Антифишинг-дайджест №75 с 29 июня по 5 июля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 29 июня по 5 июля 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

sv@antiphish.ru

Сайты и социальные сети

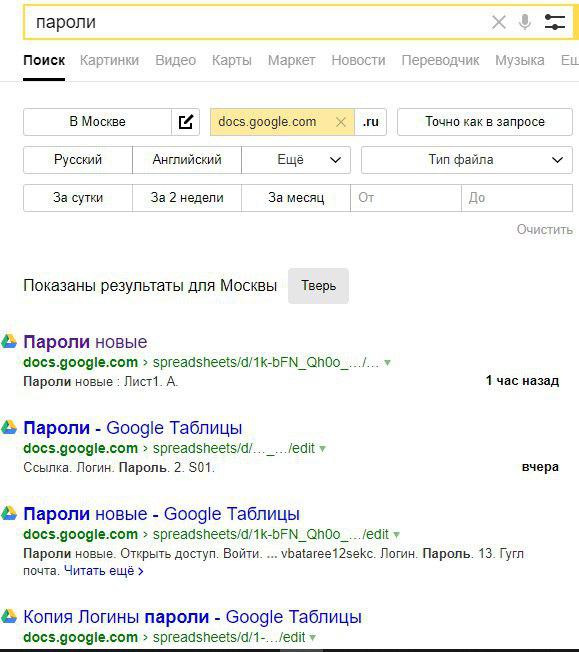

На этой неделе пользователи обнаружили, что Яндекс научился индексировать «Гугл-документы»: если набрать в Яндексе «Пароли» и указать сайт docs.google.com, то Яндекс покажет все открытые документы с чьими-то паролями:

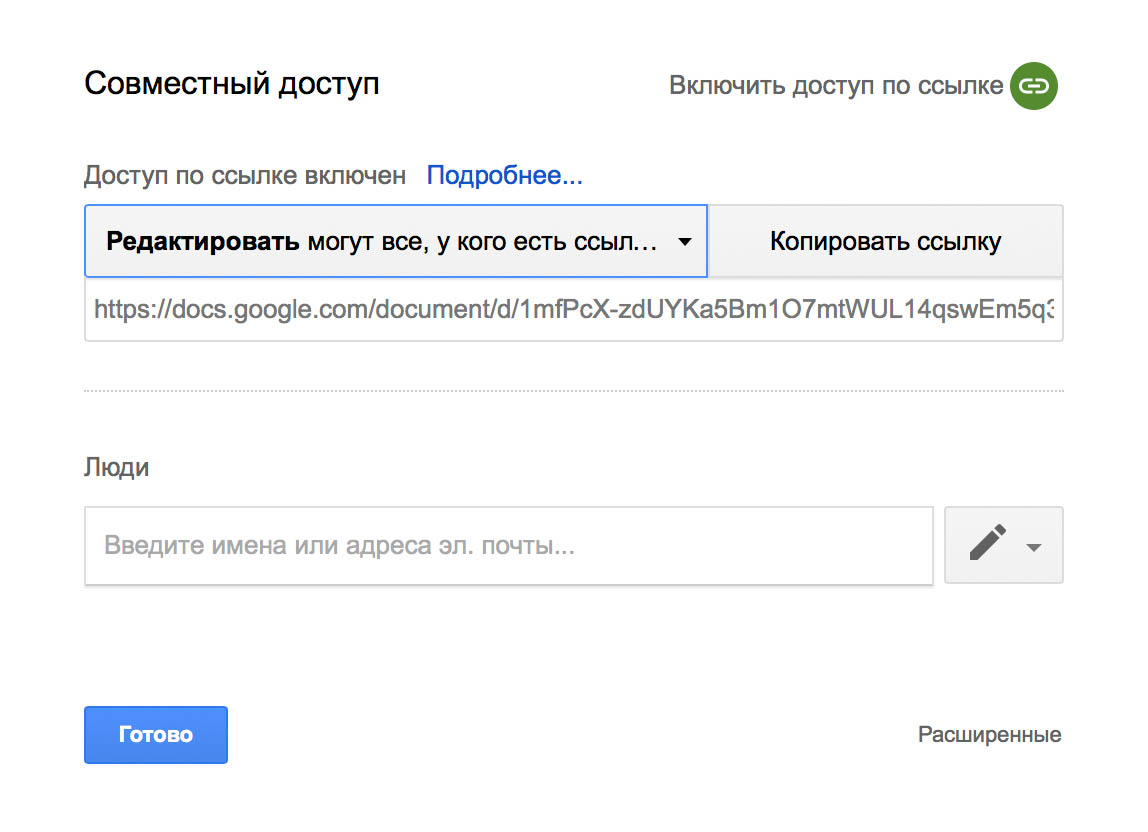

Важное условие: доступ к документу должен был быть разрешен по ссылке:

Мы не рекомендуем хранить пароли или другую личную информацию в гугл-документах. Если используете документы для работы, старайтесь открывать доступ только определенным людям, через их почту.

На момент выхода дайджеста поиск по гугл-документам не работал: вероятно, Яндекс отключил такую возможность.

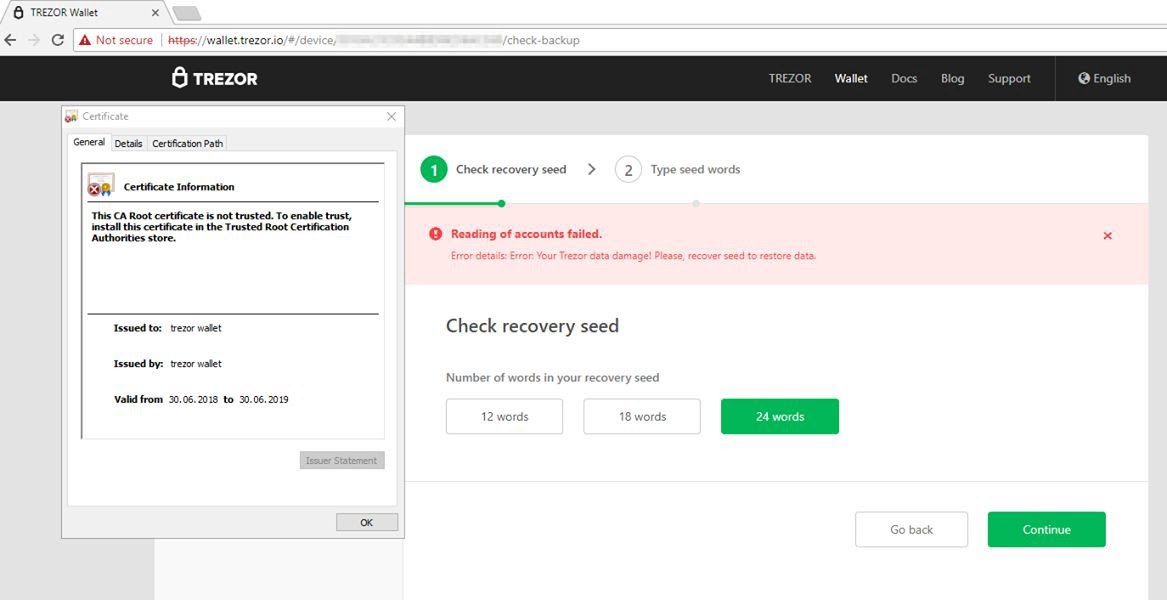

Пользователи аппаратного кошелька Trezor Wallet стали жертвами фишинговой кампании.

Посетители сайта wallet.trezor.io обратили внимание на ошибки сертификата безопасности:

Сайт также отображал пугающее предупреждение, согласно которому, кошелек не смог синхронизироваться с аккунтом Trezor. Якобы из-за этого память пользовательского устройства была повреждена, и теперь срочно требовалось обновить recovery seed. То есть жертву вынуждали сообщить злоумышленникам recovery seed — специальную фразу, состоящую из 12, 18 или 24 слов.

«Некоторые пользователи, пытавшиеся посетить легитимный сайт Trezor (wallet.trezor.io), в итоге попадали на фальшивый ресурс. Пока мы не знаем, какой именно вектор атак был применен для этого, но все указывается на отравление кэша DNS или модификацию BGP», — предупреждают разработчики.

Мошенники вновь используют «download-бомбы» против пользователей браузеров Chrome, Firefox, Opera.

Операторы сайтов, предлагающих «услуги» фальшивой технической поддержки, начали применять новую тактику для запугивания своих жертв: вместо сообщений о проблемах с компьютером мошенники использовали методику JavaScript Blob и программный интерфейс window.navigator.msSaveOrOpenBlob. В результате браузер вынуждали сохранять файлы на диске снова и снова, с такой скоростью, что через 5-10 секунд браузер переставал отвечать вовсе:

Нагрузка на процессор в момент такой атаки составляет 100%, и пользователь оказывается «блокирован» на вредоносном сайте.

Релиз Chrome 67 вновь открыл возможность для использования против пользователей так называемых «download-бомб». Хуже того, по данным исследователей, аналогичная проблема угрожает пользователям браузеров Firefox, Vilvadi, Opera и Brave.

Приложение NameTests на Facebook поставило под угрозу данные 120 млн пользователей.

Сайт NameTests[.]com, специализирующийся на викторинах, с аудиторией порядка 120 млн. пользователей в месяц, использует платформу приложений Facebook для быстрой регистрации. Регистрация на сайте NameTests позволяет компании получать необходимую информацию о профиле пользователей Facebook. Как выяснил исследователь, сайт с викторинами допускает хищение данных пользователей через другие страницы, открытые в том же браузере.

Уязвимость содержится в web-сайте NameTests, который cуществует с конца 2016 года.

Опасные вложения

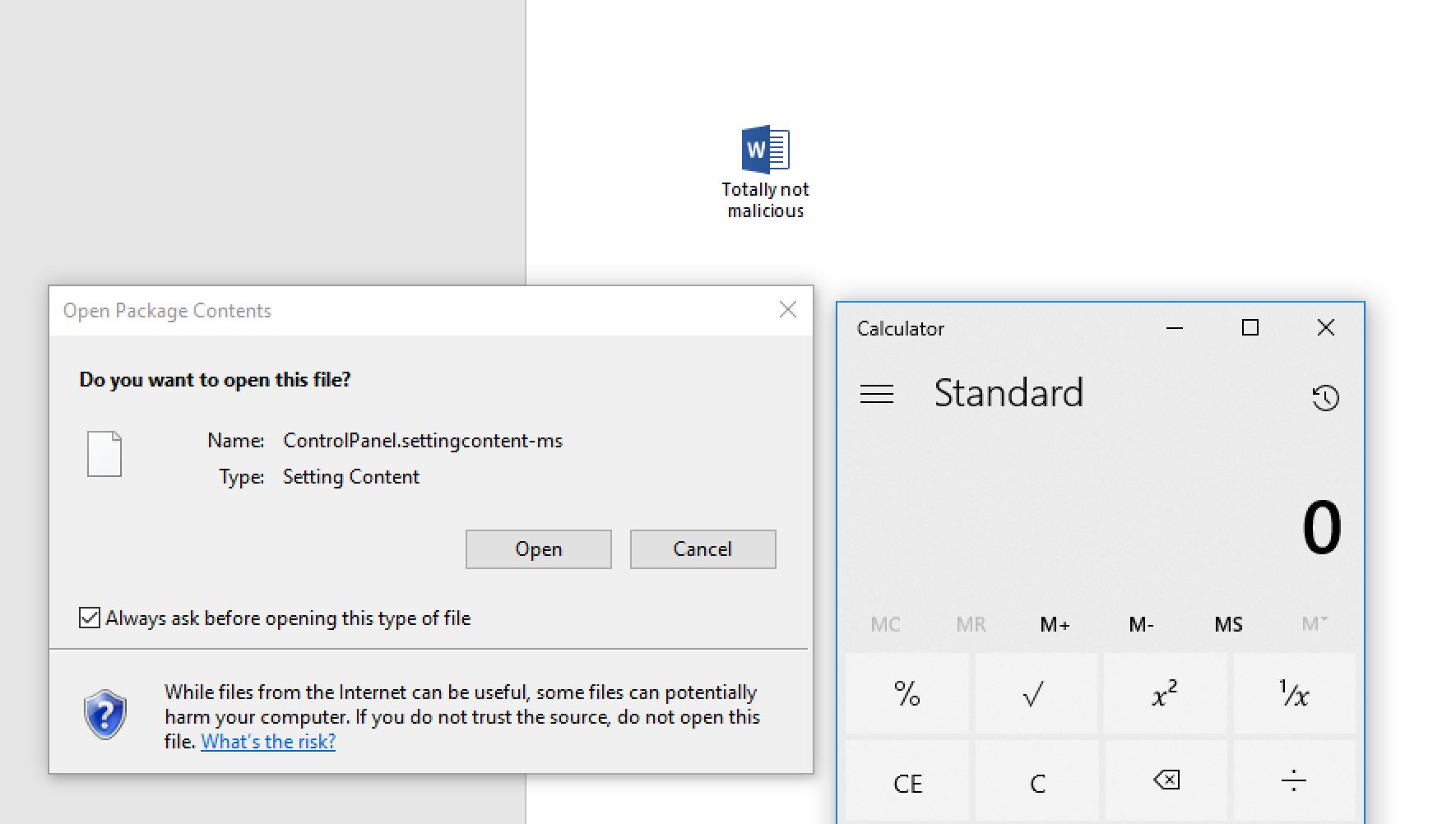

Хакеры используют файлы .SettingContent-ms для загрузки вредоносного ПО.

Способ предполагает использование файлов .SettingContent-ms для выполнения кода на ПК под управлением Windows 10.

Исследование было опубликовано еще три недели назад, и с тех пор авторы вредоносного ПО всячески пытаются превратить разработанный PoC-код в полноценный эксплоит для реальных атак.

Несколько дней назад злоумышленники впервые создали цепочку эксплоитов, использующую файл .SettingContent-ms для загрузки и установки реального вредоносного ПО. В частности, один из используемых злоумышленниками файлов .SettingContent-ms загружал троян для удаленного доступа Remcos.

Мобильная безопасность

Мошенники обманом подписывают пользователей WhatsApp на платный сервис.

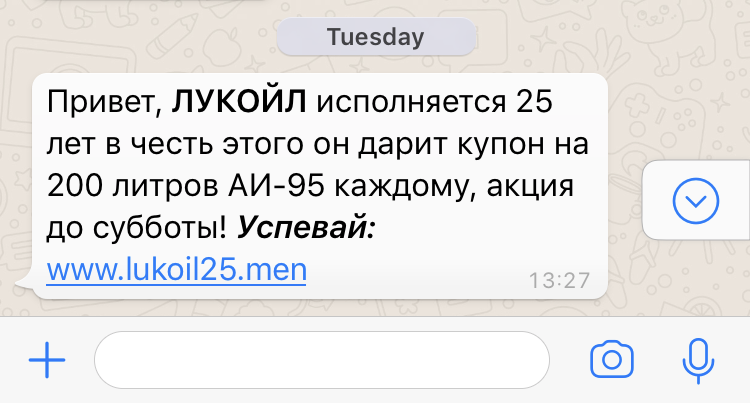

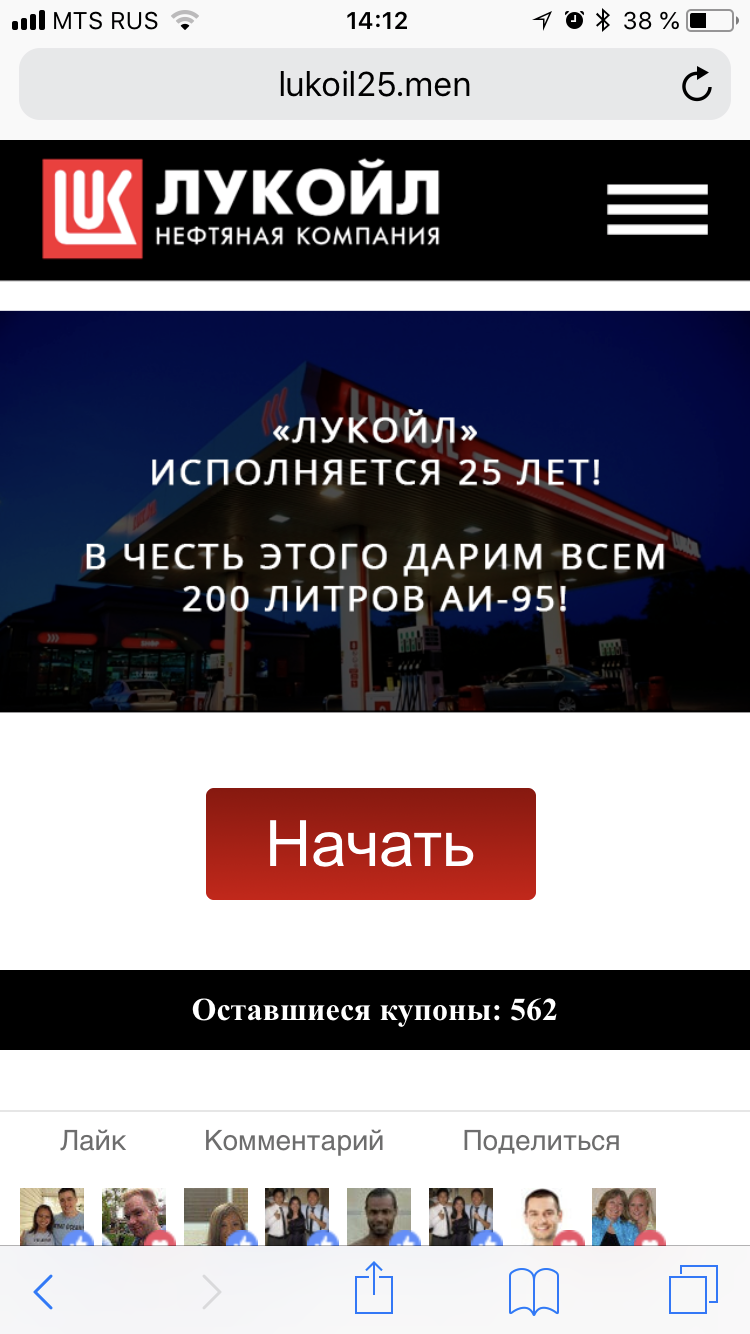

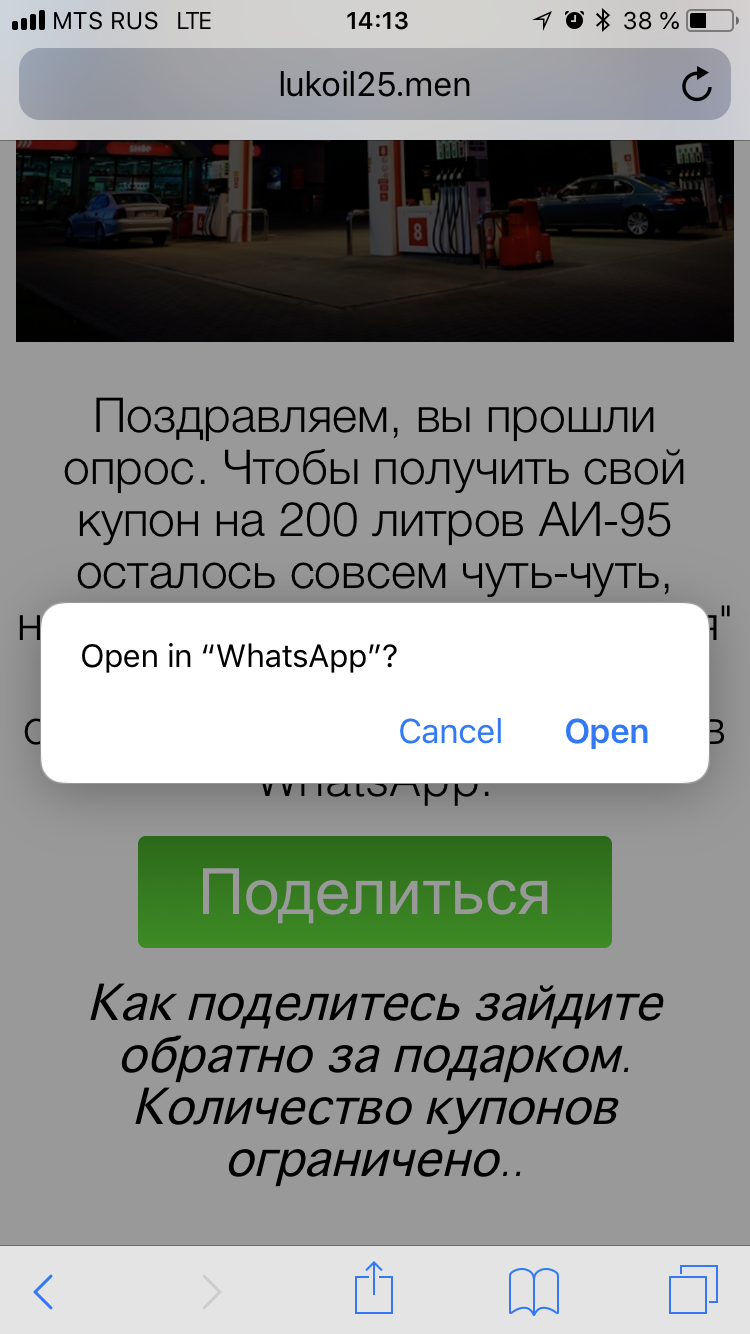

Клиенты Антифишинга сообщают об атаках от имени крупных российских компаний, например «Лукойла»:

Для получения «подарочного купона на 200 литров бензина» пользователю предлагается перейти на неизвестный сайт, где он заполняет «анкету», а в конце должен разослать сообщение тридцати своим контактам:

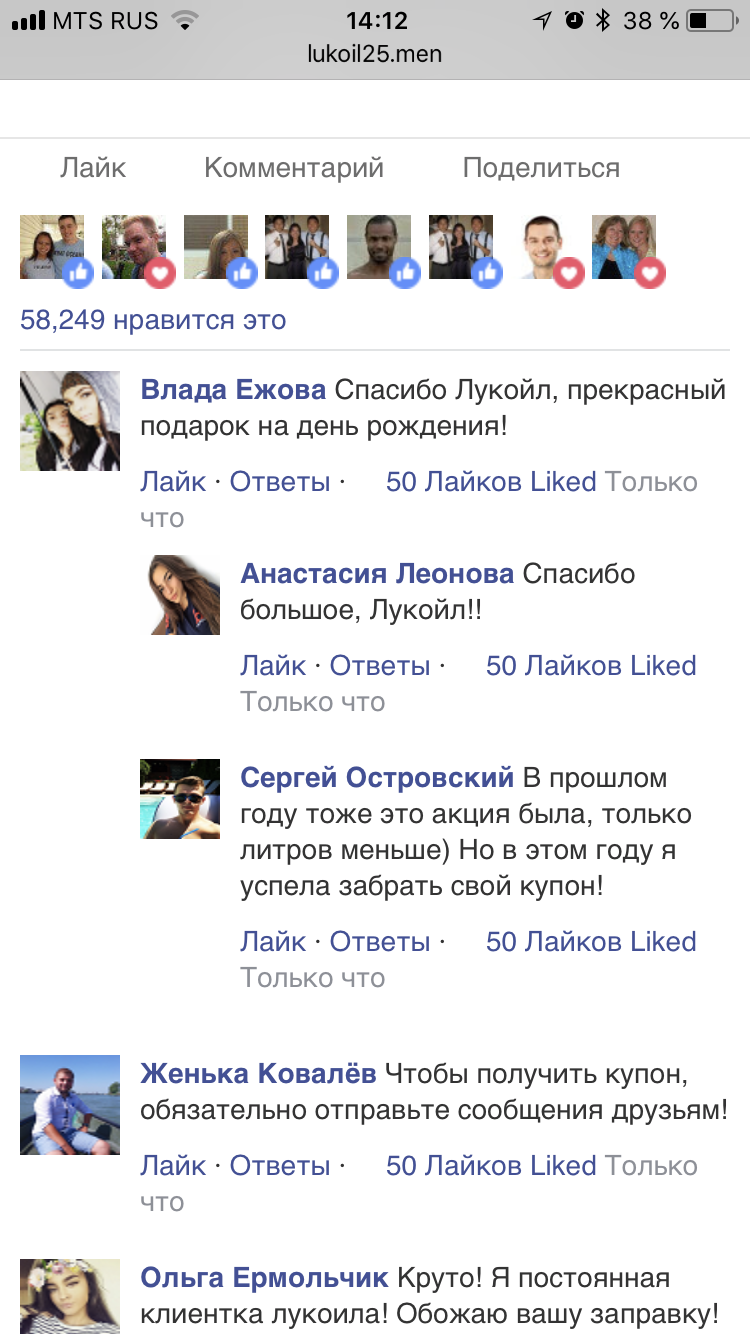

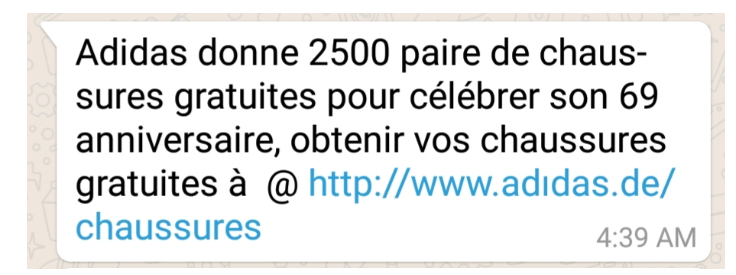

Исследователи ESET раскрыли детали подобных атак по всему миру:

Сообщение содержит ссылку «на страницу акции». Буква i заменена омоглифом — похожим знаком (i без точки) с другим значением, благодаря чему ссылка выглядит легитимной.

- Когда пользователь переходит по ссылке, сайт проверяет ориентацию окна и ширину экрана (если фишинговый сайт открыт не со смартфона, показывается 404-ошибка).

- Если жертва использует смартфон, фишинговый сайт получает данные геолокации. Далее производится переадресация в зависимости от страны пользователя. В ESET обнаружили «свои» ссылки для Норвегии, Швеции, Пакистана, Нигерии, Кении, Макао, США, Нидерландов, Бельгии и Индии. Если потенциальная жертва из какой-либо другой страны, атака будет завершена.

- На следующем этапе пользователю предлагается ответить на четыре вопроса анкеты. Вне зависимости от ответов, он увидит сообщение о том, что «прошел квалификационный отбор».

- Теперь для «получения подарка» достаточно поделиться сообщением с друзьями на WhatsApp. Пользователь может отправить фишинговую ссылку по списку контактов или имитировать рассылку, в любом случае он перейдет на следующую страницу.

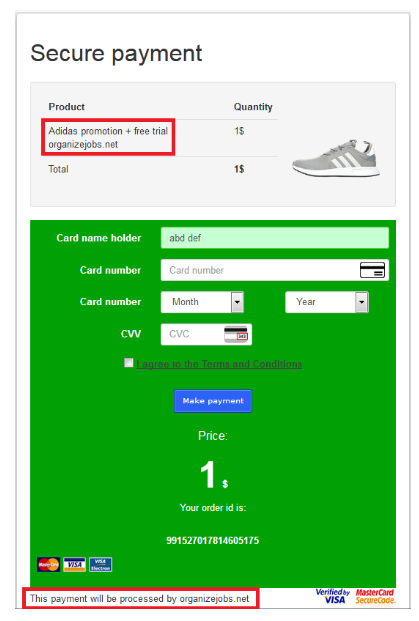

- Далее пользователь увидит еще несколько вопросов и кнопку для публикации «акции» на Facebook. Пройдя этот этап, он может «отправить заявку на приз» всего за один доллар.

- На последней странице нужно ввести платежные данные:

Вместо обещанной «заявки», будет оформлена подписка на триальную версию премиум-сервиса. Если не отменить подписку в течение семи дней, полная стоимость услуги — 49,99 доллара в месяц — будет списана с банковской карты.

Вредоносные программы и уязвимости

Новый вредонос мониторит буфер обмена в поиске 2,3 миллионов адресов криптокошельков.

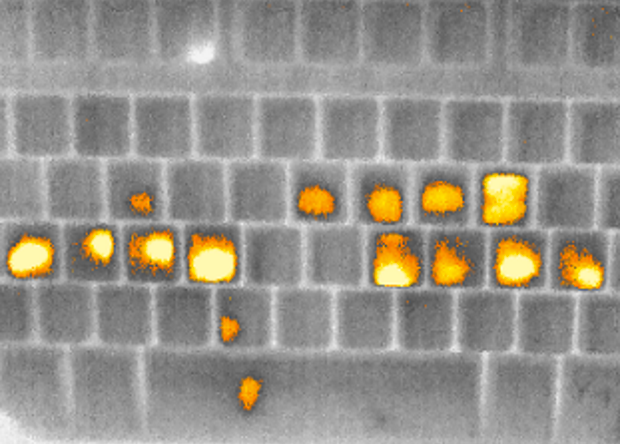

Специалисты сообщают о новом вредоносе — CryptoCurrency Clipboard Hijackers. Схема его работы — мониторить буфер обмена на предмет наличия в нем адреса криптокошелька, а затем подменять его на тот, которым владеет злоумышленник:

Очередные вредоносные программы под Android обнаружены в Google Play.

Эксперты насчитали 15 новых программ, их основная цель — похитить деньги. Новый вариант зловреда маскируется под популярные программы вроде фонариков, либо считывателей QR-кодов:

После установки такого приложения в системе жертве отобразиться push-уведомление о том, что его необходимо обновить. Однако при попытке сделать это пользователь подпишется на платные услуги. С помощью WAP-биллинга злоумышленники списывают деньги с мобильного счета пользователя.

Эксперты полагают, что мошенники могли заработать от $60 500 до $145 000 за полгода своей деятельности. Жертвой может стать пользователь из любой страны.

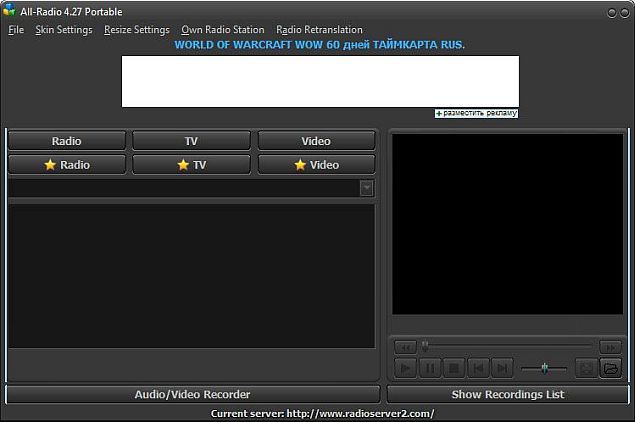

Жертвы заражения сами закачивали вредоносную программу вместо активатора игры или Windows. Анализ показал, что все эти “кряки” и кейгены — не что иное как рекламное ПО под названием aimp, которое, по всей видимости, и загружает зловред.

Вредоносный инсталлятор умеет обнаруживать свой запуск в виртуальной машине. Он устанавливается в папку %AppData% под произвольным именем и внедряет процесс в explorer.exe. Далее этот процесс копирует себя в папку временных файлов как allradio_4.27_portable.exe и отображает жертве экран проигрывателя All-Radio 4.27 Portable — это изображение присутствовало во всех случаях инфицирования.

Все выпущенные за последние 6 лет Android-устройства подвержены опасной уязвимости.

Специалисты Амстердамского свободного университета, индийского Университета «Амрита», Калифорнийского университета в Санта-Барбаре, а также эксперты EURECOM опубликовали доклад (PDF) об уязвимости RAMpage, получившей идентификатор CVE-2018-9442. Баг является новейшей вариацией атаки Rowhammer и угрожает всем устройствам на Android, произведенным после 2012 года.

«RAMpage ломает фундаментальную изоляцию между пользовательскими приложениями и операционной системой. Как правило, приложениям не разрешено читать данные других приложений, но вредоносная программа с эксплоитом RAMpage может получить административный контроль и доступ к секретам, хранящимся на устройстве.

Это может касаться ваших паролей, хранящихся в менеджере или браузере, ваших личных фото, писем, сообщений в мессенджерах и даже секретной рабочей документации», — гласит доклад специалистов.

Уязвимости в стандарте LTE позволяют осуществлять DNS-спуфинг и другие атаки.

Группа специалистов представила предварительную версию доклада (PDF) о новых уязвимостях стандарта LTE.

Две из трех атак являются пассивными: с их помощью злоумышленники могут следить за LTE-трафиком, что позволит изучить метаданные и собрать различную информацию о целях. Третья и наиболее опасная атака получила название aLTEr, и она является активной: специалисты смогли модифицировать пакеты DNS (осуществили DNS-спуфинг), что дало им возможность перенаправлять пользователей на произвольные вредоносные сайты.

К счастью, эксперты уверены, что рядовым пользователям пока нечего опасаться: для реализации такой атаки в жизни понадобится кастомизированная имплементация стека протокола LTE, а также специализированное и весьма дорогое оборудование.

Ошибка в программе Samsung Messages вызвала самопроизвольную рассылку фотографий.

После обновления программа Samsung Messages начала самовольно рассылать сохраненные в галерее фото по всем контактам владельца смартфона.

До выхода исправления пользователям рекомендуется запретить Samsung Messages доступ к памяти смартфона. Это можно сделать через настройки: Settings -> Apps -> Samsung Messages -> Permissions -> Storage.

Приложение Samsung Messages, предназначенное для обмена сообщениями SMS и MMS, а также для быстрой мультимедийной связи по протоколу RCS (Rich Communication Services), предустановлено на всех гаджетах Samsung. Неожиданное поведение Samsung Messages, судя по всему, связано с установкой новой версии и проявляется лишь на самых современных гаджетах Samsung Galaxy — S9, S9 Plus, Note 8.

Необычные атаки

Во время экспериментов на разных моделях клавиатур добровольцы смогли полностью определить набор нажатых клавиш через несколько десятков секунд после ввода.

Обычно компьютерные атаки основаны на использовании уязвимостей в операционной системе или программах, но существует и класс атак по сторонним каналам, которые используют недостатки практической реализации устройства. Поскольку пароли часто имеют очень малую длину, но представляют огромную ценность для злоумышленников, многие исследования в области атак по сторонним каналам направлены на получение паролей при вводе.

Из-за аиста польским экологам придется заплатить более €2 тыс. за телефонные разговоры.

Польской команде экологов EcoLogic Group придется заплатить за 20 часов чужих телефонных разговоров по международному тарифу:

- Принадлежащая их организации SIM-карта находилась в специальном трекере, используемом для отслеживания миграции аистов.

- Птица, выпущенная в городе Седльце, пролетела 6 тыс. километров, но в долине Голубого Нила в восточном Судане связь с трекером была потеряна.

- Ученые полагают, что отслеживающее устройство могло попасть в руки одного из местных жителей, который вытащил SIM-карту и вставил ее в собственный телефон.

Приглашаем на конференцию Код ИБ ПРОФИ в Сочи

В этом году «Антифишинг» выступает партнером конференции «Код ИБ ПРОФИ», которая пройдет в Сочи с 26 по 29 июля. Мы проведем мастер-класс и будем рады пообщаться с вами все четыре дня.

По промокоду «АНТИФИШИНГ» при регистрации до 20 июля можно получить скидку 30% или доступ ко всем видеозаписям на 3 месяца.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.