Антифишинг-дайджест №74 с 22 по 28 июня 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 22 по 28 июня 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

sv@antiphish.ru

Вредоносное ПО

«Лаборатория Касперского» описывает массовую кампанию по распространению рекламного зловреда PBot. Программа внедряется в браузер жертвы и открывает в нем несанкционированные объявления:

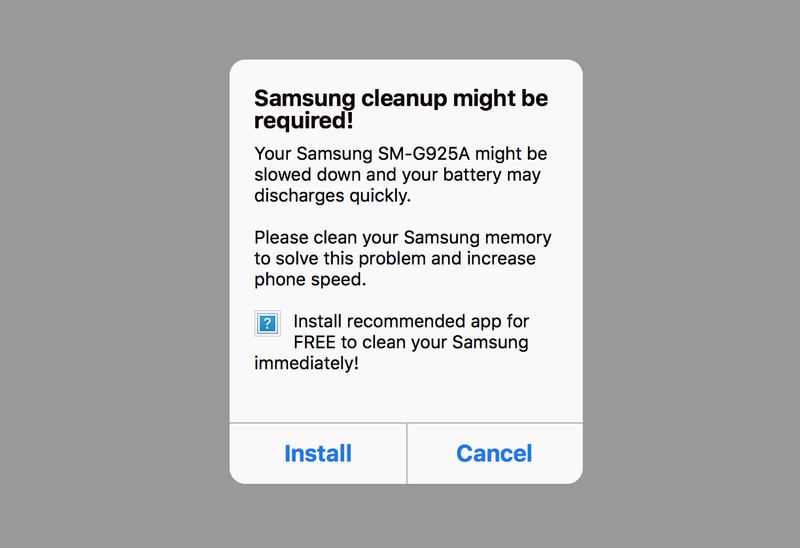

Заражение происходит через партнерские сайты, показывающие предупреждения наподобие:

Начинается загрузка hta-файла. После запуска он, в свою очередь, скачивает в %AppData% исполняемый файл, который является NSIS-инсталлятором PBot.

Попав на компьютер, PBot внедряет в браузер свою DLL-библиотеку. Один из вариантов вредоноса демонстрирует рекламные объявления при помощи модуля, написанного на JavaScript, другой — устанавливает для этой цели специальные расширения, третий майнит криптовалюту.

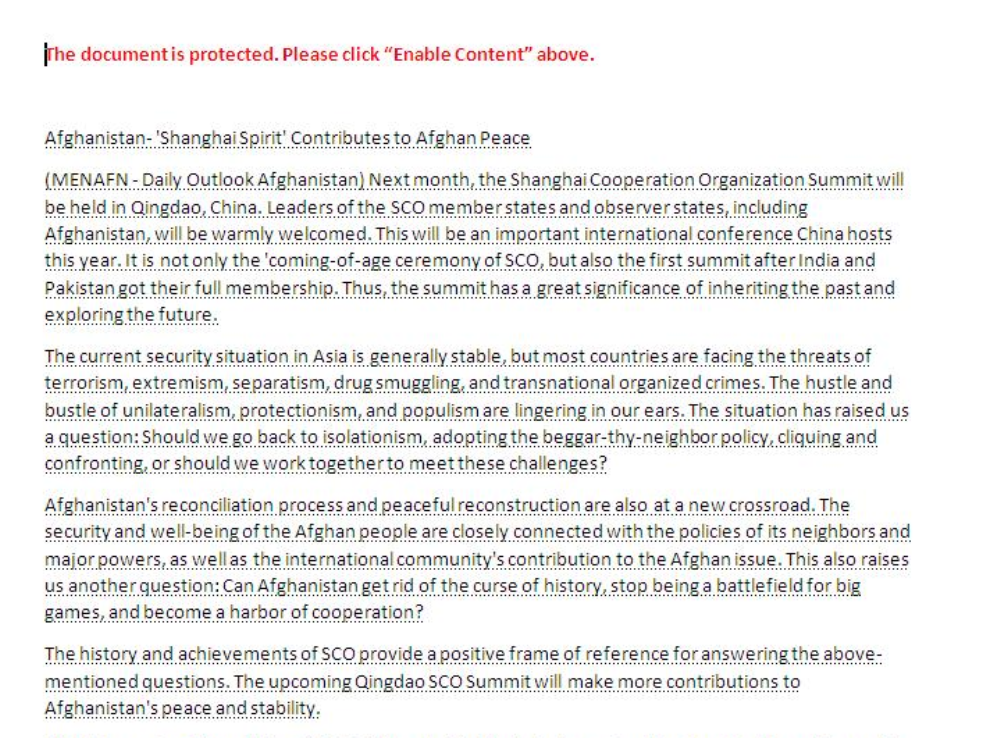

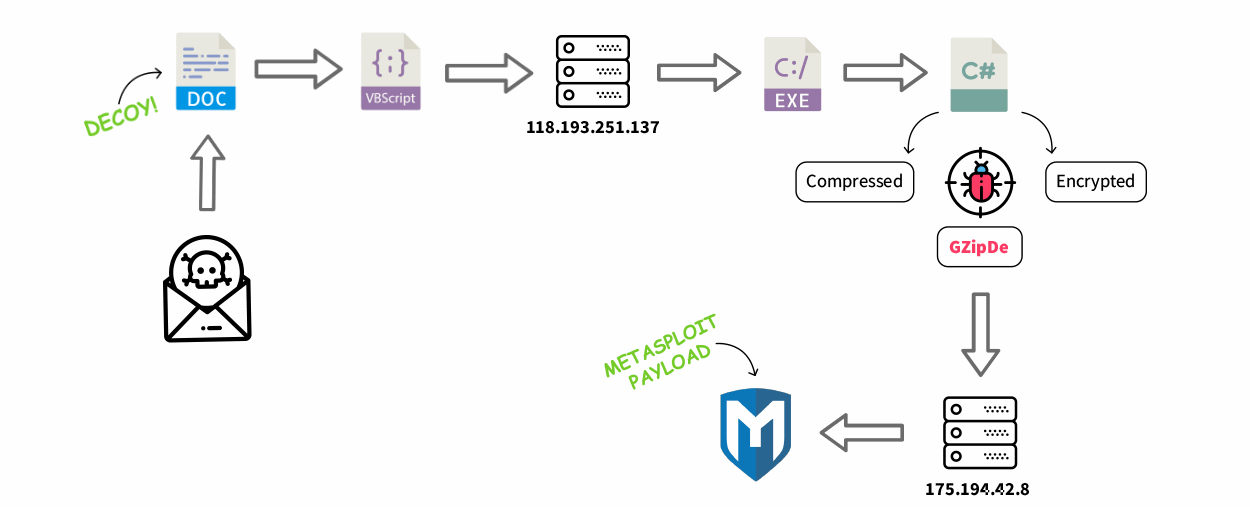

Зловред GZipDe проникает на компьютер через зараженный документ Word.

Если пользователь соглашается и разрешает выполнение макросов, запускается скрипт на Visual Basic, который запускает PowerShell код, загружающий исполняемого файла в формате PE32.

После этого на машину попадает сам GZipDe — бэкдор, работающий в оперативной памяти и не оставляющий следов на диске.

Оставаясь незамеченными для систем защиты, злоумышленники могут загружать новые зловреды, получать повышенные привилегии и проникать на другие компьютеры сети.

Android-приложение Advanced Battery Saver шпионит за пользователем и показывает рекламу.

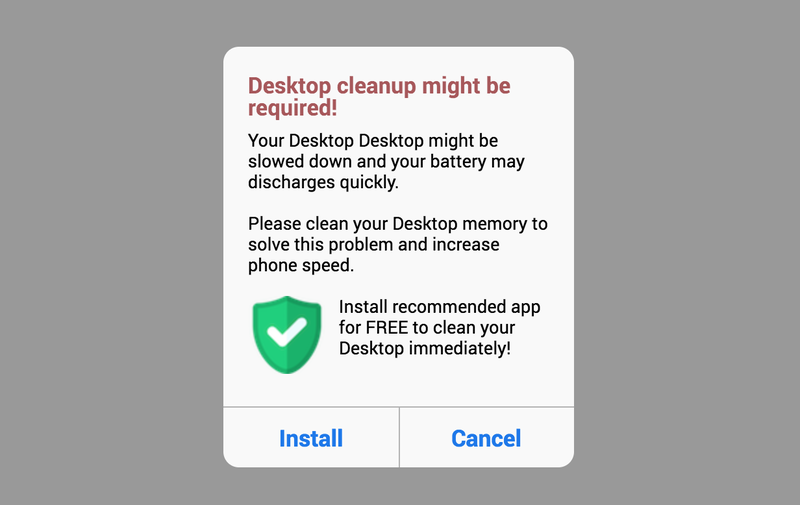

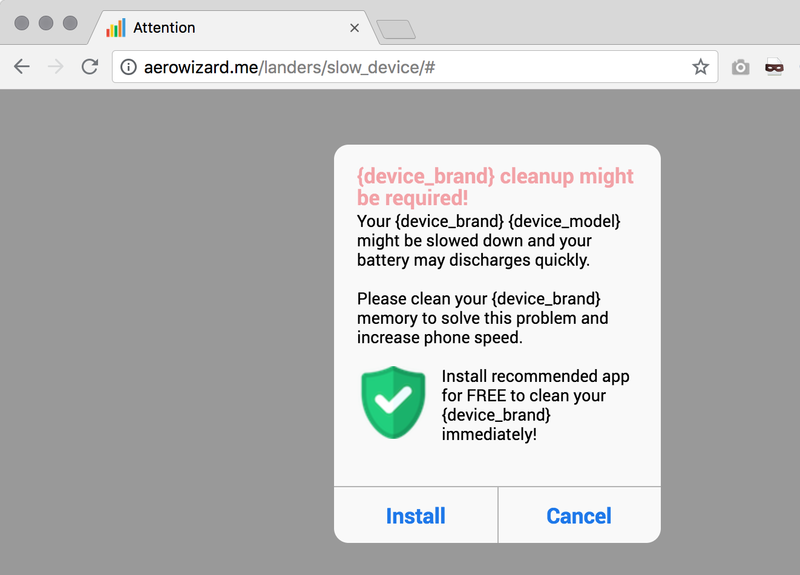

Заражение начинается с мошеннического сайта, который предупреждает пользователя о необходимости «очистки устройства»:

При открытии сайта с компьютера мошенники не могут определить модель устройства, и показывают более универсальное сообщение:

Переход по любой ссылке ведет на мошенническое приложение в Google Play.

После установки приложение действительно уменьшает расход заряда, увеличивает время работы и закрывает ненужные сторонние приложения, но кроме этого:

- получает разрешение на доступ к конфиденциальным данным журнала;

- получение SMS-сообщений;

- полный доступ к сети;

- в фоновом режиме показывает рекламу, обманом заставляя пользователей нажимать на объявления и ссылки;

- собирает информацию об устройстве, включая номер телефона, IMEI, данные о модели, производителе и местоположении.

Почта, социальные сети и мессенджеры

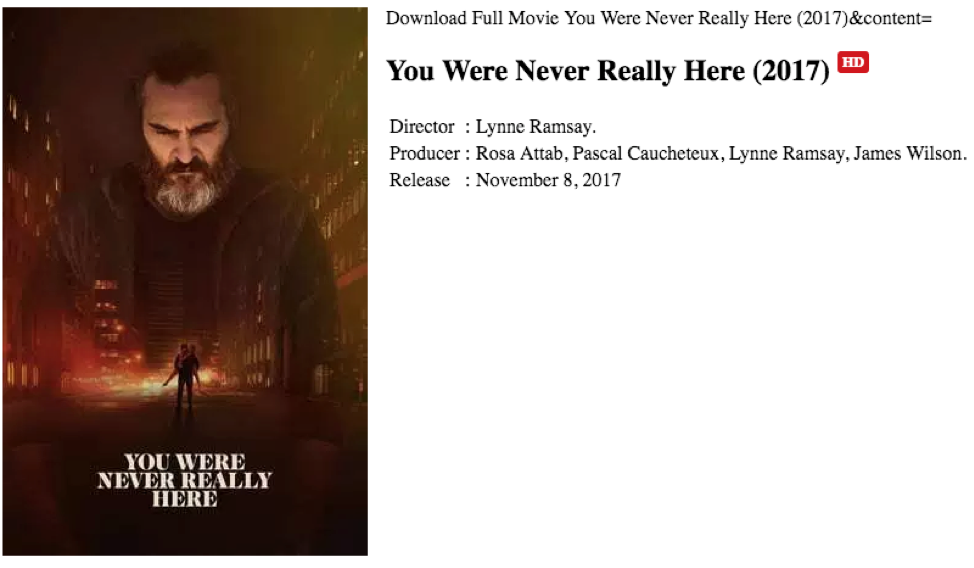

Мошенники заманивают посетителей на свои сайты, обещая бесплатный просмотр популярных блокбастеров.

- Взломщики создали целую сеть сайтов с JavaScript-редиректорами и фальшивыми видеороликами.

- Трафик на этих сайтах создается за счет переманивания чужих посетителей: используя уязвимость в API WordPress, мошенники подменяют содержимое сайтов приглашением к просмотру с привлекательной картинкой и ссылкой.

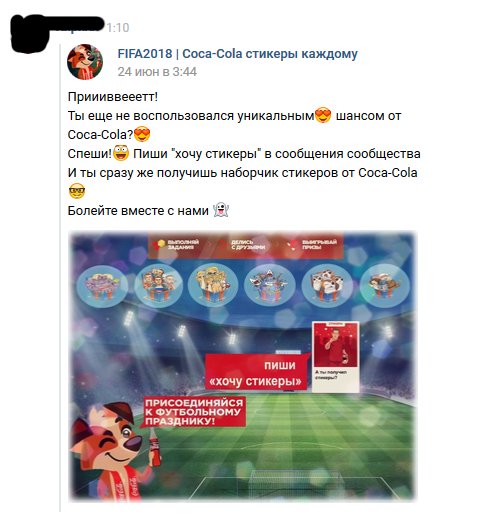

Пользователь получал сообщение с предложением написать «хочу стикеры» в сообщения сообщества. После он получал ответ, что ему нужно отправить сообщение 15 друзьям, и отправлялся на внешний сайт «для скачивания стикеров»:

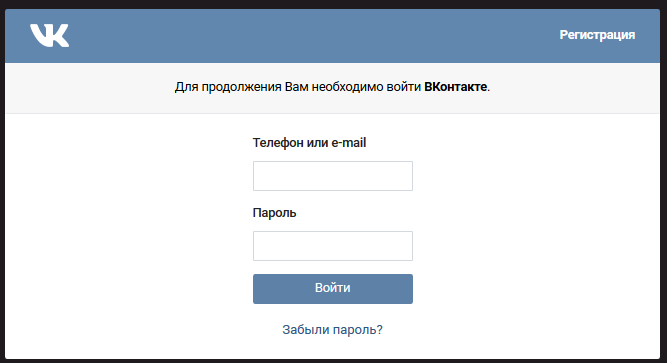

Там ему предлагалось авторизоваться с учетной записью «Вконтакте»:

При вводе данных в форму логин и пароль попадали к мошенникам.

Вымогатели

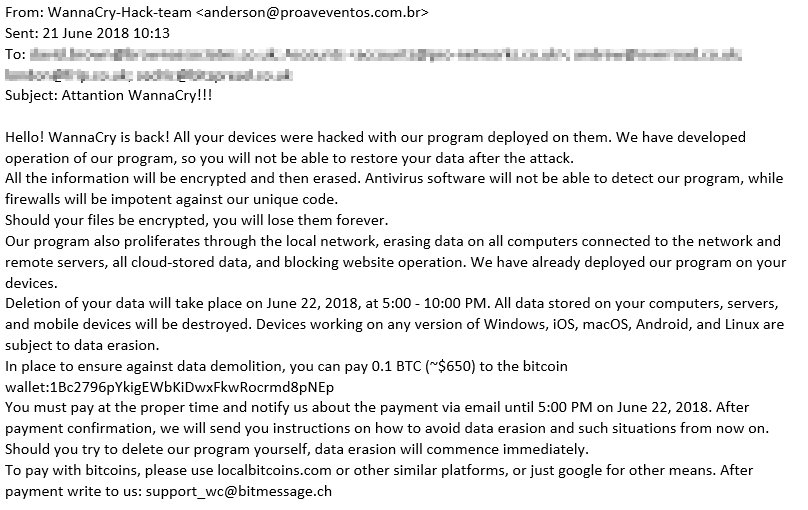

- Жертву уведомляют о взломе всех её устройств и заражении новым вариантом WannaCry.

- Зашифрованные новым вредоносом файлы, якобы, невозможно восстановить, поэтому нужно заплатить вымогателям 0,1 биткойна до 17:00 22 июня.

- В противном случае вымогатели обещают уничтожить все данные на компьютерах, серверах и мобильных устройствах.

- После уплаты выкупа вымогатели обещают предоставить жертве инструкции по удалению вредоноса. Если жертва попытается избавиться от него самостоятельно, «удаление данных начнется незамедлительно».

На самом деле, все такие письма — обман с целью напугать пользователей и заставить платить выкуп за ложную угрозу.

Авторы мошеннической схемы ransomhack используют GDPR для шантажа компаний и получения выкупа.

Взломав серверы очередной жертвы и похитив персональную информацию, преступники не планируют её как-либо использовать, а лишь угрожают публикацией. В соответствии с GDPR компанию ждет крупный штраф в случае утечки, поэтому, чтобы не попасть под санкции Европейского Союза, организации предпочитают выполнить требования злоумышленников.

Уязвимости

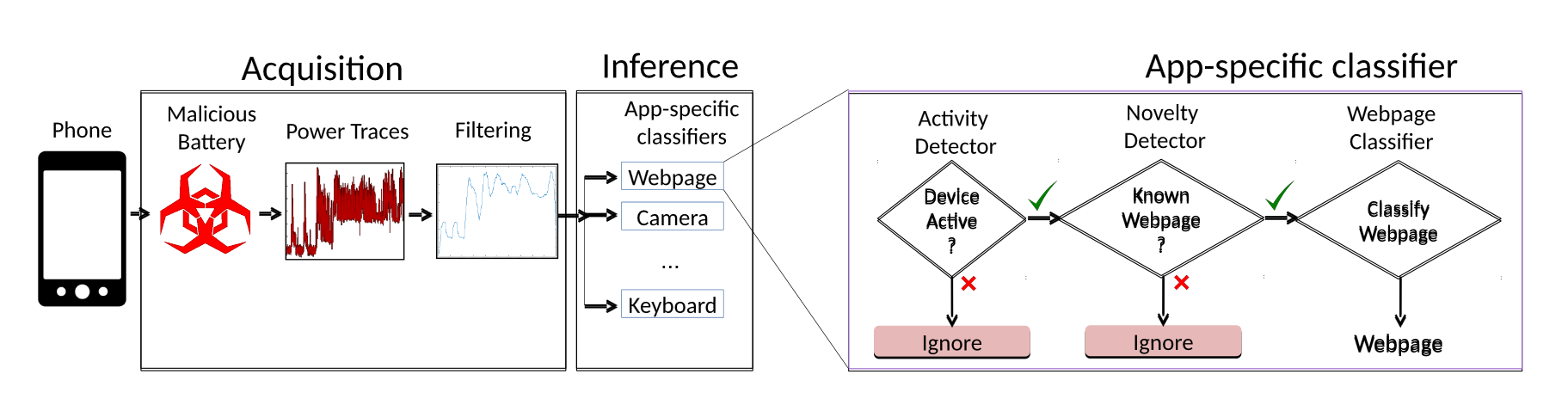

Батарея оказалась очень привлекательным вектором атаки. Хакеры могут сопоставлять потоки мощности с нажатиями клавиш, контекстом нажатия клавиши (например, при посещении web-сайта) и «событиями, которые предшествовали или следовали за ним», например, фотографированием или телефонным звонком.

TBleed использует особенности реализации технологии Hyper-threading и не связана с уязвимостями Meltdown и Spectre.

Используя TBleed, вредоносные программы могут извлечь ключи шифрования и другую конфиденциальную информацию из приложений. Во время тестирования ошибки на компьютере с процессором Intel Skylake Core i7-6700K исследователям удалось получить криптографические ключи из другой запущенной программы в 99% тестов.

В случае с процессором Intel Broadwell Xeon E5-2620 v4 процент успешной эксплуатации зафиксировался на 98. На процессорах семейства Coffeelake вредоносная программа успешно сработала в 99% случаев.

Для извлечения 256-битного ключа ЭЦП из другой программы оказалось достаточно всего 17 секунд.

«Умные» устройства

Устройство, помимо прочего, позволяет родителям следить за детьми через ноутбуки и мобильные устройства. Слабые методы безопасности, использованные в устройстве, позволяют хакерам с лёгкостью подключиться к устройству и следить за людьми, находящимися рядом.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.