Антифишинг-дайджест №73 с 15 по 21 июня 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 июня 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

sv@antiphish.ru

Электронная почта

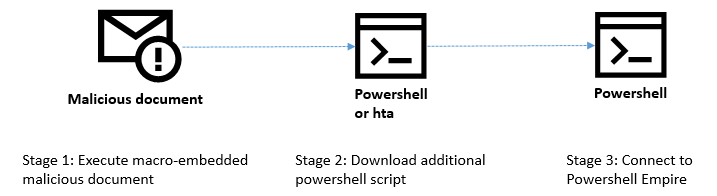

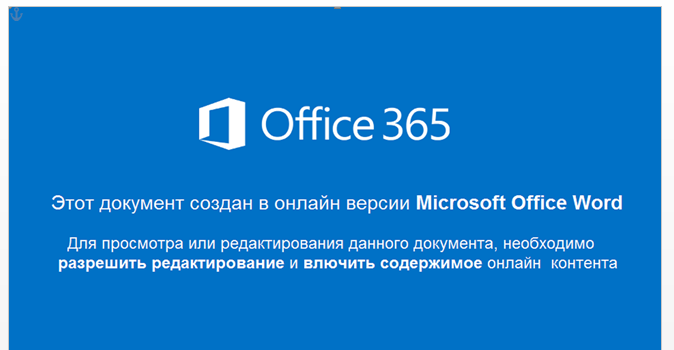

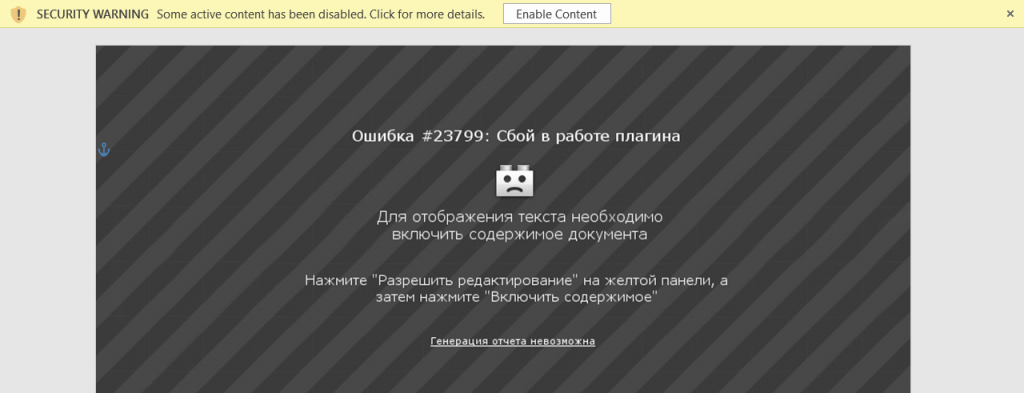

Новый вариант вредоносной программы нацелен на финансовые организации в России, а также лаборатории по предотвращению биологических и химических угроз в Европе и Украине.

Кампания начинается с рассылки таргетированых фишинговых писем с вредоносными вложениями:

- После открытия такого вложения пользователя убеждают включить макросы.

- Это приводит к выполнению встроенного VBA-кода и обфусцированного кода Powershell.

- Код расшифровывает дополнительный вредоносный HTA-файл с JScript, который загружается из облачного хранилища Microsoft OneDrive.

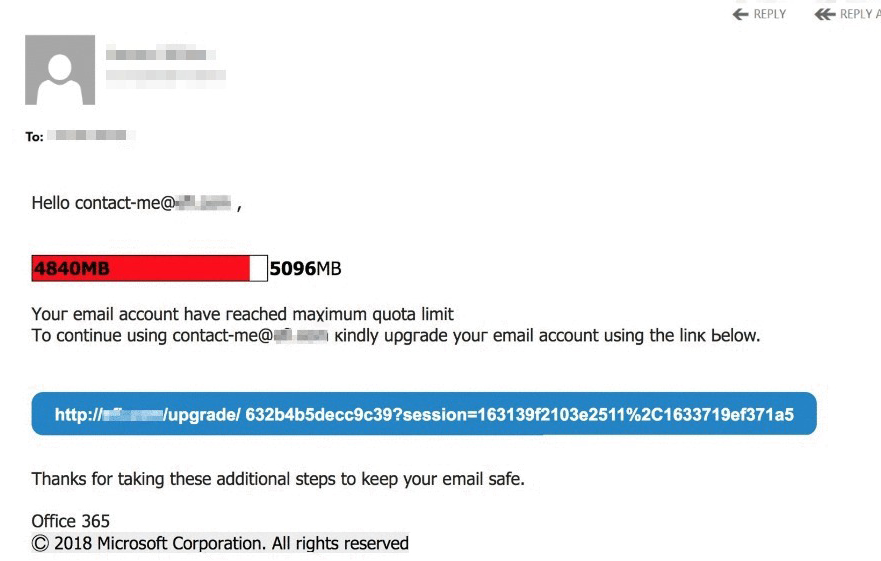

Фишеры научились обманывать антиспам-механизмы Office 365 с помощью техники ZeroFont.

Суть атаки заключается в использовании символов нулевого размера, чтобы спрятать невидимый человеческому глазу текст в обычном с виду письме, например:

Micr<span style="FONT-SIZE: 0px">Dprsmfwe</span>osoft

При отображении сообщения в почтовом клиенте эти вставки будут невидимыми для пользователя. Однако антиспам-механизмы, которые читают код в том виде, как он написан, не распознает в тексте слово Microsoft и пропустит письмо:

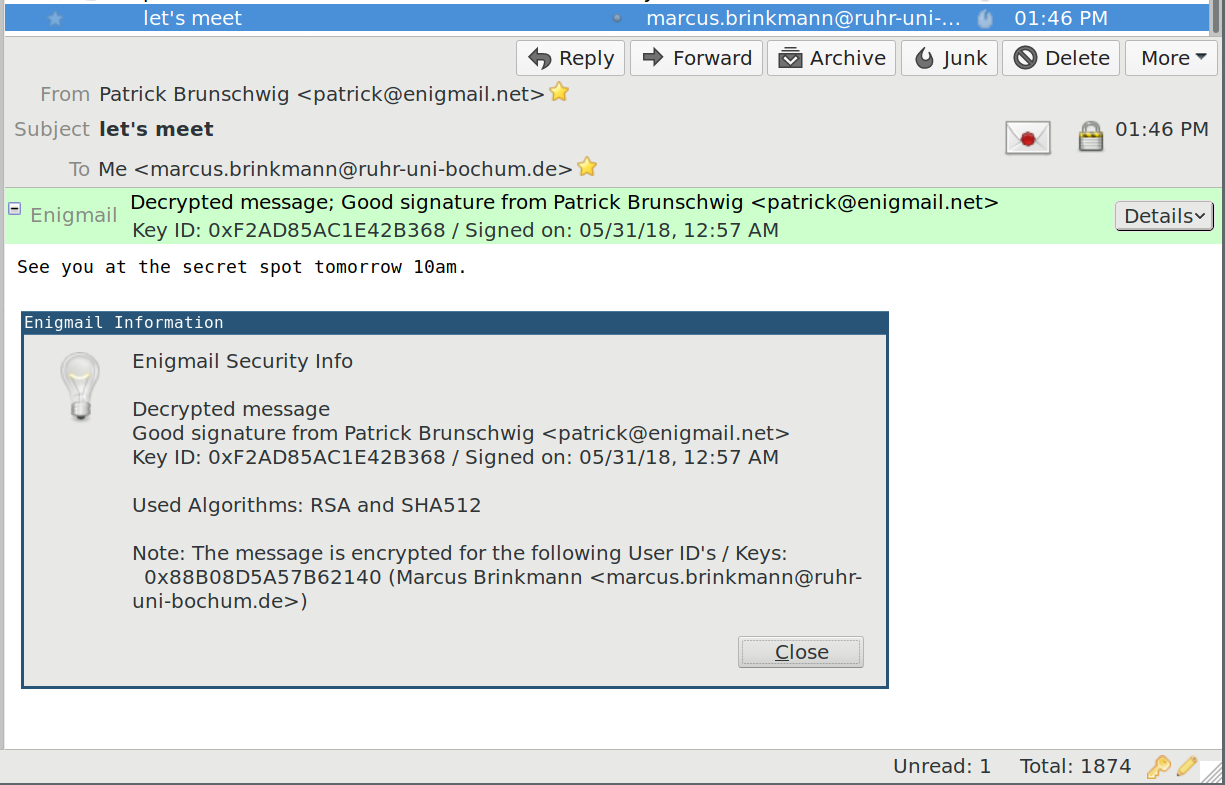

Ошибка CVE-2018-12020 («SigSpoof») затрагивает GnuPG, Enigmail, GPGTools, пакет python-gnupg и другие приложения, использующие GnuPG.

- OpenPGP позволяет включать имя исходного файла в подписанные или зашифрованные сообщения.

- GnuPG во время расшифровки и верификации может отображать уведомление, содержащее имя этого файла, но некорректно очищает буфер с именем файла.

- Если включить в имя файла управляющие символы, можно подделать статус верификации произвольной подписи.

Уязвимости

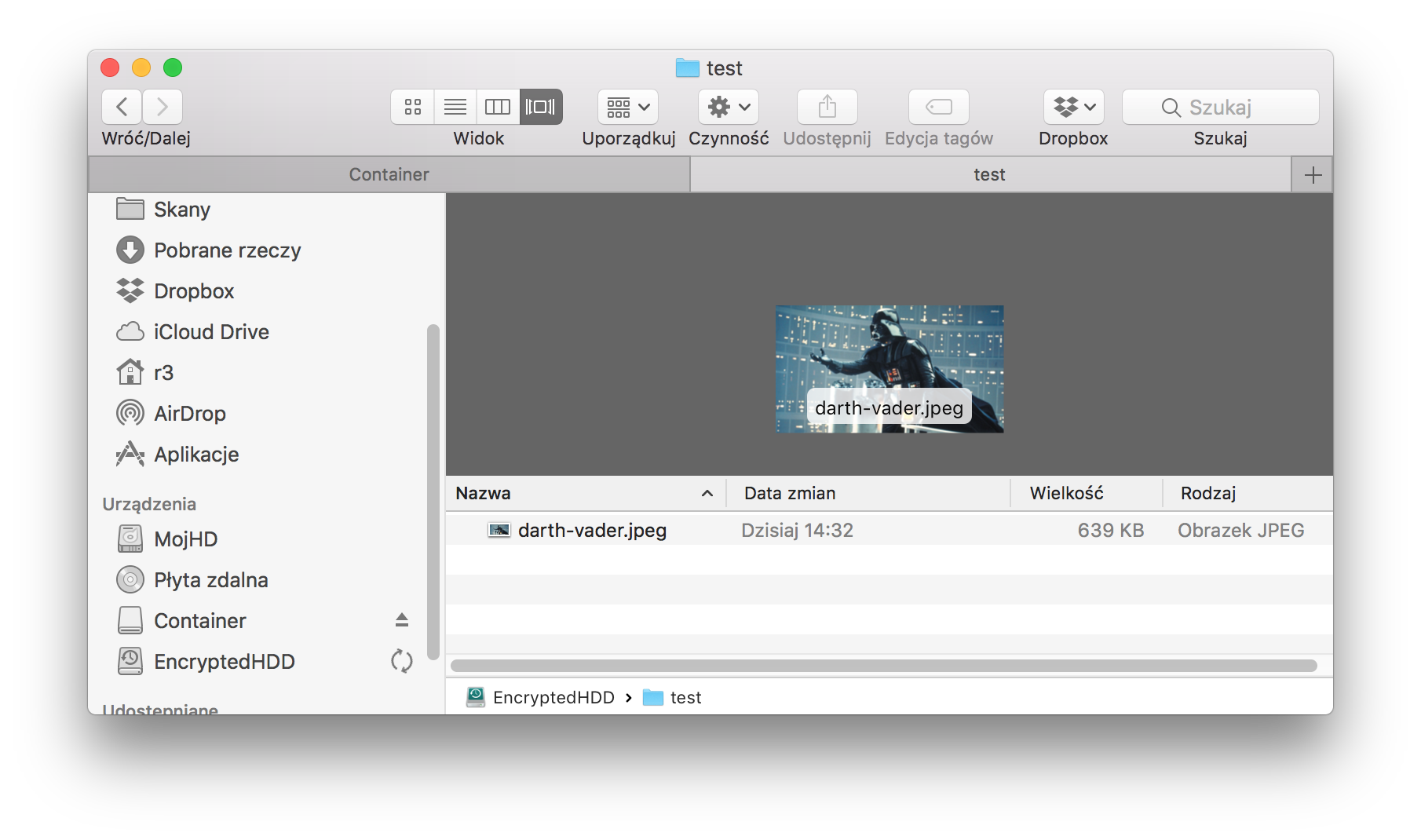

При открытии или создании документа операционная система кэширует его и сохраняет копию. Эта копия впоследствии и открывается в Quick Look: кэшированные файлы и папки хранятся в открытом виде на незашифрованной области жесткого диска.

Для использования уязвимости атакующему нужно:

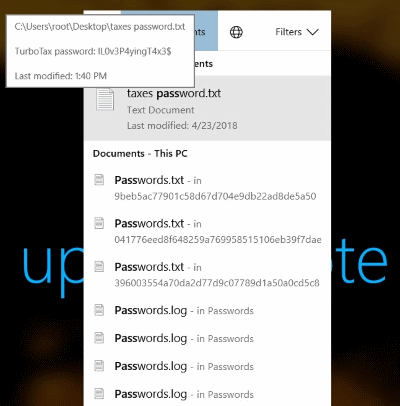

- Сказать «Hey Cortana» для активации ассистента.

- Попросить Кортану записать что-нибудь.

- Вместе с окном голосового ввода текста отобразится окно поиска, через которое будут доступны различные функции, в том числе поиск по файловой системе устройства.

- Задав «passw» в окне поиска, атакующий получит полный список файлов, содержащих в названии и в содержании данное сочетание букв.

Кроме этого, после активации голосового ввода доступно контекстное меню по правой кнопке мыши, через которое можно открыть папку с файлом, запустить от имени администратора любой файл или PowerShell.

Демонстрация взлома с помощью голосового помощника Cortana.

Вредоносный сайт мог использовать технологию Service Workers для загрузки с удаленного сайта мультимедийного контента внутри тега «audio», одновременно используя параметр «range» для выбора только определённого раздела этого файла. Из-за ошибок реализации таким способом можно было загружать не только мультимедийный, но и вообще любой контент, в том числе и вредоносный:

Предполагается, что для использования точной геолокации необходима авторизация в учётной записи Google, связанной с целевым устройством, однако какой-либо механизм аутентификации на уровне протокола отсутствует:

Вредоносное ПО

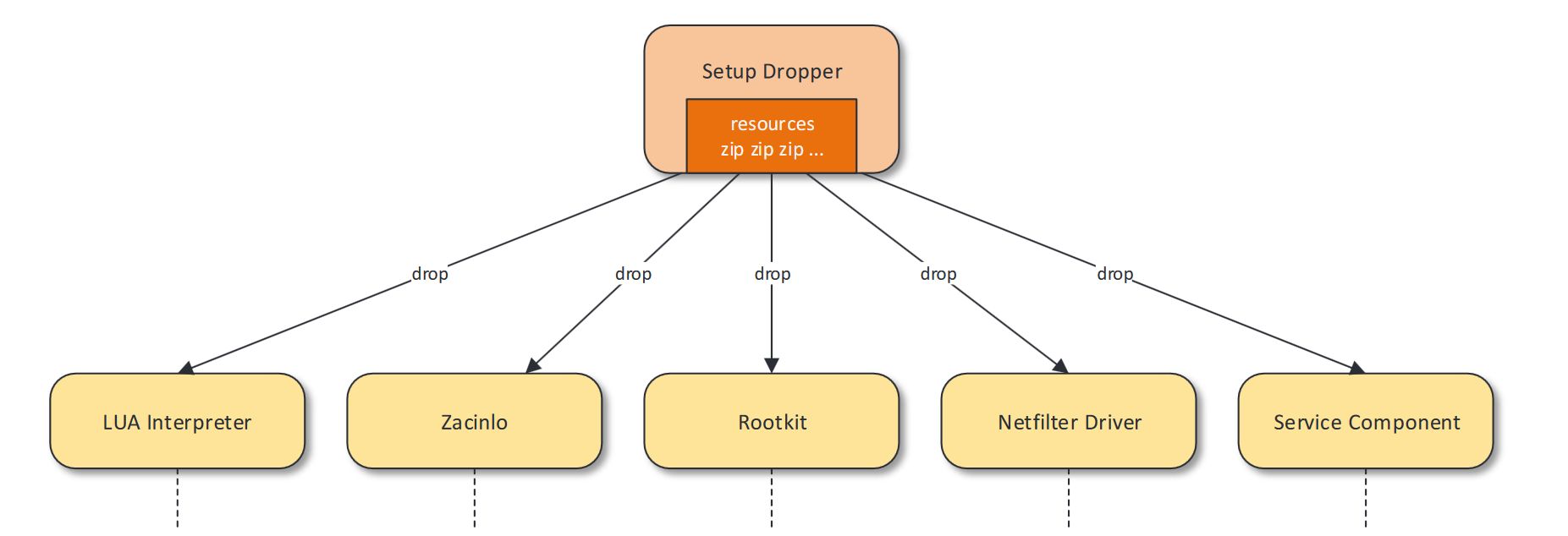

Вредонос Zacinlo устанавливает в систему руткит и позволяет злоумышленнику снимать скриншоты.

Во время установки Zacinlo маскируется под клиент VPN, но вместо этого устанавливает руткит, который незаметно загружает основной модуль вредоноса, демонстрирующий пользователю рекламу на страницах и имитирующий клики на ней.

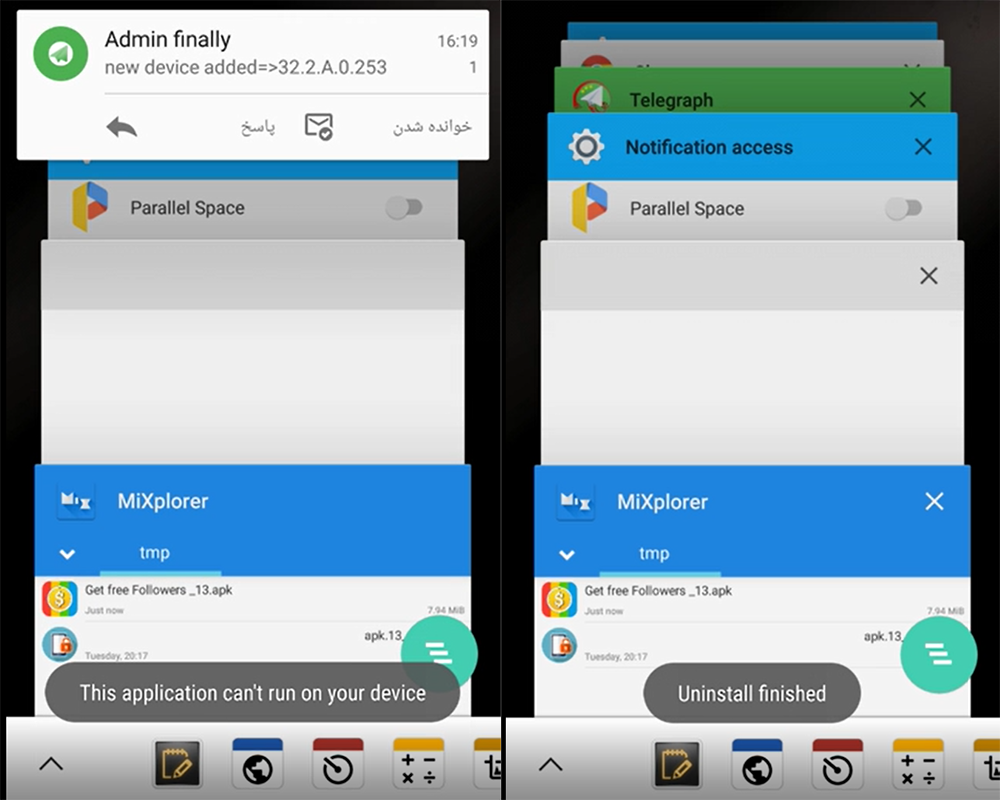

Новый Android-троян HeroRAT использует бота Telegram для контроля над зараженными устройствами.

Вредонос распространяется через альтернативные магазины приложений, соцсети и мессенджеры. После установки на устройство на экране появляется уведомление о невозможности запустить приложение и его деинсталляции. Иконка приложения исчезает с экрана, однако оно остаётся на устройстве.

Троян следит за пользователями, похищает файлы и контакты, перехватывает и отправляет сообщения, делает звонки и скриншоты, записывает аудио, определяет местоположение устройства и управляет его настройками.

Вредоносное ПО ClipboardWalletHijacker похищает криптовалюты Ethereum и Bitcoin.

Вредонос отслеживает содержимое буфера обмена и обнаружив адреса криптовалютных кошельков, подменяет адрес получателя на адрес кошелька злоумышленника. В течение недели ClipboardWalletHijacker был обнаружен более чем на 300 тысячах компьютеров.

Для обмана пользователей вредонос использует оверлеи — фальшивые окна, которые выводятся поверх окон легитимных приложений. При этом MysteryBot — первый банковский троян, способный корректно отображать оверлеи на Android 7 и 8.

Неизвестные хакеры взломали учетную запись проекта Syscoin и заменили официальный клиент Syscoin для Windows вредоносной версией, содержащей инфостилер Arkei Stealer для кражи паролей и закрытых ключей криптовалютных кошельков.

Атакующие каким-то образом сумели скомпрометировать одного из разработчиков Syscoin и его учетные записи, а затем воспользовались ими для замены официального клиента на вредоносную версию.

Умные устройства

Умные замки Tapplock содержат программные уязвимости, которые позволяют открыть его без отпечатка пальца, предусмотренного конструкцией, а механическая часть замка может быть элементарно открыта несколькими способами:

Видео: взлом замка Tapplock

Видео: взлом замка Tapplock с помощью ваккуумной присоски

Коды разблокировки замка генерируются на основании BLE MAC-адреса устройства, который преобразуется с помощью устаревшего алгоритма MD5. В результате для взлома атакующему достаточно приблизиться к замку, узнать адрес, обработать его с помощью MD5, получить хеш и с его помощью разблокировать замок.

Механический взлом замка можно осуществить с помощью

— ваккумной присоски

— отвёртки (разобрать замок)

— простого болтореза (перекусить дужку)

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.