Антифишинг-дайджест №72 с 8 по 14 июня 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 июня 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

sv@antiphish.ru

Атаки

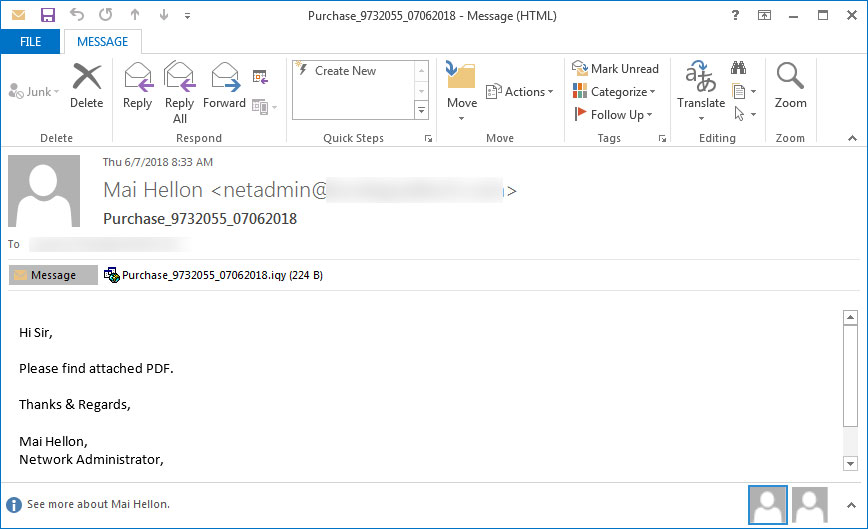

Cпамеры используют файлы IQY (Internet Query) для обмана пользователей и почтовых спам-фильтров.

- При открытии таких файлов Excel пытается подгрузить данные из удаленного источника.

- Полученная информация может быть и формулой Excel, которую программа выполнит после получения.

- Формулы используются для локального запуска скриптов PowerShell, которые отвечают за скачивание и загрузку AMMYY Admin в систему жертвы.

Хотя AMMYY Admin — это легитимный инструмент для удаленного администрирования, злоумышленники используют его для неавторизованного доступа к системам своих жертв.

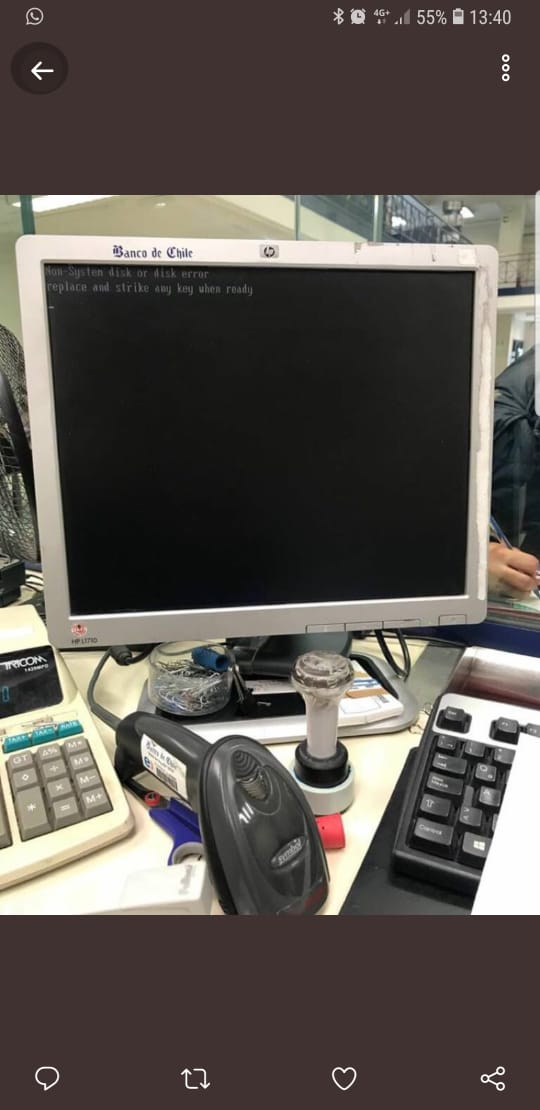

Пока сотрудники ИТ-службы спасали данные, злоумышленники пытались вывести деньги через систему SWIFT:

Изначально представители банка отказывались признать случившееся кибератакой, но затем выпустили заявление, в котором признали, что банк был атакован неким «вирусом». При этом до сих пор неизвестно, удалось ли ограбление, и сумели ли преступники похитить деньги.

Утверждается, что вредонос атаковал 9 000 компьютеров и более 500 серверов. Сама программа была идентифицирована как KillMBR, также известный под именем KillDisk.

Сайты и мессенджеры

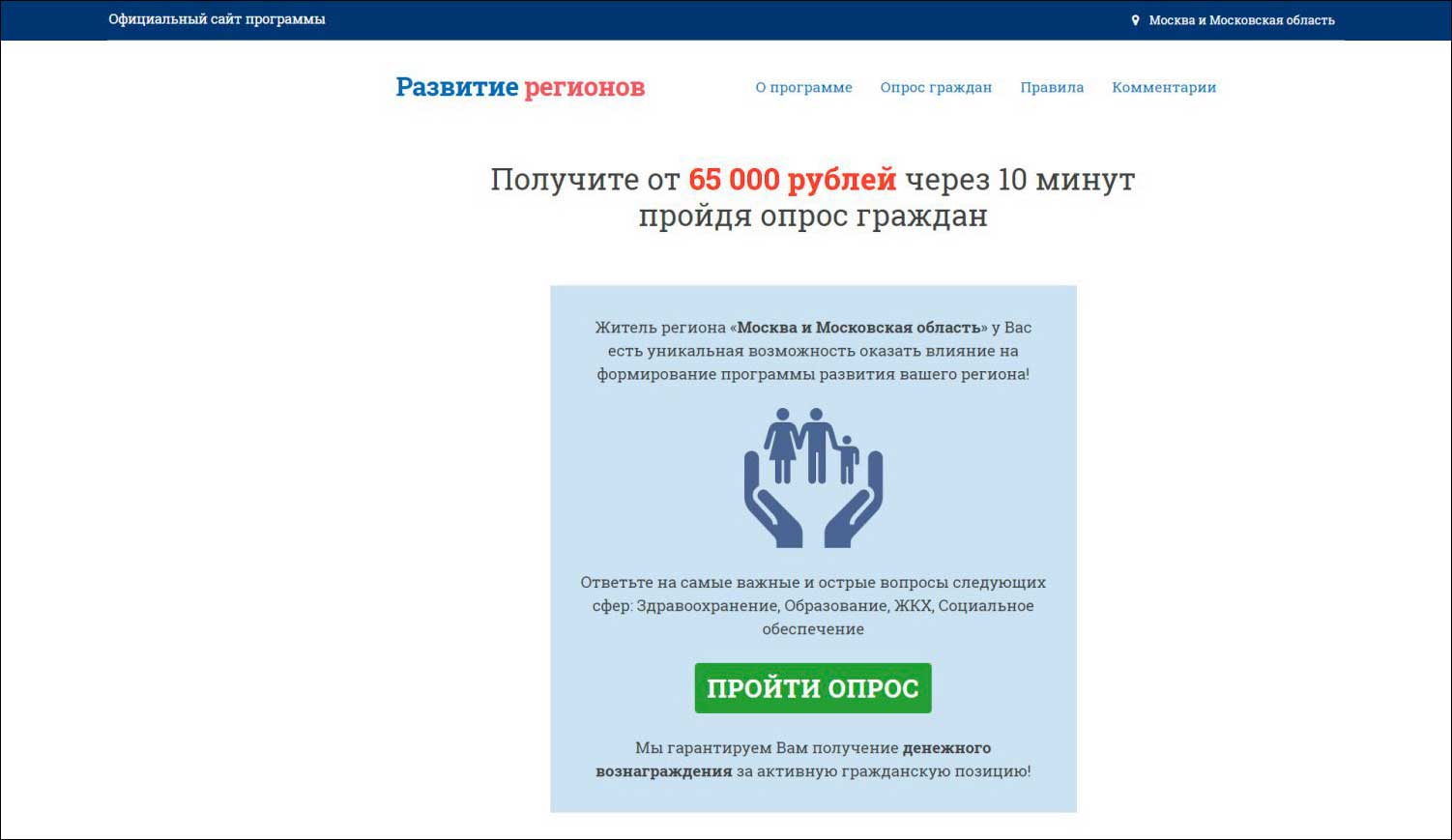

Новая мошенническая сеть сайтов маскируется под государственные онлайн-сервисы и выманивает у посетителей небольшие суммы денег, обещая вознаграждение.

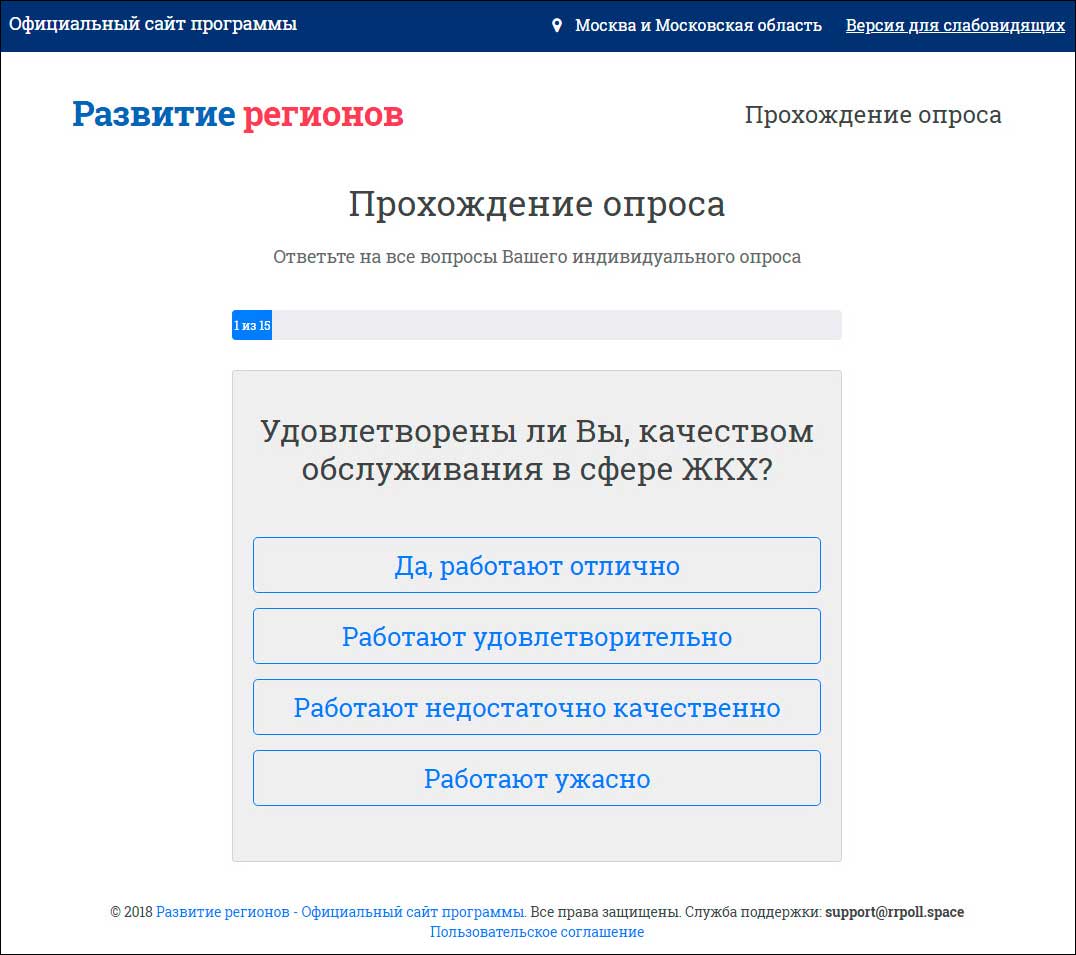

Одним из самых популярных ресурсов мошеннической сети стала фейковая интернет-платформа «Активный гражданин». Злоумышленники создали шесть идентичных фальшивых сайтов программы «Развитие регионов», на которых посетителям обещали выплатить от 65 тысяч рублей за ответы на опрос о реформах ЖКХ, образования и здравоохранения:

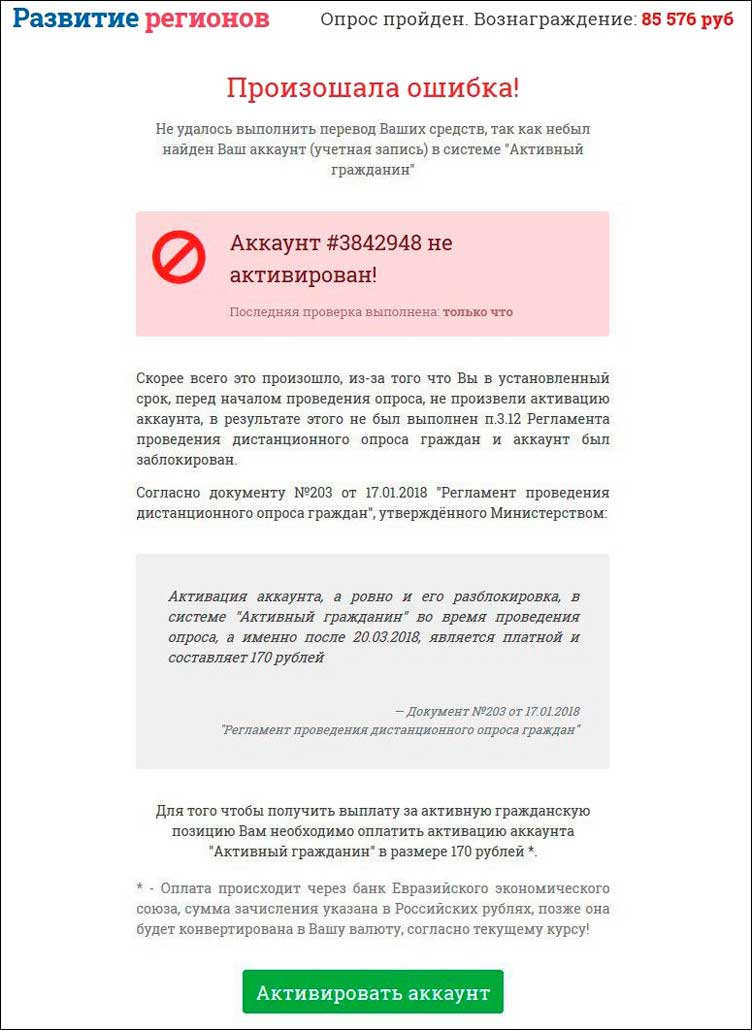

После ответов на вопросы пользователям сообщали, что для получения вознаграждения необходимо активировать учётную запись в системе «Активный гражданин». Ссылаясь на некий «Регламент проведения дистанционного опроса граждан» №203 о 17 января 2018 года, мошенники указывали, что активация является платной, а её стоимость составляет 170 рублей:

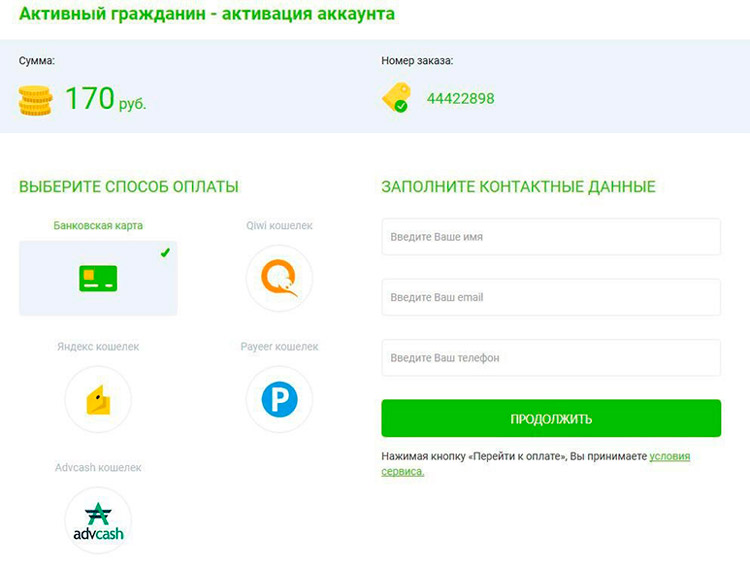

Но даже активировав аккаунт, «активный гражданин» всё ещё не получал свой выигрыш. Мошенники требовали новых и новых платежей:

- Заверение реквизитов для получения средств — 350 руб.

- Внесение данных опроса в единый реестр — 420 руб.

- Комиссия информационной системы — 564 руб.

- Оплата страховки перевода — 630 руб.

- Регистрация выплаты в управляющем департаменте — 710 руб.

- Активация цифровой подписи — 850 руб.

- Согласование перевода со службой безопасности — 975 руб.

- Регистрация цифровой подписи — 1190 руб.

- Оплата услуги — моментальный перевод — 1280 руб.

- Подключение шифрованной линии связи — 1730 руб.

Вредоносное ПО

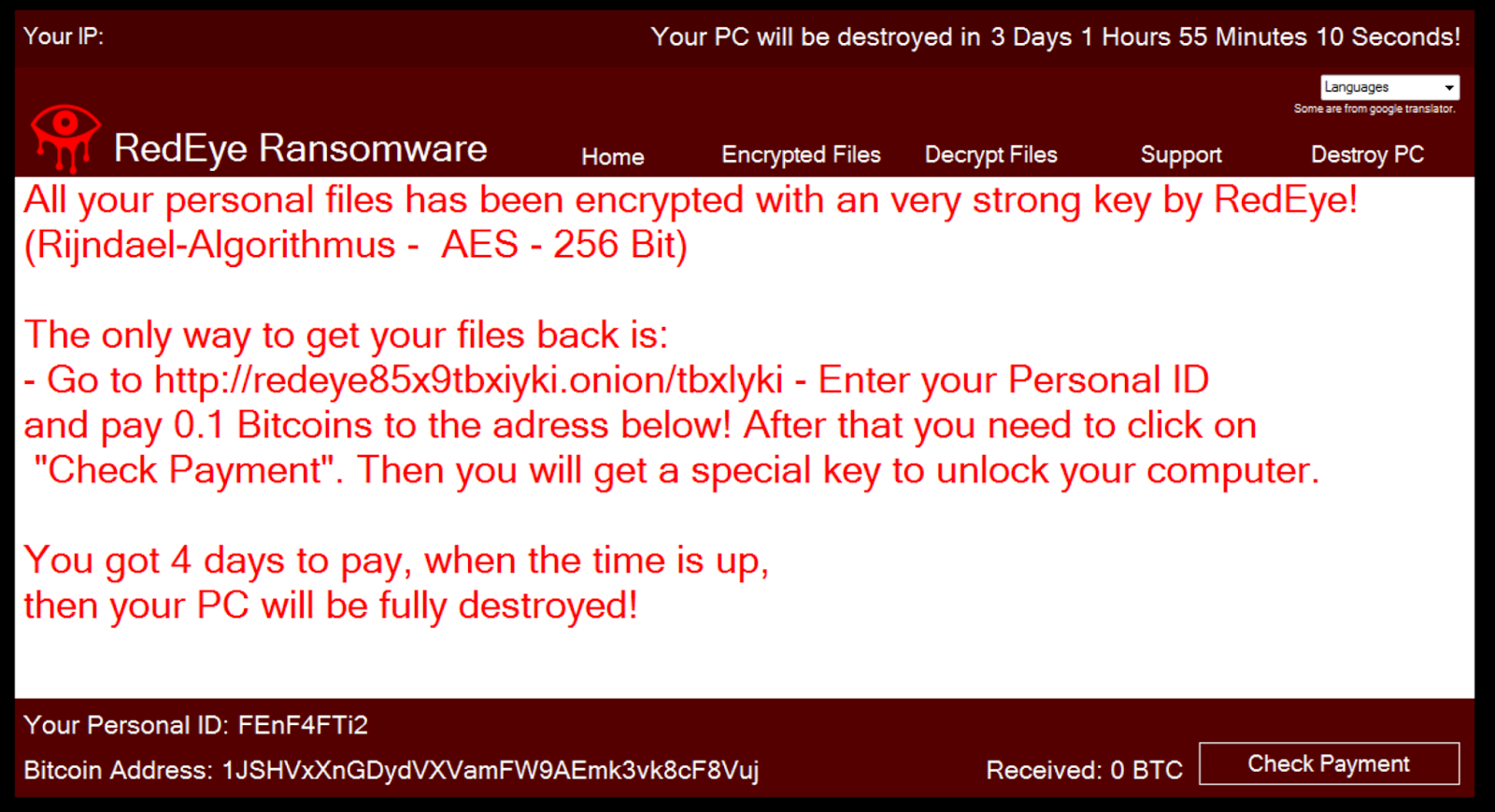

- После запуска RedEye отключает диспетчер задач и скрывает диски на устройстве жертвы.

- Программа выводит на экран сообщение о том, что файлы на компьютере зашифрованы при помощи алгоритма AES256, и требует выкуп в размере 0,1 биткойна. На выполнение требований вымогателя жертве дается четыре дня. Зловред предупреждает, что после истечения этого срока уничтожит все данные и выведет компьютер из строя.

- В действительности, пользовательские файлы не шифруются, а заменяются на последовательность нулевых байтов.

Во время работы вредонос выводит анимированные картинки и выдаёт устрашающие звуки для запугивания пользователя.

Уязвимости

Уязвимость затрагивает электронно-картографическую навигационно-информационную систему (ЭКНИС), которая предоставляет экипажам альтернативу использованию бумажных карт. В случае успешной атаки злоумышленники могут изменить местополжение корабля в пределах 300 метров, а также информацию о его размере:

Помимо этого, атакующие способны включать и отключать автоматическую идентификационную систему (AIS, Automatic Identification System) судна, что в свою очередь может создать экипажу множество проблем, в том числе привести к аварии.

Проблема связана с «Lazy FPU context switching», функцией оптимизации производительности, используемой операционными системами для сохранения и восстановления регистров математического сопроцессора. Уязвимость позволяет процессу получить доступ к регистрам и данным в них другого процесса. Опасность состоит в том, что эти данные активно используются при криптографических вычислениях, и при наличии доступа к ним злоумышленник может взломать ключ шифрования.

Для устранения уязвимости не потребуются обновления микрокода Intel. Microsoft и разработчики дистрибутивов Linux уже работают над исправлениями.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.