Антифишинг-дайджест №65 с 20 по 26 апреля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 апреля 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

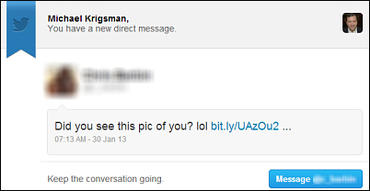

Новая фишинговая кампания использует взломанные аккаунты Twitter для рассылки личных сообщений.

В теле сообщений содержится ссылка, ведущая на поддельную страницу для входа в Twitter, саму страницу не отличить от оригинала.

Если жертва введёт свои учетные данные на этой странице, они попадут в руки злоумышленников и дадут им полный контроль над аккаунтом.

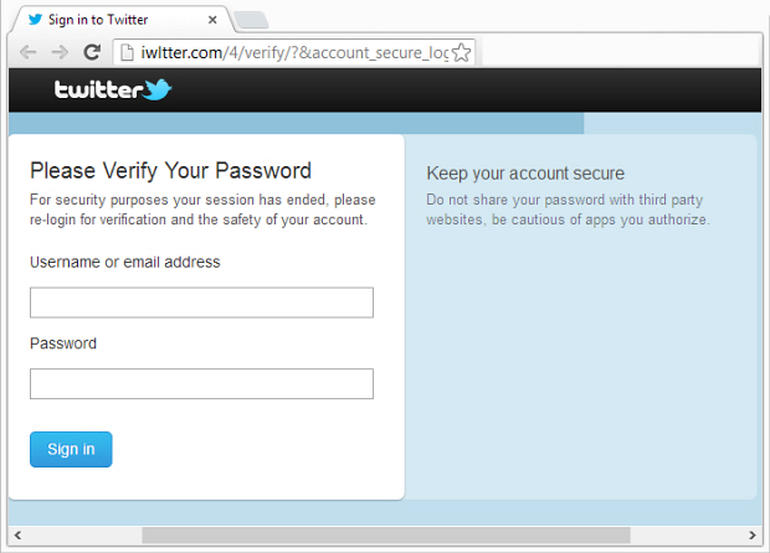

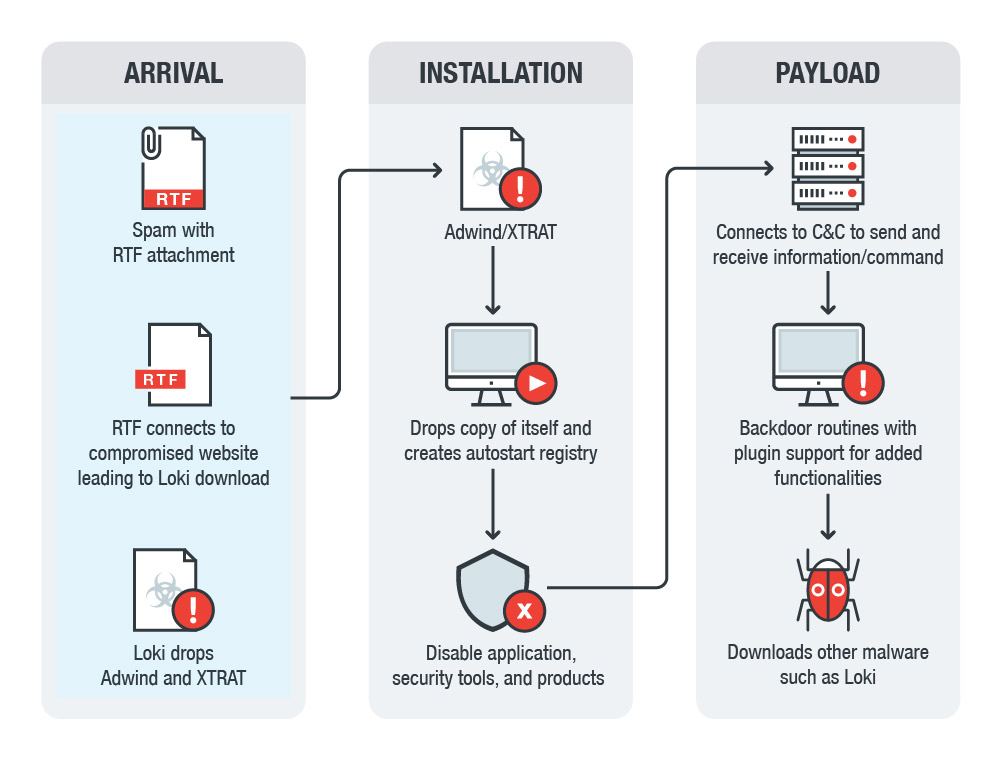

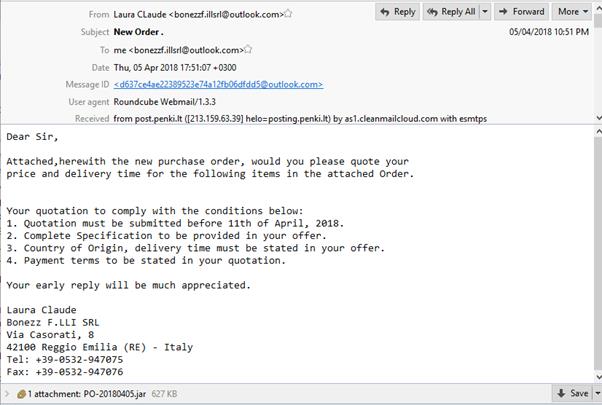

В рамках очередной спам-кампании злоумышленники распространяли различные наборы вредоносных программ, используя в качестве контейнера документ RTF.

В документе эксплуатировалась уязвимость в Microsoft Office (CVE-2017-11882), которая позволяет выполнить вредоносный код без взаимодействия с пользователем.

В первом варианте сообщений злоумышленники рассылали бэкдоры Adwind RAT, XTRAT вместе со шпионской программой Loki.

После того как пользователь открыл зараженный файл, происходит загрузка Loki. Затем Loki, как дроппер, загружает Adwind и XTRAT. Загруженные файлы нарушают работу систем удаленного администрирования и получают контроль над зараженным устройством.

Во втором сценарии использовался VBScript с бэкдором DUNIHI.

Функция автозаполнения AutoFill была создана для удобства пользователей, которые могли бы использовать данные из профиля LinkedIn для заполнения резюме, анкет и прочих форм на других сайтах. LinkedIn утверждает, что функция доступна только на доверенных (whitelisted) сайтах. Однако, если кнопку автозаполнения разместить на любом сайте, сделать прозрачной и растянуть на весь экран, LinkedIn воспримет любой клик посетителя по странице как вызов процедуры AutoFill и отправит личные данные. При этом, если пользователь уже залогинен в социальной сети, никаких дополнительных уведомлений не будет выводиться.

На момент публикации команда LinkedIn уже исправила уязвимость.

Вредоносное ПО

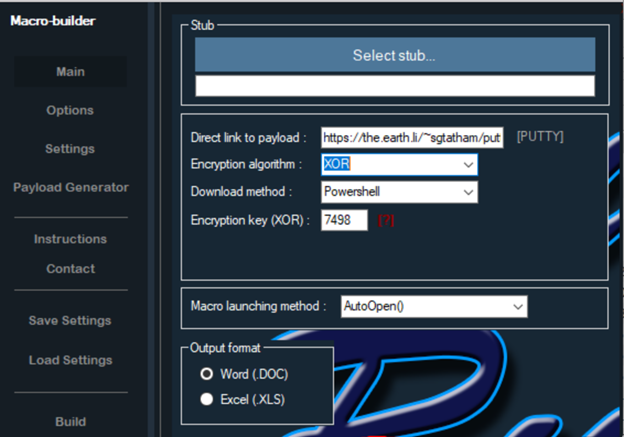

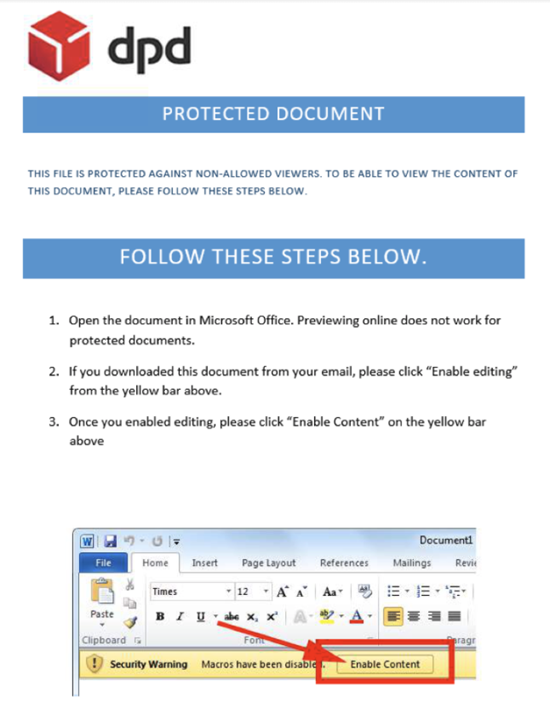

Инструмент Rubella Macro Builder позволяет злоумышленникам автоматизировать создание документов Microsoft Office со встроенными вредоносными макросами, которые выступают в качестве загрузчиков «банковских» троянов на компьютеры жертв.

Rubella Macro Builder предлагает различные алгоритмы шифрования и методы для загрузки и выполнения дополнительного вредоносного кода.

Также инструмент предлагает добавить в документ специальный текст и изображения, которые мотивируют пользователя включить макросы:

Блокировка экрана является частью хитроумной схемы кражи учетных данных на компьютере Windows, которые сохраняются для так называемой дайджест-аутентификации.

- При аутентификации пользователя на веб-сервере с использованием протокола WDigest его логин и пароль WDigest сохраняются в памяти системного процесса lsass.exe.

- На Windows XP их легко получить из памяти с помощью Mimikatz.

- В более новых версий Windows предусмотрена возможность запрета хранения паролей в памяти LSA, но при этом всё ещё можно включить использование WDigest-аутентификации.

TrickBot вначале включает поддержку WDigest, а затем использует блокировку экрана, чтобы заставить пользователя повторно войти в аккаунт. Для получения пароля из памяти в этот момент используется Mimikatz.

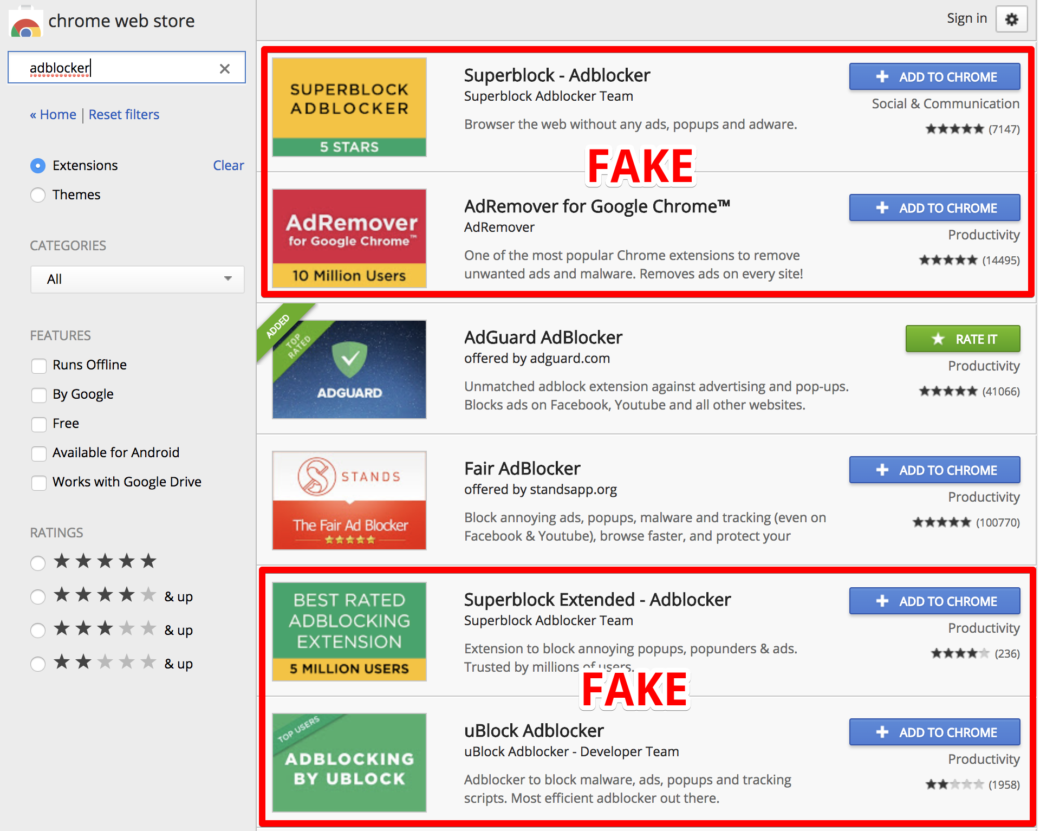

Мошенники размещают в Chrome Web Store клоны популярных блокировщиков, добавляя несколько строк собственного кода. В результате пользователи устанавливают себе Adguard Hardline или Adblock Plus Premium или другие имитации. Единственный возможный способ борьбы с подобными подделками — это обратиться к Google с жалобой о неправомерном использовании товарного знака. Удаление клона занимает несколько дней.

Целевые атаки

Хакерская группа Orangeworm атакует медицинские организации в США, Европе и Азии.

В результате целевых атак через поставщиков (supply-chain attack) в организациях-жертвах заражались компьютеры, которые контролируют работу рентген-аппаратов и МРТ-сканеров. Для заражения использовался троян Kwampirs, в числе прочих имеющий функционал самостоятельного распространения в системах.

Проникнув в систему, вредоносная программа собирала данные об устройстве и передавала их на удаленный сервер. На зараженной машине открывался бэкдор, позволявший злоумышленникам получить доступ к конфиденциальным данным. Если скомпрометированную систему и организацию определяли как потенциально интересную, инициировалось хищение данных, а также «агрессивное копирование» программы на все доступные машины организации и сетевые ресурсы.

«Умные» устройства

Уязвимость в беспроводных мозговых имплантах позволяет злоумышленникам перенастроить устройство так, что жертва не сможет говорить, двигаться, получит необратимые повреждения или даже умрёт.

Нейростимуляторы представляют собой устройства, вводимые в полость черепа человека для лечения нейродегенеративных заболеваний, таких как болезнь Паркинсона. Имплантат непосредственно взаимодействует с серым веществом мозга, поэтому последствия его перенастройки могут быть катастрофическими. Например, изменение вольтажа нейростимулятора может привести к смерти человека.

Причина уязвимости состоит в том, что создатели устройства не заложили в конструкцию средства шифрования или аутентификации: эти операции приводят к быстрому расходу заряда встроенных в нейростимуляторы аккумуляторов.

Используя эти уязвимости, злоумышленники создают и распространяют множество вредоносных инструментов, с помощью которых можно заразить автомобиль и делать с ним практически всё что угодно:

- открывать скрытый доступ к автомобилю с возможностью удаленного управления, разблокировки дверей и отключения сигнализации;

- шпионить за владельцем через встроенные в салон микрофон и камеру, отслеживать его перемещения через GPS или Интернет;

- красть данные из автомобильных систем и подключаемых к док-станции устройств, включая смартфоны;

- манипулировать настройками авто, включать и выключать электронные системы управления;

- внедрять вредоносное ПО, в том числе вымогатели, которые не позволяют запустить двигатель, пока жертва не заплатит выкуп.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.