Антифишинг-дайджест №56 c 16 по 22 февраля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 16 по 22 февраля 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Уязвимости

Для эксплуатации уязвимости достаточно отправить сообщение, содержащее символ ????? из языка телугу, в Messages, Safari, Slack, WhatsApp, Facebook Messenger, Outlook для iOS, Gmail и Twitter. Получив такое сообщение, устройства уходили в бесконечную перезагрузку. Telegram и Skype не подвержены этой проблеме.

На текущий момент Apple уже выпустила патч к уязвимости CVE-2018-4124 для всех операционных систем.

Видео: демонстрация эксплуатации уязвимости

Используя эту ошибку, злоумышленники могут позвонить в службу поддержки T-Mobile, выдать себя за клиента и инициировать замену SIM-карты и получить в распоряжение номер телефона, который затем могут использовать для кражи личности и управления сервисами жертвы. В том числе они могут изменить все пароли и перевести деньги со счетов бывшего владельца номера.

Видео: демонстрация уязвимости T-Mobile

Новейшая версия macOS может потерять пользовательские данные при использовании файловой системы APFS.

Проблема возникает, если используются разрежённые образы дисков (sparse disk images) на разделах APFS. Разрежённый образ при записи на него данных увеличивается в объёме, но когда место на разделе заканчивается, не может корректно синхронизироваться с диском и узнать, сколько свободного пространства на нем осталось. В результате пользователь может копировать данные в разреженный образ, предполагая, на нём есть место, а фактически, информация копируется в пустоту. При этом пользователя о нехватке сводного места никак не уведомляют.

Видео: демонстрация потери данных на разделе APFS

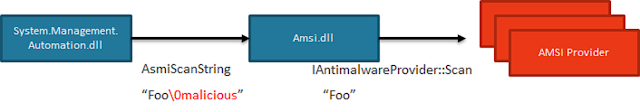

Это позволяет злоумышленникам обойти защитный механизм системы, разместив вредоносный код после нулевого символа.

Обнаруженная в Windows 10 уязвимость позволяет добиться повышения привилегий в системе.

Проблема связана с удаленным вызовом процедуры (RPC) SvcMoveFileInheritSecurity. Используя ошибку в системе, злоумышленник может назначить любому файлу произвольный дескриптор безопасности и добиться повышения привилегий.

Сообщение о неисправимой уязвимости в Skype оказалось ошибкой.

Уязвимости был подвержен Skype для Windows версии 7.40 и ниже, но еще в октябре 2017 года разработчики Microsoft выпустили восьмую версию VoIP-мессенджера, где проблему устранили.

Утечки

Некорректно настроенный сервер службы доставки FedEx стал причиной утечки конфиденциальных данных 119 тысяч пользователей:

Копии паспортов, водительских удостоверения и других документов хранились на сервере компании Bongo International, купленной FedEx в 2014 году. Предположительно, после покупки о сервере и хранящихся на нём данных просто забыли.

Почта, сайты и мессенджеры

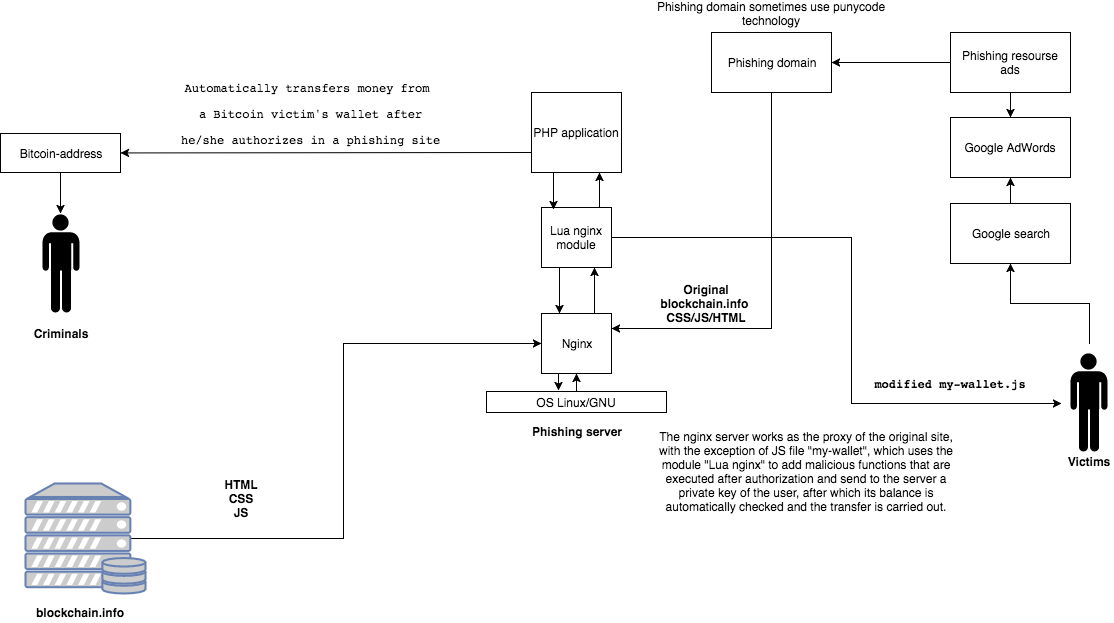

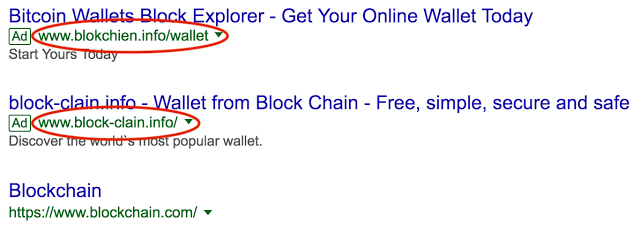

Злоумышленники приобрели домены, схожие по написанию с Blockchain.info, и разместили на них фишинговые сайты, с помощью которых собирали учётные данные пользователей, а затем похищали криптовалюту из их кошельков:

Вместо спама и вредоносной рекламы группировка использовала легитимную рекламу на платформе Google AdWords. Их фишинговые сайты были в топе поисковой выдачи по запросам, связанным с Bitcoin:

За три года злоумышленники заработали около 50 млн долларов.

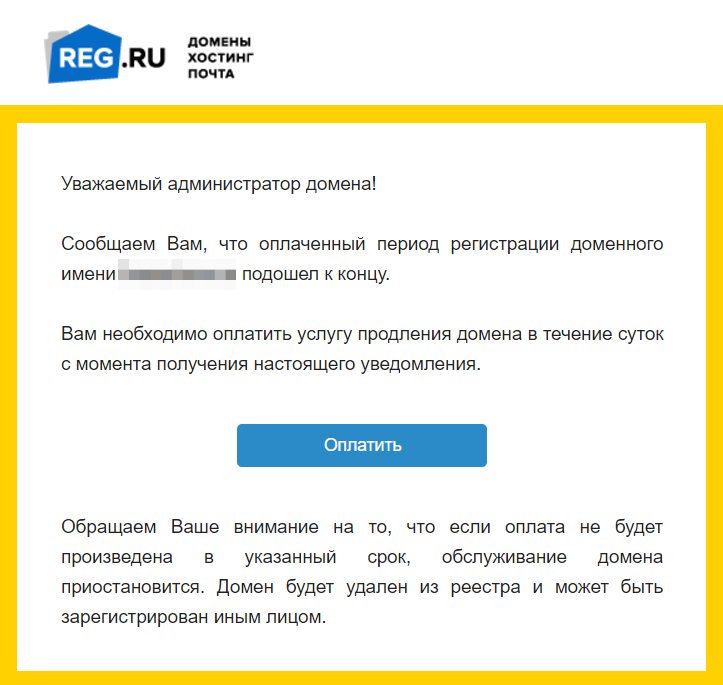

Клиенты reg.ru стали жертвами мошеннической рассылки, в которой им предлагалось продлить их домены.

В письме сообщалось, что оплаченные период регистрации доменного имени заканчивается, и его необходимо срочно продлить:

Если пользователь нажимал на кнопку «Оплатить», он попадал на мошеннический сайт, где, ничего не подозревая, расставался с деньгами.

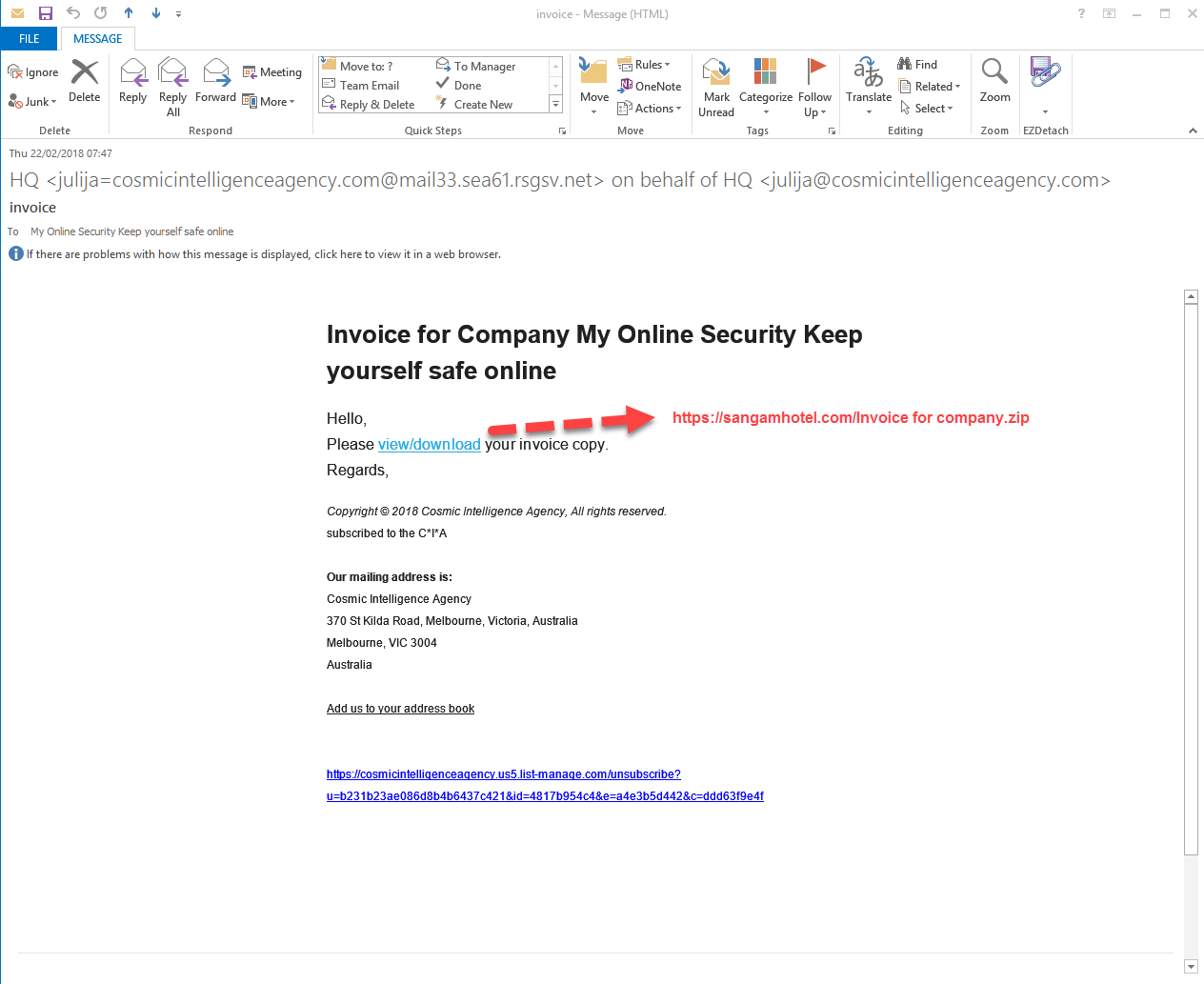

Cервис рассылок Mailchimp используется мошенниками для распространения банковского трояна Gootkit.

Жертва получает письмо со ссылкой на архив company.zip, якобы содержащий счёт-фактуру. Внутри архива находится сценарий JavaScript, загружающий вредоносный модуль:

Киберпреступники внедрили майнинговый скрипт на сайт газеты LA Times.

Внедрение вредоносного кода стало возможным из-за ошибки в конфигурации облачного хранилища Amazon Web Services S3, в результате которой любой пользователь мог получить к нему доступ.

Вредоносное ПО

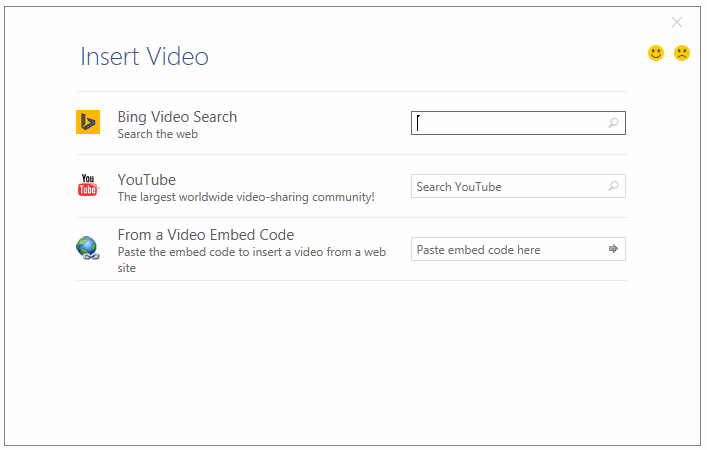

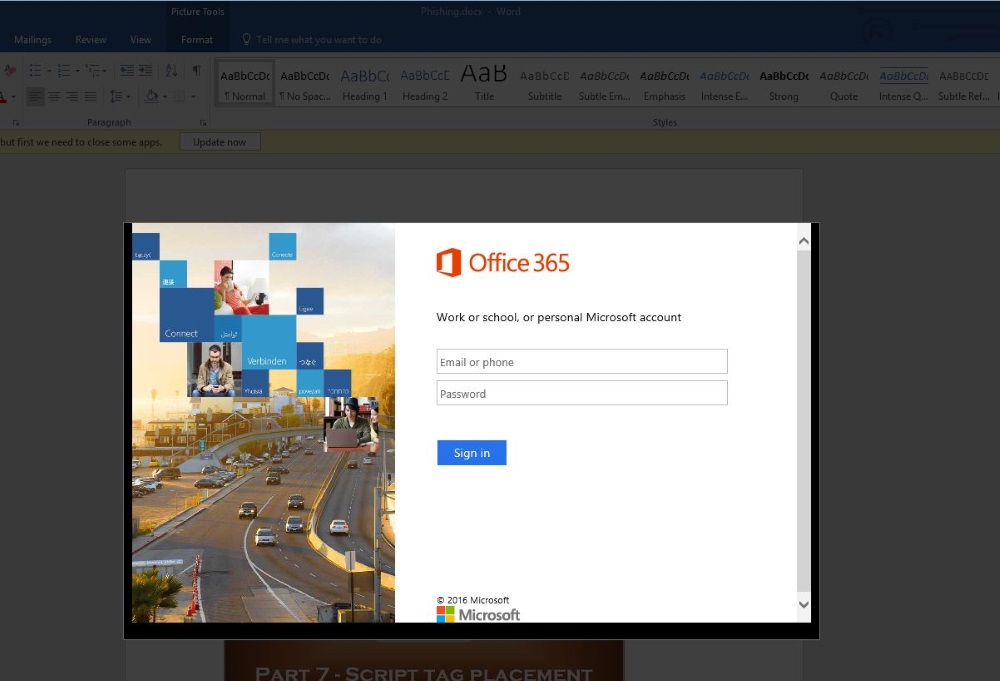

В документы MS Word можно интегрировать фишинговые формы и скрытый майнер криптовалюты Monero.

Это стало возможным благодаря встраиванию iframe c видеороликом в файл документа.

- Поскольку списка доверенных сервисов или доменов нет, злоумышленники могут разместить видео на своём домене и встраивать криптоджекинговый скрипт в документ. При запуске видео из такого документа движок Internet Exploree запустит и майнер.

- Также злоумышленники могут использовать встраиваемый контент, чтобы добавить в файлы Word фишинговые формы. Для этого достаточно сделать видеоролик доступным только для авторизованных пользователей, заставив жертву ввести учетные данные своего аккаунта:

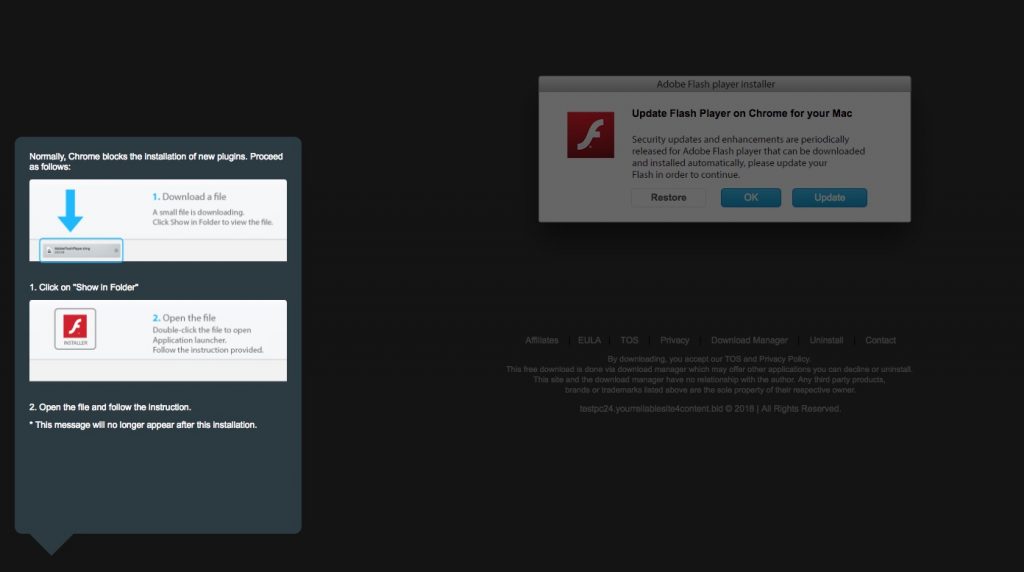

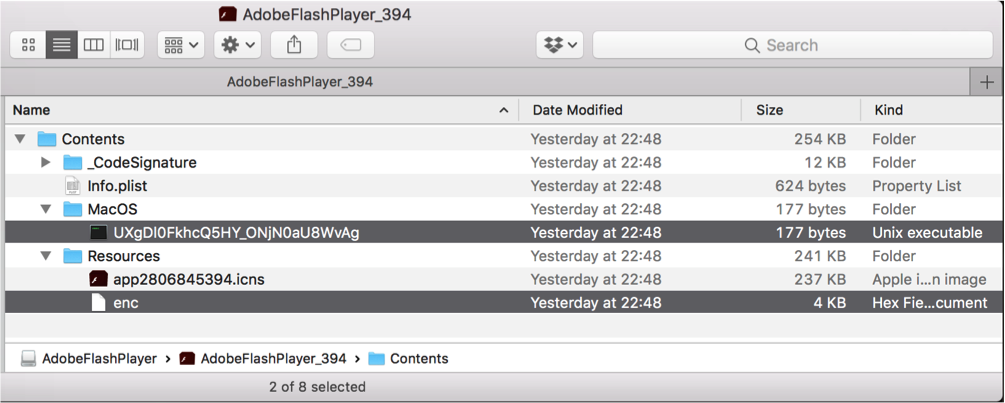

Когда пользователь сайта нажимает на magnet-ссылку, он получает сообщение с предложением скачать обновление:

Установившись в системе, Shlayer загружает дополнительные вредоносные или рекламные модули.

Файлы MSI используются для доставки вредоносного ПО на компьютеры пользователей.

С помощью файлов MSI злоумышленники могут обходить простые фильтры, которые включают более популярные типы исполняемых файлов: (com|exe|dll|js|vbs|…). Кроме того, файлы установщика Windows выглядят менее подозрительно.

Разработчик модов для авиатренажёра Microsoft Flight Simulator внедрил в новую версию одного из модов средство для хищения паролей.

Когда пользователи обнаружили в составе мода вредоносное ПО, разработчик заявил, что это часть DRM-защиты, которая запускается только если используется пиратская копия. После массового возмущения легальных покупателей мода вредонос был удалён из комплекта поставки.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.