Антифишинг-дайджест №54 cо 2 по 8 февраля 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 2 по 8 февраля 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

Эксплуатируется функция «session replay», с помощью которой можно записать и воспроизвести все действия пользователя на сайте.

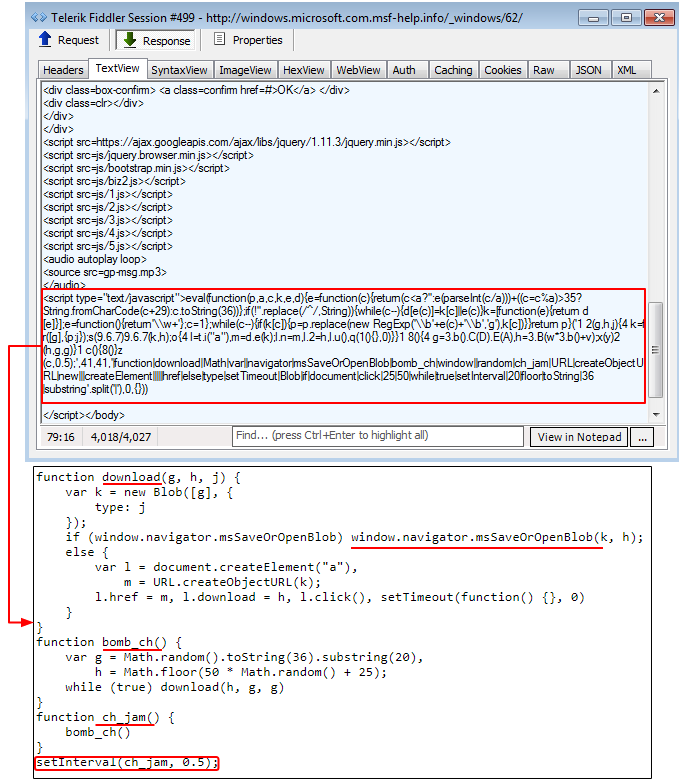

Операторы сайтов с фальшивой техподдержкой стали запугивать своих жертв c помощью Download-бомб:

С помощью скрипта на странице они заставляют браузер снова и снова сохранять файлы на диске, в результате чего через несколько секунд браузер зависает.

Нагрузка на процессор в момент атаки составляет 100%, пользователь блокируется на вредоносном сайте. Затем ресурс запугивают жертву, сообщая, что у него вирус или другая проблема. Для «решения» жертве предлагают немедленно позвонить по номеру, указанному на экране.

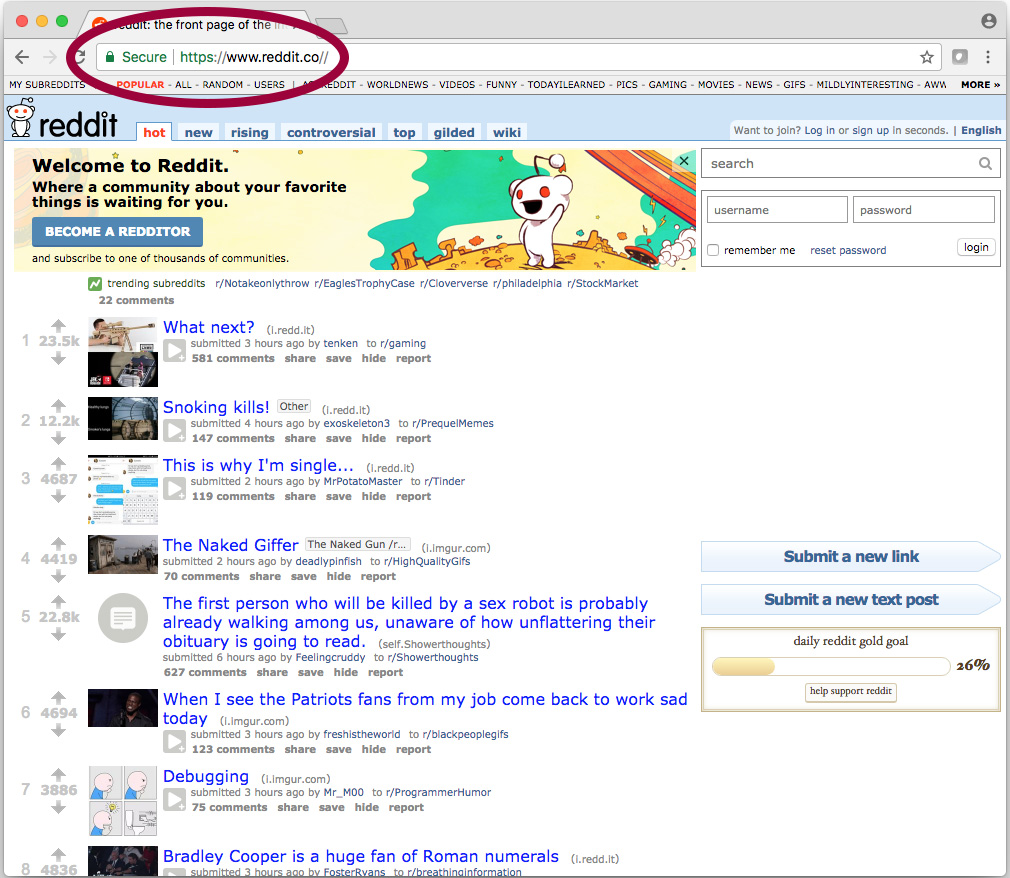

Обнаружен фишинговый клон популярного сайта Reddit:

Имя клона отличается от оригинала одной буквой — reddit.co вместо reddit.com. Сайт-подделка собирает пароли жертв и имеет SSL-сертификат для большей убедительности.

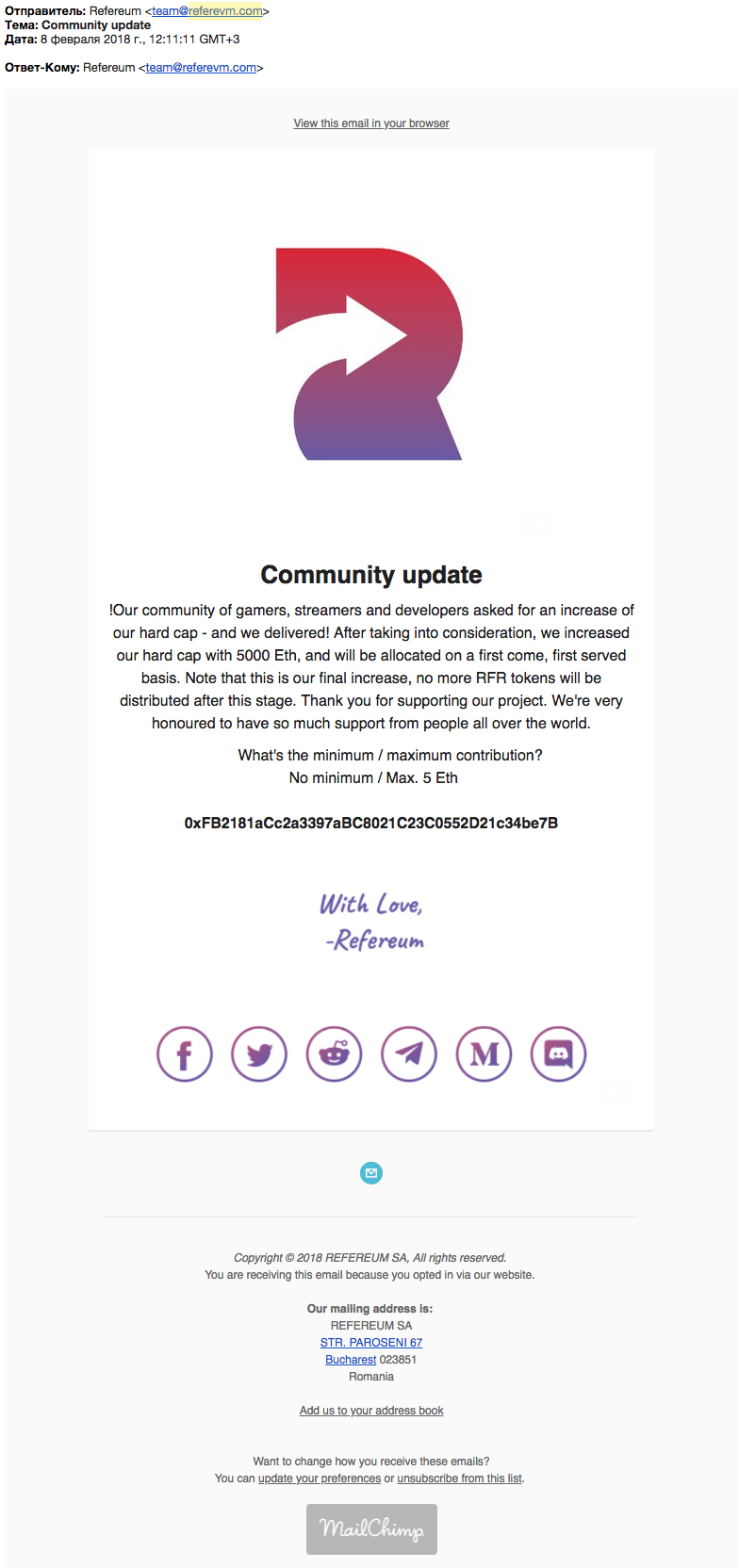

Читатели Антифишинг-дайджеста сообщают об атаке, направленной на инвесторов крипто-проекта Refereum:

В письме сообщается об открытии дополнительной продажи токенов и указывается адрес, куда следует отправлять деньги.

Домен, от имени которого были отправлены мошеннические письма, всего на одну букву отличается от настоящего: Referevm.com вместо Refereum.com

Несмотря на высокий уровень исполнения атаки, назвать ее успешной нельзя: на момент выхода дайджеста по мошенническому адресу зафиксированы всего две входящие транзакции, на общую сумму, эквивалентную 252 долларам США.

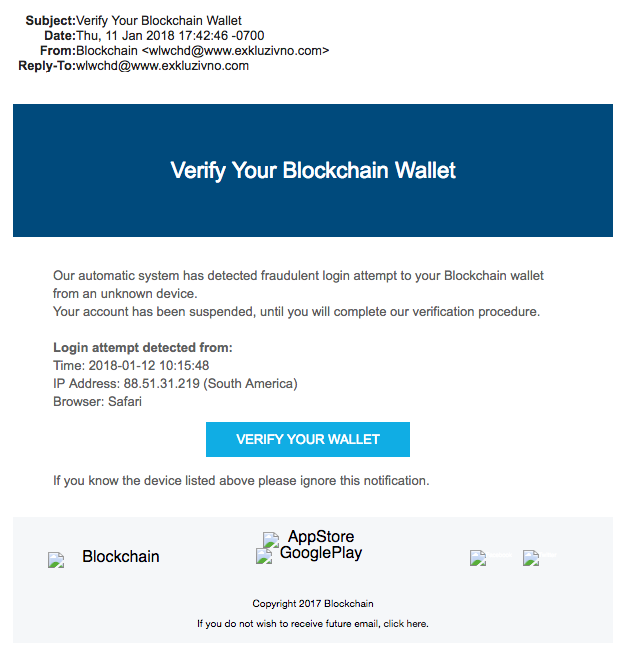

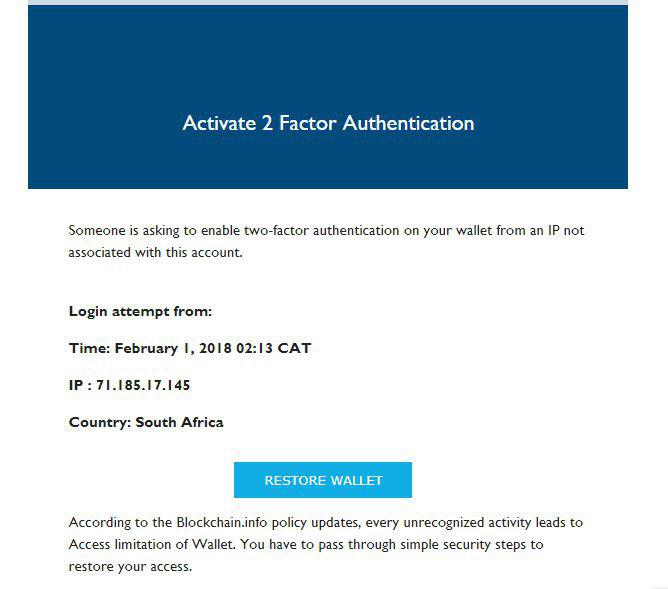

Читатели дайджеста и сотрудники Антифишинга сообщают об атаках, направленных на владельцев кошельков Blockchain Wallet:

В письме с поддельного домена сообщается о якобы несанкционированной попытке входа в кошелек и предлагается проверить кошелек, перейдя по фишинговой ссылке.

В другом письме сообщается о якобы несанкционированной попытке активировать двухфакторную аутентификацию. Для «восстановления» кошелька также предлагается перейти по фишинговой ссылке:

Письма направляются с адресов общедоступных почтовых сервисов на «бланках» Управления за подписью несуществующих сотрудников (например, А.П. Стреглов). Сам Роскомнадзор уточняет, что все официальные электронные адреса оканчиваются на @rkn.gov.ru.

Из-за неправильной конфигурации DNS-сервера регистратора доменных имён Namecheap злоумышленники могли создавать поддомены для сайтов, принадлежащих другим клиентам.

Мошеннические поддомены легальных сайтов использовались для фишинга и распространения вредоносного ПО.

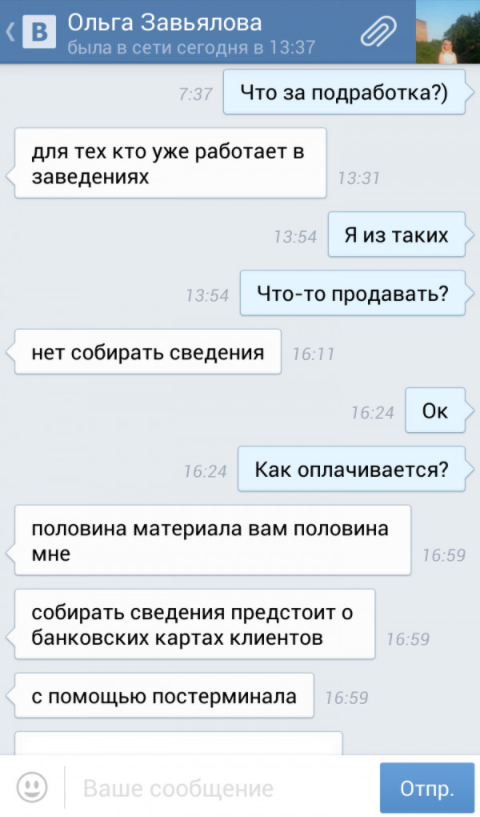

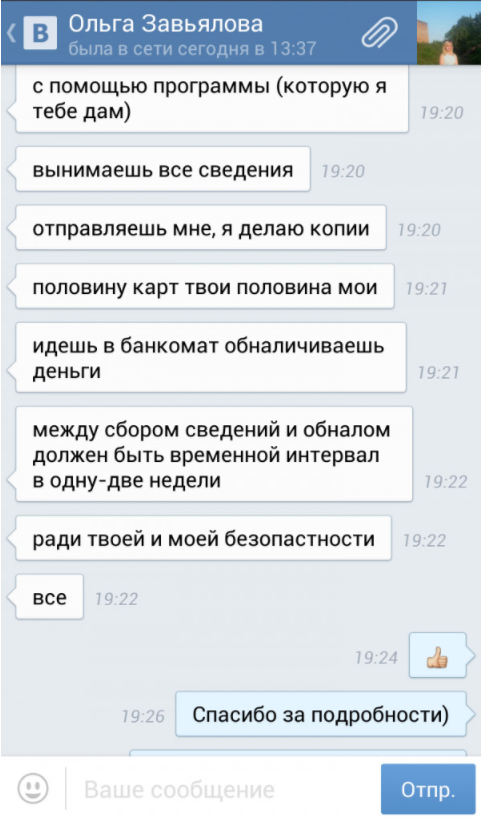

Мошенничество с картами

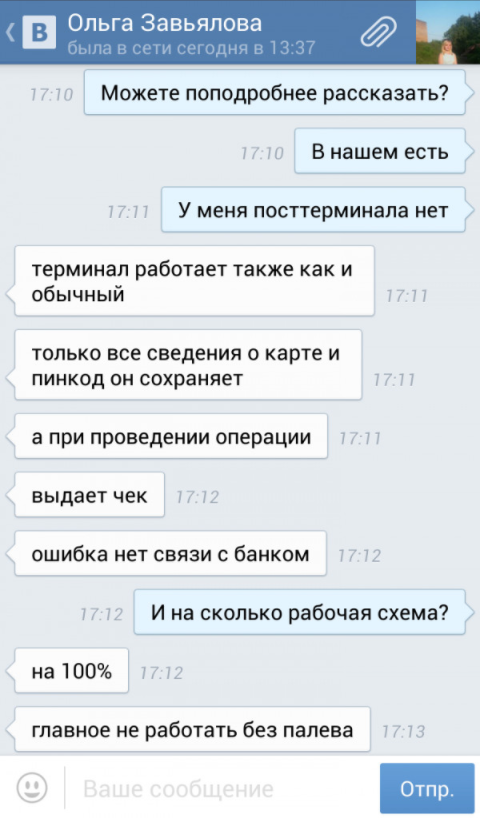

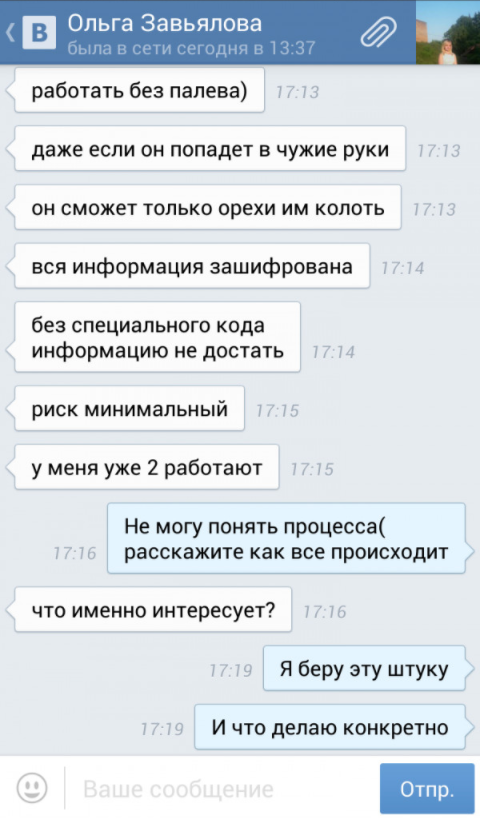

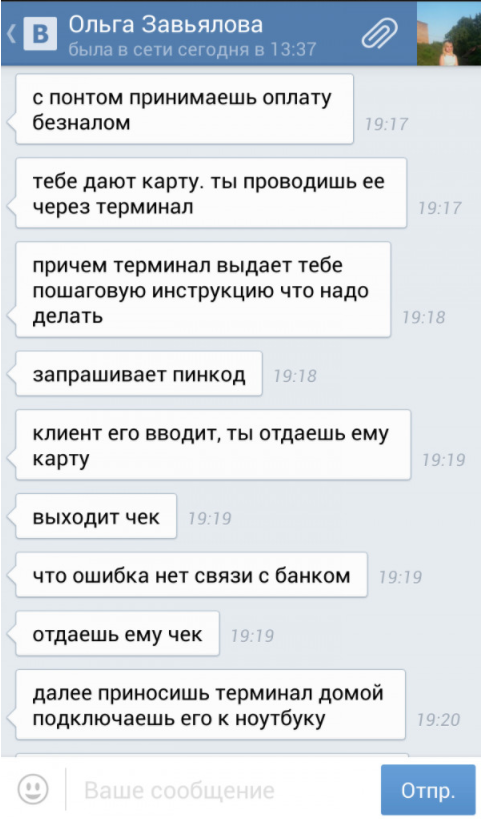

Обманная схема требует участия официантов или кассиров:

- Вместо настоящего терминала они предлагают клиентам фальшивый.

- Вместо приёма оплаты такой терминал сохраняет во внутренней памяти данные (содержимое магнитной полосы) карт и пин-коды к ним, а затем печатает чек об отсутствии связи с банком.

- Собранные данные затем передаются преступникам, которые опустошают счета карт.

Чтобы обезопасить себя, не отдавайте карту в руки официанта, или используйте бесконтактные платежи — Apple Pay, Android Pay или Samsung Pay, а в подозрительных заведениях — платите наличными.

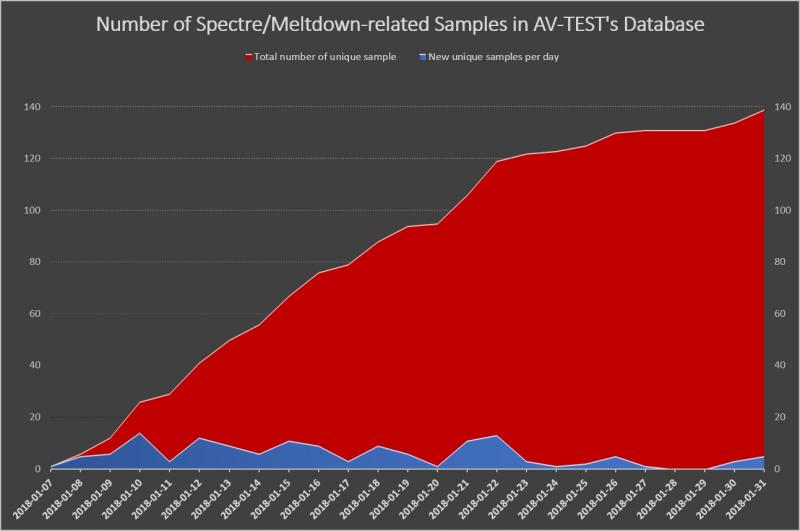

Вредоносное ПО

Большая часть этих зловредов — опытные образцы, основанные на публично доступных фрагментах кода с демонстрацией уязвимости. Тем не менее, при отсутствии работоспособных патчей для защиты от этих атак в скором времени могут появиться реально работающие вредоносы.

До момента установки вредоносные «обновления» не отличаются от официальных: имеют расширение .dmg и требуют от пользователя тех же действий.

Вредоносное ПО распространилось по компьютерам пользователей по вине портала MacUpdate. На нем были размещены ссылки на мошеннические сайты с именами, похожими на оригинальные. Например, Firefox загружался с download-installer.cdn-mozilla.net вместо mozilla.net.

- Shurl0ckr работает по модели «вымогатель-как-сервис» и распространяется через фишинговые рассылки документов MS Office.

- Документы загружают вредоносные компоненты с Google Drive или OneDrive.

- После запуска вымогатель шифрует файлы пользователя и требует выкуп в биткоинах.

Выяснилось, что Microsoft внесла в белый список для папок, защищённых CFA, все приложения Office. В результате документы Office с внедрёнными скриптами могут испортить документы в папке под защитой CFA, защитить эти документы паролем или просто удалить их.

Атаки на изолированные устройства

С помощью техник MAGNETO и ODINI можно похитить данные с физически изолированных устройств, находящихся в «клетке Фарадея».

Клетка или щит Фарадея — замкнутое пространство для предотвращения прохождения электромагнитных полей. Клетка изготавливается из токопроводящего сплошного материала или токопроводящей сетки, обычно заземлённой. Названа по имени изобретателя, английского ученого Майкла Фарадея.

Для использования методов на изолированные компьютеры требуется установить ПО для регулирования нагрузки на ядра процессора, чтобы контролировать излучаемые компьютером магнитные поля.

Регулируя нагрузку на процессор, можно управлять его энергопотреблением, контролируя сгенерированное магнитное поле. Увеличение нагрузки создаст более мощное магнитное поле. Увеличивая и уменьшая ее, можно сгенерировать магнитное поле с нужной частотой и модулировать данные:

Демонстрация атаки MAGNETO:

Демонстрация атаки ODINI:

ODINI позволяет передавать сигнал на расстояние 100-150 см со скоростью 40 бит/с, также требуется специальный датчик для приёма информации.

MAGNETO использует магнитометр обычного Android-смартфона, поэтому эту атаку проще осуществить и сложнее обнаружить.

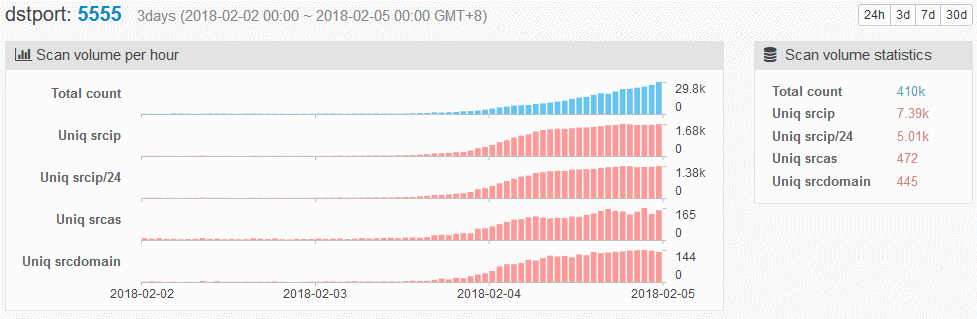

Криптомайнинг и «умные» устройства

Пополнение ботнета производит вредонос ADB.miner, который сканирует порт 5555 и если он открыт, проникает на устройство и запускает майнинг криптовалюты Monero.

Из-за недостатков реализации атакующий может осуществить атаку «человек посередине» (man-in-the-middle), когда пользователь генерирует Bitcoin-адрес для перевода криптовалюты на свой кошелек Ledger. В этом процессе задействован компьютер пользователя, который в теории может быть заражен малварью, а значит, злоумышленник может вмешаться в происходящее и подменить код, перенаправив все средства на собственный адрес.

На европейских станциях очистки воды обнаружены майнеры криптовалюты Monero. Заражённые майнером компьютеры работали под управлением Windows XP и использовали ПО Cimplicity SCADA, разработанное GE Digital.

Несмотря на небольшую вычислительную мощность отдельного устройства типа умной колонки Google Home или Amazon Echo, их количество постоянно увеличивается, создавая огромный потенциал для использования.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.