Антифишинг-дайджест №50 с 5 по 11 января 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 5 по 11 января 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и мессенджеры

Google исправила уязвимость, которая позволяла злоумышленнику заблокировать любой адрес электронной почты Gmail, отправив на него специально созданное письмо.

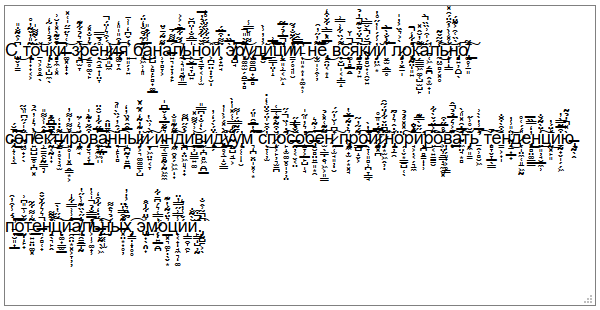

Блокировку вызывало письмо, содержащее текст Zalgo — текст, который «испорчен» путём добавления к каждому его символу множества модификаторов Unicode типа ударений, умляутов и различных диакритических символов:

Текст, вызвавший блокировку, содержал более 1 миллиона таких метасимволов. Продолжительность блокировки почтового ящика составляла около 4 дней. На сегодняшний день ошибка исправлена.

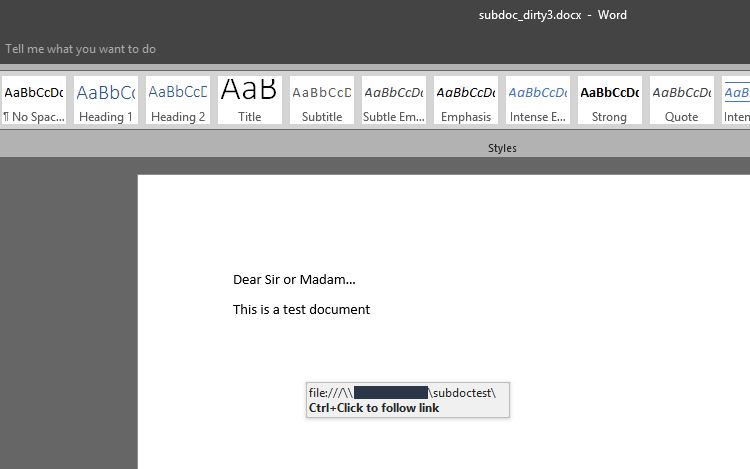

Обнаружен новый способ кражи учётных данных Windows с помощью функции subDoc, которая позволяет загружать в документ MS Word другой документ, в том числе расположенный на удалённом сервере:

Ссылка на внедрённый документ выглядит точно как обычная гиперссылка, но загрузка этого документа начинается автоматически, щелчок пользователя на ссылке не требуется. Если сделать ссылку белой, пользователь даже не увидит её, и документ не вызовет никаких подозрений:

Для осуществления атаки злоумышленники могут организовать фишинговую рассылку файла MS Word, загружающего поддокумент с вредоносного SMB-сервера, перехватить SMB-запросы, выделить NTLM-хеш и расшифровать его с помощью одного из доступных инструментов:

С полученными учётными данными атакующие могут получить доступ к компьютеру или компьютерной сети жертвы под видом оригинального пользователя.

Новая фишинговая атака на организации, участвующие в подготовке зимней Олимпиады в Пхенчхане, использует стеганографию для скрытия вредоносного года в изображениях, хранящихся на сервере.

Поставщики инфраструктуры для зимней Олимпиады получили письма на корейском языке якобы от Южно-Корейского национального центра противодействия терроризму. В письмах содержался документ MS Word с вредоносным макросом:

При открытии документа запускался PowerShell-скрипт, который устанавливал SSL-соединение с сервером злоумышленников для получения команд и установки дополнительного вредоносного ПО.

Операционные системы

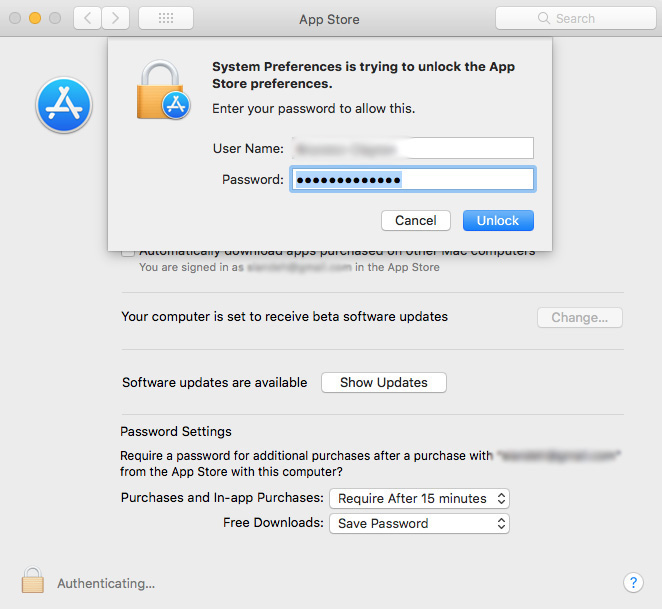

Уязвимость в macOS 10.13.2 позволяет получить доступ к настройкам App Store любого пользователя без логина и пароля:

Если чужой Mac остался без присмотра, и его пользователь залогинен как администратор, нужно

- открыть окно настроек App Store;

- кликнуть на иконку замка;

- система попросит ввести логин и пароль;

- ввести в полях любые значения и нажать на Unlock.

После этого будет получен доступ к настройкам App Store, которые злоумышленник может изменить по своему усмотрению.

Криптомайнинг

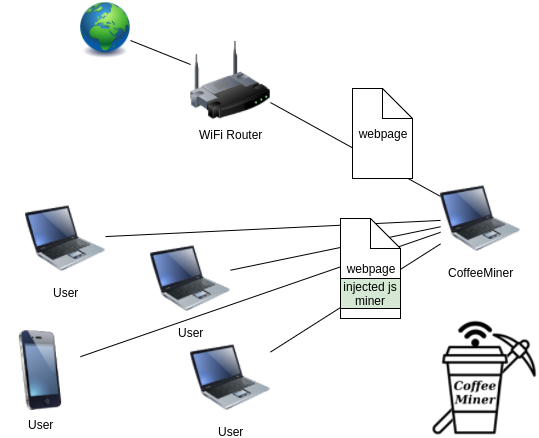

Опубликованный в исследовательских целях майнер CoffeeMiner позволяет перехватить трафик устройств в сетях Wi-Fi и внедрить майнер криптовалюты в код сайтов, которые открывает пользователь:

Для перехвата трафика используется ARP-спуфинг — рассылка пакетов ARP, содержащих MAC-адрес устройства злоумышленника в качестве адреса шлюза по умолчанию. Получив такие пакеты, устройства-жертвы начинают обращаться в интернет не через настоящую точку доступа, а через компьютер злоумышленника, который может легко перехватить и модифицировать трафик в своих целях.

Видео: демонстрация внедрения CoffeeMiner в реальной сети Wi-Fi

Вредоносное ПО

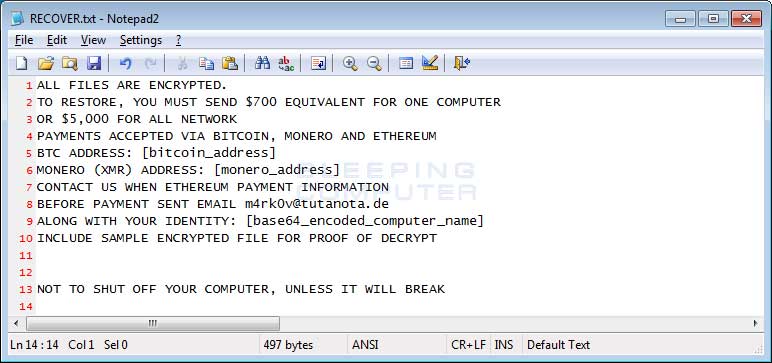

Новая версия вымогателя HC7 шифрует файлы своих жертв, заменяя расширения на .PLANETARY и принимает выкуп в криптовалюте Ethereum:

Операторы малвари распространяют ее вручную, проникая в чужие сети через удаленный рабочий стол. Сумма выкупа варьируется от 700 долларов за один компьютер до 5000 за компьютерный парк организации.

Мобильная безопасность

Adware-приложения семейства LightsOut маскировались под полезные программы типа фонариков или программ для записи звонков и заставляли пользователей просматривать рекламу и кликать по объявлениям.

В некоторых приложениях реклама блокировала экран во время звонка, и чтобы поднять трубку, жертве приходилось кликнуть на баннер. Другие приложения продолжали показывать рекламу даже после приобретения платной версии, в которой рекламы вообще не должно было быть.

Вредоносы прятали свои иконки от пользователя и показывали рекламу при различных системных событиях, например, при подключении к Wi-Fi, к зарядному устройству, при блокировке экрана, завершении звонка и так далее.

Видео: демонстрация работы рекламного вредоноса LightsOut

Ошибки в коде приложения позволяют посторонним присоединяться к закрытым чатам WhatsApp.

Приглашать новых участников в закрытый чат может только администратор, но WhatsApp не проверяет подлинность такого приглашения. В результате сервер может просто добавить нового участника в группу без взаимодействия с администратором, новый участник автоматически получит секретные ключи и полный доступ к любым будущим сообщениям. Прочитать сообщения, отправленные до его присоединения к чату, он не может.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.