Антифишинг-дайджест №49 c 29 декабря 2017 по 4 января 2018 года. Спецвыпуск

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 29 декабря 2017 года по 4 января 2018 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Главная новость

В процессорах Intel обнаружены две критические уязвимости, используя которые, можно прочитать содержимое памяти системного ядра и получить доступ из виртуальной машины к памяти другой виртуальной машины, запущенной на этом же хосте.

Для уязвимостей, получивших название Meltdown и Spectre, сделали сайты с описанием проблем и ответами на частые вопросы:

Сайт про уязвимость Meltdown

Сайт про уязвимость Spectre

Уязвимость Meltdown

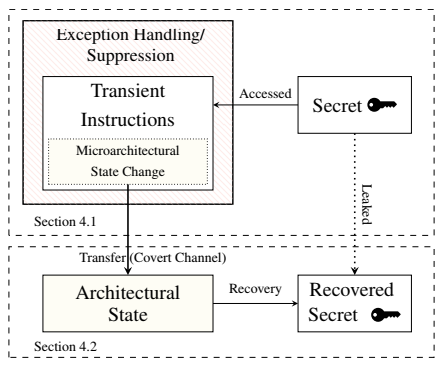

Уязвимость Meltdown состоит в том, что обычный пользовательский процесс, используя специальные техники, может обратиться к памяти ядра операционной системы и прочитать её содержимое, включая хранящиеся в ней ключи шифрования, пароли и другую важную информацию. Другими словами, сайт с вредоносным сценарием JavaScript может с лёгкостью похитить все секретные данные, а ни пользователь, ни антивирус не заметят ничего неправильного.

В современных операционных системах программы работают в «пользовательском» режиме. Когда программе требуется выполнить операцию системного уровня, например, записать что-то в файл или установить сетевое соединение, она обращается к системным функциям и передаёт управление операционной системы, ядро которой выполняется в защищённом режиме, изолировано от программ пользовательского уровня.

Переключение контекста из пользовательского режима в режим ядра — затратная по времени операция, поэтому для повышения производительности ядро присутствует в виртуальном адресном пространстве всех процессов незаметным для програм образом. Исполняя системный вызов, процессор переключается в режим ядра, выполняет запрошенную функцию и возвращается в пользовательский режим. При этом код и данные ядра остаются в скрытых областях памяти пользовательского процесса. Получить к ним доступ в обычных условиях процесс не смог бы, если бы не спекулятивное исполнение команд — ещё один способ ускорения работы, который используют современные процессоры.

Чтобы сохранить постоянную загрузку конвейера исполнительного модуля командами, ядра процессора пытаются предсказать, какие инструкции будут выполняться следующими, читают их и исполняют. При этом процессоры Intel не проверяют безопасность кода, который выполняется в «опережающем» порядке. В результате код пользовательского режима может прочитать данные ядра.

Демонстрация атаки Meltdown: дамп памяти

Демонстрация атаки Meltdown: чтение вводимого пароля

Атаке Meltdown могут быть подвержены не только процессоры Intel, но и другие, использующие аналигичный механизм для предварительного исполнения команд.

Для устранения уязвимости:

- установите обновления своей операционной системы (подробности для ОС Microsoft);

- обновите свои браузеры;

- проверьте и обновите прошивки своих устройств.

После установки этого обновления скорость компьютеров замедлится из-за изменений в механизме переключения контекстов процессов между пользовательским режимом и режимом ядра. В зависимости от задач замедление может составить от 5 до 30%.

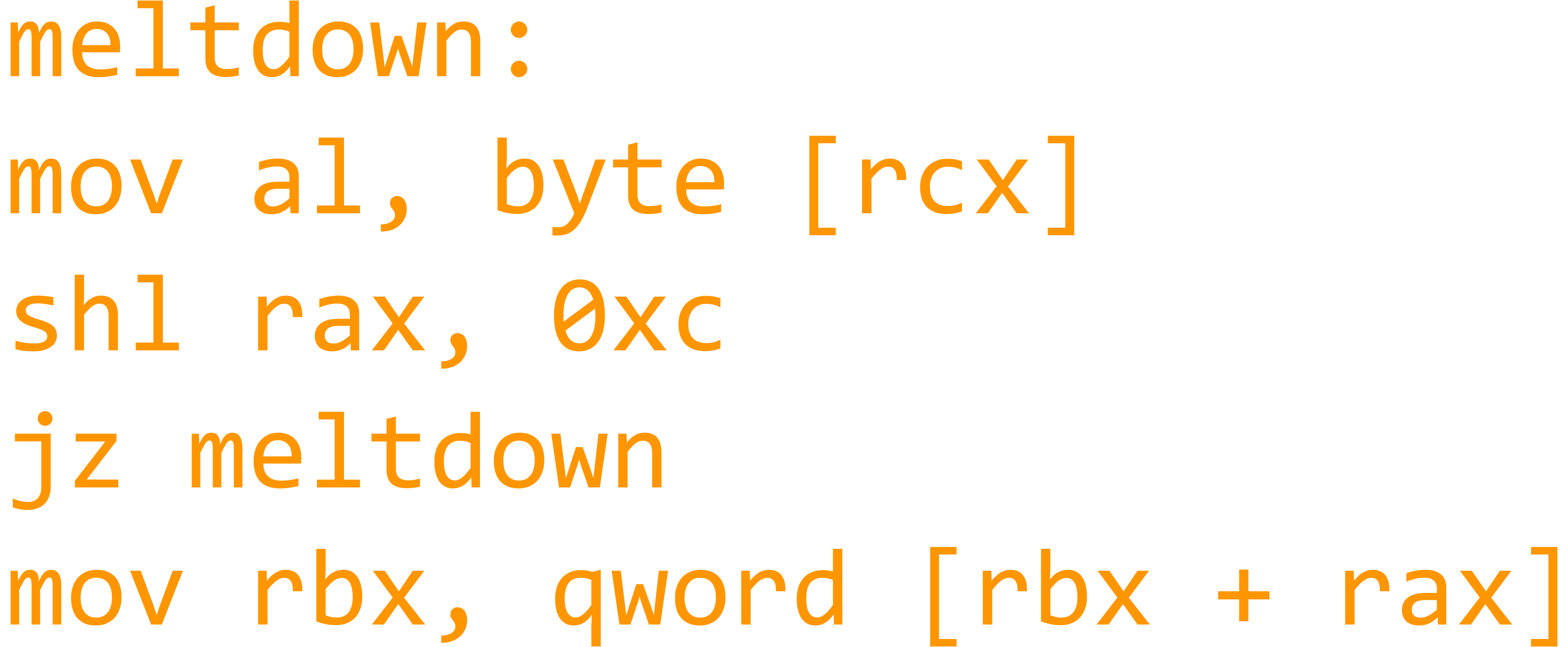

Уязвимость Spectre

Эксплуатация уязвимости Spectre состоит в том, чтобы загрузить конвейер процессора временными инструкциями, которые при нормальном выполнении программы не были бы выполнены. Тщательно выбирая такие инструкции для спекулятивного выполнения, можно получить доступ к адресному пространству других процессов. В результате вредоносный JavaScript-сценарий получает доступ к памяти за пределами «песочницы» браузера и может, например, прочитать пароли, сохранённые для других сайтов.

Реализовать эксплойт для уязвимости Spectre сложнее, чем для Meltdown, поскольку он требует предварительной подготовки, длительность которой зависит от объёма памяти атакуемой машины. Для хоста с памятью 64Гб время подготовки может составлять от 10 до 30 минут.

К атаке Spectre уязвимы практически все современные процессоры, включая Intel, AMD, ARM, Qualcomm и Samsung.

Выпустить патч для этой уязвимости производителям пока не удалось.

Криптомайнинг

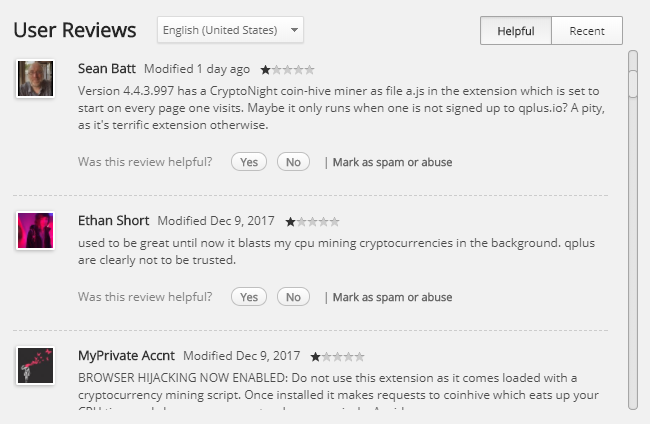

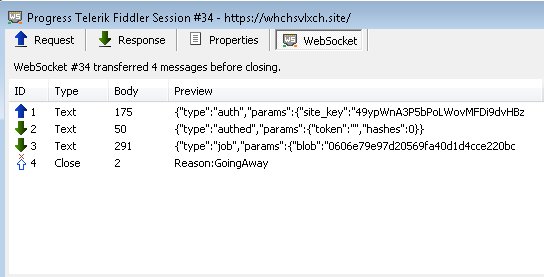

Расширение Archive Poster для Chrome скрытно майнит криптовалюту:

В начале декабря в составе расширения обнаружили майнинговый скрипт Coinhive:

Предполагается, что разработчики расширения могли стать жертвами фишинговой атаки.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.