Антифишинг-дайджест №47 c 15 по 21 декабря 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 декабря 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты и социальные сети

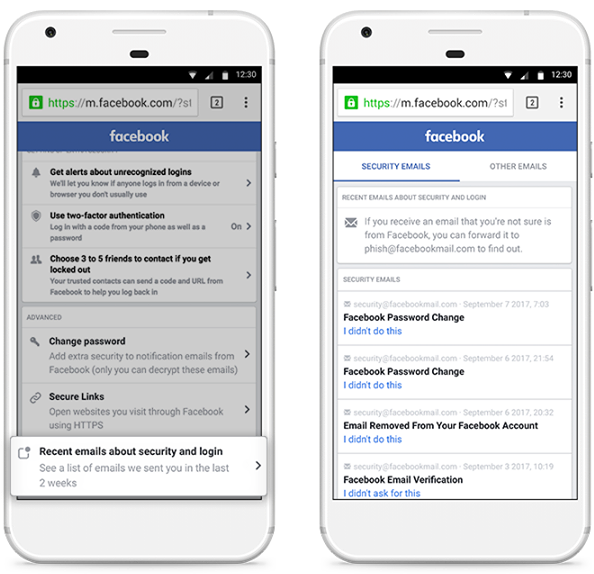

Фейсбук запустил новую функцию для защиты от фишинга. Из интерфейса Фейсбука пользователь может посмотреть, отправлялись ли ему электронные письма, связанные с безопасностью и входом в аккаунт. Для этого нужно выбрать «Настройки» — «Безопасность и вход» — «Просмотреть последние письма от Facebook»:

Если письма «от Фейсбука», которое пришло вам на почту, нет в списке, скорее всего оно было отправлено мошенниками.

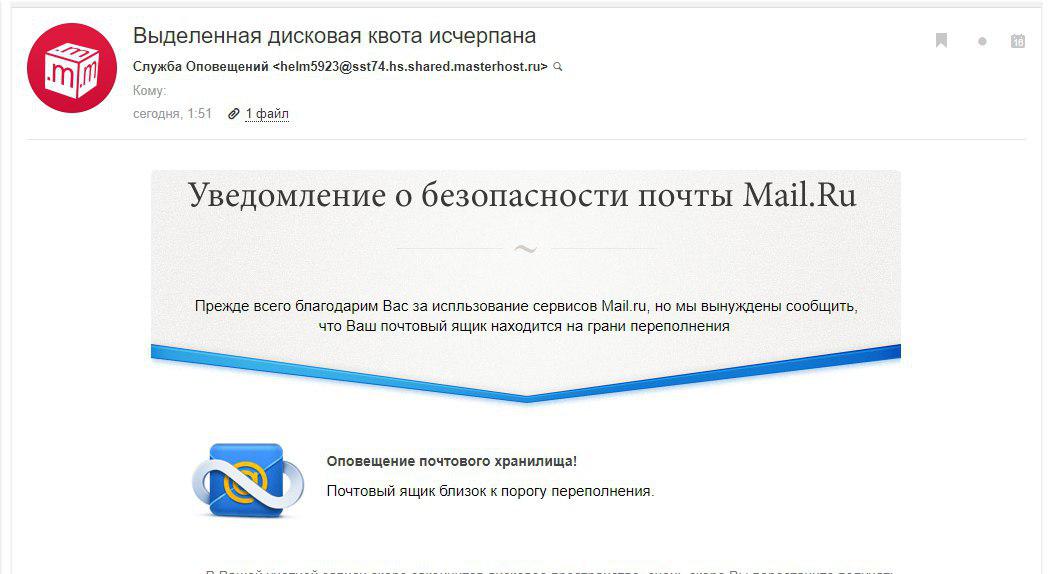

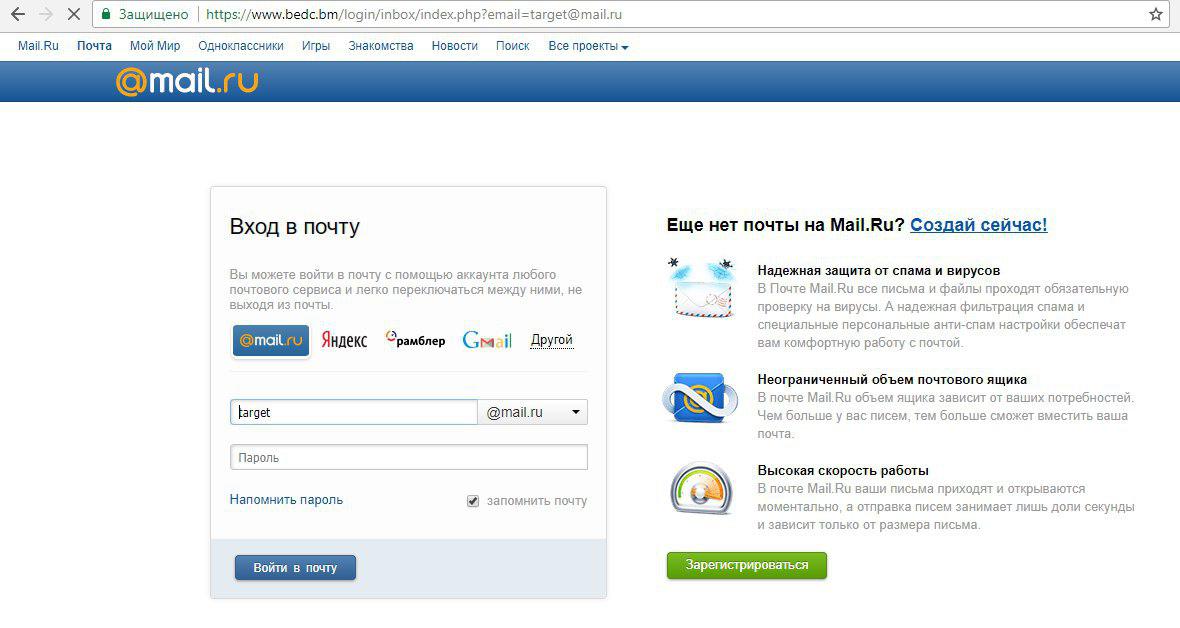

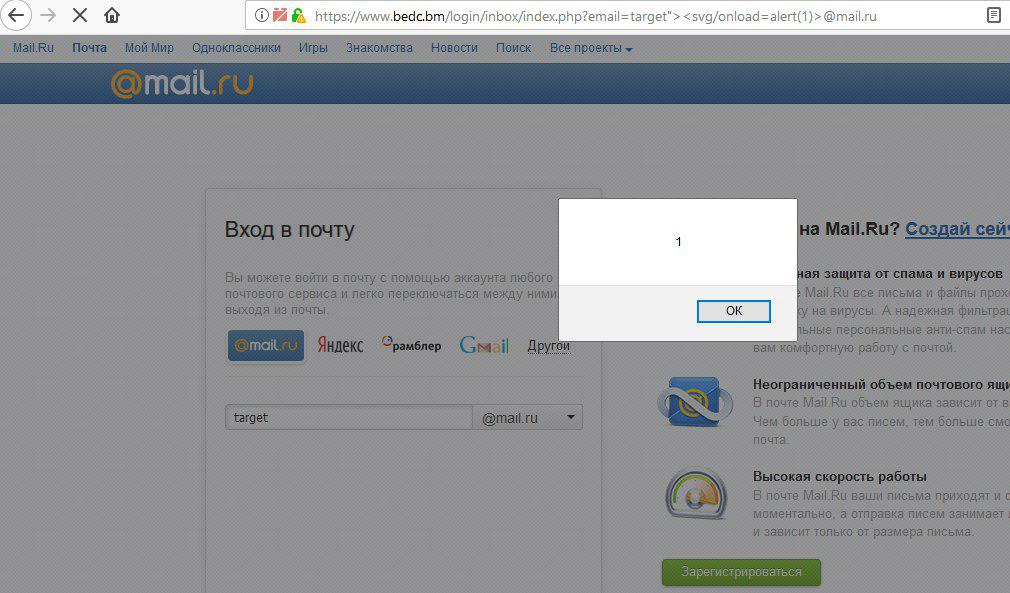

Специалисты Антифишинга сообщают о новой атаке на пользователей почты Мейл.Ру:

Пользователя пугают фальшивым «предупреждением безопасности» и «переполнением ящика», и затем предлагают ввести пароль от своей почты.

Для повышения доверия мошенники используют фишинговый сайт с https, однако не слишком заботятся о своей безопасности — в частности, оставляют возможность XSS-атаки через собственный сайт.

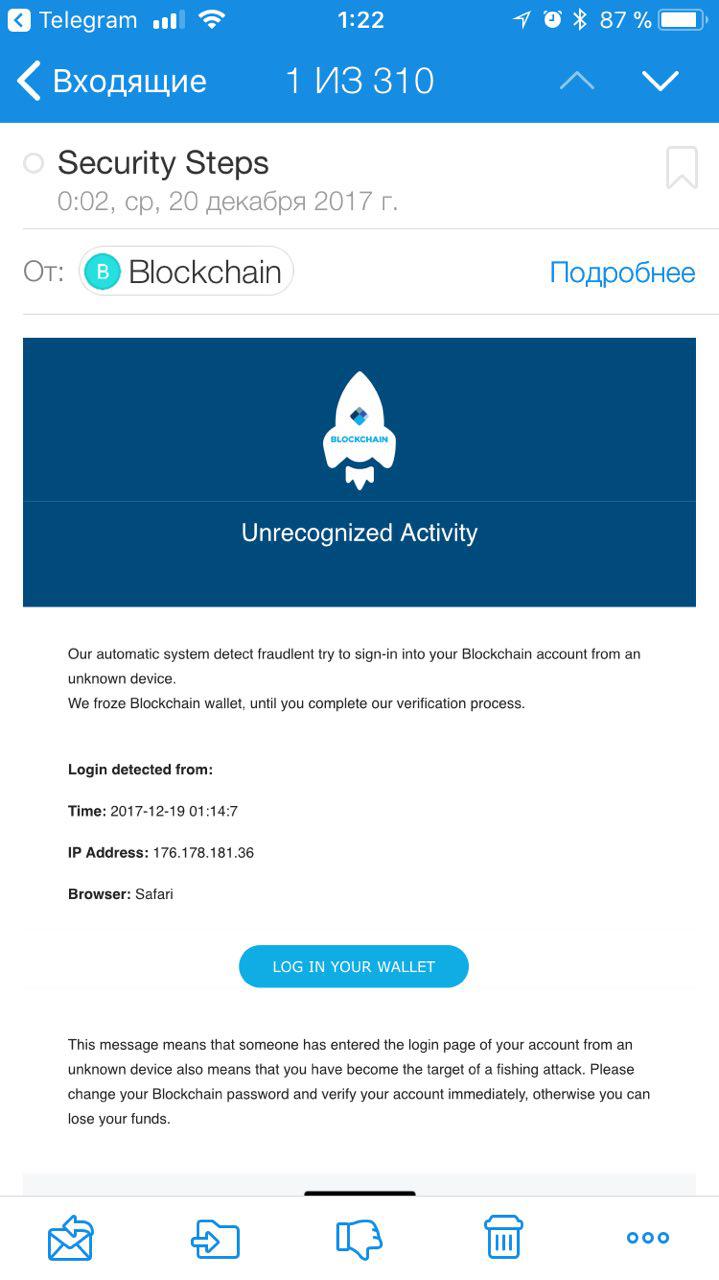

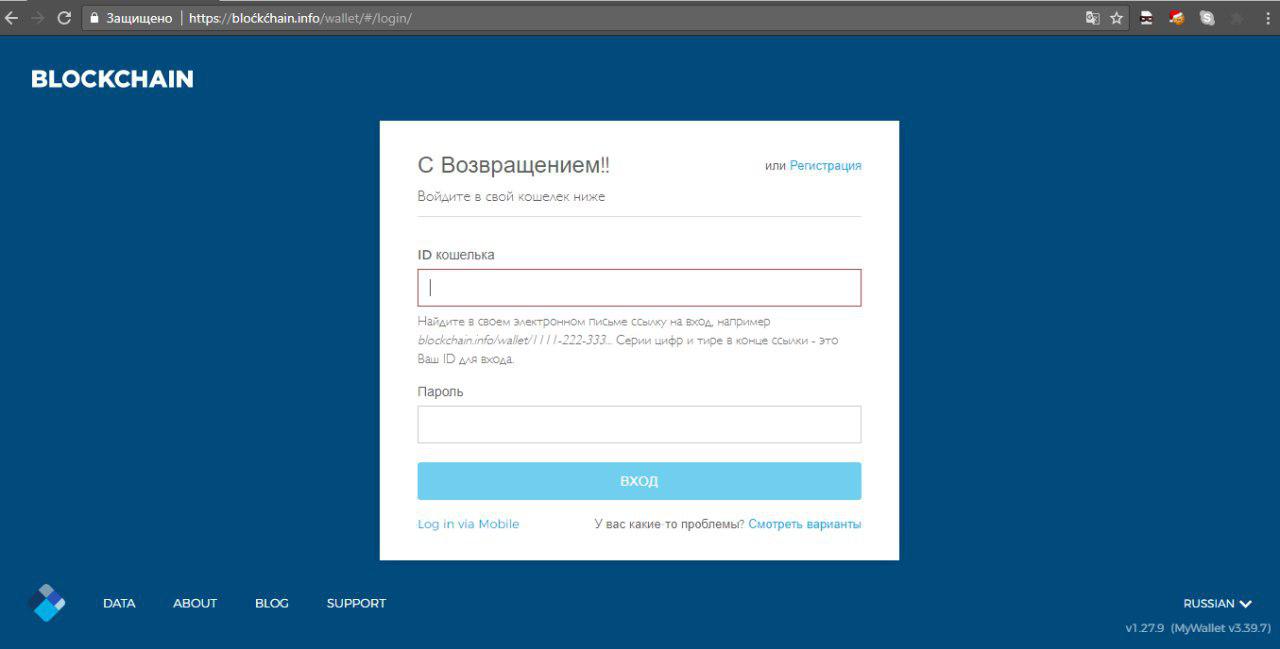

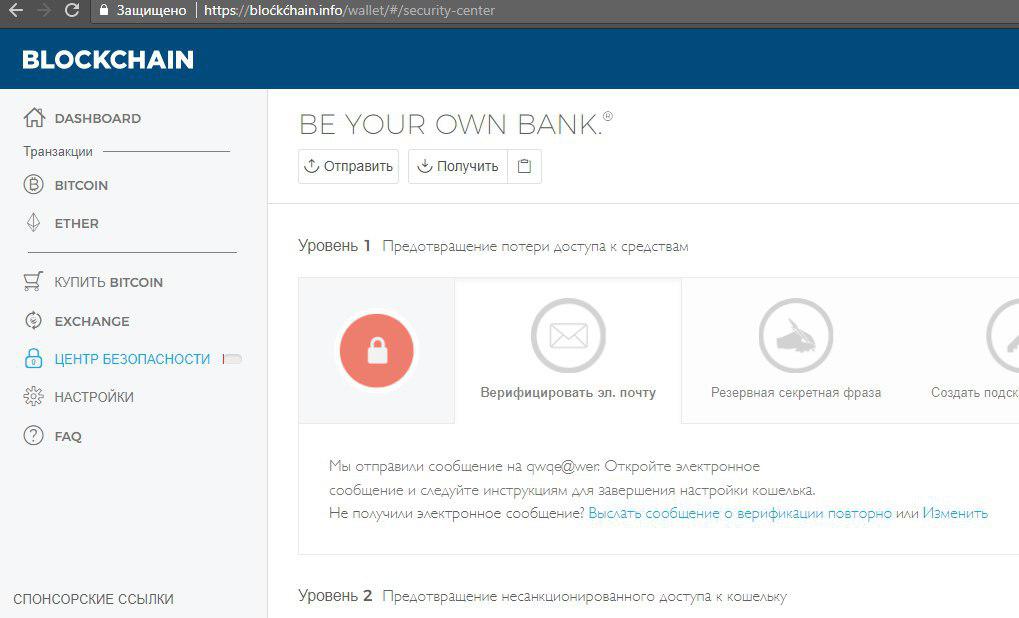

Также наши специалисты обнаружили новую фишинговую атаку на пользователей криптовалют:

- Жертве сообщают об обнаруженной «подозрительной активности» в его кошельке.

- Кошелек якобы заблокирован и для разблокировки предлагается пройти «верификацию».

- При переходе по ссылке из письма пользователь попадает на полную копию настоящего сайта, которая использует защищенное https-соединение и крадет ID и пароль от кошелька жертвы.

Для большей реалистичности мошенники использовали адрес фишингового сайта с двумя специальными символами, похожими на букву с:

blo?k?hain.info

Запрос на блокировку домена уже отправлен регистратору.

Кошелек мошенников: https://blockchain.info/address/1DdKyHM9LQvayV4iJZPPSR9LMVhVY5QXBb

Стали известны подробности атаки на дочерний банк ВЭБа «Глобэкс» с выводом средств через SWIFT.

По предварительным данным, к атаке причастна группировка Cobalt. Согласно отчету Group-IB, во всех исследованных ранее случаях вектором проникновения этой группы были электронные письма с вредоносными вложениями:

Атаку удалось остановить лишь частично, было утеряно несколько десятков миллионов рублей.

Умные устройства

Ещё в шести популярных умных игрушка обнаружены опасные уязвимости, с помощью которых злоумышленники могут собирать персональные данные, шпионить за детьми и общаться с ними от имени родителей.

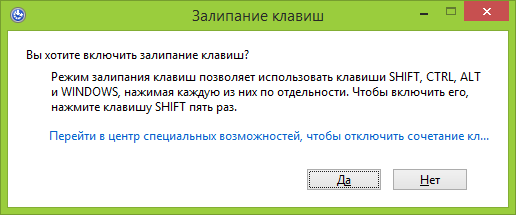

Обнаружился способ вызвать локальный отказ в обслуживании у банкоматов Cбербанка с помощью пятикратного нажатия Shift на клавиатуре:

Эта комбинация клавиш включает режим залипания клавиш Windows и останавливает работу пакетного файла, управляющего работой банкомата:

Вредоносное ПО

Новый вариант трояна Loki распространяется с помощью вредоносных скриптлетов в документах MS Excel.

- Для рассылки вредоносных файлов используются фишинговые письма.

- После открытия файла Excel жертве предлагается обновить внешние ссылки рабочей книги, которые указывают на вредоносные скриптлеты и загружают вредоносное ПО.

- Благодаря использованию внешних ссылок сам документ совершенно безобиден и не определялся антивирусами как вредоносный. Через две недели после первого появления на VT файл определяли как вредоносный всего 12 антивирусов из 59:

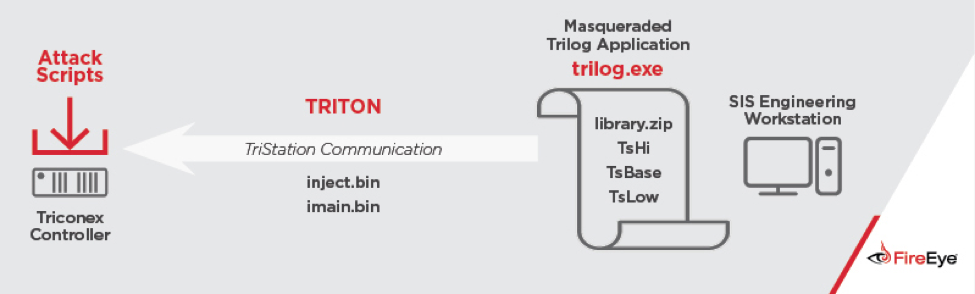

Вредонос Triton атакует промышленные системы управления и объекты критической инфраструктуры, оснащённые контроллерами систем инструментальной безопасности (Safety Instrumented System, SIS) от Schneider Electric.

Такие контроллеры нужны для мониторинга различных процессов на фабриках и предприятиях и для безопасного восстановления или завершения работы оборудования в случае возникновения сбоев или потенциально опасных ситуаций.

- Первичный вектор проникновения не раскрывается.

- Атакующий получает удаленный доступ к рабочим станциям под управлением Windows, отвечающим за работу с системами инструментальной безопасности.

- Triton маскируется под легитимное ПО для Triconex SIS, предназначенное для рабочих станций.

- Вредонос задействует проприетарный протокол TriStation.

- Если на зараженной машине имеются файлы конфигурации SIS, Triton пытается перепрограммировать контроллеры.

В итоге вредонос либо останавливает весь производственный процесс, либо вынуждает оборудование работать в небезопасном состоянии, что может нанести физический ущерб оборудованию и работающим с ним людям.

Мобильная безопасность

Функцию распознавания лиц Windows Hello удалось обмануть с помощью распечатанной на принтере фотографии:

Для атаки оказалось достаточно преобразовать фотографию в ИК-спектр и распечатать на лазерном принтере в низком разрешении. Если включить функцию усиленной защиты от спуфинга на устройстве, потребуется фото с более высоким разрешением. А если заклеить инфракрасный датчик устройства, обмануть Windows Hello можно и с помощью чёрно-белого фото.

Администрация Instagram удалила рекламу китайского производителя кроссовок Kaiwei Ni, который использовал нарисованный на экране волос для накрутки переходов на свою страницу.

Посмотрите на баннер с экрана смартфона:

Криптомайнинг

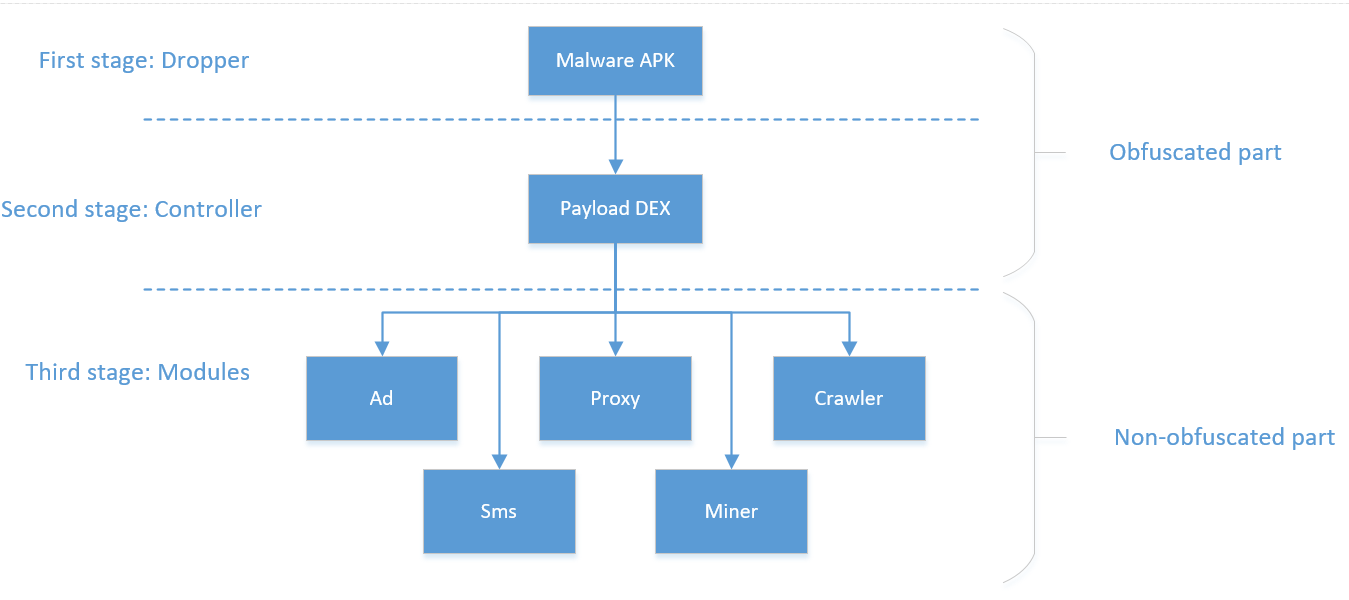

Модульный троян Loapi ворует деньги своих жертв, заваливает их рекламой и майнит криптовалюту Monero.

Троян распространяется через сеть сайтов, рекламирующих защитные решения для мобильных устройств и приложения для взрослых. Заразиться им можно при переходе по ссылке в SMS-спаме или рекламном объявлении:

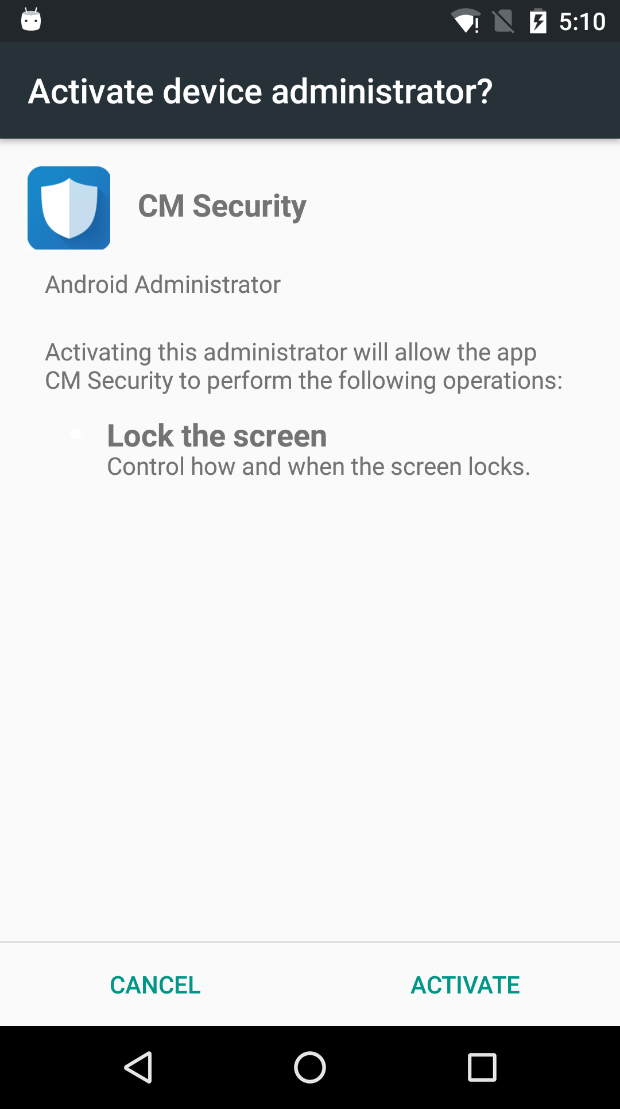

После установки и запуска малварь запрашивает права администратора устройства выводя окно запроса прав до тех пор, пока пользователь не согласится:

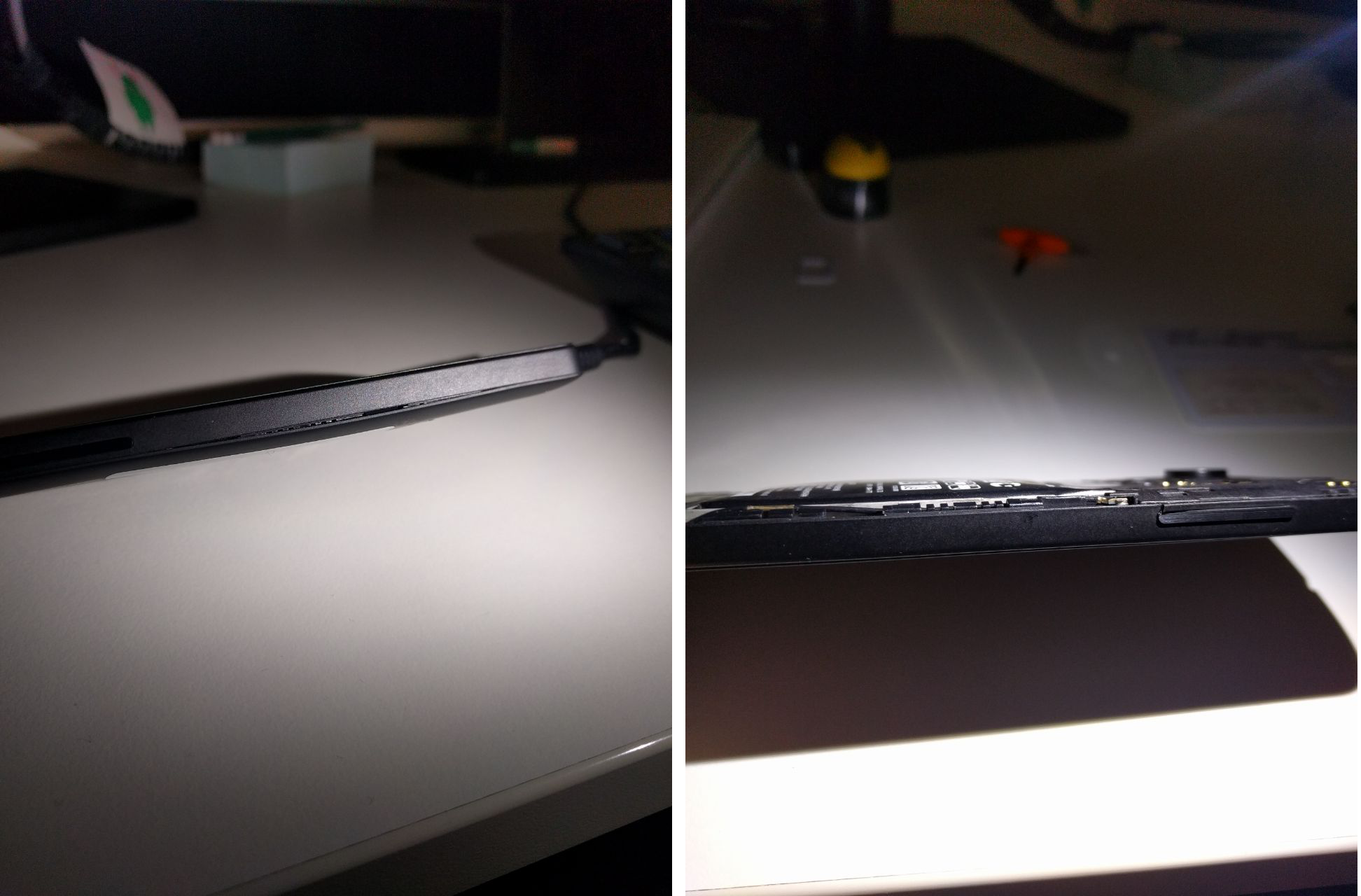

Главная проблема для жертв заключается в том, что майнинг происходит так интенсивно, что смартфон может перегреться и физически выйти из строя:

Loapi имеет модульную структуру и может на лету менять функциональность по команде от управляющего сервера, самостоятельно загружая и устанавливая нужные дополнения:

Вдохновлённые ростом курса криптовалют сотрудники компаний используют служебное оборудование для майнинга:

- ФСБ задержала одного из системных администраторов центра, который майнил криптовалюту на рабочем месте. Для этого он создал криптовалютную майнинговую ферму и подключил ее к электрической сети аэропорта.

- Осенью 2017 из аппарата совета министров Крыма уволены два чиновника, которые в здании правительства подпольно установили программное обеспечение для «майнинга» биткоинов.

- В «Транснефти» были случаи добычи криптовалюты на служебном оборудовании, рассказал бывший министр внутренних дел России, вице-президент «Транснефти» по безопасности Владимир Рушайло, выступая на экспертном совете компании по кибербезопасности.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.