Антифишинг-дайджест №45 c 1 по 7 декабря 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 7 декабря 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Почта, сайты

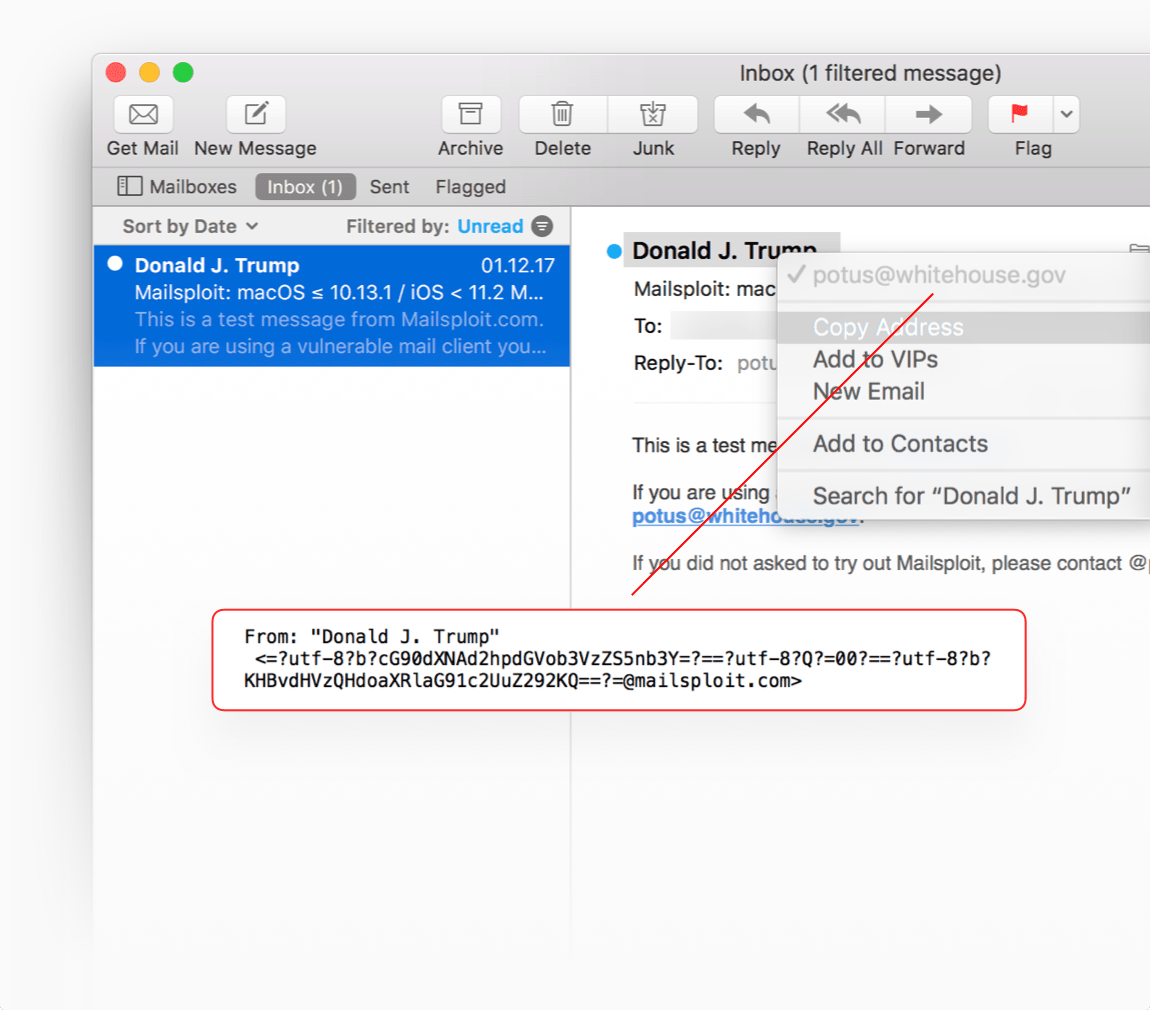

С помощью нового набора уязвимостей MailSploit злоумышленники могут атаковать множество почтовых клиентов, осуществлять спуфинг, а в некоторых случаях выполнять на уязвимой машине произвольный код.

Самую большую опасность для пользователей представляет спуфинг, с помощью которого можно обойти почти все защитные механизмы, включая DMARC, DKIM, SPF и почтовые фильтры.

В основе уязвимости лежит способ интерпретации почтовыми клиентами email-адресов, закодированных с помощью RFC-1342. Большинство клиентов не проверяют содержимое строки с адресом после декодирования, и если эта строка содержит нулевой байт, клиент распознает лишь содержимое до нулевого байта. После него может следовать всё что угодно, включая вредоносный код.

Демонстрация атаки MailSploit против iOS Mail:

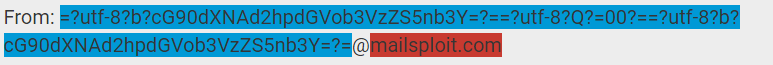

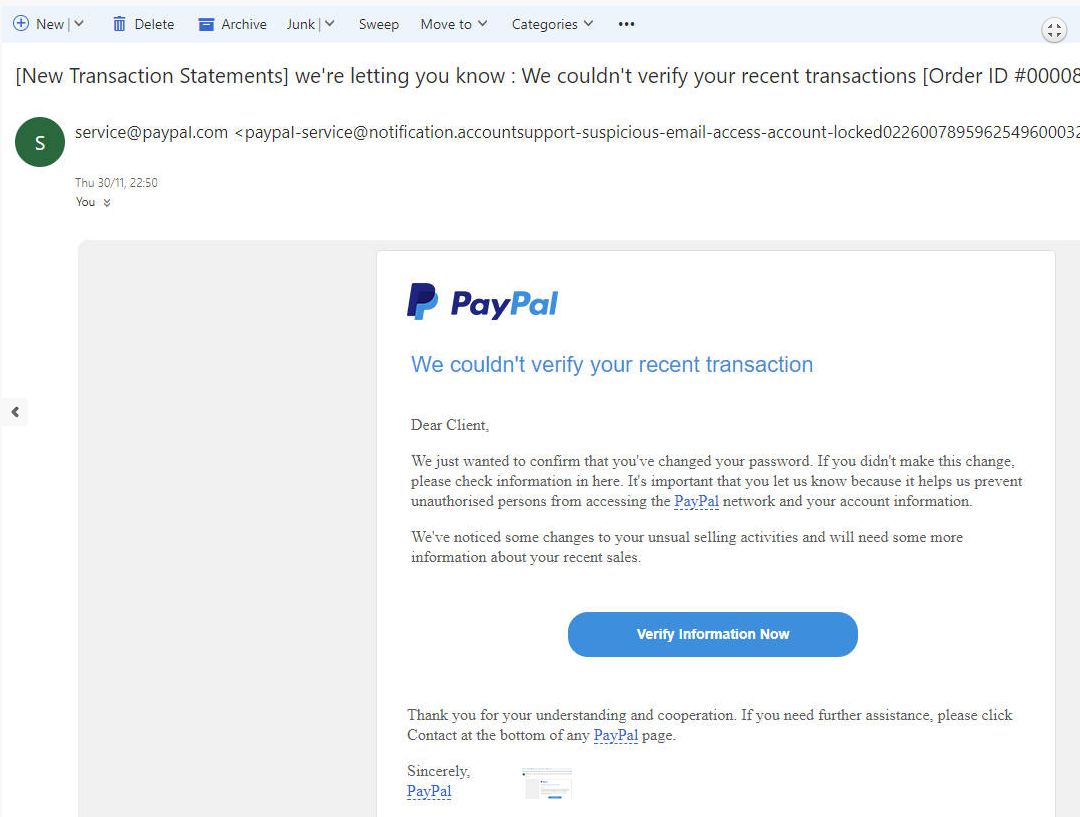

В ходе новой фишинговой кампании мошенники обманом заставляют пользователя ввести конфиденциальные данные своей учетной записи PayPal, якобы для подтверждения транзакции:

- Жертве на почту приходит поддельное электронное письмо «от PayPal», в котором сообщается, что транзакция не может быть подтверждена и процесс оплаты не будет завершен. В письме также содержится предупреждение о подозрительной активности учетной записи и необходимости подтверждения смены пароля.

- Жертве предлагается перейти по ссылке myaccounts-webapps-verify-updated informations.epauypal.com/myaccount/e6abe, которая ведет на поддельный Центр разрешения проблемных ситуаций (Resolution Center), и указать персональные данные учетной записи, включая имя, адрес, город, почтовый индекс, страну, номер телефона, девичью фамилию матери и дату рождения.

- После заполнения всех полей жертву перенаправят на еще одну страницу, предлагающую ввести информацию о кредитной карте, в том числе имя, номер, дату истечения ее срока действия и код безопасности.

Этих данных достаточно, чтобы взломать учетную запись пользователя и похитить деньги со счета пользователя в Paypal.

Семь правил защиты от фишинга

Компания Protectimus Solutions LLP сформулировала 7 основных правил защиты от фишинга, а пользователь Хабрахабр @tgilartem перевёл их на русский язык.

- Обязательно проверьте URL-адрес, по которому рекомендуется перейти, на наличие незначительных ошибок в написании.

- Используйте только безопасные https-соединения. Отсутствие всего одной буквы «s» в адресе сайта должно вас насторожить.

- С подозрением относитесь к любым письмам с вложениями и ссылками. Даже если они пришли со знакомого адреса, это не дает гарантии безопасности: он мог быть взломан.

- Получив неожиданное подозрительное сообщение, свяжитесь с отправителем альтернативным способом и уточните, он ли его послал.

- Если все же необходимо посетить ресурс, введите его адрес вручную или воспользуйтесь ранее сохраненными закладками .

- Не используйтеь для доступа к онлайн-банкингу и другим финансовым сервисам открытые Wi-Fi сети. Часто их создают злоумышленники. Даже если это не так, подключиться к незащищенному соединению не составляет сложности для хакеров.

- На всех аккаунтах, где это возможно, подключите двухфакторную аутентификацию. Эта мера может спасти положение, если основной пароль стал известен взломщикам.

Умные устройства

Автомобили Мерседес и других марок, оснащённых функцией дистанционного старта без ключа, можно угнать с помощью повторителя RFID сигнала стоимостью $226. Для этого достаточно находиться вблизи автомобиля в момент, когда владелец его открывает и запускает двигатель, чтобы записать сигналы открытия и запуска с помощью специального устройства.

Запись угона с камер виденаблюдения:

Вредоносное ПО

Новая версия трояна Quant обзавелась функцией атаки на криптовалютные кошельки. Для этого используются библиотеки Bitcoin-Stealer (bs.dll.c) и Z*Stealer (zs.dll.c):

Bitcoin-Stealer ищет в папке «Application Data» криптовалютные кошельки и отправляет их содержимое на сервер злоумышленника. Троян атакует только offline-кошельки, поддерживающие криптовалюты Bitcoin, Terracoin, Peercoin и Primecoin.

Z*Stealer похищает учетные данные приложений и операционной системы.

Новая версия Quant также умеет уклоняться от антивирусов путём перехода в спящий режим.

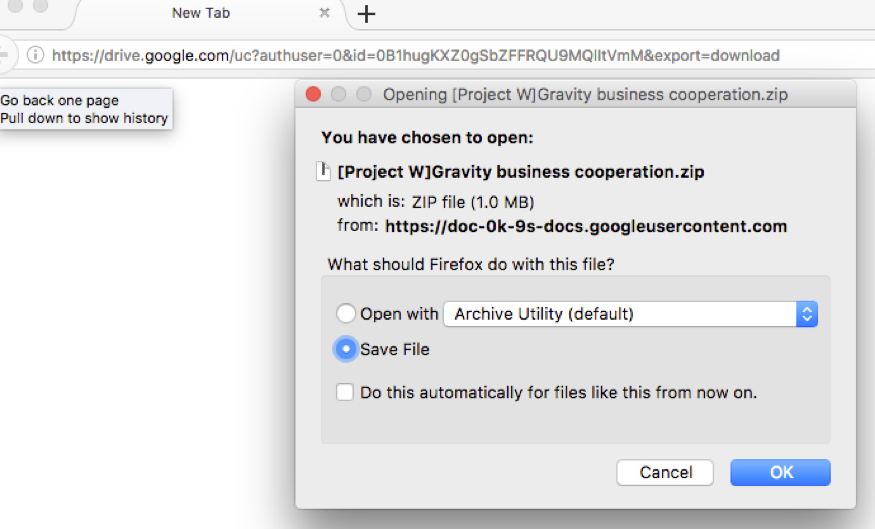

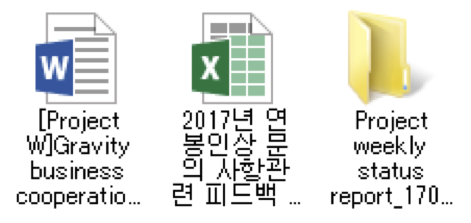

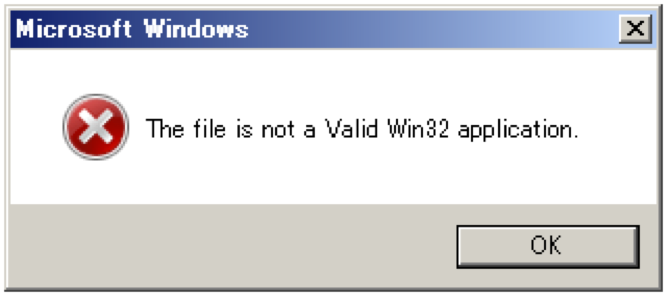

Троянец UBoatRAT использует для распространения Google Disk и BITS — интеллектуальную службу Windows — для закрепления в системе:

Целью атаки являются пользователи корпоративных сетей Южной Кореи. Если вредонос обнаруживает, что попал на компьютер к домашнему пользователю, он генерирует случайную системную ошибки Windows и завершает работу исполняемого файла.

Инструменты разработчика для Android, такие как APKTool, IntelliJ, Eclipse и Android Studio, содержат уязвимость ParseDroid, связанную с библиотекой парсинга XML, входящей в их комплект.

Во время парсинга файла XML уязвимая библиотека не отключает ссылки на внешние источники. В результате атакующий может извлечь любой файл из системы жертвы, просто использовав вредоносную версию файла AndroidManifest.xml или задействовав XML иным способом.

Демонстрация ParseDroid:

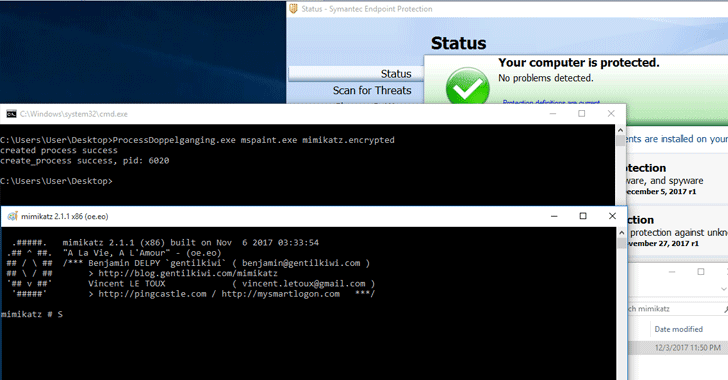

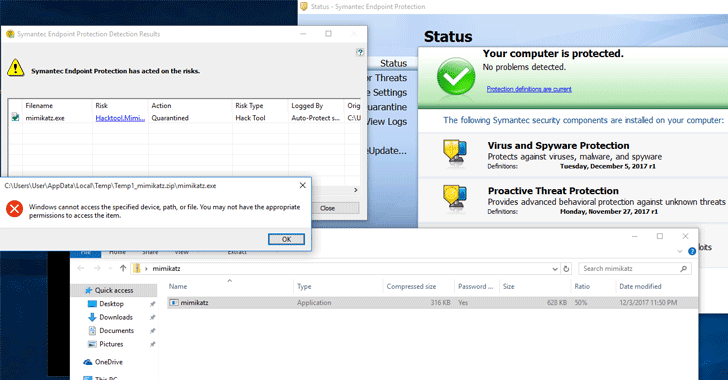

Новая техника внедрения кода Process Doppelg?nging работает на всех версиях Windows и позволяет обойти большинство современных антивирусов.

Process Doppelg?nging работает путем использования двух ключевых функций для маскировки загрузки модифицированного исполняемого файла. Вредоносный код, используемый в атаке, не сохраняется на диск, поэтому его не замечают антивирусы и другие средства защиты, включая продукты «Лаборатории Касперского», ESET, Symantec, McAfee, Norton, Windows Defender, AVG, Sophos, Trend Micro, Avast и Panda:

В рамках исследования специалисты запускали с помощью Process Doppelg?nging утилиту Mimikatz, с помощью которых похищают пароли. При этом обычный запуск Mimikatz сразу блокируется антивирусом:

Атака требует знания недокументированных подробностей создания процессов Windows, поэтому провести её сложно.для Process Doppelg?nging невозможно выпустить патч, поскольку техника эксплуатирует фундаментальные функции и дизайн механизма загрузки в Windows.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.