Антифишинг-дайджест №44 c 24 по 30 ноября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 24 по 30 ноября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Мобильная безопасность

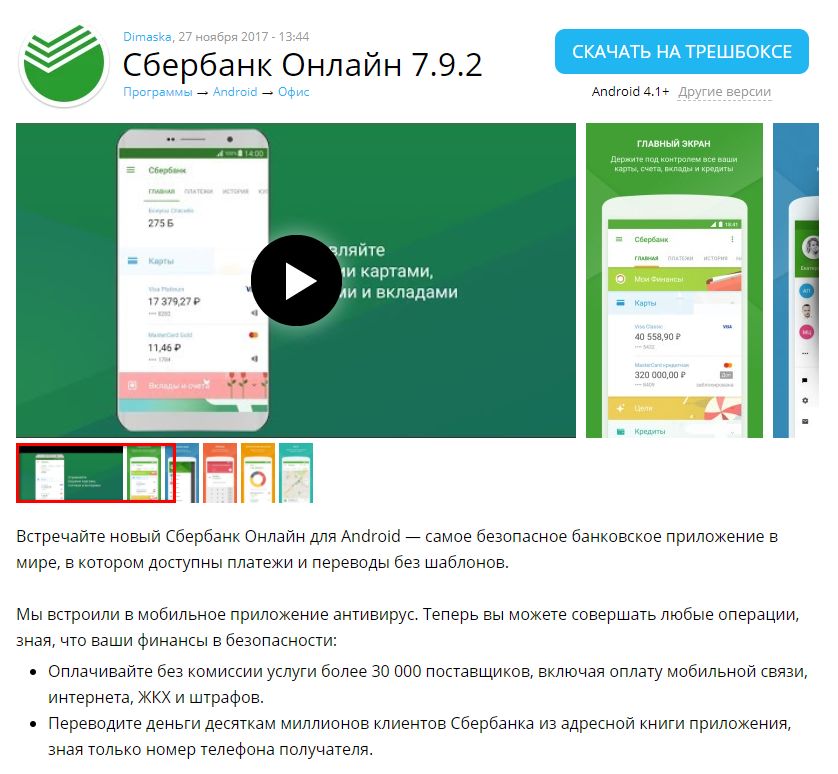

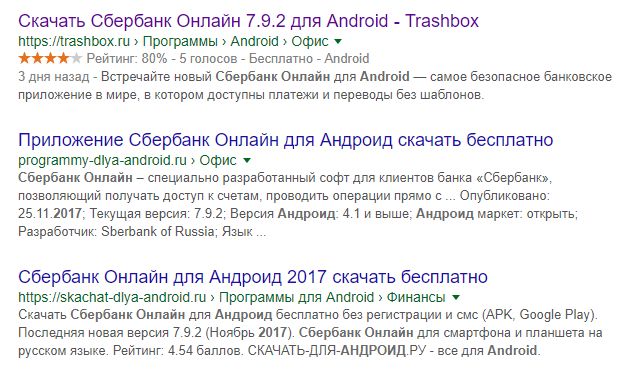

Мошенники распространяют фальшивое приложение Сбербанк Онлайн для Android:

Распространение происходит через сеть сайтов, которые с помощью специальных методик выводятся на лидирующие позиции в поисковой выдаче:

Используя возможность устанавливать Android-приложения не только из официального магазина, они создают копии оригинальных приложений и рекламируют их как «улучшенную версию с новыми функциями».

Когда после установки приложения жертва вводит свои данные, они оказываются в руках у злоумышленников.

Исследователи проверили более 440 приложений для Android и обнаружили в них более 40 различных типов трекеров, собирающих данные.

Например, интерактивная программа передач одного из французских телеканалов Programme TV par T?l? Loisirs отслеживает запуск приложений, записывает аудио и меняет настройки WiFi-сетей. Набор встроенных маркетинговых трекеров собирает информацию о пользовательском IP-адресе, файлах cookies, а в отдельных случаях узнает имя и электронный адрес. А приложение-фонарик Super-Bright LED Flashlight содержит функции отслеживания конфигурации сети, изменения настроек на телефоне и получения команд с удаленного сервера.

Криптомайнинг

Недобросовестные веб-сайты используют новую технику, которая позволяет им майнить криптовалюту на компьютерах пользователей даже после закрытия вкладки с сайтом:

- Когда пользователь заходит на сайт, у него открывается дополнительное окно браузера.

- Окно скрывается за панелью задач Windows или часами.

- Майнер запускает именно это фоновое окно, которое остаётся открытым после закрытия браузера. Расположение окна может варьироваться в зависимости от разрешения экрана, однако оно всегда прячется за другими элементами.

Чтобы сделать своё присутствие менее заметным, майнер искусственно ограничивает используемую мощность процессора.

Операционные системы

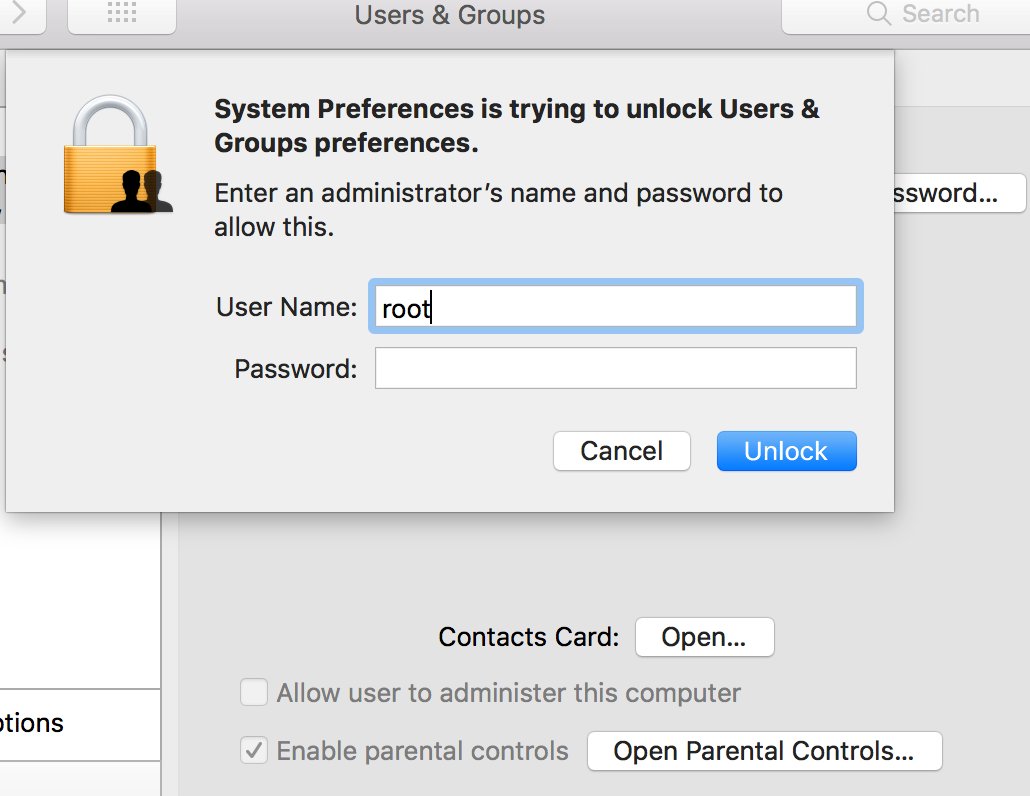

Обновление до новейшей версии macOS High Sierra позволяет получить root-доступ любому устройству Mac.

После обновления любой, кто имеет физический доступ к компьютеру, мог зайти в систему с правами суперпользователя. Для этого в поле логина достаточно было указать «root» с пустым паролем:

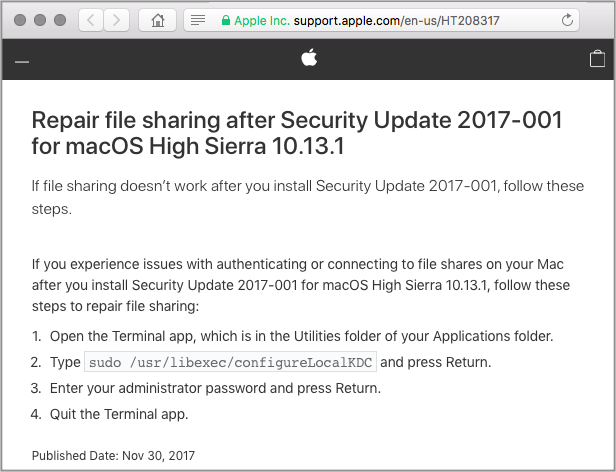

На момент выпуска дайджеста Apple уже выпустила исправление этой уязвимости. Правда, оно оказалось недостаточно протестировано и в некоторых случаях вызывает проблемы: после установки патча на High Sierra 10.13.1

функция совместного использования файлов перестаёт работать.

Вскоре после этого Apple опубликовала патч для патча — сообщение, содержащее рекомендации по восстановлению функционала.

Вредоносное ПО

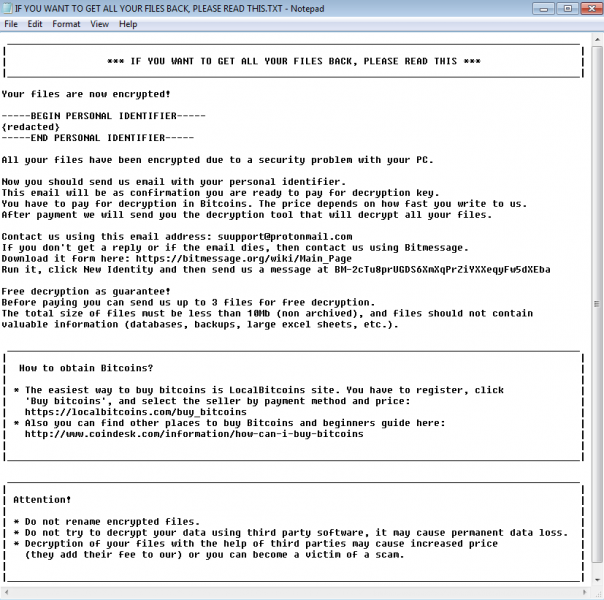

Крупнейший в мире спамерский ботнет Necurs начал распространять новую версию вымогателя «Скарабей» (Scarab). Вымогатель распространяется с помощью спама, замаскированного под рассылку отсканированных документов:

Темы писем содержат строки:

- Scanned from Lexmark;

- Scanned from HP;

- Scanned from Canon;

- Scanned from Epson.

На самом деле во вложении к письмам находятся архивы 7Zip со скриптами Visual Basic внутри. Скрипты загружают запускают исполняемый файл вымогателя Scarab, который шифрует пользовательские файлы и требует выкуп:

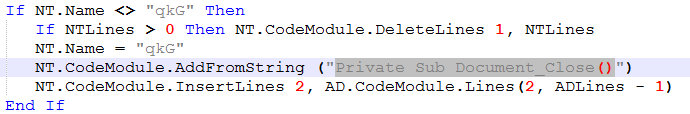

Новый шифровальщик qkG шифрует исключительно документы Word и умеет распространяться самостоятельно, инфицируя другие документы на скомпрометированной машине:

Когда пользователь открывает зараженный документ Word, его хитростью вынуждают нажать на кнопку «Разрешить редактирование» и разрешить выполнение макроскриптов.

qkG, в отличие от обычных вымогателей, не загружает никаких компонентов, а добавляет VBA-обработчик на функцию OnClose, которая выполняется после закрытия документа:

Когда жертва закрывает зараженный документ, обработчик

- Изменяет настройки Office, разрешая программный доступ к VBA object model (AccessVBOM)

- Деактивирует Protected View, чтобы в дальнейшем выполнение макросов происходило автоматически (для этого малварь редактирует реестр: DisableAttachmentsInPV, DisableInternetFilesInPV и DisableUnsafeLocationsInPV)3. Вредоносный код qkG внедряется в normal.dot — стандартный шаблон для всех документов Word.

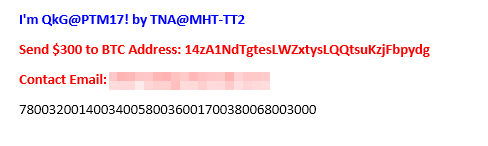

- Cодержимое всех уже существующих документов на устройстве жертвы шифруется при помощи XOR, в конец каждого документа добавляется сообщение с требованием выкупа:

qkG пока, видимо, находится в стадии разработки, поскольку все документы шифруются с одинаковым паролем, закодированным в макросе:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.