Дайджест Start X № 390

Обзор новостей информационной безопасности с 27 сентября по 3 октября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

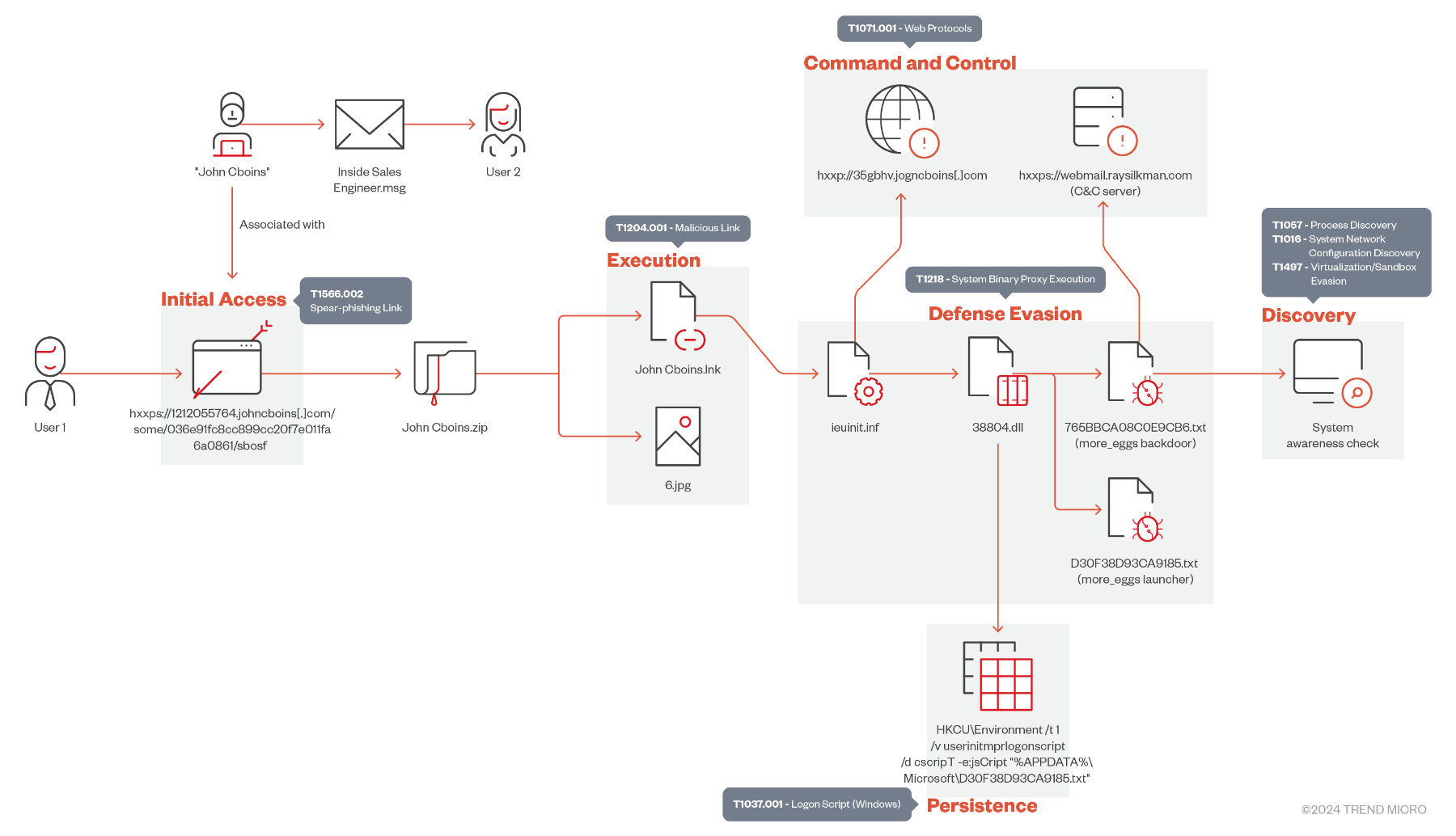

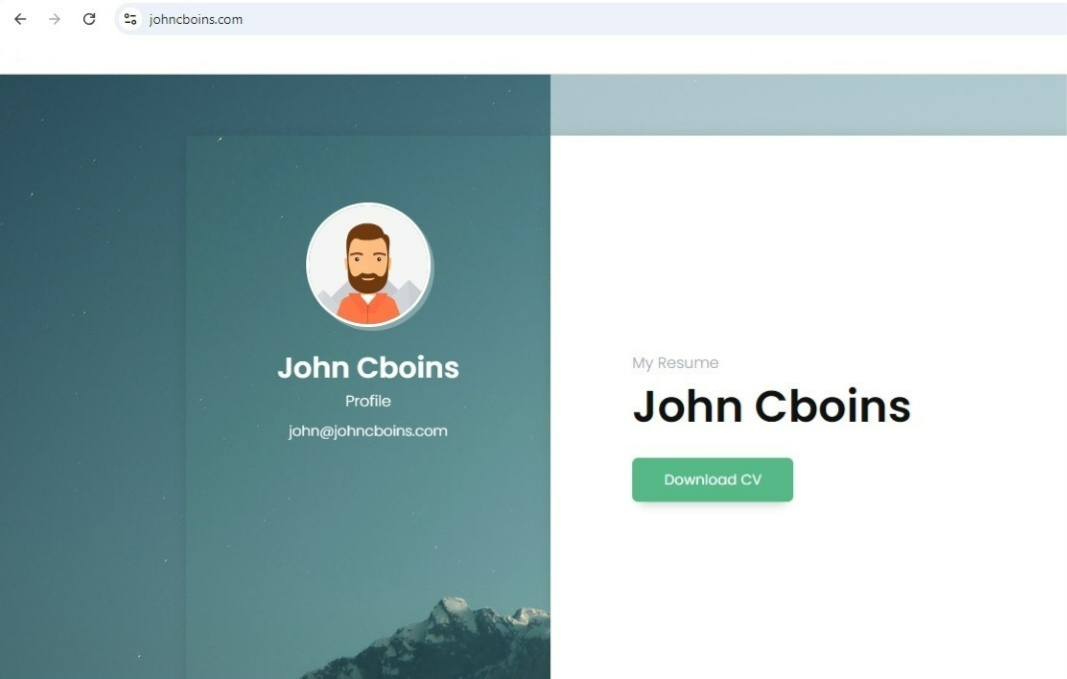

Trend Micro предупреждает о новой фишинговой кампании, нацеленной на HR-специалистов. Злоумышленники рассылают фишинговые письма, замаскированные под обращения соискателей, чтобы проникнуть в сети крупных организаций и заразить их JavaScript-бэкдором «More_eggs».

Особенности кампании

- Фишинговые письма направлялись сотрудникам по подбору персонала и содержали ссылку на загрузку резюме.

- Фальшивое резюме упаковано в ZIP-архив, содержащий LNK-файл.

- Когда жертва открывала архив и запускала ярлык, выполнялись зашифрованные команды, запускающие вредоносную DLL.

- DLL после запуска скачивала и запускала бэкдор More_eggs.

- Вредонос в процессе запуска проверяет уровень привилегий пользователя и выполняет команды для сбора информации о системе, после чего связывается с сервером управления для получения дополнительных модулей.

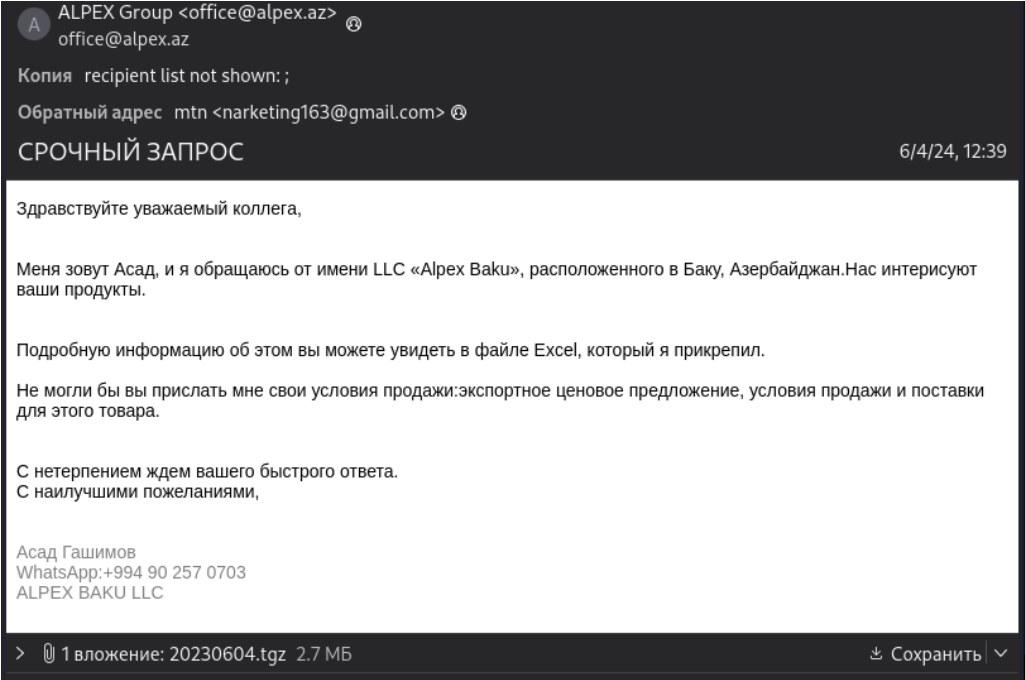

Особенности кампании

- Обычно преступник рассылал письма от лица электронных адресов с доменами верхнего уровня tr, az, com, kz, pe, info, net с целью имитации активности от существующих компаний.

- В отправляемых письмах он оставлял обратные электронные адреса, которые, предположительно, зарегистрировал сам: narketing163@gmail[.]com, tender12@mail[.]com, verconas@mail[.]com, kubrayesti@gmail[.]com

- В рассылках злоумышленника постоянно менялись IP-адреса отправителя писем, что указывает на использование VPN и прокси-серверов.

- Тематика текстов писем обычно связана с коммерческими предложениями на услуги и товары, сроками поставки, обработкой заказов и их оплатой и адресованы компаниям из различных сфер деятельности: e-commerce, ритейла, химической промышленности, строительства, медицины, страхования и пищевой промышленности.

- К письмам прилагался архив, содержащий вредоносный исполняемый файл. Если жертва запускала этот файл, на её компьютер устанавливался один из зловредов.

- Кроме россиян, Narketing163 атакует пользователей из разных стран, в числе которых: Беларусь, Казахстан, Азербайджан, Армения, Болгария, Украина, Турция, США, Германия, Испания, Индия, Румыния, Великобритания, Сингапур, Марокко, Литва, Норвегия, Шри-Ланка, Люксембург, Мексика. Злоумышленник рассылал письма на русском, азербайджанском, турецком и английском языках.

Инциденты

23 сентября та же группа обнародовала 35 000 конфиденциальных писем, предположительно принадлежащих Бенни Ганцу. На следующий день хакеры добавили архив с 2 000 фотографиями Ганца, заявив, что обнаружили доказательства его участия во множестве «секретных встреч, имевших разрушительные последствия».

26 сентября хакеры опубликовали два защищенных паролем архива, якобы содержащих 60 000 секретных электронных писем Ашкенази. Чтобы подтвердить подлинность информации, Handala Hack выложили несколько личных фотографий политика.

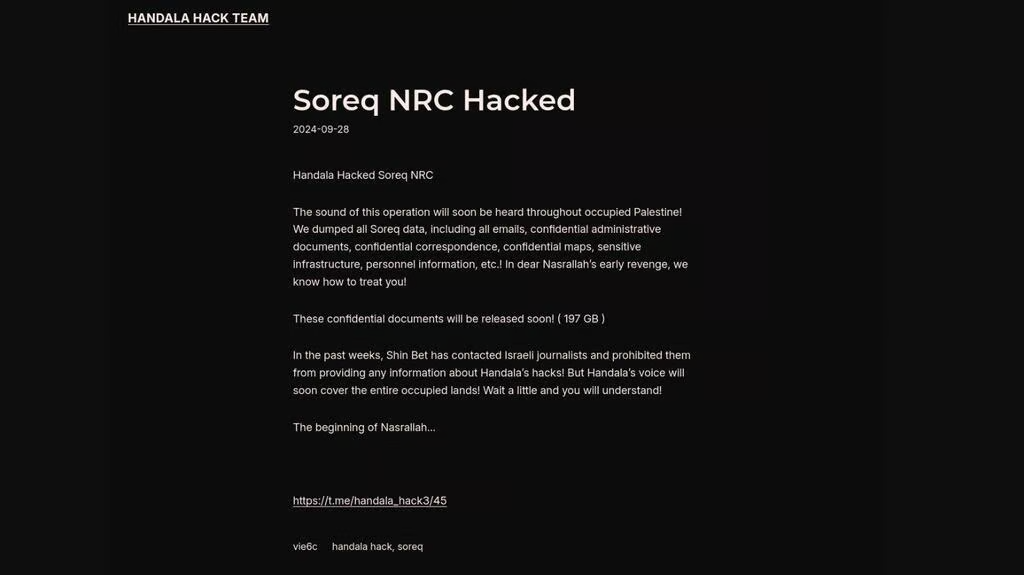

30 сентября хакеры заявили о взломе израильского Центра ядерных исследований Сорек и краже 197 Гб данных.

Сообщения появлялись на экранах устройств пользователей, подключившихся к сети Wi-Fi, которой управляет Network Rail. Сервис поддерживается подрядчиком Telent, а интернет предоставляет компания Global Reach Technology.

Telent заявила, что инцидент — это акт кибервандализма и подчеркнула, что ситуация не связана с проблемами безопасности сети или техническим сбоем. Сейчас Telent работает с Network Rail, Global Reach и транспортной полицией, чтобы устранить проблему, и планирует восстановить Wi-Fi к концу недели.

Один из пользователей, подключившись к Wi-Fi на одной из станций, увидел на экране сообщения с подробностями терактов в Великобритании и Европе, с фото из новостных репортажей. «Экран засветился странными предупреждениями и всплывающими окнами», — рассказал он. «Я начал паниковать — что, если это было что-то опасное?»

Представитель Network Rail подтвердил киберинцидент и сообщил, что атака могла затронуть и другие организации. На время расследования Wi-Fi-сервис приостановлен.

Для проникновения в инфраструктуру Rackspace использовали уязвимость нулевого дня в стороннем инструменте платформы ScienceLogic SL1.

ScienceLogic SL1 представляет собой платформу для мониторинга, анализа и автоматизации инфраструктуры организаций, включая облака, сети и приложения. Она позволяет осуществлять мониторинг в режиме реального времени, соотносить события и автоматизировать рабочие процессы для более эффективного управления и оптимизации ИТ-сред.

Компания Rackspace, предоставляющая услуги управляемых облачных вычислений (хостинг, хранение данных, ИТ-поддержка), использует ScienceLogic SL1 для мониторинга своей ИТ-инфраструктуры и сервисов.

Представители ScienceLogic сообщили, что оперативно выпустили патч для устранения проблемы и распространили его среди всех пострадавших клиентов.

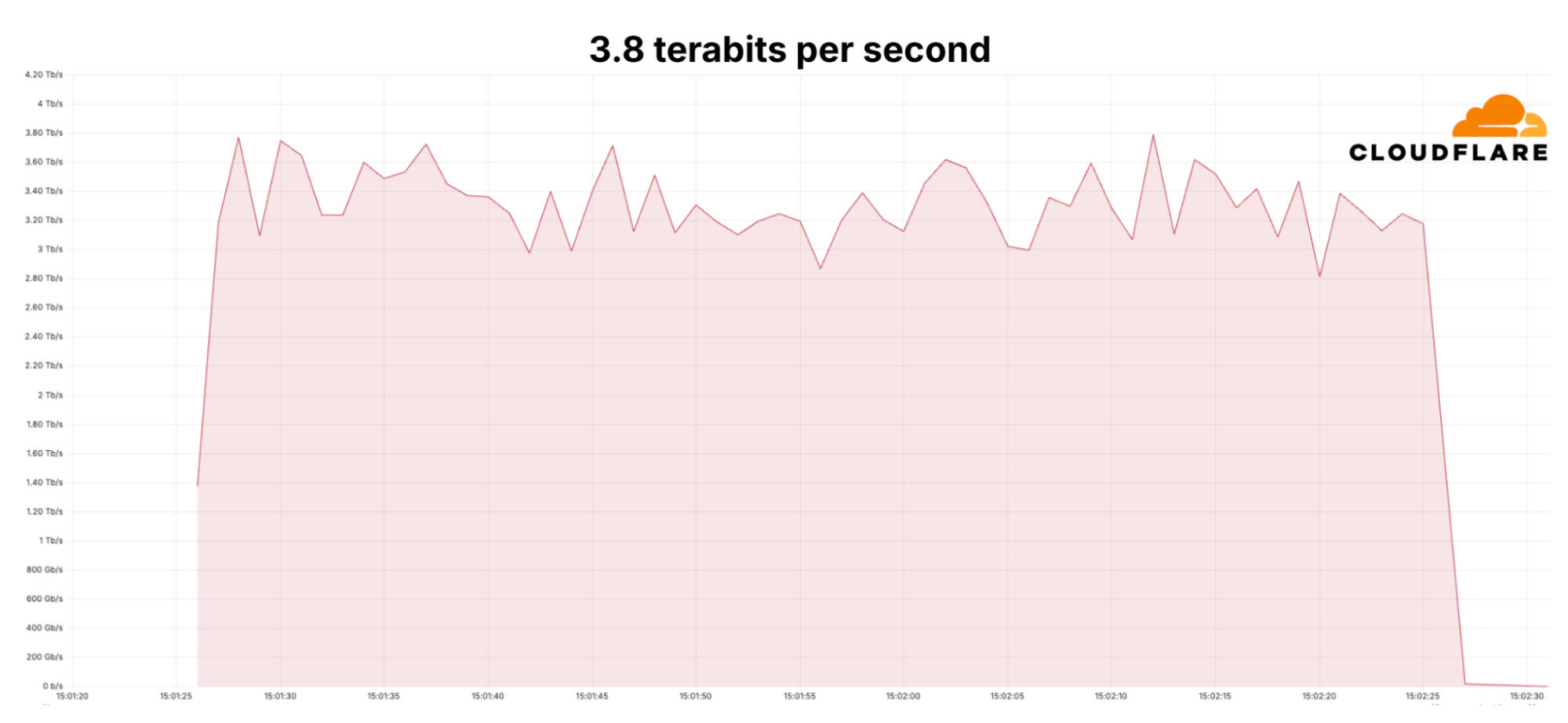

Cloudflare сообщила об отражении рекордной DDoS-атаки, мощность которой достигала 3,8 Тбит/с.

Для проведения атаки предположительно использовался ботнет, состоящий из маршрутизаторов Asus и Mikrotik, а также DVR и веб-серверов. Целью атаки были неназванные глобальные финансовые организации, ИТ- и телеком-операторы.

Данная атака превзошла по мощности рекорд ноября 2021 года, когда злоумышленники пытались вывести из строя сервисы Microsoft. Тогда мощность атаки составила 3,47 Тбит/с.

Специалисты Cloudflare считают, что атака была проведена через ботнет, объединяющий скомпрометированные маршрутизаторы, DVR и веб-серверы, которые и генерировали мусорный трафик в большом объёме. Помимо устройств MikroTik были задействованы маршрутизаторы Asus, где недавно была обнаружена критическая уязвимость. Всего в атаке было использовалось более 157 тысяч устройств из разных стран, среди которых Вьетнам, Россия, Бразилия, Испания и США.

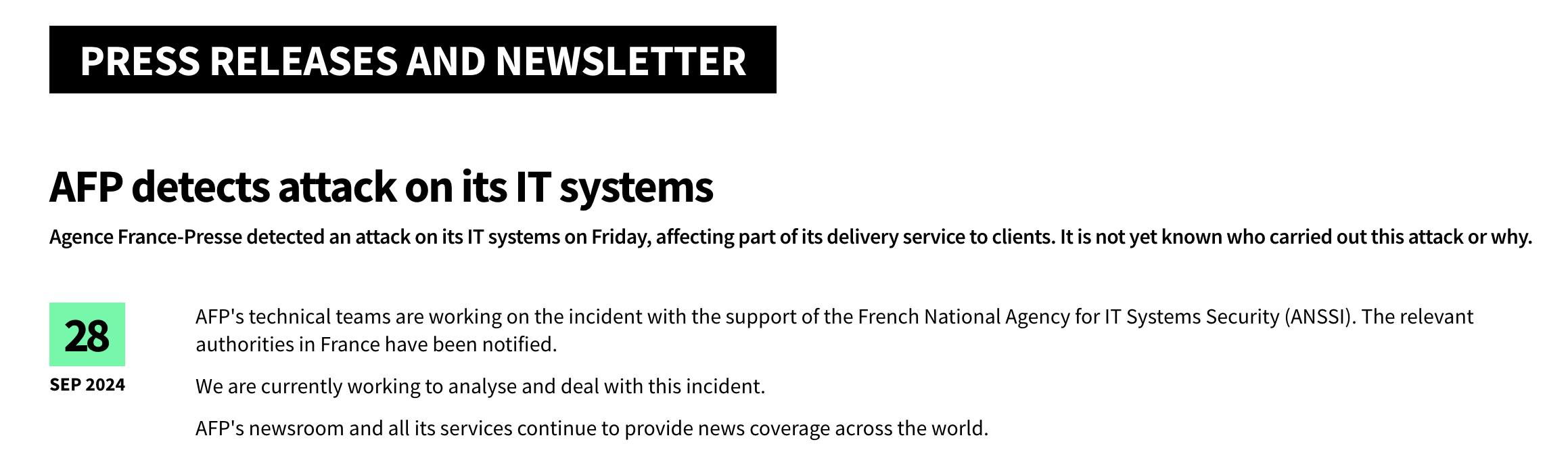

Хакеры атаковали информационное агентство AFP (Agence France-Presse, Агентство Франс Пресс) и нарушили нормальную работу его ИТ-систем и сервисов доставки контента. В организации подчеркивают, что атака не повлияла на освещение новостей, однако затронула некоторые клиентские сервисы.

ИТ-служба AFP совместно с национальным агентством по безопасности информационных систем Франции (ANSSI) работает над устранением последствий атаки. При этом пока не раскрывается никаких подробностей ни о самом инциденте, ни о стоявших за ним злоумышленниках.

В агентстве не уточнили, какие именно сервисы пострадали из-за случившегося, известно, что AFP предоставляет своим клиентам новостные ленты в режиме реального времени, контент-услуги по подписке, индивидуальные новостные пакеты и доступ к архивам контента. В настоящее время некоторые из этих сервисов могут не работать.

Представители AFP предупредили другие медиакомпании о том, что хакерская атака могла скомпрометировать учётные данные FTP, используемые для получения контента AFP.

Вымогатели нарушили работу университетского медцентра в Лаббоке, штат Техас. Больница не смогла принимать экстренных больных, поступающих со скорой помощи.

Больница обнаружила подозрительную активность в одной из своих IT-сетей и отключила её от основной компьютерной системы.

Представители больницы сообщили, что принимают меры для минимизации перебоев в лечении пациентов и работе критических служб, но расследование инцидента займёт какое-то время.

UMC — это больница уровня один, что означает, что она может справляться с самыми тяжелыми случаями и поддерживает круглосуточную команду специалистов. Центр является единственным подобным учреждением в радиусе почти 400 миль, и любое ухудшение его работы может быть опасным для жизни.

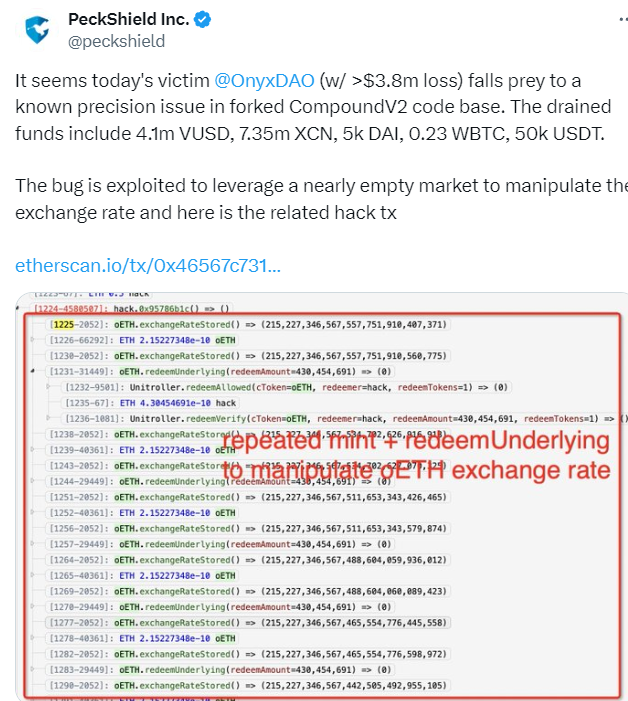

Основной причиной кибератаки стал известный баг в кодовой базе Compound Finance версии 2, который уже использовался для кражи средств с Onyx в ноябре прошлого года.

Сообщают, что уязвимость существовала в контракте ликвидации NFT, который способствовал реализации атаки. Проблема заключалась в том, что контракт неправильно проверял ввод данных пользователей, что позволило злоумышленникам завысить вознаграждение за самоликвидацию активов.

Команда Onyx подтвердила факт использования этого уязвимого контракта и указала его как основной фактор, приведший к инциденту

По информации PeckShield, злоумышленники вывели 4,1 млн виртуальных USD (VUSD), 7,35 миллиона Onyxcoin (XCN), 0,23 Wrapped Bitcoin (WBTC), около 5000 долларов США в стейблкоине Dai (DAI) и 50 000 в USDT. Общая сумма потерь составила более 3,8 млн долларов США.

Команда Bedrock заверила пользователей, что инцидент уже находится под контролем и предпринимаются меры по устранению его коренных причин. Оставшиеся средства в безопасности, и в ближайшее время будет представлен план возмещения убытков. Bedrock также готовит отчет с подробным анализом произошедшего и пообещала вскоре поделиться им с сообществом.

Большинство потерь произошло в пулах ликвидности на децентрализованных биржах, однако, как отметила команда протокола, сами токены wrapped BTC и обычные BTC, хранящиеся в резервах, остались в безопасности.