Дайджест Start X № 389

Обзор новостей информационной безопасности с 20 по 26 сентября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

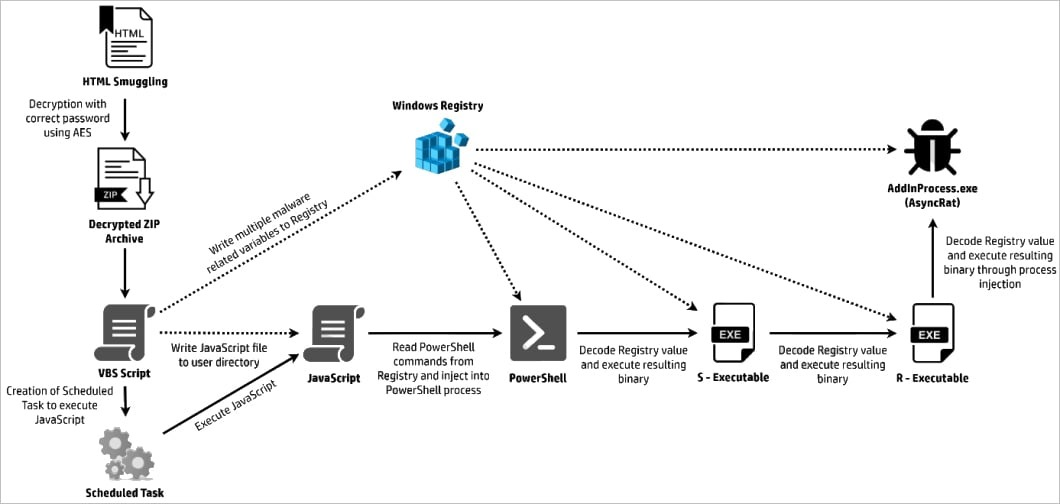

Для распространения малвари AsyncRAT используется вредоносный код, созданный при помощи ИИ.

Особенности кампании

- Атаки начинались с обычных фишинговых писем, содержащих приманку в виде некой счет-фактуры в формате зашифрованного HTML-вложения.

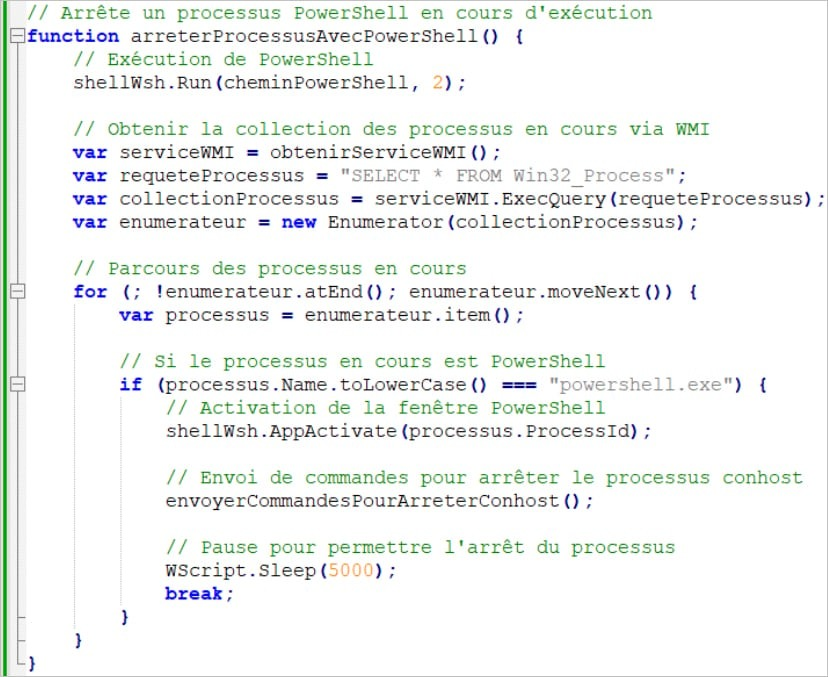

- Расшифрованное вложение содержало VBScript, после изучения которого выяснилось, что «злоумышленник тщательно закомментировал и структурировал весь код», что редко случается, если над кодом работал человек.

- VBScript предназначался для закрепления на зараженной машине, создавая запланированные задачи и новые ключи в реестре Windows.

- Комментарии подробно описывали, для чего именно предназначен код. Так обычно делают генеративные ИИ-сервисы, когда предоставляют примеры кода с пояснениями.

- Также на работу ИИ указывала структура скриптов, комментарии к каждой строке и выбор французского языка для имен функций и переменных.

- В итоге в систему жертвы загружался и выполнялся AsyncRAT — малварь с открытым исходным кодом, которая позволяет перехватывать нажатия клавиш, обеспечивает зашифрованное соединение с машиной пострадавшего, а также может скачивать дополнительные полезные нагрузки.

Мошенники похищают деньги россиян, предлагая обновить банковское приложение.

Как действуют преступники

- Мошенники в разговоре представляются сотрудниками финансовой организации и предлагают установить «правильную версию» банковского приложения.

- Преступники настаивают на скорейшем обновлении программы — в противном случае банк якобы заблокирует счета и карты клиента.

- Жертве высылают ссылку для скачивания программы, однако после перехода по ней экран смартфона блокируется.

- Мошенники получают доступ к кабинету пользователя в приложении, клиенту приходит СМС-код, с помощью которого злоумышленники выводят деньги со счета.

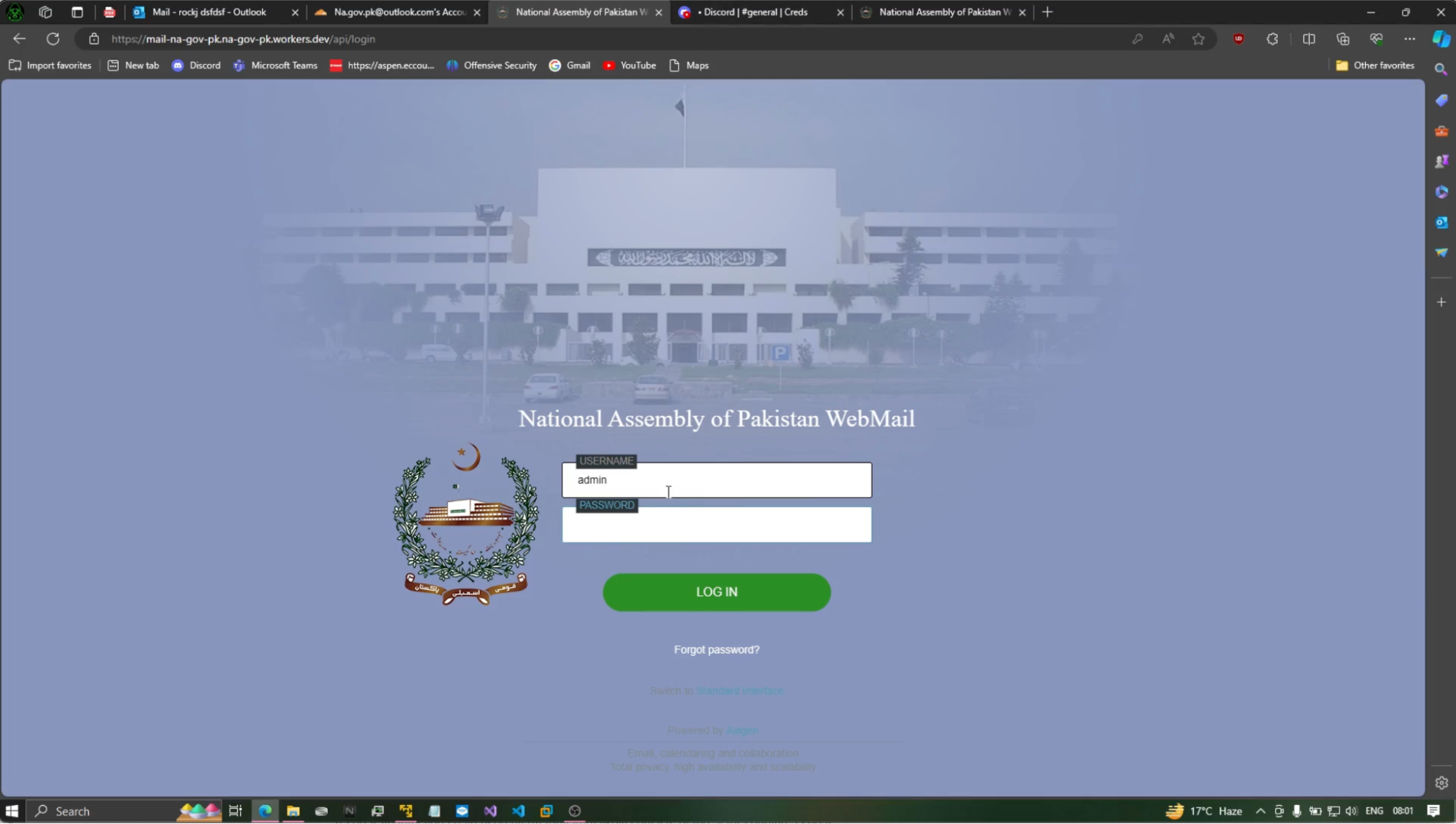

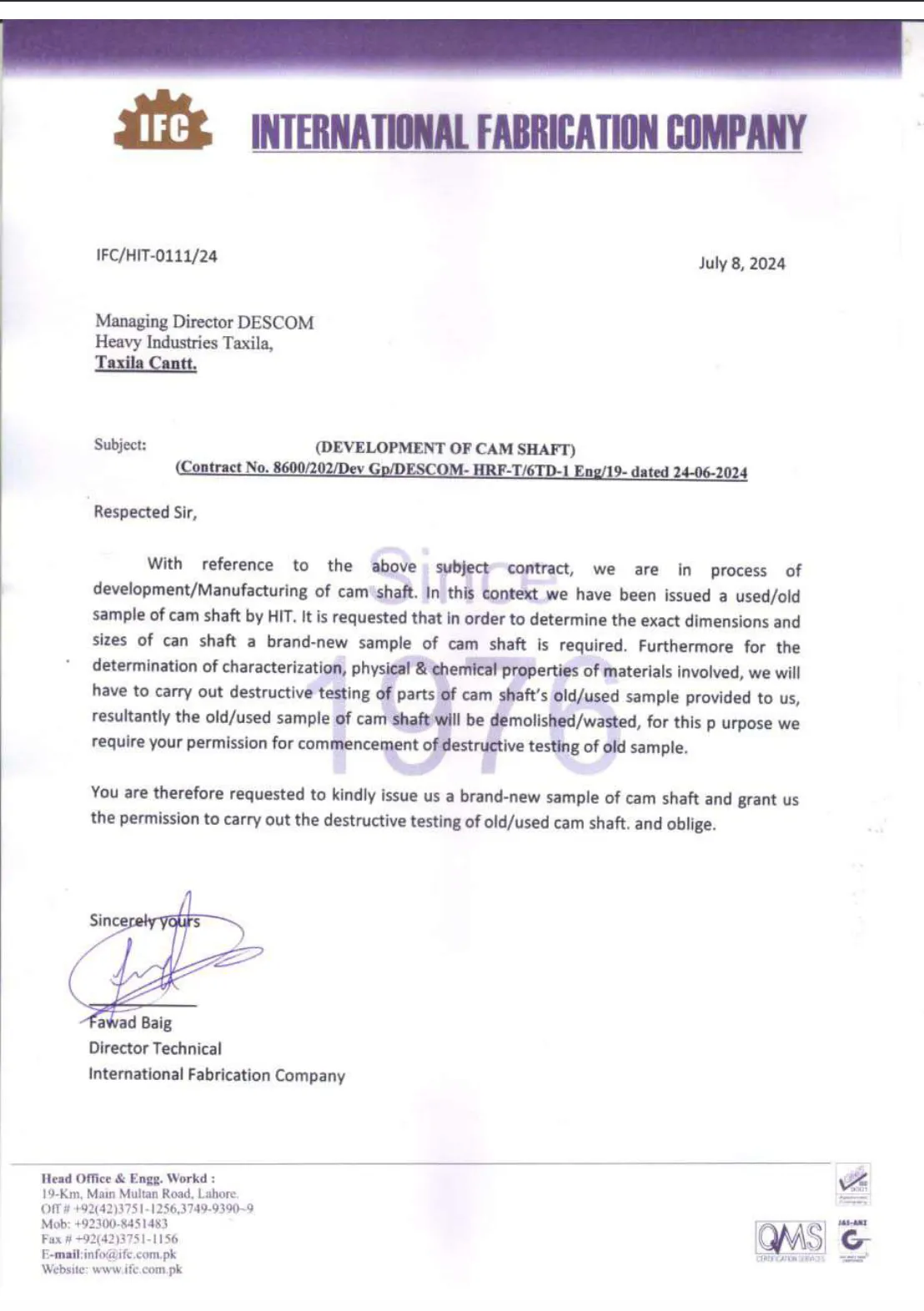

Обнаружена вредоносная кампания группировки SloppyLemming, направленная против правоохранительных структур и АЭС Пакистана, военных и правительственных учреждений Шри-Ланки и Бангладеш, а также китайских компаний энергетического и образовательного секторов.

Особенности кампании

- Группировка использует сервисы облачных провайдеров для сбора учётных записей, распространения вредоносного ПО и управления атаками.

- Основной метод атак — фишинговые письма, побуждающие жертв нажать на вредоносную ссылку якобы для выполнения обязательного действия в течение 24 часов.

- Переход по ссылке приводит на страницу для кражи учётных данных. В результате злоумышленники получают доступ к корпоративной электронной почте.

- Для реализации этой атаки SloppyLemming использует инструмент CloudPhish, который создаёт вредоносные Cloudflare Workers и перехватывает данные учётных записей.

- Зафиксированы случаи, когда хакеры использовали уязвимость CVE-2023-38831в WinRAR для удалённого выполнения кода, отправляя заражённые RAR-архивы, маскирующиеся под файлы из приложения для сканирования CamScanner. Внутри архива находится исполняемый файл, загружающий троян с Dropbox.

- Ранее в аналогичной кампании SideCopy хакеры распространяли Ares RAT с использованием ZIP-архивов под названием «DocScanner_AUG_2023.zip» и «DocScanner-Oct.zip». Целью атаки тогда были индийские государственные и оборонные ведомства.

- Третий метод заражения от SloppyLemming перенаправляет жертв на поддельный сайт, имитирующий официальный ресурс Совета информационных технологий Пенджаба в Пакистане. С этого сайта они попадают на другой сайт, где они скачивают вредоносный ярлык, ведущий к исполняемому файлу «PITB-JR5124.exe». Этот файл запускает загрузку вредоносной DLL-библиотеки, которая связывается с Cloudflare Workers для передачи данных злоумышленникам.

Инциденты

Компания Cencora, один из крупнейших дистрибьюторов лекарственных препаратов, заплатила хакерам крупнейший в истории выкуп в размере 75 млн долларов США.

Сообщается, что сумма в биткоинах была переведена в 3 этапа. Также известно, что первоначальная сумма выкупа составляла 150 млн долларов США.

Представители Cencora отказались комментировать инцидент. В своём заявлении они рекомендовали всем заинтересованным

использовать публично доступную информацию. В квартальном отчёте компании отражены расходы, связанные с кибератакой, однако полная сумма убытков остаётся неясной.

Сообщения о выкупе в размере 75 млн долларов США впервые появились в июле, когда вымогательская группировка Dark Angels получила крупный платёж, но не назвала жертву. О том, что выкуп заплатила Cencora, стало известно после расследования Bloomberg.

По словам экспертов, выплата такого масштаба была ранее немыслимой. Крупнейший зафиксированный выкуп до этого составлял 40 млн долларов США, которые заплатила вымогателями страховая компания CNA Financial Corp. в 2021 году.

Компания по кибербезопасности Cyver оценила общие потери примерно в 57 миллионов токенов TRUF, что на момент атаки составляло 4,6 млн долларов США. Генеральный директор платформы сообщил, что были похищены и другие токены.

В результате инцидента курс TRUF упал на 10% за один день. Truflation заявляет, что средства клиентов не пострадали, и пользователи не подвергаются риску. Компания выделила 1 млн долларов США в качестве компенсационного фонда для возможных пострадавших пользователей.

Платформа предлагает вознаграждение «белым хакерам», которые помогут в расследовании или возврате средств, а также пытается установить контакт и договориться с атакующим.

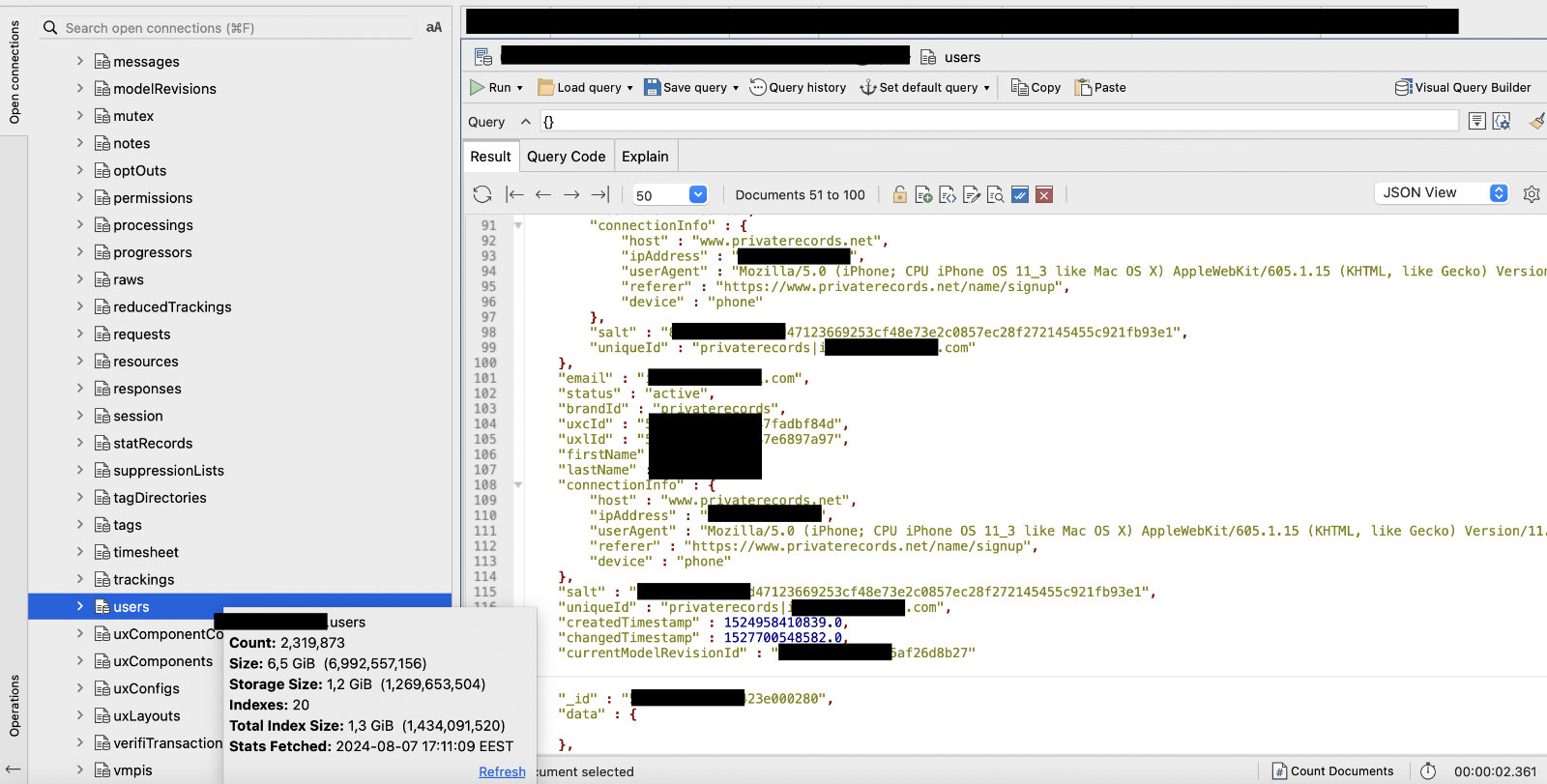

Расследование показало, что база данных размером в 2,2 ТБ, содержащая более чем 106 млн записей, находилась в открытом доступе без пароля. Эксперты обнаружили её 7 августа. Сколько времени она была доступна любому желающему, неизвестно.

Утечка затронула более 100 млн человек, а также 2,3 млн пользователей, подписавшихся на услуги компании для проведения проверок.

В открытый доступ попали:

- Имена;

- Email-адреса;

- IP-адреса;

- User Agent;

- Зашифрованные пароли;

- Платёжная информация (частично);

- Домашние адреса;

- Даты рождения;

- Номера телефонов;

- Записи о недвижимости;

- Правовые документы;

- Реестр собственности;

- Данные о семье, родственниках, соседях;

- Трудовой стаж.

В результате кибератаки у сингапурской криптовалютной платформы BingX похитили более 44 млн долларов США в криптовалюте. Это одно из крупнейших криптоограблений в текущем году.

19 сентября 2024 года блокчейн-аналитики обратили внимание, что у BingX утекают миллионы долларов. Вскоре после этого компания оповестила пользователей о временном отключении, связанном с «обслуживанием кошелька».

В развернутом заявлении, появившемся чуть позже, сообщалось, что отключение произошло после того, как компания «обнаружила аномальную активность в своей сети, что, возможно, указывает на хакерскую атаку на горячий кошелек BingX».

После проведённого аудита выяснилось, что потери составили около 44,7 млн долларов США по текущему курсу.

Сообщается, что уже удалось «заморозить 10 млн долларов» из похищенной злоумышленниками суммы.

Компания MoneyGram приостановила работу своих систем и сервисов перевода денежных средств из-за киберинцидента. Платежи через системы MoneyGram, как оффлайн, так и онлайн, остаются недоступными, а компания пока не предоставляет информации о сроках восстановления работы.

О проблемах стало известно 22 сентября, когда MoneyGram сообщила о сбое в сети, который нарушил связь с рядом систем компании. Уже 23 сентября компания уточнила, что сбой вызван кибератакой. Представители MoneyGram избегают использования термина «вымогательское ПО», и до сих пор ни одна хакерская группировка не взяла на себя ответственность за инцидент.

После обнаружения инциденты компания начала расследование и отключила часть систем. Для устранения последствий привлечены внешние эксперты в области кибербезопасности.

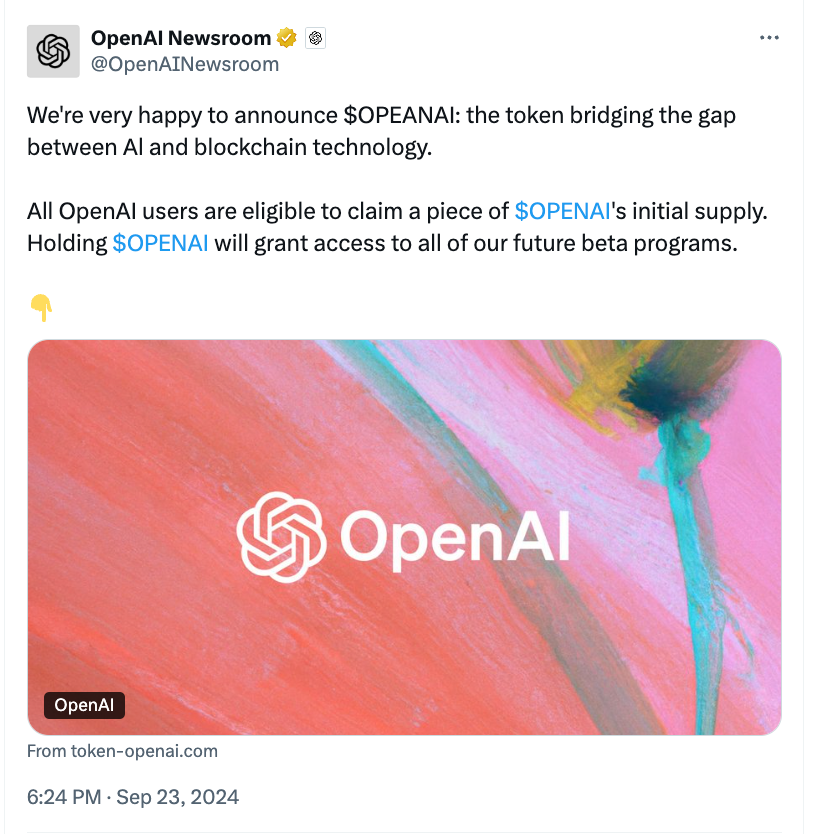

Официальный аккаунт OpenAI в соцсети Илона Маска атаковали криптовалютные мошенники.

Вечером 23 сентября на странице OpenAI Newsroom появилось сообщение о новом блокчейн-токене «$OPENAI». Пост содержал информацию о возможности для пользователей OpenAI получить часть первоначального предложения токенов, которые якобы предоставят доступ к будущим бета-программам компании.

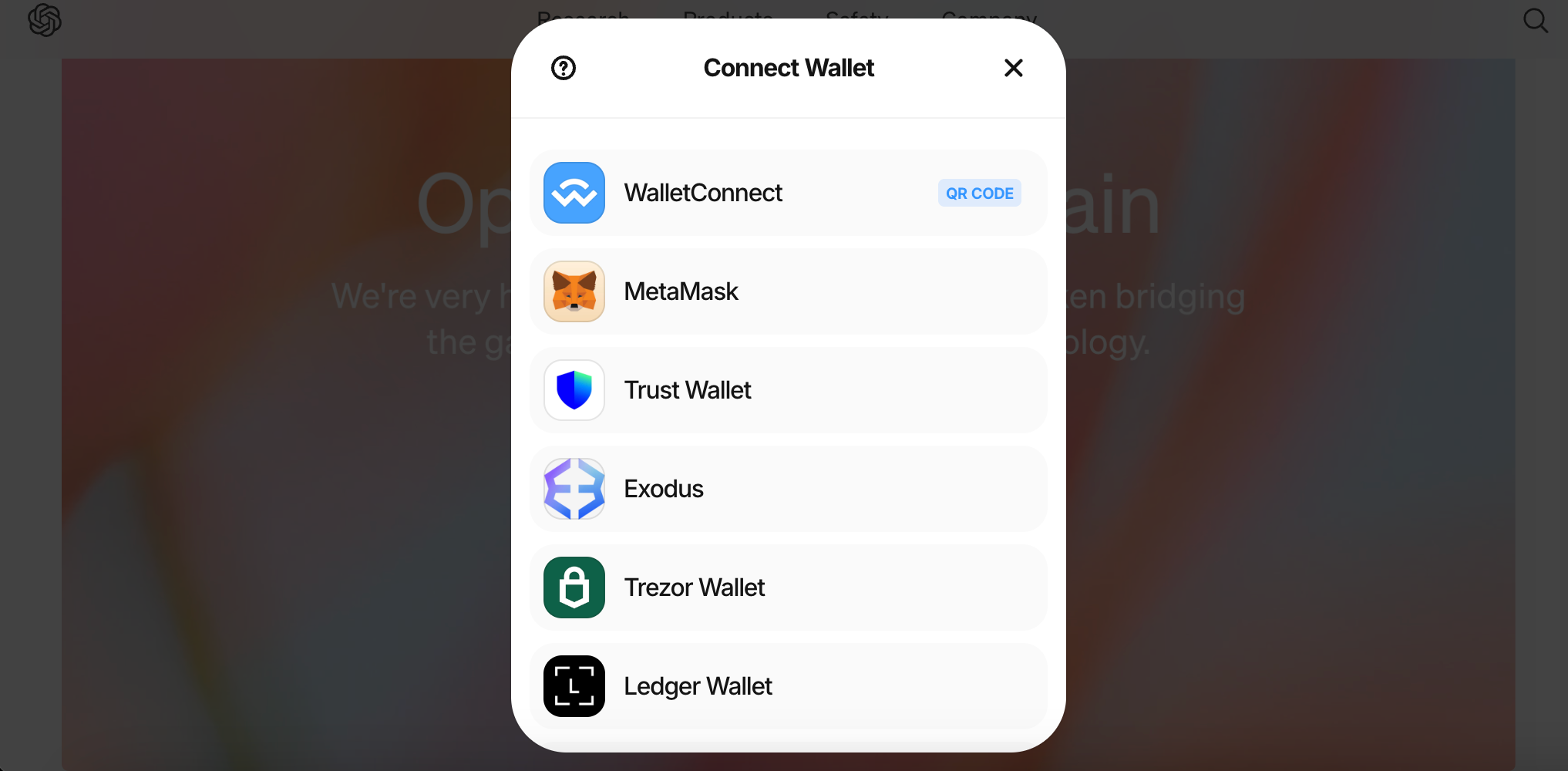

Комментарии в посте были отключены, а ссылка вела на фишинговый сайт, имитирующий официальный ресурс OpenAI. Злоумышленники использовали кнопку «CLAIM $OPENAI» для попытки получения доступа к криптовалютным кошелькам пользователей. Впоследствии пост был удалён, официального комментария от представителей компании не поступало.