Дайджест Start X № 388

Обзор новостей информационной безопасности с 13 по 19 сентября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

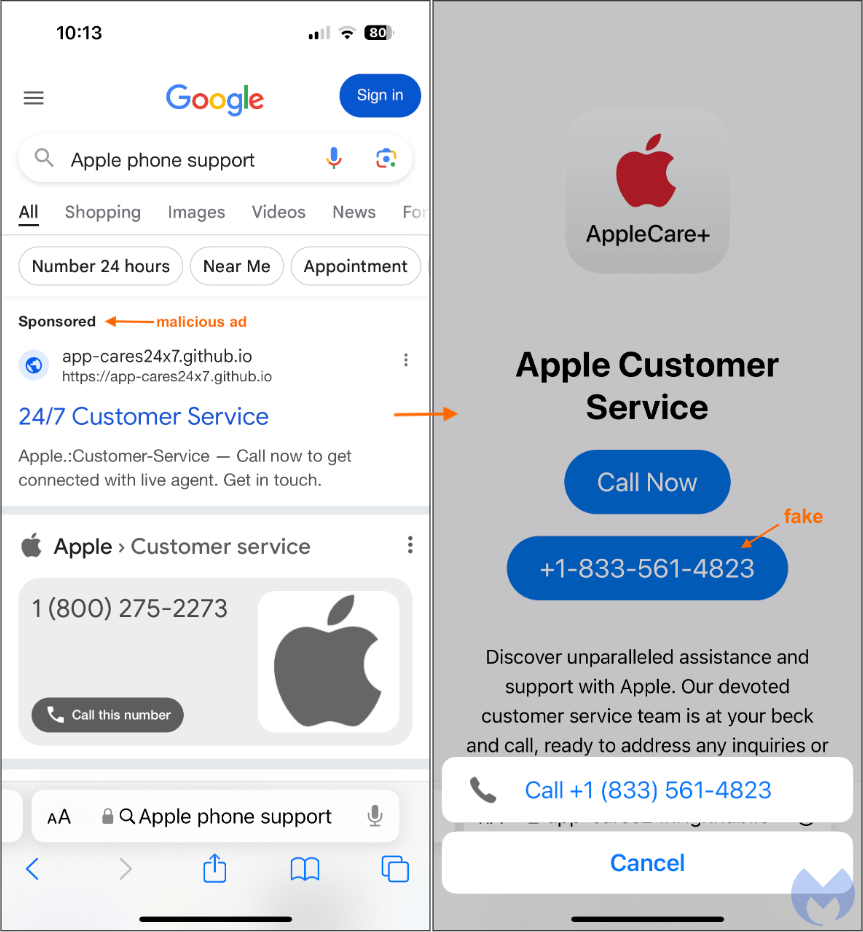

- Злоумышленники покупают рекламу в Google, чтобы заманить потенциальных жертв на фальшивые страницы, размещённые на GitHub.

- Основная цель мошенников — связать жертву с «сотрудниками» Apple, которые на самом деле являются операторами колл-центров, занимающимися социальной инженерией. Эти фальшивые агенты убеждают людей передать им деньги или личные данные.

- Страницы, имитирующие официальный сайт поддержки AppleCare+, размещены на GitHub в виде HTML-шаблонов с использованием логотипов и стиля Apple.

- Мошенники создают несколько аккаунтов на платформе, каждый из которых содержит репозиторий с идентичным поддельным контентом.

- Чтобы избежать блокировок, номера телефонов на таких страницах часто меняются, как показала история изменений на GitHub.

- Особенностью кампании — автоматический вызов окна набора номера, что облегчает контакт с мошенниками. Всего два клика — и жертва уже на связи с фальшивым «сотрудником» службы поддержки.

- Мошенники пользуются тем, что многие пользователи доверяют рекламе в Google и попадают на поддельные страницы. Такие страницы могут выглядеть почти как официальные, благодаря использованию логотипов и дизайна Apple. Объявления с фальшивыми ссылками могут отображаться выше официальных результатов в поисковой выдаче, что делает их ещё более опасными.

Основной риск для пострадавших — потеря крупных денежных сумм. Мошенники часто просят жертв перевести деньги со своих банковских счетов различными способами. В некоторых случаях мошенники собирают личные данные, такие как адрес, номер социального страхования и банковские реквизиты, что позволяет им шантажировать жертву или передать её данные другим злоумышленникам.

Обнаружены массовые фишинговые рассылки, нацеленные на российские отели, гостевые дома, санатории и другие объекты размещения. Цель мошенников — кража доступа к бизнес-аккаунтам организаций на популярных сервисах онлайн-бронирования.

Схема действий преступников

- Фишеры пишут на корпоративную почту отеля под видом потенциального гостя, а затем присылают сообщение с другого почтового адреса, уже выдавая себя за сервис бронирования. Хотя контент в письмах от «постояльцев» и «сервиса бронирования» не связан друг с другом, эксперты считают, что это этапы одной и той же атаки.

- Сначала атакующие начинают переписку с гостиницей под видом потенциальных постояльцев. Мошенники утверждают, что увидели отель на популярном сервисе онлайн-бронирования, а затем они ссылаются на путешествие с семьей и просят сообщить ближайшие даты, когда есть свободные номера.

- В других случаях атакующие уточняют, соответствуют ли фотографии в сервисе бронирования действительности и просят предоставить номер телефона для связи. При этом в письмах нет каких-либо фишинговых ссылок или вредоносных вложений.

- После этого на email организации приходит письмо с другого почтового адреса — якобы от сервиса онлайн-бронирования, который упоминали фальшивые постояльцы на первом этапе атаки. В этом письме сообщается, что недавно отелю был направлен требующий особого внимания запрос, но по легенде злоумышленников, отель на него не ответил.

- Атакующие запугивают жертв, заявляя, что из-за этого инцидента отель будет заблокирован в сервисе и удалён с платформы. Чтобы этого не произошло, предлагается нажать на кнопку в теле письма и перейти в аккаунт объекта размещения на сервисе онлайн-бронирования.

- На самом деле за кнопкой скрывается ссылка на фишинговый ресурс. Если работник отеля перейдёт по этой ссылке и введет учётные данные, они попадут в руки мошенников.

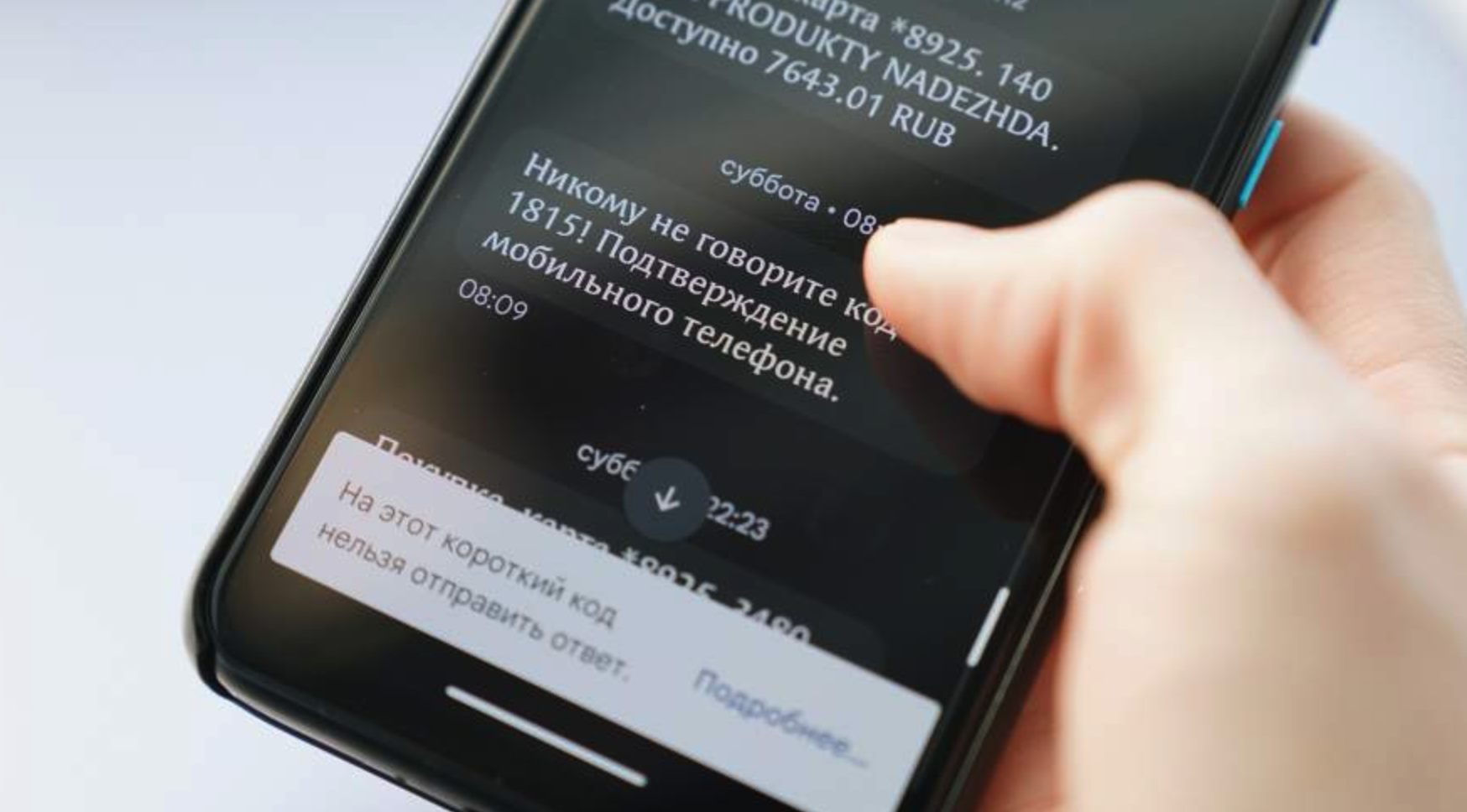

Мошенники крадут ключи от мобильного банкинга с помощью видеозвонков и функции демонстрации экрана.

Схема действий преступников

- Мошенники атакуют продавцов, разместивших объявления на онлайн-площадках, и предлагают воспользоваться мессенджером.

- Злоумышленник звонит по телефону, сообщает, что готов купить товар, но сначала хочет рассмотреть его, поэтому настаивает на использовании видеосвязи.

- Для подтверждения подлинности объявления он также просит включить трансляцию экрана.

- Затем мошенник делает вид, что произвел оплату.

- Продавец проверяет наличие перевода, зайдя из уведомления в банковское приложение, при этом все необходимые для доступа данные, включая одноразовый код, высланный в виде СМС, отображаются на экране.

- Используя слитую таким образом информацию, другой участник мошеннической схемы подает запрос на смену номера телефона, привязанного к аккаунту жертвы, и быстро выводит деньги со счета.

Инциденты

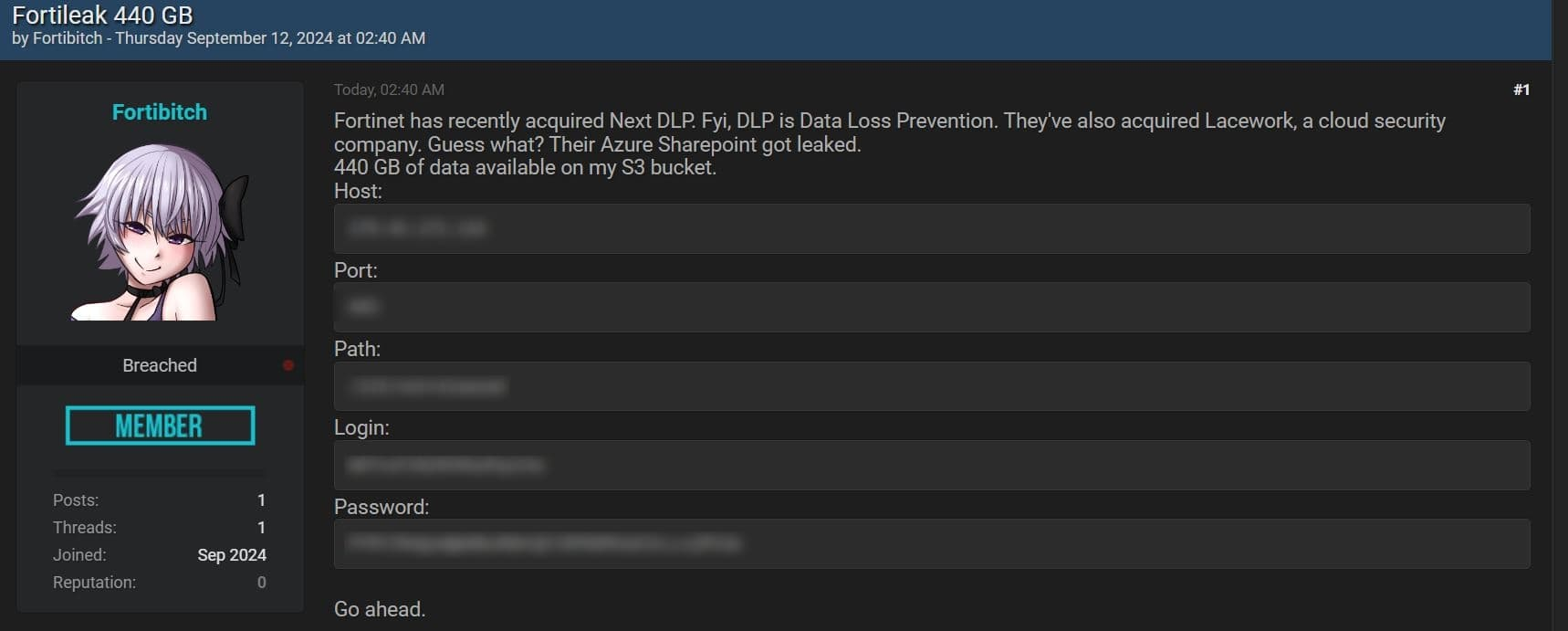

Неизвестный хакер похитил 440 Гб файлов с Sharepoint-сервера компании Fortinet.

Похититель опубликовал информацию об утечке на хакерском форуме. Хакер также поделился учётными данными для доступа к хранилищу S3, где хранятся украденные файлы.

Злоумышленник утверждает, что пытался шантажировать Fortinet с целью получения выкупа, однако компания отказалась платить.

Fortinet подтвердила факт кражи данных клиентов из облачного хранилища и заверила, что инцидент не является вымогательской атакой и не связан с развертыванием шифровальщика. Представитель компании заявил:

«Неизвестное лицо получило несанкционированный доступ к ограниченному числу файлов, хранящихся в облачном хранилище Fortinet, которые включали данные, связанные с небольшим количеством клиентов Fortinet».

В результате взлома криптовалютной биржи Indodax было похищено более 22 млн долларов США в различных токенах. Атака, направленная на горячие кошельки платформы, произошла рано утром 10 сентября.

Среди украденных средств:

- более 14 млн долларов США в Ethereum (ETH);

- 2,4 млн долларов США в Tron (TRX);

- 1,4 млн долларов США в Bitcoin (BTC);

- 2,5 млн долларов США в токенах Polygon (MATIC).

Представители биржи подтвердили факт взлома, приостановили операции на платформе и заявили, что проводится техническое обслуживание. Некоторые пользователи стали жаловаться на невозможность увидеть балансы своих кошельков.

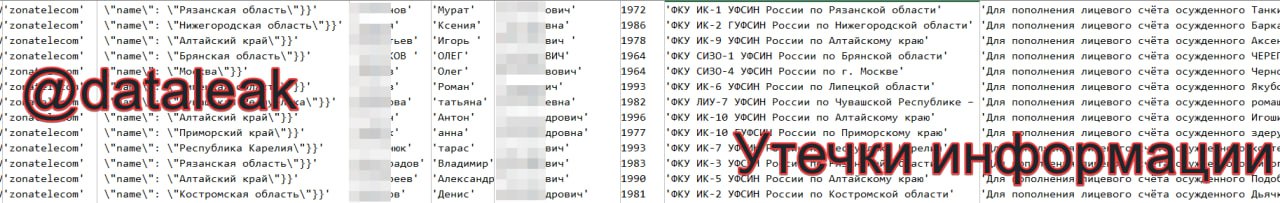

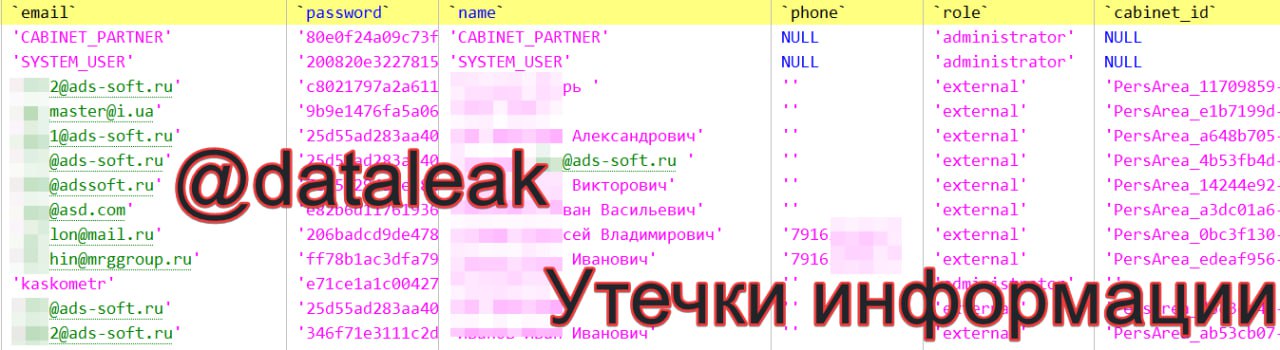

В открытом доступе обнаружен дамп базы данных телеком-оператора «ZT» (бывш. «Зонателеком»), предоставляющего сервисы для учреждений ФСИН России.

Информация в дампе актуальна на 26.03.2024 и содержит:

- ФИО, номера телефонов (198 тыс. уникальных),

- адреса эл. почты (120 тыс. уникальных),

- хешированные пароли (MD5 с солью и SHA512-Crypt),

- названия исправительных учреждений ФСИН,

- года рождения и многое другое.

Дамп содержит около 70 тыс. уникальных номеров телефонов, 100 тыс. уникальных адресов эл. почты, хешированные пароли и другую информацию, включая логи обращения к API на сервере spasskievorota.ru.

Этот дамп совпадает по формату и системным пользователям в одной из таблиц с дампами других страховых компаний.

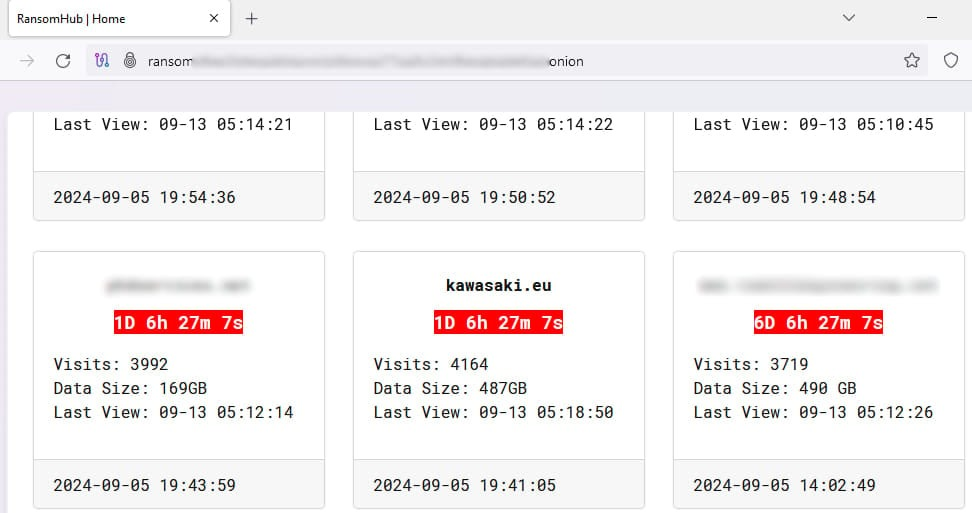

Вымогатели RansomHub атаковали Kawasaki Motors Europe.

Атака произошла в начале сентября и была нацелена на европейскую штаб-квартиру Kawasaki. В результате инцидента все серверы компании были временно отключены для проверки на наличие вредоносного ПО. Специалисты IT-отдела вместе с внешними экспертами по кибербезопасности вручную проверяли каждый сервер перед тем, как подключить их обратно к корпоративной сети.

Компания сообщает, что инцидент не затронул ключевые бизнес-операции — деятельность дилеров, поставщиков и логистику.

Группировка RansomHub взяла на себя ответственность за кибератаку и заявила, что похитила 487 ГБ данных из сети компании. Хакеры угрожают опубликовать все украденные данные, если их требования не будут выполнены.

Неизвестно содержатся ли в похищенных данных сведения о клиентах компании. Представители Kawasaki от комментариев отказались.

Школьный округ в штате Тенесси потерял более 3 млн долларов США из-за мошенников.

Сотрудник отдела финансов школьного округа Джонсон получил письмо, которое посчитал официальным запросом от компании Pearson, поставщика учебных материалов. Мошенники воспользовались доменом pearson.quest, который внешне напоминал официальный адрес компании Pearson, предоставляющей образовательные ресурсы для онлайн-обучения.

Обменявшись с мошенниками информацией о банковских реквизитах и датах платежей, сотрудник школы провёл два платежа на общую сумму 3,36 млн долларов США. Через 2 недели банк округа сообщил о подозрительной активности, но деньги уже успели уйти на другие счета.

Расследование показало, что деньги были переведены на банковские счета 76-летнего жителя Техаса. Он открывал счета и принимал переводы по просьбе своей «невесты», которую видел всего несколько раз, пока она не уехала за границу «для решения наследственных вопросов». Мужчина был уверен, что помогает ей получить наследство от отца, которое она не могла перевести на счета в США.