Дайджест Start X № 380

Обзор новостей информационной безопасности с 19 по 25 июля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Мошенники используют глобальный сбой, вызванный обновлением CrowdStrike для фишинговых атак.

Особенности кампаний:

- злоумышленники присылают фишинговые письма и звонят пострадавшим клиентам, представляясь специалистами службы поддержки CrowdStrike;

- выдают себя за независимых исследователей, утверждая, что у них есть доказательства того, что происходящее связано с кибератакой, и якобы предлагают способы её устранения;

- продают скрипты, якобы предназначенные для автоматизации восстановления.

В одной из вредоносных кампаний против клиентов банка BBVA преступники предлагали поддельное обновление CrowdStrike Hotfix, на самом деле устанавливающее малварь Remcos RAT.

- поддельный хотфикс распространялся через фишинговый сайт portalintranetgrupobbva[.]com, который выдавал себя за внутренний портал BBVA.

- архив содержал инструкции, призывающие сотрудников установить «обязательное обновление», которое поможет избежать ошибок при подключении к внутренней сети компании.

Другие злоумышленники распространяют вайпер под видом обновления CrowdStrike. Вайпер уничтожает операционную систему, перезаписывая файлы нулевыми байтами, а затем отчитывается об этом через Telegram.

Ещё один зафиксированный инцидент отличался тем, что мошенники выдавали себя за CrowdStrike, рассылая письма с домена crowdstrike.com[.]vc. Они сообщали клиентам компании о появлении инструмента для восстановления Windows-систем.

Письма содержали PDF-файл с инструкциями по запуску фальшивого обновления и ссылку для загрузки вредоносного ZIP-архива с файлового хостинга.

Архив содержал исполняемый файл с именем Crowdstrike.exe. После выполнения вайпер извлекался в папку %Temp% и после запуска уничтодал все данные на устройстве.

Инциденты

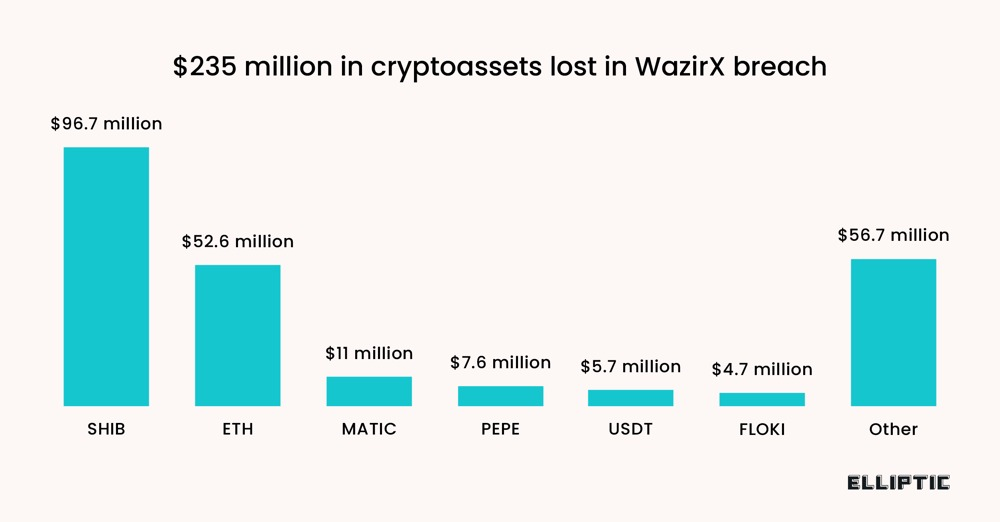

Компания сообщила, что один из её кошельков с мультиподписью подвергся атаке. Кошелёк имел шесть подписей, пять из которых принадлежали команде WazirX, но с 2023 года «этот кошелек использовал услуги инфраструктуры хранения цифровых активов и кошельков Liminal».

Кибератака произошла из-за несоответствия между данными, отображаемыми в интерфейсе Liminal, и реальным содержимым транзакции. В ходе кибератаки было несоответствие между информацией, отображаемой на интерфейсе Liminal, и тем, что было подписано на самом деле. Предположительно, пейлоад был подменён, чтобы передать контроль над кошельком злоумышленнику.

Исследовательская группа Cybernews обнаружила открытую базу данных с информацией 9 761 948 пользователей. Эти данные принадлежали злоумышленникам, которые управляли фальшивой версией Z-Library.

Под видом настоящего сайта мошенники на протяжении долгого времени собирали личную информацию, пароли, адреса криптовалютных кошельков и платёжные данные пользователей. Однако, что ещё хуже, злоумышленники случайно раскрыли все эти данные. Исследователи подтвердили подлинность этой информации.

Сайт Z-lib создали вскоре после изъятия оригинальных доменов Z-Library американскими властями в ноябре 2022 года. Этот фишинговый ресурс собирал учётные данные и запрашивал платежи. В своём Telegram-канале злоумышленники выдавали себя за законных владельцев Z-Library и утверждали, что их сайт является единственным официальным.

По словам экспертов, утечка является беспрецедентной. Количество скомпрометированных аккаунтов на поддельном сайте Z-lib превышает число пользователей оригинального сайта до его закрытия.

Телеком-гигант сообщил, что ему «удалось минимизировать воздействие атаки и обеспечить непрерывность сервиса для всех клиентов».

В «Ростелекоме» полчеркнули, что действия киберпреступников не затронули данные и никак не отразились на бесперебойной работе сервисов.

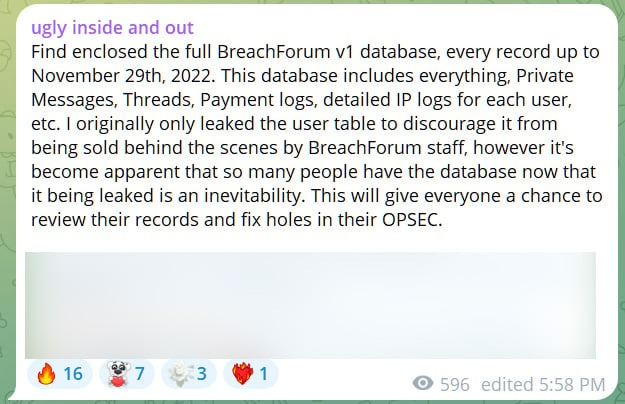

В сети опубликована полная база данных первой версии хакерского форума BreachForums.

Предполагается, что эти данные получены из бэкапа БД, который создал и продал ещё в 2023 году бывший админ ресурса, Конор Брайан Фитцпатрик (Conor Brian FitzPatrick), также известный под ником Pompompurin.

Публикация стала результатом конфликта между членами сообщества BreachForums. Один из участников противостояния вечером 23 июля 2024 года слил в Telegram полную базу данных, обнародовав огромное количество дополнительной информации. Он сопроводил публикацию сообщением следующего содержания:

«Полная база данных BreachForum v1, содержащая все записи до 29 ноября 2022 года. Эта БД включает все: личные сообщения, темы, логи платежей, подробные логи IP-адресов для каждого пользователя и так далее. Изначально я выложил только таблицу пользователей, чтобы предотвратить ее продажу за кулисы сотрудниками BreachForum, но теперь стало очевидно, что эта БД есть у стольких людей, что её утечка просто неизбежна. Это дает всем шанс просмотреть свои записи и устранить пробелы в OPSEC».

Журналисты уже изучили дамп и, основываясь на временных отметках, сообщают, что это полная резервная копия форума MyBB, созданная 28 ноября 2022 года. БД содержит все данные форума, включая ID пользователей, хешированные пароли, личные сообщения, криптовалютные адреса, использовавшихся для покупки форумных кредитов, и все сообщение на сайте.

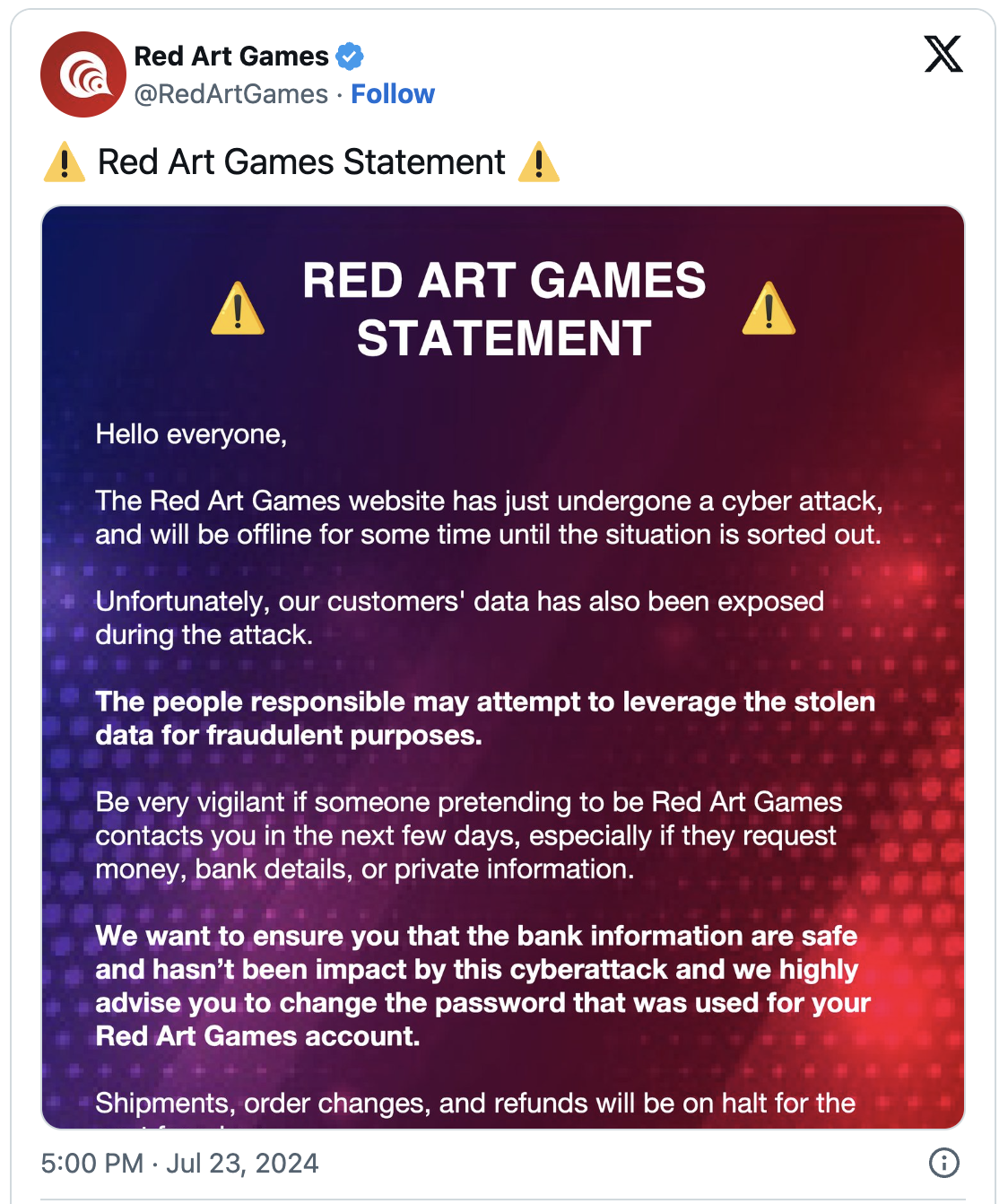

Компания Red Art Games сообщила о компрометации данных клиентов в результате масштабной кибератаки.

Обработка заказов и возвраты приостановлены на несколько дней, пока проводится расследование. Сайт компании закрыт и отображает баннер-уведомление о кибератаке.

Red Art Games подтвердила, что были раскрыты следующие данные:

- имена и фамилии;

- даты рождения;

- адреса электронной почты;

- адреса доставки;

- информация для заказа;

- телефонные номера.

Инцидент не затронул банковские данные клиентов.

Популярная израильская газета «Globes» стала жертвой кибератаки.

Инцидент произошёл 18 июля и вызвал временные перебои в работе некоторых служб и доступе к компьютерам организации. Ограничения могли повлиять на оперативность предоставления услуг в течение дня, однако сейчас издание работает в штатном режиме, продолжая выполнять свои обязательства перед читателями, предоставляя актуальные новости как на сайте, так и в печатной версии.

«Globes» привлёк к работе профессионалов с опытом в аналогичных инцидентах. Вместе с консультантами они предпринимают все возможные меры для предотвращения дальнейших атак и оптимального управления ситуацией. Конкретный характер атаки неизвестен. Также не сообщается, были ли украдены какие-то внутренние данные.

В результате инцидента пострадали как внешние системы (портал MyJuryDuty и веб-сайт суда), так и внутренние системы управления делами. Многие из систем суда все еще недоступны.

Об атаке стало известно 20 июля. После обнаружения атаки LASC был вынужден немедленно отключить все сетевые системы, чтобы локализовать нарушение. Затронутые устройства, вероятно, останутся отключенными как минимум до 23 июля, пока их не восстановят и не подключат снова к сети.

Суд не обнаружил доказательств компрометации данных на пострадавших системах. Отмечается, что инцидент не связан с глобальным сбоем Windows, который произошел после неудачного обновления CrowdStrike.

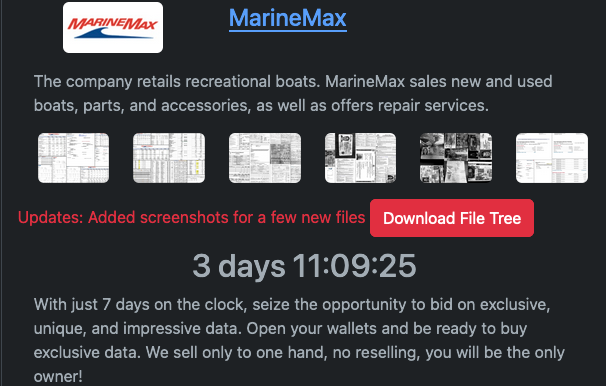

В первой версии отчёта об инциденте MarineMax утверждала, что конфиденциальные данные не хранились в скомпрометированных системах. Однако через две недели в новом отчёте компания уже сообщила, что злоумышленники похитили личные данные неопределённого количества клиентов.

MarineMax сообщила, что инцидент затронул 123 494 человека. Компания уточнила, что нарушение было обнаружено 10 марта, через десять дней после того, как злоумышленники получили доступ к сетям компании.

Злоумышленники похитили имена и другие идентификационные данные. Пока не разглашается, какие ещё личные данные были украдены и коснулось ли это как клиентов, так и сотрудников.

Группировка Rhysida опубликовала на своём сайте в даркнете архив объёмом 225 ГБ с файлами, якобы похищенными из сети MarineMax, заявляя, что это данные, которые не удалось продать на киберпреступных форумах. Rhysida также разместила скриншоты финансовых документов MarineMax, водительских удостоверений и паспортов клиентов и сотрудников.