Дайджест Start X № 378

Обзор новостей информационной безопасности с 5 по 11 июля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

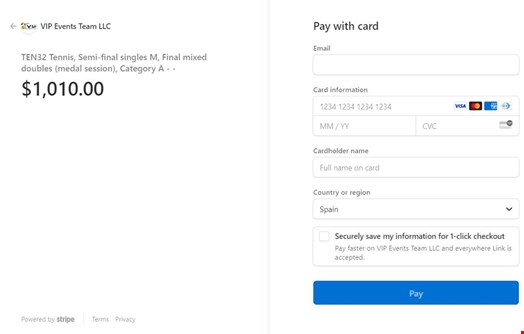

- На доменах ticket-paris24[.]com» и tickets-paris24[.]com размещены качественно сделанные сайты, которые позволяют пользователям приобретать билеты на различные мероприятия во время предстоящих летних Олимпийских игр и выбирать размещение в Париже.

- Цены на билеты завышены по сравнению с настоящими сайтами: случайное мероприятие и место на официальном сайте могли стоить менее 100 евро, тогда как те же билеты и места на мошеннических сайтах стоили минимум 300 евро, а зачастую и 1000 евро.

- Компания-владелец сайтов VIP Events Team LLC зарегистрирована в Нью-Йорке в 2021 году, однако у неё нет сайта и отсутствует информация в соцсетях. При этом на странице «Контакты» сайта ticket-paris24[.]com указано, что компания, стоящая за мошенническим сайтом, находится в Грузии.

- Все поддельные сайты по продаже билетов размещены на одном IP-адресе.

Эксперты обнаружила поддельные сайты по продаже билетов на другие мероприятия, в том числе:

- УЕФА Евро-2024 в Германии

- Различные концерты и фестивали с участием известных музыкантов и групп (Twenty One Pilots, Iron Maiden, Бруно Марс, Людовико Эйнауди, Metallica и Rammstein)

Некоторые из этих доменов, по-видимому, имеют более широкий целевой диапазон, чем русскоязычные жертвы, на которых нацелены поддельные сайты по продаже билетов на Олимпийские игры.

Северокорейская хакерская группа Kimsuky совершила серию кибератак на японские организации.

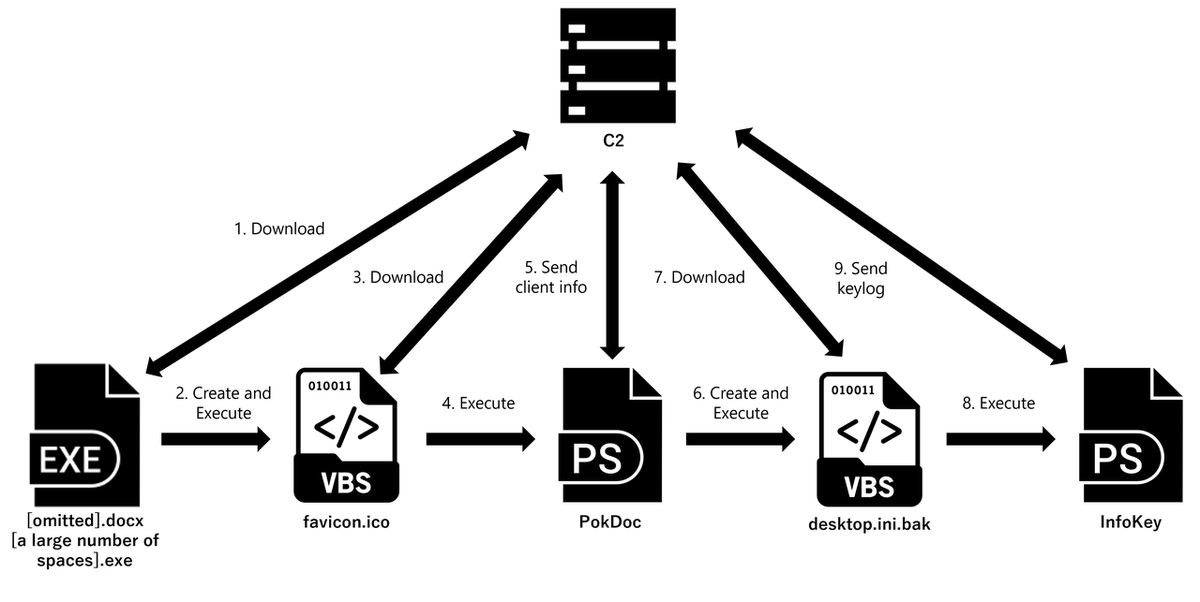

Схема кампании

- Всё начинается с рассылки целевых писем с тематикой безопасности и дипломатии.

- Письма содержат вложенные файлы с двойными расширениями, например, «.docx.exe» и «.docx.docx». Многочисленные пробелы в названиях файлов скрывают настоящие расширения, заставляя жертв запускать исполняемый файл под видом офисного документа, что и приводит к заражению их устройств.

- После запуска файла-приманки с внешнего ресурса скачивается и выполняется VBS-файл, загружающий PowerShell и вызывающий функцию PokDoc, которая отправляет собранные данные на заданный злоумышленниками URL. Собранные данные включают информацию о системе, процессах, сетях, файлах и учётных записях пользователей.

- После отправки данных создаётся и выполняется ещё один VBS-файл с именем «desktop.ini.bak». Этот файл аналогично загружает PowerShell, вызывая функцию InfoKey для работы в качестве кейлоггера. Информация о нажатиях клавиш и содержимом буфера обмена сохраняется и отправляется на удалённый сервер.

Схема кампании:

- Злоумышленники рассылают вредоносный файл, имитирующий документ с названием «Применение перспективного многофункционального эшелонированного воздушного комплекса на базе БПЛА»

- На самом деле файл имеет расширение .scr и является инсталлятором.

- Для отвлечения внимания пользователя он извлекает из себя и открывает документ PDF на тему БПЛА. Параллельно с этим он в скрытом режиме скачивает несколько архивов с дополнительной вредоносной нагрузкой и консольную утилиту для работы с архивами формата RAR. Консольная утилита используется для распаковки скачанных архивов, а также для сбора интересующих злоумышленников файлов.

- Злоумышленники собирают в архивы офисные документы с расширениями *.doc и *.docx с дисков C:\, D:\ и E:\; кроме того, их интересует все содержимое папки «Telegram Desktop\tdata», в которой хранятся данные десктопной версии мессенджера Telegram.

- Сформированные архивы с информацией впоследствии отправляются на почту злоумышленникам.

- С помощью утилиты Web Browser Pass View похищаются учётные данные, сохранённые в браузерах.

- Незаметно устанавливается легитимная программа для мониторинга активности пользователя, которая записывает нажатия клавиш, мониторит интернете-активность, делает скриншоты. Затем всё это отправляется на электронную почту преступникам.

Инциденты

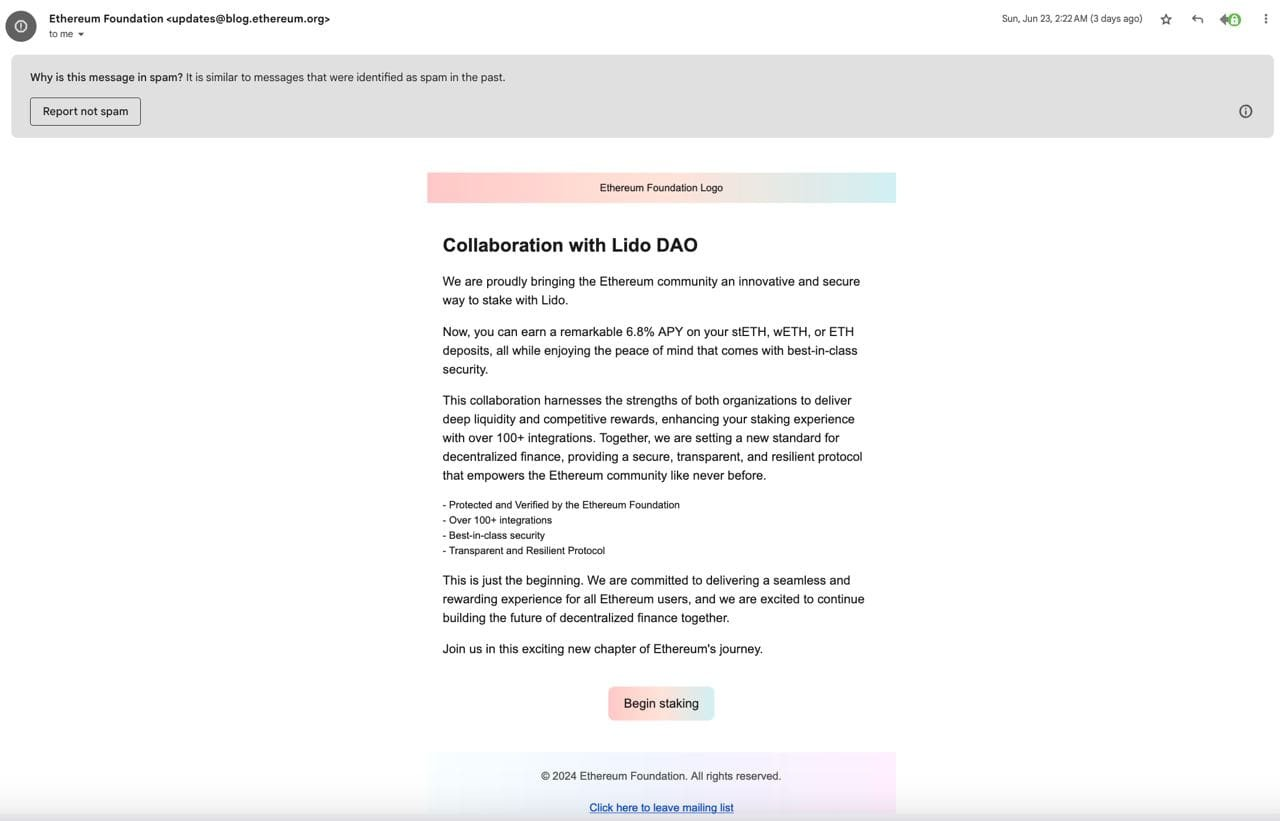

Для рассылки преступники использовали собственный список email-адресов и еще 3759 адресов, экспортированных из рассылки блога платформы. При этом только 81 адрес из экспортированных был ранее неизвестен атакующим.

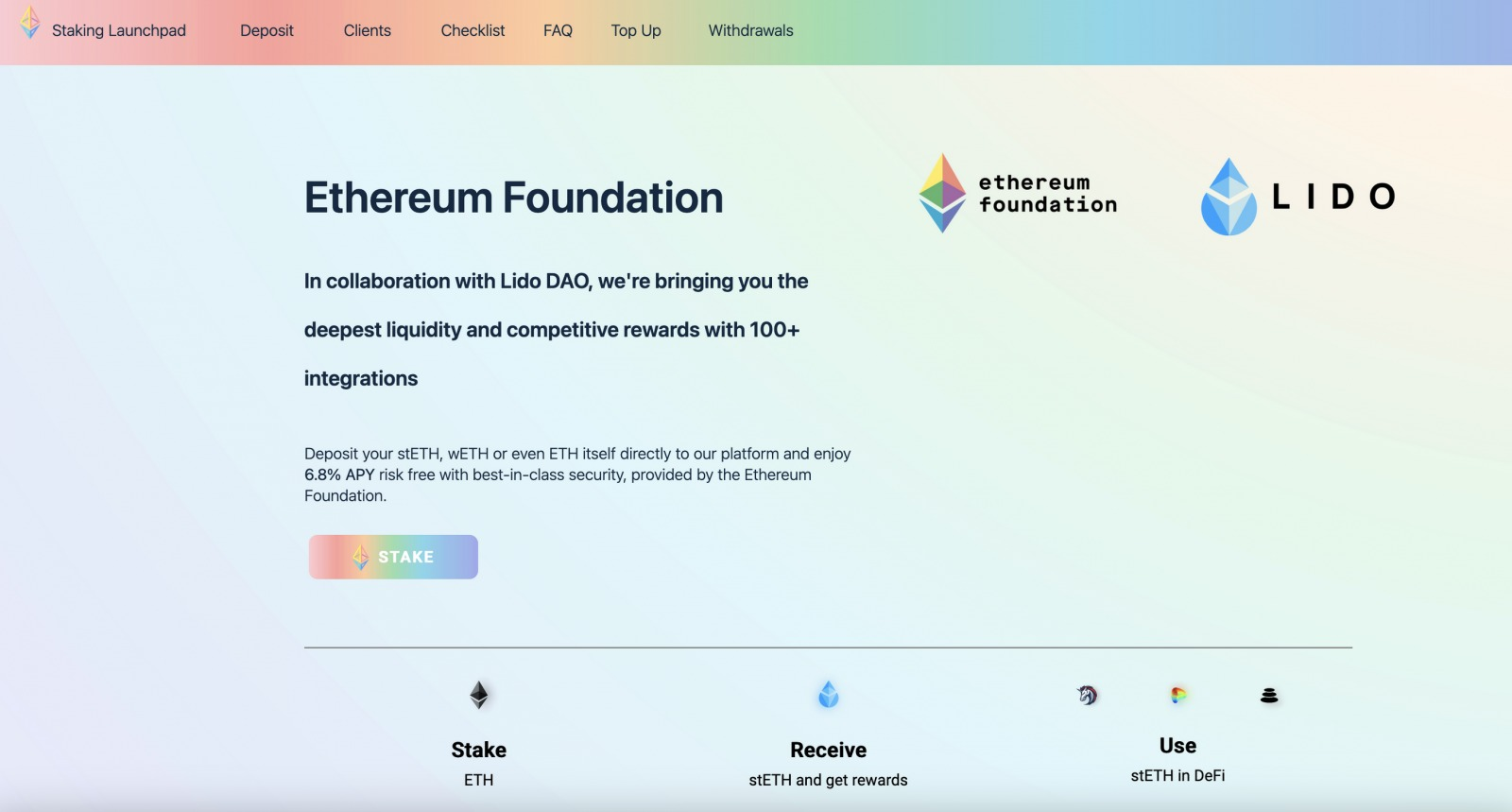

Фишинговое сообщение злоумышленников приглашало пользователей перейти на вредоносный сайт, на котором сообщалось о сотрудничестве с Lido DAO и предлагалось воспользоваться преимуществами 6,8% годовой доходности.

Желающие получить обещанный доход попадали на профессионально сделанный фальшивый сайт, который выглядел как часть рекламной акции. Если пользователь привязывал свой кошелёк к этому сайту и подтверждал транзакцию, малварь отправляла все его активы злоумышленникам.

Как сообщили на этой неделе представители организации,

«В результате недавних инцидентов, связанных с фишинговыми атаками, был получен несанкционированный доступ к персональным данным, содержащимся в двух учетных записях электронной почты, принадлежащих FIA. Как только об этих случаях стало известно, FIA предприняла все необходимые меры для урегулирования ситуации, в частности, в кратчайшие сроки прекратила несанкционированный доступ».

В организации не уточняют, когда была обнаружена атака, и какие именно конфиденциальные данные были раскрыты или украдены в ходе инцидента.

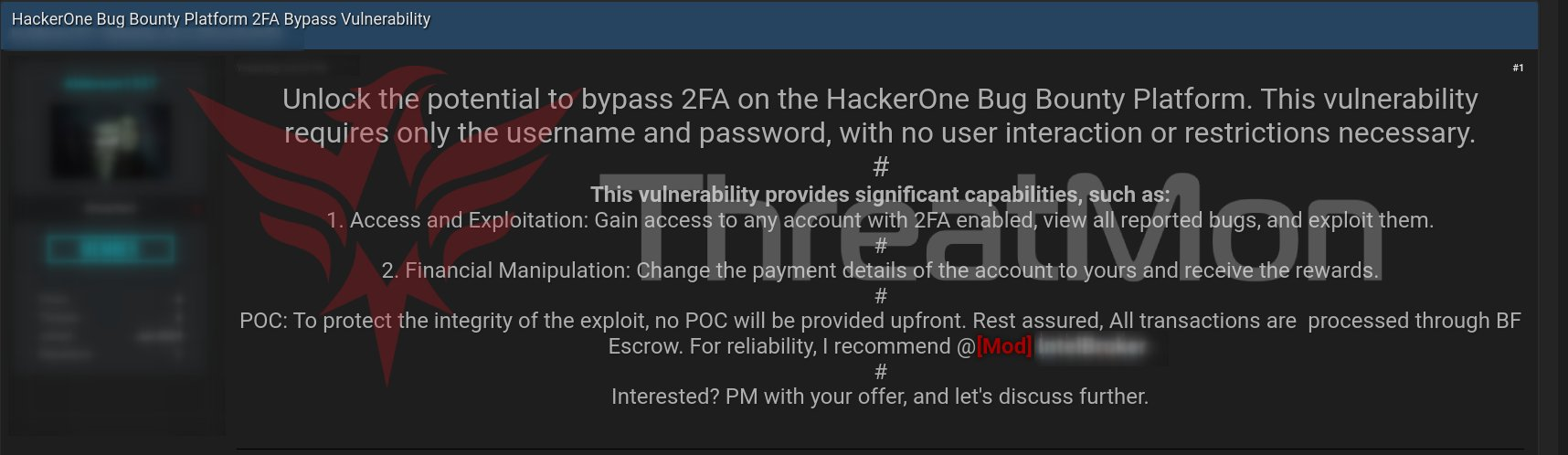

Из сообщения злоумышленника следует, что он обладает действующим PoC-эксплойтом, который можно применить для обхода двухфакторной аутентификации HackerOne, что существенно упрощает потенциальную компрометацию аккаунтов компаний или самих белых хакеров.

Пока что представители HackerOne не выпустили официального подтверждения или опровержения по поводу наличия уязвимости в 2FA.

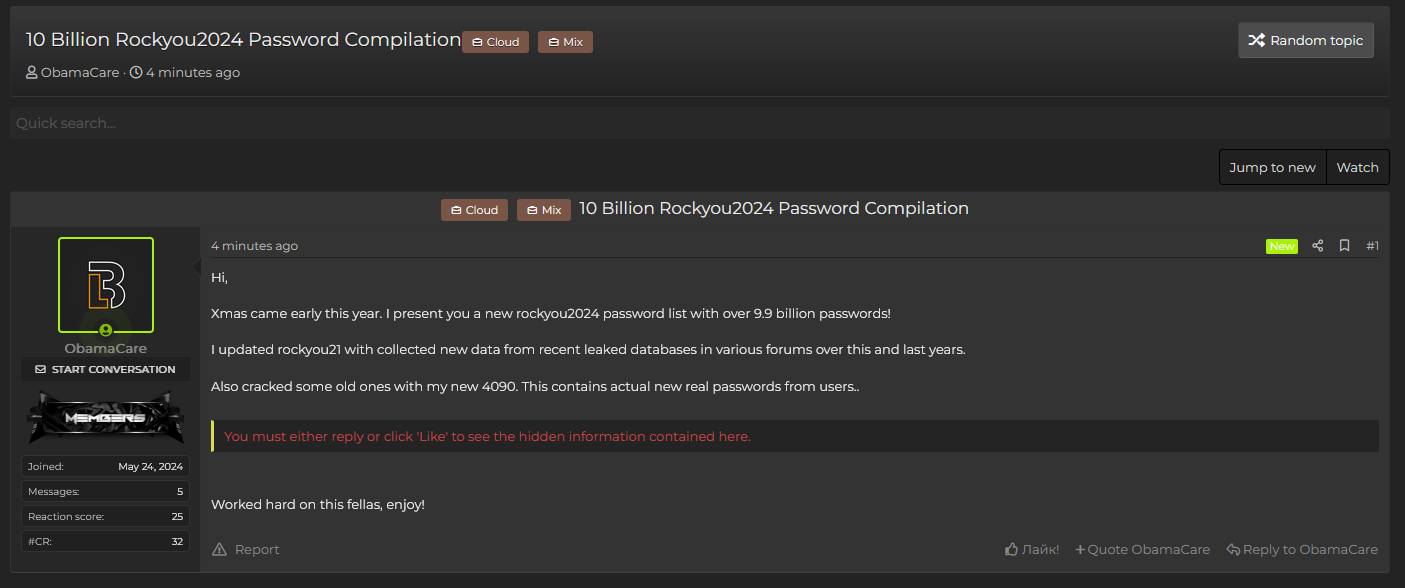

Анализ показал, что новая публикация RockYou2024 представляет собой компиляцию реальных паролей, собранных из различных источников.

Автор поста — хакер ObamaCare, который уже успел отметиться рядом «подвигов»: он выкладывал базу сотрудников юридической фирмы Simmons & Simmons, информацию об онлайн-казино AskGamblers и документы студентов колледжа Роуэн в Берлингтоне.

Американский кредитный союз Patelco Credit Union стал жертвой вымогательской кибератаки.

Представители Patelco сообщили, что клиенты могут столкнуться с периодическими сбоями в работе банкоматов и пообещали возместить любые штрафы за просрочку платежей из-за этих сбоев.

В заявлении компании говорится:

«29 июня 2024 года Patelco Credit Union подвергся атаке программ-вымогателей. Наш приоритет — безопасное и надёжное восстановление наших банковских систем. Мы работаем вместе с ведущими экспертами по кибербезопасности и сотрудничаем с регуляторами и правоохранительными органами».

Атака началась в субботу, когда кредитный союз впервые сообщил о недоступности своих систем. В воскресенье Patelco был вынужден отключить некоторые свои повседневные банковские системы, чтобы справиться с инцидентом и «ограничить его воздействие». В Patelco не сообщили, какая программа-вымогатель использовалась и какой выкуп потребовали хакеры.

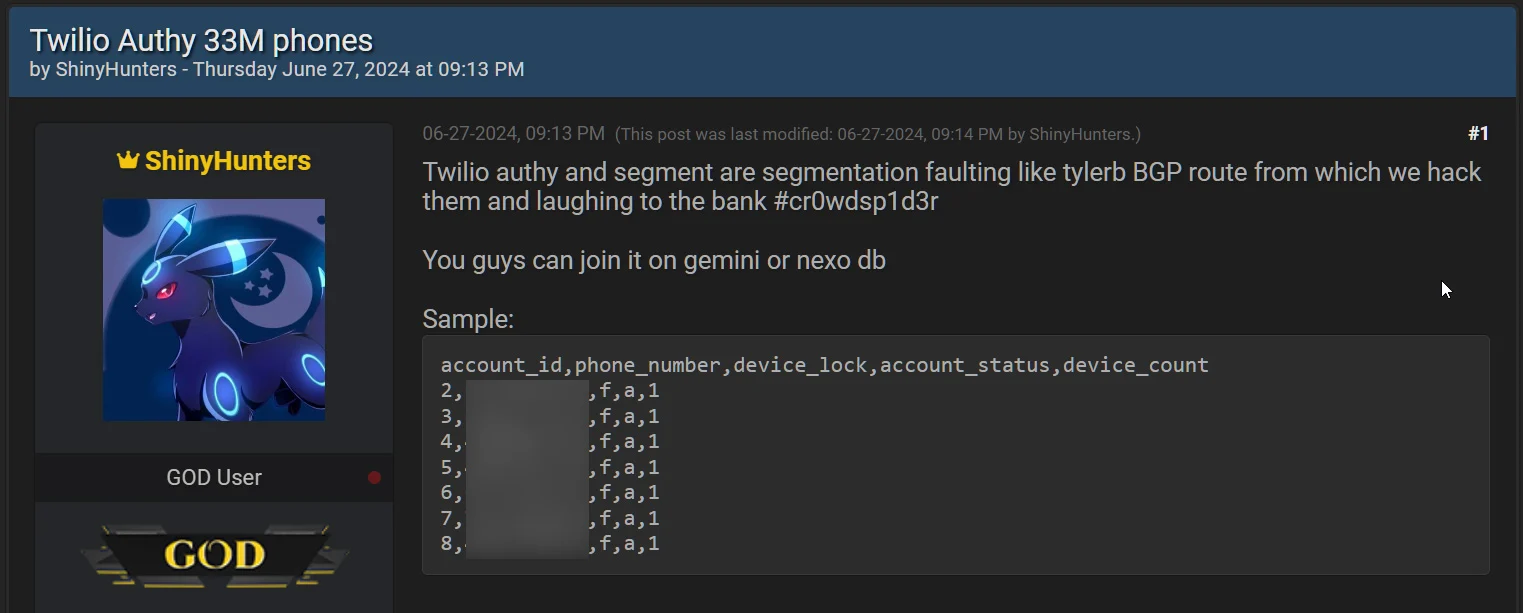

Неизвестные похитили данные пользователей сервиса Twilio Authy, воспользовавшись отсутствием аутентификации в эндпоинте. В результате атаки были скомпрометированы номера мобильных телефонов пользователей.

Twilio предприняла оперативные меры для обеспечения безопасности, закрыв уязвимую конечную точку и заблокировав неаутентифицированные запросы.

Атаку провела группа ShinyHunters. Они опубликовали на форуме BreachForums базу данных, содержащую 33 миллиона номеров телефонов, извлечённых из учётных записей Authy.

Опубликованный CSV-файл содержит 33 420 546 строк, каждая из которых содержит идентификатор учетной записи, номер телефона, столбец «over_the_top», статус учетной записи и количество устройств.

В Twilio подчеркнули, что не обнаружено доказательств того, что злоумышленники получили доступ к системам компании или другой чувствительной информации.

Похищенные данные содержат:

- полные имена;

- номера телефонов;

- адреса электронной почты сотрудников АНБ и аффилированных лиц;

- секретные документы и переписку между определёнными группами и союзниками США.

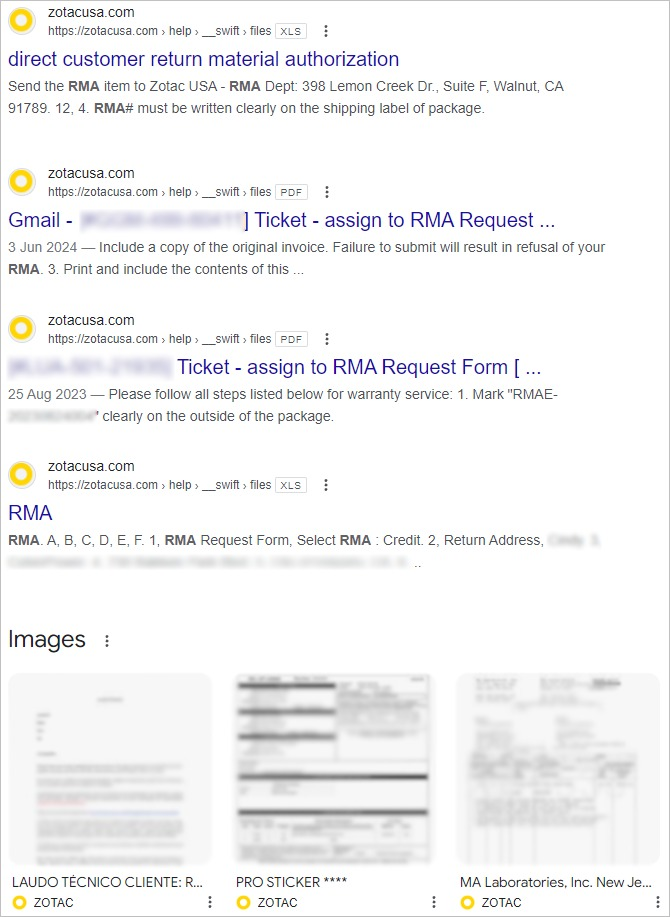

Как оказалось, конфиденциальная информация о клиентах была доступна даже в поиске Google. Обычно такое происходит из-за неправильно настроенных прав доступа, отсутствия тегов или файла robots.txt, который указывал бы поисковым машинам, что нужно игнорировать папки с конфиденциальными данными.

Из-за ошибки компании поисковые запросы в Google возвращали имена людей и названия компаний, а параметр zotacusa.com и вовсе помогал обнаружить личную информацию, включая накладные, адреса, данные о запросах на возврат и контактную информацию.

Представитель департамента подтвердил факт кибератаки и объяснил, что преступники дали штату срок до 5 июля для выплаты выкупа. Однако правительство Флориды придерживается политики неуплаты выкупов.

На сайте группы действительно есть множество внутренних данных Департамента, и большая часть представляет собой персональные данные или защищённую медицинскую информацию, в том числе:

- результаты анализов;

- сканы паспортов;

- рецепты;

- переписку с физлицами;

- записи о компенсации работникам, включая личные и демографические данные каждого сотрудника.

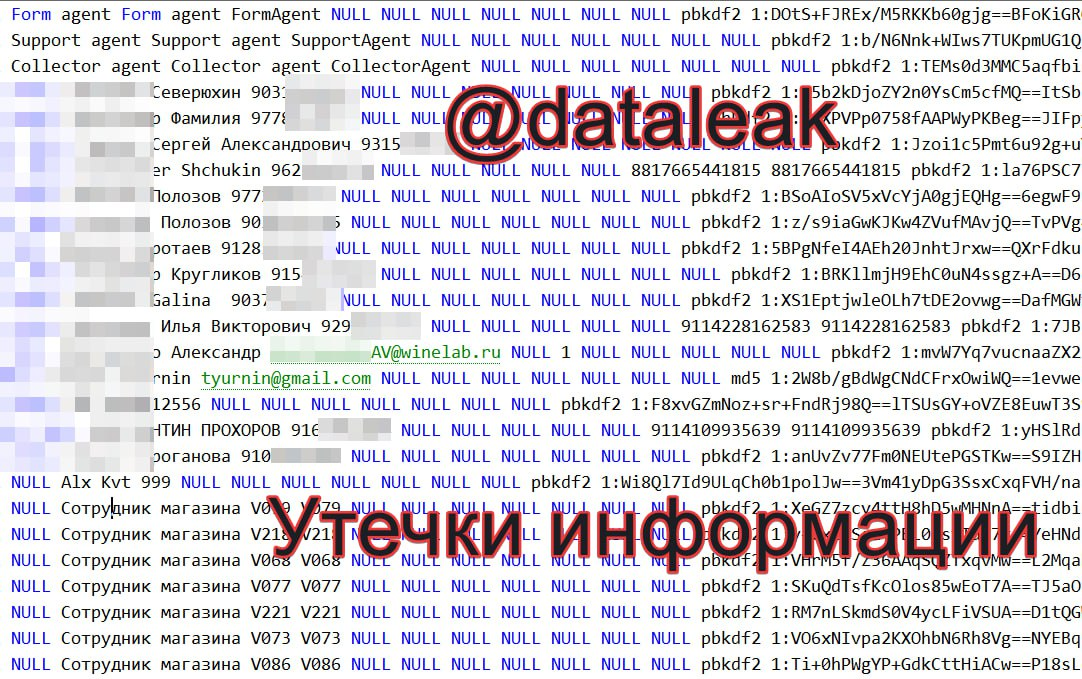

В частичном дампе содержится более 408 тыс. строк с данными пользователей:

- ФИО;

- телефон;

- адрес эл. почты;

- хешированный пароль;

- номер карты лояльности, кол-во бонусов и т. п.

В полном дампе содержится гораздо больше данных: 8,2 млн уникальных номеров телефонов и 1,6 млн уникальных адресов электронной почты.

Кроме того, полный дамп этой базы данных содержит адреса покупателей, информацию о заказах, обращения в поддержку и даже коды скидочных купонов.

Данные в дампе датируются 06.07.2024.