Дайджест Start X № 362

Обзор новостей информационной безопасности с 16 по 29 февраля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

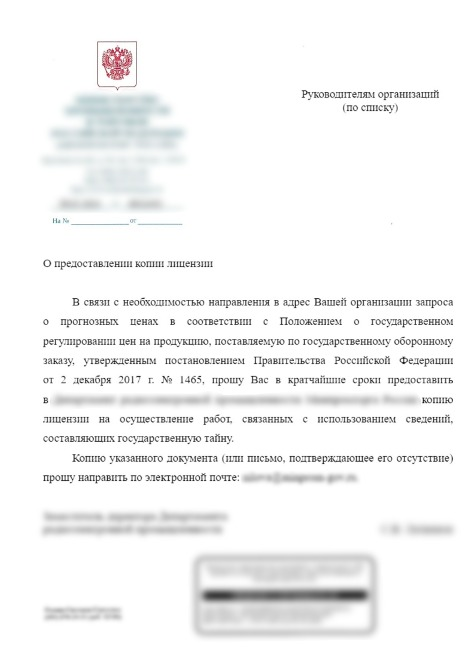

- Хакеры рассылали от имени регуляторов письма с вредоносными вложениями.

- Вложение содержало архив с отвлекающим документом, имитирующим официальное письмо, и папку с вредоносным CMD-файлом.

- CMD-файл эксплуатировал уязвимость CVE-2023-38831 в WinRAR, обнаруженную летом 2023 года.

- При открытии легитимного файла вместо него запускался вредоносный скрипт (например, O_predostavlenii_kopii_licenzii.pdf .cmd) который выполнял следующие действия:

- создавал файл .vbs в папке C:\Users\[user]\AppData\Local и записывал скрипт, запускающий файл, имя которого было передано как аргумент;

- создавал файл 1.bat в папке C:\Users\[user]\AppData\Local и запускал его с помощью команды call «%localappdata%\.vbs» «%localappdata%\1.bat»;

- после запуска производил самоудаление: (goto) 2>nul & del «%~f0».

В результате на компьютеры жертв устанавливался оригинальный бэкдор RingSpy, предназначенный для удаленного доступа и позволяющий злоумышленникам выполнять команды в скомпрометированной системе и похищать файлы с помощью телеграм-бота.

Схема кампании

- Злоумышленники рассылают по электронной почте предупреждения о списании средств от имени банков.

- В письме указано, что со счетов клиентов вскоре спишут новый налог на специальную военную операцию, поскольку этого требует новый закон.

- Жертву предупреждают, что если не отказаться от уплаты налога, будут регулярно списывать «десятки тысяч рублей».

- Для отказа предлагается перейти по ссылке на поддельный сайт банка и там войти в «личный кабинет».

- Получив логин и пароль от онлайн-банка жертвы, мошенники могут вывести деньги со счета жертвы или оформить кредит на ее имя, если обойдут банковскую систему защиты и двухфакторную аутентификацию.

Инциденты

Проникновение в системы дочерней компании Change Healthcare было обнаружено 21 февраля. Сразу после обнаружения системы компании были отключены. UnitedHealth утверждает, что кибератака затронула только Change Healthcare.

Компания работает с правоохранительными органами и экспертами по кибербезопасности, однако не может указать сроки восстановления сервиса. Пока неизвестно, окажет ли атака влияние на финансовые результаты компании.

Масштабы нарушений, вызванных атакой на UnitedHealth, пока неизвестны. Некоторые организации сообщили о сложностях с подтверждением страхового покрытия в аптеках. Это может задержать выдачу или пополнение запасов медикаментов.

Объявление о кибератаке появилось на главной странице сайта PSI Software 15 февраля. Остальное содержимое сайта было скрыто. Из-за атаки были отключены несколько IT-систем, включая электронную почту.

В последующем обновлении информации PSI Software подтвердила, что причиной нарушения работы стали действия киберпреступников, использующих программу-вымогатель. Пока компания не смогла определить точный способ проникновения злоумышленников.

Пока нет доказательств, что атакующий получил доступ к клиентским системам, но расследование продолжается.

Пока они выложили в открытый доступ 25 МБ информации, в том числе фотографии паспортов нескольких американских граждан и сканы соглашений о неразглашении.

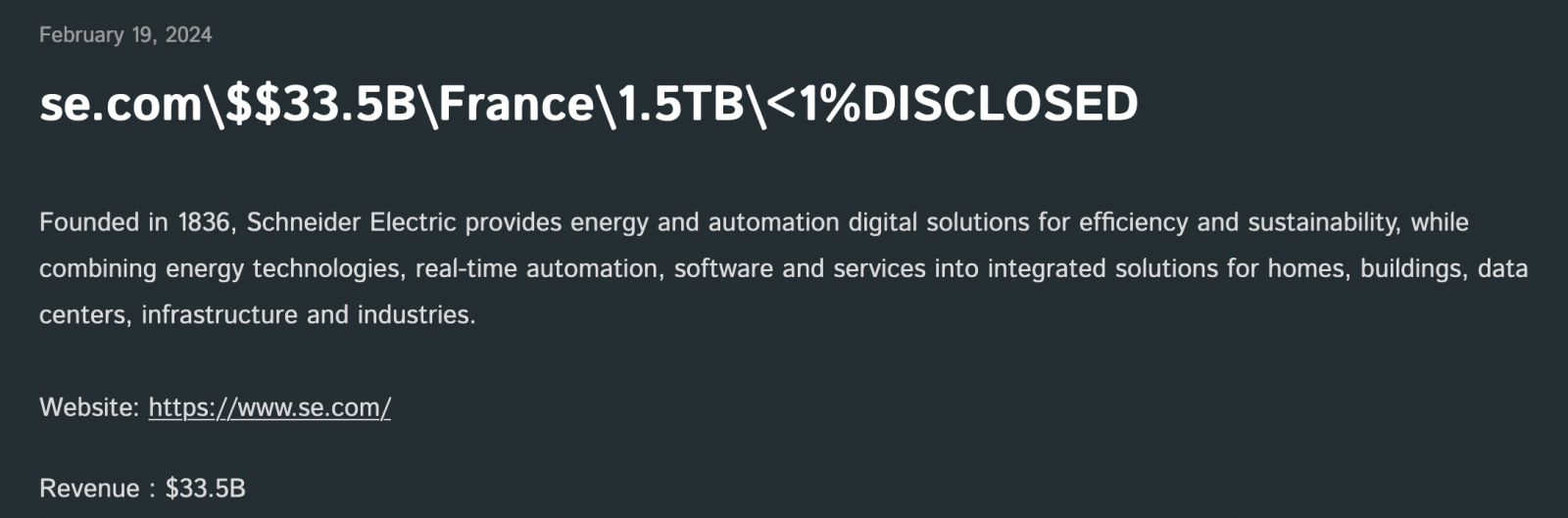

Об атаке на Schneider Electric стало известно в январе 2024 года. Взлом затронул подразделение компании, занимающееся вопросами устойчивого развития, которое оказывает консалтинговые услуги организациям, консультируя их по вопросам возобновляемых источников энергии и помогая сориентироваться в сложных требованиях климатического регулирования, предъявляемых к компаниям в разных странах мира.

Поскольку жертва взлома так и не заплатила выкуп, операторы Cactus решили подтолкнуть её к «правильному» решению, угрожая «слить» в сеть всю похищенную информацию.

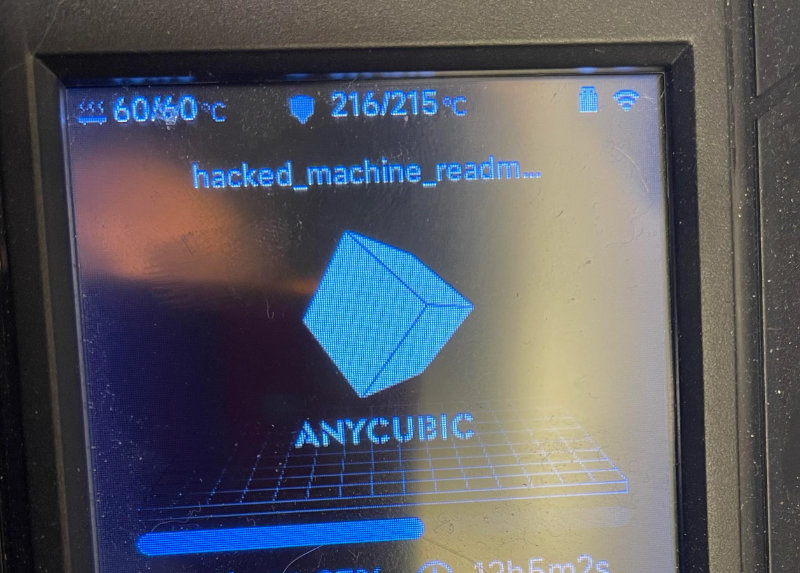

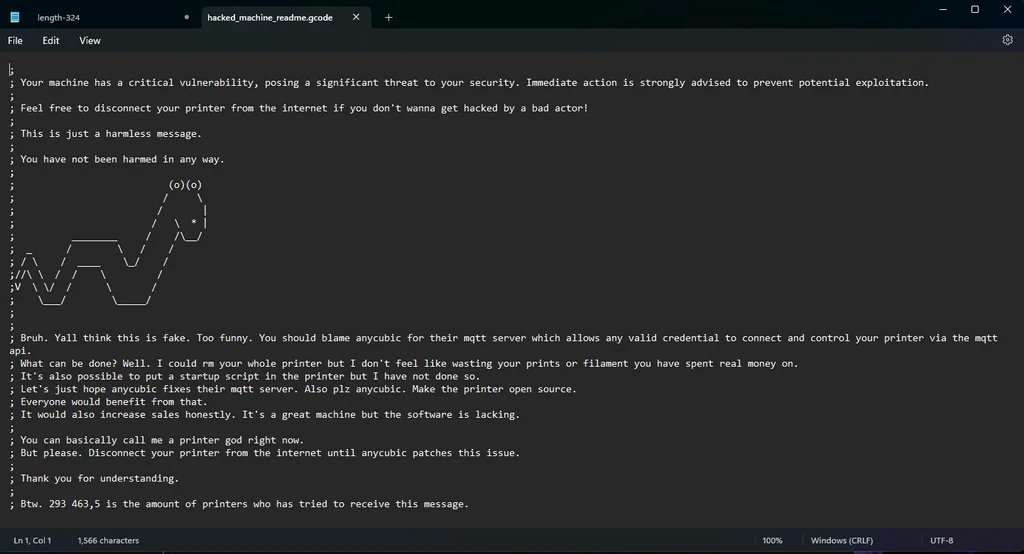

Владельцы 3D-принтеров Anycubic массово сообщают, что кто-то взломал их устройства и оставил записку с предупреждением о том, что принтеры уязвимы для атак. Неизвестный доброжелатель рекомендует пользователям отключить устройства от интернета.

Неизвестный разместил на взломанных устройствах файл hacked_machine_readme.gcode, предупреждающий пользователей о некой критической уязвимости. По его словам, она позволяет злоумышленникам управлять любым 3D-принтером Anycubic, используя API сервиса MQTT.

Также в своем послании взломщик просит компанию Anycubic открыть исходный код 3D-принтеров, поскольку сейчас софт «имеет недостатки».

Представители Anycubic уже собирают в социальных сетях информацию пострадавших клиентов (имена учетных записей APP, CN-коды, логи устройств и файлы gcode), чтобы «диагностировать проблему».

Приложение Anycubic перестало работать через несколько часов после того, как в сети стали появляться сообщения пользователей, жалующихся, что их 3D-принтеры взломали. Сейчас пользователи, пытающиеся войти в систему, видят сообщения об ошибке «Сеть недоступна» (Network unavailable).

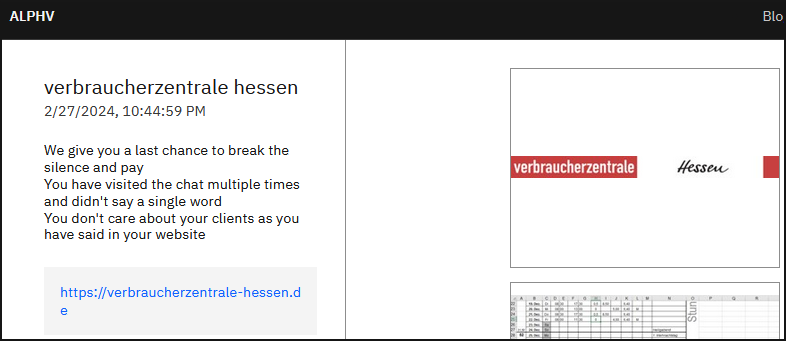

В опубликованном на сайте объявлении сообщается о кибернападении на инфраструктуру центра, из-за которого нарушилась телефонная и электронная связь с сотрудниками:

«Данные на сервере и резервных системах в настоящее время зашифрованы. Пока неясно, была ли утечка и какие сведения могли пострадать. Как только ситуация прояснится, мы оповестим тех, чьи данные могли быть скомпрометированы».

Сейчас проблемы со связью в основном решены, сайт работает в обычном режиме, однако граждане по-прежнему испытывают сложности с дозвоном для получения консультаций.

Специалисты по кибербезопасности помогают восстановить доступность всех каналов связи, сроки полного восстановления пока неизвестны.

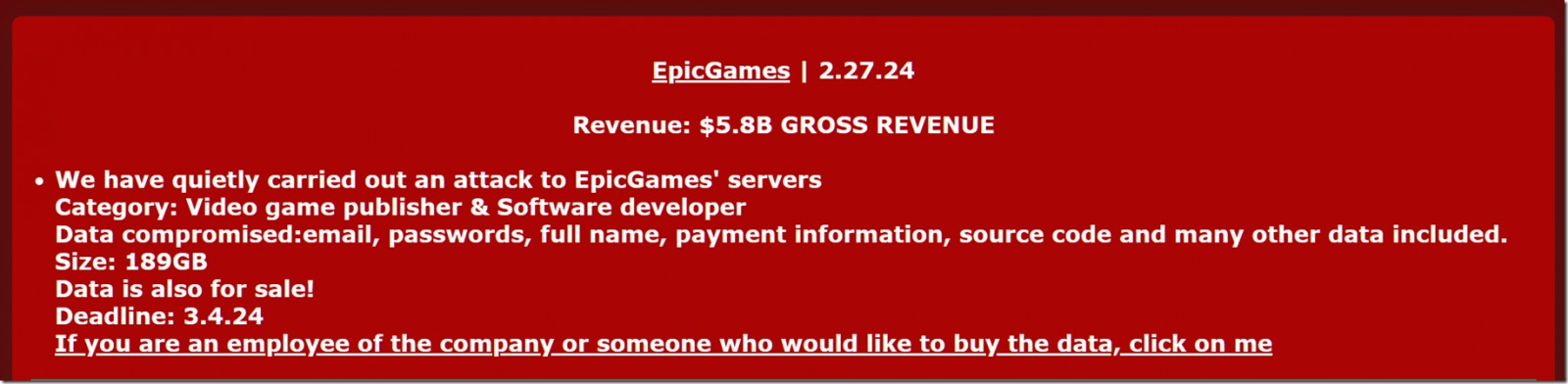

В отличие от других вымогателей, Mogilevich не делится образцами украденных у жертв данных и утверждает, что продает информацию только проверенным покупателям напрямую. Такое отсутствие доказательств заставляет многих ИБ-исследователей предполагать, что хакеры пытаются обмануть своих покупателей с помощью поддельных данных.

Хакеры сообщили представителям СМИ, что рассчитывают выручить за украденные данные 15 000 долларов США, но готовы поделиться образцами файлов только с теми, кто докажет наличие криптовалютных активов для совершения покупки. По их словам, они уже предоставили образцы трем людям, которые доказали, что обладают нужными средствами.

Представители Epic Games сообщили журналистам, что проводят расследование, но пока не обнаружили никаких признаков кибератаки или кражи данных.

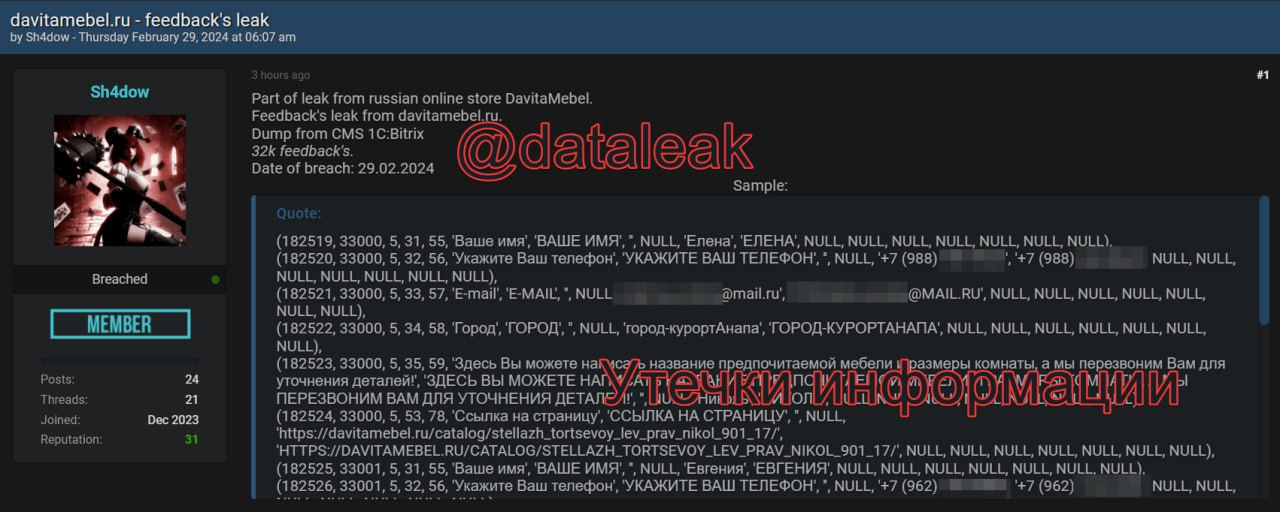

В частичном дампе содержатся только данные (имена, телефоны, эл. почты), оставленные через форму обратной связи.

По имеющейся информации, полный дамп базы данных этого магазины также содержит данные покупателей и заказов:

- ФИО,

- телефон (400 тыс. уникальных номеров),

- адрес эл. почты (477 тыс. уникальных адресов),

- хешированный пароль,

- адрес доставки,

- стоимость покупки,

- дата регистрации, последнего входа и покупки (с 28.03.2016 по 29.02.2024).

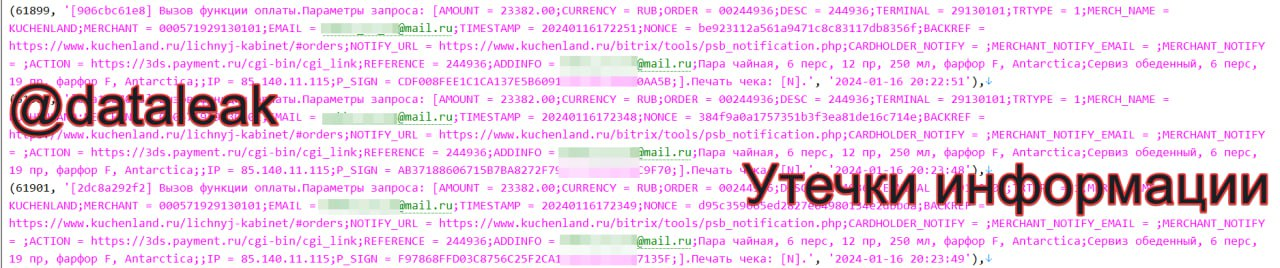

В открытый доступ попала база клиентов и заказов интернет-магазина товаров для дома kuchenland.ru.

В нескольких файлах находится:

- ФИО,

- телефон (434 тыс. уникальных номеров),

- адрес эл. почты (242 тыс. уникальных адресов),

- хешированный (MD5 с солью и SHA512-Crypt) пароль,

- дата рождения,

- адрес доставки,

- IP-адрес,

- частичный номер банковской карты,

- стоимость и состав заказа.

Информация актуальна на 23.02.2024.

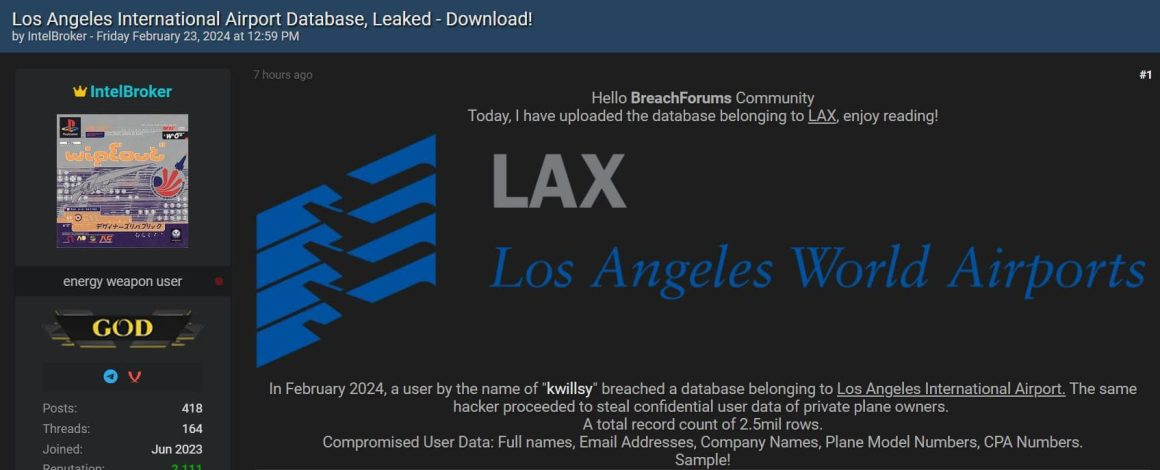

По словам хакера, взлом был проведён в этом месяце и не затронул данные простых пассажиров. В результате инцидента было скомпрометировано около 2,5 млн записей, содержащих полные имена, номера CPA, электронные адреса, названия компаний, номера моделей самолётов и идентификационные номера на хвостах самолётов.

Информация о взломе была опубликована самим хакером на киберпреступном форуме BreachForums, возрождённом группировкой ShinyHunters после его ликвидации в марте прошлого года.

IntelBroker заявил, что раздобыть базу данных удалось путём эксплуатации уязвимости в CRM-системе, используемой аэропортом.