Дайджест Start X № 361

Обзор новостей информационной безопасности с 9 по 15 февраля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

- Злоумышленники используют корпоративные телефонные системы для рассылки электронных писем, содержащих фишинговые ссылки под видом сообщений голосовой почты.

- Письмо содержит имитацию встроенного аудиопроигрывателя, который представляет собой ссылку, якобы перенаправляющую жертву в сервис, от которого пришло письмо. Там, по легенде, жертва сможет прослушать отправленное голосовое сообщение.

- Имитация записанного сообщения на голосовую почту разжигает любопытство жертвы, поэтому она спешит ввести логин и пароль на поддельной странице, принадлежащей хакерам.

Схема действий преступников

- Мошенники взламывают аккаунт жертвы в мессенджере и изучают переписки со знакомыми и коллегами.

- Выбрав подходящего собеседника, с ним связываются с помощью текстового сообщения от имени владельца аккаунта.

- Изначально беседа может не касаться денег, сначала мошенники пытаются войти в доверие. Для этого они продолжают начатый диалог или возвращаются к старой тему, найденной в переписке: день рождения друга, планы на выходные и другие.

- Затем мошенники отправляют старые голосовые сообщения, чтобы убедить собеседника, что он действительно общается с родственником или знакомым.

- После этого возникает просьба одолжить денег на пару дней. Уверенная, что общается со знакомым, жертва отправляет деньги мошеннику.

Инциденты

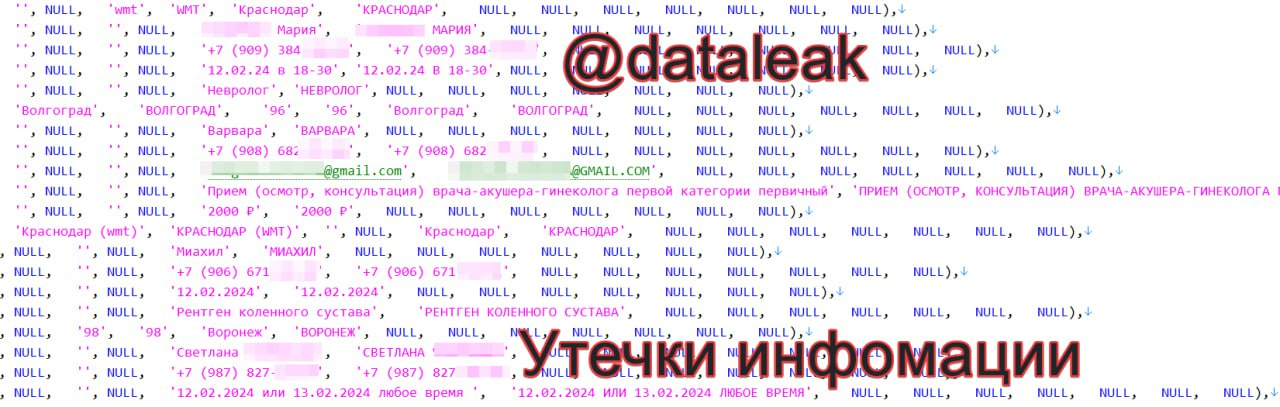

Телеграм-канал «Утечки информации» сообщает, что хакеры получили доступ к информации из формы записи на прием с сайта медицинского центра «СОВА».

Данные содержат:

- ФИО,

- номер телефона (126 тыс. уникальных номеров),

- адрес эл. почты (35 тыс. уникальных адресов),

- город,

- текст комментария.

Актуальность данных — 12.02.2024.

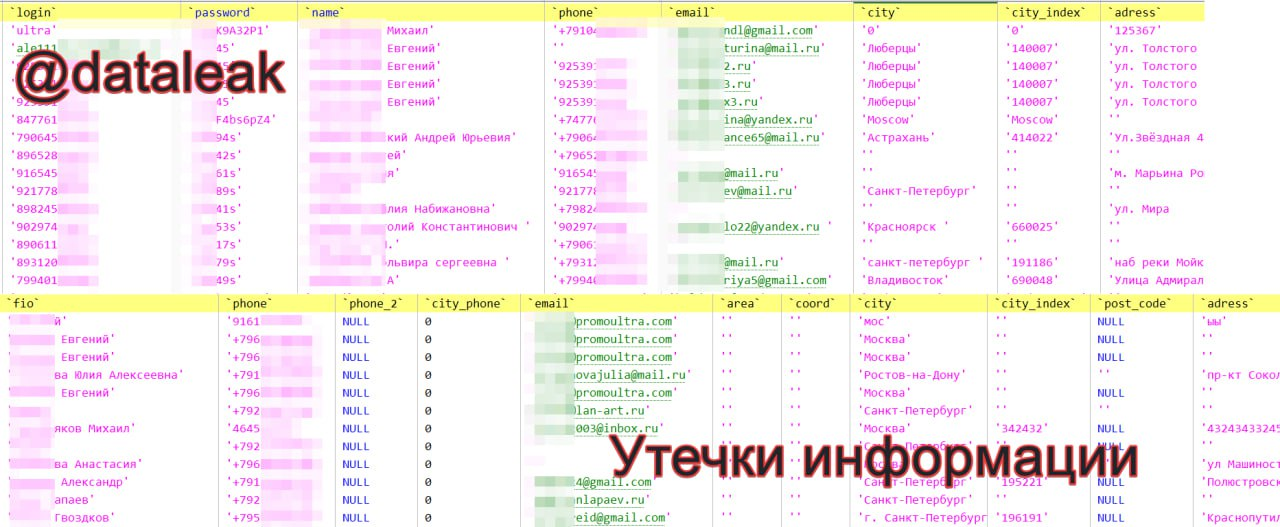

В опубликованных файлах содержатся следующие данные:

- ФИО,

- адрес эл. почты (95 тыс. уникальных адресов),

- телефон (144 тыс. уникальных номеров),

- пароль (в текстовом виде),

- адрес,

- дата регистрации и заказа,

- IP-адрес.

Как сообщают «Утечки информации», данные актуальны на 11.02.2024.

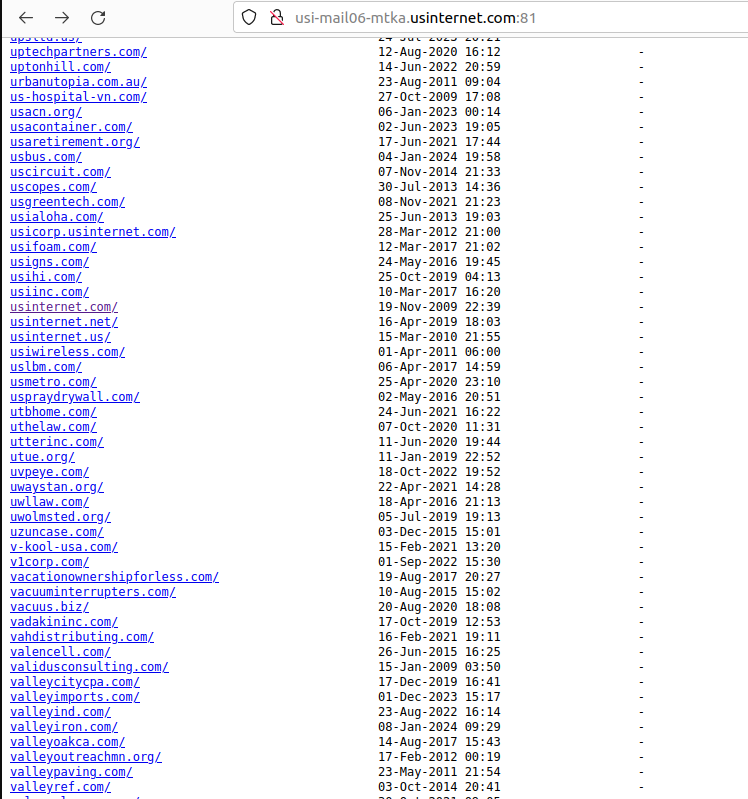

Эксперт компании Hold Security обнаружил публичную ссылку, ведущую к серверу электронной почты U.S. Internet, материнской компании Securence, на котором можно было получить доступ к более чем 6500 доменным именам. Каждое из этих имён вело к индивидуальным почтовым ящикам сотрудников или пользователей.

Среди клиентов Securence десятки государственных и местных органов власти, в том числе официальный сайт Северной Каролины, сайт города Стиллвотер в Миннесоте и правительство города Фредерик в Мэриленде.

Как вскоре выяснилось, проблема оказалась связана с неправильной настройкой конфигурации серверов, отвечающих за обработку электронной почты, что и привело к несанкционированному раскрытию информации.

Кроме проблемы с утечкой данных выяснилось, что злоумышленники эксплуатировали сервис Securence для создания вредоносных ссылок. Эти ссылки, первоначально предназначенные для защиты от спама и фишинга, перенаправляли пользователей на заражённые сайты, увеличивая риски для их безопасности.

Ещё одна примечательная деталь инцидента — профиль деятельности жертвы. Компания Securence специализируется на предоставлении услуг фильтрации и защиты электронной почты.

Хотя Southern Water не подтвердила, что причиной инцидента была вымогательская атака, киберпреступная группа Black Basta взяла ответственность за атаку и опубликовала часть украденных данных.

В разосланных клиентам письмах компания уведомила о возможной краже имён, дат рождения, номеров национального страхования, номеров банковских счетов и прочей информации. Пострадавшим предложена бесплатная годовая подписка на сервис Experian IdentityWorks для мониторинга кредитной истории.

Примечательно, что вымогатели Black Basta удалили информацию о Southern Water со своего сайта утечек. Обычно это происходит после уплаты выкупа, однако компания отказалась комментировать этот момент.

Из-за атаки на часть IT-инфраструктуры компании пришлось прекратить работу IT-систем и отключить их от интернета для обеспечения безопасности. Инцидент имеет все признаки вымогательской атаки, но никаких подробностей пока не раскрывается.

Компания активировала чрезвычайный план, создав рабочую группу из экспертов по кибербезопасности и специалистов по компьютерной форензике для помощи в восстановлении систем.

Остановка производственных операций на пяти заводах без чёткого срока восстановления нормальной работы привела к падению цен на акции VARTA на 4,75%.

Как сообщают СМИ, 11 февраля хакерская группировка «Шторм» провела успешную атаку против пятого флота ВМС США и объявила о том, что в ее распоряжении оказались секретные документы, в том числе фотографии и подробные планы американской базы на Бахрейне. Хакеры опубликовали часть похищенных документов, предупредив, что у них есть нечто более важное. Оно попадет в руки тех, кто поддерживает «Ось сопротивления» в борьбе против США.

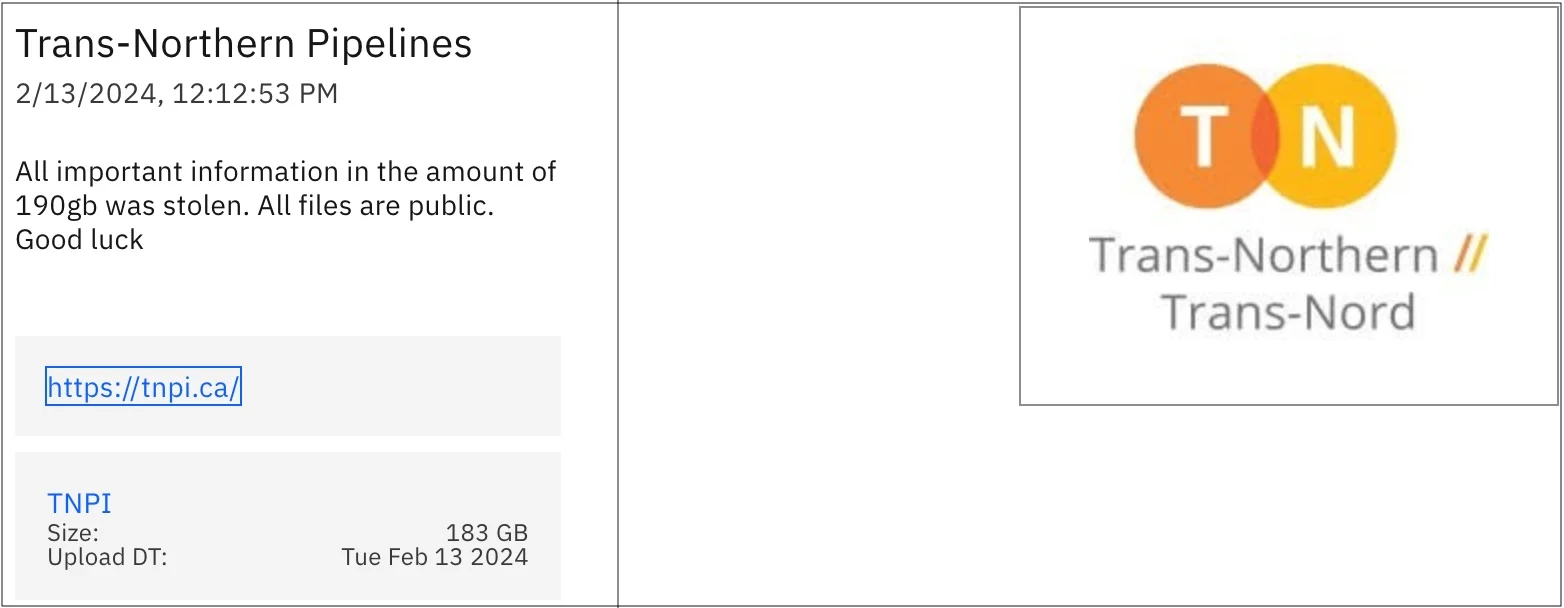

За отказ от публикации данных вымогатели требуют выкуп, размер которого не сообщается.

Сам киберинцидент произошёл ещё в ноябре 2023 года и затронул ограниченное количество внутренних компьютерных систем. Сейчас компания сотрудничает с экспертами по безопасности для расследования заявлений хакеров и обеспечения надлежащей защиты своих операций.

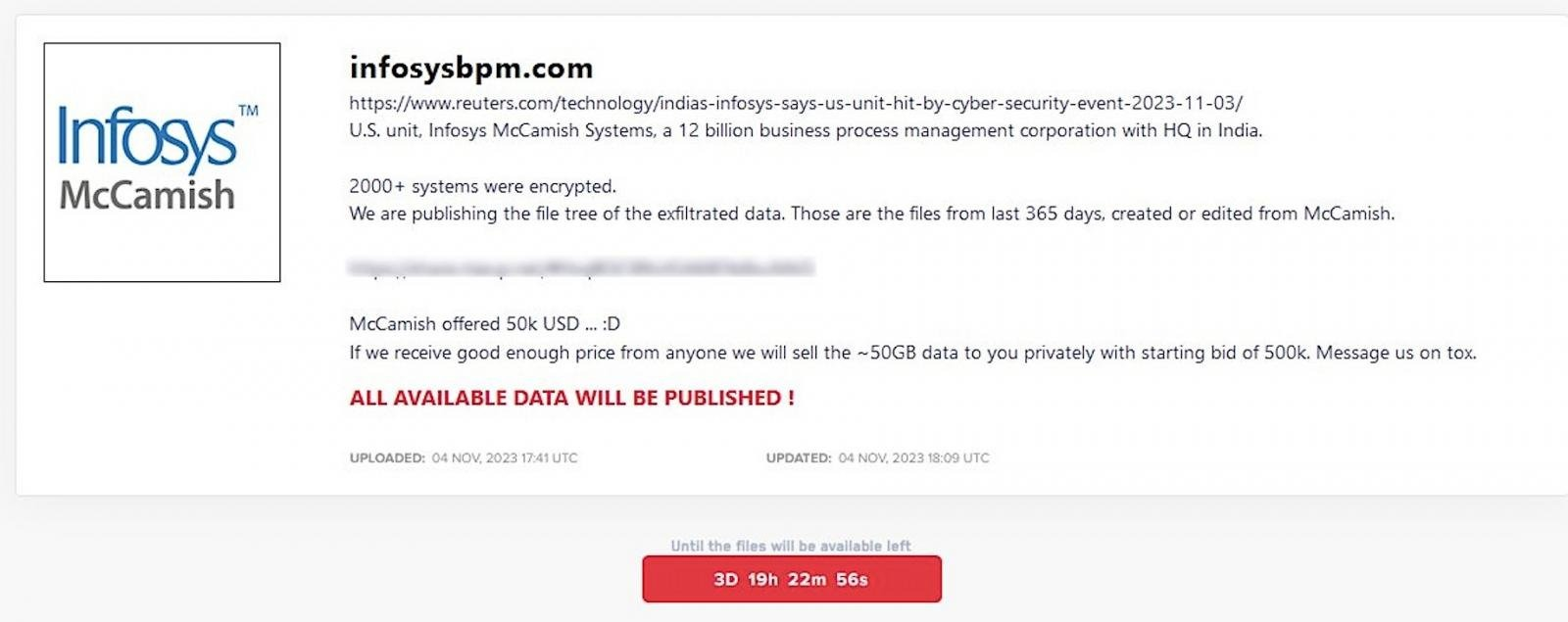

Согласно официальному заявлению, американское подразделение Infosys, Infosys McCamish Systems LLC (IMS), столкнулось с серьезным инцидентом, из-за которого на время были отключены важнейшие системы и приложения.

Bank of America не сообщает, сколько именно клиентов пострадали от этой утечки, однако представители консалтинговой компании Infosys McCamish Systems (IMS), чьи системы и были взломаны в ходе атаки, заявили, что в результате инцидента были раскрыты данные 57 028 клиентов.

Ответственность за взлом IMS взяла на себя вымогательская группировка LockBit. На своем сайте в даркнете хакеры утверждают, что в ходе атаки им удалось скомпрометировать и зашифровать более 2000 систем компании.

Хакеры утверждают, что им удалось украсть 910 ГБ данных, среди которых личная информация сотрудников, документы по управлению персоналом, соглашения о неразглашении, а также детали договоров аренды с крупными авиакомпаниями и 40 сканов паспортов.

Black Basta разместила на своем сайте утечек образцы похищенного, в том числе кадровые документы, содержащие номера социального страхования сотрудников компании.

Вымогательская атака на информационную систему Hipocrate (Hipocrate Information System, HIS) нарушила работу 100 румынских больниц. Данные 25 учреждений зашифрованы, а 75 больниц не могут работать из-за отключения системы.

В результате атаки система полностью вышла из строя, а файлы и базы данных были зашифрованы программой Backmydata, разновидностью программы-вымогателя из семейства Phobos.

Атака затронула множество больниц по всей Румынии, включая региональные и онкологические центры. Врачи были вынуждены вернуться к выписыванию рецептов и ведению всех записей на бумаге.

Злоумышленники уже отправили требование о выкупе в размере 3,5 BTC (около 157 тыс. евро). Название группы, ответственной за атаку, в записке о выкупе не упоминается.