Дайджест Start X № 360

Обзор новостей информационной безопасности со 2 по 8 февраля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

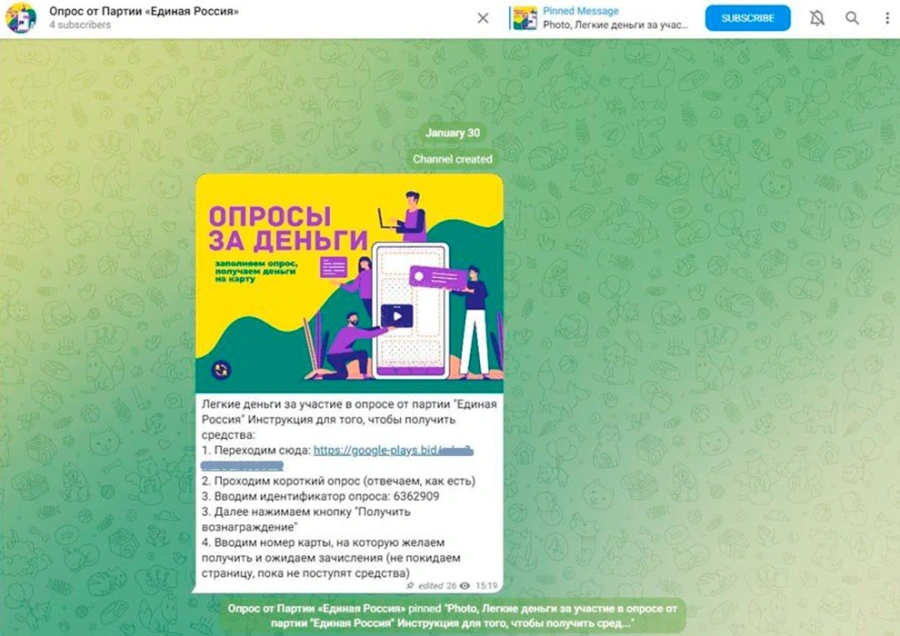

- Мошенники рассылают в мессенджерах сообщение от имени партии «Единая Россия», в котором предлагают принять участие в опросе.

- За ответы на вопросы жертве обещают заплатить 2500 рублей.

- Чтобы пройти опрос, нужно скачать мобильное приложение с поддельного магазина Google Play, в котором замаскирован Android-троян.

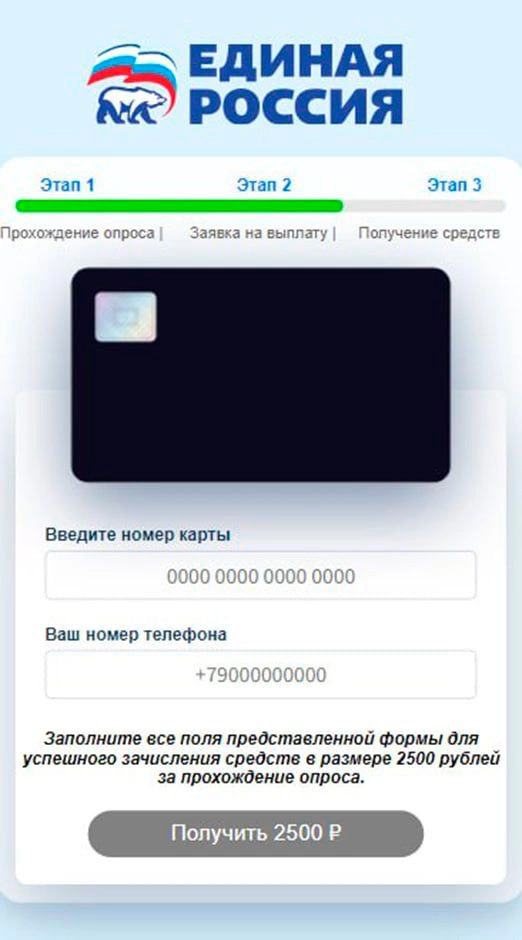

- После прохождения опроса о предстоящих выборах жертвам предлагается ввести данные банковской карты для получения вознаграждения.

- Фишинговая страница, на которую жертву отправляет приложение, запрашивает доступ к СМС и контактам мобильного устройства пользователя.

- Если жертва соглашается, мошенники получают возможность без ведома жертвы получить СМС с кодом подтверждения банковского перевода и опустошают его счета.

Всего за два дня — 29 и 30 января — жертвами мошенников стали 33 человека. С их счетов похитили 292,5 тыс. руб. В среднем злоумышленники переводили со счета каждой жертвы по 8,8 тыс. руб. Минимальной сумма — 1,5 тыс. руб., максимальная — 76 тыс. руб.

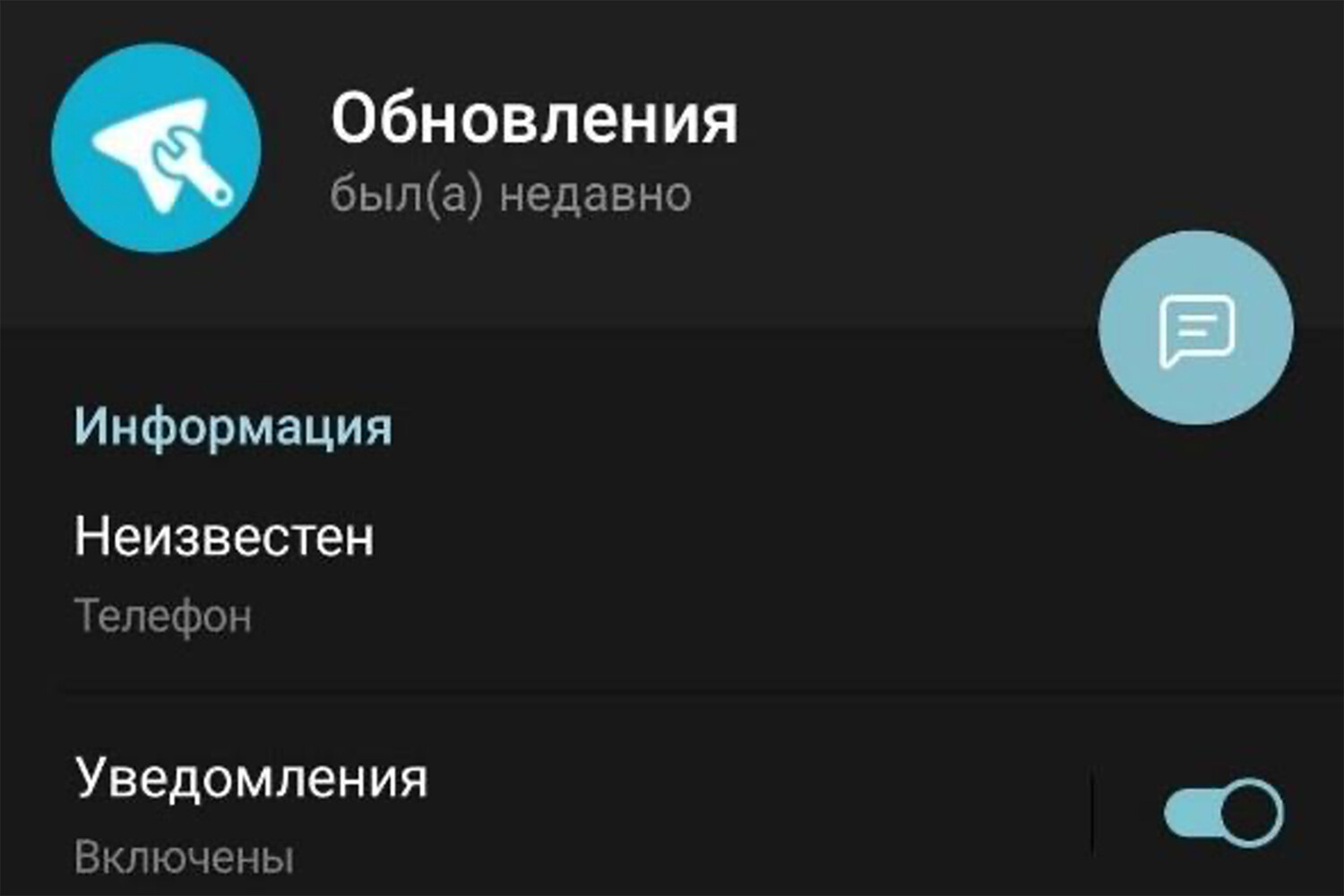

Новая мошенническая кампания в Telegram маскируется под обновления системы безопасности.

Особенности кампании

- Фишинговые сообщения рассылаются от имени администрации и техподдержки IM-сервиса.

- Для проведения рассылок преступники создали поддельные аккаунты с именами «администрация Telegram», «Служба поддержки», «Обновление», «Безопасность»

- Распространяемые ими сообщения предупреждают о «проведении масштабного обновления безопасности системы для защиты данных пользователей».

- Для подтверждения проверки системы предлагается пройти по указанной ссылке и следовать инструкциям.

- Целевые страницы мошенников замаскированы с помощью тайпсквоттинга и имитируют ресурсы мессенджера, используя имена telegraim, telegrain, telegramn, telegrami, tefegram.

- Все фальшивые сайты размещены в зонах .ru и .online.

Инциденты

Развертывание Coathanger осуществлялось после взлома уязвимых брандмауэров FortiGate, которые хакеры атаковали при помощью уязвимости CVE-2022-42475 в FortiOS SSL-VPN.

Власти сообщают, что ущерб от атаки был ограничен благодаря сегментации сети:

«В пострадавшей сети насчитывалось менее 50 пользователей. Ее задачей были исследования и разработки (R&D) несекретных проектов и сотрудничество с двумя сторонними исследовательскими институтами. Эти организации уже уведомлены об инциденте».

Эксперты предупреждают, что «COATHANGER восстанавливается после каждой перезагрузки, внедряя свою резервную копию в процесс, отвечающий за перезагрузку системы. Он выживает даже после обновления прошивки, поэтому даже полностью пропатченные устройства FortiGate могут быть заражены, если они были взломаны до установки патча».

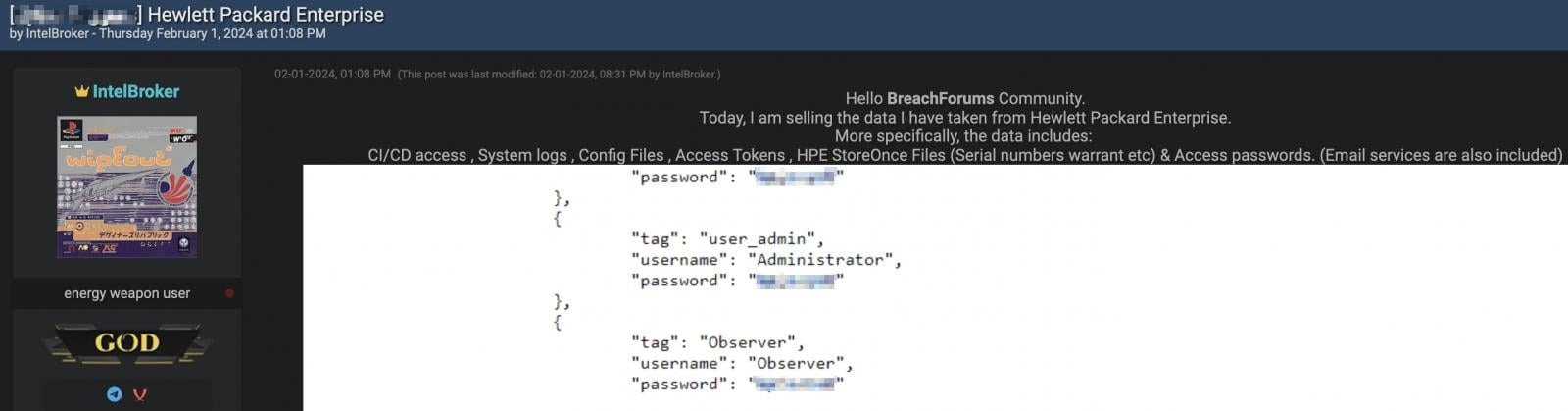

Злоумышленник опубликовал скриншоты некоторых учетных данных HPE, но не раскрыл источник информации и метод ее получения. В объявлении он указал, что данные включают в себя доступы к CI/CD, системные журналы, файлы конфигурации, токены доступа, файлы HPE StoreOnce (серийные номера, гарантии и т. д.) и пароли доступа.

Расследование показало, что данные были получены из «тестовой среды». Признаков компрометации производственных сред или информации клиентов не обнаружено, требований выкупа также не поступало.

Сначала сотрудник финансового отдела компании-жертвы из филиала в Гонконге получил фишинговое сообщение, якобы от лица финансового директора, находящегося в Великобритании. В письме сотрудника просили совершить секретную транзакцию.

Сначала письмо показалось сотруднику подозрительным. Но он отбросил сомнения после того как «финансовый директор» предложил обсудить детали в ходе группового видеозвонка. В звонке принимали участие и другие сотрудники компании, которые были знакомы жертве.

Мошенники использовали дипфейк-версии финансового директора компании и других сотрудников. Фальшивые личности во время видеоконференции общались между собой и отдавали сотруднику указания перевести деньги на счета злоумышленников. Все участники видеозвонка, кроме жертвы, имитировали внешность и голоса других людей.

В итоге исполнительный сотрудник произвёл 15 переводов на сумму 25,6 млн долларов США на пять различных счетов в гонконгских банках.

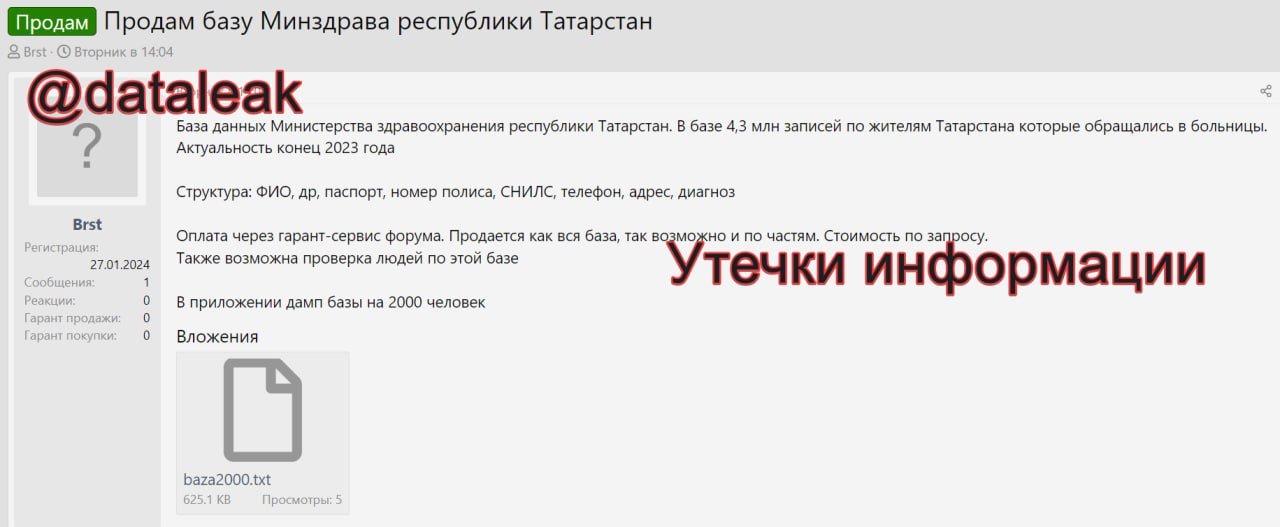

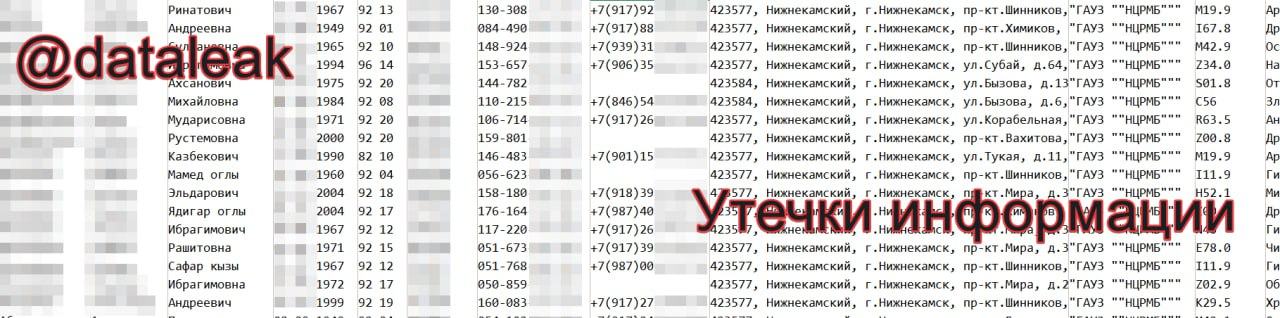

В опубликованном тестовом примере содержится 2007 строк:

- ФИО,

- дата рождения,

- паспортные данные,

- СНИЛС,

- телефон,

- адрес,

- название медучреждения,

- диагноз.

В опубликованном на форуме примере все записи относятся к Нижнекамской центральной районной многопрофильной больнице.

Продавец утверждает, что всего в базе находится 4,3 млн таких записей.

Минздрав Татарстана прокомментировал сообщение об утечке:

«Речь не идет об утечке сведений обо всех пациентах Татарстана. По предварительным данным, незаконным путем был получен узкий сегмент записей о пациентах одной из центральных районных больниц. Вероятно, это может быть связано с нарушениями со стороны отдельных сотрудников.»

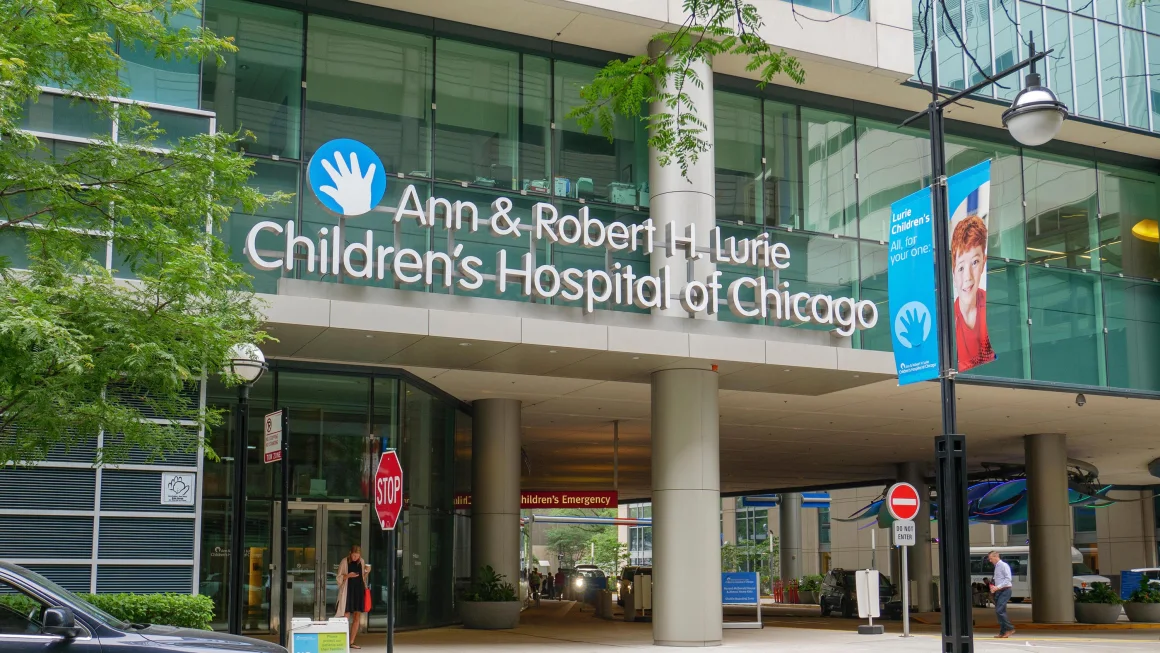

Из-за кибератаки в детской больнице Лури в Чикаго (Lurie Children’s Hospital) отключились ИТ-системы. Это нарушило работу учреждения и привело к задержкам в оказании медицинских услуг.

В заявлении об инциденте кибербезопасности говорится, что атака затронула интернет-системы, системы электронной почты, телефонных услуг и платформу MyChat.

Больница продолжает оказывать медицинские услуги, стараясь минимизировать перебои. Отмечены задержки запланированных процедур, недоступность результатов УЗИ и КТ, а рецепты выдаются в бумажном виде.

Пока ни одна вымогательская группировка не взяла на себя ответственность за атаку.

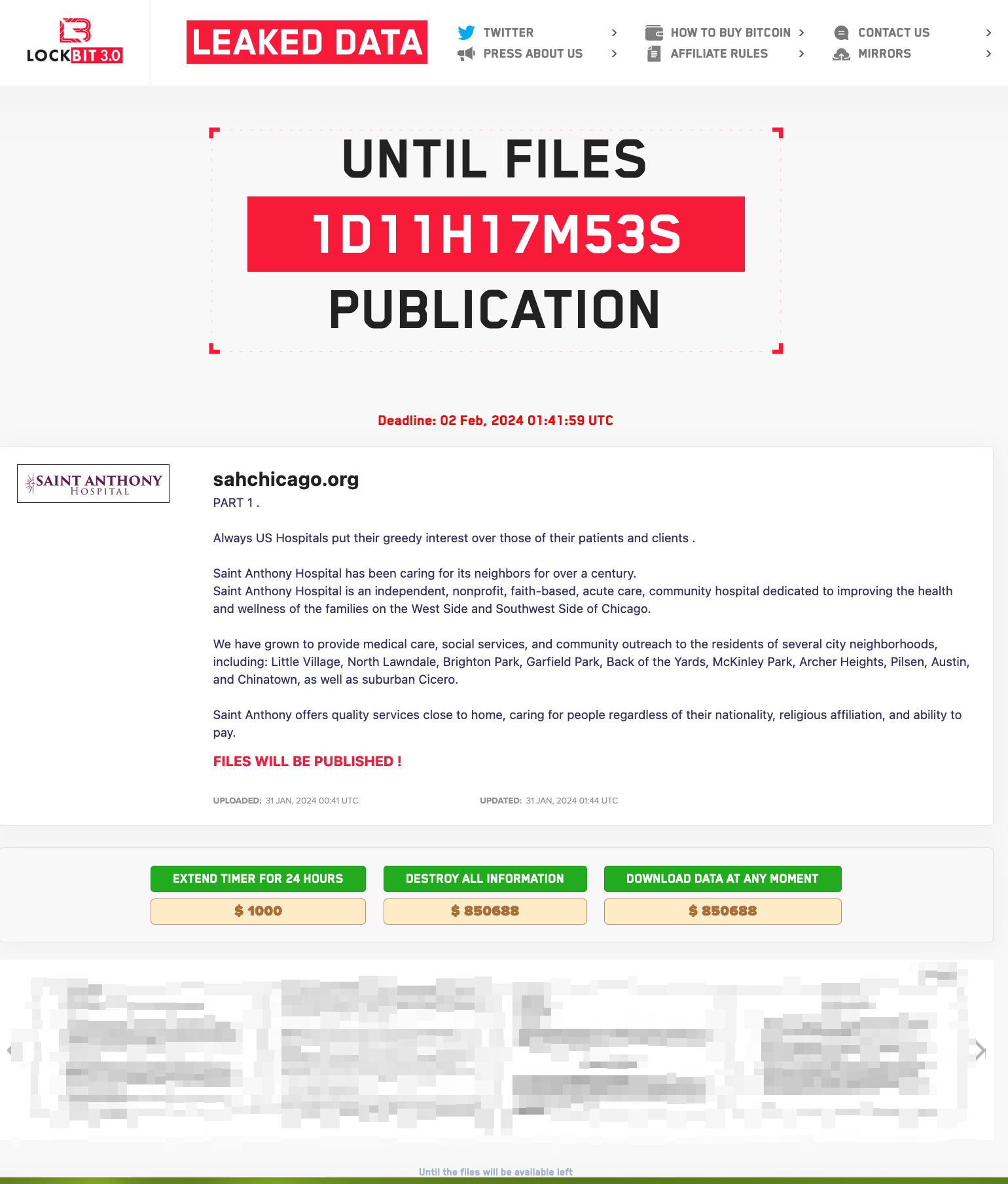

Вымогатели LockBit взломали детскую больницу Святого Антония в Чикаго.

Преступники потребовали у некоммерческой больницы выкуп в размере 850 тыс. долларов США. Крайний срок установлен на 01:41 UTC 2 февраля. Платеж в размере 1000 долларов США продлит таймер на 24 часа, а 850 688 долларов США — стоимость данных. Они могут быть как уничтожены, так и куплены заинтересованными лицами.

Хакеры взломали компанию AnyDesk, украли исходный код и сертификаты подписи кода.

Взлом был обнаружен после выявления подозрительной активности в системах компании. Аудит безопасности обнаружил компрометацию производственных систем. Подчеркивается, что речь идет не о вымогательской атаке, и расследованием случившегося уже занимаются правоохранительные органы и эксперты ИБ-компании CrowdStrike.

Узнав об инциденте, AnyDesk отозвала все связанные с безопасностью сертификаты, а также восстановила или заменила ряд систем. В компании заверили, что AnyDesk полностью безопасен для клиентов и нет никаких доказательств того, что устройства конечных пользователей пострадали в результате инцидента.

Хотя компания утверждает, что аутентификационные токены не были украдены, в качестве меры предосторожности она сбросила пароли к своему веб-порталу my.anydesk[.]com и рекомендует клиентам как можно скорее сменить пароли, если они использовались на других сайтах.