Дайджест Start X № 356

Обзор новостей информационной безопасности с 29 декабря 2023 года по 11 января 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий мошенников

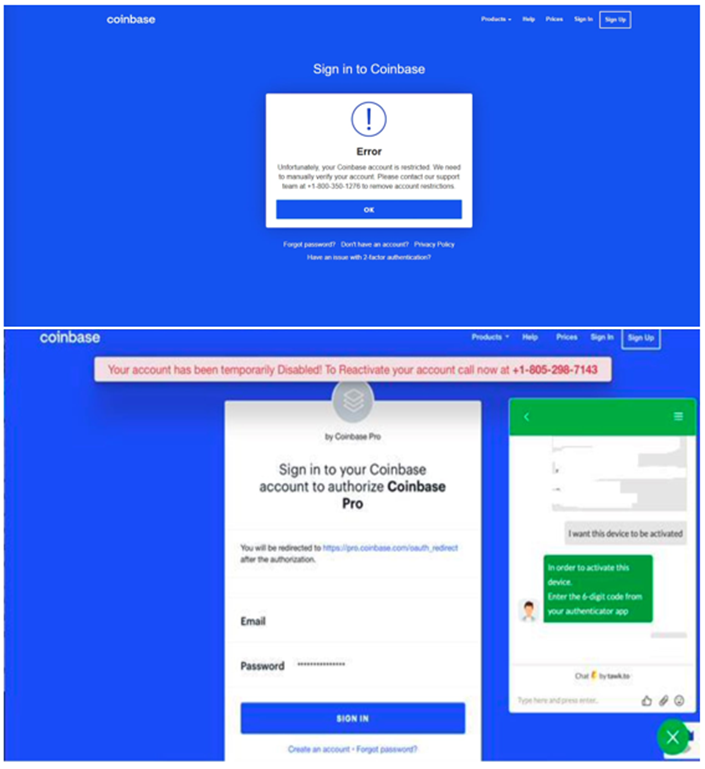

- Мошенники использовали фишинговые сайты, включая coinbasepro[.]com, для перенаправления жертв на поддельные страницы Coinbase.

- При входе на сайт жертвы получали сообщение о компрометации своего аккаунта и необходимости немедленно связаться с сервисной службой по телефону.

- Далее мошенники убеждали жертву ввести код верификации, отправленный по SMS, в чате на поддельном сайте, который выдавал себя за Coinbase, и переводили всю криптовалюту себе.

Сервис Coinbase, сотрудничая с правоохранительными органами, заявил о приоритете безопасности пользователей и переходе на аппаратные ключи для верификации вместо кодов, которые могут быть перехвачены. Компания также получила контроль над доменом coinbasepro[.]com в июне 2022 года, спустя почти 2 года после начала фишинговой атаки.

Обнаружена новая схема мошенничества, направленная против жертв вымогательского ПО.

Схема действий преступников

- С жертвами вымогательского ПО связывалось лицо, представляющееся исследователем безопасности.

- Неизвестный утверждает, что имеет доступ к украденным данным через серверы групп вымогателей.

- Общение ведется через анонимный мессенджер Tox;

- Эксперт готов предоставить доказательства доступа к украденным данным;

- Для демонстрации доступа к данным жертвы используется файловый сервис file.io.

- Чтобы простимулировать жертву, ей намекают на риск будущих атак, если она откажется от услуг «эксперта».

Одной из жертв было предложено взломать сервер группы вымогателей и удалить украденные данные. Другой жертве злоумышленник предложил доступ к серверам, где хранились украденные данные, с возможностью их удаления или предоставления доступа к серверу самой жертве. За свои услуги мошенники требовали оплату в размере около 5 BTC (примерно 225 тыс. долларов США).

Для «разблокировки» требуется перевести на счёт компании, которая якобы оказывает такие услуги, сумму, равную стоимости замороженных активов. Людям обещают, что эти деньги вернуться в двойном размере.

Аферисты могут выдавать себя за финансовую организацию, но при этом не иметь лицензии Банка России.

Обнаружен новый вид мошенничества в Telegram.

Схема действий преступников

- Взломав чужой аккаунт, хакеры начинают писать другим контактам от лица жертвы и шлют фальшивые голосовые сообщения, тоже от лица владельца скомпрометированной учетной записи.

- Для генерации таких аудиосообщений используются нарезки из реальных голосовых сообщений пострадавшего.

- Фальшивые голосовые сообщения дублируются в личную переписку и во все чаты, где состоит хозяин угнанного аккаунта.

- Вслед за этим взломщики прикладывают фото банковской карты с именем и фамилией, и просят денег.

- У одной из жертв имя и фамилия в соцсетях отличались от информации в паспорте, но мошенники использовали именно его паспортные данные. Сумма, которую хотели заполучить преступники, составляла 200 000 рублей.

Инциденты

Fidelity National Financial (FNF), один из крупнейших поставщиков услуг по страхованию недвижимости и ипотечным операциям в США, стал жертвой кибератаки. Хакеры проникли в IT-системы компании и похитили данные 1,3 млн. клиентов.

В результате атаки компании пришлось временно отключить некоторые IT-системы, что повлияло на предоставление услуг в области недвижимости и ипотеки. Агенты по недвижимости, покупатели жилья и многие другие участники сделок оказались в затруднительном положении в течение нескольких дней после нападения, поскольку продажи объектов недвижимости не удалось завершить.

Ответственность за атаку взяла на себя группировка ALPHV (BlackCat), однако хакеры не раскрыли подробностей о похищенных данных. Вскоре после атаки сайт утечек группировки был захвачен ФБР.

Fidelity National Financial до сих пор не называет инцидент атакой с использованием программ-вымогателей и не отвечает на запросы о характере киберинцидента.

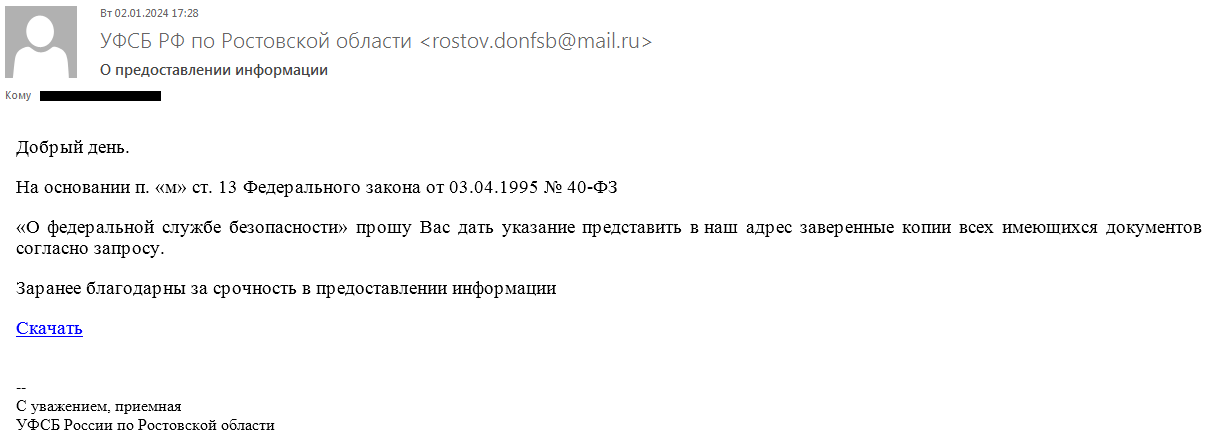

В начале января кибершпионская группировка Sticky Werewolf попыталась сорвать новогодние праздники в России. Хакеры отправили около 250 фишинговых писем на электронные адреса российской телекоммуникационной компании 2 и 3 января.

Письма отправлялись якобы от имени ФСБ, призывая получателей предоставить заверенные копии документов и содержали ссылку на скачивание вредоносного файла. Скачивание файла приводило к установке трояна удаленного доступа Darktrack RAT (Remote Access Trojan, RAT).

Письма, отправленные с бесплатного почтового сервиса, включали фразу, нехарактерную для официального обращения («Заранее благодарны за срочность в предоставлении информации»).

У компаний, размещающих сайты на хостинге Tigo Business, наблюдаются перебои в работе веб-сайтов.

Компания подтвердила инцидент:

«4 января мы стали жертвой инцидента безопасности в инфраструктуре Tigo Business Paraguay, который повлиял на работу некоторых конкретных сервисов, используемых небольшой группой клиентов».

В заявлении отмечается, что атака не затронула интернет, телефонную связь и электронные кошельки Tigo Money.

Сообщается, что было зашифровано более 330 серверов, резервные копии также были скомпрометированы.

Хакеры ALPHV утверждают, что в ходе атаки, произошедшей 27 декабря 2023 года, было похищено 30 ГБ данных. Представители Ultra I&C пока не прокомментировали новости об утечке.

Публикация ALPHV включает в себя разнообразную информацию, в том числе аудиторские, финансовые и персональные данные сотрудников. Преступники утверждают, что в похищенных данных содержится информация, касающаяся ФБР, НАТО, Швейцарии, Израиля и ряда оборонных компаний.

Швейцарское Федеральное оборонное управление подтвердило, что утечка данных затронула Военно-воздушные силы (ВВС) страны.

Кибератака повлияла на дата-центр неназванной ИТ-службы и была обнаружена в первую неделю января. Из-за инцидента все системы затронутых палат были отключены, а сетевые соединения разорваны.

На сайтах пострадавших палат в настоящее время указано, что они недоступны из-за сбоя системы. Ведется работа по оценке и устранению последствий инцидента.

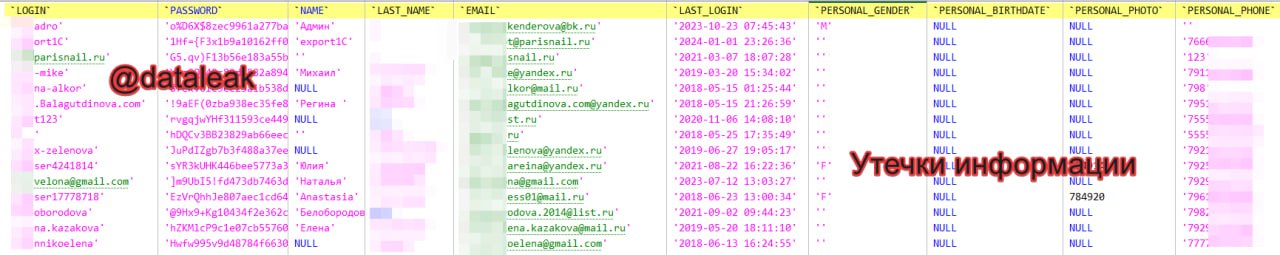

База содержит:

- ФИО,

- адрес эл. почты (315 тыс. уникальных адресов),

- телефон (241 тыс. уникальных номеров),

- хешированный (MD5 с солью) пароль,

- пол,

- дату рождения,

- детали заказа.

Данные актуальны на 01.01.2024.

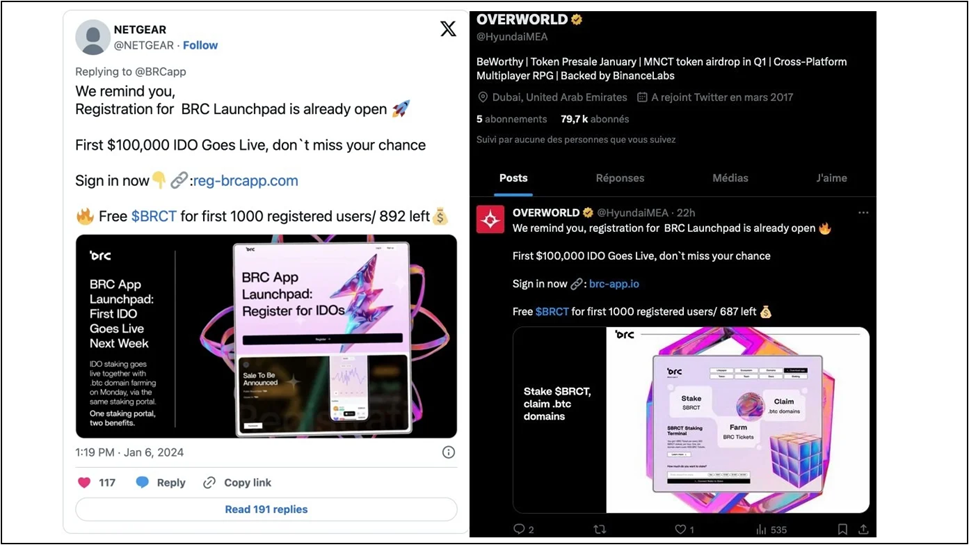

Hyundai уже удалось вернуть контроль над своим аккаунтом и очистить ленту от всех ссылок, ведущих на вредоносные сайты. Однако Netgear до сих пор не смогла восстановить доступ к своему аккаунту, и некоторые твиты злоумышленников все еще доступны в X.

Атакующие переименовали аккаунт Hyundai MEA (Middle East & Africa), чтобы выдать его за аккаунт NFT-игры Overworld — кроссплатформенной многопользовательской RPG, поддерживаемой Binance Labs, венчурным фондом и инкубатором криптобиржи Binance.

Аккаунт Netgear использовался для рекламы вредоносного сайта BRC App и заманивал подписчиков, обещая 100 тыс. долларов США первой тысяче зарегистрированных пользователей.

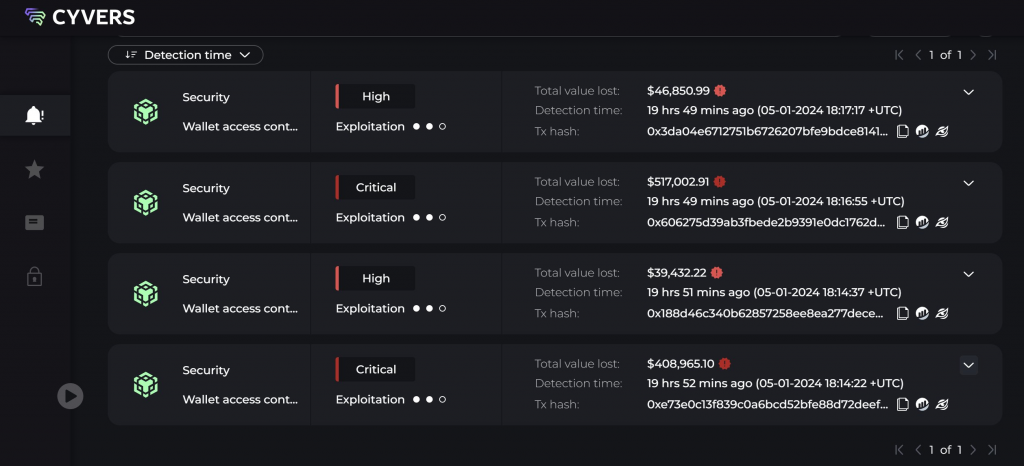

Искусственный интеллект Cyvers зафиксировал ряд подозрительных операций 6 января, в ходе которых было выведено цифровых активов на сумму 6.1 миллиона долларов, включая Tether (USDT), Ether (ETH), USD Coin (USDC), а также собственную криптовалюту CoinsPaid — CPD.

Злоумышленник обменял около 97 миллионов токенов CPD, стоимостью приблизительно 368 тысяч долларов, на ETH и перевел средства на внешние счета и криптовалютные биржи MEXC, WhiteBit и ChangeNOW.

В ходе дальнейшего анализа Cyvers выявила неавторизованные транзакции с BNB на сумму более 1 млн долларов США, что увеличило общую сумму украденных средств до почти 7,5 млн долларов США.

Комментариев от компании CoinsPaid по поводу инцидента пока не было.

Выдавая себя за сотрудника одной из благотворительных организаций, мошенник запросил крупные суммы денег у другой организации, которая предоставляла инвестиционные услуги первой жертве. Для подтверждения транзакций он использовал украденные учетные данные для отправки писем от имени уполномоченных сотрудников.

Мошенник приобрел инструмент для кражи учетных данных электронной почты, зарегистрировал поддельные доменные имена и скрыл мошеннические письма от легитимных сотрудников, перенаправляя их в незаметные разделы почтовых ящиков. В результате преступнику удалось обмануть первую жертву, заставив перевести 7,5 млн долларов США на свои банковские счета, в то время как организация полагала, что перевод идет на счета настоящей благотворительной компании.

Аккаунт американской ИБ-компании Mandiant был взломан для проведения криптовалютного мошенничества.

Злоумышленник переименовал аккаунт в @phantomsolw и распространял ложную информацию о бесплатной раздаче токенов $PHNTM от имени криптокошелька Phantom.

После взлома киберпреступник разместил на аккаунте поддельную веб-страницу, имитирующую сайт Phantom, и обещал бесплатную раздачу токенов. При переходе по ссылке в твите пользователей без установленного кошелька Phantom перенаправляют на официальный сайт для его установки.

После установки кошелька происходит попытка автоматического изъятия криптовалюты из кошельков жертв. Phantom уже предупредил о фишинговой атаке, заявив, что сайт злоумышленников опасен и взаимодействие с ним заблокировано.