Дайджест Start X № 355

Обзор новостей информационной безопасности с 22 по 28 декабря 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Действия преступников

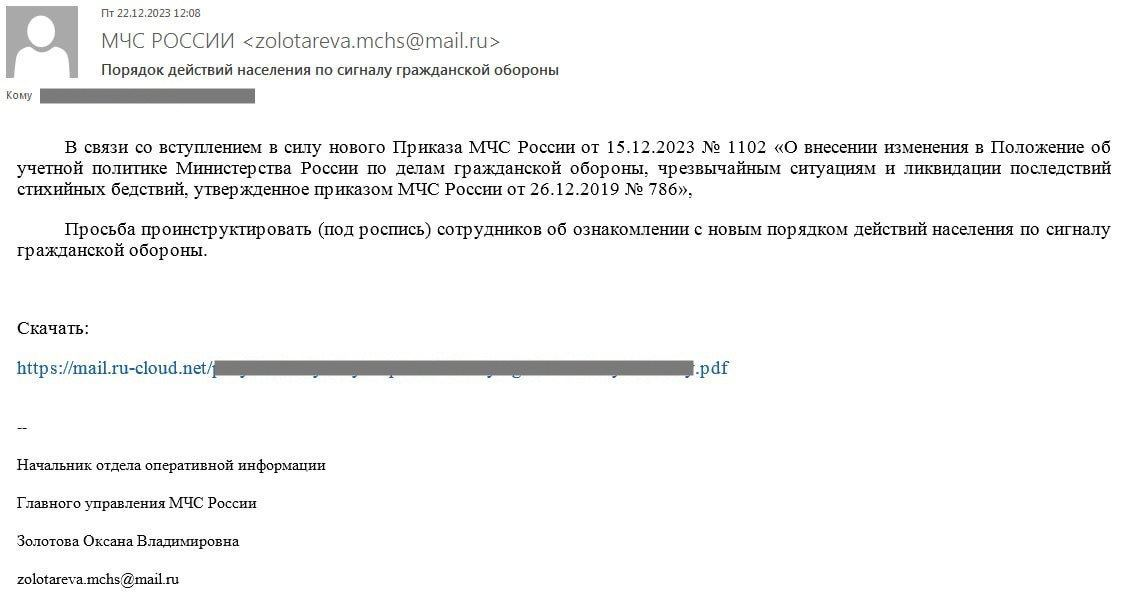

- Злоумышленники отправили жертве фишинговое письмо от имени Министерства по чрезвычайным ситуациям РФ.

- В письме говорилось о якобы вступившем в силу новом приказе ведомства, с просьбой проинструктировать сотрудников о порядке действий.

- Письмо было отправлено с бесплатного почтового сервиса, а фамилия в адресе не совпадала с подписью исполнителя.

- Злоумышленники планировали использовать вредоносную программу Darktrack RAT, позволяющую получить удаленный доступ к системе жертвы.

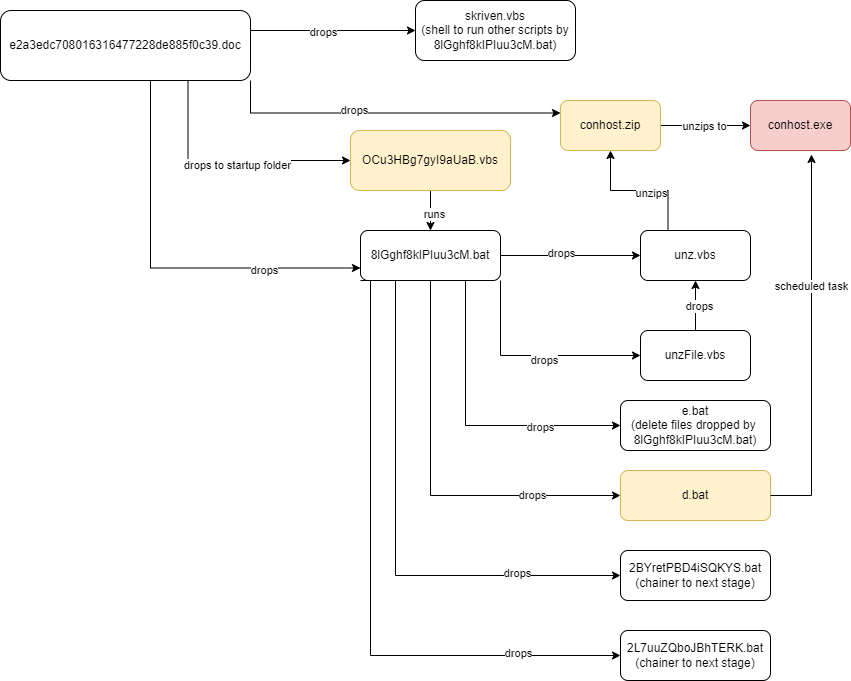

Схема кампании

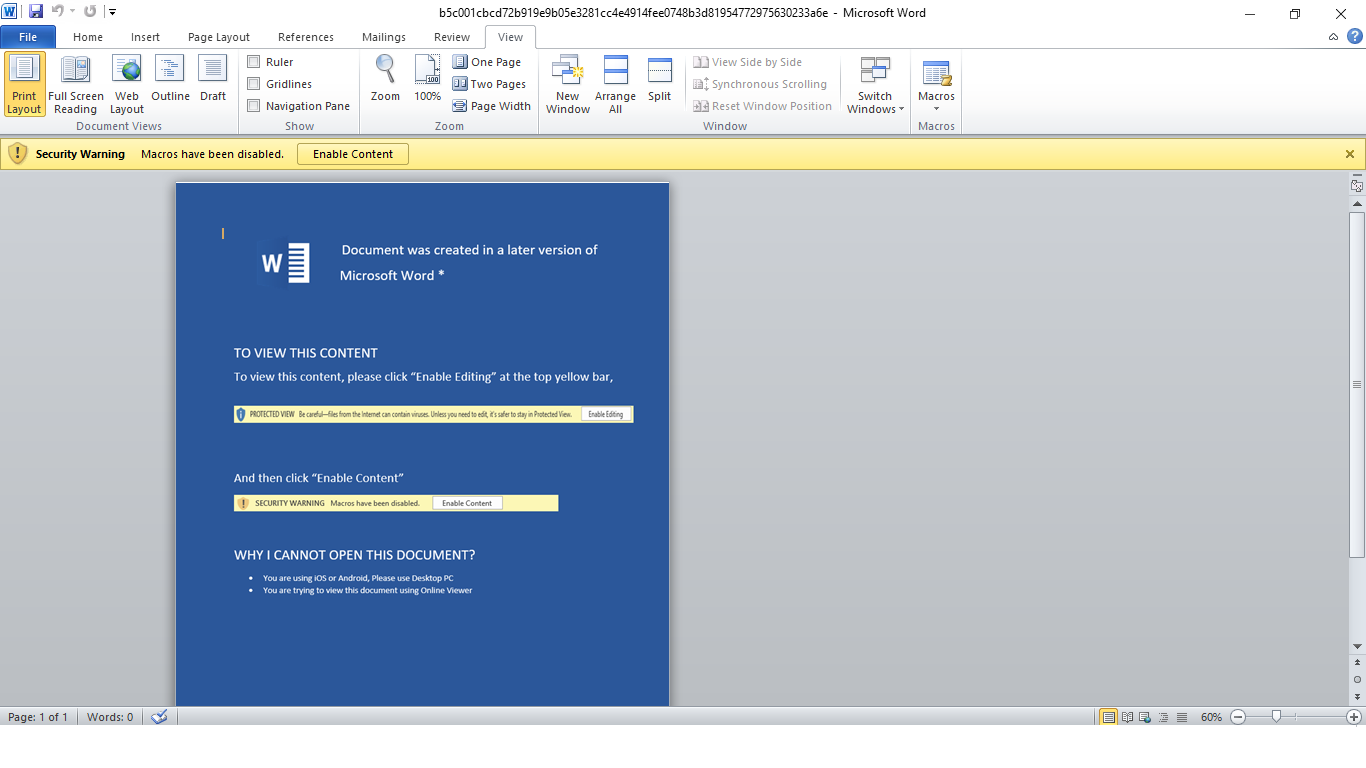

- Злоумышленники рассылают фишинговые письма, к которым прикреплён документ Word.

- При открытии этого файла пользователя просят включить макросы, с помощью которых в систему и просачивается Nim-вредонос.

- После запуска бэкдор перебирает список запущенных процессов, пытаясь найти инструменты анализа. Если ему это удаётся, программа сразу завершает собственный процесс.

- Если «всё чисто», зловред устанавливает соединение с сервером управления и ждёт инструкций.

Мобильная безопасность

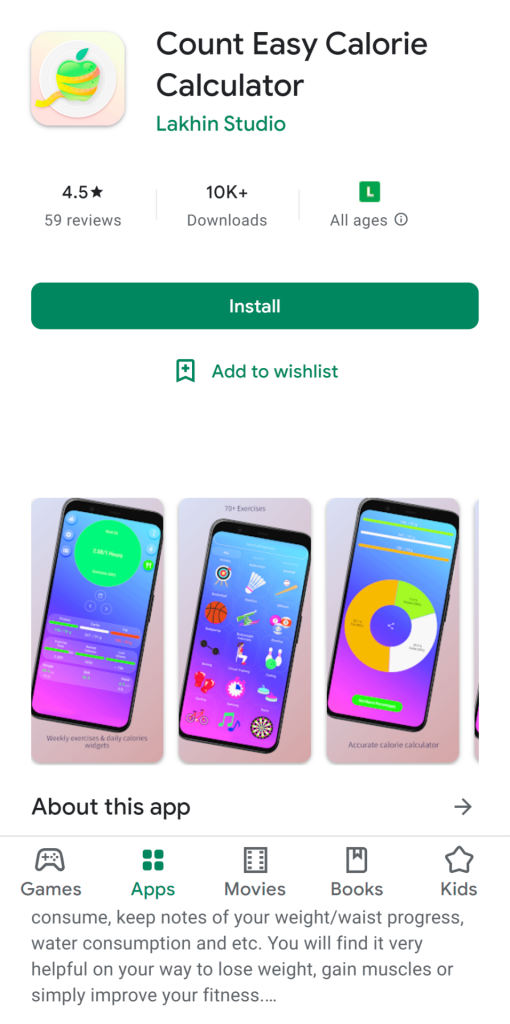

Xamalicious собирает метаданные о системе и связывается с командным сервером для получения вторичной вредоносной нагрузки. Программа проверяет, подходит ли устройство злоумышленникам для их мошеннических операций. Второй вредоносный модуль внедряется незаметно в виде DLL-библиотеки и позволяет хакерам получить полный доступ и контроль над зараженным смартфоном.

После захвата контроля бэкдор может тайно выполнять различные мошеннические действия: имитировать клики по рекламе, устанавливать приложения без ведома пользователя, собирать конфиденциальные данные и другие команды, позволяющие получать незаконную прибыль.

Специалисты выявили 25 приложений с активной угрозой Xamalicious. Некоторые из них распространялись через официальный магазин Google Play с середины 2020 года и были установлены более 327 000 раз. Среди зараженных программ есть как популярные приложения для гороскопов и гаданий, так и утилиты для настройки звука, калькуляторы, счетчики шагов и другие повседневные инструменты.

Для сокрытия своей активности преступники тщательно шифруют всю связь между зараженным устройством и командным сервером. Помимо HTTPS-шифрования, используется JSON Web Encryption с алгоритмом RSA-OAEP.

Инциденты

Согласно заявлению больниц, неизвестные лица получили доступ к их IT-инфраструктуре и зашифровали данные. Предварительный анализ показал, что это была кибератака с использованием программы-вымогателя Lockbit 3.0. Время восстановления систем пока неизвестно.

Сразу после обнаружения атаки все системы были отключены. Ведётся расследование, и ещё не установлено полный объем ущерба и были ли похищены данные.

Кибератакой были затронуты три больницы, входящие в сеть KHO. Лечение пациентов продолжается в обычном режиме, однако услуги скорой помощи в этих трёх больницах временно недоступны.

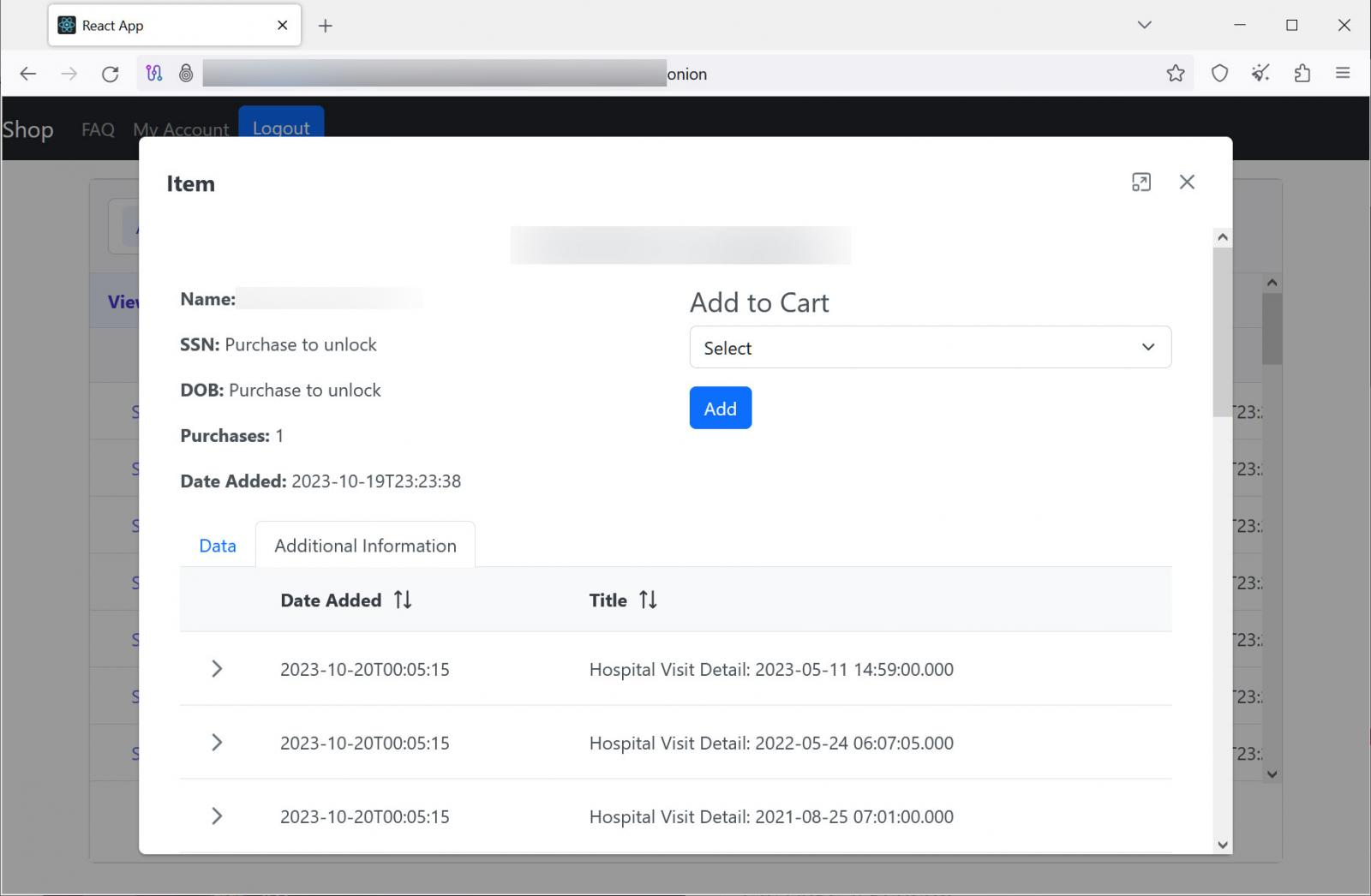

В электронных письмах, отправленных пациентам 24 декабря, хакеры утверждают, что они украли личные данные более 2 млн пациентов Integris Health: номера социального страхования, даты рождения, адреса, номера телефонов, информацию о страховании и информацию о работодателе.

В письмах также содержится ссылка на сайт Tor, где перечислены украденные данные около 4 674 000 человек, включая их имена, номера социального страхования, даты рождения и информацию о посещениях больниц.

Tor-сайт содержит данные, добавленные в период с 19 октября по 24 декабря 2023 года. Сайт предлагает посетителям заплатить 50 долларов США за удаление записи данных или 3 доллара США за просмотр.

«Мы связались с Integris Health, но они отказываются решать проблему», — говорится в электронном письме пациентам. «Мы даем вам возможность удалить ваши личные данные из наших баз данных до того, как мы продадим всю базу данных брокерам данных 5 января 2024 года».

Пока не установлено, кто стоит за атакой на Integris Health, однако аналогичные электронные письма были отправлены пациентам Онкологического центра Фреда Хатчинсона (Fred Hutch) после того, как группа вымогателей Hunters International взломала системы больницы.

Несмотря на инцидент, игровая система и прием ставок в розничных точках функционируют в прежнем режиме. Однако работу мобильного приложения для получения выигрышей и выплату призов свыше 599 долларов США пришлось остановить. На сайте и в приложении временно недоступна информация о результатах популярных лотерей KENO, Lucky One и EZPLAY Progressive Jackpots.

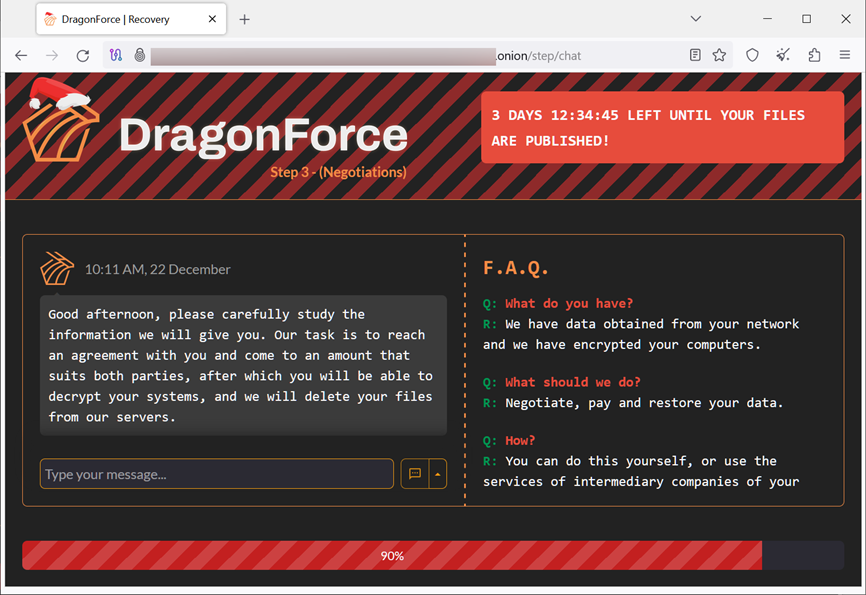

Ответственность за атаку взяла на себя хакерская группировка DragonForce. Злоумышленники утверждают, что похитили конфиденциальные данные клиентов и сотрудников, в сообщении на своем сайте утечек:

«Более 3 000 000 записей, включающих имена, фамилии, адреса электронной почты, адреса проживания, суммы выигрышей! Номера социального страхования и даты рождения игроков и персонала. [..] Общий объем украденных данных после распаковки составит порядка 600+ гигабайт».

Хакеры взломали EasyPark Group, европейского оператора приложений для удаленной оплаты парковки. В список сервисов компании входят приложения RingGo и ParkMobile.

Злоумышленники получили доступ к архивам RingGo с именами, номерами телефонов, домашними адресами, адресами электронной почты и частично данными кредитных карт. По словам представителей EasyPark Group, похищенные фрагменты номеров карт не могут быть использованы для совершения платежей и кражи денег, однако есть риск фишинговых атак.

Компания, незамедлительно проинформировала о случившемся регулирующие органы ЕС, Великобритании, Швеции и Швейцарии. Отмечается, что американское приложение ParkMobile с 50 миллионами клиентов не пострадало. Проблемы возникли лишь у некоторых сервисов RingGo, интегрированных с технологиями EasyPark.

Компания не раскрыла точное количество жертв, однако известно, что большинство из них находятся в Европе.

Пока хакеры не предъявляли требований о выкупе. Также нет подтверждений того, что украденная информация использовалась в мошеннических кампаниях или была выложена в открытом доступе.

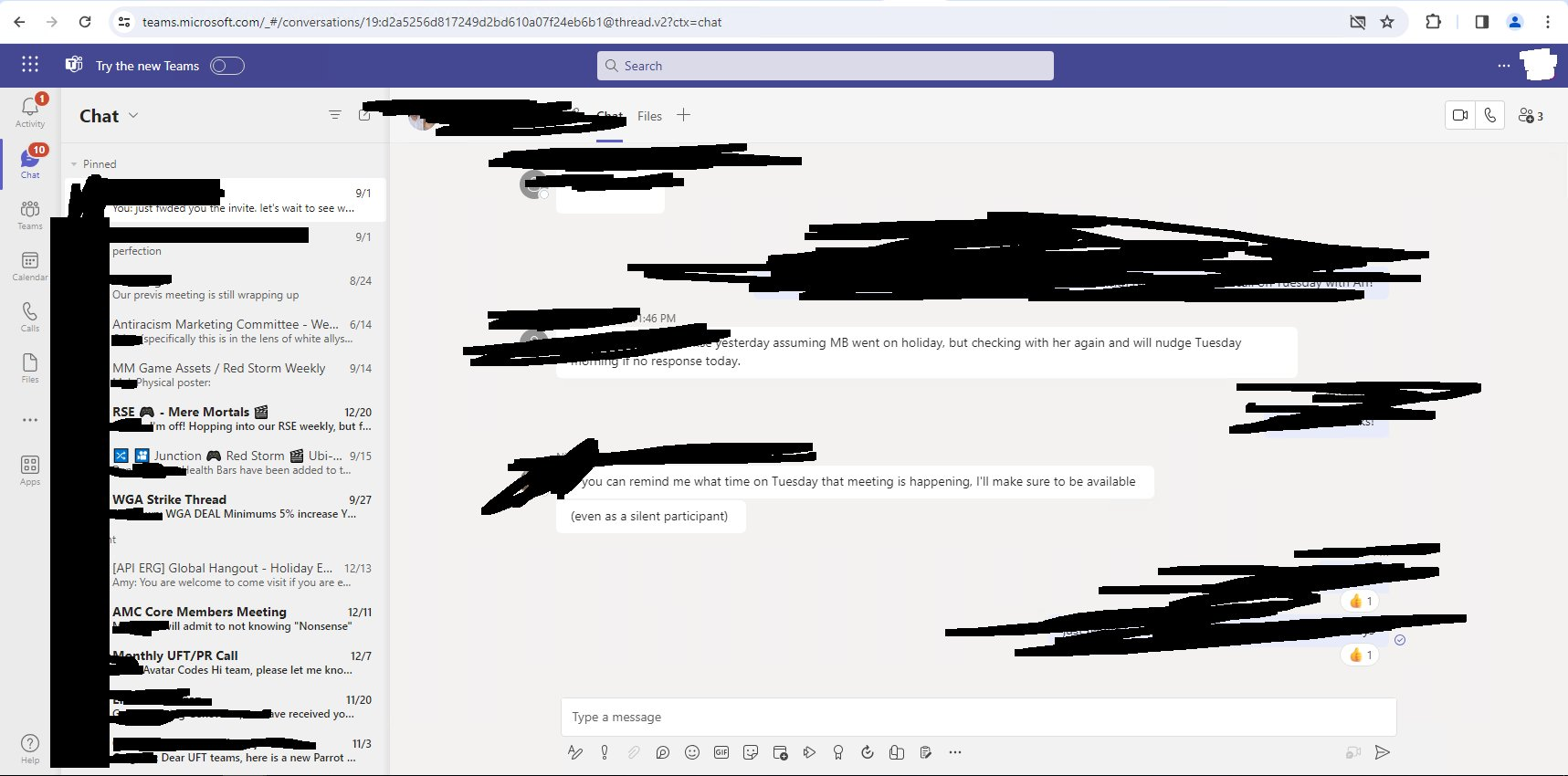

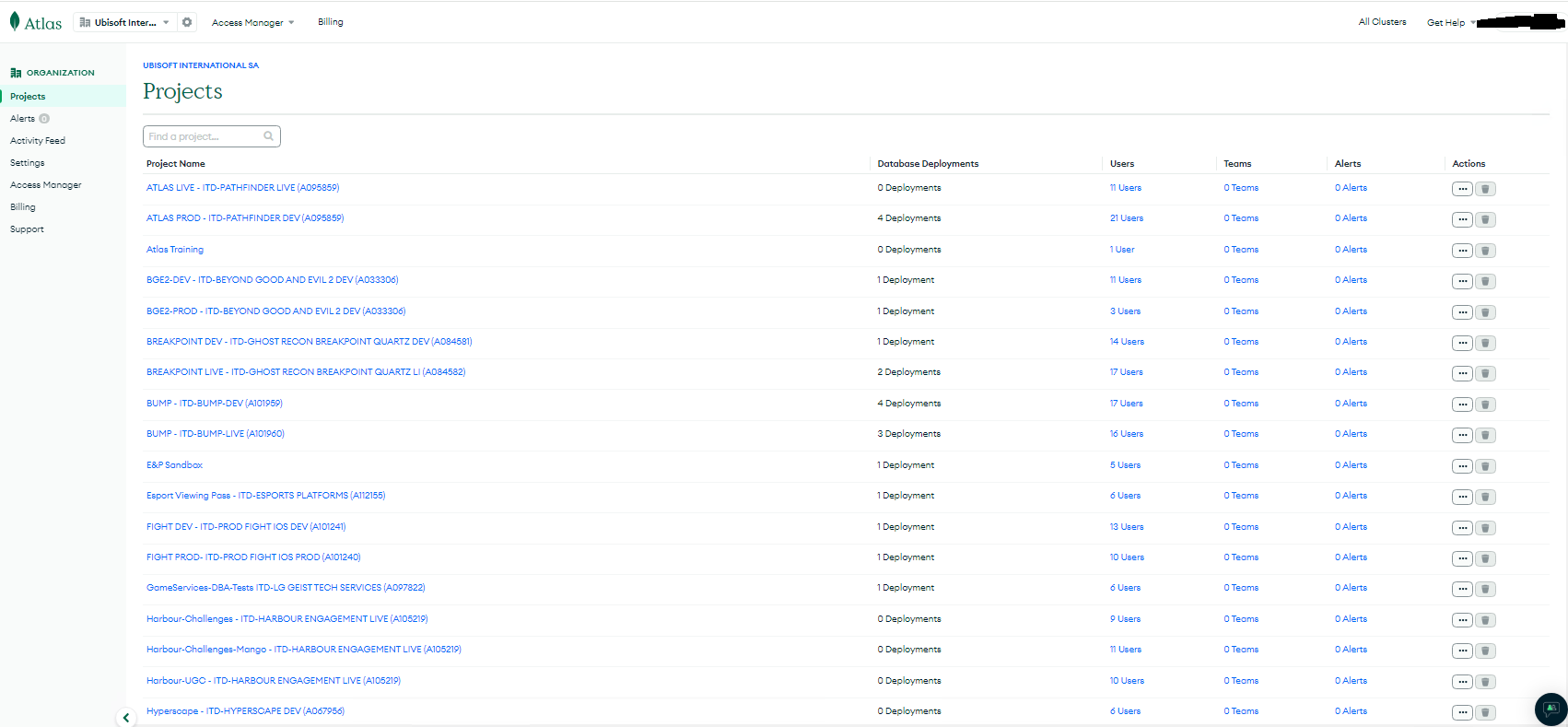

Эксперты сообщили, что неназванный злоумышленник якобы взломал Ubisoft 20 декабря 2023 года, планировал похитить у компании около 900 ГБ данных и данные пользователей Rainbow 6 Siege, однако лишился доступа раньше. Всё, что он успел — получить доступ к серверу SharePoint, Microsoft Teams, Confluence и панели MongoDB Atlas и поделиться скриншотами из перечисленных сервисов.