Дайджест Start X № 353

Обзор новостей информационной безопасности с 8 по 14 декабря 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

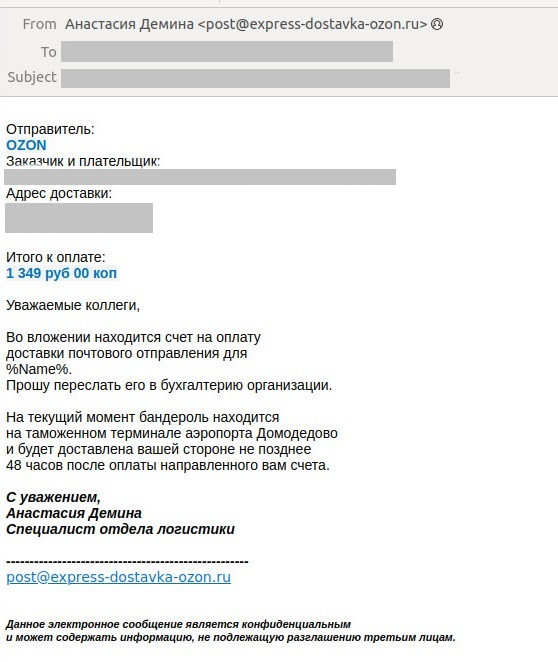

Мошенники рассылают компаниям счета за доставку несуществующих отправлений.

Схема действий преступников:

- Мошенники регистрируют компанию или ИП.

- Используя публичные базы адресов, рассылают счета за доставку.

- Злоумышленники рассчитывают, что даже если счёт попадёт к сотруднику, не имеющему отношения к платежам, он перешлёт его в бухгалтерию.

- В предпраздничный период сотрудники бухгалтерии перегружены работой, и в суете могут оплатить счёт, который переслал коллега, поскольку доверие к нему выше.

- Чтобы не вызывать подозрений и повысить вероятность оплаты, счета выставляются на небольшие суммы.

- Примечательная особенность схемы — крайне малая вероятность получить наказание. С юридической точки зрения оплаченная, но не оказанная услуга — это нарушение. Однако сумма ущерба настолько невелика, вряд ли компании будут тратить время на взыскание денег через суд.

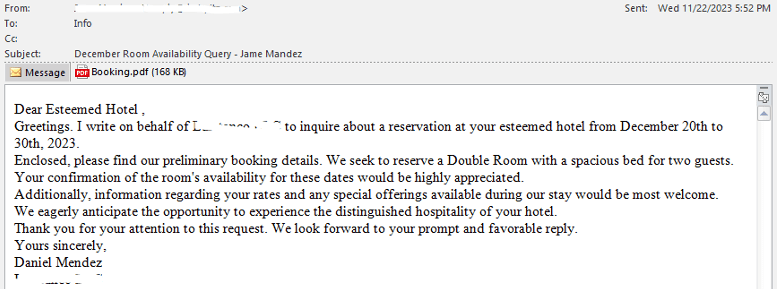

MrAnon Stealer крадёт учётные данные, системную информацию, перехватывает браузерные сессии и данные из расширений для криптовалют.

Схема кампании

- Преступники рассылают фишинговые письма, замаскированные под запросы о бронировании гостиничных номеров.

- Вложенный в письмо PDF-файл при открытии предлагает получателю скачать якобы обновлённую версию Flash Player, что весьма забавно, так как поддержка этого ПО уже несколько лет официально прекращена самой компанией Adobe.

- Если жертва соглашается, на компьютер скачивается и запускается несколько .NET-исполняемых файлов и PowerShell-скриптов, которые в итоге и запускают MrAnon Stealer, собирающий данные из различных приложений и передающий их злоумышленникам.

- Вредоносное ПО умеет перехватывать информацию из мессенджеров, VPN-клиентов и выгружать файлы с определёнными расширениями.

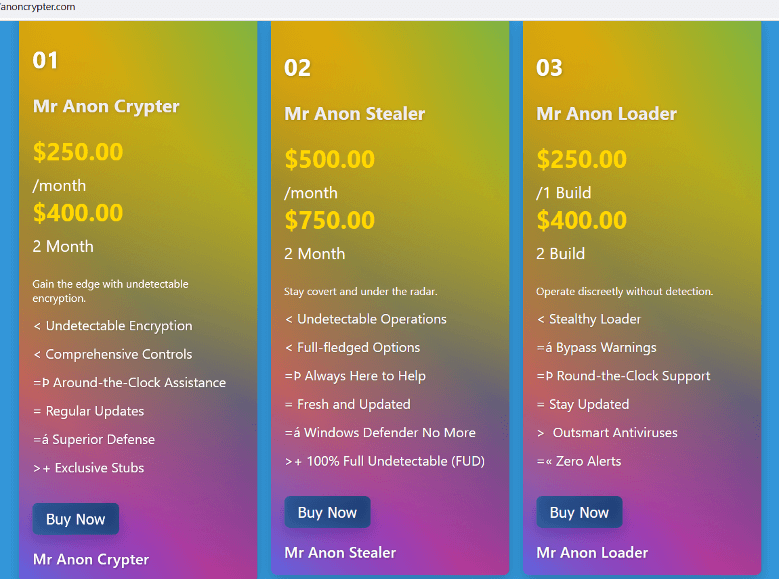

- Автор инфостилера открыто распространяет его на киберпреступных форумах за 500 долларов США в месяц.

Вредоносная кампания изначально распространяла вредонос Cstealer в июле и августе, но затем перешла к распространению MrAnon Stealer в октябре и ноябре. Тем не менее, канал распространения вредоносов остаётся неизменным — фишинговые электронные письма.

Инциденты

Личные данные пользователей девяти криптовалютных бирж находились в общем доступе более двух месяцев. Инцидент затронул более 500 000 клиентов.

Утечка произошла на следующих платформах:

- Sova[.]gg,

- coinstart[.]cc,

- pocket-exchange[.]com,

- onemoment[.]cc,

- cripta[.]cc,

- metka[.]cc,

- alt-coin[.]cc,

- ferma[.]cc,

- in-to[.]cc.

Собранные данные содержали следующую информацию:

- полные имена пользователей;

- номера банковских карт;

- email-адреса;

- IP-адреса;

- суммы для запросов на оплату или снятие средств;

- различные данные для аутентификации (например, user agent).

Всего утечка раскрыла более 615 000 запросов на платежи и более 28 000 запросов на вывод средств.

Вымогатели Rhysida взломали компанию Insomniac Games, разработчика популярных игр о Человеке-Пауке.

В результате взлома были получены некоторые подробности о новой игры про Росомаху, поскольку в опубликованных данных присутствует аннотированные скриншоты и изображения других персонажей, которые, вероятно, появятся в игре.

Злоумышленники также выложили в публичный доступ сканы паспортов сотрудников Insomniac Games, включая одного бывшего работника, который ушел в Disney после сокращения два месяца назад. Еще один личный документ принадлежит Юрию Лоуэнтала, актеру, озвучивающего Питера Паркера в играх про Человека-паука.

В качестве подтверждения взлома группировка представила также внутренние электронные письма и подписанные конфиденциальные документы Insomniac Games.

Rhysida установила срок в семь дней до публикации полного комплекта данных, одновременно запустив аукцион по продаже украденной информации. Начальная цена лота составляет 50 биткоинов, или более 2 млн долларов США.

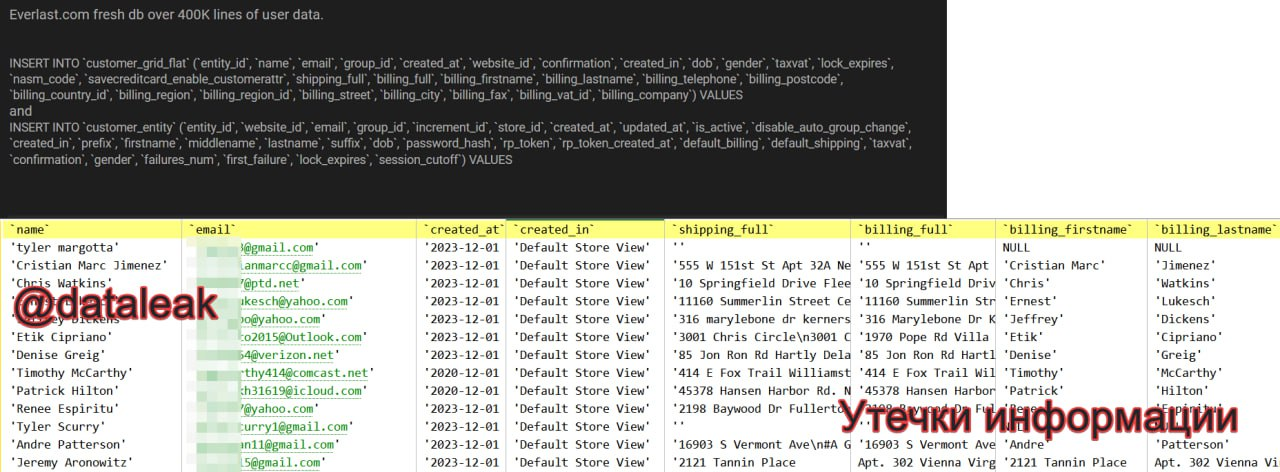

В базе около 400 тыс. строк, содержащих имена, телефоны, адреса эл. почты, адреса доставки и т. п.

Проверка случайных адресов эл. почты из предоставленного продавцом образца данных через функцию создания нового пользователя на сайте everlast.com показала, что они действительно содержатся в базе интернет-магазина.

Вымогательская кибератака на сеть клиник Norton Healthcare привела к утечке данных 2,5 млн человек.

В разосланном пострадавшим письме клиника сообщила, что хакеры имели доступ к «определённым сетевым устройствам хранения данных в период с 7 по 9 мая», но не имели доступа к системе медицинской документации Norton Healthcare.

Тем не менее, злоумышленники получили доступ к личным данным нынешних и бывших пациентов, сотрудников, а также их иждивенцев и льготополучателей. Среди похищенных данных оказались имена, контактная информация, даты рождения, номера социального страхования, медицинская информация, данные о страховках и медицинские идентификационные номера.

Кроме того, были украдены номера водительских прав или других государственных удостоверений личности, номера финансовых счетов и цифровые подписи.

Об атаке на компанию стало известно в начале ноября, когда TFS обнаружила несанкционированный доступ к своим системам в Европе и Африке. Тогда вымогатели Medusa опубликовали заявление о взломе TFS на своем «сайте утечек» в даркнете и потребовали 8 млн долларов США за удаление украденных данных. На принятие решения TFS дали 10 дней с возможностью продления срока за 10 000 долларов США в день.

Переговоры компании и вымогателей не увенчались успехом, так как в настоящее время все данные TFS опубликованы на сайте вымогателей Medusa в даркнете.

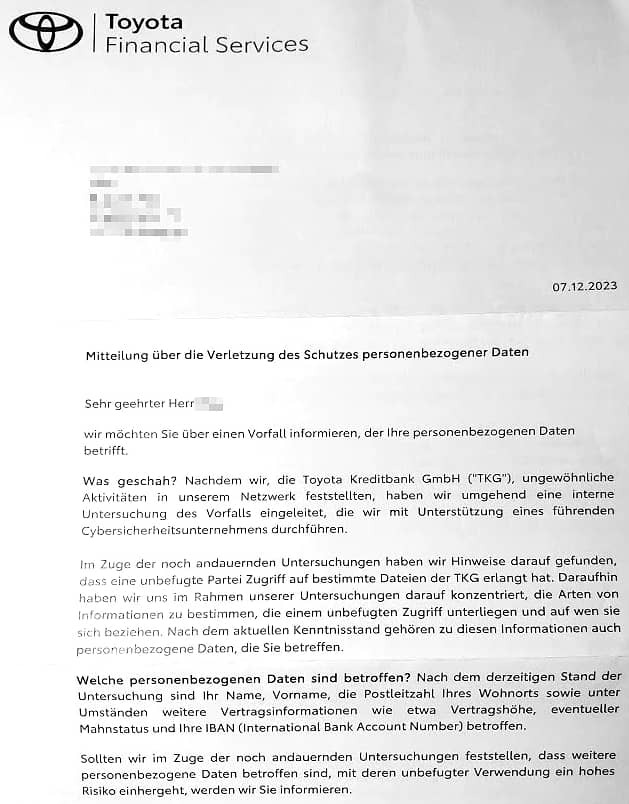

Одним из пострадавших в этой атаке подразделений стал Toyota Kreditbank GmbH в Германии, который признал, что хакеры получили доступ к личным данным клиентов.

Немецкое новостное издание Heise получило образец уведомления, разосланного немецким клиентам Toyota. В документе сообщается, что в руки злоумышленников попали следующие данные: полное имя; адрес проживания; информация о контракте; детали лизинга и покупки; IBAN (International Bank Account Number).

Один из руководителей компании рассказал, что обычно они получают автоматические оповещения о технических неполадках, однако на этот раз предупреждений не было. Когда сторож прибыл на место, он обнаружил на экране системы управления предупреждающую надпись «Вы были взломаны». Рядом отображался лозунг — «Долой Израиль», указывающий на политические мотивы атаки, и название группировки.

Связь с Израилем объясняется тем фактом, что оборудование для этой системы водоснабжения было произведено израильской компанией Eurotronics. Системы этого производителя используются во многих районах Ирландии.