Дайджест Start X № 352

Обзор новостей информационной безопасности с 1 по 7 декабря 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Группировка AeroBlade атакует компании американской аэрокосмической отрасли.

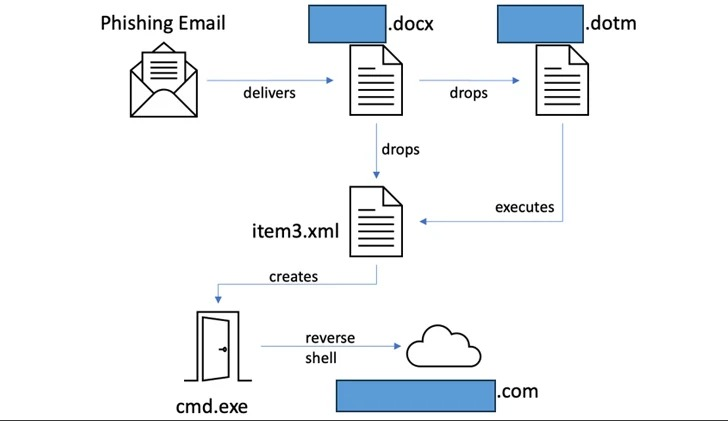

Схема действий преступников

- Атака начинается с фишинговой рассылки, распространяющей вредоносный документ Microsoft Word.

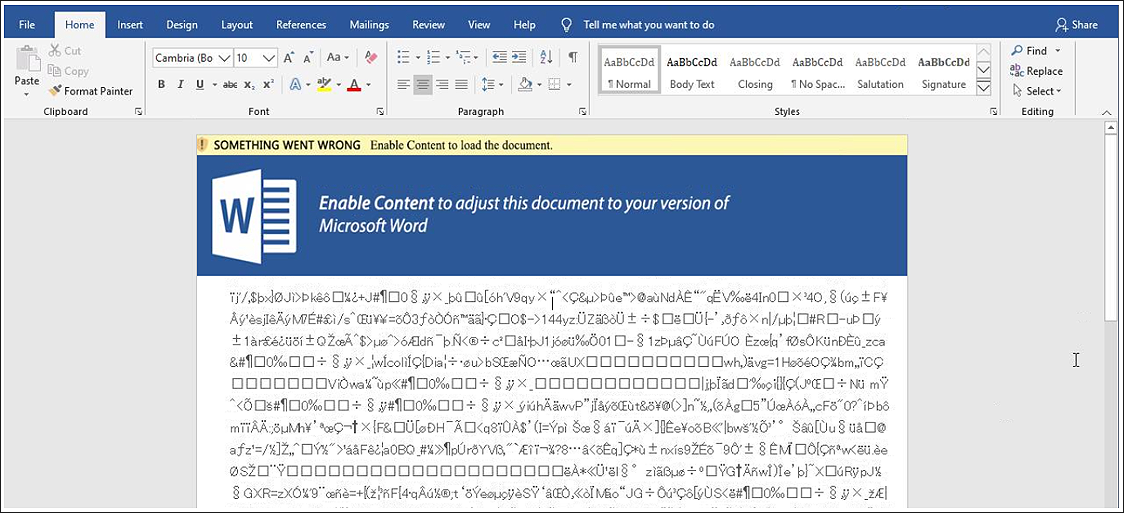

- Открыв документ, жертва видит текст, написанный неразборчивым шрифтом, и сообщение с просьбой активировать содержимое для просмотра в MS Office.

- Документ в формате.docx, полученный жертвой, применяет технику remote template injection (по классификации MITRE ATT&CK, код T1221), чтобы инициировать вторую стадию заражения. Эта техника позволяет злоумышленнику внедрять вредоносную программу в документ через удаленный шаблон.

- Активация приводит к скачиванию второго этапа атаки — файла .dotm с макросами .

- Макросы в файле .dotm cоздают реверс-шелл в системе жертвы, который подключается к управляющему серверу атакующих.

- В системе вредонос закрепляется через Планировщик заданий, создавая задачу под названием WinUpdate2. В реультате присутствие хакеров на взломанных устройствах сохраняется и после перезагрузки системы.

Схема кампании

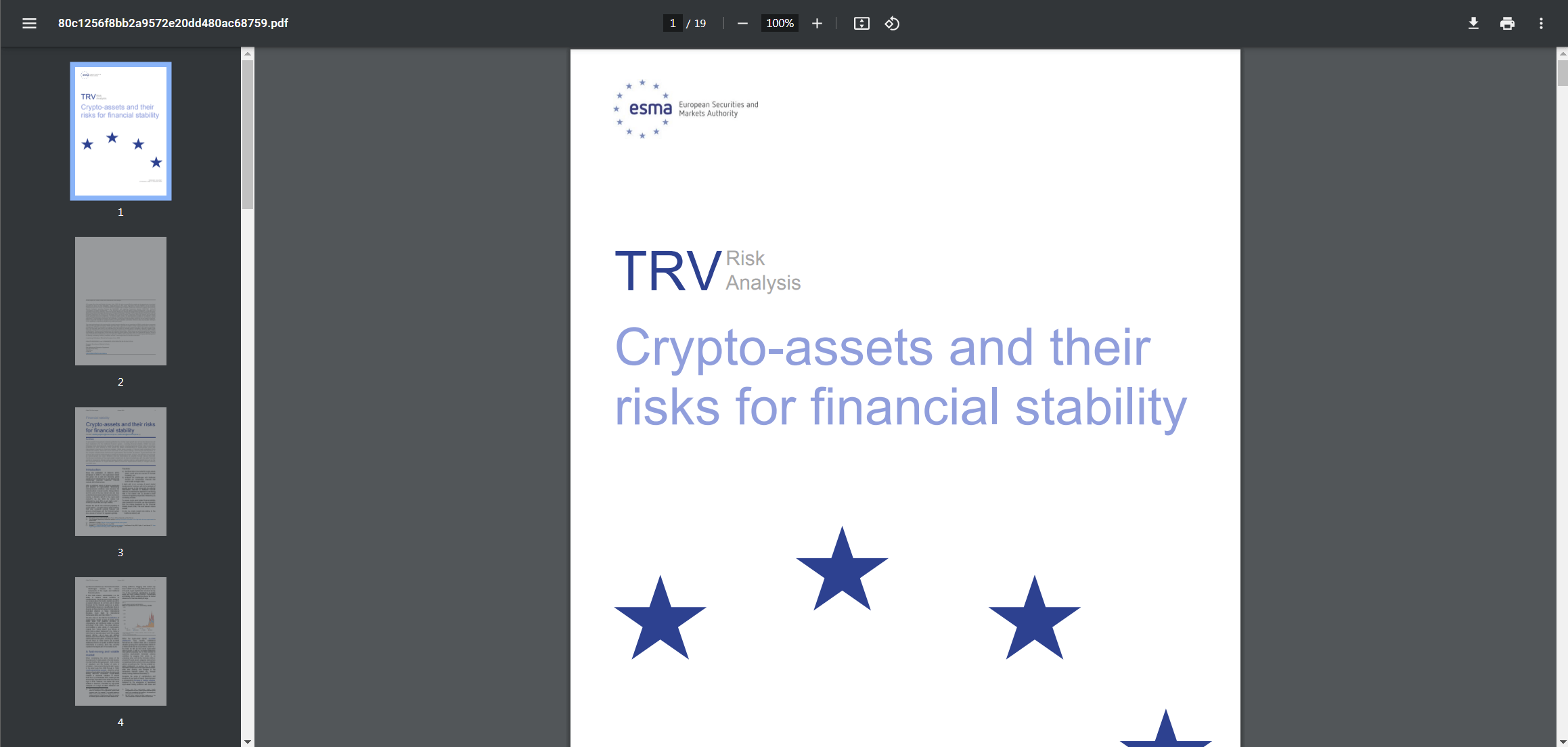

- Вредоносный загрузчик распространялся с помощью фишинговой рассылки внутри вложенного в письма ZIP-архива и маскировался под PDF-файл с именем «Crypto-assets and their risks for financial stability» и иконкой, на которой изображен титульный лист соответствующего документа.

- На момент обнаружения приложение имело валидную подпись, однако сейчас сертификат уже отозван.

- Загрузчик, написанный на Swift, содержал версии для процессоров Intel и Apple Silicon, а полезная нагрузка была зашифрована с помощью XOR.

Страница фальшивого pdf-файла.

- Загрузчик выполнял сценарий AppleScript, скачивающий безобидный PDF-файл для отвлечения пользователя и делающий POST-запрос для загрузки троянца с сервера управления и контроля (Command and Control, C2)

- Троянец собирал и отправлял с интервалом в минуту следующую информацию о системе:

- имя компьютера;

- версию операционной системы;

- часовой пояс устройства;

- дату запуска устройства;

- дату установки операционной системы;

- текущее время;

- список выполняющихся в системе процессов.

- В ответ троян ожидал команды от сервера на сохранение данных, самоудаление или продолжение ожидания. На момент анализа сервер так и не прислал ни одной команды, из-за чего выяснить содержимое следующего этапа атаки не удалось.

Атаки и уязвимости

Новая атака SLAM может вытащить хеш root-пароля из процессоров Arm, AMD и Intel.

SLAM представляет собой атаку переходного выполнения (transient execution), которая использует возможности памяти, позволяющие софту задействовать нетранслированные биты в 64-битных линейных адресах для хранения метаданных.

У каждого из вендоров эта функция называется по-разному: у Intel — Address Masking (LAM), у AMD — Upper Address Ignore (UAI), у Arm — Top Byte Ignore (TBI).

Вектор атаки SLAM получил своё имя от Spectre и LAM (LAM — готовящаяся к выходу функция от Intel). По словам исследователей из Systems and Network Security Group (VUSec Group), SLAM затрагивает в основном те процессоры, которые выйдут в ближайшее время.

Инциденты

Похищенная информация содержит данные таких клиентов компании, как Roblox и Twitch. Их хакеры планируют шантажировать отдельно. Представители Tipalti сообщили, что расследуют заявления злоумышленников.

Представитель Roblox так же сообщили, что знают о происходящем и помогают Tipalti в расследовании. При этом в Roblox подчеркнули, что с ними не связались никакие хак-группы, желающие взять на себя ответственность за этот инцидент, и о каком-либо влиянии этого возможного взлома на их системы им ничего неизвестно.

5 декабря 2023 года на сайте хак-группы появилось новое сообщение, в котором участники BlackCat заявляют, что уже начали связываться с пострадавшими клиентами Tipalti. В этом посте хакеры отдельно обращаются к представителям Roblox и пишут:

«Если с вами еще не связались, это не значит, что вас это не коснулось. Логично вымогать в первую очередь у тех, кто скорее заплатит большие суммы. Следующая партия требований будет разослана в ближайшее время».

Оценкой последствий кибератаки занимается глобальная группа реагирования Nissan, которая изучает масштаб инцидента и выясняет, был ли получен доступ к личной информации клиентов.

В связи с серьёзным риском компрометации данных клиентов, Nissan предупреждает о потенциальных мошеннических атаках, нацеленных на владельцев учётных записей, а также о возможности кражи аккаунтов.

Хотя функциональность сайтов не пострадала, Nissan подтверждает, что ведётся работа по восстановлению затронутых систем. Компания просит клиентов проявить терпение во время этого процесса.

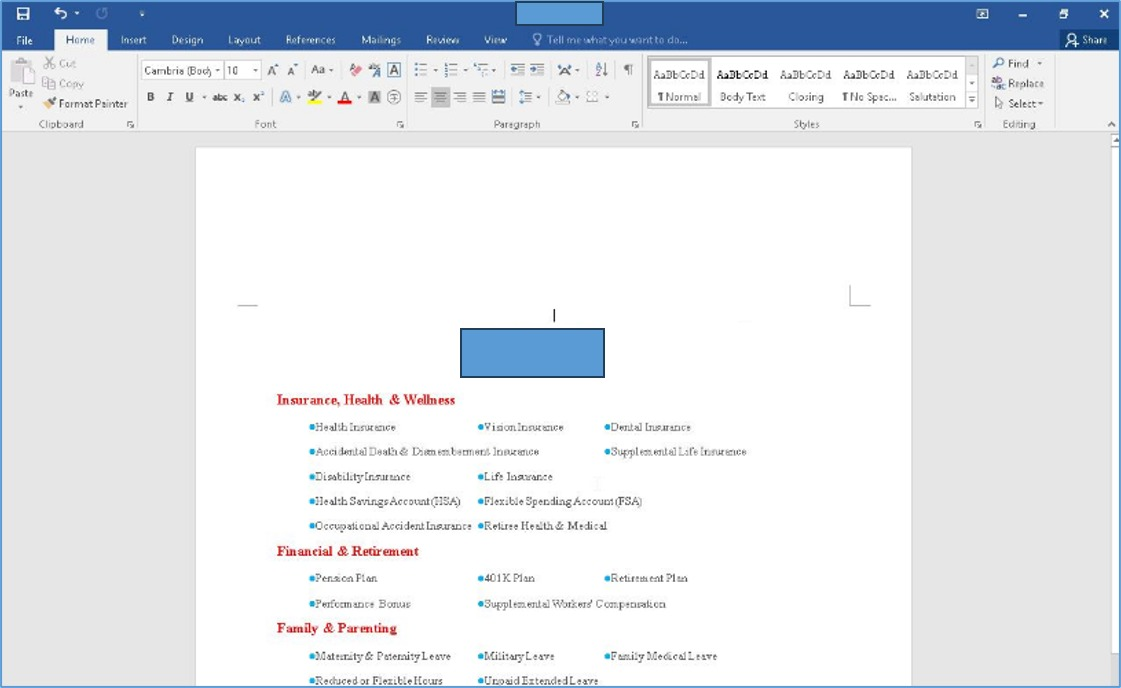

Злоумышленники разослали сотрудникам компании фишинговые письма и добились установки вредоносного ПО на их компьютера, а затем украли личные данные 2214 человек. Среди похищенной информации — имена и фамилии сотрудников, даты рождения, адреса проживания, номера водительских прав, данные медицинской страховки. Также злоумышленники получили доступ к финансовым сведениям, включая номера банковских карт и коды безопасности.

Обнаружив взлом, компания предприняла экстренные меры для блокировки доступа хакеров. К расследованию инцидента и анализу последствий привлечены сторонние эксперты по кибербезопасности.

В официальном заявлении компании говорится:

«У нас нет оснований полагать, что украденные данные были каким-либо образом использованы/ Тем не менее, мы с пониманием относимся к беспокойству наших сотрудников и клиентов и приносим им свои искренние извинения».

Иранские хакеры Malek Team заявили о краже медицинских записей из больницы Ziv Medical Center в Израиле. По их словам, среди украденных данных находятся записи израильских военнослужащих.

Атака на больницу, расположенную в городе Сафед, недалеко от границ с Сирией и Ливаном, привела к краже 500 ГБ данных, включающих 700 тысяч документов, содержащих личную и медицинскую информацию пациентов.

Хакеры уже начали публикацию похищенных документов в своём Telegram-канале.

Обнаружив атаку, Ongoing Operations немедленно приняла меры, включая привлечение специалистов для определения масштабов инцидента и оповещения федеральных правоохранительных органов.

Атака также оказала серьезное влияние на других технологических поставщиков кредитных союзов, в том числе FedComp, компанию, предоставляющую услуги по обработке данных для кредитных союзов.

Американский ритейлер канцтоваров Staples отключил часть систем из-за кибератаки.

По неподтвержденной информации сотрудникам Staples запретили входить в Microsoft 365 с использованием технологии единого входа (single sign-on, SSO), а работников колл-центра отпустили домой на 2 дня.

Компания подтвердила, что была вынуждена предпринять защитные меры для уменьшения рисков кибербезопасности после того, как 27 ноября команда по кибербезопасности Staples выявила угрозу. Меры реагирования повлекли за собой нарушение бизнес-процессов, включая обработку заказов и доставку.

Магазины Staples продолжают работать, но онлайн-заказы могут обрабатываться с задержкой, поскольку соответствующие системы все еще не работают. На сайте Staples размещено уведомление с извинениями за неожиданный сбой и обещанием скорого восстановления работы.

Сообщается, что в атаке не было использовано вымогательское ПО, и файлы не были зашифрованы. Пока неизвестно, были ли украдены данные.