Дайджест Start X № 350

Обзор новостей информационной безопасности с 17 по 23 ноября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Уязвимости

Источником проблем стали датчики отпечатков пальцев от Goodix, Synaptics и ELAN, встроенные в устройства.

Выяснилось, что биометрическая аутентификация не работает, она обходится при помощи особого USB-устройства, позволяющего получить доступ к ноутбукам, оборудованными этими сенсорами при условии, что предварительно пользователи уже задействовали сервис Windows Hello для идентификации.

Инциденты

Вымогательская атака парализовала работу британской коллекторской компании London & Zurich. В результате у некоторых клиентов образовались крупные задолженности, и они были вынуждены обратиться в микрофинансовые организации.

Атака привела к значительным нарушениям в работе системы сбора платежей. По информации источников, клиенты компании не могли обрабатывать большинство своих платежей, а у одного из сервисных провайдеров и вовсе накопилась задолженность более 124 000 долларов США.

Компания не торопилась с уведомлением клиентов о проблемах. Сначала на странице статуса указывалось, что портал должен полностью восстановить свою работу к 23 ноября, однако в отправленных клиентам оповещениях говорится о возможности совершения платежей лишь с 28 ноября.

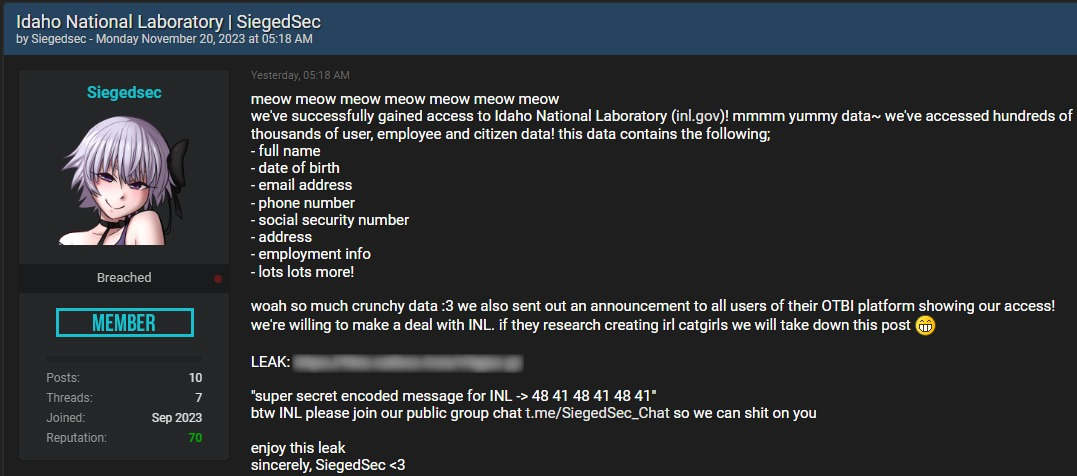

Группировка SiegedSec взломала национальную лабораторию Министерства энергетики США в Айдахо (Idaho National Laboratory, INL) и опубликовала украденные данные. Представители лаборатории уже подтвердили, что подверглись кибератаке.

INL представляет собой центр ядерных исследований, которым управляет Министерство энергетики США. В лаборатории работают более 5700 специалистов, а на территории комплекса, площадью 2310 квадратных километров, расположено 50 экспериментальных ядерных реакторов, и это крупнейшее скопление ядерных реакторов в мире.

В начале текущей недели группировка SiegedSec заявила, что получила доступ к данным INL, включая подробную информацию о «сотнях тысяч» сотрудников, пользователей системы и простых граждан.

Среди обнародованных файлов есть подробный список недавних увольнений и причин для них. Другие документы содержат более 6000 актуальных номеров соцстрахования. По состоянию на октябрь 2022 года в лаборатории работало около 5500 человек. Ещё один файл насчитывает более 58 000 строк данных о действующих, уволенных и бывших сотрудниках. Часть информации в украденных файлах датирована 31 октября 2023 года.

Опубликованные группировкой данные содержат:

- ФИО;

- даты рождения;

- адреса электронной почты;

- номера телефонов;

- номера социального страхования (SSN);

- физические адреса;

- данные о трудоустройстве.

В первые 48 часов после инцидента команды IT-специалистов сосредоточились на максимальной защите промышленных информационных систем. Кроме того, было принято решение об отключении всех внешних компьютерных и цифровых подключений SIAAP, чтобы минимизировать риск распространения атаки.

Основной задачей организации стало поддержание работы водоотведения для жителей Иль-де-Франс. Власти подчеркнули, что продолжают работать в усиленном режиме, чтобы восстановить нормальную деятельность.

Пока ни одна хакерская группировка не признала свою причастность к атаке.

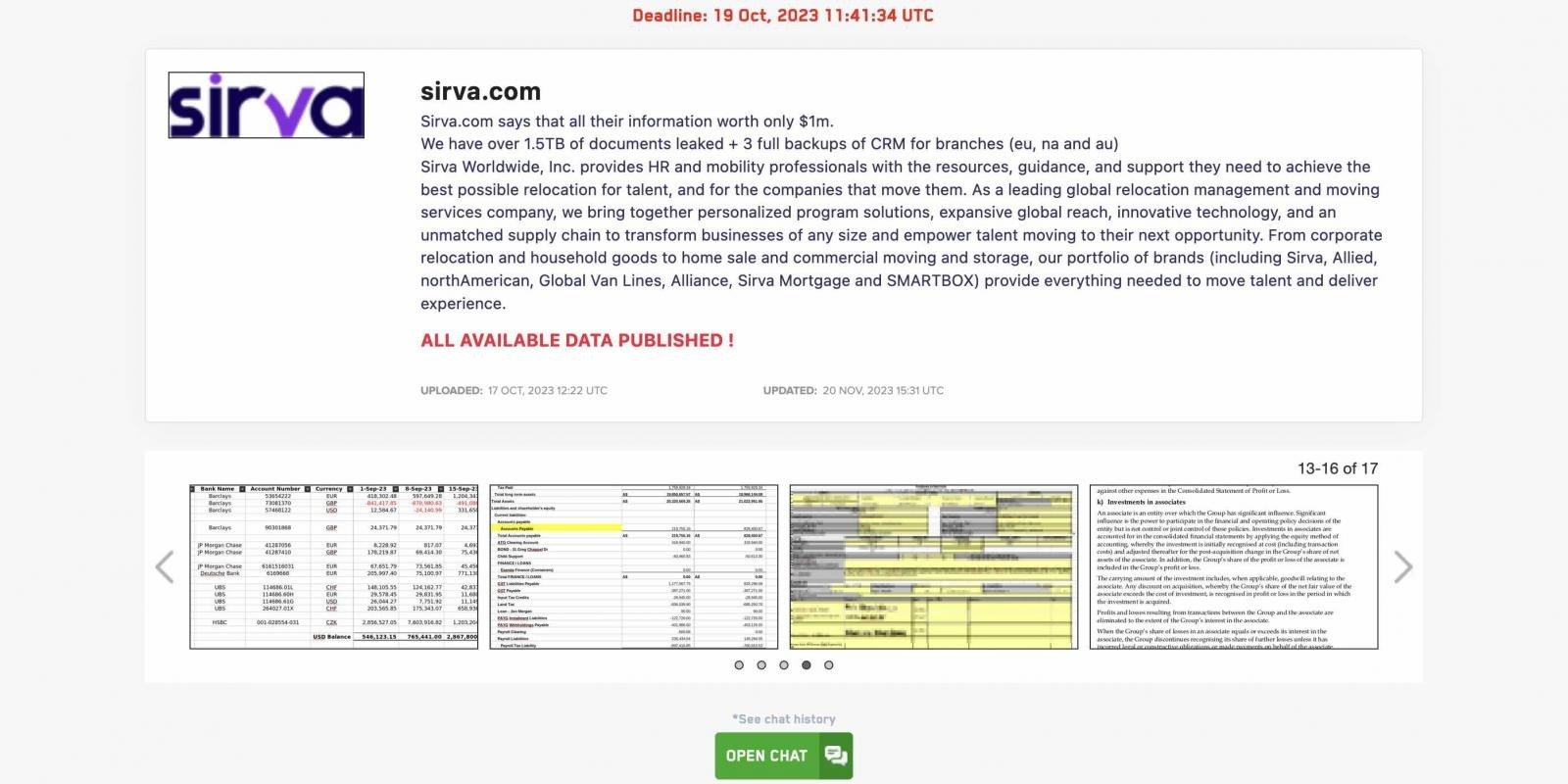

Взломы затронули компании Brookfield Global Relocation Services (BGRS) и SIRVA Worldwide Relocation & Moving Services, предоставляющие услуги переезда для канадских чиновников.

Во взломанных системах BGRS и SIRVA хранилась информация обо всех лицах, которые пользовались услугами по переезду, начиная с 1999 года. Данные принадлежали широкому кругу лиц, в том числе сотрудникам Королевской канадской конной полиции, военнослужащим и работникам правительства.

Ответственность за атаку взяла на себя вымогательская группировка LockBit. На своем сайте злоумышленники опубликовали часть украденных данных общим объемом 1,5 Тб и пригрозили дальнейшими утечками.

Переговоры преступников с представителями SIRVA не увенчались успехом. Вымогатели заявили:

«Sirva.com утверждает, что их данные стоят всего 1 миллион долларов. Но у нас есть более 1,5 ТБ украденных документов + 3 полные резервные копии CRM филиалов (Европейский союз, Северная Америка и Австралия)».

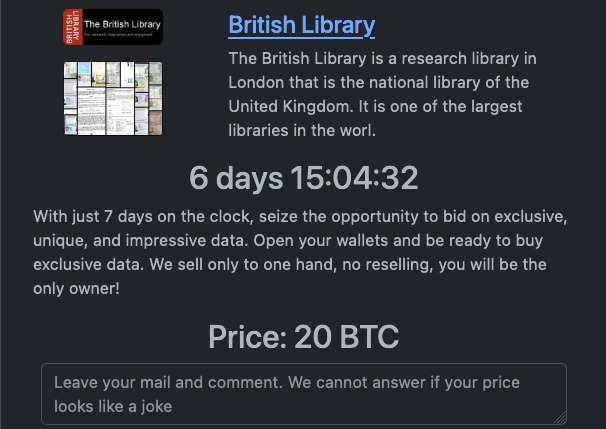

На прошлой неделе Британская библиотека подтвердила, что причиной масштабного сбоя в ее работе стала вымогательская атака. Злоумышленники зашифровали системы библиотеки в субботу 28 октября. Возникший в результате этого сбой продолжает оказывать влияние на работу онлайновых систем, сервисов и Wi-Fi сетей Британской библиотеки — сайт учреждения не работает уже три недели после атаки.

Операторы Rhysida выставили данные, похищенные у национальной библиотеки Великобритании, на аукцион. В течение недели группировка принимает ставки от заинтересованных в покупке лиц:

«Осталось всего семь дней, воспользуйтесь возможностью сделать ставку на эксклюзивные, уникальные и интересные данные. Открывайте свои кошельки и будьте готовы к покупке эксклюзивных данных. Мы продаем только в одни руки, никаких перепродаж, вы будете единственным владельцем».

Аналитики компании SafetyDetectives обнаружили масштабную утечку документов о вакцинации более 2 миллионов граждан Турции. Злоумышленники выложили информацию на хакерском форуме еще 10 сентября, однако несанкционированный доступ данным был получен еще 4 апреля 2023 года.

Среди похищенной информации — даты рождения, личные идентификационные номера врачей, даты прививок, типы вакцин, детали о цепочках поставок, адреса больниц, часть паспортных данных пациентов.

Общее количество идентификаторов врачей в утекшей базе составляет примерно 125 000. Принимая во внимание, что в 2021 году в Турции было зарегистрировано свыше 183 000 медиков, можно заключить, что жертвами стали примерно 70% от их общего числа.

Аналитики полагают, что скорее всего утечка произошла в результате взлома одной из государственных медицинских информационных систем. Специалисты убеждены в подлинности полученных хакерами сведений.

Вымогательская группировка INC взломала японского производителя мототехники Yamaha Motor и американскую медицинскую организацию WellLife Network. Жертвы подтвердили кибератаки после того, как данные компаний были опубликованы на сайте утечек.

Yamaha Motor 16-го ноября объявила, что сервер филиала на Филиппинах был атакован вымогателями в конце октября. В результате атаки была раскрыта личная информация сотрудников.

Компания отметила, что понадобится больше времени, чтобы оценить полный объем ущерба. Об инциденте было доложено властям Филиппин ещё 27 октября, а недавно компания подтвердила утечку данных сотрудников.

В заявлении Yamaha Motor говорится, что атака задела буквально один из серверов компании и не затронула центральный офис или другие компании группы Yamaha Motor. Тем не менее, технические специалисты тщательно следят за ситуацией, проявляя повышенную бдительность.

На городском сайте сообщается: «Системы электронной почты и телефонии города будут работать в обычном режиме. Ратуша и другие городские учреждения, работающие с населением, также функционируют по расписанию. Обновления о текущем состоянии работы конкретных цифровых сервисов будут доступны в ближайшее время.»

Власти прилагают все усилия для устранения последствий инцидента и призывают общественность к пониманию и терпению в связи с возникшими неудобствами. Жителей также уверяют, что экстренные службы продолжают работать без перебоев.

Пока неясно, какие цели преследовали злоумышленники и что за инструменты использовали для достижения своих целей. Но косвенные признаки указывают на то, что в атаке было задействовано вымогательское ПО.

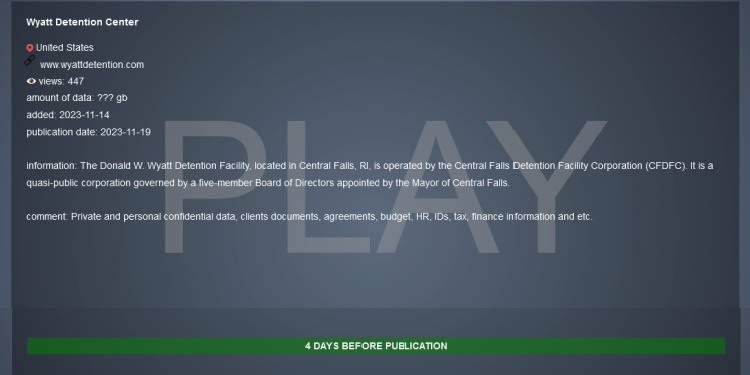

Компания Play не стала раскрывать объем похищенных данных. Вместо этого в объявлении стоят три вопросительных знака «???», за которыми следует символ гигабайта.

Банда обещала опубликовать все имеющиеся данные к 19 ноября.

В отличие от федеральной тюрьмы, в центре содержания под стражей штата содержатся заключенные, которым еще не предъявлено обвинение, отказано в освобождении под залог или которые ожидают суда.

Досье на заключенных, особенно на тех, кто может быть признан невиновным, — настоящий клад для хакеров, поскольку эту информацию они могут использовать для шантажа.