Дайджест Start X № 349

Обзор новостей информационной безопасности с 10 по 16 ноября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

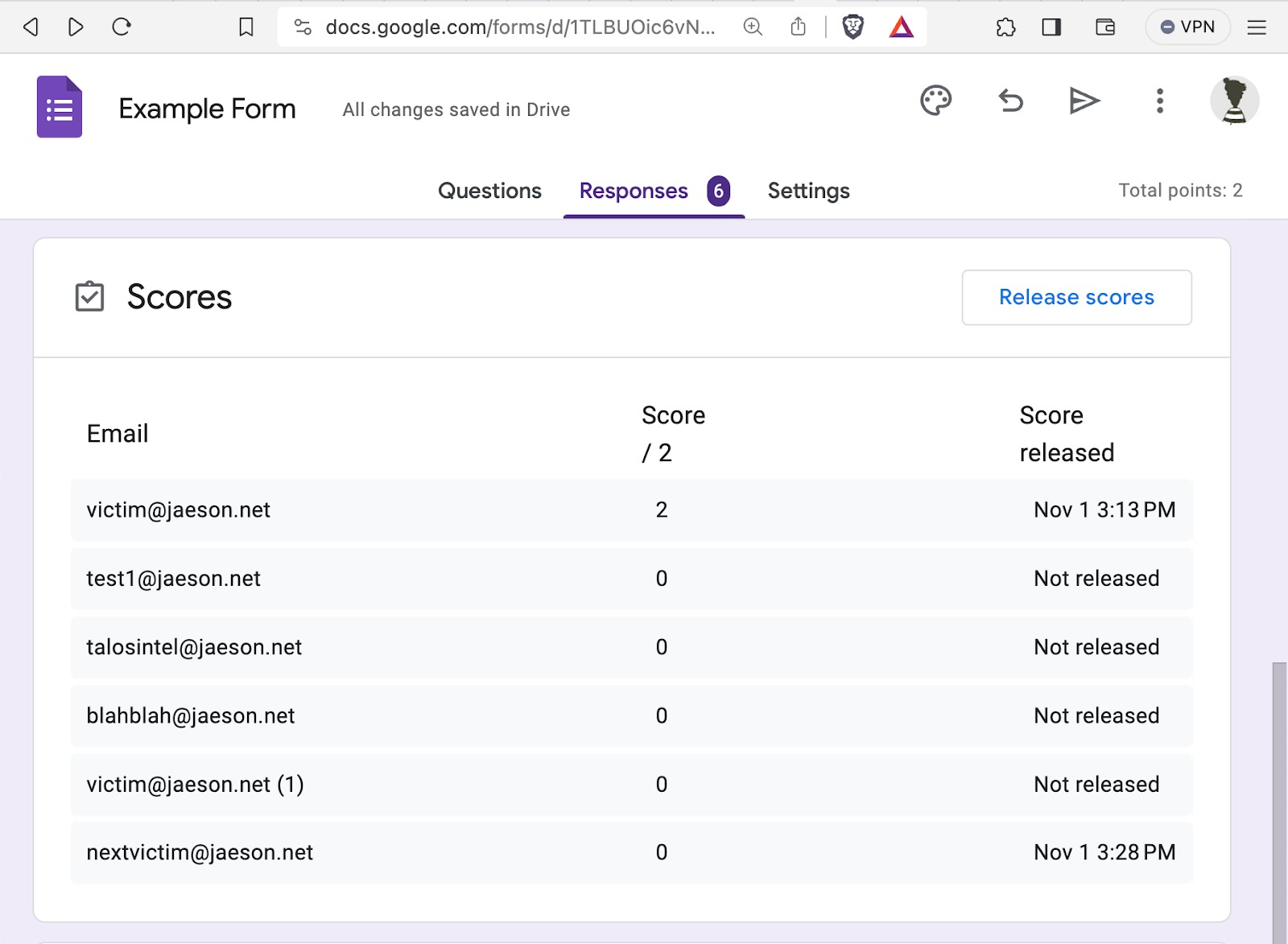

- Спамеры обнаружили, что можно создать новую викторину в Google Forms, а затем использовать email-адрес жертвы для ее прохождения. После этого можно начинать рассылку вредоносных писем с помощью функции, которая позволяет узнать результаты викторины. При этом не имеет значения, были ли получены ответы на вопросы теста.

Викторина с адресами потенциальных жертв

- В таких спам-сообщениях может содержаться любой текст или URL. Поскольку формально письма приходят от компании Google, они имеют все шансы попасть в почтовый ящик жертвы, минуя средства защиты от спама.

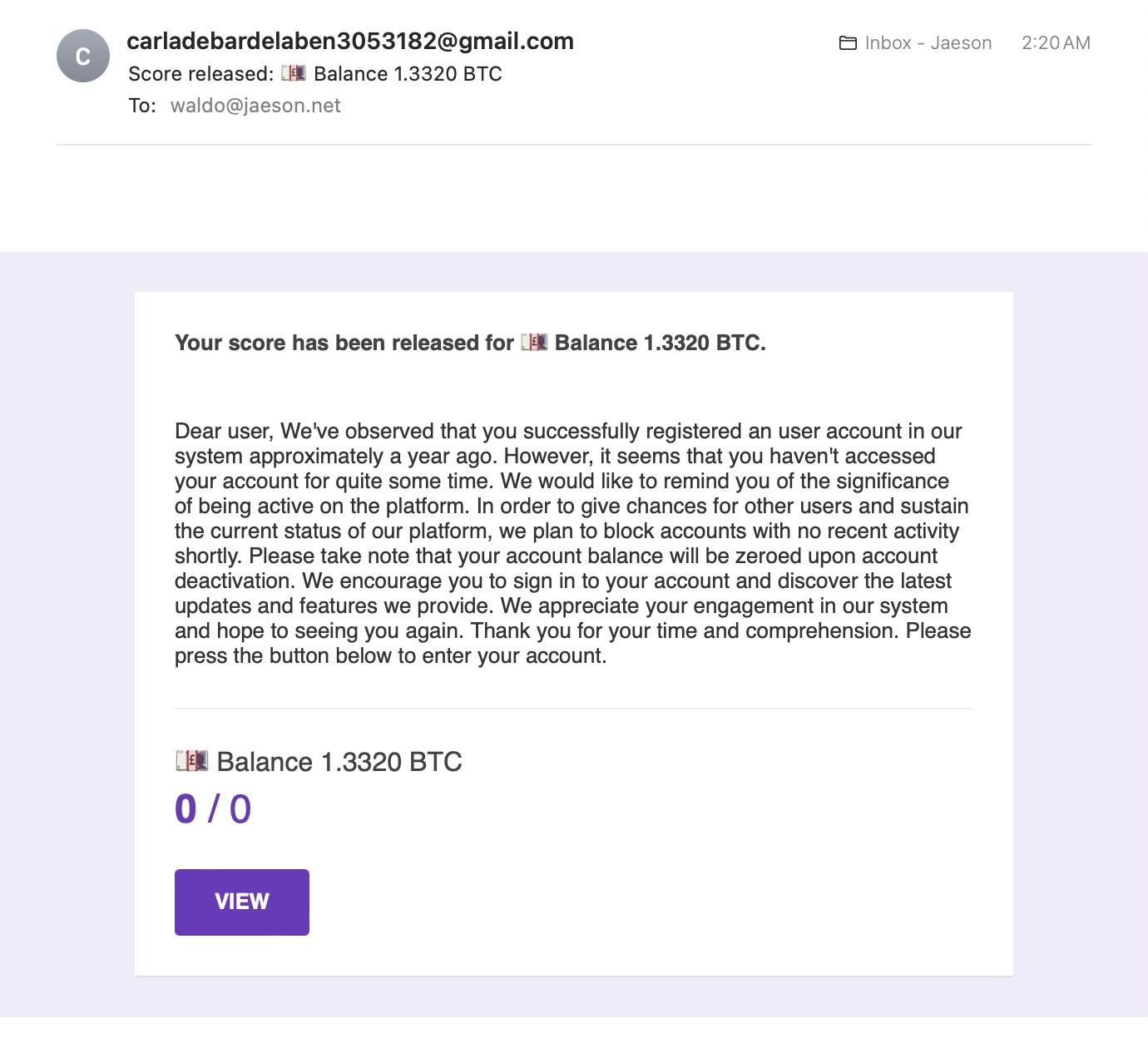

Спамерское письмо из изученной вредоносной кампании

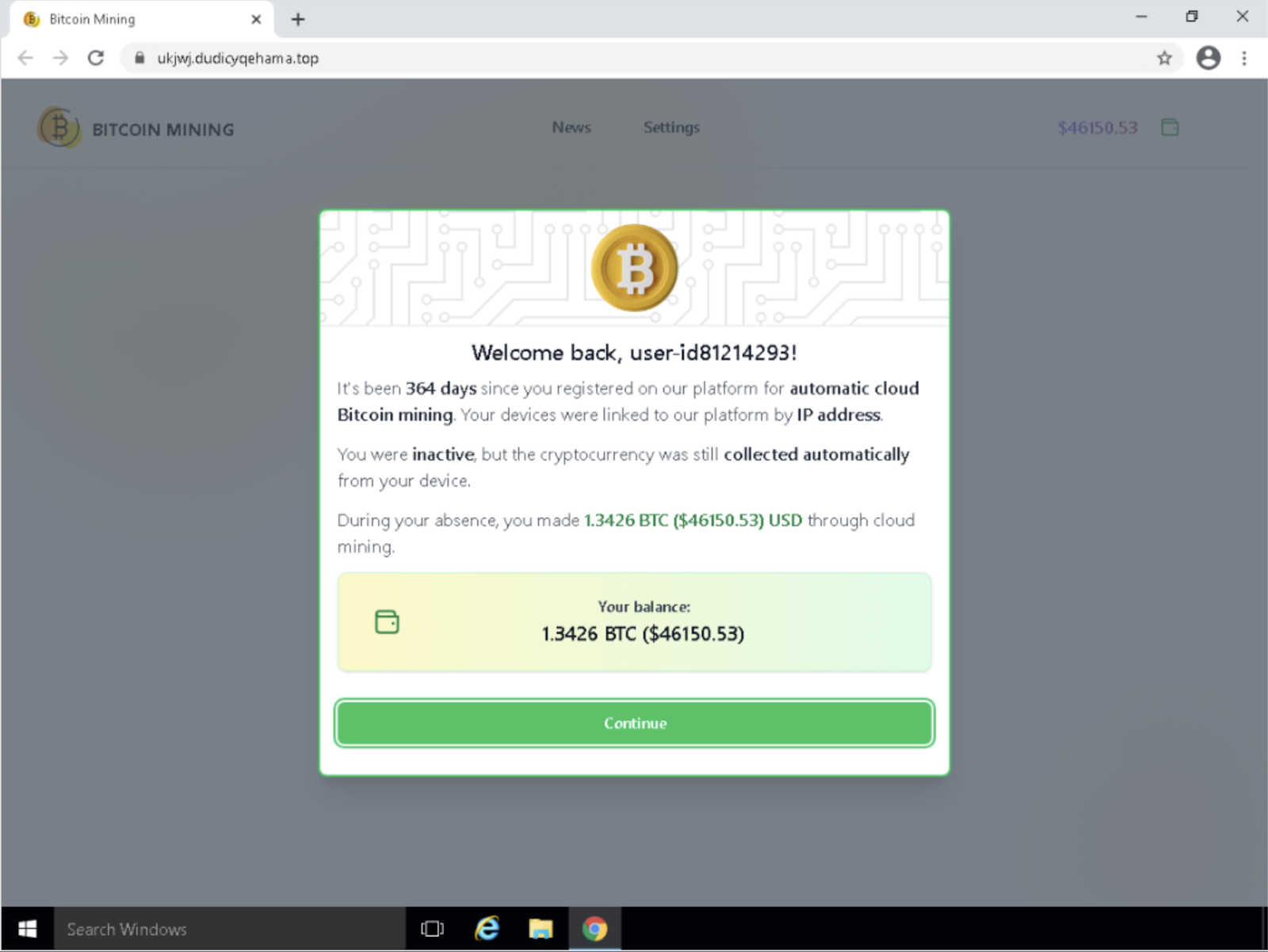

- В одной из кампаний хакеры рассылали письма с фейковыми результатами викторин, чтобы направить потенциальных жертв на сайт, где утверждалось, что они могут получить более 1,3 BTC (около 46 000 долларов США), заработанных с помощью «автоматического облачного майнинга биткоинов».

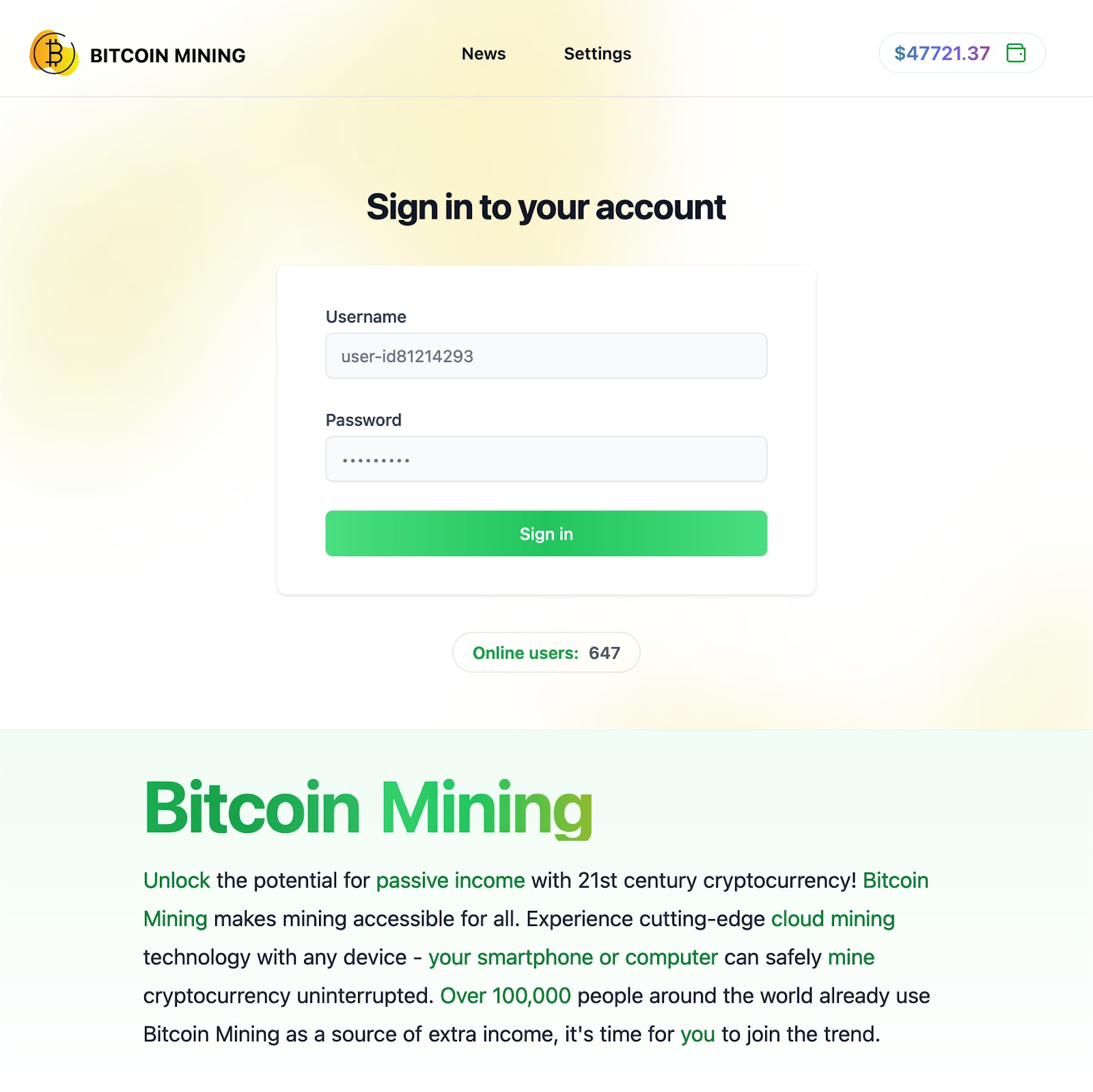

- Сам сайт и форма входа на нем выглядят вполне правдоподобно: потенциальная жертва видит заранее заполненные имя пользователя и пароль.

- На сайте имеется групповой чат, в котором пользователи якобы обсуждают темы, связанные с криптовалютами. Однако все комментирующие в этом чате — фальшивка, а одни и те же комментарии повторяются.

- Все, кто пытался получить биткоины с этого сайта, перенаправлялись в чат с менеджером по имени София. Та собирала персональные данные жертв и просила их заплатить «комиссию за обмен» в размере 64 долларов в биткоинах, чтобы получить окончательную выплату.

- Сбор этой «небольшой комиссии», по-видимому, и был основной целью кампании.

Схема действий преступников

- В популярных мессенджерах мошенники создают поддельные аккаунты руководителей ЦБ. Они выглядят убедительно, содержат реальные фамилию, имя, отчество, фото.

- Используя фальшивые аккаунты, злоумышленники отправляют сообщения руководителям различных крупных компаний или государственных органов, а также их заместителям.

- В сообщениях лжесотрудники просят помочь, например, в задержании аферистов в кредитной организации. Затем собеседник в мессенджере предупреждает о скором звонке уполномоченного сотрудника из профильного министерства. Он рекомендует следовать инструкциям звонящего, а о факте разговора никому не рассказывать.

- После этого злоумышленники звонят потенциальной жертве и под различными предлогами пытаются заполучить доступ к банковским данным или убеждают добровольно перевести деньги на подконтрольные мошенникам счета.

Атаки и уязвимости

Новая атака CacheWarp позволяет злоумышленникам взламывать виртуальные машины, защищенные технологией AMD SEV (Secure Encrypted Virtualization), используя запись в память для повышения привилегий и удаленного выполнения кода.

Технология Secure Encrypted Virtualization (SEV) была представлена вместе с релизом процессоров EPYC. Это аппаратная функция, шифрующая память для каждой виртуальной машины таким образом, чтобы только сам гость имел доступ к данным. В итоге информация оказывается защищена от других VM, контейнеров и недоверенного гипервизора шифрованием.

Атака использует уязвимость CVE-2023-20592 и эксплуатирует недостатки технологий AMD Secure Encrypted Virtualization-Encrypted State (SEV-ES) и Secure Encrypted Virtualization-Secure Nested Paging (SEV-SNP), которые предназначены для защиты от вредоносных гипервизоров и уменьшения рисков атак на виртуальные машины путем шифрования данных виртуальных машин и блокирования любых попыток их изменения.

В случае успешной атаки злоумышленники могут, например, вернуть переменные, используемые для аутентификации, к предыдущей версии, что позволит им перехватить предыдущий сеанс аутентификации, захватив контроль над виртуальной машиной.

Инциденты

Злоумышленники похитили конфиденциальную информацию и зашифровали все серверы Concevis. Федеральный совет Швейцарии оперативно отреагировал на произошедшее и опубликовал соответствующий пресс-релиз на своём официальном сайте.

Concevis отказалась выплачивать запрошенный хакерами денежный выкуп. Преступники угрожают публикацией украденных данных в даркнете.

В результате атаки у ICBC прекратила функционировать корпоративная почта, сотрудникам пришлось пользоваться почтовым сервисом Google. Кроме того, банк не смог провести ряд финансовых операций.

Атака повлияла на американское подразделение ICBC, помешав торгам на рынке казначейских облигаций. Банк разослал трейдерам экстренное уведомление:

«В настоящее время ICBC не может подключиться к DTCC/NSCC. Проблема затрагивает всех клиентов ICBC по клирингу, включая [censored]. В связи с этим [censored] временно приостанавливает все входящие FIX-соединения и в данный момент не принимает заявки. Мы находимся в тесном контакте с ICBC и сообщим, как только проблема будет решена».

Ситуация была настолько критична, что из-за неё ICBC задолжал банку BNY Mellon около 9 млрд долларов США. В результате, как сообщается, руководство банка решило удовлетворить требования преступников, чтобы как можно скорее восстановить доступ к ценным архивам.

Представитель хакерской группы Lockbit рассказал журналистам, что банк заплатил выкуп и дело закрыто, но официально эту информацию пока не подтвердили.

В сообщении на сайте утечек приведены образцы украденных данных. Предоставленные хакерами скриншоты включают переписку по электронной почте, данные о транзакциях и другую конфиденциальную информацию. Преступники требуют от компании выкуп в размере 6 млн долларов США за возврат украденных данных.

Пост на сайте утечек Medusa

В Moneris подтвердили попытку атаки на компанию, но заявили, что проникновение было предотвращено ИБ-специалистами фирмы и что ни компания, ни клиенты не пострадали от кибератаки. После попытки атаки компания провела полный аудит и анализ инцидента и пришла к выводу, что ни одна из политик по предотвращению утечек данных фирмы не была активирована.

Аналитик киберугроз из компании Emsisoft Рэд Кэллоу, обнаруживший пост вымогателей, заявил, что атака, вероятно, стала причиной отключения систем Moneris в сентябре, которое продлилось около 90 минут.

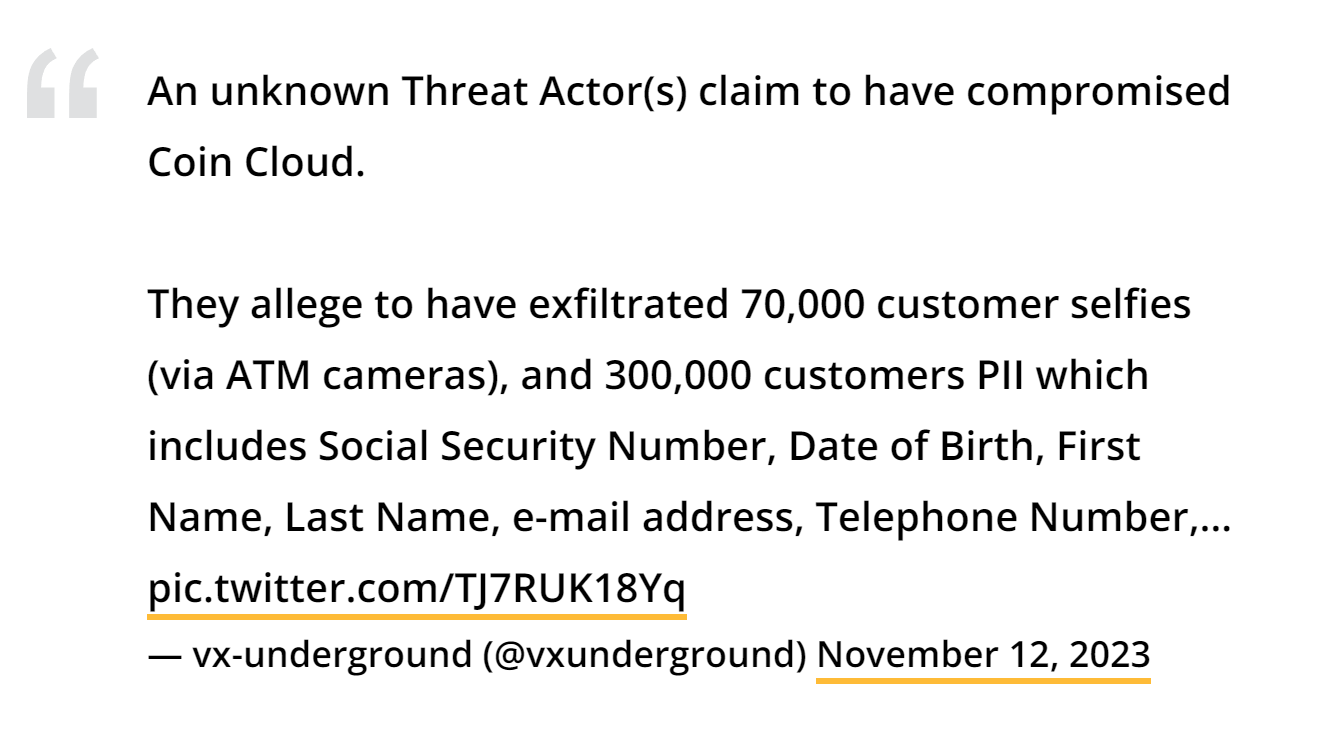

Злоумышленники заявляют, что похитили 70 тысяч селфи и личные данные 300 тысяч клиентов Coin Cloud. В качестве доказательства они опубликовали несколько скриншотов с данными клиентов, включая номера социального страхования, имя, адрес, дату рождения и другие сведения.

Киберпреступники также заявили, что украли исходный код внутренней системы Coin Cloud и вскоре планируют выложить утечку в открытый доступ.

Почти 30 000 транспортных контейнеров с потребительскими товарами застряли в портах Австралии.

После обнаружения атаки компания отключила свои системы от интернета, и корабли могли осуществлять разгрузку, однако грузы не могли покинуть порт. И хотя в настоящее время работа портов уже восстанавливается, согласно заявлениям компании, инцидент пока не исчерпан до конца.

Национальный координатор по вопросам кибербезопасности Австралии Даррен Голди (Darren Goldie) назвал атаку на DP World, управляющую примерно 40% грузов, идущих в страну и из нее, «киберинцидентом национального масштаба». По его словам, перебои в работе портового оператора будут длиться еще несколько недель, а не дней.

DP World не поделилась никакой информацией о самой атаке, поэтому пока неясно, какая группировка может стоять за этим инцидентом.

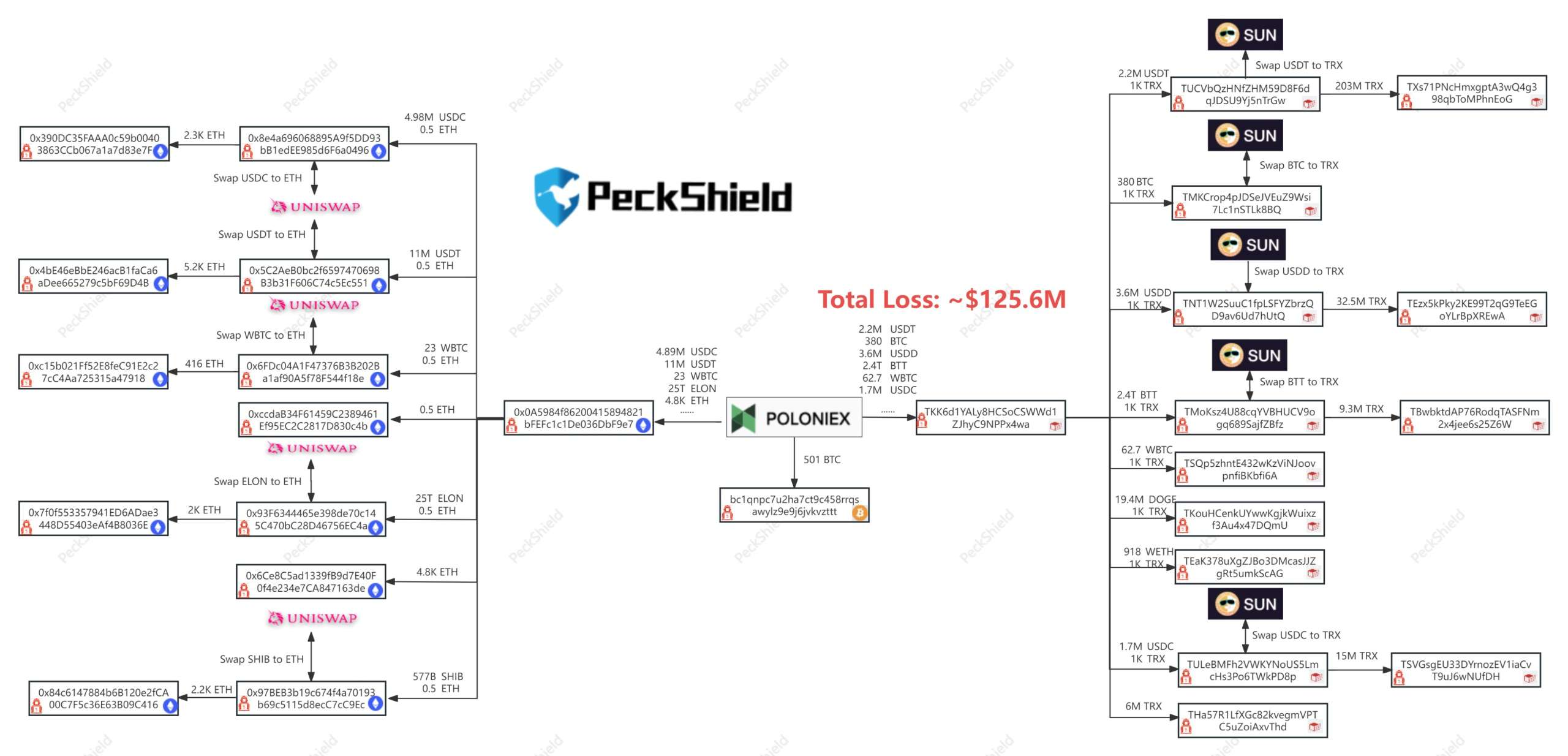

Представители платформы подтвердили факт взлома в социальных сетях, заявив, что уже расследуют этот инцидент и планируют полностью возместить убытки всем, кто пострадал из-за случившегося.

Точная сумма украденных средств пока неизвестна и оценивается исследователями по-разному. К примеру, специалисты PeckShield заявили, что у Poloniex украли около 125 млн долларов США, включая ETH на 56 млн долларов США, TRX на 48 млн долларов США и BTC на 18 млн долларов США. Аналитики Slow Mist, подсчитали, что общий ущерб превышает 130 млн долларов США, так как во время инцидента также были похищены менее ценные коины, общая стоимость которых составляет миллионы долларов США.

Представители Poloniex опубликовали официальное общение к неизвестным хакерам, в котором предложили им награду в размере 5% от украденных активов в обмен на возврат всех средств.

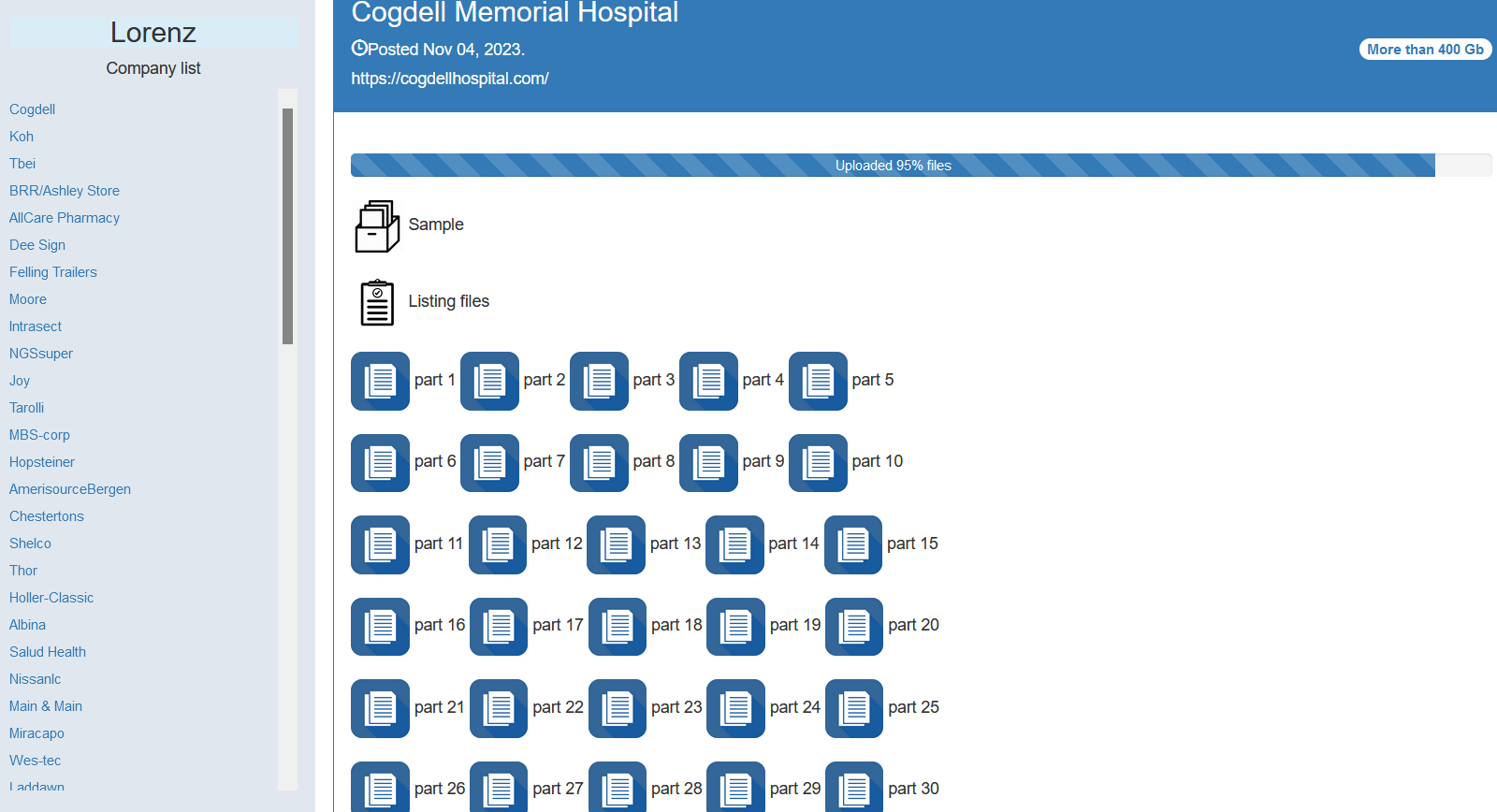

В начале ноября больница сообщала о «сбое в компьютерной сети», из-за чего был ограничен доступ к некоторым её системам и серьёзно нарушена работа телефонной связи. После этого больница отключила сетевое подключение, но продолжала оказывать большинство стандартных услуг.

Ответственность за кибератаку взяли на себя хакеры Lorenz, опубликовавшие информацию о больнице на своём сайте утечек в сети Tor. Преступники заявили, что им удалось похитить более 400 ГБ данных, включая внутренние файлы, медицинские изображения пациентов и электронную переписку сотрудников.

Хакеры разместили информацию о взломе платформы на одном из киберпреступных форумов, известном как место сбора операторов вымогательского ПО и торговцев украденными данными.

Среди похищенных данных присутствуют:

- имена и адреса клиентов;

- адреса;

- даты регистрации;

- электронные адреса;

- информация о кредитных картах;

- данные для входа в учётные записи высокого уровня;

- прочие системные данные.

Злоумышленники утверждают, что им доступна вся информация по кредитным картам пользователей. Кроме того, в сообщении на форуме указаны точки входа для экземпляров MongoDB на облачной платформе AWS, а также данные администраторов внутренних систем Dolly.com.

Проникновение в системы Dolly произошло в конце августа или начале сентября. Опубликованная хакерами переписка от седьмого сентября свидетельствует о согласии руководства Dolly.com на оплату выкупа в обмен на уничтожение похищенной информации.

Несмотря на уплату выкупа, преступники не выполнили свои обещания и опубликовали украденную информацию, а также переписку с представителями компании, заявив, что размер выплаты их не устроил. Обиженные слишком маленьким выкупом хакеры загрузили украденные данные на форум, где они были доступны для свободного скачивания в течение недели.

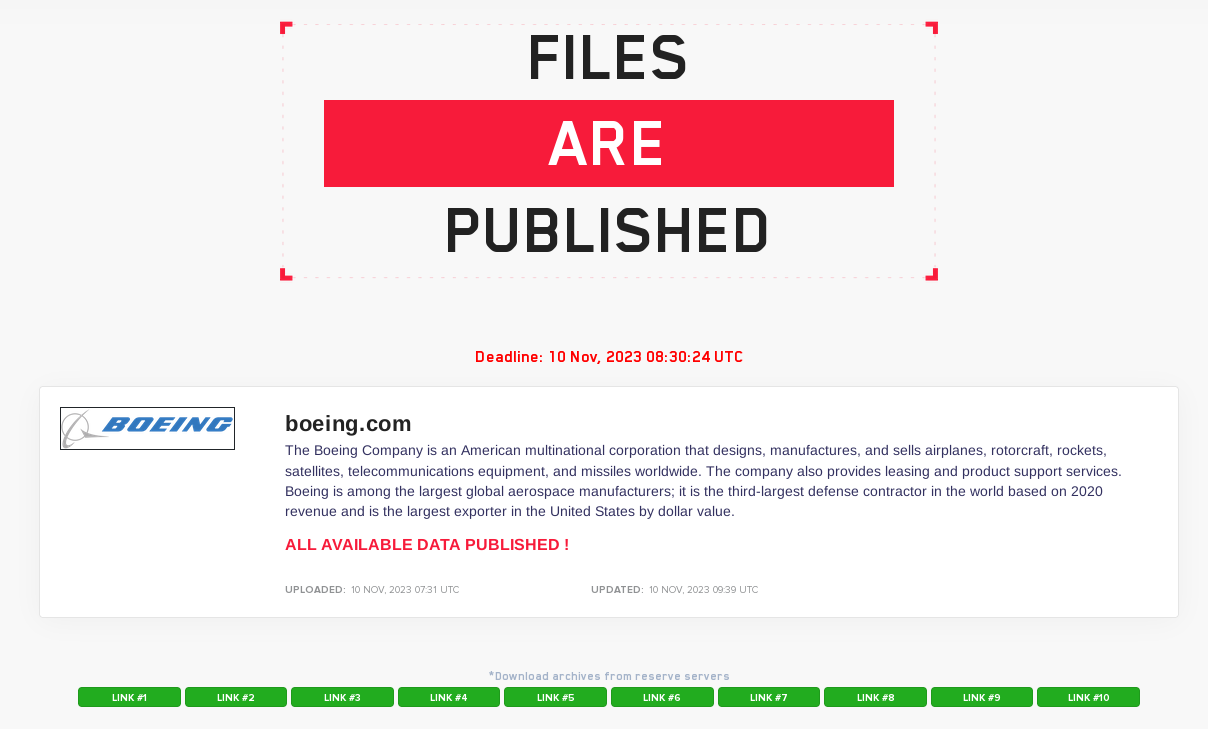

Группировка LockBit выложила в открытый доступ похищенные у компании Boeing даннные.

Причиной публикации, по словам хакеров, стало то, что компания Boeing проигнорировала предупреждения о том, что данные будут опубликованы в открытом доступе в случае невыплаты выкупа. В итоге LockBit обнародовала на своем сайт в даркнете около 50 ГБ информации.

Большая часть этих данных представляет собой резервные копии различных систем Boeing, новейшая из которых датирована 22 октября 2023 года, а также логи инструментов мониторинга и аудита.

В опубликованный дамп попали резервные копии с устройств Citrix, которые показывают, что операторы LockBit могли использовать для взлома корпорации недавно обнаруженную уязвимость Citrix Bleed (CVE-2023-4966).

Какие данные были украдены, пока неизвестно. Не разглашается также сумма, которую требуют злоумышленники в качестве выкупа. В своём Telegram-канале Snatch пишут, что получили доступ к информации о стратегических планах Tyson Foods.

Инцидент ставит под угрозу конфиденциальность корпоративных данных компании, в штате которой более 142 тысяч сотрудников, а годовой оборот превышает 53 млрд долларов США. Tyson Foods поставляет продукцию для крупных сетей быстрого питания, известных по всему миру, включая KFC, Taco Bell, McDonald’s и Burger King.

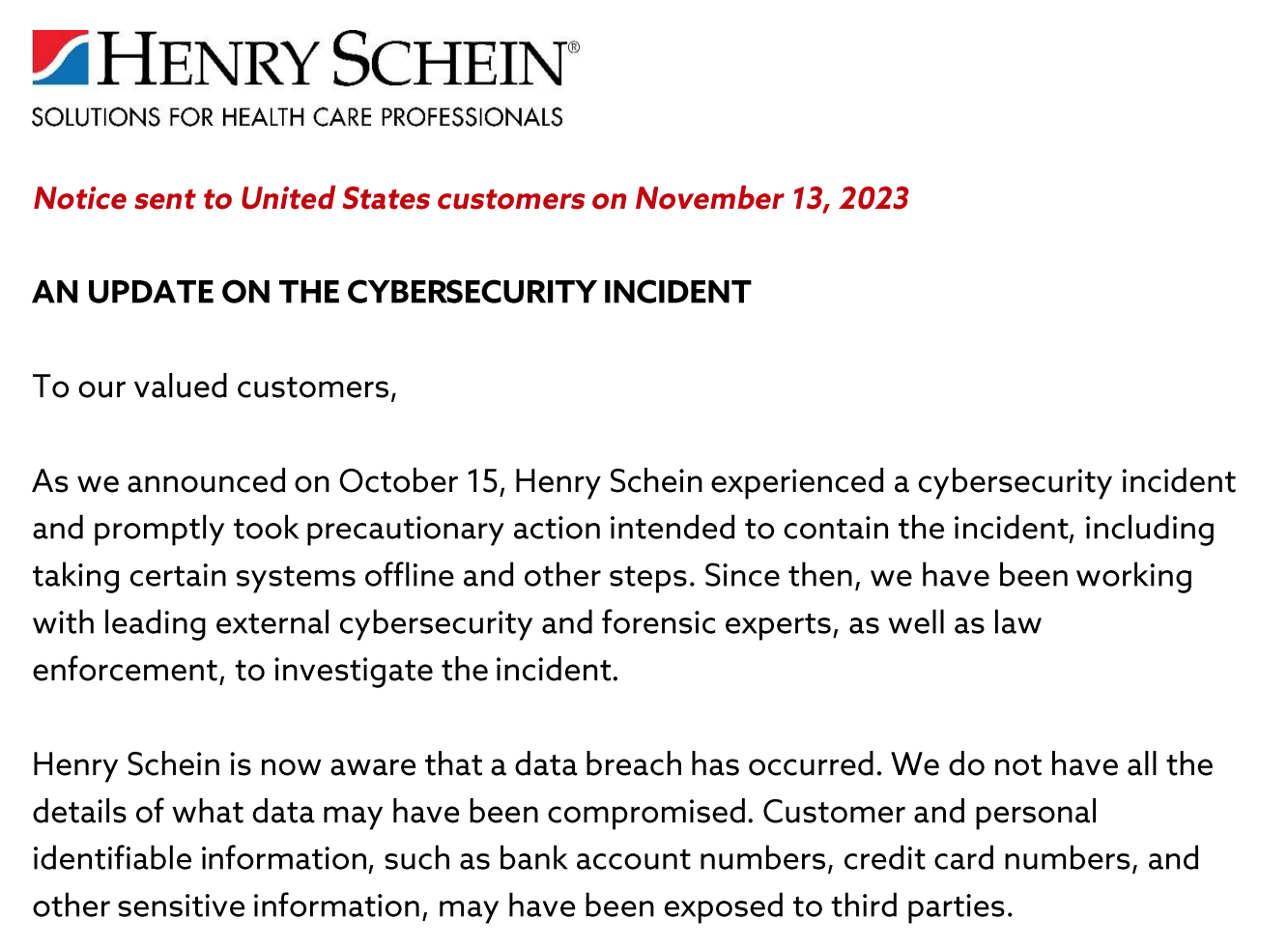

В уведомлениях клиентам и поставщикам от 13 ноября сообщается, что злоумышленники получили доступ к такой конфиденциальной информации, как реквизиты банковских счетов и данные кредитных карт.

Всем пострадавшим рекомендуют срочно сменить пароли от банковских аккаунтов, усилить защиту транзакций и проверить последние списания. Поставщикам также советуют временно заблокировать корпоративные счета.

Атака привела к нарушениям работы веб-сайта компании и затронула часть её производственных и логистических процессов. IT-отделу пришлось отключить ряд ключевых компьютерных систем. Клиенты начали жаловаться на то, что заказы приходилось делать по телефону, а не онлайн. Серьезно пострадали логистические цепи, что сказалось на прибыли организации.

Хакеры заявляли, что им удалось похитить 35 терабайт чувствительных данных и грозились опубликовать их на своем сайте к 3 ноября. В одном из заявлений группы также говорится, что в их руках оказались сведения о зарплате сотрудников и документы акционеров, что на тот момент невозможно было подтвердить.

2 ноября вымогатели сообщили в своем блоге, что они повторно зашифровали системы компании из-за, по всей видимости, срыва переговоров.

Через несколько дней Henry Schein исчезла с сайта утечек ALPHV/BlackCat, что породило предположения о том, что компания пошла на уступки и выплатила выкуп. Тем не менее, до недавнего времени компания продолжала называть случившееся обычным киберинцидентом и отказывались признавать факт утечки.