Дайджест Start X № 344

Обзор новостей информационной безопасности с 6 по 12 октября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

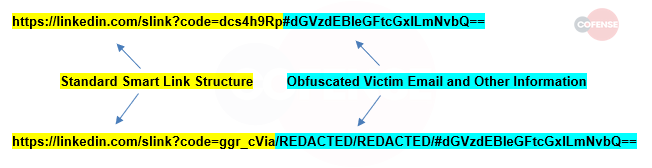

- Smart Links — платный инструмент, позволяющий создавать уникальные адреса для email-рассылок, чтобы отслеживать статистику переходов и вовлеченность аудитории. Это дает маркетологам ценную информацию для анализа эффективности кампаний.

- Хакеры использовали 80 ссылок, сгенерированных из взломанных или недавно созданных бизнес-аккаунтов LinkedIn. Поскольку в ссылках используется домен LinkedIn и уникальный код длиной в 8 символов, они кажутся легитимными и легко обходят защиту почтовых сервисов.

- Основные цели — финансовый сектор, производство, энергетика, строительство и здравоохранение.

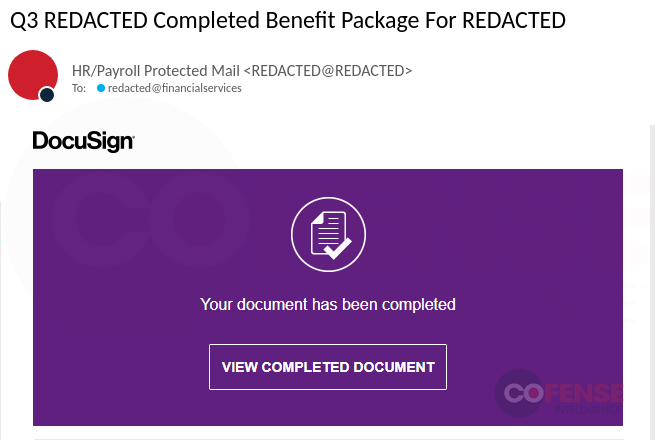

- Темы сообщений — платежи, кадры, документы, уведомления от систем безопасности.

- Ссылка вела пользователя на фишинговый сайт через цепочку переадресаций с «доверенного» домена.

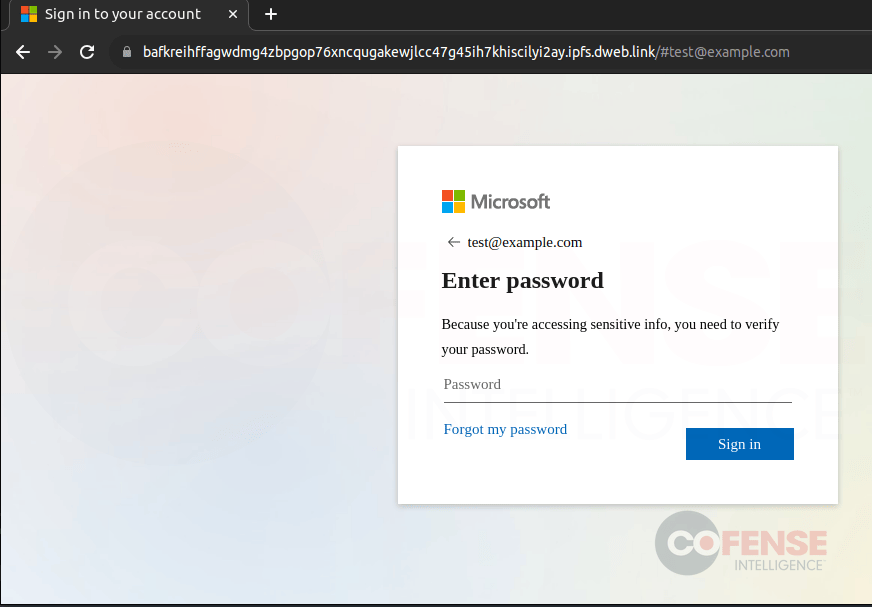

- Чтобы создать иллюзию надежности, в фишинговую ссылку заранее подставлялся e-mail жертвы.

- На поддельной странице входа в Microsoft-аккаунт этот адрес уже был указан в поле для почты, человеку оставалось только ввести пароль.

- Страница напоминала стандартную авторизацию в Microsoft, без фирменного дизайна компании. Хакерам, судя по всему, было важно собрать как можно больше учетных данных, поэтому они не нацеливались на конкретные организации.

Схема кампании

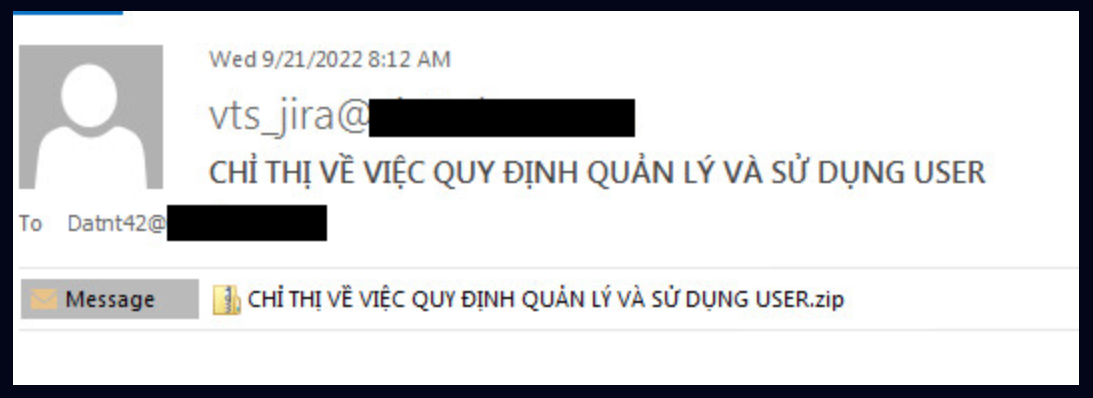

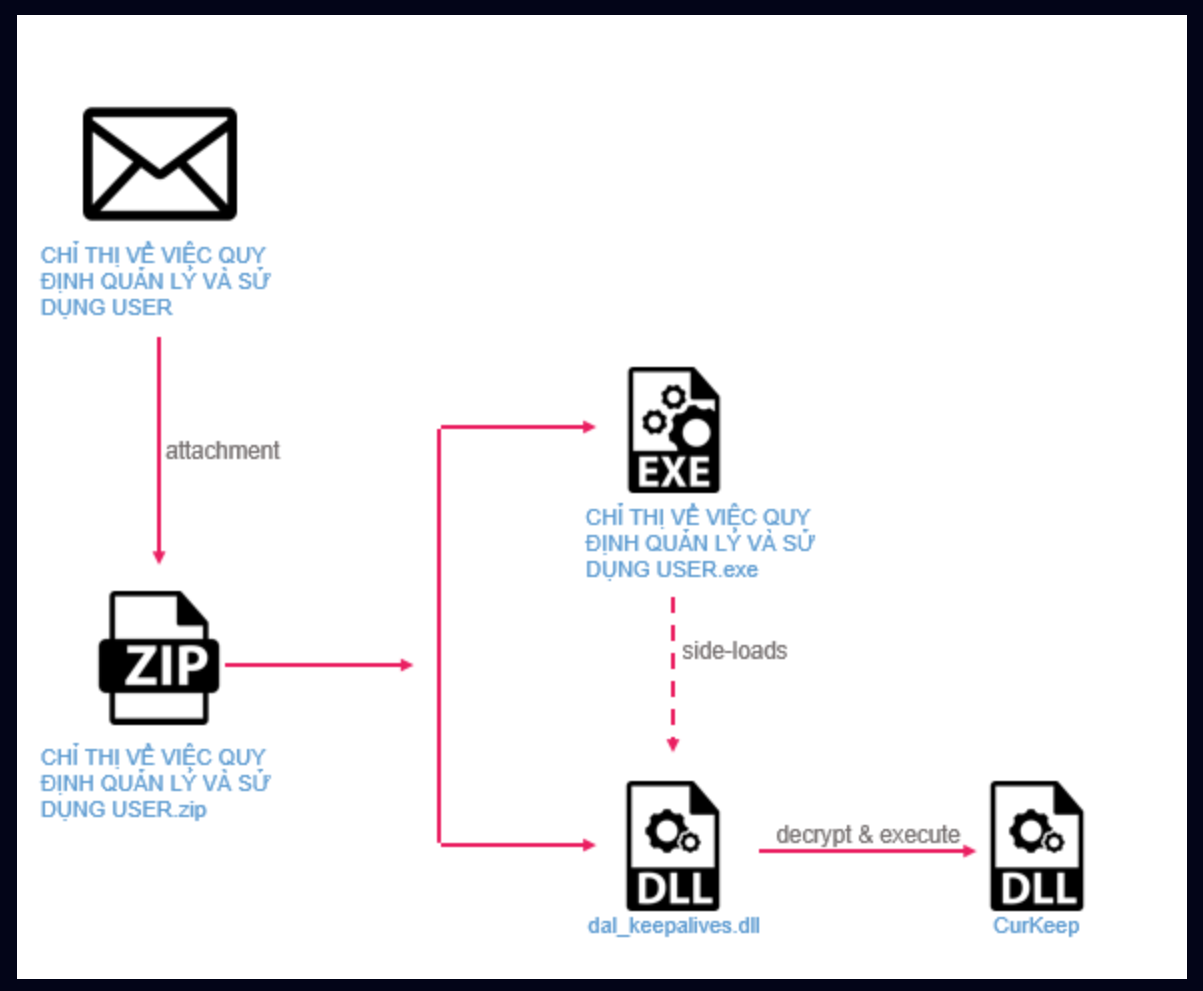

- Атака начинается с фишингового письма с вложением. . Тема письма для разных стран различна. Для вьетнамских компаний это «ИНСТРУКЦИИ ПО УПРАВЛЕНИЮ И ИСПОЛЬЗОВАНИЮ: ПРАВИЛА ПОЛЬЗОВАТЕЛЯ» на вьетнамском, для Узбекистана и Казахстана используются темы писем и имена вложений на русском— «Саммит 2022 г (парол — 0809).rar» и «Приказ №83 от 29.05.2023г.rar»

Письмо с темой на вьетнамском

- Архив содержит два файла — mDNSResponder.exe, переименованный под тему электронного письма, и загруженная методом DLL Sideloading библиотека «dal_keepalives.dll». Для загрузки эксплуатируется уязвимость CVE-2022-23748 (CVSS: 7.8) в программном обеспечении Audinate Dante Discovery.

Цепочка заражения

- После установки вредоносных файлов на устройства доставляются инструменты CurLu Loader, CurCore и CurLog Loader, каждый из которых имеет свои уникальные методы заражения и дальнейшей загрузки вредоносных полезных нагрузок. Основными функциями инструментов является кража данных и скрытое присутствие.

Атаки и уязвимости

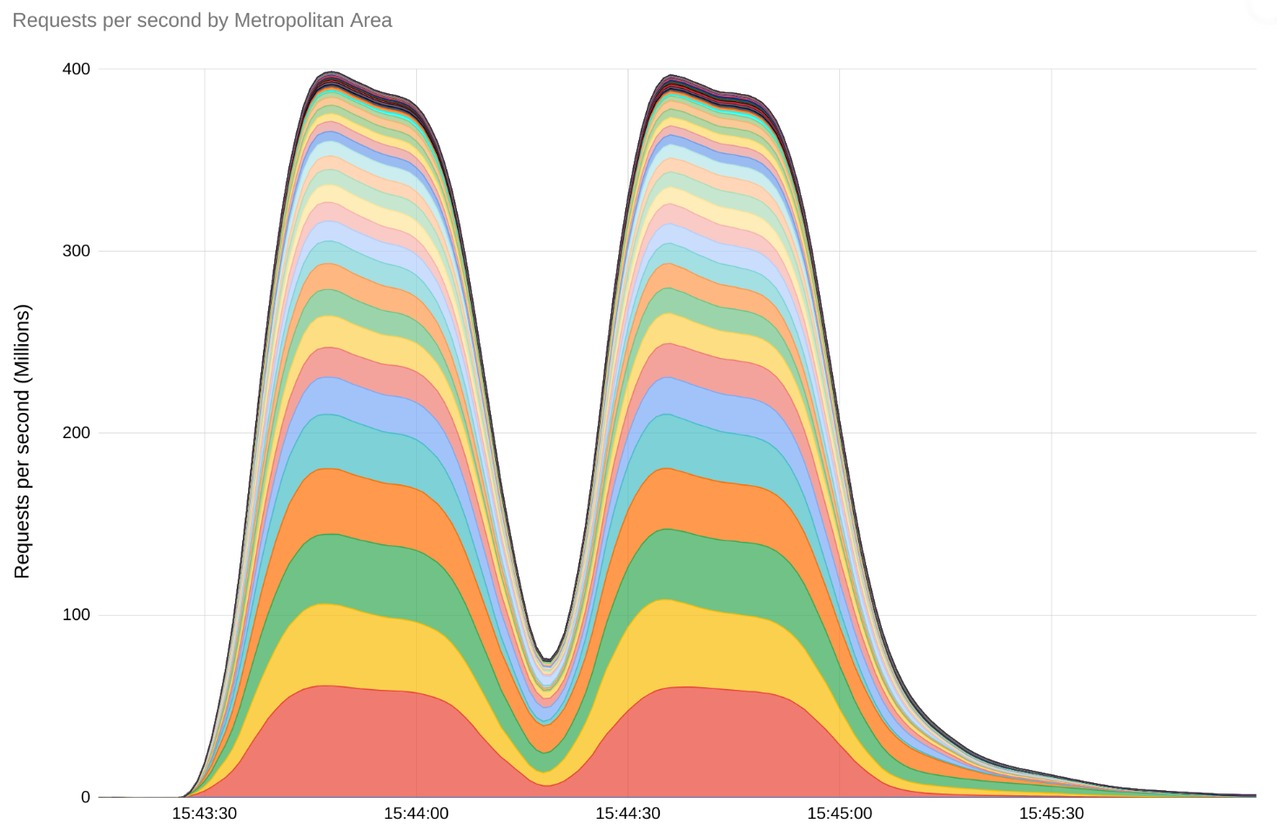

Благодаря уязвимости в протоколе HTTP/2, мощность атак, направленных на облачную инфраструктуру Google, достигла 398 млн запросов в секунду (requests per second, RPS), а атаки направленные на AWS и Cloudflare, превысили 155 млн и 201 млн запросов в секунду. Для сравнения, прошлый рекорд составлял 71 млн запросов в секунду и был зафиксирован в начале 2023 года.

Корень новой проблемы кроется в уязвимости нулевого дня CVE-2023-44487 в протоколе HTTP/2, и ее можно использовать для организации мощных DDoS-атак.

Атаки HTTP/2 Rapid Reset строятся на использовании нескольких HTTP/2-соединений и быстром чередовании запросов и отмен. Например, передается серия запросов на несколько потоков с последующей отменой для каждого из них. Целевая система будет анализировать и выполнять каждый запрос, генерируя журналы для запроса, который затем сбрасывается или отменяется клиентом.

Эксперты Cloudflare сообщают, что прокси-серверы или балансировщики нагрузки HTTP/2 особенно восприимчивы к таким атакам. Так, сеть компании оказалась перегружена на участке между TLS-прокси и апстримом, поэтому ущерб был нанесен еще до того, как вредоносные запросы попали под блокировку. В итоге атаки привели к увеличению количества ошибок 502 для клиентов Cloudflare.

Инциденты

Компания отключила все затронутые системы для предотвращения распространения атаки. Из-за инцидента начались перебои в работе систем, характерные для вымогательских атак. Отмечают также, что велика вероятность, что были украдены конфиденциальные данные.

Пока не установлен тип киберинцидента, ни одна из хакерских группировок не взяла на себя ответственность за атаку.

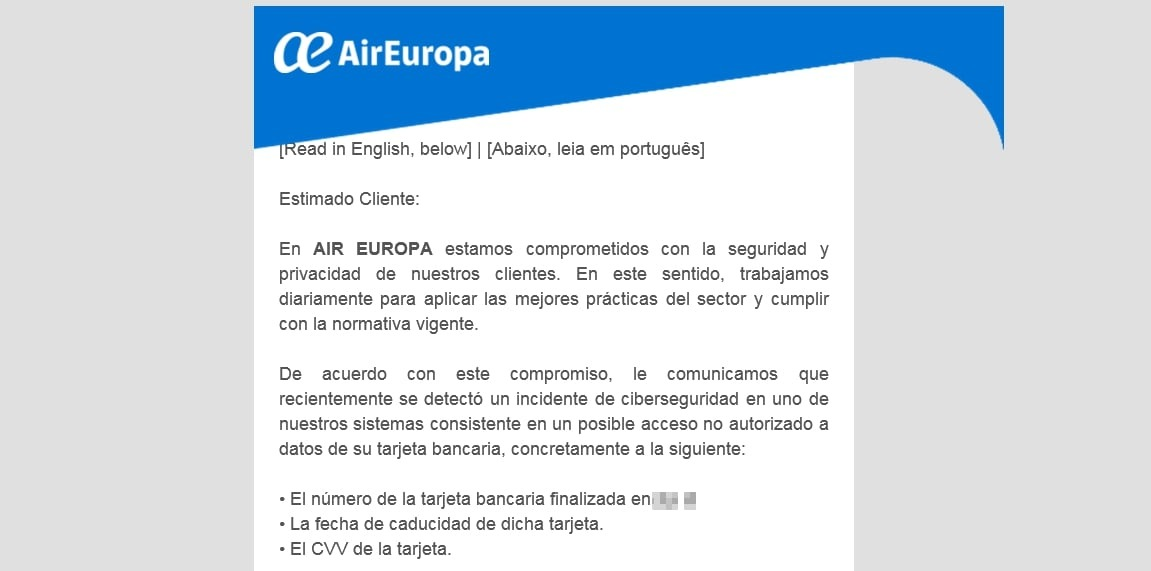

В ходе хакерской атаки в руки злоумышленников могли попасть номера карт, сроки их действия и коды CVV (Card Verification Value), указанные на обратной стороне, сообщает издание Bleeping Computer.

Air Europa предупредила пострадавших, что им нужно обратиться в свой банк и аннулировать карты, которые они использовали на сайте авиакомпании, в связи с «риском спуфинга и мошенничества, а также для предотвращения возможного мошеннического использования».

Клиентам также рекомендуется не сообщать свои персональные данные и PIN-коды карт лицам, связывающимся с ними по телефону или электронной почте, а также не открывать ссылки в письмах и сообщениях, в которых предупреждается о мошеннических операциях со скомпрометированными картами.

Пока представители Air Europa не сообщают, сколько ее клиентов пострадало в ходе этой утечки, а также ничего неизвестно о дате взлома систем компании и времени обнаружения инцидента.

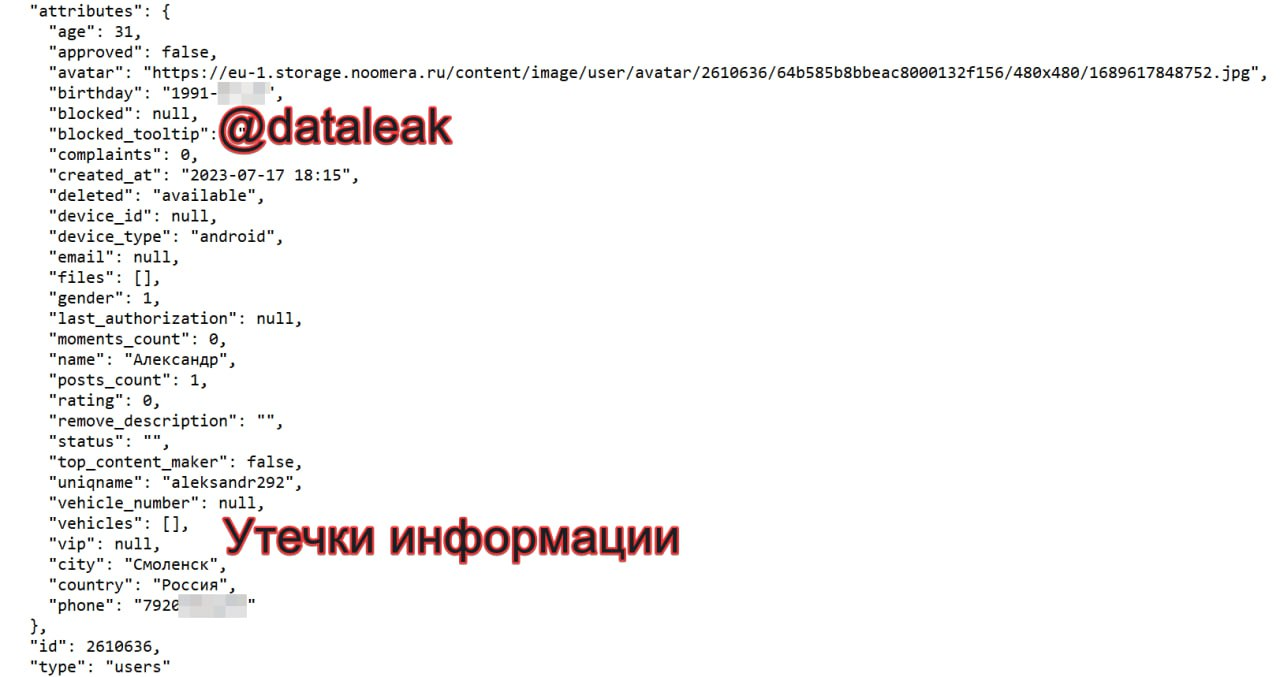

Продавец утверждает, что в базе 2 037 529 записей:

- 🌵 имя,

- 🌵 телефон,

- 🌵 адрес эл. почты,

- 🌵 дата рождения,

- 🌵 пол,

- 🌵 имя пользователя,

- 🌵 город и страна,

- 🌵 тип устройства (iOS или Android),

- 🌵 ссылка на аватар,

- 🌵 дата регистрации.

Вымогатели Rhysida атаковали государственные учреждения в Португалии и Доминиканской Республике.

Первой жертвой стал город Гондомар, власти которого были вынуждены отключить все официальные онлайн-сервисы, обратившись за помощью к Национальному центру кибербезопасности и Национальной комиссии по защите данных. На протяжении недели жители вынуждены были обращаться в государственные учреждения лично. При этом сами организации продолжали работать в обычном режиме, несмотря на технические сложности.

К концу недели электронные системы по-прежнему не функционировали, в том числе электронная почта. На вопросы о том, когда платформы будут полностью восстановлены мэрия не отвечает.

Ответственность за инцидент взяла на себя Rhysida. Она опубликовала на своем сайте паспорта и финансовые документы, украденные у муниципалитета.

Также было атаковано миграционное агентство Доминиканской Республики. Злоумышленники украли конфиденциальные файлы с именами, адресами и датами рождения граждан, но не стали шифровать системы агентства.

На сайте утечек Rhysida заявляет, что выставят данные на продажу, если не получат выкуп в 25 BTC — примерно 700 тыс. долларов США.

Похищенные сведения были выставлены на продажу на одном из теневых форумов. Они включают последние четыре цифры номеров социального страхования, номера водительских прав и домашние адреса избирателей.

Специалисты полагают, что злоумышленники получили доступ к данным избирателей, взломав сайт хостинг-провайдера. Все внутренние сети просканировали на предмет уязвимостей и сделали вывод, что базы самого избиркома не были скомпрометированы напрямую. Главные подозреваемые — группировка RansomVC.

Сейчас официальный сайт ведомства отключен. Представители заявили, что продолжают оценивать масштабы инцидента и принимать меры по защите систем. В расследовании

Estes Express Lines выразила благодарность клиентам и поставщикам за терпение в этот трудный момент. «Мы работаем максимально быстро, чтобы устранить эту проблему и вернуться к обычному режиму функционирования бизнеса», — сообщила компания.

Представители Estes утверждают, что их терминалы и водители продолжают эффективно работать даже в условиях текущего киберинцидента.

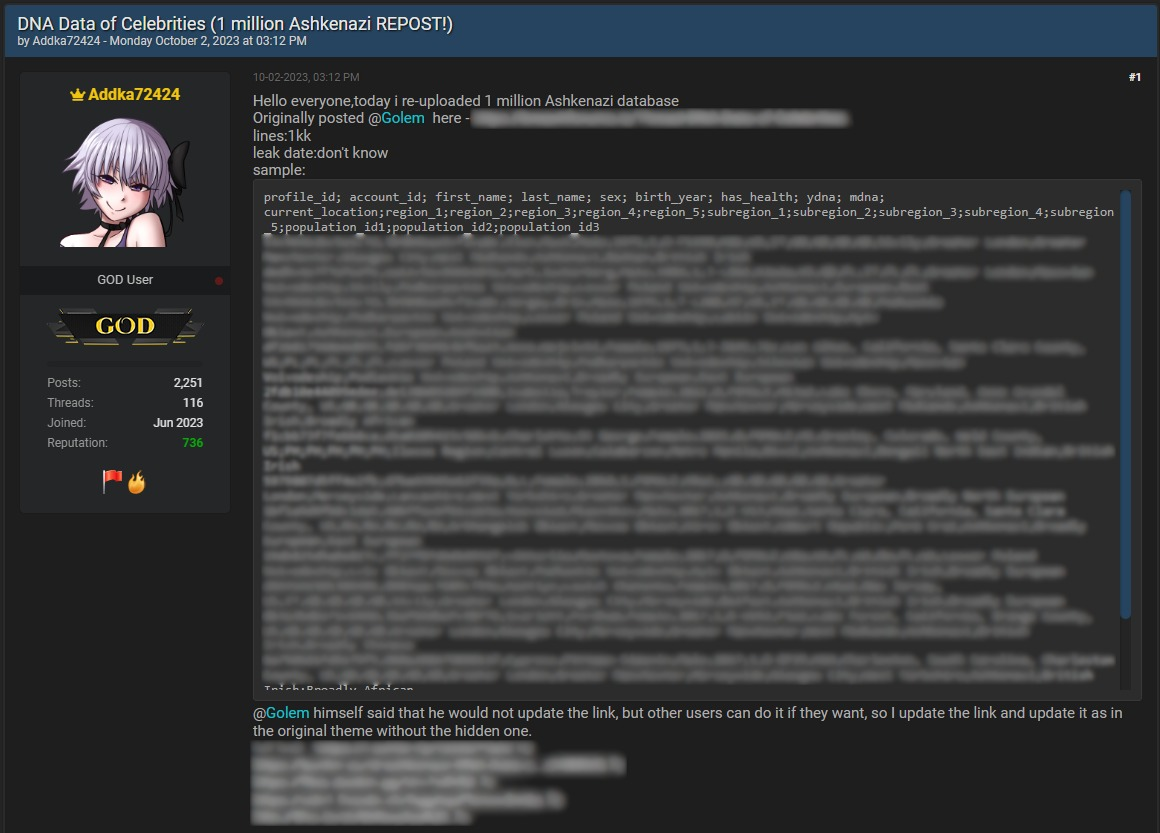

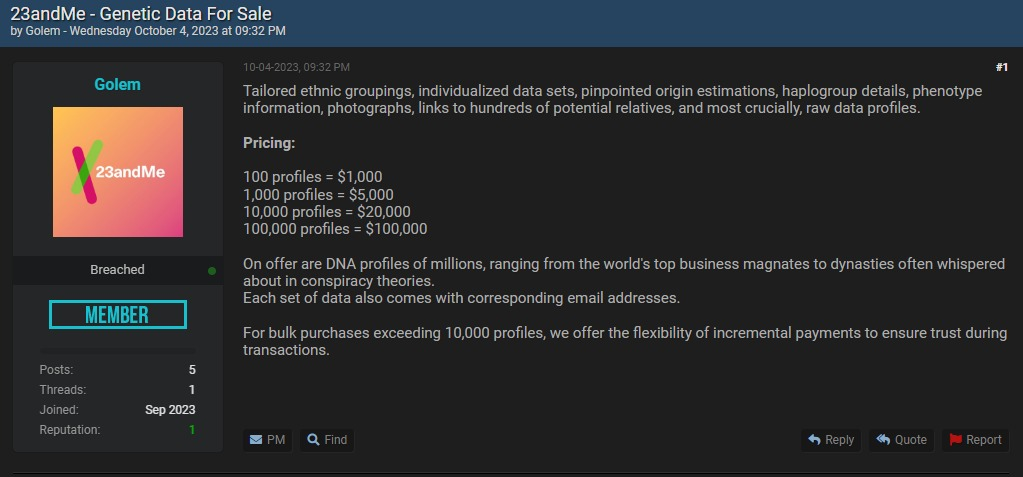

Один файл, опубликованный злоумышленником, содержал миллион строк данных об ашкенази, а другой — данные более 300 000 пользователей китайского происхождения.

Среди украденных данных была оценка происхождения, данные о фенотипе, медицинская информация, пол, возраст, фотографии, идентификационные данные, дата последнего входа в систему.

Несколько дней спустя тот же злоумышленник заявил, что готов продать различные наборы данных, принадлежащие клиентам компании. Хакер пишет, что суммарно в его распоряжении находится информация миллионов человек, и он готов продавать профили пользователей оптом, по цене от 1 до 10 долларов за один аккаунт 23andMe (в зависимости от размера сделки).

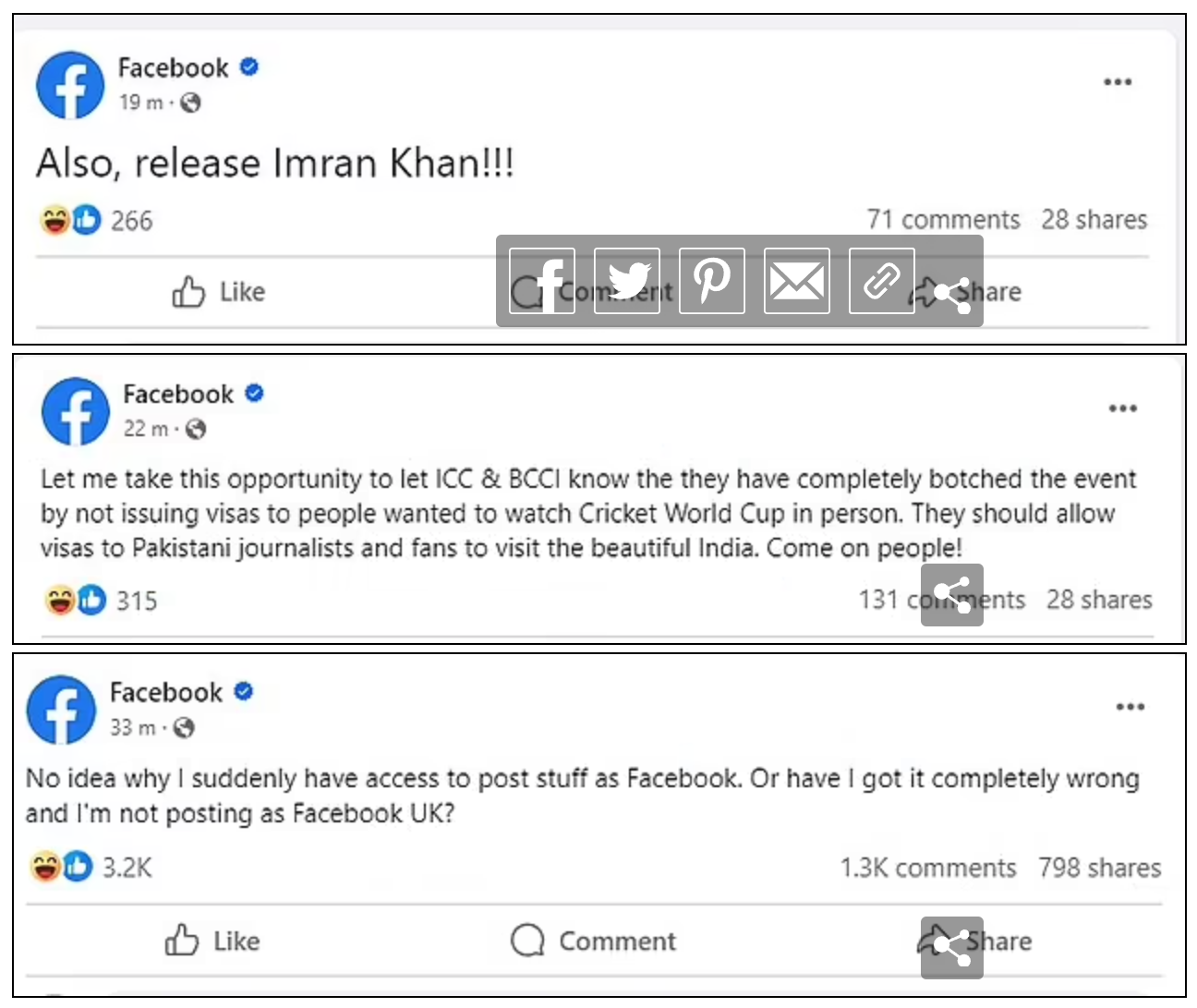

6 октября была взломана официальная страница Facebook (принадлежит корпорации Meta, запрещённой в РФ).

На странице появились странные публикации, предположительно написанные пропалестинскими хакерами.

Среди сообщений был пост с требованием освободить экс-премьер-министра Пакистана Имрана Хана, арестованного в начале августа 2023 года. Также было высказано неодобрение к организации BCCI за то, что она не выдала визы пакистанским болельщикам на матчи Кубка мира по крикету.

Пока руководство соцсети пыталось признать проблему, хакеры успели разместить несколько постов. Позже социальная сеть удалила все сообщения и опубликовала официальное заявление о том, что страница была скомпрометирована.