Дайджест Start X № 333

Обзор новостей информационной безопасности с 21 по 27 июля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

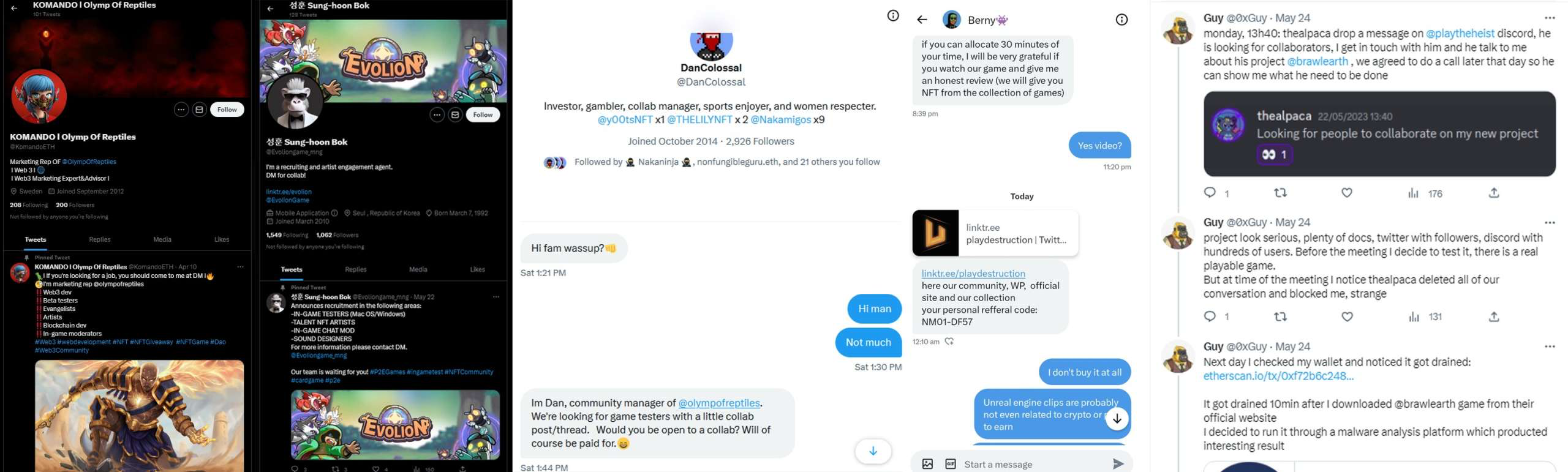

Вредонос Realst распространяется под видом фальшивых блокчейн-игр.

Схема действий преступников

- Каждая из фальшивых блокчейн-игр размещается на собственном сайте и имеет соответствующие учетные записи в Twitter и Discord.

- Игры рекламируются в социальных сетях, а также злоумышленники обращаются к потенциальным жертвам в личных сообщениях, убеждая их протестировать игру в рамках платного сотрудничества.

- Хакеры используют личные сообщения для предоставления жертвам кодов доступа, которые необходимы для загрузки фальшивых игровых клиентов. Эти коды позволяют злоумышленникам проверить людей, которых они хотят атаковать, и избежать ненужного внимания со стороны ИБ-исследователей.

- После запуска такой «игры» пользователь лишается своей криптовалюты и конфиденциальных данных.

- Пользователи Windows получают вместо игры известного инфостилера RedLine (также замечены заражения Raccoon Stealer и AsyncRAT), а пользователей macOS атакует именно Realst.

- Кроме криптовалютных кошельков Realst ворует информацию из браузеров Brave, Google Chrome, Mozilla Firefox, Opera и Vivaldi (Apple Safari является исключением). Также малварь может собирать информацию из Telegram и делать скриншоты.

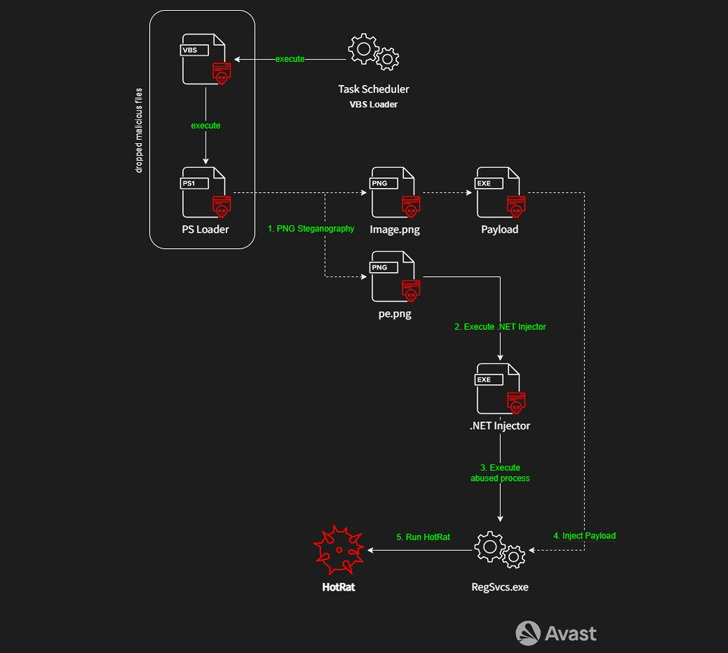

HotRat предоставляет злоумышленникам широкий спектр возможностей, включая кражу учетных данных, информации криптовалютных кошельков, захват экрана, кейлоггинг, установку дополнительных вредоносных программ, а также получение доступа к данным буфера обмена и их изменение.

HotRat распространяется при помощи объединения вредоносного скрипта AutoHotkey с различным взломанным ПО, которое обычно доступно на торрент-трекерах. Скрипт инициирует цепочку заражения и предназначен для деактивации антивирусов на скомпрометированном хосте, а также запуска полезной нагрузки HotRat с помощью загрузчика скриптов Visual Basic.

Как сообщают в банке ВТБ, кампания выглядит так:

- Россиянам в мессенджерах поступают сообщения с зарубежных номеров телефона с предложениями просматривать товары в интернет-магазинах.

- За это гражданам обещают выплачивать от 30 тыс. до 360 тыс. руб.

- Для подтверждения участия и уточнения подробностей условий работы их просят отправить ответ и связаться с администратором в удобном мессенджере.

- После этого новоиспеченный «сотрудник» должен внести на счет «работодателя» небольшую сумму, которая будет увеличиваться ежеминутно от числа просмотров товаров.

Инциденты

Хакеры из группировки SiegedSec заявили о взломе портала сотрудничества COI и хищении данных.

Портал COI (Communities of Interest Cooperation Portal) — публичный ресурс для обмена информацией и сотрудничества организаций НАТО и государств-участников альянса.

В своем Telegram-канале хакеры уже начали сливать якобы похищенные данные. Общий объем файлов составляет 845 МБ, и они содержат около 8000 строк конфиденциальной информации о пользователях, несекретные документы, а также данные для доступа к учетным записям:

- полные имена;

- название компания/подразделения;

- информацию о рабочей группе;

- должность;

- ID корпоративной электронной почты;

- адрес места проживания;

- фото.

Утечка данных может затрагивать 31 страну, входящую в альянс НАТО.

Злоумышленники утверждают, что похитили сотни гигабайт данных, включая личную информацию миллионов клиентов, и нарушили работу системы управления водой AquaSmart. Компания не отвечает на требования хакеров и не информирует общественность о произошедшем.

Группа DESORDEN известна своими атаками на малайзийские организации, связанные с кибербезопасностью. В длинном и очень подробном заявлении, отправленному сайту DataBreaches, хакеры сообщают:

«Мы берём на себя ответственность за недавнее нарушение данных малайзийского конгломерата Ranhill Utilities Berhad, который обеспечивает водой и электричеством всю Малайзию. Наша атака нарушила работу Ranhill в области выставления счетов и водоснабжения, затронув более 1 миллиона клиентов. Пострадавшие системы включают систему онлайн-оплаты Ranhill, мобильное приложение и, что особенно важно, их систему управления водой AquaSmart.»

Проверка слитых файлов показала, что среди них действительно есть конфиденциальные базы и документы, принадлежащие Ranhill.

По словам представителей компании, 18 июля произошла кибератака на системы клиентов в Великобритании, расположенные в облачном хранилище данных.

Персонал службы скорой помощи South Central был вынужден записывать информацию о пациентах вручную после инцидента и предупрежден о возможности фишинговых атак.

Ortivus утверждает, что «электронные медицинские карты в настоящее время недоступны и обрабатываются вручную. Пациенты не пострадали. Кибератака не затронула другие системы, и клиенты за пределами облачного хранилища данных не пострадали.»

Пострадавшая от хакерской атаки платформа использовалась самыми разными министерствами страны, но известно, что инцидент не затронул Канцелярию премьер-министра, Министерство обороны, Министерство юстиции и Министерство иностранных дел.

Норвежское управление по защите данных (DPA) уже уведомлено об инциденте, то есть, скорее всего, хакеры могли получить доступ к конфиденциальной информации в скомпрометированных системах, и произошла утечка данных.

Критический баг, получивший идентификатор CVE-2023-35078 (10 баллов из 10 возможных по шкале CVSS), был обнаружен норвежскими правительственными ИБ-специалистами в продукте для управления мобильными устройствами Endpoint Manager Mobile (EPMM, ранее известен под названием MobileIron Core) компании Ivanti.

Проблема связана с обходом аутентификации и затрагивает все поддерживаемые версии EPMM, а также более старые. Успешная эксплуатация уязвимости позволяет злоумышленнику получать доступ к определенным путям API без необходимости аутентификации.

Инцидент повлиял на несколько продуктов и услуг CardioComm, включая:

- HeartCheck CardiBeat — портативный монитор электрокардиограммы (ЭКГ), который подключается к смартфону пользователя через Bluetooth и позволяет передавать результаты врачу, клинике или сервису CardioComm для чтения ЭКГ;

- Global Cardio 3 — программное обеспечение для диагностики записей ЭКГ пациентов и создания отчетов по ЭКГ;

- Home Flex — программное обеспечение, которое позволяет пользователям загружать и делиться данными о работе их сердца.

Полные последствия сбоя и его влияние на пользователей, полагающихся на эти устройства для мониторинга своего здоровья, пока неизвестны. CardioComm не раскрыла подробности о характере инцидента, но упомянула, что активно работает над восстановлением данных и серверов. Это может указывать на атаку программы-вымогателя.

Организация TIAA (Teachers Insurance and Annuity Association) сообщила, что данные 2,63 млн её клиентов были похищены вымогателями Cl0p.

Всего три недели назад TIAA заявляла, что им удалось минимизировать последствия атаки, и никакой утечки не было, однако 21 июля подала заявление властям штата Мэн, в котором говорится, что личная информация 2 630 717 людей, включая 17 640 жителей штата, украдена Cl0p.

Для взлома хакеры использовали уязвимость в MOVEit Transfer — ПО для управления передачей файлов. Эта уязвимость представляет собой SQL-инъекцию, которая позволяет легко манипулировать файлами и базами данных на серверах, использующих ПО.

Уязвимость нулевого дня MOVEit позволила преступникам получить доступ и извлечь определенную информацию с серверов MOVEit Transfer, которые PokerStars использовала для хранения и обмена данными. Уязвимость MOVEit Transfer — это уязвимость SQL-инъекции, которая позволяет неавторизованным злоумышленникам получить доступ к базе данных MOVEit Transfer и выполнять произвольный код на сервере.

По данным PokerStars, взлом затронул 110 291 человека. Открытые файлы содержали личные данные пользователя — имя, адрес и номер социального страхования (Social Security Number, SSN).

Barrick Gold Corp. стала одной из 384 организаций, взломанных Cl0p.

Компания не раскрывала информацию о последствиях атаки, не сообщила, какие данные были украдены и даже не подтвердив сам факт атаки. Пресс-секретарь Barrick Gold заявила, что «не комментирует вопросы, связанные с кибербезопасностью».