Дайджест Start X № 334

Обзор новостей информационной безопасности с 28 июля по 3 августа 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

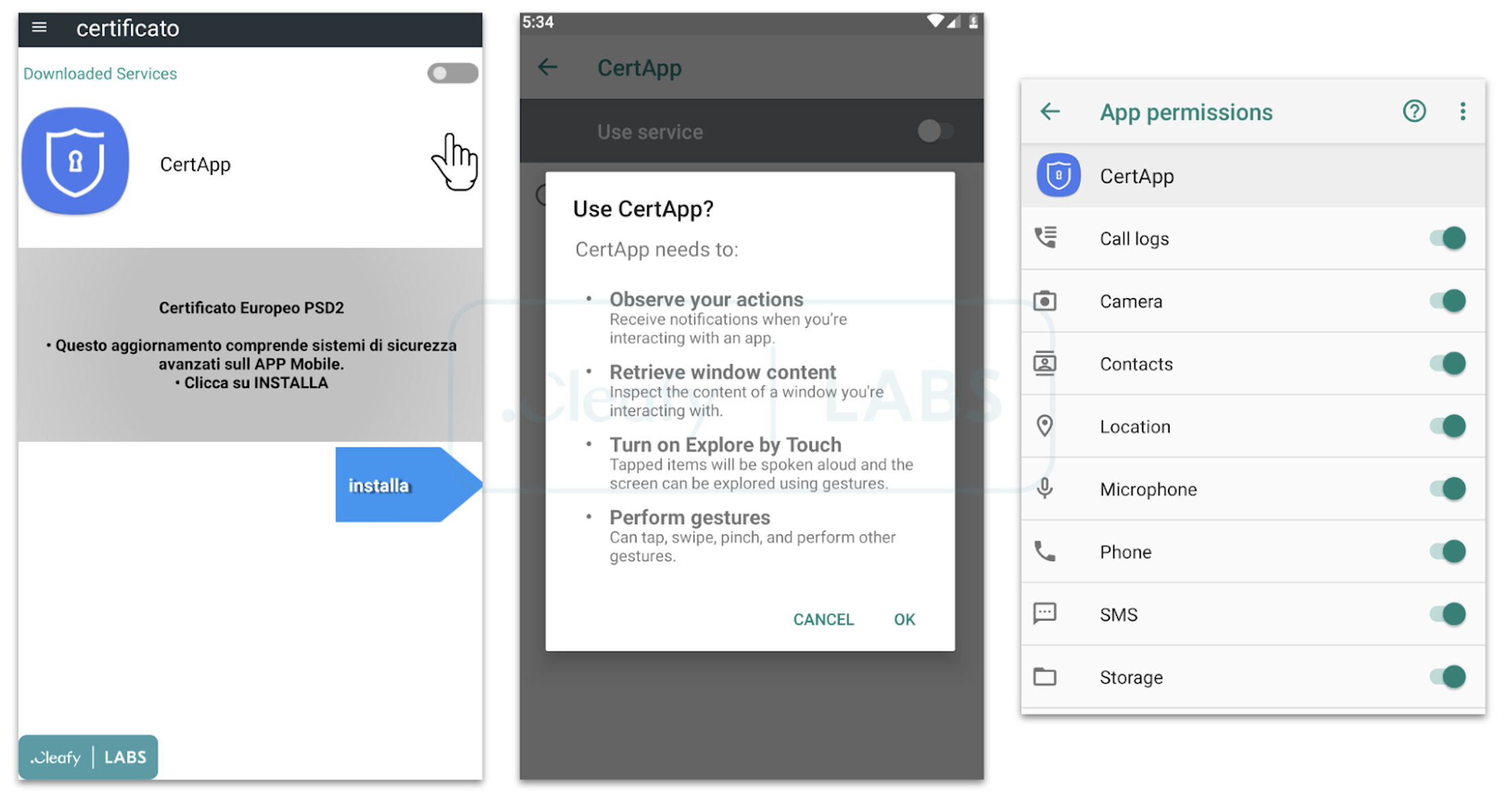

Атака операторов SpyNote начинается с вредоносного СМС-сообщения, в котором жертву призывают установить банковское приложение. Тех, кто нажмёт на ссылку в сообщении перенаправят на загрузку софта TeamViewer QuickSupport, доступного в Google Play Store.

С помощью популярной программы для удаленного доступа киберпреступники устанавливают на Android-устройства SpyNote, который может собирать данные геолокации, фиксировать нажатия клавиш, записывать действия на экране и перехватывать коды двухфакторной аутентификации.

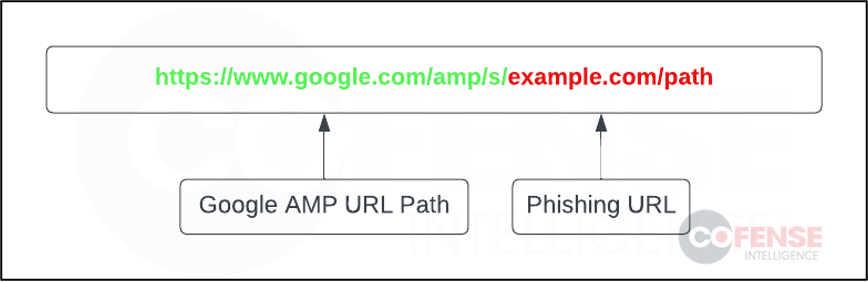

Google Accelerated Mobile Pages («Ускоренные мобильные страницы») представляют собой опенсорсный HTML-фреймворк, разработанный и продвигаемый Google, совместно с 30 компаниями-партерами.

Страницы AMP обслуживаются с серверов Google, хотя и выглядят так, будто исходят с оригинальных сайтов. Цель проекта AMP — улучшение user experience, а также повышение производительности сайтов за счет комбинации предварительной загрузки, предоставления страниц с более быстрых серверов самой Google и удаления некоторых legacy-функций.

Использование URL-адресов Google AMP, встроенных в фишинговые письма, позволяет атакующим добиться того, что технологии защиты почты не помечают такие сообщения как вредоносные или подозрительные (из-за хорошей репутации Google). На самом же деле URL-адреса AMP отвечают за перенаправление на вредоносный фишинговый сайт, а дополнительный шаг с применением AMP позволяет воспрепятствовать анализу и обнаружению.

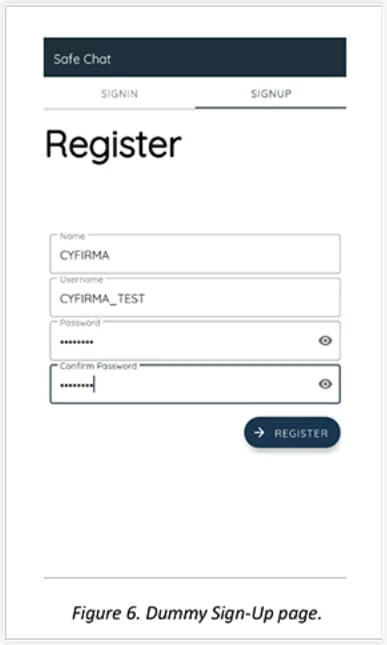

Хакеры группировки Bahamut использует поддельное Android-приложение SafeChat для распространения шпионского ПО. Вредоносная программа крадет журналы вызовов, текстовые сообщения и данные местоположения с мобильных устройств.

Экран регистрации в фальшивом приложении

Для распространения вредоноса Bahamut использует фишинговые сообщения в WhatsApp. Цель кампании — жители Южной Азии.

Интерфейс приложения SafeChat имитирует настоящий мессенджер, а процесс регистрации пользователя выглядит абсолютно легитимным. Это служит хорошим прикрытием для вредоносного ПО.

Один из критических шагов в процессе заражения — получение разрешений на использование служб доступности, которые затем используются для автоматического предоставления шпионскому ПО дополнительных разрешений: доступа к списку контактов, СМС, журналам вызовов, внешнему устройству хранения и данным о местоположении.

Атаки и уязвимости

Новую атаку сравнивают с проблемой Meltdown и относят к уязвимостям типа Microarchitectural Data Sampling (MDS).

Collide+Power представляет собой универсальную софтверную атаку, которая применима к любому приложению, любому типу данных и работает против устройств на базе процессоров Intel, AMD и Arm. Проблема получила идентификатор CVE-2023-20583 и ожидается, что исходный код скоро будет размещен на GitHub.

Исследователи подчеркивают, что Collide+Power сложно назвать фактической уязвимостью. По сути, атака просто злоупотребляет тем фактом, что некоторые компоненты ЦП предназначены для обмена данными из разных защищенных областей. Это позволяет атакующему использовать эти общие компоненты для объединения своих данных с данными пользовательских приложений. Для этого злоумышленник измеряет энергопотребление процессора, изменяя подконтрольные ему данные и выявляя данные, связанные с пользовательскими приложениями.

Инциденты

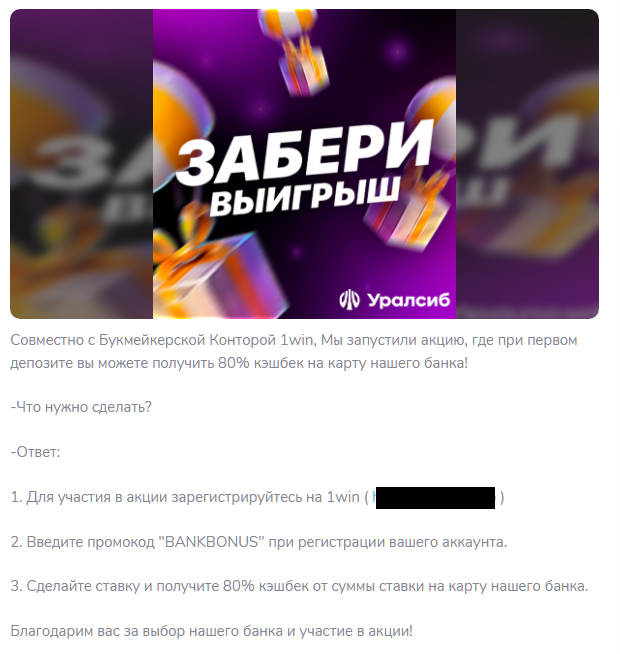

В ночь на 3 августа были взломаны соцсети банка Уралсиб и нескольких других банков.

Около 1:20 ночи мошенники разместили в социальных сетях сообщение о фальшивой акции с 1win, которое было удалено уже через 10 минут. С помощью этого фейкового поста об акции злоумышленники пытались похитить данные карт клиентов банка.

Пользователям, которые перешли по ссылке из этого сообщения и оставили данные своей карты, рекомендуется временно ее заблокировать.

С блокировкой представители банка советуют не затягивать, так как «мошенники в любой момент могут расплатиться картой или снять с нее деньги».

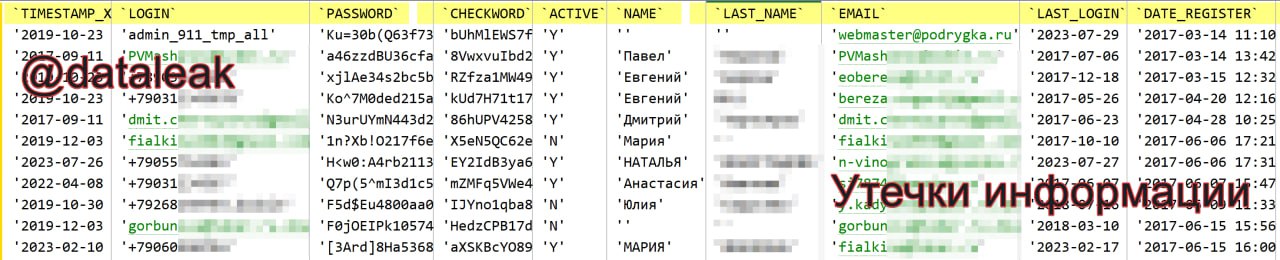

Частичный SQL-дамп из CMS «Bitrix» с таблицей зарегистрированных пользователей насчитывает 2 194 148 строк, содержащих:

- 🌵 имя/фамилию;

- 🌵 телефон (2 млн уникальных номеров);

- 🌵 адрес эл. почты (2 млн уникальных адресов);

- 🌵 хешированный пароль;

- 🌵 пол;

- 🌵 дату регистрации и последнего захода (с 14.03.2017 по 29.07.2023).

Выборочная проверка случайных номеров телефонов из утечки через форму восстановления пароля на сайте podrygka.ru показала, что даные действительные.

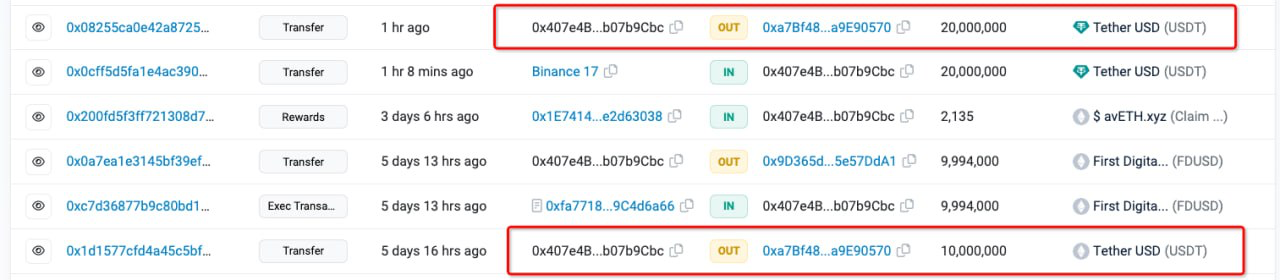

Криптоинвестор потерял 20 млн USDT из-за фишинговой атаки.

Похищение средств произошло, когда на кошелек жертвы поступило 10 млн USDT от аккаунта на Binance. После перевода средств мошенник провёл атаку через нулевую транзакцию: он отправил нулевое количество USDT с аккаунта жертвы на фишинговый адрес. Жертва, полагая, что переводит деньги на знакомый адрес, ошибочно отправила 20 млн настоящих USDT мошеннику.

Основная опасность фишинговых атак через нулевые транзакции заключается в том, что пользователи часто проверяют только первые или последние цифры адреса кошелька, не просматривая его полностью. Это приводит к тому, что пользователи не замечают подмену и отправляют активы на фишинговые адреса.

Мошенники, в свою очередь, создают адреса, которые внешне почти не отличаются от тех, что использовались жертвами ранее. Если пользователь уже отправлял монеты на определенный адрес для депозита на бирже, мошенник может направить с кошелька пользователя 0 монет на фишинговый кошелек с похожим адресом.

Часто пользователи принимают такую транзакцию за правильный адрес для депозита и отправляют на него свои средства.

Компания Tempur Sealy, крупнейший в мире поставщик матрасов и постельных принадлежностей, стала жертвой масштабной кибератаки, из-за которой специалисты по безопасности вынуждены были отключить часть IT-систем.

Пока неясно, были ли украдены персональные данные клиентов и сотрудников. Компания заверила, что обязательно уведомит регулирующие органы в случае утечки.

Руководство не сообщает, была ли атака вымогательской. Также неизвестно, какие именно хакеры или группировки имеют к ней отношение. Ни одна из известных групп пока не взяла на себя ответственность.

В уведомлении об утечке данных компания объяснила, что хакеры использовали украденные учетные данные и несколько раз обращались к платформе Hot Topic Rewards, что также могло привести к краже данных клиентов. По словам компании, украденные учётные данные не принадлежали пользователям Hot Topic, хакеры получили их из стороннего неизвестного источника.

Информация, которая могла быть раскрыта хакерами, включает:

- Полное имя;

- Адрес электронной почты;

- Историю заказов;

- Номер телефона;

- Дату рождения;

- Адрес доставки;

- Четыре последних цифры сохраненных платежных карт.

Компания пояснила, что несанкционированный доступ или эксфильтрация данных еще не были подтверждены, но из соображений безопасности уведомляет затронутых пользователей.

В открытом доступе опубликованы данные Университетского клинического центра (CHU) в Ренне (Франция).

Украденные данные в общий доступ разместила кибергруппировка BianLian. данных. Информация содержит персональные данные, финансовые документы и сведения о медицинском персонале больницы. Объём украденной информации составляет 300 Гб

Обычно такие атаки сопровождаются требованием выкупа, но в этот раз информация стала публичной без явной причины. Такая утечка может указывать на то, что переговоры с больницей не увенчались успехом.

Больница пока не может с точностью определить, какие именно данные были компрометированы, однако имеются подозрения, что к ним могут относиться данные пациентов Центра стоматологического ухода (CSD), технических кабинетов кардиологии и лабораторий CHU. Кроме того, в ходе расследования было выявлено, что сотрудники CHU также могли стать жертвами утечки данных.

Злоумышленники активно использовали скиммер на протяжении как минимум трех недель вплоть до этого понедельника. Вредоносный код был впервые обнаружен 11 июля. Однако он мог действовать и дольше, так как ближайшая сохранённая копия сайта без трояна датирована 7 июнем.

Покупателям, которые недавно совершали покупки на сайте Everlast, рекомендуется немедленно предпринять меры для защиты своих данных.

Эксперты считают, что за атаку на Everlast ответственны хакеры из группировки Magecart.

Медицинский центр МакАлестер в Оклахоме стал жертвой вымогательской группировки Karakurt.

Преступники украли более 126 ГБ информации, включая обширные массивы медицинских записей клиентов. Их собираются продать с аукциона тому, кто предложит наивысшую цену.

По словам группы, в «темной ярмарке» 1 августа будут фигурировать несколько медицинских учреждений. В сообщении на веб-сайте в разделе «Pre-Release» говорится: «Это компании, которые отказались от переговоров и скоро будут выставлены на аукцион».

Karakurt утверждает, что их «улов» включает не менее 40 ГБ результатов ДНК-тестов. Похищенный генетический материал может использоваться для шантажа и/или вымогательства, например, через фальшивые результаты тестов на отцовство. Преступники могут угрожать разглашением сведений о предрасположенности к болезням и серьезных диагнозах, которые повлияют на возможность трудоустройства, страховые взносы и даже социальный статус.

В утечку попали также личные документы, финансовые и бухгалтерские отчеты, а также множество документации по персоналу.

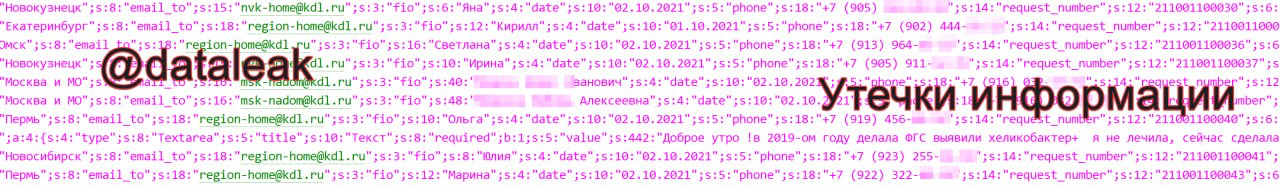

В открытом доступе опубликованы данные клиентов сети клинико-диагностических лабораторий KDL.

Компания уже расследует инцидент и отключила некоторые функции сайта.

Как сообщают специалисты Data Leakage & Breach Intelligence (DLBI), в опубликованном дампе, объем которого составляет 290 МБ, можно найти:

- 85 400 уникальных номеров телефонов;

- 43 500 уникальных email-адресов;

- имена (иногда ФИО);

- даты рождения;

- иногда содержимое (текст) обращений клиентов в лаборатории за период с 30 сентября 2021 по 22 марта 2023.

В KDL подчеркивают, что по данным специалистов компании, «персональные данные медицинского характера и паспортные данные пациентов не затронуты».

В даркнете продают базу данных закрытого недавно хак-форума BreachForums.

Продавец пишет, что продаст базу только одному человеку за 100 000—150 000 долларов, и утверждает, что дамп содержит снапшот всей БД, датированный 29 ноября 2022 года.

BreachForums считался одним из крупнейших хак-форумов, посвященным утечкам данных, и обычно именно он использовался взломщиками и вымогателями для «слива» информации. Весной 2023 года ресурс закрыли правоохранители, а его создатель и администратор был арестован. Впоследствии власти сообщали, что им удалось получить доступ к БД сайта, а в июне были изъяты домены BreachForums.

Утечка содержит 212 000 записей, в том числе имена пользователей, IP-адреса и email-адреса, а также личные сообщения и пароли, хранившиеся в виде хэшей argon2.