Дайджест Start X № 330

Обзор новостей информационной безопасности с 30 июня по 6 июля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

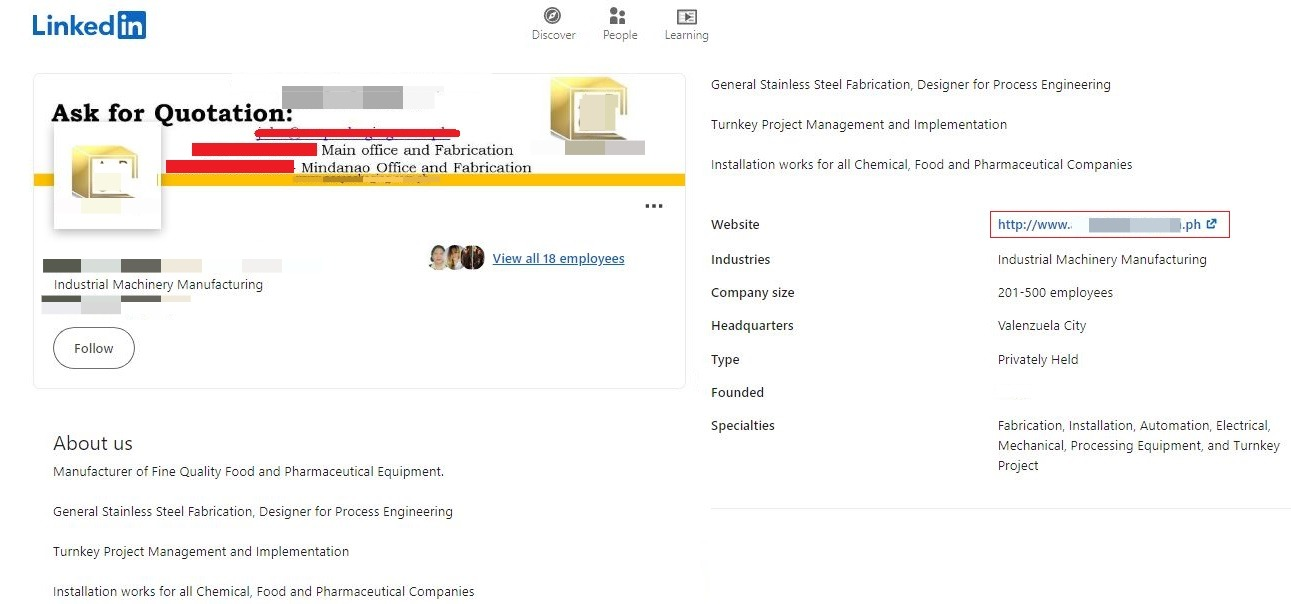

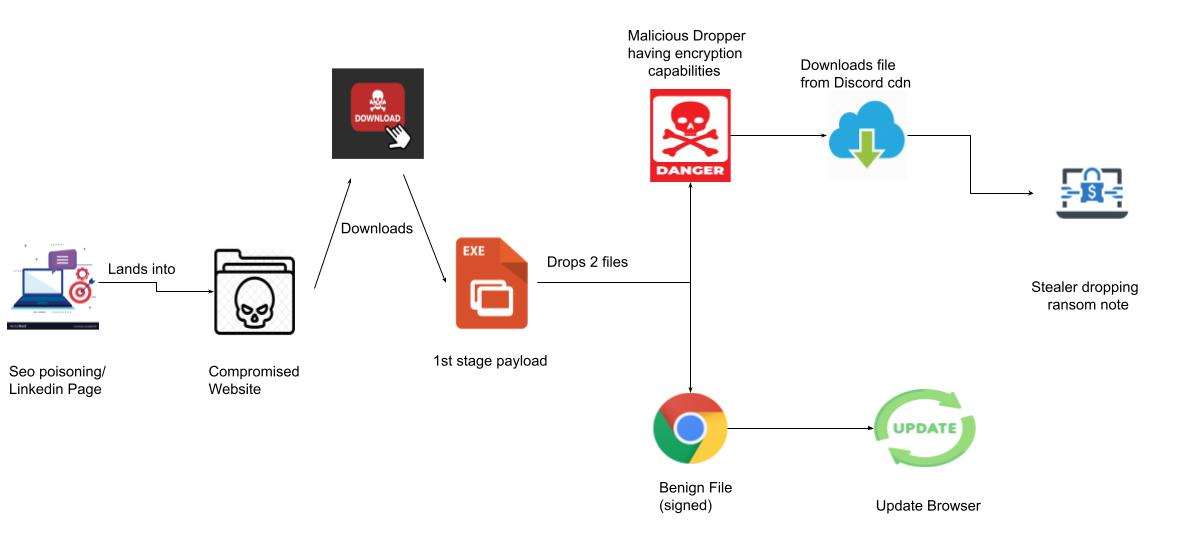

Масштабная кампания вымогателя RedEnergy направлена против компаний из сферы энергетики, телекоммуникаций и машиностроения. Вирус распространяется через поддельные страницы LinkedIn и может как шифровать данные жертв, так и похищать их.

Схема действий преступников

- Создаются страницы целевых компаний в LinkedIn, максимально имитирующие настоящие.

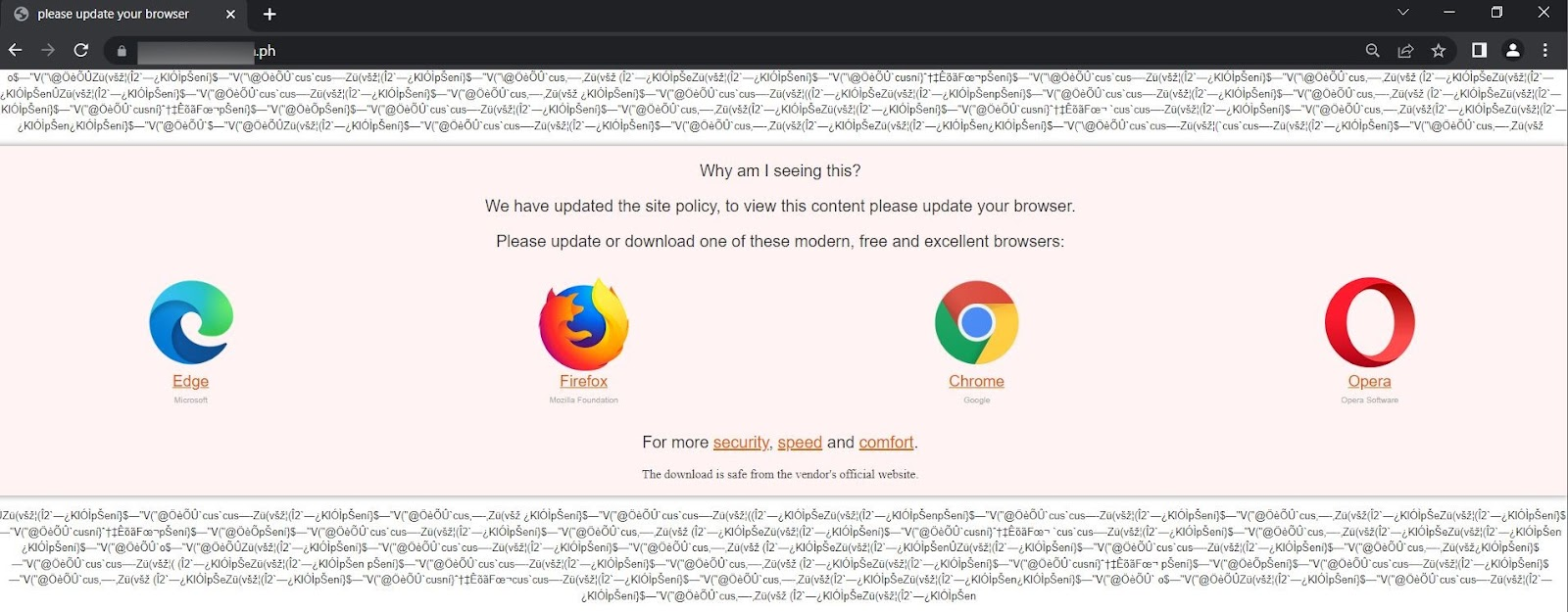

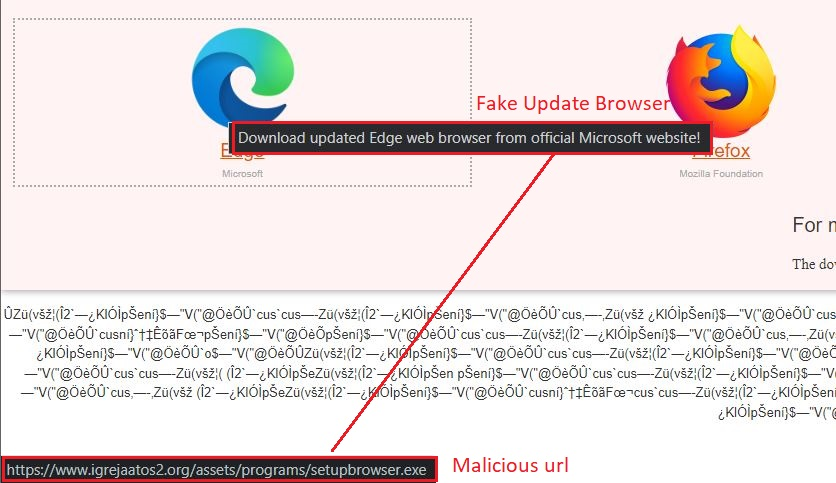

- На страницах размещается ссылка на фишинговый сайт, который предлагает обновить свой браузер, нажав на соответствующую иконку (Google Chrome, Microsoft Edge, Mozilla Firefox или Opera).

- Вместо обновления скачивается зловредный исполняемый файл.

- После загрузки и запуска вредоноса, он закрепляется в системе и загружает RedEnergy — вредонос, который незаметно собирает, выгружает и шифрует файлы жертв.

- В процессе шифрования вредонос добавляет забавное расширение «.FACKOFF!» к каждому файлу, удаляя существующие резервные копии и оставляя записку о выкупе в каждой папке. Жертвам предлагается заплатить 0.005 BTC (около 150 долларов или 13 500 рублей) на криптовалютный кошелек, указанный в записке вымогателей, чтобы восстановить доступ к своим файлам.

Листовки написаны от имени управляющей компании, а чтобы заставить потенциальных жертв зайти на сайт, сообщают, к примеру, о предстоящей замене домофона.

Обнаруженные сайты мошенников имеют минималистичный дизайн: они содержат лишь форму ввода, в которой надо указать адрес и количество ключей (каждый стоит 300 рублей), реже — также номер телефона. Плата за мнимые услуги взимается переводом на банковскую карту. Для убедительности на таких ресурсах приведены реквизиты реальной организации, обслуживающей домофоны.

С начала лета выявлено более десятка мошеннических ресурсов, ссылки на которые можно встретить лишь на дверях подъездов многоквартирных домов. Подобные ресурсы не имеют привязки к конкретному бренду и не связаны с массовыми фишинговыми рассылками, поэтому они остаются невидимыми для большинства защитных систем и способны существовать довольно долго, принося прибыль своим создателям.

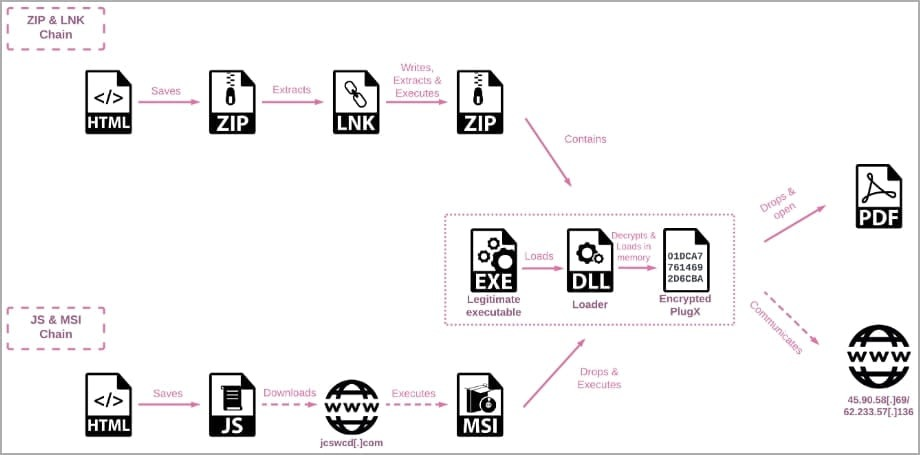

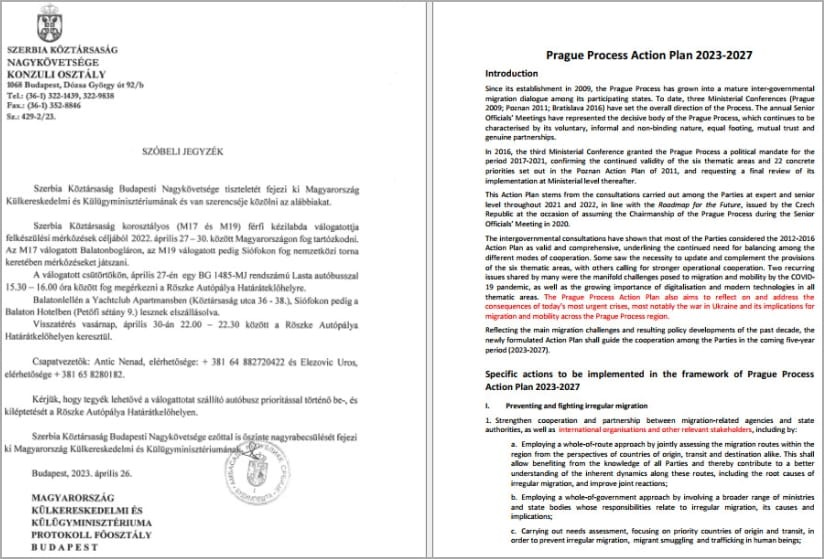

Во вредоносной кампании SmugX, нацеленной на посольства и министерства иностранных дел в Великобритании, Франции, Швеции, Украине, Чехии, Венгрии и Словакии используется техника HTML smuggling для маскировки вредоносных полезных нагрузок в закодированных строках HTML-документов.

Схема действий преступников

- Кампания начинается с фишингового письма, к которому приложены документы-приманки, обычно посвященные европейской внутренней и внешней политике.

- В письме содержится ZIP-архив с вредоносным LNK-файлом, который запускает PowerShell и извлекает архив, сохраняя его содержимое во временной папке Windows.

- Архив содержит три файла, один из которых является легитимным исполняемым файлом (robotaskbaricon.exe или passwordgenerator.exe) из старой версии менеджера паролей RoboForm. Он позволяет загружать файлы DLL, не связанные с приложением, то есть осуществлять DLL sideloading.

- Два других файла представляют собой вредоносный DLL (Roboform.dll), который загружается с использованием одного из упомянутых легитимных файлов EXE, а также файл data.dat, содержащий троян удаленного доступа (RAT) PlugX, который запускается посредством PowerShell.

- В другом варианте кампании вместо ZIP-архива в письме с помощью HTML smuggling спрятан файл JavaScript, который выполняет файл MSI, полученный с удаленного управляющего сервера злоумышленников.

- Этот файл MSI создает новую папку в каталоге %appdata%\Local и сохраняет там три файла: легитимный исполняемый файл, DLL-загрузчик и зашифрованную полезную нагрузку PlugX (data.dat).

- Легитимная программа запускается, а вредоносное ПО PlugX загружается в память через DLL sideloading, что помогает хакерам избежать обнаружения.

- Чтобы закрепиться в системе, малварь создает скрытый каталог, в котором хранит легитимные EXE и вредоносные файлы DLL, а также добавляет программу в раздел Run в реестре.

- После того, как PlugX установлен и запущен на компьютере жертвы, он может загрузить и открыть отвлекающий внимание файл PDF, чтобы не вызывать лишних подозрений у пользователя.

Схема действий преступников

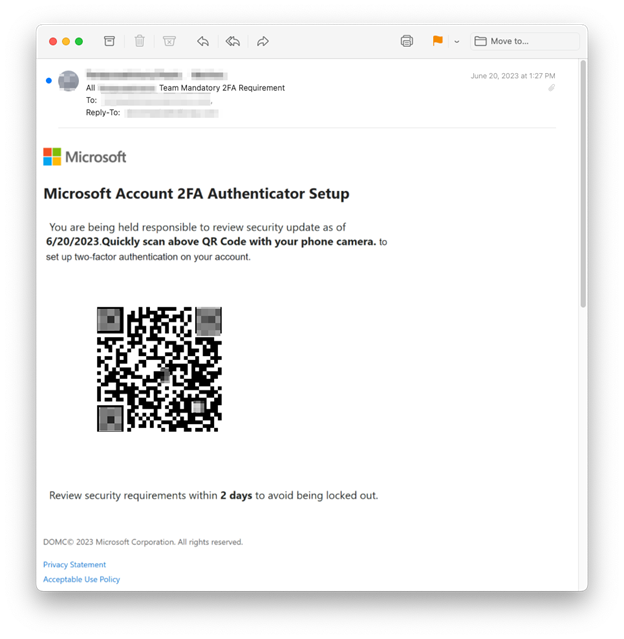

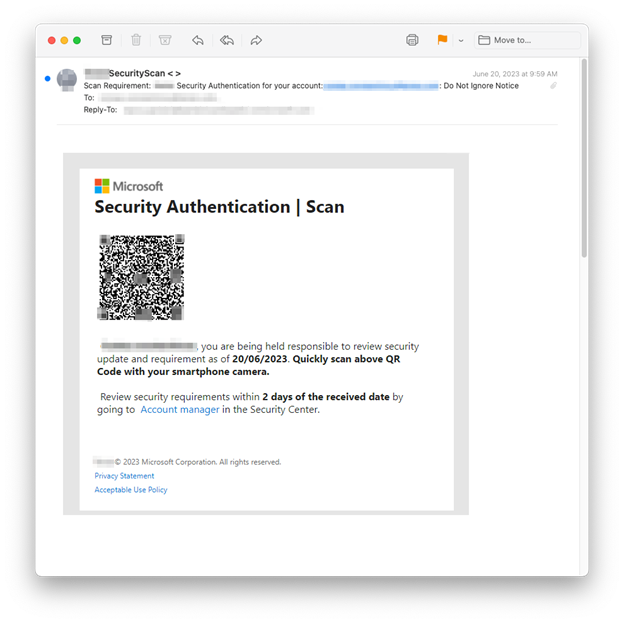

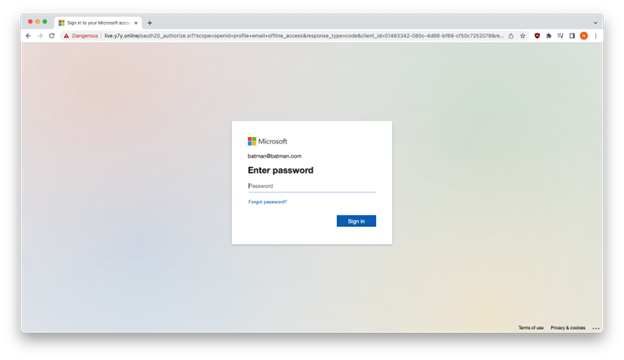

- Преступники подделывают письма от Microsoft или работодателя жертвы, используя реальные профессиональные адреса, которые ранее были скомпрометированы (BEC-атака).

- В письмах хакеры просят получателя помочь с восстановлением пароля или активацией двухфакторной аутентификации, придавая ситуации характер неотложности.

- Многие системы защиты от спама сканируют текст писем на предмет наличия терминов, часто связанных с мошенничеством. Однако письма, обнаруженные Inky, легко уклоняются от этих мер безопасности, так как не содержат HTML-текста.

Вместо этого злоумышленники создают текст письма внутри вложения с изображением. Почтовые платформы автоматически отображают это изображение в основном поле, вводя получателей в заблуждение, что это настоящее письмо.

- Письма содержат встроенные QR-коды, которые перенаправляют жертв на фишинговые сайты, имитирующие экраны входа в аккаунт Microsoft. Эти поддельные страницы выглядят убедительно, а URL-адреса содержат адреса электронной почты получателей, чтобы создать ложное ощущение легитимности. Так злоумышленникам без лишнего труда удаётся похищать логины и пароли своих жертв.

Обнаружено более 500 подобных писем, направленных на организации в США и Австралии. Среди жертв были компания по напольным покрытиям, различные некоммерческие организации, компании по управлению активами, консалтинговые фирмы и другие.

Уязвимости

Сотни энергетических компаний по всему миру могут подвергнуться кибератакам из-за уязвимости CVE-2022-29303 (CVSS: 9.8) в продукте для мониторинга солнечной энергии Contec SolarView.

Уязвимость внедрения кода в Contec SolarView 6.0 может быть использована удаленным злоумышленником, не прошедшим проверку подлинности. Отмечается, что уязвимость уже использовалась в дикой природе.

По данным VulnCheck, ошибка была устранена только с выпуском версии 8.0, а затронуто ПО версии 4.0 и выше. Поиск Shodan показывает более 600 открытых в Интернете систем SolarView, в том числе более 400 работающих уязвимых версий.

В системах кардиологического оборудования медицинской компании Medtronic обнаружена критическая уязвимость CVE-2023-31222 (CVSS: 9.8), которая позволяет удалённо выполнять код на устройстве и проводить DoS-атаки.

Уязвимость присутствует в приложении Paceart Optima, которое работает на Windows-серверах медицинских организаций. Paceart Optima используется для хранения и извлечения данных с устройств, работающих в системах всех крупных производителей медицинских устройств.

Уязвимость также позволяет хакерам похищать, удалять или изменять данные, а также проникать в сеть медицинской организации.

Medtronic подтвердила наличие уязвимости в функции обмена сообщениями Paceart Optima, которая по умолчанию не активирована. Производитель оборудования призвал медучреждения связаться с технической поддержкой Medtronic Paceart для установки обновления и устранения уязвимости. Недостаток затрагивает все версии приложения 1.11 и более ранние, но до сих пор случаи его эксплуатации не зафиксированы.

Инциденты

Нагоя, самый крупный и загруженный порт в Японии, стал жертвой атаки шифровальщика.

5 июля 2023 года администрация порта сообщила о сбое в работе «Единой системе терминалов порта Нагоя» (Nagoya Port Unified Terminal System, NUTS) — центральной системы, которая контролирует все контейнерные терминалы в порту.

Согласно официальному сообщению, проблема связана с атакой программы-вымогателя, которая произошла 4 июля 2023 года, около 06:30 утра по местному времени.

Администрация порта заявляет, что работы по восстановлению систем NUTS уже ведутся, и все должно заработать в штатном режиме уже 6 июля. До этого времени все операции по погрузке и разгрузке контейнеров на терминалах с использованием трейлеров отменены, и это явно приведет к значимым финансовым потерям для порта и серьезному нарушению в поставках товаров в Японию и из Японии.

Пока неизвестно, какая группировка стоит за атакой на порт Нагоя. Высказываются предположения, что ответственность за атаку может лежать на хак-группе LockBit.

Хактивисты «Анонимный Судан» заявили, что им удалось взломать сервера Microsoft и похитить данные 30 млн клиентских аккаунтов. Microsoft отрицает инцидент и настаивает, что никаких утечек не было.

Сообщение в телеграм-канале хактивистов

В прошлом месяце Microsoft признала, что «Анонимный Судан» действительно был ответственен за сбои в работе нескольких её сервисов, включая Azure, Outlook и OneDrive.

3 июля хактивисты сообщили, что «успешно взломали Microsoft» и «получили доступ к большой базе данных, содержащей более 30 миллионов аккаунтов, электронных почт и паролей Microsoft». Они предлагают купить эту базу за 50 тысяч долларов. Покупателю нужно связаться с их ботом в Telegram для организации покупки данных.

В качестве доказательства взлома в уведомлении содержался образец данных из 100 пар логин-пароль и предупреждение, что Microsoft будет всё отрицать.

Microsoft действительно отрицает, что данные получены в результате взлома их систем, указывая, что это могут быть старые сведения или результат нарушения безопасности у сторонних поставщиков услуг.

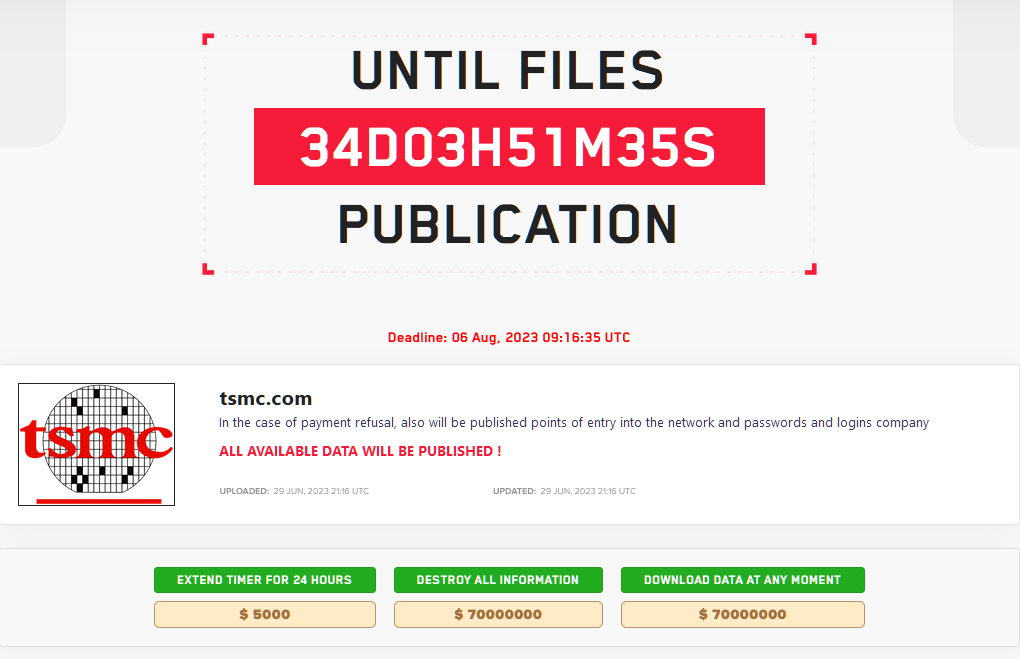

Злоумышленники требуют выкуп в размере 70 млн долларов США и обещают не сливать в сеть украденные данные, если им заплатят.

В компании факт атаки отрицают, заявляя, что с «киберинцидентом» столкнулся один из ее поставщиков.

На прошлой неделе связанный с группировкой LockBit злоумышленник, известный под ником Bassterlord, опубликовал скриншоты с информацией, касающейся компании. Эти скриншоты демонстрировали, что хакеры имел доступ к системам, предположительно принадлежащим TSMC, доступ к приложениям, а также содержали учетные данные для различных внутренних систем и адреса электронной почты.

Тред вскоре был удален, а на сайте LockBit в даркнете появилась новая запись, посвященная TSMC. Хакеры заявили, что похитили у компании данные и потребовали 70 млн долларов, в противном случае угрожая опубликовать украденную информацию в открытом доступе, включая учетные данные для систем полупроводникового гиганта.

Представители TSMC сообщили СМИ, что информация о взломе не соответствует действительности, и на самом деле инцидент затронул системы одного из поставщиков ИТ-оборудования TSMC, компанию Kinmax Technology.

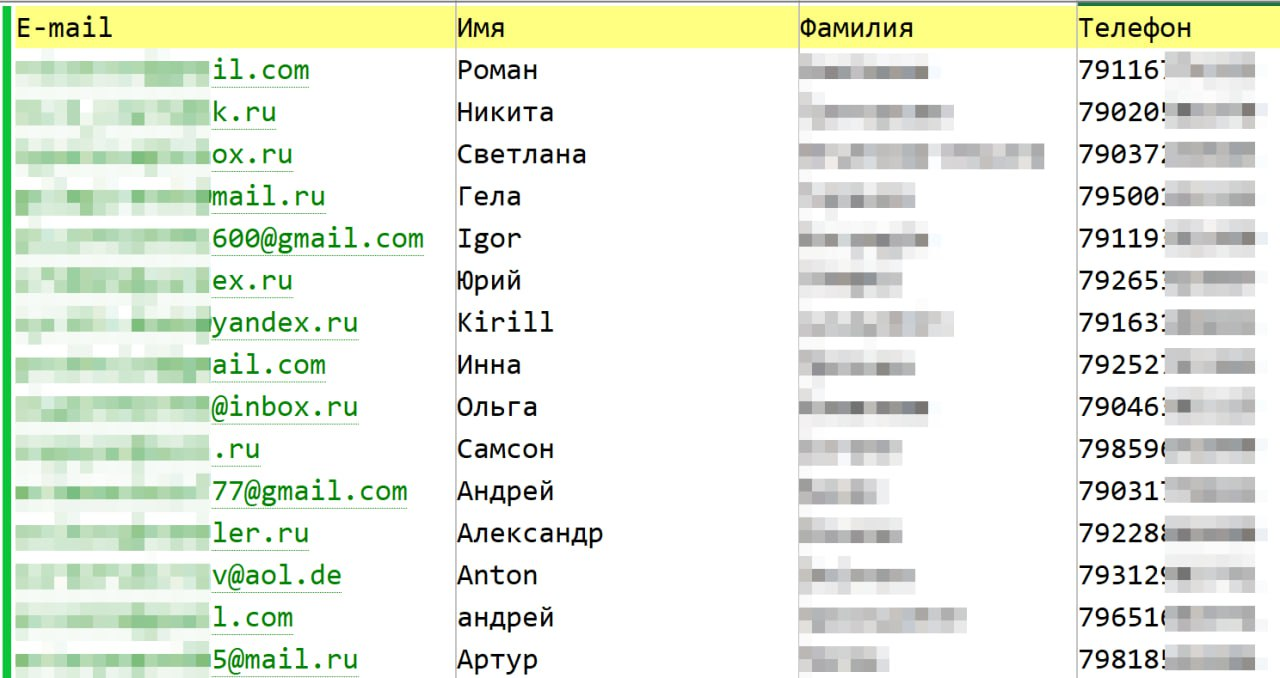

В двух текстовых файлах находится имя/фамилия, около 10 тыс. уникальных номеров телефонов и примерно 10 тыс. уникальных адресов эл. почты.

Чуть более 2 тыс. записей относятся к России. Данные актуальны на июнь 2023 г.

Проверка случайных адресов эл. почты из этой утечки через форму восстановления пароля на сайте ru.bidspirit.com подтвердила, что они действительные.

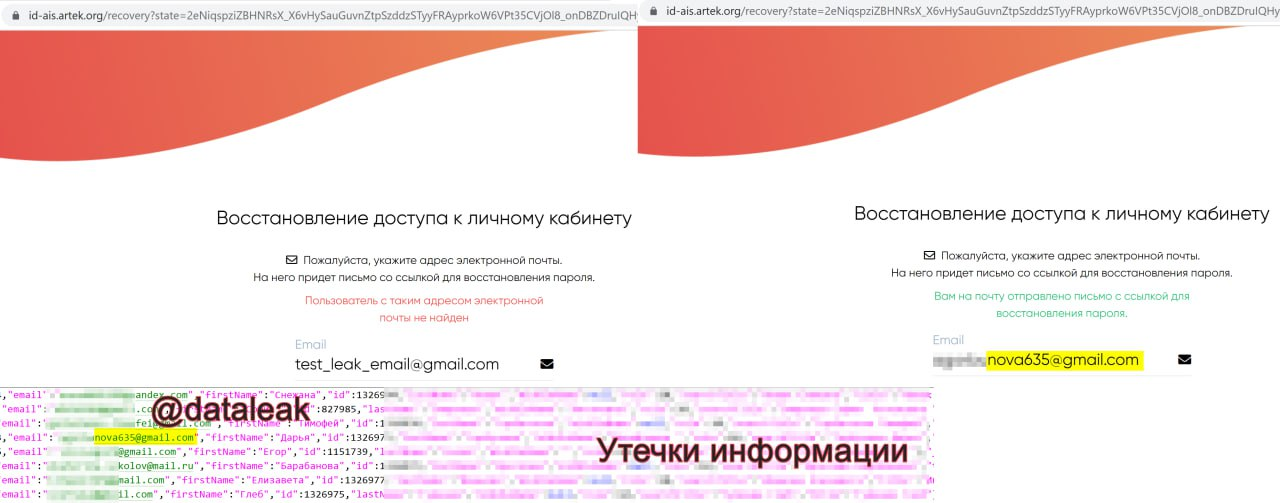

Проверка случайных адресов электронной почты из этих файлов через функцию восстановления пароля на портале АИС «Артек» (id-ais.artek.org) показала, что они действительные. 😱

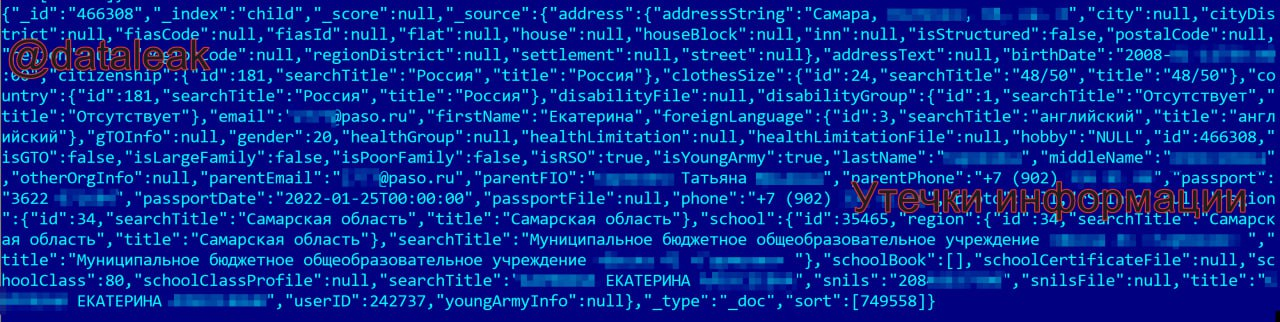

В файле child-747820.json содержится 747 820 строк:

- 🌵 ФИО ребенка и родителя,

- 🌵 адрес эл. почты ребенка и родителя,

- 🌵 телефон ребенка и родителя,

- 🌵 дата рождения,

- 🌵 пол,

- 🌵 адрес,

- 🌵 СНИЛС,

- 🌵 номер паспорта или свидетельства о рождении,

- 🌵 гражданство,

- 🌵 место учебы,

- 🌵 признаки владения иностранными языками, сдачи норм ГТО, малоимущей семьи, членства в «Юнармии», хобби, ограничения по здоровью и т. п.

В файле user-755799.json содержится 755 828 записей пользователей:

- 🌵 ФИО,

- 🌵 адрес эл. почты.

Неизвестно, использовала ли группа свой вымогательский код на компьютерах лондонских больниц St. Bartholomew’s, the Royal London, Mile End, Whipps Cross и Newham.

Представитель Barts Health заявил в пятницу: «Мы знаем о претензиях на вымогательскую атаку и срочно расследуем.

Аналитик по киберугрозам в компании по кибербезопасности Emsisoft, сказал, что первые признаки свидетельствуют о том, что группа не зашифровала данные:

„Если бы вымогательский код был использован, то нарушения были бы заметны — и, возможно, были бы очень серьезными. Группа могла решить не шифровать данные или жертва обнаружила и заблокировала часть атаки.“

Группа опубликовала выборку файлов Barts Health. Она содержит копии водительских прав и паспортов сотрудников, а также внутренние электронные письма и переписку со штампом „конфиденциально“. На своей странице хакеры заявили, что добыча данных от Barts Health составляет „самую большую утечку из системы здравоохранения в Великобритании“.

В обращении хакеров к Barts Health сказано:

„У вас есть 3 дня на контакт с нами, чтобы решить эту досадную ошибку, которую совершил ваш IT-отдел, решить, что делать дальше. Если вы предпочитаете молчать, мы начнем обнародовать данные, большая часть которых — конфиденциальные документы граждан“.