Антифишинг-дайджест № 322

Обзор новостей информационной безопасности с 5 по 11 мая 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

- При посещении фишингового сайта для взрослых потенциальная жертва сталкивается с баннером, требующим подтвердить возраст пользователя.

- Когда в предвкушении «клубнички» потенциальная жертва нажимает кнопку «Мне есть 18 лет», в браузере разворачивается полноэкранная поддельная анимация обновления Windows, которая, впрочем, сразу выдаёт себя уведомлением «Нажмите ESC, чтобы выйти из полноэкранного режима».

- Если пользователь не придал этому значения, следом выскакивает другое уведомление, требующее вручную установить «критическое обновление безопасности» почему-то имеющее название «ChromeUpdate.exe».

- Фальшивое обновление Chrome представляет собой так называемый «полностью необнаруживаемый» (Fully UnDetectable, FUD) загрузчик вредоносного ПО под названием «Invalid Printer».

- «Invalid Printer» первым делом после запуска проверяет графическую карту хоста, чтобы определить, запустился вредонос на виртуальной машине или на реальном компьютере. Если программа обнаруживает, что компьютер настоящий, он распаковывает и активирует похититель данных Aurora Infostealer.

Вредоносные письма были направлены российским компаниям (в том числе HR-специалистам и секретарям) якобы от имени Главного Управления Военного Комиссариата МО РФ с поддельного адреса электронной почты mail@voenkomat-mil[.]ru.

В отправленных письмах говорится о том, что получатели должны явиться 11 мая к 8.00 в военный комиссариат для уточнения данных. Оригинал электронной повестки (мобилизационного предписания) находится якобы в приложении к письму.

На самом деле перехваченные вредоносные письма содержат zip-архивы с именами вида «Мобилизационное предписание №5010421409-ВВК от 10.05.2023.zip» и exe-файлом внутри.

Этот исполняемый файл содержал троян удаленного доступа DarkWatchman RAT. Ранее он был замечен в кампаниях группировки Hive0117 и использовался злоумышленниками в качестве разведывательного инструмента на первоначальной стадии атаки.

Схема действий преступников

- Хакеры выдают себя за генерального директора компании, в которой работает жертва. Затем они передают переписку стороннему лицу, обычно адвокату по слияниям и поглощениям, который должен контролировать процесс оплаты.

- В некоторых случаях, когда атака переходит на второй этап, хакеры просят перенести разговор с электронной почты на голосовой звонок в WhatsApp. Так мошенники пытаются ускорить атаку и уменьшить вероятность оставления следов.

- В дополнение к использованию двух персонажей — генерального директора и внешнего поверенного лица — хакеры подделывали адреса электронной почты, используя настоящие домены. Если в целевой организации применялась политика DMARC, предотвращающая спуфинг электронной почты, группировка обновляла отображаемое имя отправителя, чтобы оно выглядело так, как будто электронные письма исходят от генерального директора.

- Группа переводит электронные письма на язык, который в основном используется целевой организацией.

Группировка хакеров Cactus атакует крупные компании с помощью вымогательского вируса-шифровальщика.

Схема действий преступников

- Для проникновения в сети жертв используются уязвимости в VPN-оборудовании Fortinet

- Файл полезной нагрузки зашифрован, чтобы избежать обнаружения. Злоумышленник использует пакетный скрипт для получения двоичного файла шифровальщика с использованием 7-Zip.

- Исходный ZIP-архив затем удаляется, а двоичный файл запускается с определенным параметром командной строки. Выполнение происходит только при наличии этого параметра. Это делается для предотвращения обнаружения шифровальщика-вымогателя.

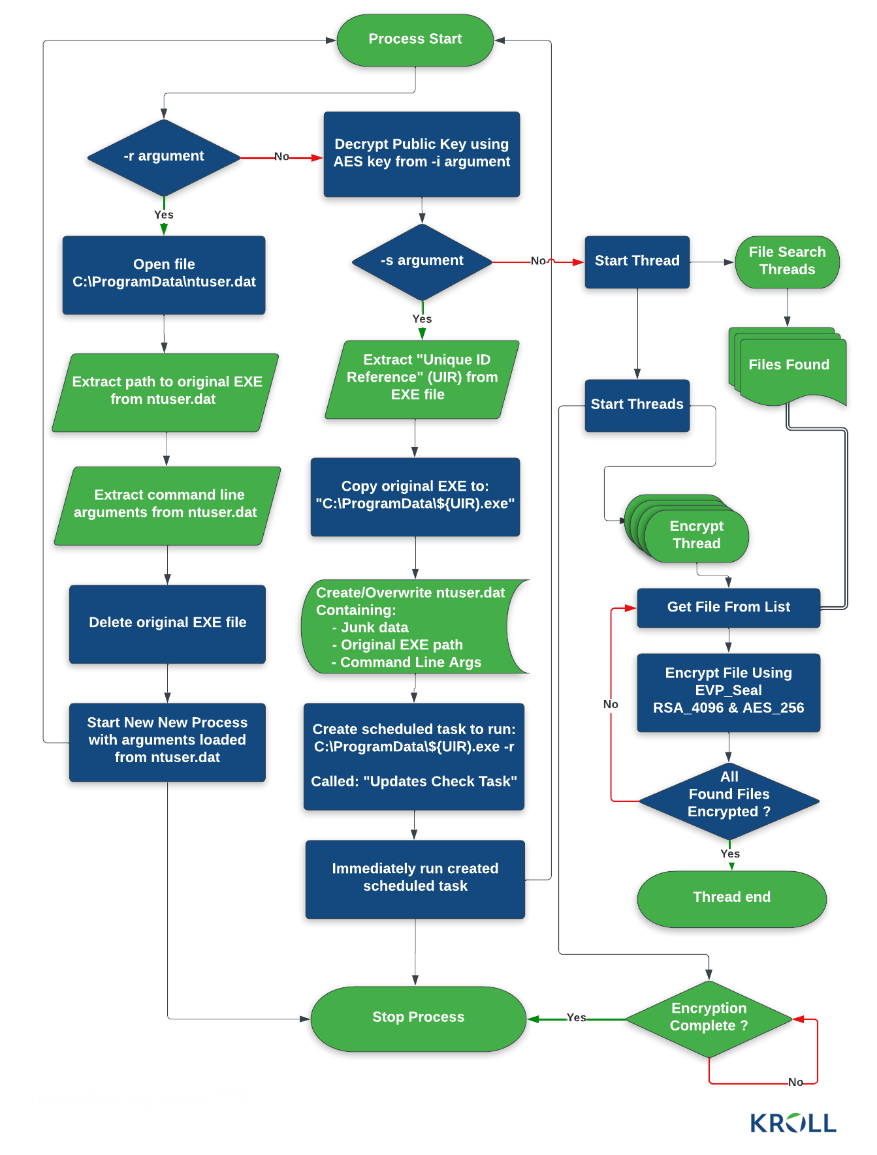

- Имеется три режима запуска файла шифровальщика: установка (-s), чтение конфигурации (-r) и шифрование (-i). Для начала процесса шифрования файлов необходимо предоставить уникальный ключ AES, известный только злоумышленникам, используя параметр -i. Этот ключ необходим для расшифровки конфигурационного файла шифровальщика и публичного ключа RSA, необходимого для шифрования файлов. Он доступен в виде HEX-строки, зашифрованной в исполняемом файле шифровальщика.

- Запуск файла шифровальщика с правильным ключом для параметра «-i» позволяет вредоносной программе начать поиск файлов и запустить многопоточный процесс шифрования.

Инциденты

Примерно полгода назад компьютерные системы группы были взломаны, после чего преступник связался с солистом коллектива Билли Корганом и сообщил ему, что девять песен нового альбома попали к нему в руки. Он предложил удалить слитые файлы в обмен на довольно крупную сумму. Корган был вынужден согласиться, оплатив выкуп из своего кармана, чтобы не подвести фанатов и не испортить коммерческий успех предстоящего альбома.

В уведомлении о нарушении безопасности данныхкомпания подтвердила, что хакеры получили доступ к персональным данным 1,05 миллиона пациентов. В письме, отправленном пострадавшим, NextGen Healthcare сообщила, что злоумышленники похитили имена пациентов, даты рождения, адреса и номера социального страхования.

«Важно отметить, что наше расследование не выявило никаких доказательств какого-либо доступа или воздействия на ваши медицинские записи или какие-либо медицинские данные», — добавила компания.

В уведомлении также говорится, что взлом произошёл через систему NextGen Office, облачное решение для электронных медицинских записей.

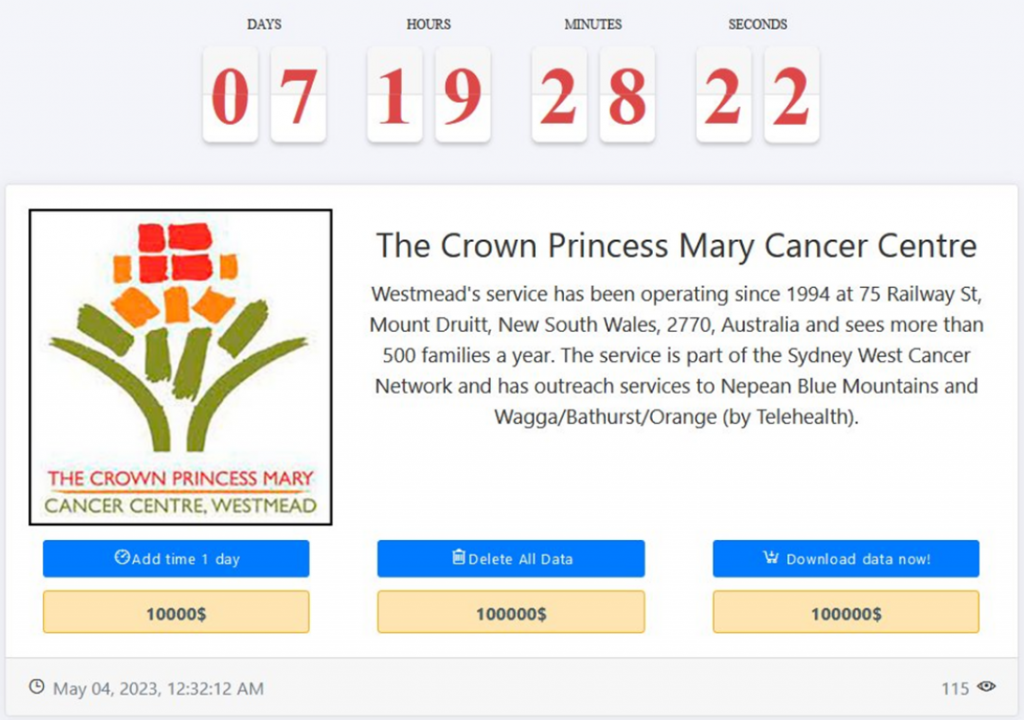

По данным министерства здравоохранения Нового Южного Уэльса, киберугроза, направленная на вышеупомянутый онкологический центр, который является частью больницы Уэстмид, была обнаружена вечером 4 мая. Представитель министерства здравоохранения заявил, что атака никак не повлияла на базы данных министерства или самого центра.

В случае, если администрация больницы откажется платить выкуп, похищенные данные будут опубликованы 12 мая, и доступ к ним сможет получить любой желающий. Но если больница заплатит выкуп в размере 100 тысяч долларов США, данные можно будет скачать или удалить.

По словам представителей компании, в марте они обнаружили несанкционированный доступ к своей сети, который начался ещё в конце февраля. Злоумышленники не смогли получить финансовую информацию или историю звонков, но похитили PIN-коды учётных записей и множество других конфиденциальных данных абонентов.

Похищенная информация различалась от клиента к клиенту, но могла включать полное имя, контактную информацию, номер счёта и связанные с ним номера телефонов, PIN-код учётной записи T-Mobile, номер социального страхования, правительственное удостоверение личности, дату рождения, баланс и внутренние коды, которые T-Mobile использует для обслуживания учётных записей клиентов.

Компания утверждает, что направила письма всем пострадавшим пользователям 28 апреля и автоматически сбросила PIN-коды для их учетных записей.

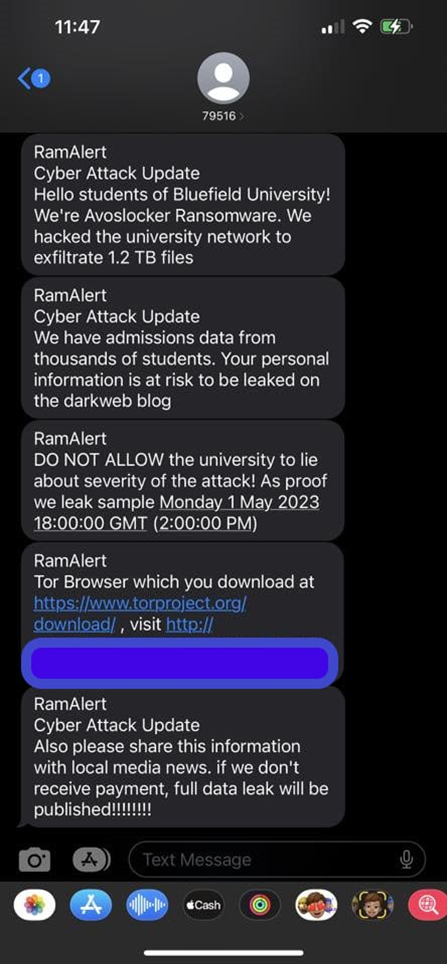

30 апреля университет сообщил студентам и сотрудникам о кибератаке, которая затронула ИТ-системы учреждения, в результате чего все экзамены были отложены на неопределённый срок. Изначально университет утверждал, что расследование не обнаружило доказательств каких-либо случаев финансового мошенничества или кражи личных данных.

1 мая 2023 года выяснилось, что группировка Avos (операторы AvosLocker) все еще имеет доступ к университетской системе RamAlert, системе экстренного оповещения, используемой для предупреждения студентов и сотрудников по электронной почте и СМС о чрезвычайных ситуациях в кампусе.

В последнем сообщении группировка Avos призвала получателей рассказать об инциденте СМИ и пригрозила опубликовать все украденные данные, если университет не заплатит им выкуп.

Позже в тот же день банда вымогателей опубликовала образец украденных данных, включая отчёты о заработной плате и налогах (форма W-2) президента университета и документы, связанные со страховыми полисами.

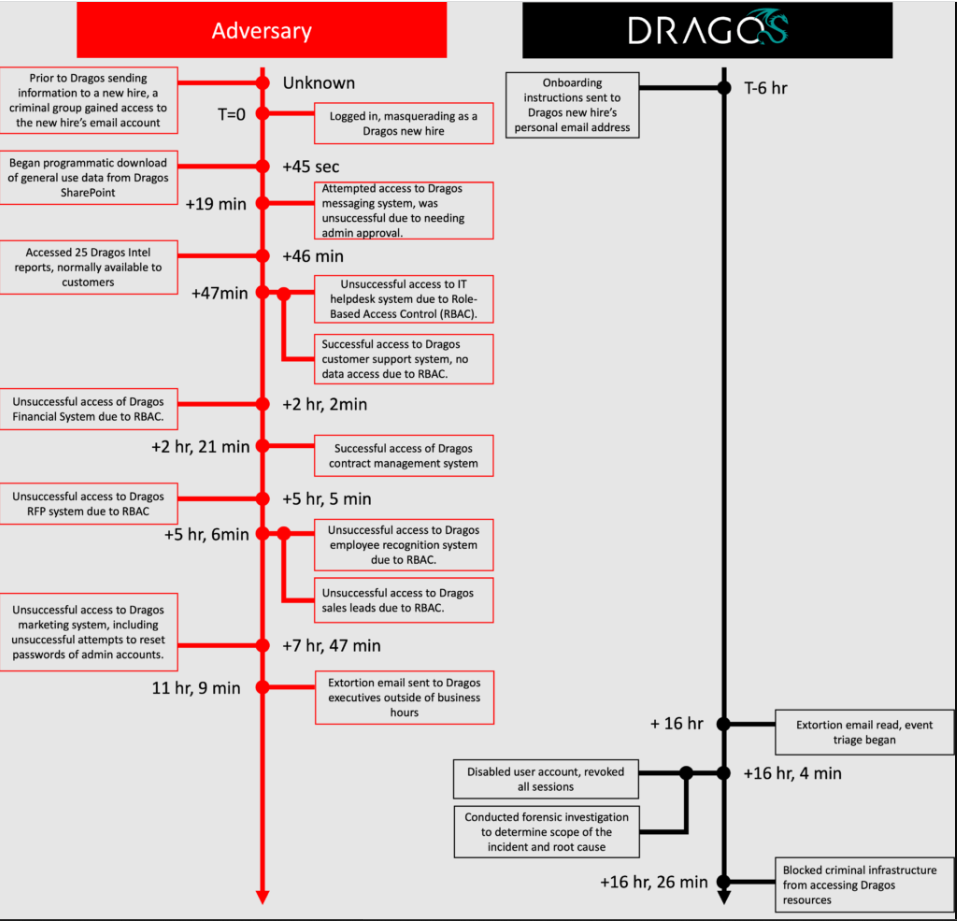

Злоумышленникам не удалось проникнуть в сеть компании, но они все же получили доступ к облачному сервису SharePoint и системе управления контрактами компании.

Преступная группа получила доступ, скомпрометировав личный email-адрес нового сотрудника по продажам (еще до даты его начала работы), а затем эту личную информацию использовали, чтобы выдать себя за сотрудника Dragos и от его лица выполнить начальные шаги по введению в должность.

После взлома SharePoint злоумышленники скачали «данные для общего пользования» и получили доступ к 25 отчетам, которые доступны только клиентам.

В течение 16 часов, пока у них сохранялся доступ к учетной записи сотрудника, злоумышленники попытались (но не смогли из-за RBAC-правил) получить доступ к нескольким системам Dragos. В их числе: система обмена сообщениями, служба поддержки, финансовая систему, система запросов предложений, система поощрения сотрудников и маркетинговая система.

Не сумев взломать внутреннюю сеть компании, через 11 после начала атаки злоумышленники отправили руководителям Dragos вымогательское письмо. Это сообщение было прочитано лишь спустя 5 часов, поскольку было отправлено в нерабочее время.

Через пять минут после прочтения вымогательского сообщения Dragos отключила взломанную учетную запись, аннулировала все активные сессии и заблокировала доступ злоумышленников к ресурсам компании.

.lead