Антифишинг-дайджест № 323

Обзор новостей информационной безопасности с 12 по 18 мая 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

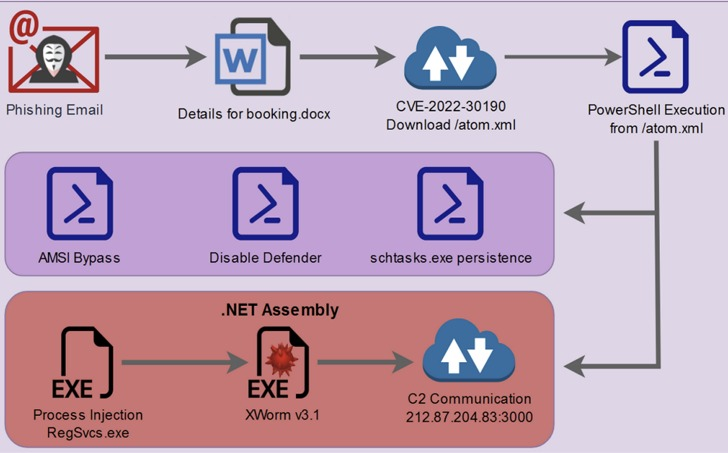

Цепочка атаки MEME#CHAN

Схема действий преступников:

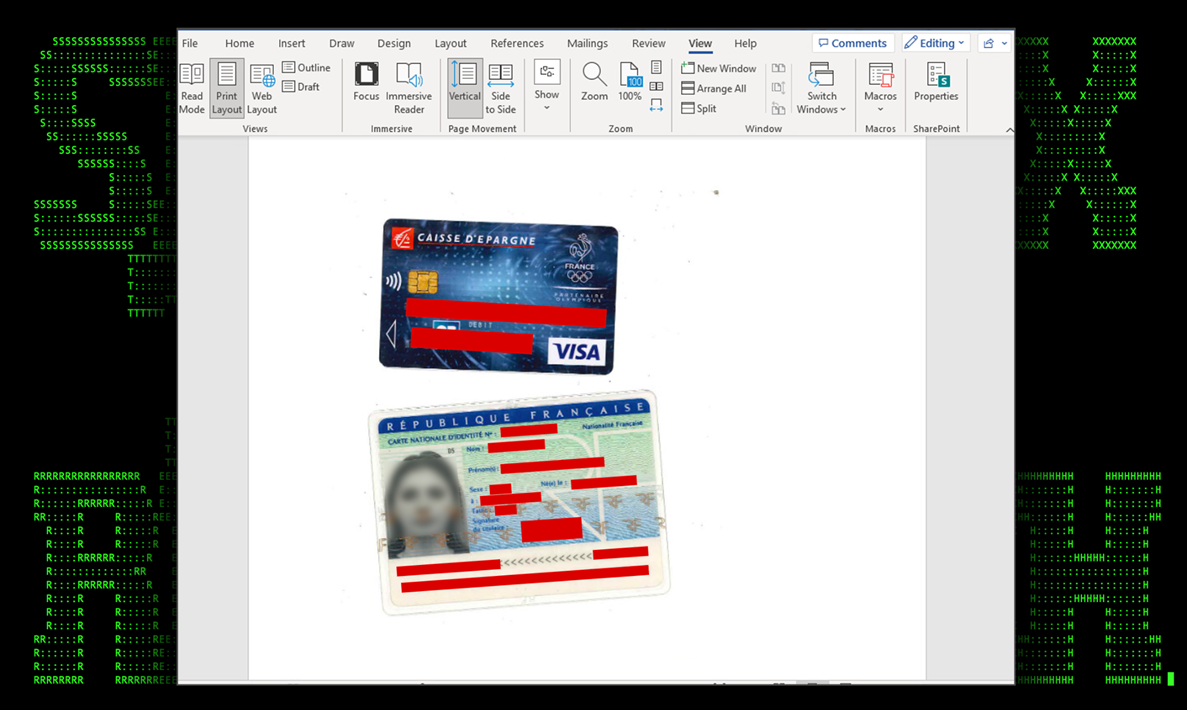

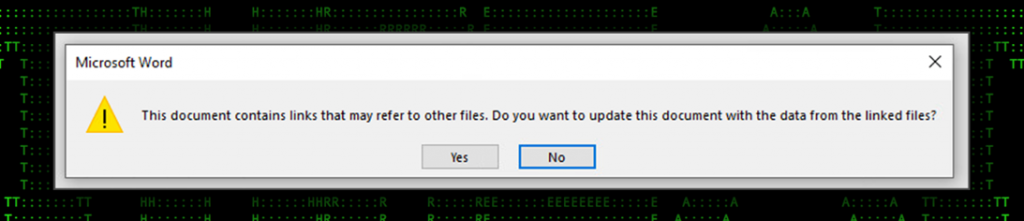

- Атаки начинаются с фишинговых писем, к которым прикреплены фейковые документы Microsoft Word.

- Вместо вредоносных макросов используется уязвимость Follina (CVE-2022-30190), с помощью которой жертве доставляется обфусцированный скрипт PowerShell.

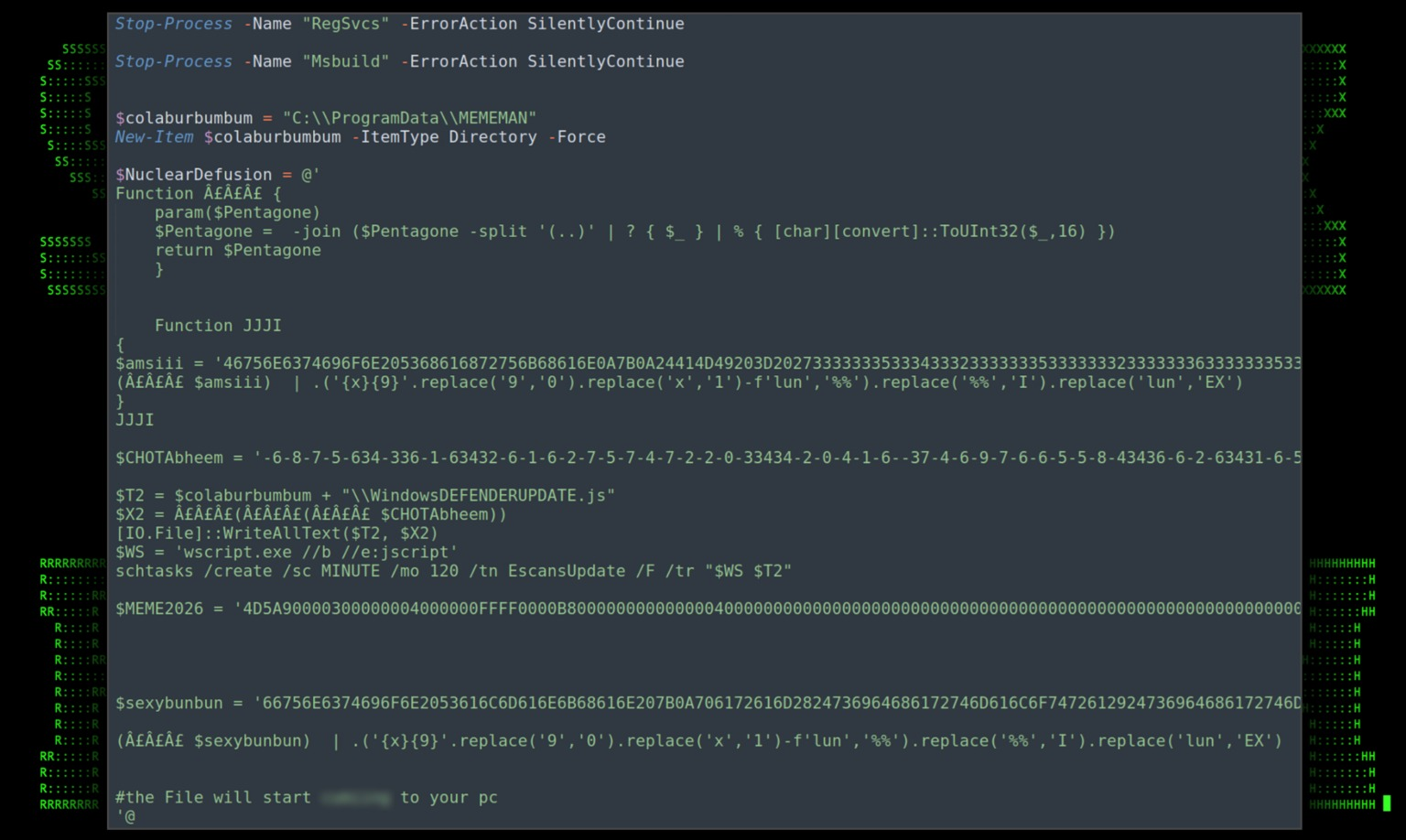

- Этот скрипт PowerShell используется для обхода Antimalware Scan Interface (AMSI), отключения Microsoft Defender и закрепления в системе, а затем — для запуска на машине жертвы бинарника .NET, содержащего XWorm.

- Переменные в упомянутом PowerShell-скрипте имеют необычные названия, в основном отсылающие к различным мемам и культурным феноменам: CHOTAbheem (популярный в Индии мультсериал Chhota Bheem), Sexybunbun, MEME2026, Shakalakaboomboom и так далее. Именно поэтому вредоносную кампанию назвали MEME#4CHAN.

XWorm — вредонос c широким набором функций, позволяющих похищать конфиденциальную информацию с зараженных хостов. Малварь умеет воровать данные из буфера обмена, может использоваться для DDoS-атак и атак программ-вымогателей, распространяться через USB и доставлять на зараженную машину дополнительные полезные нагрузки.

Инциденты

Занятия на территории школ были отменены в интересах безопасности, пока оценивался ущерб от кибератаки. В качестве профилактических мер были также временно отключены некоторые внутренние школьные системы.

Атака была быстро обнаружена и нейтрализована. Школьный округ обошелся минимальными потерями, уже на следующий день после инцидента учащиеся вернулись к занятиям.

Группировка Leak Wolf взламывает российские компании и публикует их данные в своем телеграм‑канале. Хактивисты не применяют вредоносное ПО, маскируюясь под реальных сотрудников.

Основную деятельность преступники начали в апреле 2022 года, разместив в подконтрольном группе телеграм-канале данные нескольких жертв. Leak Wolf провела атаки более чем на 40 российских компаний. Чаще всего от ее действий страдали организации из сфер розничной торговли, образования и информационных технологий.

В отличие от других группировок Leak Wolf не пыталась эксплуатировать популярные уязвимости в публично доступных приложениях, использовать вредоносное ПО или фишинговые почтовые рассылки. Атакующие использовали аккаунты сотрудников компаний или доступы IT‑подрядчиков. Так злоумышленникам удавалось долго оставаться незамеченными. Чтобы не привлекать внимания, преступники также арендовали серверы на территории России либо использовали VPN для удаленного доступа. Учитывая популярность дистанционной работы, в том числе из ближнего зарубежья, это не вызывало подозрения у служб безопасности.

Помимо взлома IT‑провайдеров, злоумышленники получали несанкционированный доступ, анализируя утечки данных физических лиц. Им помогало то, что сотрудники компаний нередко пренебрегают цифровой гигиеной: регистрируются в сторонних сервисах с рабочими email, используют простые пароли, не меняют их от аккаунта к аккаунту.

В начале мая киберпреступники из группы Royal зашифровали данные в ряде городских систем Далласа, используемых полицией, пожарными, судами и прочими службами. Полицейские до сих пор вынуждены вести все записи от руки, а пожарные жалуются, что получают недостаточно информации от диспетчеров, в связи с чем могут даже случайно приехать не на тот адрес.

На прошлой неделе в городе удалось частично восстановить работу систем связи для полиции и пожарных. Однако проверка номеров автомобилей или лицензий сейчас занимает от пяти до десяти минут вместо считанных секунд ранее.

Эксперт, ответственный за восстановление систем, заявил: «Пока нет признаков того, что данные жителей, поставщиков или сотрудников утекли в открытый доступ. Учитывая сложность проверки, очистки и восстановления систем, скорее всего потребуется ещё несколько недель для возвращения к полной функциональности».

Согласно сообщению на японском сайте компании, утечка данных произошла из-за неправильной настройки базы данных, что позволяло любому желающему получить доступ к содержимому БД без пароля.

Проблема с облачным сервисом Toyota Connected касалась только автомобилей в самой Японии. Была раскрыта информация о клиентах, которые пользовались услугами T-Connect, G-Link (аналогичной сервис Lexus), G-Link Lite или G-BOOK в указанный период времени.

В неправильно сконфигурированной базе можно было найти ID автомобильного терминала GPS, номер кузова авто, а также информацию о местоположении транспортного средства с временными отметками.

Хотя нет никаких доказательств того, что утечкой злоупотребляли третьи лица, теоретически неавторизованные пользователи могли получить доступ к указанным данным, а также местонахождению 2,15 миллиона автомобилей Toyota в режиме реального времени.

Кибератака парализовала работу американской ежедневной газеты The Philadelphia Inquirer.

Из-за этого издание не смогло распространить свой воскресный выпуск в печатном виде и опубликовала его только в электронном формате. Выпуск от 15 мая вышел с большой задержкой и в сокращённом формате. Как сообщают представители издания, инцидент стал самым большим сбоем в публикации The Philadelphia Inquirer со времён снежной бури в январе 1996 года.

Официальный представитель издания, заявила, что атака была обнаружена в субботу утром, после того как компания по кибербезопасности Cynet Systems, которая занимается обслуживанием сети The Philadelphia Inquirer, сообщила об «аномальной активности». В качестве меры предосторожности некоторые компьютерные системы были отключены.

Газета обратилась за помощью в ФБР и наняла специалистов из компании Kroll для расследования инцидента. Пока неизвестно, кто стоит за атакой, а также были ли скомпрометированы данные клиентов или сотрудников газеты.

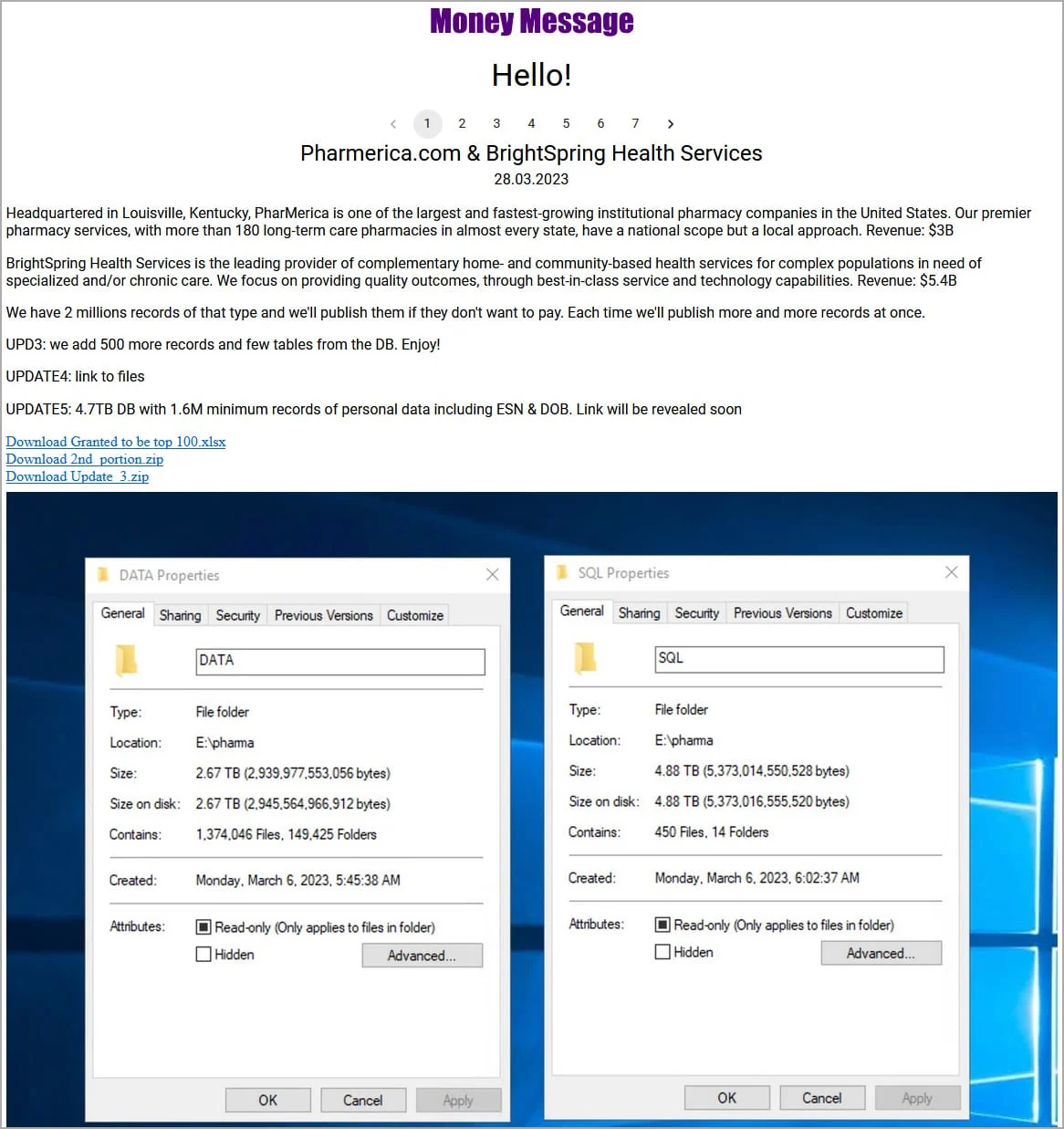

Злоумышленники проникли в систему PharMerica 12 марта 2023 года и украли полные имена, адреса, даты рождения, номера социального страхования, а также подробную информацию о страховании здоровья 5 815 591 человека.

Компания обнаружила вторжение 14 марта, а 21 марта установила, что данные клиентов были похищены. Однако уведомления о компрометации данных были отправлены затронутым лицам только 12 мая.

PharMerica предложила всем пострадавшим один год бесплатных услуг по защите от мошенничества с личными данными через компанию Experian IdentityWorks и рекомендовала не отказываться от этого предложения, чтобы минимизировать риски и последствия возможных будущих атак.

PharMerica не сообщила о типе хакерского инцидента, однако ответственность за атаку взяла на себя группировка вымогателей Money Message. Преступники заявили о взломе на своем сайте ещё 28 марта, за полтора месяца до официальной рассылки компанией PharMerica уведомлений о компрометации данных.

Срок ультиматума, который хакеры установили PharMerica, истёк 9 апреля, поэтому злоумышленники опубликовали все похищенные данные на своем сайте. Все файлы до сих пор доступны для скачивания как на сайте Money Message, так и на одном из публичных хакерских форумов.

В результате этой атаки оказались раскрыты тикеты, связанные со скомпрометированным сотрудником поддержки, содержавшие адреса электронной почты пользователей, сообщения, которыми люди обменивались со службой поддержки Discord, а также все отправленные ими вложения.

Представители Discord заявляют, что компания незамедлительно приняла меры, отключив взломанную учетную запись сразу после обнаружения компрометации.

Журналисты польского издания «OKO.press» обнаружили, что по давно утекшему в Интернет паролю можно получить доступ к конфиденциальной базе данных, содержащей детальные карты военного порта Гдыни, план эвакуации Варшавы в случае наводнения и другую секретную информацию.

Три года назад сотрудник польского филиала американской компании ESRI, разработчика программного обеспечения для создания карт ArcGIS, отправил по электронной почте ссылку на презентацию, анализирующую один из кризисных сценариев в Варшаве, и указал логин и пароль для доступа к этой презентации, хранящейся в облачной базе данных ArcGIS.

Отправка пароля к высокочувствительной базе данных в открытом виде — это опасно уже само по себе. Однако вдобавок выяснилось, что пароль, который был отправлен ещё в 2020 году, оставался действительным до 5 мая этого года.

Владельцы польского правительственного аккаунта в ArcGIS даже не знали о том, что их учётные данные на протяжении трёх лет находились в открытом доступе, а секретная информация, которая содержалась в системе, не раз могла эксплуатироваться злоумышленниками.

В утекшем письме также содержались другие секретные данные, в том числе список клиентов ESRI, включая польские пограничные войска, полицию, спецназ и военную разведку.

По словам представителей министерства, кибератака не повлияла на системы транспортной безопасности, но пока не удалось установить ее источник и мотивы. В письме, отправленном DOT в Конгресс США, говорится, что взлом затронул определенные системы административного отдела, в частности, системы обработки транспортных льгот TRANServe.

DOT также подтвердило, что пока неизвестно, были ли использованы похищенные данные в преступных целях. Из 237 тысяч пострадавших 14 тысяч — действующие сотрудники министерства, а 123 тысячи — бывшие.

Швейцарская компания ABB стала жертвой вымогателя Black Basta.

Атака затронула корпоративный Windows Active Directory и сотни устройств. В ответ на случившееся ABB разорвала VPN-соединения со своими клиентами, чтобы предотвратить распространение вымогателя в другие сети.

Сообщается, что атака нарушила работу компании, вызвала задержки в работе над различными проектами и повлияла на работу заводов.

Представители ABB сначала отказались от комментариев, но потом прислали следующее заявление:

«Компания ABB недавно обнаружила инцидент с ИТ-безопасностью, который напрямую затронул ИТ системы компании. Чтобы исправить ситуацию, ABB приняла и продолжает принимать меры по сдерживанию инцидента. Такие меры сдерживания привели к некоторым сбоям в деятельности, которые компания устраняет. Подавляющее большинство систем и заводов в настоящее время работают и ABB продолжает безопасно обслуживать своих клиентов. ABB продолжает усердно работать со своими клиентами и партнерами, чтобы устранить последствия инцидента».