Антифишинг-дайджест № 304

Обзор новостей информационной безопасности со 16 по 22 декабря 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

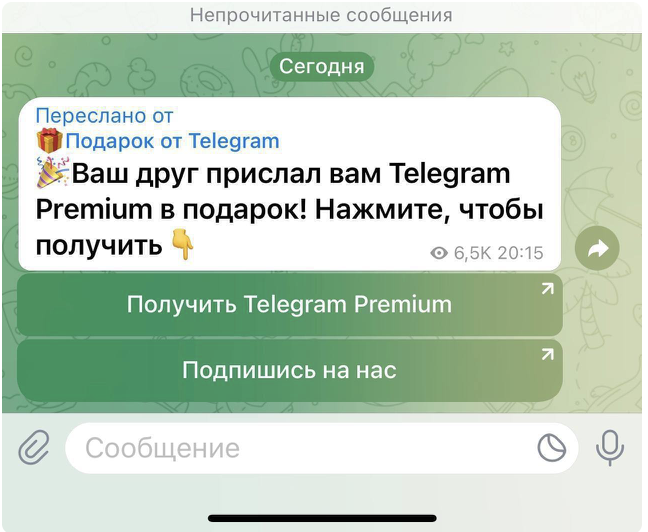

Схема № 1. Telegram Premium в подарок

- Пользователь получает сообщение от одного из своих контактов якобы с подарком подписки на Telegram Premium.

- При нажатии на кнопку «Получить Telegram Premium» в служебный чат Telegram приходит код авторизации, а пользователь попадает в бот, который просит ввести этот код, чтобы активировать премиум-подписку.

- На самом деле вместо подписки злоумышленник пытается авторизоваться в Telegram-аккаунте жертвы со своего устройства. Для этого и требуется код.

Если ввести его, мошенник получит доступ в аккаунт жертвы, ко всем её контактам и перепискам. - Злоумышленник рассылает аналогичные сообщения по списку контактов уже от имени взломанного пользователя, а затем удаляет их из списка отправленных, чтобы жертва ничего не заподозрила. У получателей сообщение остаётся.

- Мошенник сохраняет полный доступ к взломанному Telegram-аккаунту со своего устройства, пока жертва не обнаружит его присутствие и не удалит посторонний гаджет из списка авторизованных.

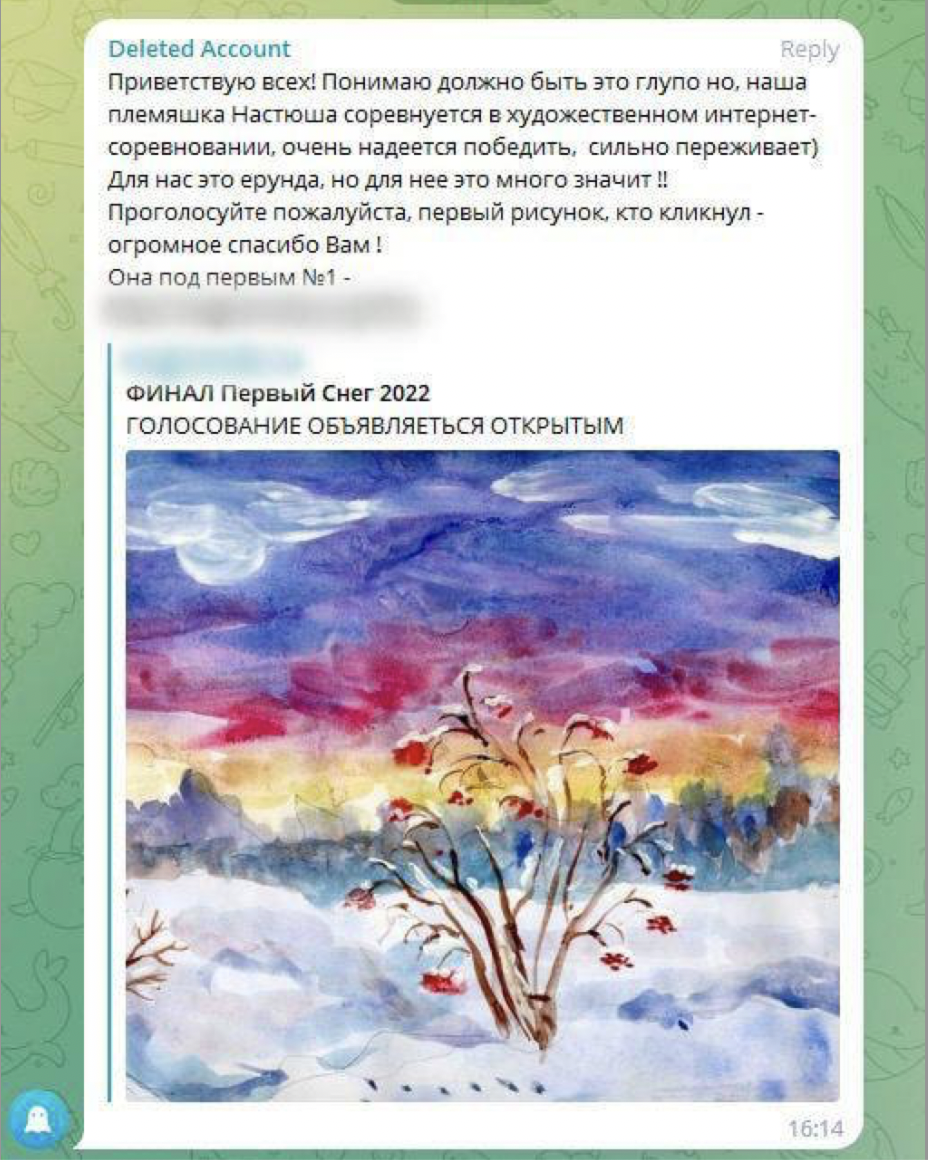

Схема № 2. Проголосуй за ребенка

- Жертва получает сообщение с просьбой поддержать ребенка (крестницу, племянника) в детском конкурсе рисунков и проголосовать за работу на странице «интернет-соревнования».

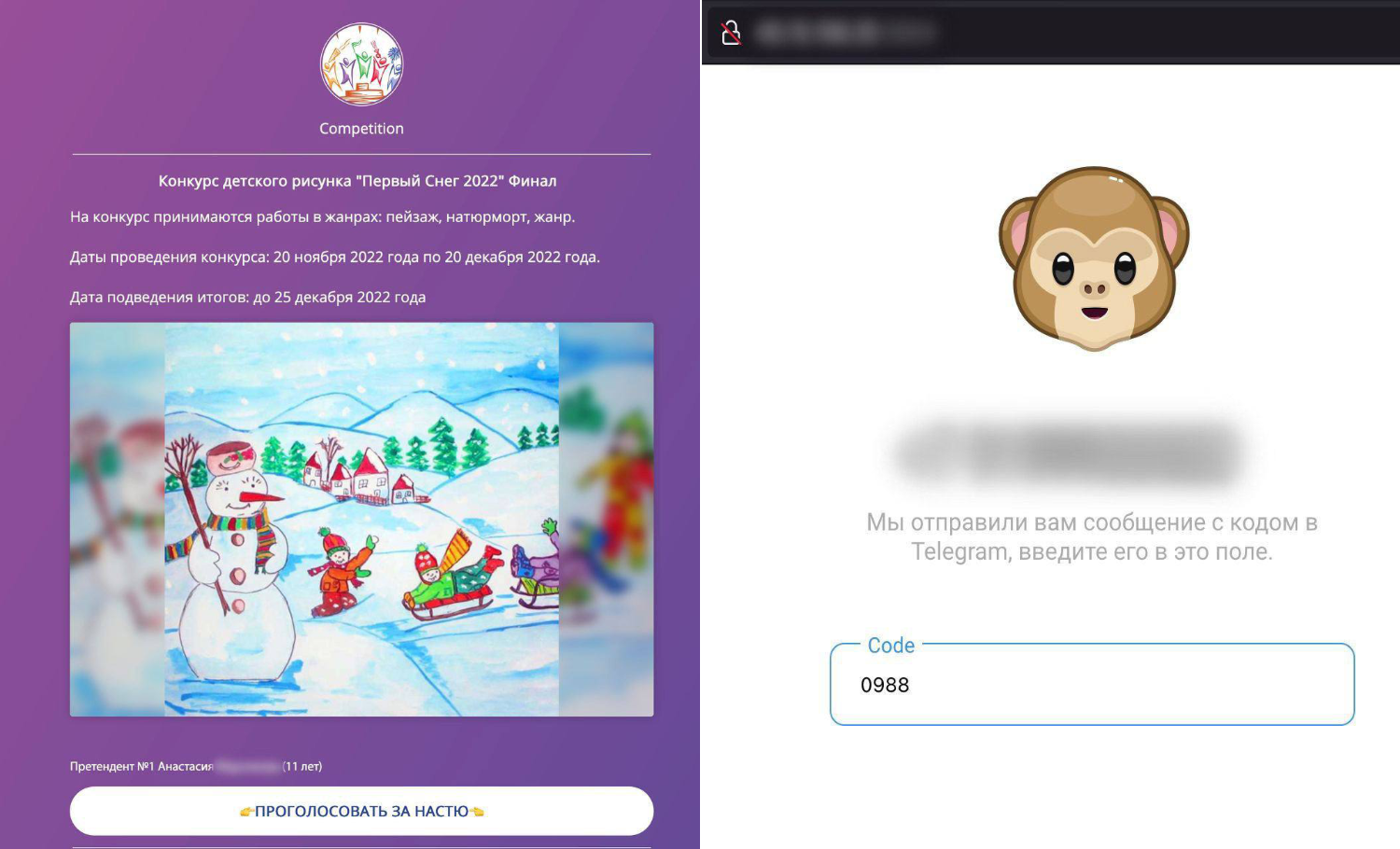

- При переходе по ссылке пользователь попадает на страницу фейкового конкурса, где его просят ввести код для авторизации.

- Если ввести код авторизации от Telegram на этой странице, злоумышленники войдут в аккаунт со своего устройства.

- По контактам взломанных аккаунтов и чатам, в которых состояли их владельцы, рассылается мошенническое сообщение.

- С новыми взломанными учетными записями схема повторяется.

Что делать, если вы уже отправили мошенникам код авторизации и как защитить свой аккаунт, читайте наш разбор в блоге Антифигинга.

Мобильная безопасность

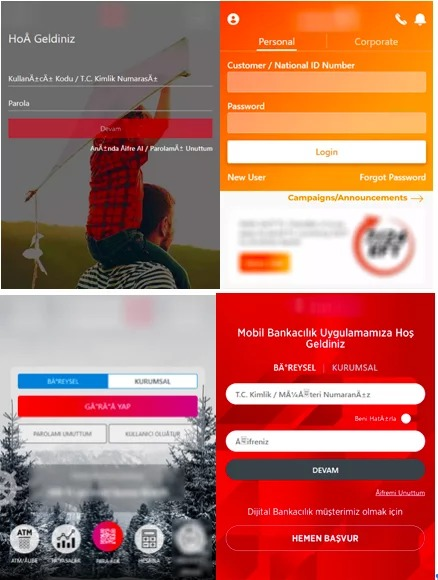

Вредонос замечен в 16 странах мира, а список целей насчитывает более 400 различных банков, криптовалютных бирж и электронных кошельков.

Жертвами Godfather становятся пользователи 215 международных банков, 94 криптокошельков и 110 криптопроектов. Наибольшая интенсивность атак была зафиксирована в США, Турции, Испании, Канаде, Франции и Великобритании. При этом Godfather обходит стороной пользователей из России и СНГ: если настройки системы содержат один из языков этих стран, троян прекратит свою работу.

В основе Godfather лежит одна из версий известного банковского трояна Anubis, исходный код которого утек в открытый доступ еще в 2019 году. С выходом новых версий Android многие из возможностей Anubis перестали функционировать, однако хакеры не стали списывать его со счетов. Исходный код Anubis был взят за основу разработчиками Godfather, его модернизировали под более новые версии Android, а также усилили механизмы противодействия обнаружению средствами антифрода.

Атаки и уязвимости

Уязвимость получила название Achilles и имеет оценку 5.5 из 10 по шкале CVSS. Она была устранена Apple в macOS Ventura 13, Monterey 12.6.2 и Big Sur 11.7.2.

Подобные уязвимости могут быть использованы в качестве вектора первоначального доступа для развертывания вредоносных программ на macOS.

Уязвимость Achilles позволяет хакерам использовать специально созданные полезные нагрузки для установки ограничений в Access Control List (ACL), из-за чего ZIP-архивам с полезной нагрузкой не будет присваиваться атрибут com.apple.quarantine, а злоумышленник сможет загрузить на компьютер пользователя архив с вредоносным ПО.

Уязвимость можно эксплуатировать с помощью специально подготовленных PDF-файлов и веб-страниц, то есть для использования бага потребуется взаимодействие с пользователем.

Проблема затрагивает только версия для Windows: Foxit PDF Reader 12.0.2.12465 и более ранние версии, а также Foxit PhantomPDF 10.1.7.37777 и более ранние версии.

Уязвимости присвоен идентификатор CVE-2022-28672 и 7,8 балла по шкале оценки уязвимостей CVSS.

Китайский производитель охранных систем оценил CVE-2022-28173 как критическую — в 9,1 балла по шкале CVSS.

Причиной появления проблемы является некорректная обработка параметров в веб-интерфейсе администрирования. Для атаки нужно отправить на устройство запрос с полезной нагрузкой весом не более 200 байт. Результатом становится постоянный доступ к устройству на уровне администратора.

Вредоносный запрос можно подать по локальной сети или из интернета — при наличии такого доступа. В случае успеха в распоряжении автора атаки окажутся все функции интерфейса моста; он сможет перехватывать видеотрафик с целью слежки, а также запретить передачу данных с камер в службу безопасности, чтобы облегчить задачу грабителям.

Инциденты

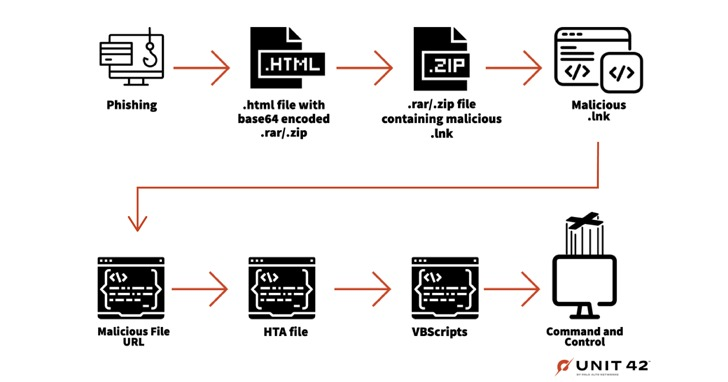

Группировка остается гибкой и адаптирующейся APT, которая не использует в своих операциях чрезмерно сложные и комплексные техники. В большинстве случаев для успешного выполнения операций хакеры полагаются на общедоступные инструменты и скрипты, а также на рутинные попытки фишинга.

Мониторинг активности группы выявил более 500 новых доменов, 200 образцов малвари, а также многочисленные изменения в тактике, произошедшие за последние 10 месяцев в ответ на постоянно меняющиеся и расширяющиеся задачи и приоритеты.

В основном Gamaredon по-прежнему полагается на целевой фишинг и заражает машины своих жертв инфостилерами. Для этих задач хакеры чаще всего используют письма с файлами-приманками, написанными на украинском языке, но в последнее время были обнаружены образцы и с англоязычными приманками. К примеру, среди файлов, использованных при неудачной атаке на нефтеперерабатывающий завод неназванной компании, были MilitaryassistanceofUkraine.htm и Necessary_military_assistance.rar.

Робот-пылесос сфотографировал женщину в туалете, после чего это фото попало в сеть.

В 2020 году в закрытых Facebook-группах появились фотографии женщины, сидящей на унитазе. Эти фото сделал робот-пылесос Roomba от компании iRobot. Когда стал разгораться скандал, производитель пылесосов спешно прокомментировал ситуацию.

iRobot подтвердила, что изображения действительно были сделаны Roomba, и это часть программы по развитию ИИ одной из последних моделей Roomba. А для всех напуганных инцидентом покупателей пояснили, что:

- Фотографии были сделаны не бытовым Roomba, а экспериментальной моделью, специально оснащенной записывающим оборудованием для программы по развитию ИИ;

- Женщине и другим участникам заплатили за участие в программе и проинформировали о том, что робот-пылесос будет отправлять видео и фотографии в компанию;

- На устройстве была ярко-зеленая наклейка с надписью “Идет видеосъемка”;

- Женщину и других участников программы попросили не хранить ничего важного в помещениях, где будут убираться роботы.

Источником утечки изображений стали сотрудники компании Scale AI, d в которую отправляли изображения и видео, собранные пылесосами iRobot. Они по собственной инициативе разместили фотографии и видео в Facebook, Discord и на платформах для совместной работы.

Согласно сообщению H-Hotels и данным расследования, атаку провели профессиональные хакеры, которые взломали мощную ИБ-систему компании 11 декабря 2022 года.

H-Hotels уже связалась с правоохранительными органами Германии и ИБ-фирмой, которая поможет как можно скорее восстановить системы компании и усилить защиту от подобных кибератак в будущем.

Play заявляют, что им удалось похитить огромное количество личных данных клиентов, в том числе паспорта, удостоверения личности и многое другое. Но никаких документов, подтверждающих их слова, злоумышленники не предоставили. Администрация сети отелей отрицает утечку данных и обещает сообщить, если она вдруг будет обнаружена.

Виновник инцидента — внешний подрядчик, работающий от имени IRS и занимающийся управлением базой данных.

Инцидент связан с формами 990-T, которое содержат частную информацию, используемую освобожденными от налогов организациями и тянется еще с лета. Некоторые данные из этих форм были доступны в системе поиска организаций, освобожденных от уплаты налогов (TEOS) и их могли скачать все желающие. Тогда все файлы быстро удалили и пообещали заменить другими.

Замена началась в ноябре, но что-то пошло не так. Вместо нового набора файлов, который не содержал в себе важных данных, в БД попали старые файлы с конфиденциальной информацией внутри. И хотя IRS передало подрядчику все нужные данные 23 ноября, старые файлы не были удалены из системы.

Хакерская атака вызвала серьезные перебои в работе корпоративной электронной почты, телефонной сети и системы аварийной диспетчеризации Fire Rescue Victoria (FRV), которая, например, открывает двери станций, как только пожарные получают экстренный вызов.

Из-за произошедшего пожарные команды штата Виктория вынуждены использовать радиорации, пейджеры и мобильные телефоны для реагирования на вызовы. По словам специалистов, работа в таком режим может продлиться до четырех дней, пока ведется расследование инцидента.

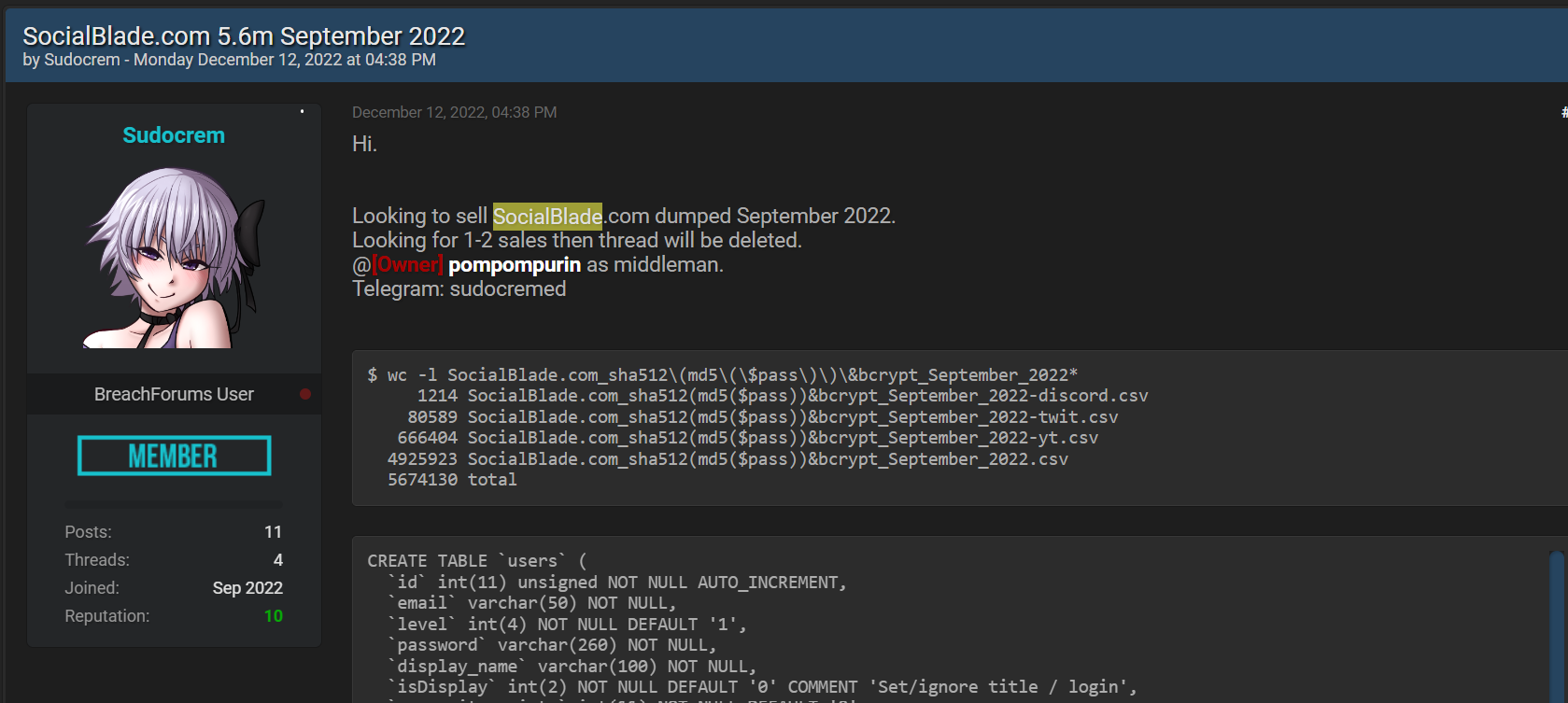

Данные 5,6 млн пользователей Social Blade выставлены на продажу в даркнете.

Согласно заявлению Social Blade, об утечке данных стало известно 14 декабря, когда неизвестный хакер обнаружил брешь в защите сервиса и скопировал базу данных пользователей, после чего выставил ее на продажу. БД содержит в себе 5,6 млн записей, датированных сентябрем этого года. Злоумышленник рассчитывает на 1-2 продажи, после чего пообещал удалить тему.

В руках хакера оказались адреса электронной почты, хэши паролей, ID пользователей, IP-адреса, токены аутентификации для подключенных аккаунтов, а также некоторые внутренние данные Social Blade.

Компания отметила, что злоумышленник не смог украсть данные личных карт, а все пароли хэшируются с помощью надежного алгоритма BCrypt. Однако пользователям все равно рекомендуется сменить пароль и оставаться бдительными, чтобы не стать жертвами фишинговой атаки.

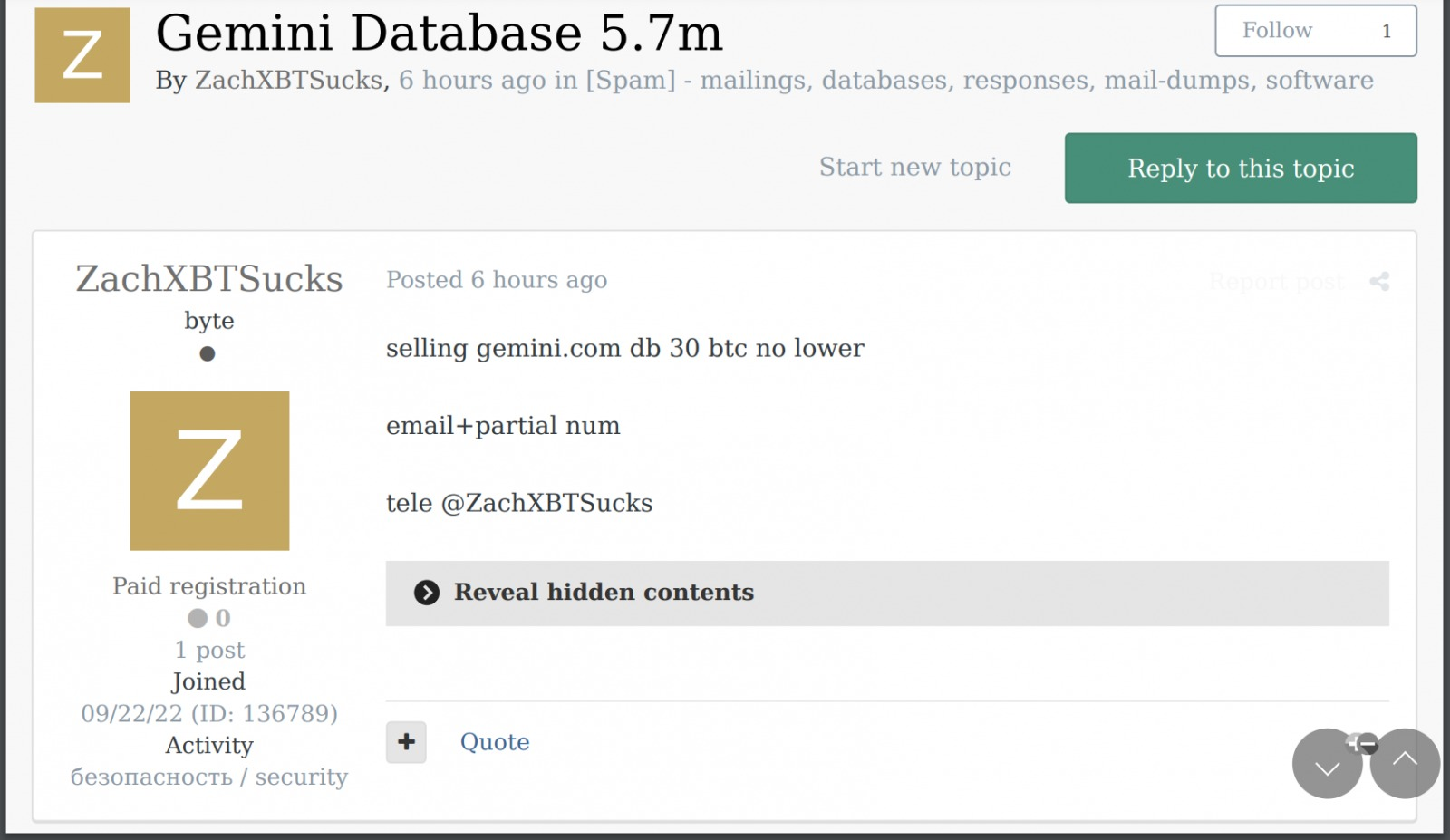

Представители Gemini опубликовали краткое предупреждение, в котором заявили, что неназванный сторонний поставщик биржи недавно столкнулся с «инцидентом». Из-за этой атаки в руки третьих лиц попали email-адреса и неполные номера телефонов, принадлежащие «некоторым клиентам» Gemini.

В результате этой утечки клиенты криптобиржи получают множество фишинговых писем. Пока не сообщается, какую цель преследуют операторы этой кампании, но можно предположить, что им нужен доступ к учетным записям и финансовой информации пользователей.

Gemini подчеркивает, что информация об учетных записях клиентов и ее собственные системы от атаки не пострадали, а средства и аккаунты клиентов «в безопасности».

«Хотя обслуживание было восстановлено позже вечером 14 декабря, мы посчитали важным сообщить вам, что вчерашний инцидент не был связан с какими-либо проблемами с пропускной способностью со стороны Fubo — мы стали целью преступной кибератаки».

Соучредитель и генеральный директор FuboTV Дэвид Гандлер.