Антифишинг-дайджест № 305

Обзор новостей информационной безопасности со 23 по 29 декабря 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

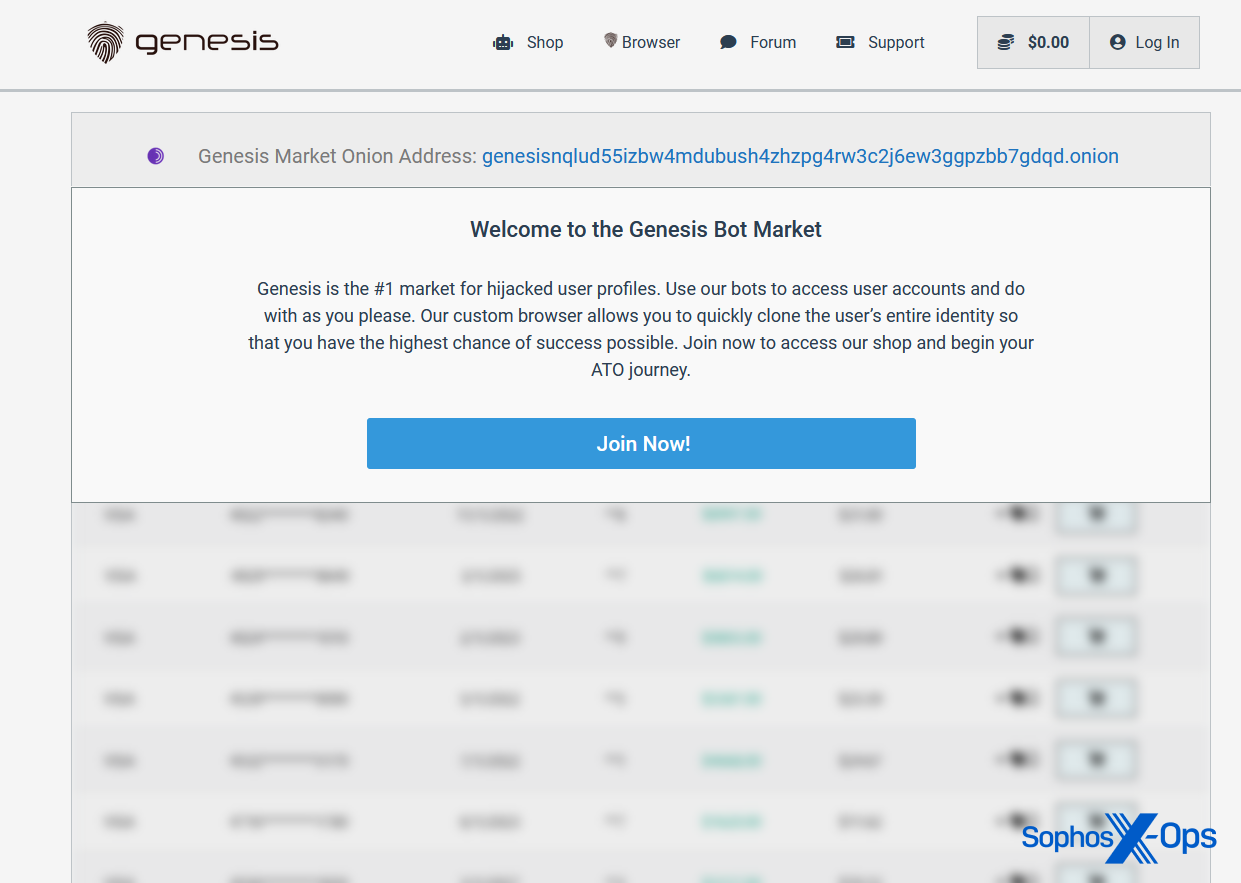

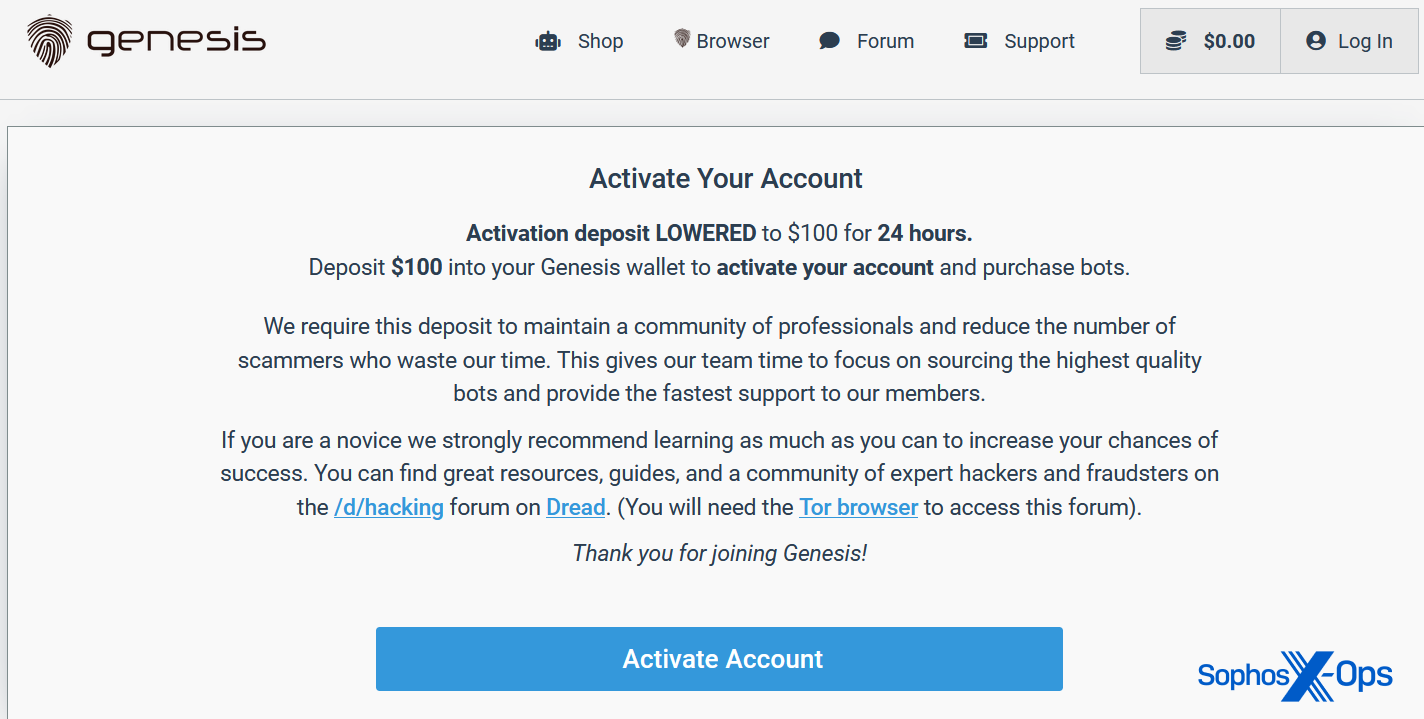

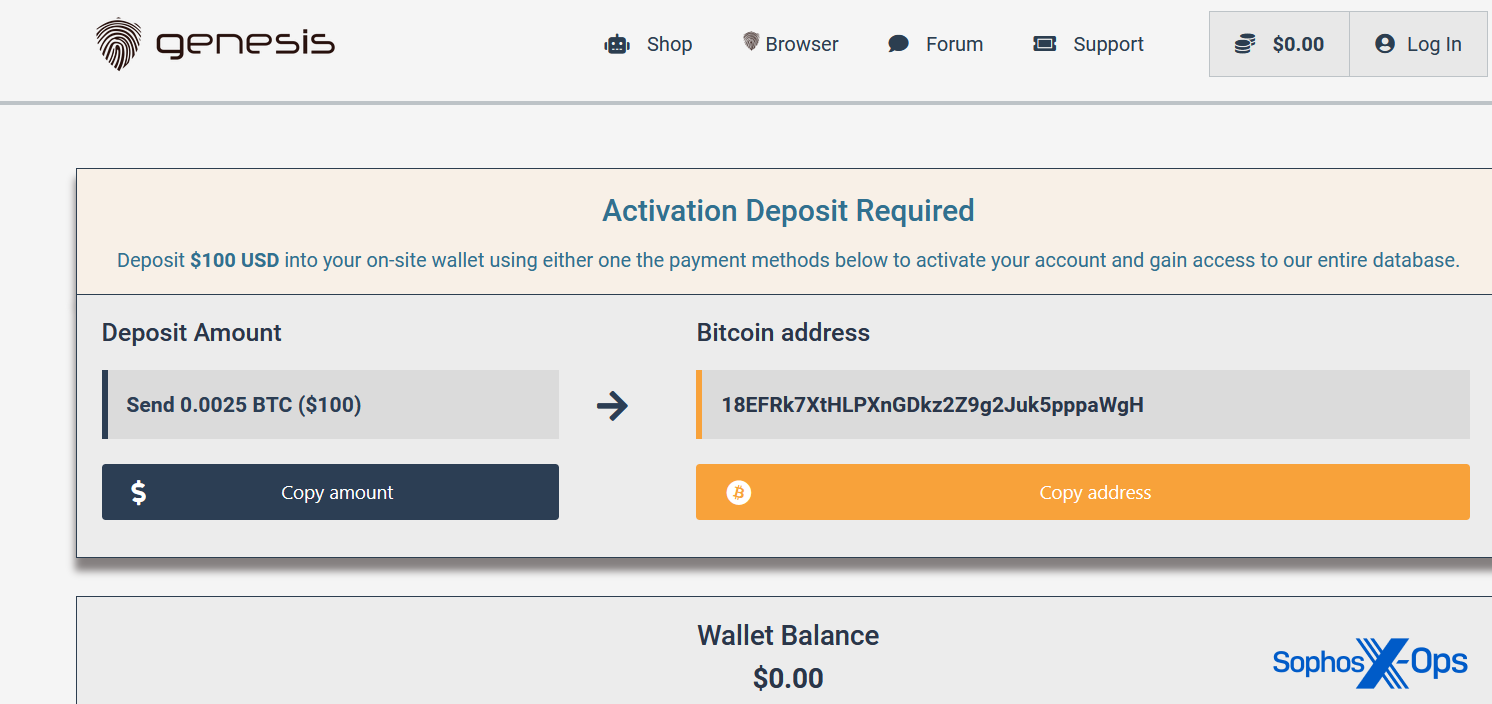

Киберкампании

Фальшивые сайты требуют от пользователей внести плату за создание аккаунта, в то время как настоящий сайт работает только по приглашениям. Собрав крохи информации, оставленные злоумышленником, эксперты вышли на другие поддельные сайты, работающие по той же схеме. С августа 2021 по июнь 2022 года им удалось обнаружить около 20 подобных сайтов.

Судя по всему, эта афера оказалась довольно успешной — на криптокошельках владельца сайтов оказалось более 132 тыс. долларов США, большую часть из которых злоумышленник уже вывел.

Исследователи считают, что им удалось найти ответственного за это человека — пользователя даркнет-маркетплейса Dread под ником waltcranston. Этот никнейм объединяет в себе имена главного героя сериала «Во все тяжкие» Уолтера Уайта и актера, который его играет — Брайана Крэнстона.

Особенности кампании

- Сумма долга — обычно 10-20 тысяч. Если оплатить сразу же, предлагается скидка. Те, кто соглашаются на оплату, не только теряют указанную сумму — мошенники могут получить доступ к банковской карте.

- Если получатель проигнорировал письмо, аферист, притворяясь сотрудником УК, может позвонить. Он постарается заполучить данные банковской карты, что приведёт к потере денег.

Как обезопастить себя

- Если вы получили такое письмо, убедитесь, что оно действительно от вашей УК. Сверьте адрес отправителя и позвоните в управляющую компанию по номеру с официального сайта.

- Не вводите данные своей банковской карты в формы после перехода по ссылкам, которые приходят с незнакомых адресов.

- Не раскрывайте свои финансовые данные в телефонном разговоре, кем бы собеседник не представился: полицейским, сотрудником УК или банка.

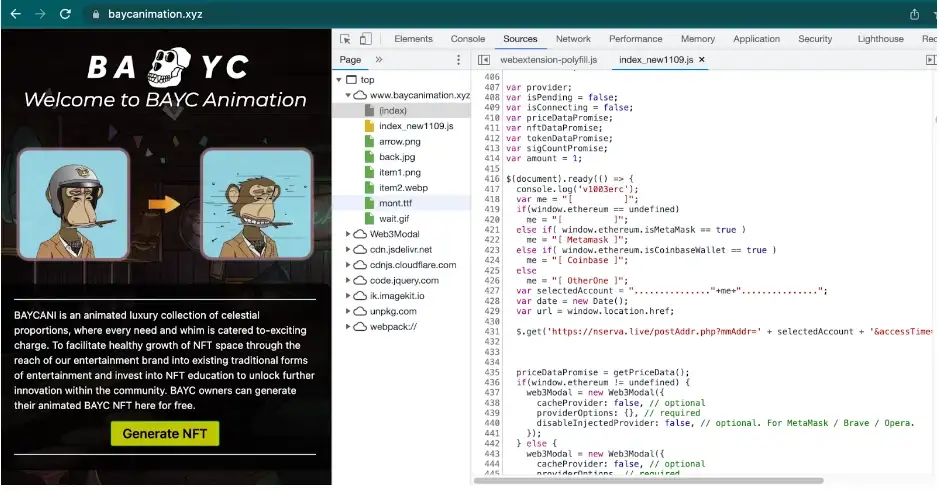

Вредоносный минт — опасная тактика, которая позволяет злоумышленникам получить доступ к криптоактивам жертвы, когда она соединяет свой кошелек с фейковым NFT.

Исследователей поразил масштаб этой кампании — хакеры создали почти 500 различных доменов, самый первый их которых появился в мае 2022 года.

Злоумышленники записывали всех посетителей своих веб-сайтов в специальную базу, после чего атаковали их. Поэтому в руках хакеров могли оказаться не только криптоактивы, но и ценные личные данные жертв.

Согласно отчету, предоставленному исследователями, эта вредоносная кампания оказалась довольно прибыльной — злоумышленники сумели заработать на продаже украденных NFT около 367 тыс. долларов США.

Схема кампании

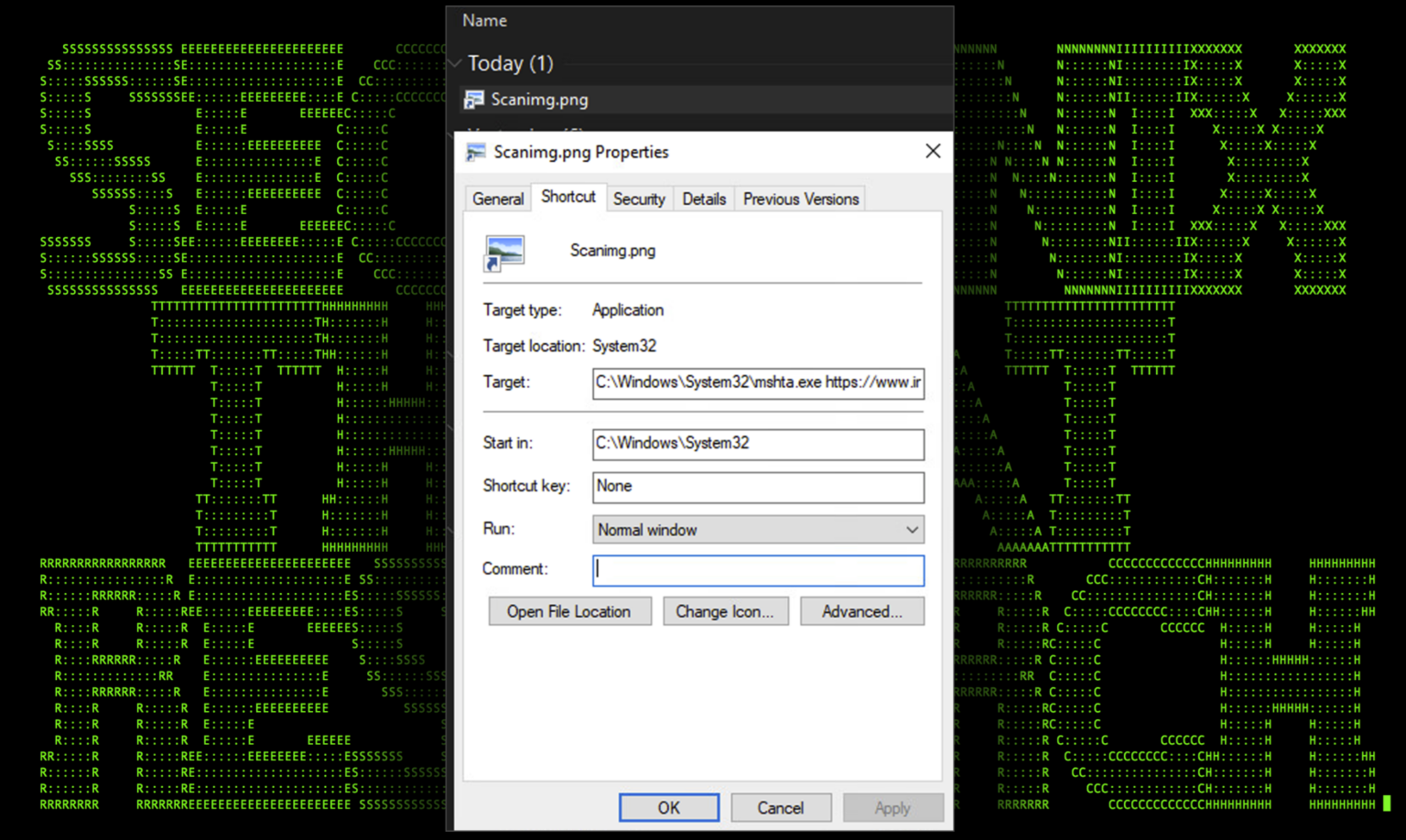

- Жертвам рассылаются фишинговые письма, составленные так, чтобы потенциальная жертва открыла LNK-файл для выполнения полезной нагрузки в формате HTA с помощью утилиты mshta.exe.

- HTML-приложение было обнаружено на взломанном сайте, вложенном в каталог gallery, который предназначен для хранения изображений на сайте. Взломанный сайт — incometaxdelhi[.]org, официальный сайт Департамента подоходного налога Дели.

- Запуск HTA-файла приводит к выполнению обфусцированного JavaScript-кода, который создает обманку — изображение, содержащее объявление Министерства обороны Индии, сделанное год назад, в декабре 2021 года.

- Затем JS-код загружает исполняемый файл с удаленного сервера, закрепляется в системе с помощью изменений в реестре Windows и перезагружает компьютер, чтобы автоматически запустить двоичный файл после запуска.

- Этот файл функционирует как бэкдор и позволяет хакеру выполнять команды с контролируемого злоумышленниками домена, получать и запускать дополнительные полезные нагрузки, делать скриншоты и похищать файлы.

- Бэкдор дает злоумышленнику возможность поиск файлов базы данных (kavach.db), созданного приложением Kavach в системе для хранения учетных данных.

Мобильная безопасность

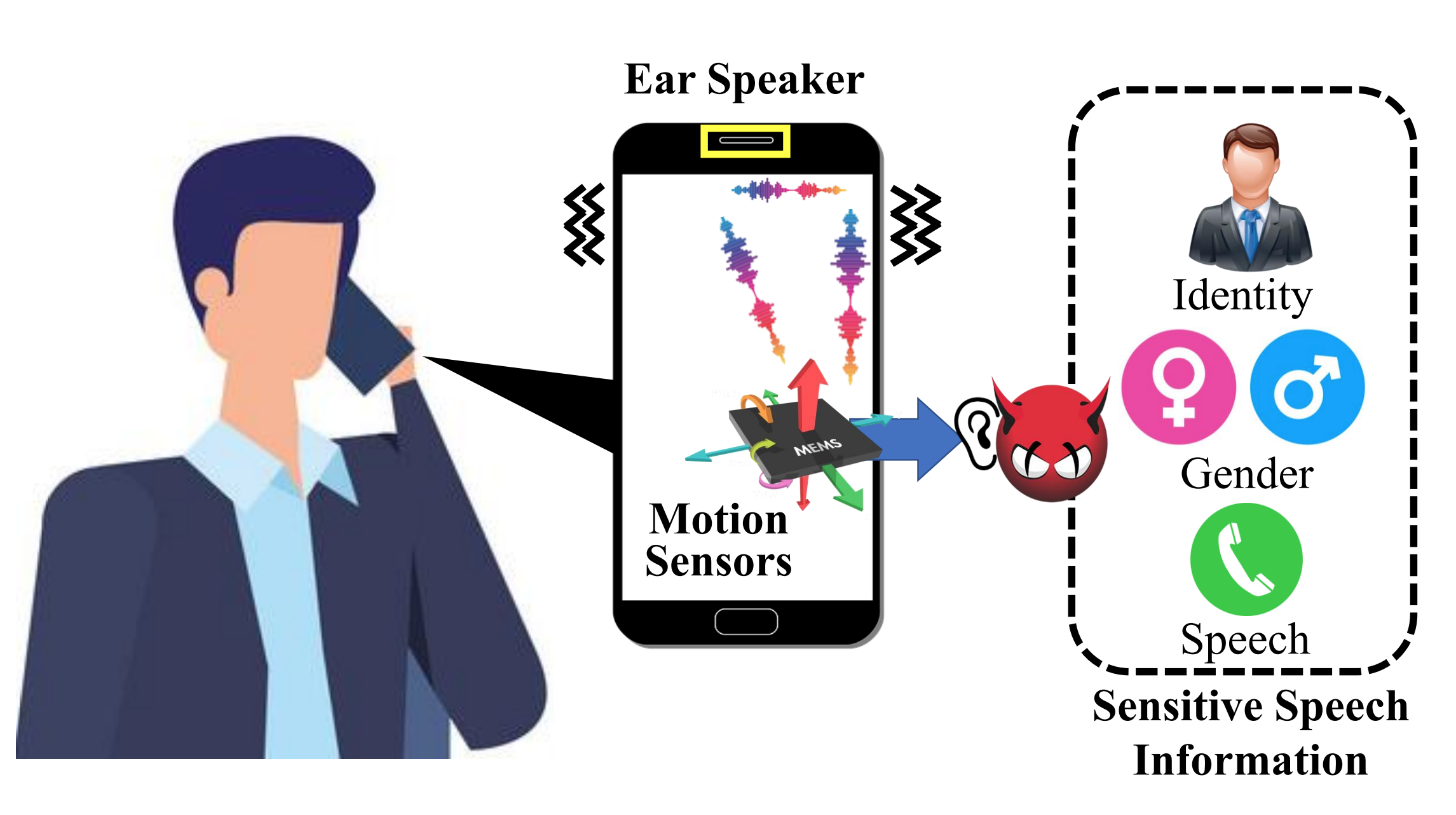

Прослушку предлагается осуществлять при помощи датчиков движения, которые способны улавливать реверберацию динамиков мобильных устройств.

В современных смартфонах используются более мощные стереодинамики по сравнению с моделями прошлых лет. Они обеспечивают лучшее качество звука и более сильные вибрации. Точно так же в современных устройствах используются более чувствительные датчики движения и гироскопы, способные регистрировать даже мельчайшие нюансы работы динамиков.

В ходе экспериментов алгоритм машинного обучения тренировали с использованием легкодоступных наборов данных для распознавания речи, идентификации вызывающего абонента и определения пола. Данные, полученные в результате тестов, варьировались в зависимости от использованного набора данных и устройства, но в целом эксперименты исследователей дали многообещающие результаты и доказали, что такая прослушка возможна.

Например, точность определения пола звонящего на OnePlus 7T колебалась от 77,7% до 98,7%, классификация идентификатора вызывающего абонента колебалась от 63,0% до 91,2%, а распознавание речи удавалось с точностью от 51,8% до 56,4%.

Инциденты

Обнаружив произошедшее 3 декабря 2022 года, BTC.com незамедлительно сообищила об инциденте китайским правоохранительным органам. Как говорят специалисты, именно это помогло вырвать часть украденных средств из лап хакеров.

Руководство BTC.com приняло меры по предотвращению подобных кибератак в будущем, оптимизировав технологии внутренней безопасности «для более эффективного блокирования и перехвата действий хакеров». Сейчас пул ведет свою деятельность в обычном режиме, а средства клиентов находятся в безопасности.

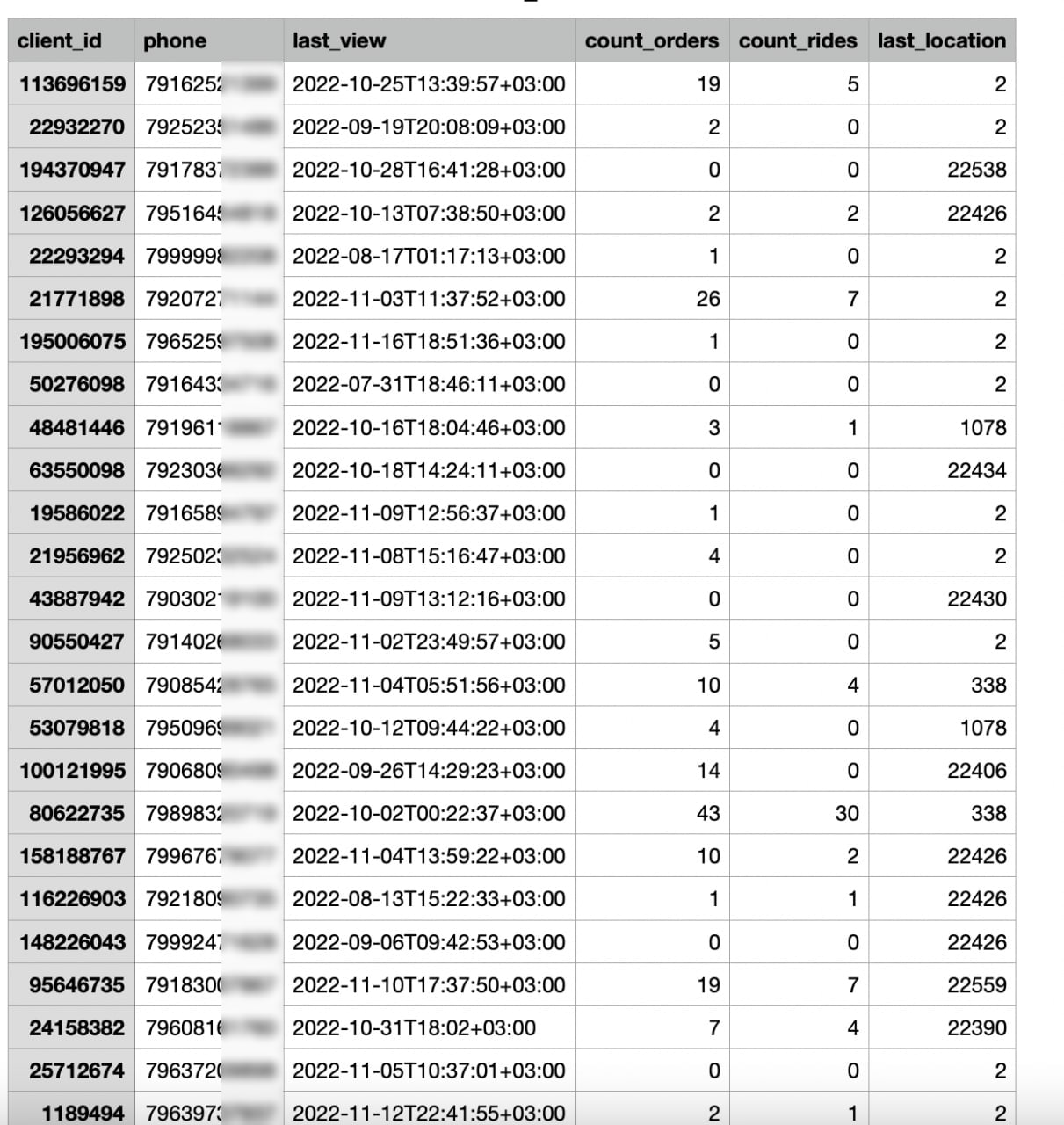

Представители компании сообщили, что уже уведомили Роскомнадзор об утечке данных клиентов и водителей, обратились в правоохранительные органы в связи с инцидентом, а также «Ситимобил» проводит внутреннее расследование, «которое позволит определить, какие еще данные стали доступны злоумышленникам».

Данные, которые оказались сейчас в публичном доступе, являются обезличенными номерами телефонов и количественными показателями поездок, осуществленных с помощью сервиса. Тот факт, что большинство номеров уже были доступны в базе слитых номеров в связи с крупными утечками других сервисов ранее, не снижает уровень нашей ответственности.

PR-директор «Ситимобил» Екатерина Зубенина.

Подчеркивается, что компания «не хранит на серверах широкого перечня персональных данных пользователей, а старается ограничиваться обезличенными данными, которые бы были достаточны для достижения целей их обработки».

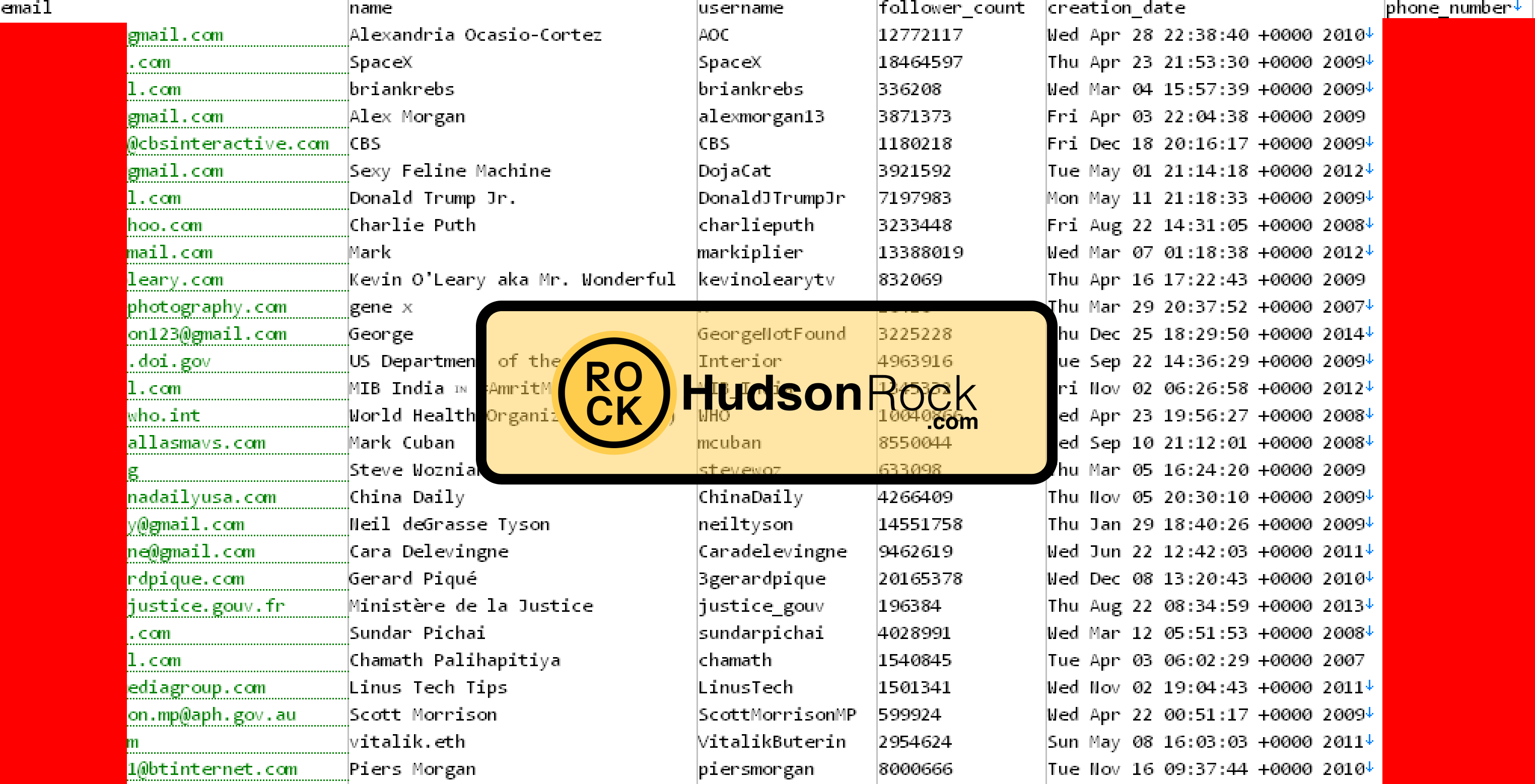

На хакерском форуме Breached предлагают к продаже данные 400 млн пользователей Twitter.

В качестве доказательства хакер под ником Ryushi опубликовал «пробник» с информацией 1000 учетных записей и раскрыл данные таких известных личностей как Дональд Трамп-младший, Виталик Бутерин, ИБ-журналист Брайан Кребс и так далее.

Преступник заявляет, что данные были украдены с помощью некой уязвимости, и дамп включает email-адреса и номера телефонов знаменитостей, политиков, компаний, рядовых пользователей, а также множество специальных юзернеймов.

Продавец предлагает Twitter и Илону Маску выкупить данные, чтобы избежать судебных исков и крупных штрафов, связанных с нарушением GDPR.

Специалисты ИБ-компании Hudson Rock изучили заявления хакера и предоставленный им «пробник». По их словам, дамп выглядит настоящим и содержит «огромное количество информации, включая адреса электронной почты и номера телефонов известных пользователей, в том числе AOC, Кевина О’Лири, Виталика Бутерина и других».

Журналистам издания Bleeping Computer злоумышленник сообщил , что предпочел бы продать данные Twitter эксклюзивно одному человеку или самой компании Twitter за 200 000 долларов США, а затем удалить их. Если этого не произойдет, он готов продать копии дампа нескольким людям по 60 000 долларов США за каждую.

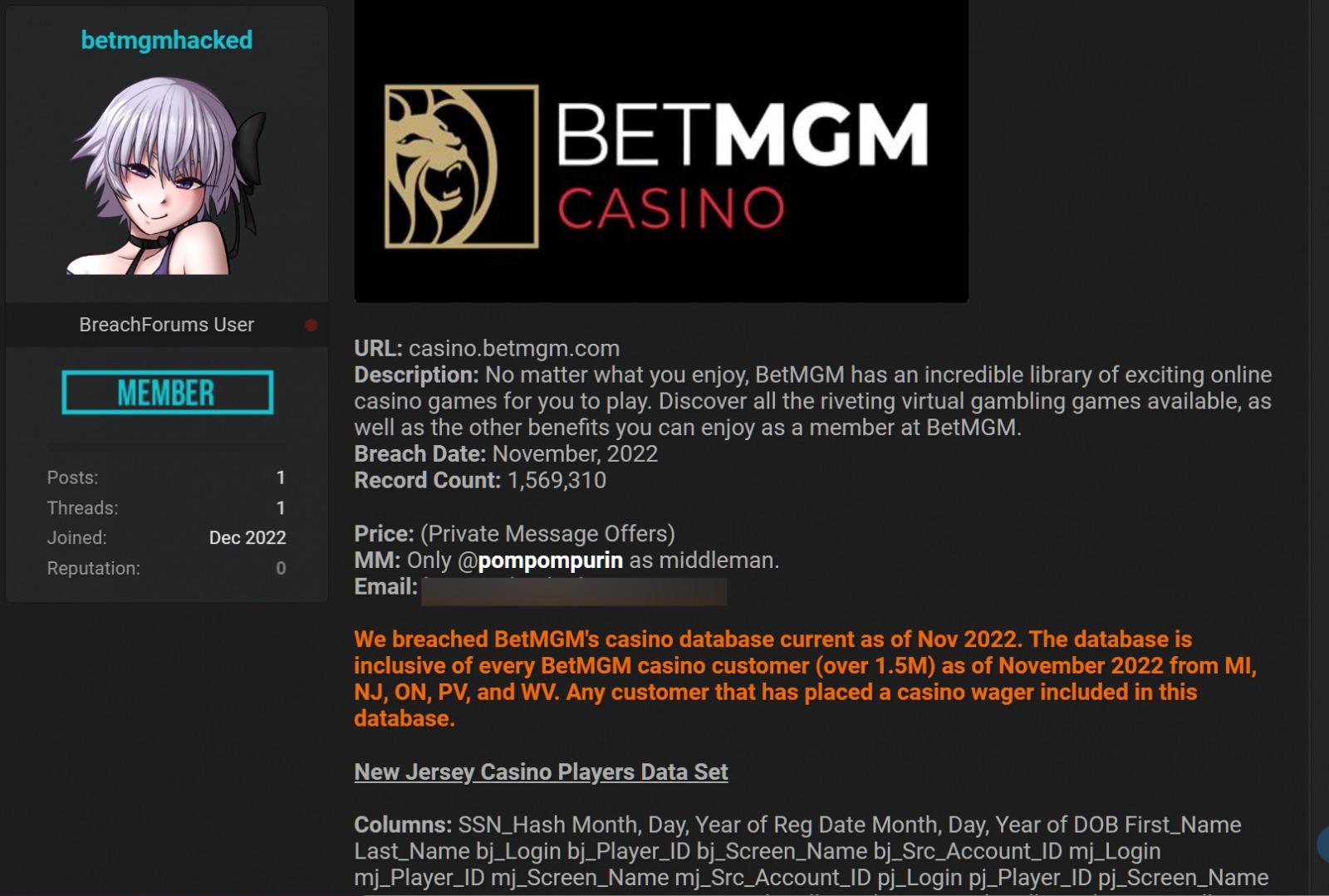

Продавец пишет, что дамп содержит 1 569 310 записей, актуальных по состоянию на ноябрь 2022 года, то есть информацию «о любом клиенте, сделавшем хоть одну ставку в казино».

В официальном заявлении, размещенном на сайте BetMGM, сказано, что данные о посетителях попали в руки третьих лиц «несанкционированным образом». При этом выяснилось, что инцидент произошел еще в мае текущего года, хотя компания узнала о случившемся только 22 ноября.

Компания сообщает, что скомпрометированная информация может варьироваться от человека к человеку, но обычно включает имя, адрес электронной почты, почтовый адрес, номер телефона, дату рождения, хешированный номер социального страхования, ID учетной записи и информацию, связанную с транзакциями.

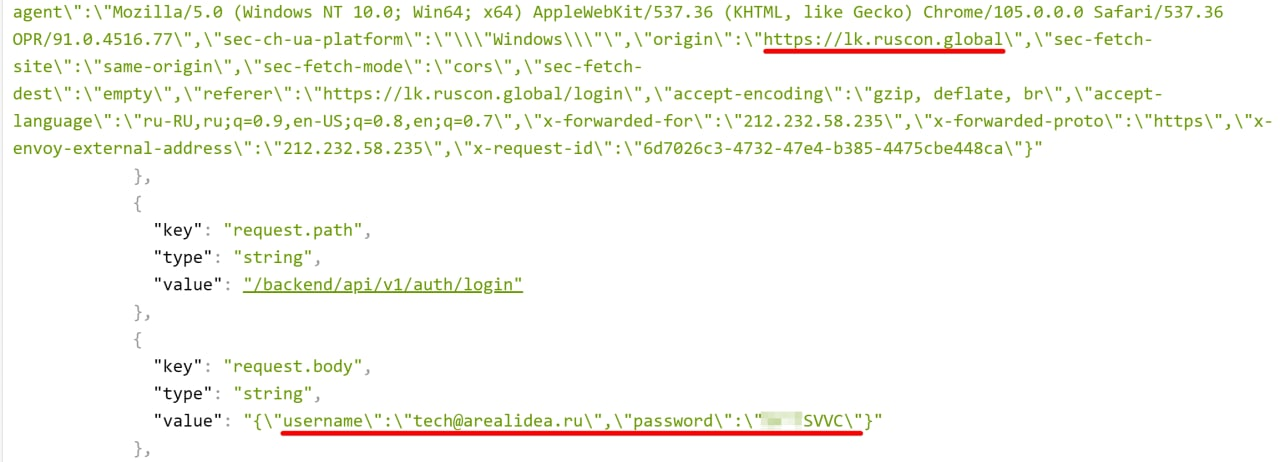

В индексах сервера содержались логины и пароли пользователей личного кабинета lk.ruscon.ru. При этом «утекшие» пароли находились в открытом (текстовом) виде.

Специалисты оповестили компанию о проблеме. В пресс-службе Головной компании УК «Дело» сообщили, что «изучили фрагмент опубликованных данных и установили, что в них нет рабочих документов, важной персональной информации, каких-либо иных данных клиентов и контрагентов. Большая часть скомпрометированной информации — тестовые учётные данные для подключения к разрабатываемому личному кабинету Рускон. Для всех попавших в открытый доступ учетных данных сменены пароли, также реализованы мероприятия по недопущению повторений инцидента».