Антифишинг-дайджест № 287 с 19 по 25 августа 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема действий преступников

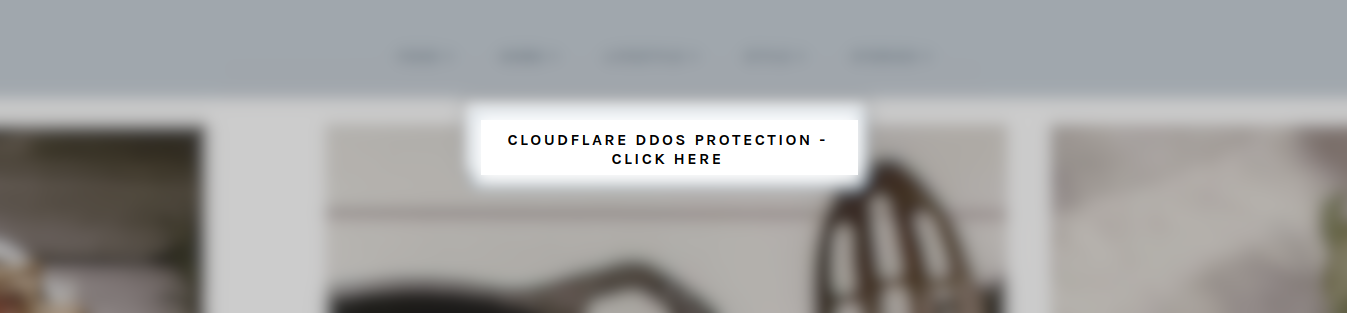

- Хакеры взламывают плохо защищенные сайты на базе WordPress и внедряют на их страницы обфусцированный JavaScript-пейлоад, который отображает фейковое сообщение о защите от DDoS-атак, при этом представляясь как Cloudflare.

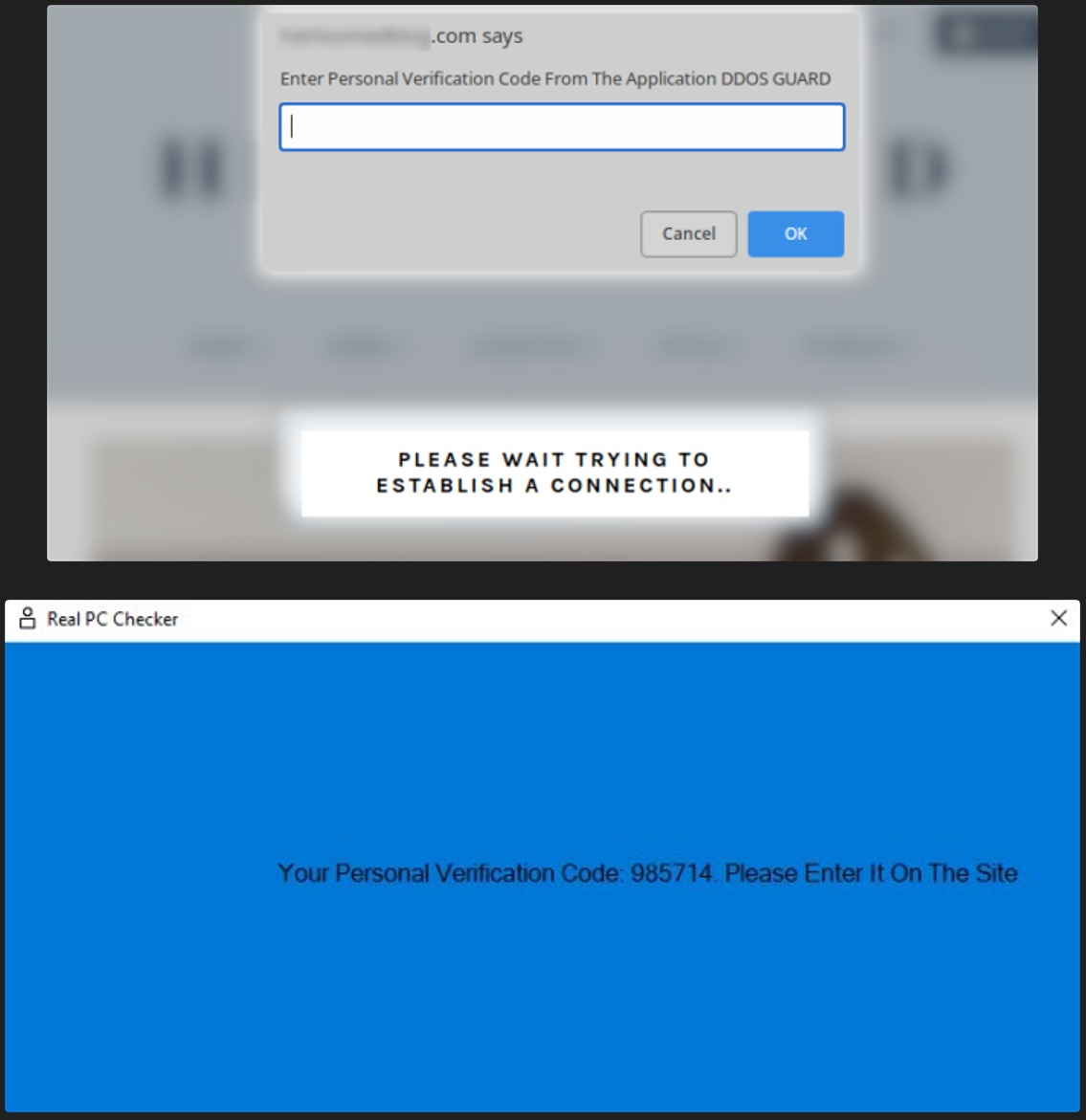

- В таких сообщениях посетителя просят нажать кнопку, чтобы пройти проверку и обойти защиту от DDoS. Как нетрудно догадаться, это обман, а нажатие на кнопку приведет лишь к загрузке файла security_install.iso, который притворяется инструментом для прохождения проверки. Пользователям предлагают открыть файл security_install.iso и ввести код, который те якобы получат после этого.

- При открытии security_install.iso жертва увидит файл security_install.exe, который является ярлыком Windows, запускающим PowerShell-команду из файла debug.txt. В итоге вся эта последовательность действий приведет к запуску цепочки скриптов, которые покажут жертве фальшивый код для прохождения проверки, а также установят троян удаленного доступа NetSupport, который часто применяется во вредоносных кампаниях.

- Кроме того, скрипты загрузят инфостилера Raccoon и запустят его на устройстве. Этот вредонос ворует пароли, файлы cookie, данные автозаполнения, банковские карты, сохраненные в браузерах, а также атакует широкий спектр криптовалютных кошельков и способен делать скриншоты рабочего стола жертвы.

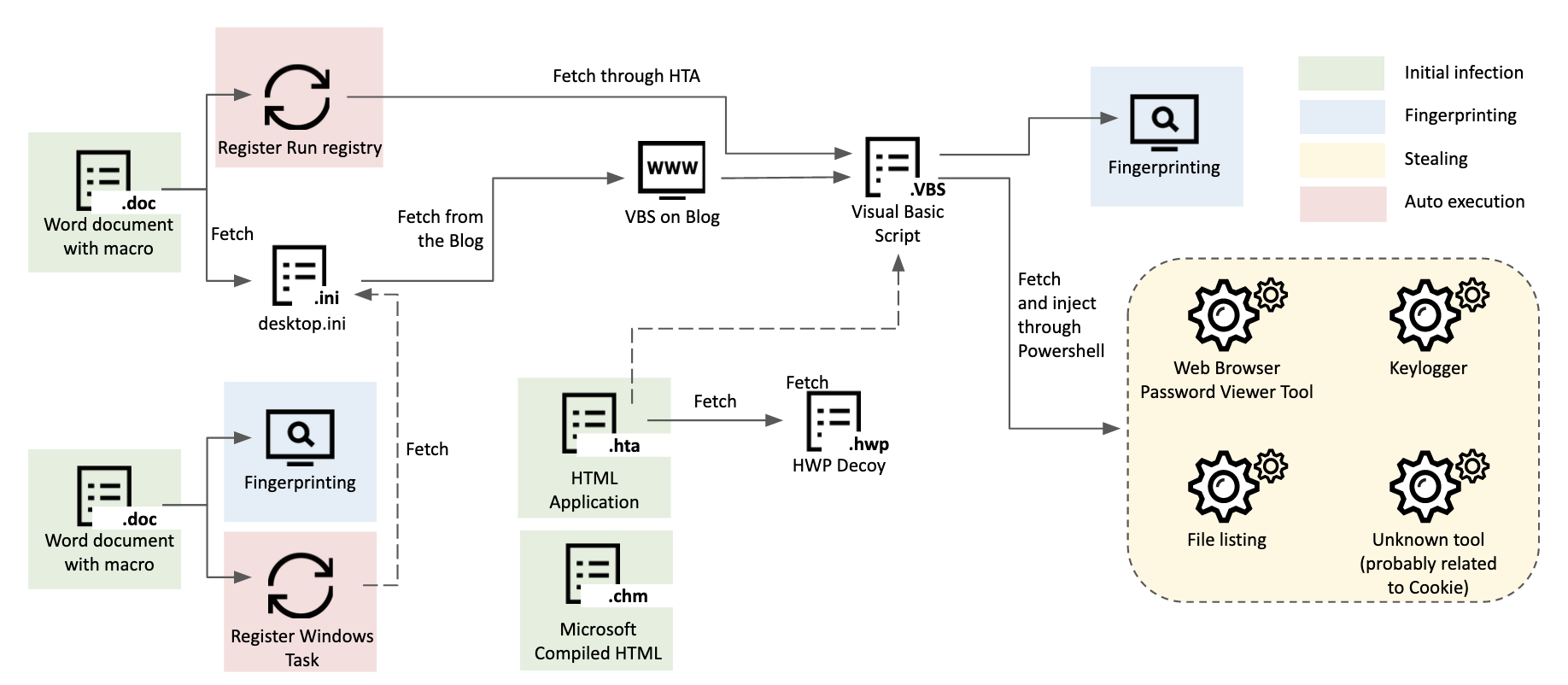

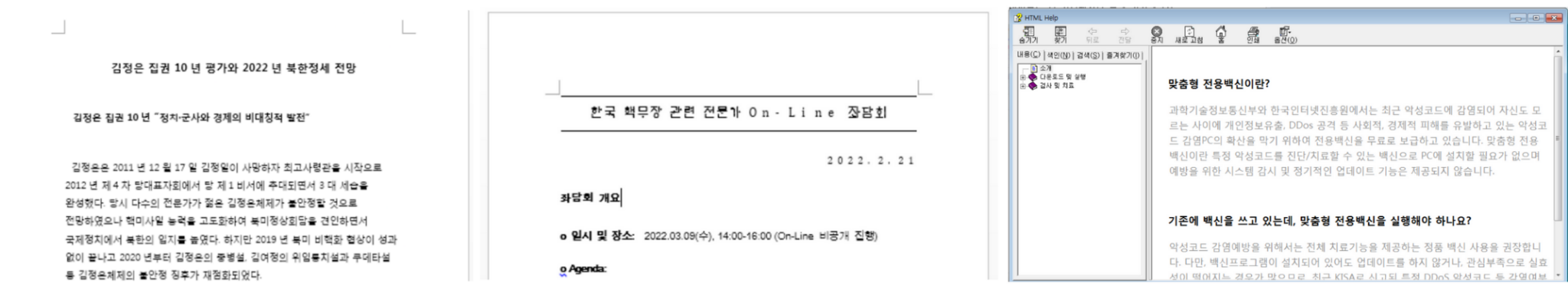

Kimsuky использует фишинговые сообщения, содержащие документ Word с макросами, который предположительно содержат контент, связанный с геополитическими проблемами в регионе.

В качестве приманки для компрометации системы используются файлы HTML-Application (HTA) и Compiled HTML Help (CHM).

После первоначального доступа происходит внедрение сценария Visual Basic Script с удаленного сервера, предназначенного для снятия цифрового отпечатка машины жертвы и извлечения дополнительных полезных данных, включая исполняемый файл для извлечения конфиденциальной информации.

Когда получатель щелкнет ссылку в электронном письме для загрузки дополнительных документов, его email-адрес передается на проверку серверу управления и контроля. Если адрес не относится к целевым, жертве открывается для скачивания легитимный незараженный документ.

Чтобы еще больше усложнить цепочку заражений, первый управляющий сервер перенаправляет IP-адрес жертвы на другой сервер, который затем сравнивает его со входящим запросом, который генерируется после открытия жертвой документа-приманки. «Проверка жертвы» на двух C&C-серверах гарантирует, что VBScript доставляется только после успешной проверки IP-адреса, что указывает на узконаправленную атаку.

Схема кампании

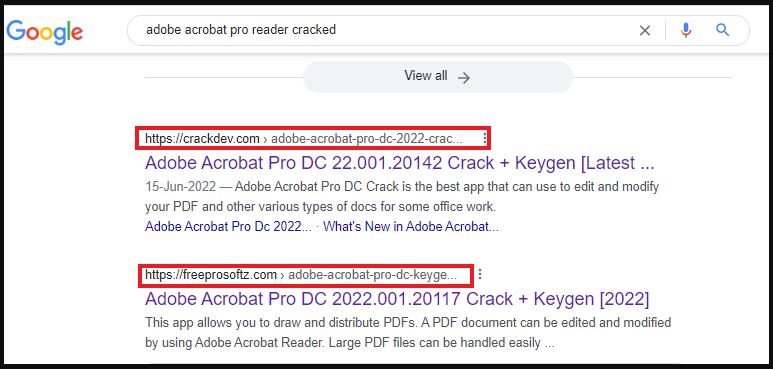

- Злоумышленники используют технику SEO poisoning и запускают рекламные кампании, чтобы продвинуть свои ресурсы в поисковой выдаче. На сайтах предлагается скачать «кряки», кейгены и т. п.

- Чтобы заманить жертв, злоумышленники предлагают кряки для целого ряда ПО:

- Adobe Acrobat Pro,

- 3DMark,

- 3DVista Virtual Tour Pro,

- 7-Data Recovery Suite,

- MAGIX Sound Force Pro,

- Wondershare Dr. Fone.

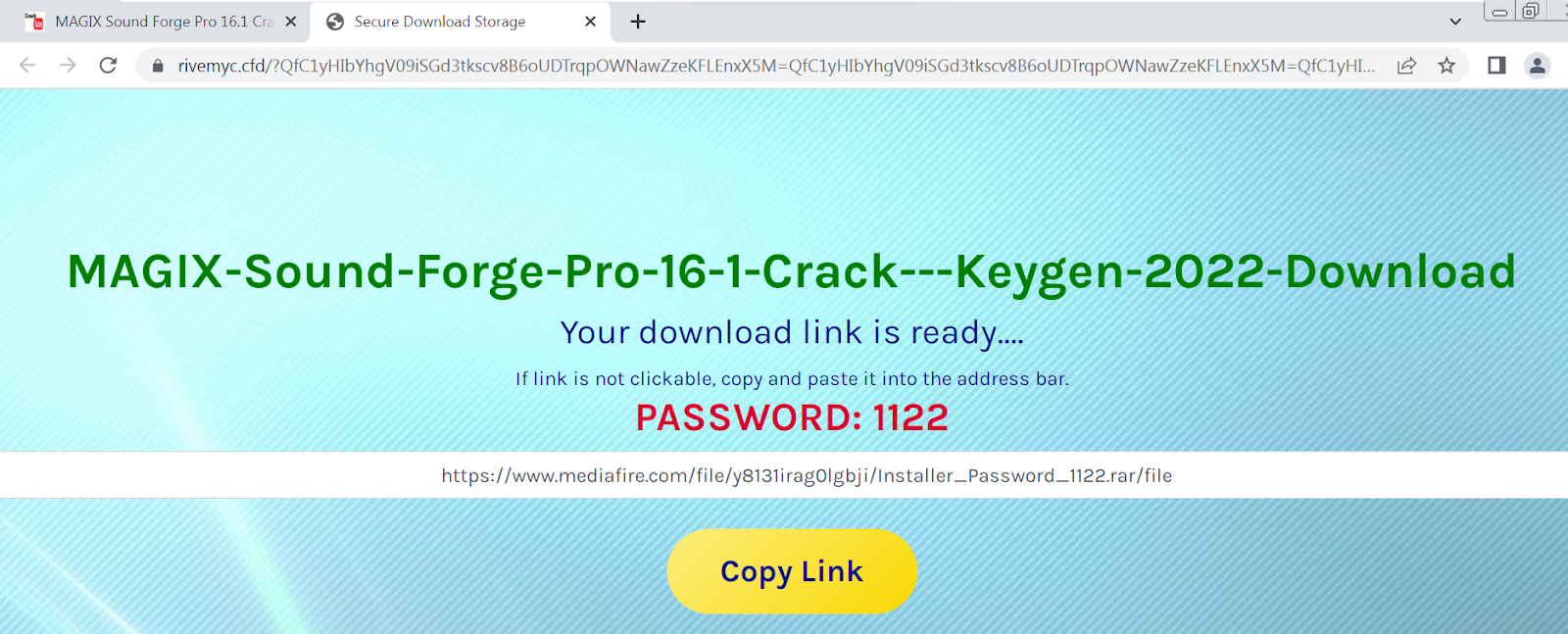

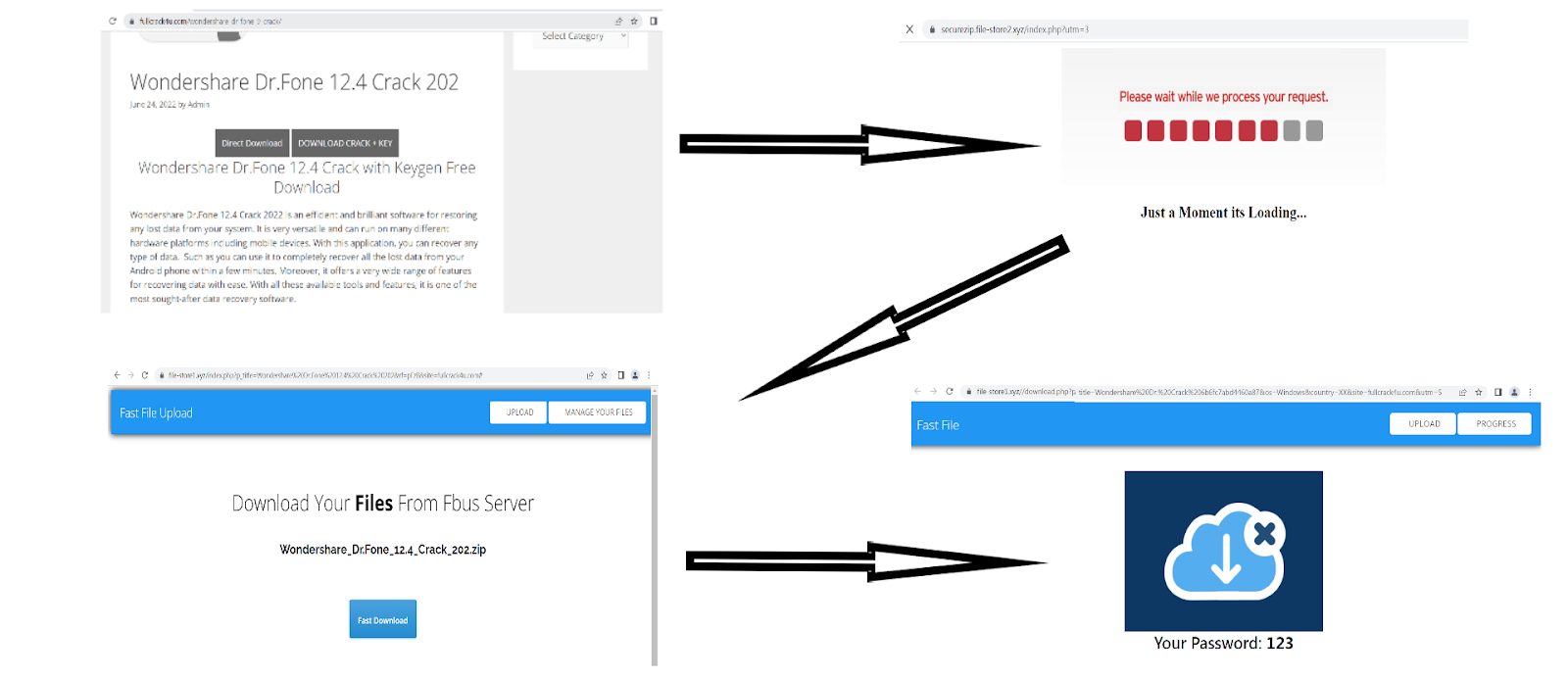

- Защищенные паролем ZIP-архивы с «кряками» размещаются на файловых хостингах, на которые жертв перенаправляют сайты из поисковой выдачи. Кроме архива пользователь загружает на устройство TXT-файл с паролем.

- После распаковки размер ZIP-архива увеличивается с 1,3 до 600 МБ за счет дополнения — криптографической техники, которую используют многие авторы вредоносного ПО. В архиве находится исполняемый файл — дроппер вредоносного ПО, запускающий зашифрованную PowerShell-команду, которая вызывает командную строку Windows после 10-секундного тайм-аута, чтобы обойти проверку в песочнице.

- Далее через командную строку на устройство жертвы загружается JPG-файл, который на самом деле является DLL-файлом, содержимое которого расположено в обратном порядке.

- После загрузки нужного файла дроппер переставляет его содержимое в правильном порядке, извлекает и загружает в текущий поток полезную нагрузку — RedLine Stealer — мощный инфостилер, который похищает пароли, сохраненные данные банковских карт, криптовалютные кошельки, учетных данные для VPN-сервисов и многое другое.

Атаки и уязвимости

В криптовалютных банкоматах General Bytes обнаружили уязвимость нулевого дня, которую злоумышленники тут же использовали для кражи средств. Когда пользователи вносили или покупали криптовалюту через банкомат, деньги получали хакеры.

Криптовалютные банкоматы General Bytes доступны более чем в 120 странах мира. позволяют покупать и продавать более 40 различных криптовалют, и контролируются удаленным CAS-сервером (Crypto Application Server), который управляет работой банкомата, проводит операции с поддерживаемыми криптовалютами, а также выполняет покупку и продажу на биржах.

Согласно бюллетеню безопасности General Bytes, атаки на банкоматы проводились с использованием 0-day уязвимости в CAS-севере компании. Злоумышленник мог удаленно создать пользователя-администратора через административный интерфейс CAS (посредством вызова URL-адреса на странице, которая используется для установки по умолчанию и создания первого пользователя-администратора).

Хакеры воспользовались уязвимостью, чтобы добавить в систему пользователя-администратора с именем «gb» и изменить настройки для покупки и продажи криптовалюты, а также настройку invalid payment address («Недействительный платежный адрес»), внедрив в систему адрес своего собственного кошелька. В итоге любая криптовалюта, полученная CAS, попадала в руки преступников.

Виновником этих сбоев был обычный резонанс, который композиция «Rhythm Nation» вызывала у жестких дисков со скоростью вращения 5400 об/мин. В итоге музыкальное видео признано проблемой безопасности, и MITRE присвоила ей идентификатор CVE-2022-38392.

Повышенную чувствительность жестких дисков к звуку демонстрирует видеоролик, записанный исследователем Брендоном Греггом (Brandon Gregg) в 2008 году. На видео специалист демонстрирует, почему не стоит кричать в дата-центре и объясняет, что даже повышение голоса может привести к сбою.

В 2017 году аргентинский специалист Альфредо Ортега (Alfredo Ortega) продемонстрировал атаку HDD Killer, которая при помощи звука на частоте 130 Гц заставляла жесткий диск перестать реагировать на запросы ОС.

В 2018 году в шведском дата-центре Digiplex из-за чрезвычайно громкой работы системы пожаротушения пострадали жесткие диски серверов, на которых хостились сервисы Nasdaq и финских банков FIM Bank и OP Bank Group.

Инциденты

Хакеры взломали системы BRP с помощью атаки на цепочку поставок (supply chain attack). Проникновение вредоносного ПО произошло через стороннего поставщика услуг. BRP считает, что кибератака повлияла только на ее внутренние системы. BRP заявила, что на данный момент нет доказательств того, что личная информация клиентов могла быть затронута атакой. BRP пообещала напрямую уведомить клиентов, если обнаружит утечку данных.

23 августа группировка RansomEXX на своем onion-сайте утечки опубликовала 29,9 ГБ украденных файлов BRP. Файлы включают соглашения о неразглашении, паспорта и удостоверения личности сотрудников, договоры на поставку материалов, продление контрактов и многое другое. Утечка данных не содержит конфиденциальных данных клиентов, однако сам факт утечки украденных документов наносит ущерб BRP.

Cпециалисты сервиса обнаружили подозрительную активность в одной из своих баз данных, в которой находились имена пользователей, электронные письма и зашифрованные пароли. Эксперты компании заявляют, что компрометации подверглась одна из баз данных сервиса, поэтому инцидент затронул только часть пользователей Plex.

Представители Plex отметили, что сервис не хранит номера кредитных карт и другие платежные данные на своих серверах, так что к ним злоумышленник доступа не получал.

После обнаружения инцидента команда медиаплеера Plex обратилась к пользователям с просьбой срочно сменить свои пароли.

Специалисты из Национального центра кибербезопасности Доминиканы, занимающиеся восстановлением систем учреждения, говорят, что злоумышленникам принадлежали IP-адреса из США и России. Также известно, что системы учреждения были защищены только антивирусами. К тому же, у IAD нет специального отдела кибербезопасности.

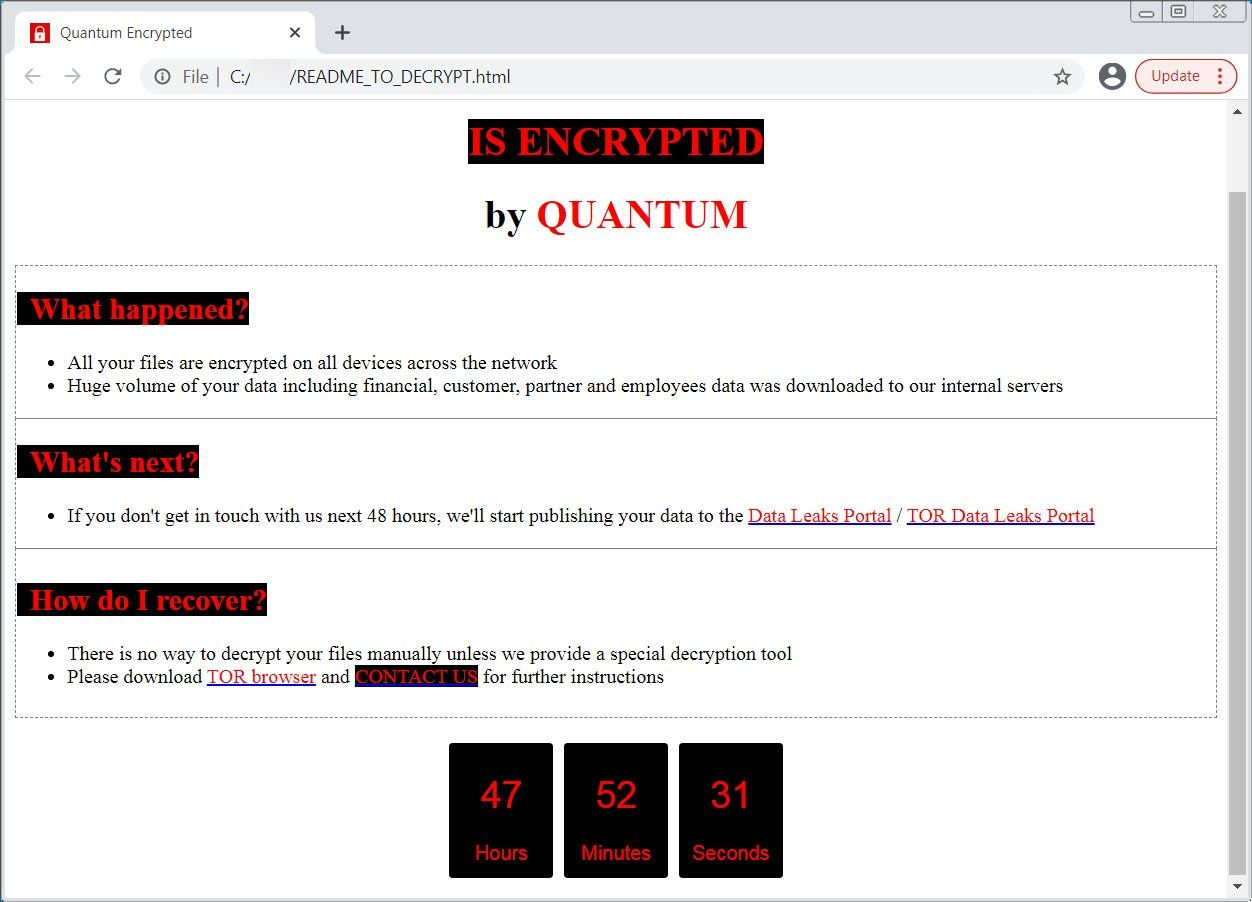

Согласно заявлению Валиксона Амаури Нуньеса, директора по технологиям IAD, хакеры требуют выкуп в размере более 600 тыс. долларов США. От атаки пострадали четыре физических сервера и восемь виртуальных. Злоумышленники похитили более 1 ТБ данных и угрожают слить их в сеть, если IAD не заплатит выкуп публично.

В результате атаки на компьютерную сеть CHSF временно недоступны бизнес-ПО больницы, системы хранения (в частности, медицинские изображений), а также информационная система, связанная с госпитализацией пациентов.

Технические детали случившегося не разглашаются, однако известно, что вызванный атакой сбой длится до сих пор. Поэтому пациенты, нуждающиеся в неотложной помощи, обследуются врачами CHSF, но если их состояние требует диагностической визуализации, людей направляют в другие медицинские центры.

По сообщению издания Le Monde, которое ссылается на собственные источники в местных правоохранительных органах, атаковавшие CHSF злоумышленники, потребовали у администрации больницы выкуп в размере 10 млн долларов США в обмен на ключ дешифрования.

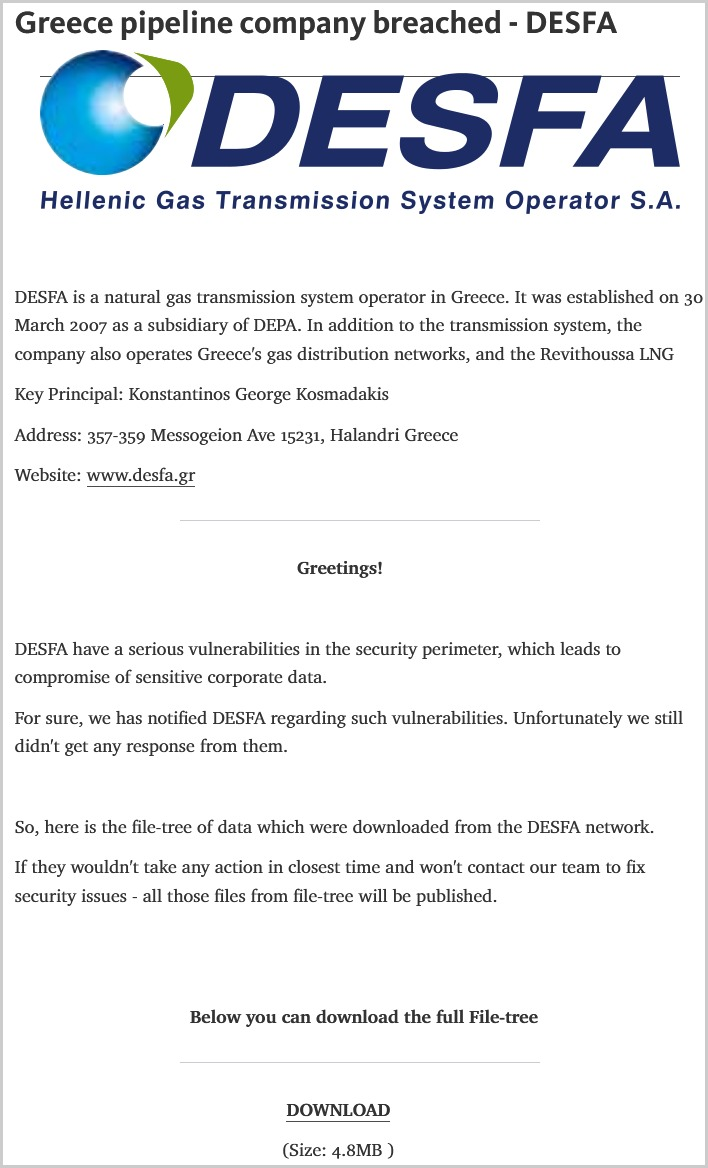

В прошлые выходные компания сообщила, что пострадала от хакерской атаки, которая повлияла на доступность некоторых систем, а также привела к утечке данных. Представители Desfa писали, что компании пришлось временно деактивировать некоторые ИТ-сервисы для сдерживания инцидента, но они уже возвращаются к нормальной работе.

На своем Tor-сайте хакеры написали, что связались с компанией, чтобы сообщить о «серьезной уязвимости», которая привела к взлому, однако не получили ответа. Нужно сказать, что это неудивительно, ведь в официальном заявлении представители компании подчеркивали: «Desfa остается твердой в своей позиции не вести переговоры с киберпреступниками».

Не получив ответа от Desfa, операторы Ragnar Locker решили начать опубликовать украденные данные. Злоумышленники уже разместили на своем сайте список похищенных данных, а также небольшой набор файлов, которые, по данным СМИ, не содержат никакой секретной информации.

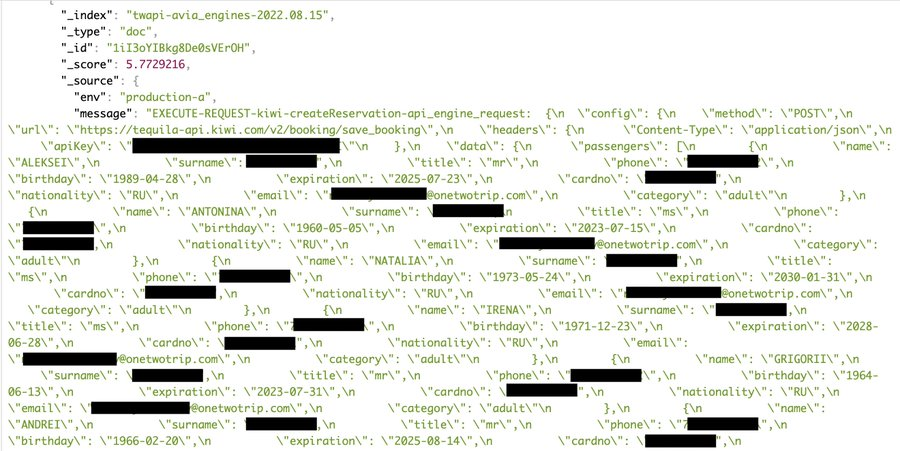

Открытый сервер находился в доменной зоне twiket.com и содержал логи, в которых были: имена/фамилии, телефоны, адреса эл. почты, даты рождения.

Общее количество клиентов, чьи данные попали в открытый доступ оценить, без скачивания всех логов, невозможно. Суммарный размер всех индексов составлял 12 Тб.

Технический директор OneTwoTrip подтвердил инцидент, и сообщил, что его причиной стало изменение правил межсетевого экрана, которое привело к открытию порта. Компания «внимательно изучила журналы регистрации базы данных за прошедшие дни и не обнаружила доказательств утечки базы данных».

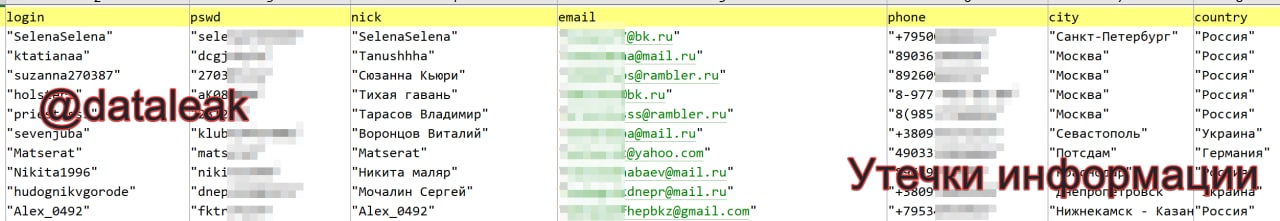

В дампе содержится 98 932 строки:

- 🌵 логин

- 🌵 адрес эл. почты

- 🌵 телефон

- 🌵 пароль в открытом (текстовом) виде 🤦♂️

- 🌵 город/страна