Антифишинг-дайджест № 286 с 12 по 18 августа 2022 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

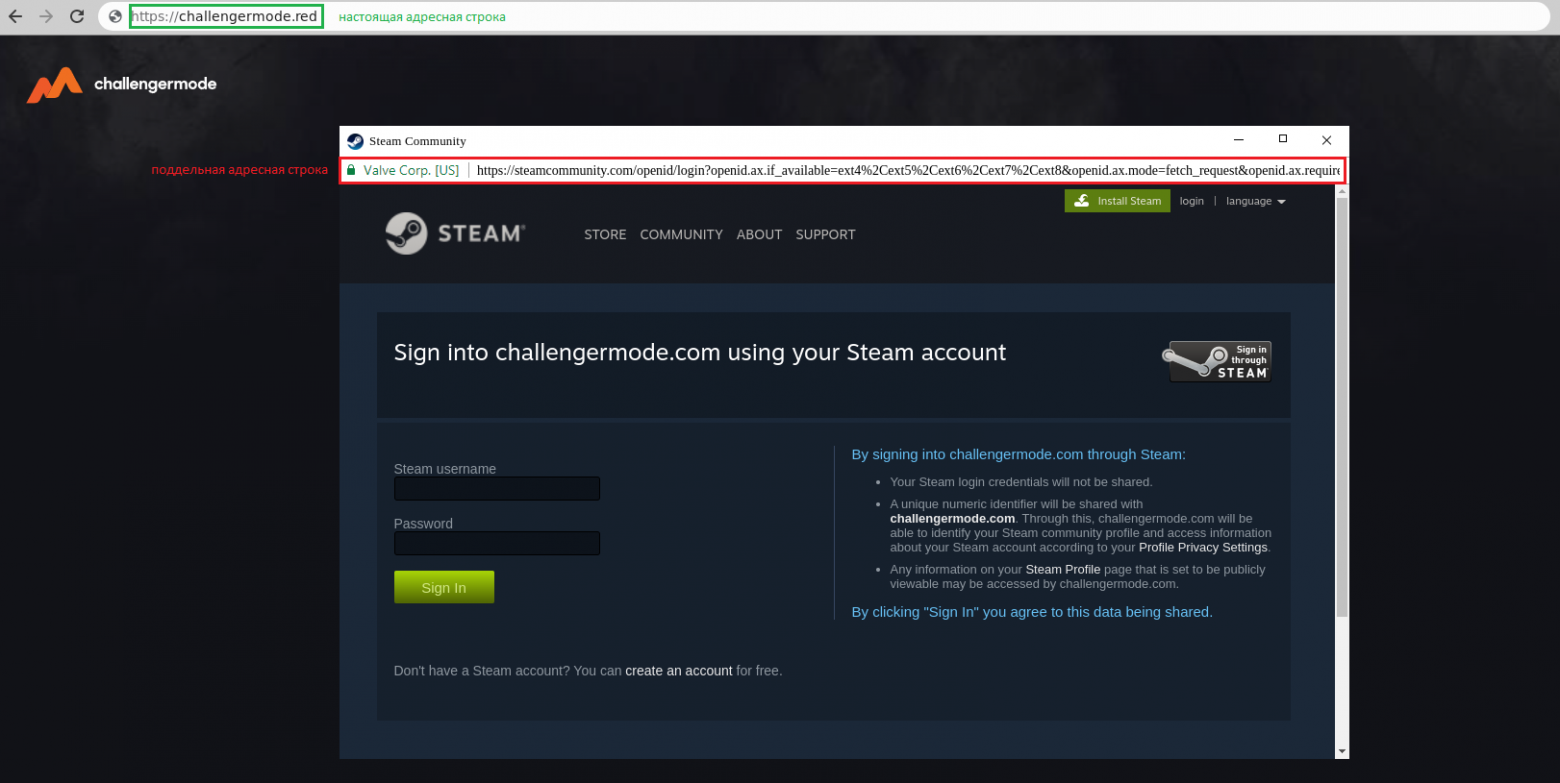

- Техника позволяет создавать фишинговые формы входа, используя для этого фейковые окна в браузере Chrome. Атака использует тот факт, что при входе на сайты нередко можно увидеть предложение залогиниться с помощью учетной записи Google, Microsoft, Apple, Twitter, Facebook, Steam и так далее. При нажатии такой кнопки (например, «Login with Google») в браузере отобразится окно single-sign-on (SSO), в котором будет предложено ввести учетные данные и войти в систему с этой учетной записью.

- Такие окна урезаны и отображают только саму форму для входа и адресную строку, показывающую URL-адрес. Этот URL-адрес позволяет убедиться, что для входа на сайт используется настоящий домен (например, google.com), что еще больше повышает доверие к процедуре.

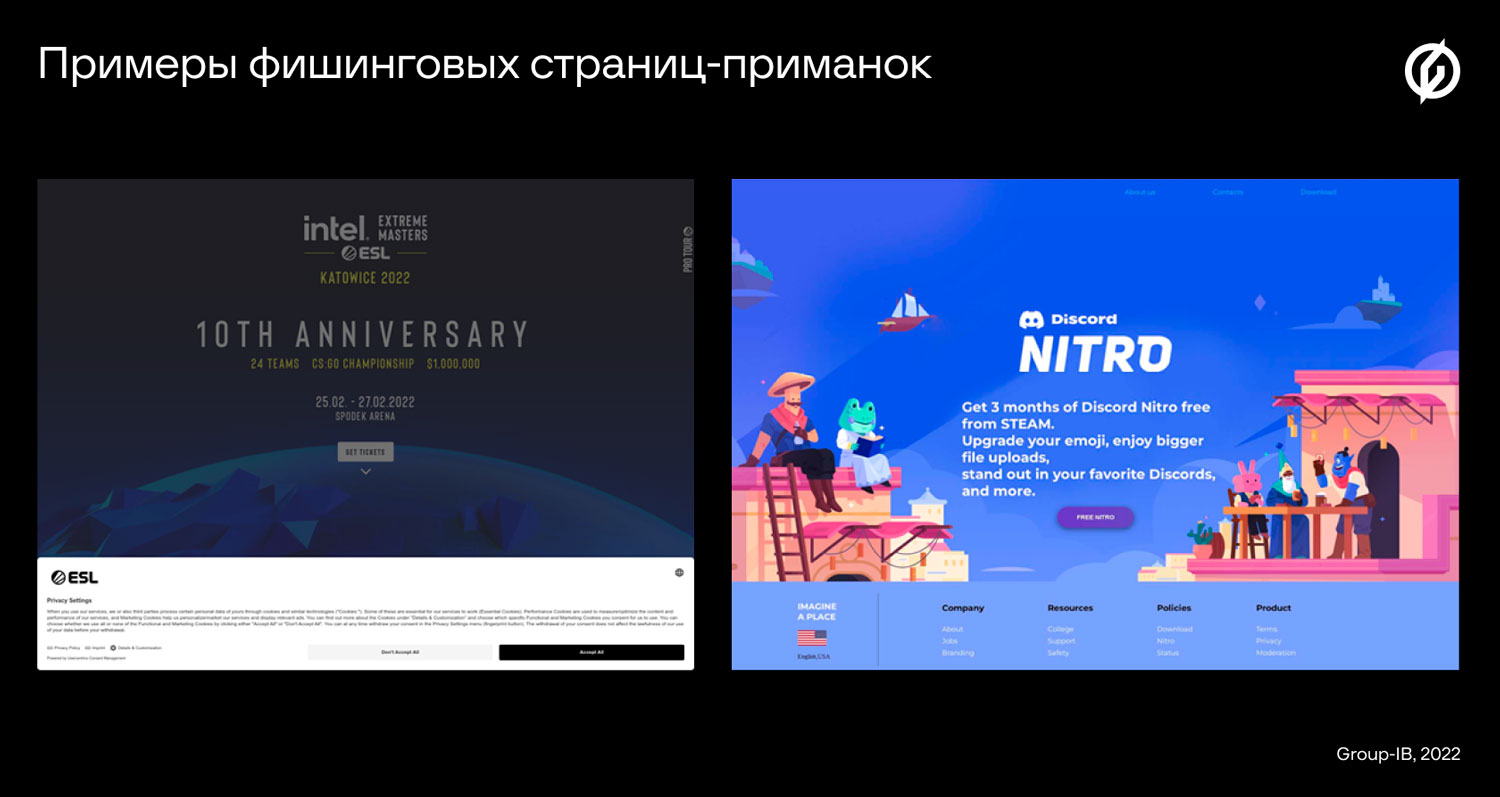

- Злоумышленники отправляют пользователям Steam сообщения в тематических чатах и пабликах с предложением присоединиться к киберспортивному турниру по популярным играм (League of Legends, Counter-Strike, Dota 2, PUBG), проголосовать за одну из команд, приобрести билеты на мероприятие, получить внутриигровой предмет или скин. Еще один способ заманить пользователей на фишинговый сайт — реклама в популярном видео с игрой (запись стрима, геймплей) или в описании к нему.

- Затем в дело вступает техника browser-in-the-browser, и злоумышленники пользуются тем, что на платформе Steam аутентификация происходит во всплывающем окне, а не в новой вкладке. В отличие от большинства мошеннических ресурсов, которые открывают фишинговую страницу в новой вкладке или делают переход, новая техника открывает поддельное окно браузера на прежней вкладке.

- Практически любая кнопка на мошенническом ресурсе открывает форму ввода учетных данных, повторяющую оригинальное окно Steam. Во всплывающем окне есть фальшивый «зеленый замочек» — иконка SSL-сертификата организации. Ссылка в адресной строке поддельного окна не отличается от оригинальной — ее можно выделить, скопировать, открыть в другой вкладке. Кнопки работают корректно, окно можно двигать по экрану. Кроме того, на обнаруженных в июле фишинговых ресурсах была возможность выбора из 27 языков.

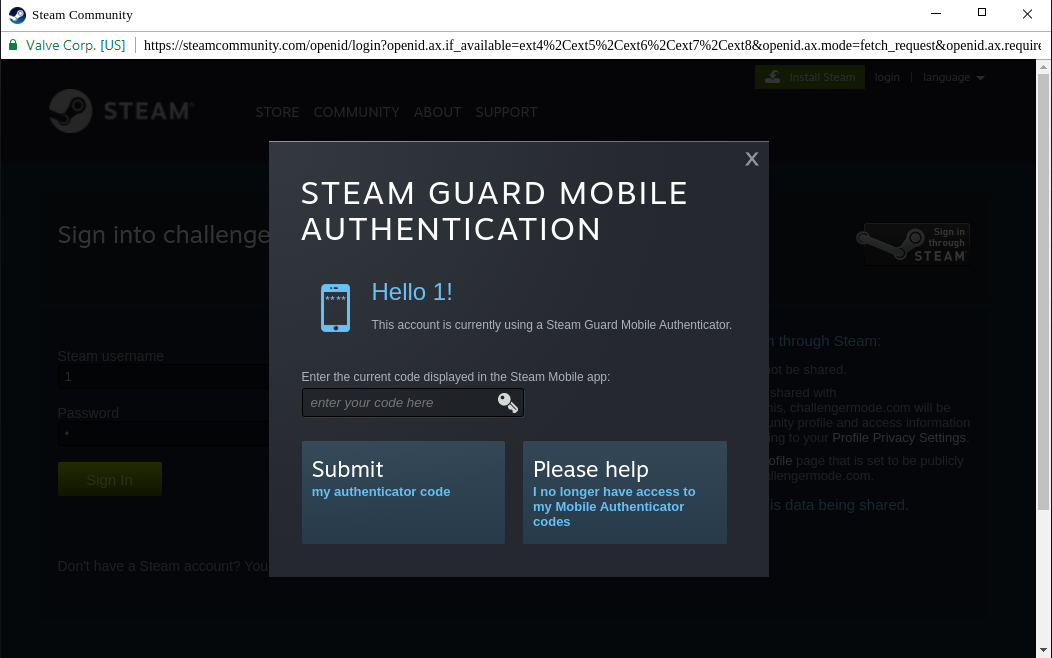

- После того, как пользователь вводит свои данные в фишинговой форме, они сразу же передаются хакерам и автоматически вводятся на официальном ресурсе. Если ввести данные некорректно (один из способов проверки подлинности ресурса из игровых пабликов), то новая фишинговая форма сообщит об ошибке, прямо как настоящий Steam.

- Если у жертвы включена двухфакторная аутентификация, то мошеннический ресурс покажет запрос кода в дополнительном окне.

Злоумышленники атакуют смартфоны детей, маскируя вирусы под популярные игры Brawl Stars и Roblox.

Количество атак под видом Brawl Stars увеличилось в 1,5 раза в первом полугодии 2022 года по сравнению с аналогичным периодом в 2021 году, а под Roblox — почти в четыре раза.

Вирусы и рекламное ПО маскируется под читы и моды, то есть дополнения к играм. Злоумышленники предлагают скачать отдельное приложение, чтобы якобы улучшить игру.

Но вместо улучшения пользователи получают на свой мобильный вредоносное ПО, которое передает киберпреступникам данные жертв и дает возможность вывести их средства.

Значительная часть аудитории таких приложений — дети и подростки, которые не всегда вовремя могут распознать угрозу.

Атаки и уязвимости

Уязвимость находится в «сериализованном» объекте в системе сохраненных состояний, которая сохраняет приложения и окна, открытые вами при выключении Mac. Эта система также может работать во время использования Mac в процессе App Nap .

Когда приложение запускается, оно считывает некоторые файлы и пытается загрузить их, используя небезопасную версию «сериализованного» объекта. Злоумышленник может создать эти файлы в том месте, откуда их будет загружать другое приложение. По сути, создается вредоносный «сериализованный» объект, который может заставить систему вести себя так, как хочет киберпреступник.

С помощью обнаруженной проблемы атакующий также может модифицировать мапирование сертификата сервера и провести так называемый спуфинг. Успешная атака гарантирует киберпреступнику полный доступ к контроллеру домена, его службам и данным.

Источник уязвимости — сетевой протокол SMB over QUIC, отвечающий за связь с сервером. Если условный злоумышленник аутентифицируется как пользователь домена, баг позволит ему заменить файлы на SMB-сервере и направить их подключенным клиентам.

Для демонстрации уязвимости исследователи организовали атаку на NTLM-ретранслятор, поскольку этот протокол использует слабую степень защиты аутентификации, выдавая учетные данные и ключи сессии. Как только вызывается уязвимая функция, жертва тут же отправляет обратно сетевые данные для входа на устройство, находящееся под контролем злоумышленников. После этого атакующие могут удаленно выполнить код на машине жертвы.

Нарушитель, действующий удаленно, мог вызвать отказ в обслуживании контроллеров Mitsubishi путем отправки специально сформированных пакетов. Атака такого типа может негативно повлиять на производственный процесс — нарушить его либо привести к длительной остановке. Последнее для большинства предприятий является недопустимым событием: в некоторых случаях повторный запуск может обойтись в значительную сумму.

Первой и более опасной уязвимости был присвоен идентификатор CVE-2022-25161 (оценка 8,6 балла по шкале CVSS v3.1). Эксплуатация этой уязвимости позволяет читать и писать за пределами разрешенного диапазона памяти. Запись случайных значений приводит к целочисленному переполнению, что вызывает отказ в обслуживании устройства.

Вторая уязвимость имеет идентификатор CVE-2022-25162 и тоже создает риск DoS-атаки, хотя и менее опасна (для восстановления пораженного контроллера не нужна перезагрузка, уязвимость не оказывает влияния на другие компоненты системы). Эта проблема получила оценку 5,3 балла по шкале CVSS v3.1.

Инциденты

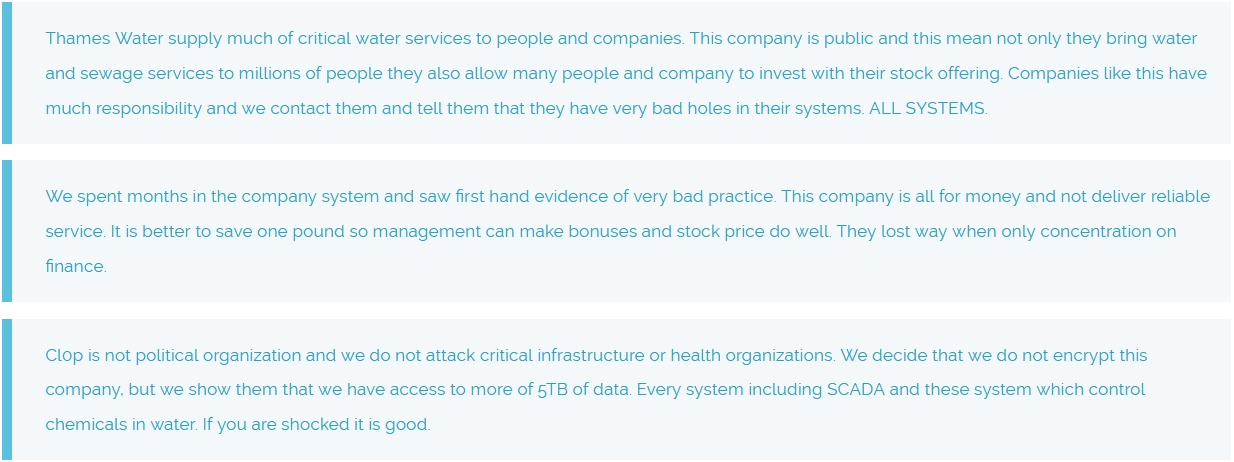

Вымогательская группировка Clop успешно атаковала британскую водоснабжающую компанию South Staffordshire Plc, но по какой-то причине стала угрожать другой водоснабжающей компании — Thames Water, системы которой продолжали работать в штатном режиме.

Хакеры заявили, что выложат 5 ТБ украденных данных, содержащих в себе информацию 15 миллионов клиентов компании в сеть, если Thames Water не заплатит выкуп.

Thames Water отказалась вести переговоры с хакерами поскольку системы компании не были взломаны. Эксперты считают, что группировка просто перепутала водоснабжающие компании Великобритании или пытается вымогать деньги у более крупной жертвы, используя ложные доказательства.

Несмотря на это, на сайте вымогательской группировки Clop в даркнете появилось сообщение о взломе компании Thames Water. Якобы хакеры получили доступ к ее SCADA-системам, которыми могли манипулировать, ради причинения вреда 15 млн клиентов.

Но даже в опубликованном Clop дампе можно найти документы и электронную таблицу с именами пользователей и паролями, в которых фигурируют email-адреса South Staff Water и South Staffordshire PLC, а вовсе не Thames Water.

После того как СМИ заметили ошибку вымогателей, хакеры поспешили исправиться, и теперь на сайте Clop в качестве жертвы уже фигурирует компания South Staffordshire Water.

Моссаб Хуссейн из spiderSilk предоставил Motherboard семь образцов из общего числа раскрытых логинов Microsoft. Все они относились к серверам Azure и были связаны со специальными идентификаторами Microsoft. Три из семи предоставленных связок учетных записей были активны на момент обнаружения экспертами spiderSilk. Более того, один из логинов загрузили в открытый доступ буквально несколько дней назад.

В Microsoft отказались рассказать, какие именно системы защищают эти учетные данные. Ясно одно: условный атакующий может не только получить доступ к системам корпорации, но и развить свою атаку. Кстати, один из затронутых GitHub-профилей относится к репозиторию кода Azure DevOps.

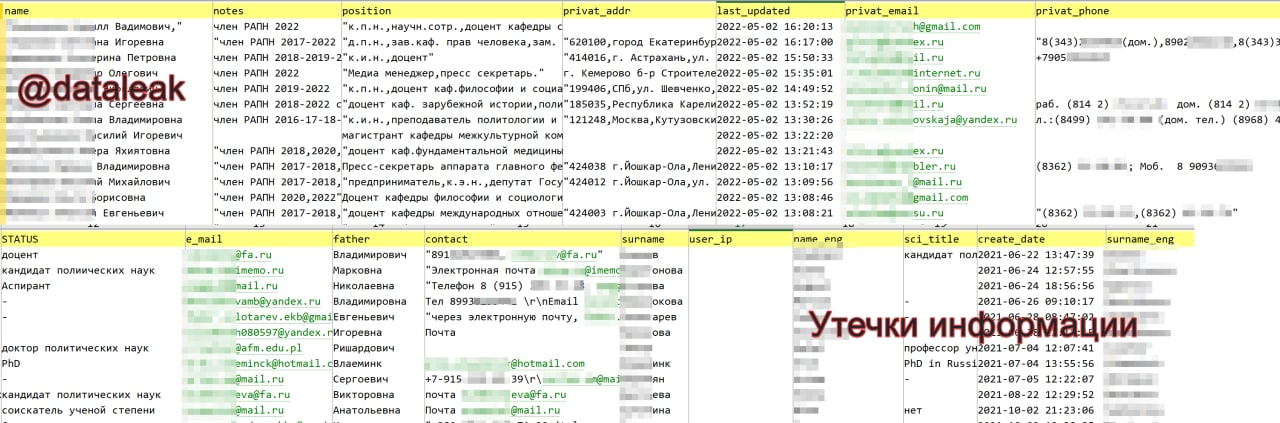

В дампах содержатся персональные данные членов ассоциации и кандидатов, подавших заявки на вступление:

- 🌵 3,620 записей членов, за период с 27.07.2004 по 02.05.2022, содержащих ФИО, телефоны, адреса эл. почты, домашние адреса, места работы/должности и т. п.

- 🌵 689 заявок, за период с 28.03.2004 по 21.04.2022, содержащих ФИО, телефоны, адреса эл. почты, года рождения, IP-адреса, резюме и т. д.

Судя по информации из этих дампов, они были получены в мае 2022 г.

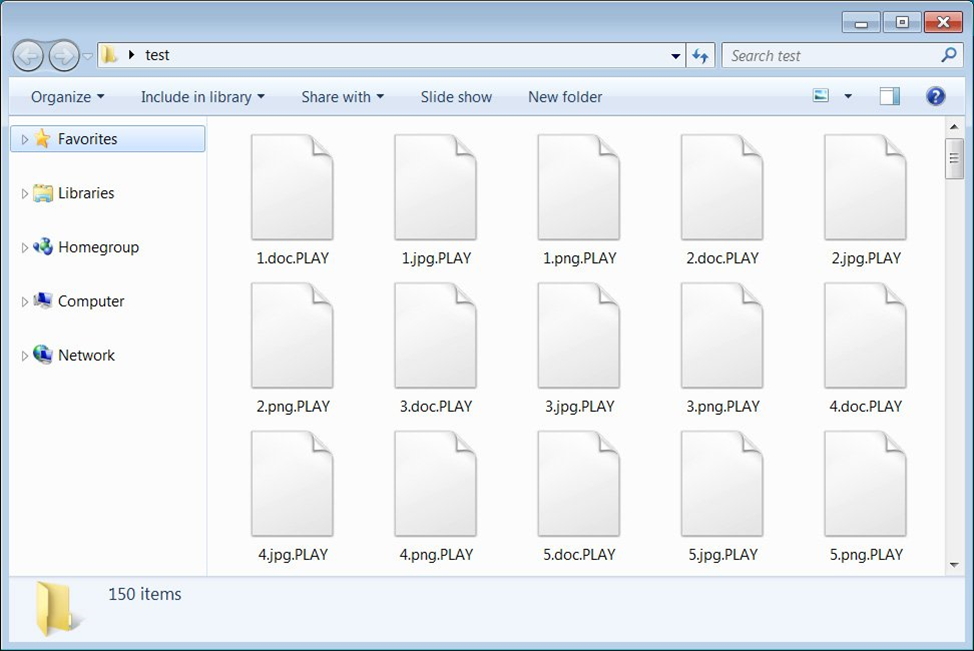

Кибератака затронула все IT-системы судебной власти и ее базы данных, что сделало ее «крупнейшей атакой на государственные учреждения в истории».

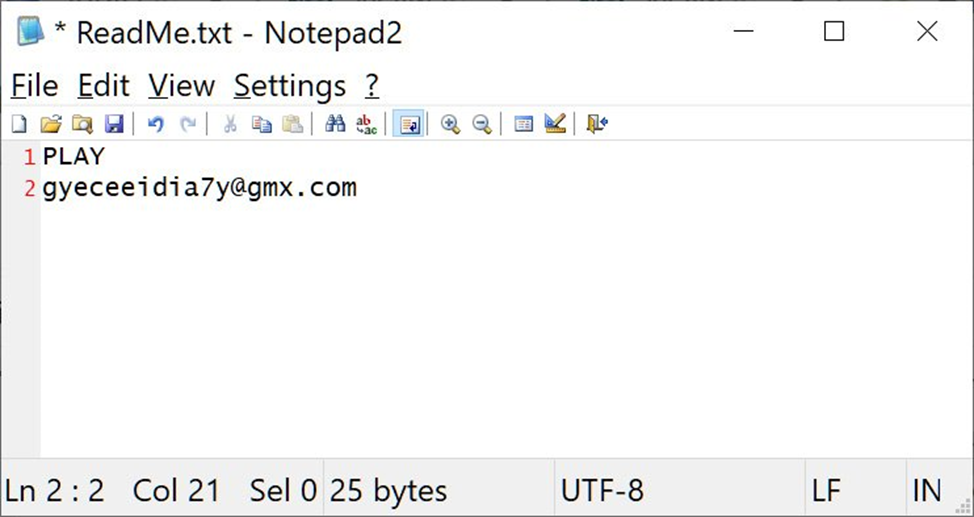

Хотя судебные органы не раскрыли подробности атаки, журналист Луис Эрнест Зегарра написал, что системы были атакованы программой-вымогателем, которая добавляет расширение «.Play» к зашифрованным файлам. Это расширение связано с новой кампанией Play, запущенной в июне 2022 года.

Вместо создания записки с требованием выкупа в каждой папке, записка о выкупе «PlayMe.txt» создается только в корне жесткого диска (C:\) и содержит слово «PLAY» и контактный адрес электронной почты.

Хакер выставил на продажу 48,5 млн пользователей шанхайского COVID-приложения.

База содержит номера телефонов, имена и китайские идентификационные номера, а также QR-коды. Хакер утверждает, что получил личную информацию 48,5 миллиона пользователей мобильного приложения для отслеживания «кодов здоровья» из Шанхая.

Как сообщает Reuters, хакер под ником XJP разместил предложение о продаже данных за 4000 долларов США на хакерском форуме Breach Forums. Изначально он просил 4850 долларов США, но позже снизил цену.

Злоумышленник предоставил для ознакомления с базой данных номера телефонов, имена и китайские идентификационные номера, а также QR-коды 47 человек. Одиннадцать из них подтвердили, что были указаны в выборке, хотя двое сказали, что их идентификационные номера были неверными.