Антифишинг-дайджест № 251 с 3 по 9 декабря 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

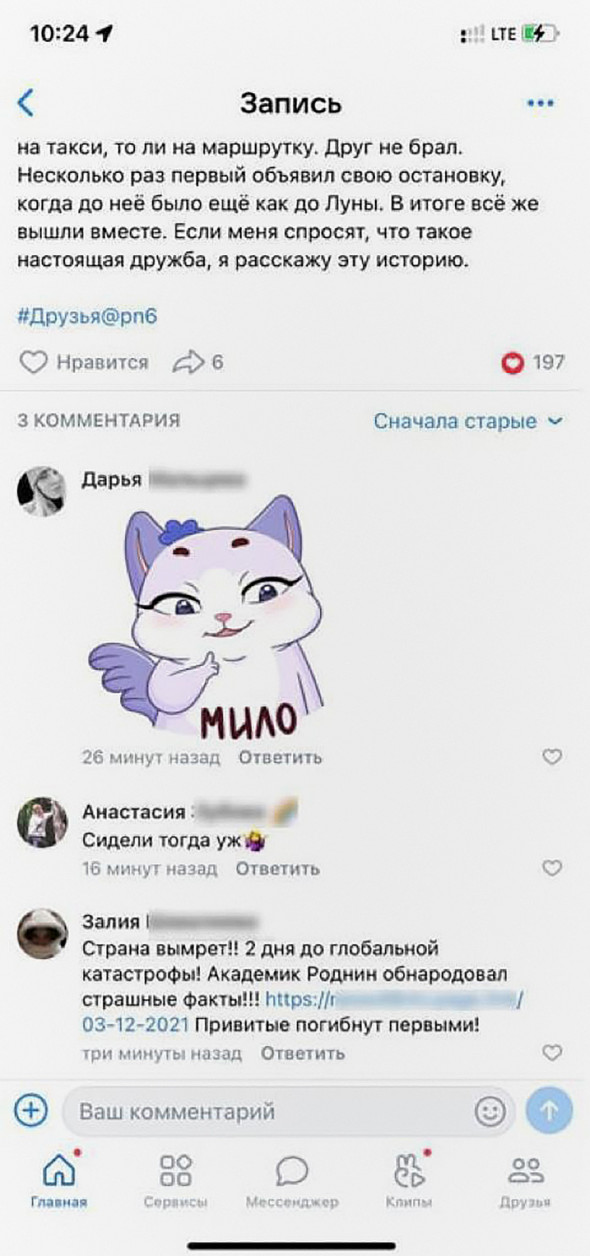

1. Мошенники публикуют фейковые новости о новом штамме коронавируса в комментариях к постам в группах-миллионниках.

2. В таких сообщениях утверждается, что этот штамм якобы опасен для вакцинированных и скоро «страна вымрет», например: «2 дня до глобальной катастрофы! Академик Роднин обнародовал страшные факты! Привитые погибнут первыми!»

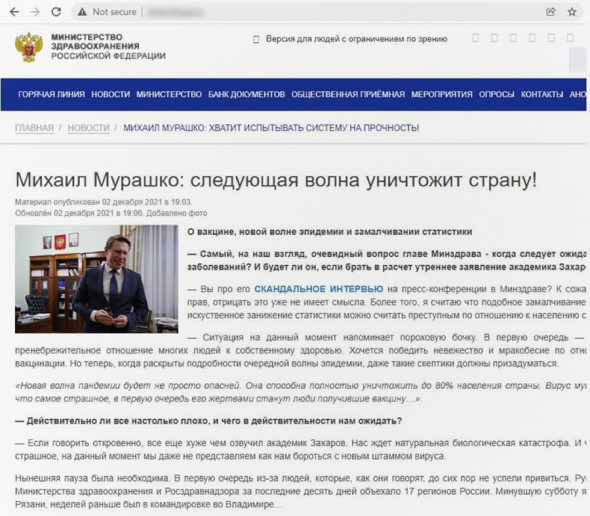

3. Комментарий сопровождает ссылка на клон сайта Минздрава с фальшивым интервью главы ведомства Михаила Мурашко. В интервью утверждается, что новая волна пандемии якобы уничтожит до 80% страны и первыми жертвами станут люди, получившими вакцину.

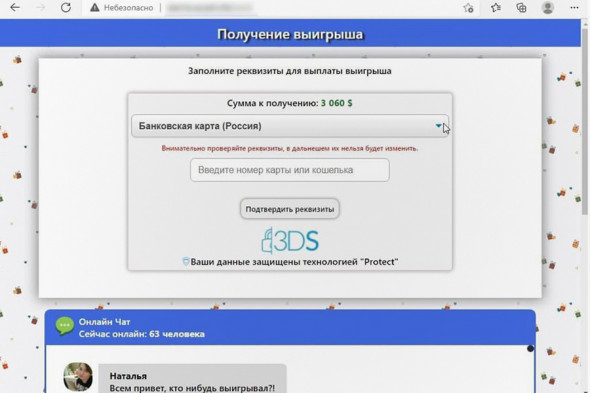

4. Через несколько секунд жертву с лже-сайта Минздрава перенаправляют на мошеннический сайт с розыгрышем или получением «крупного денежного перевода».

5. Чтобы вывести средства, жертве нужно предоставить данные банковской карты.

Выявлено более 2600 подобных комментариев с «сенсационными» заявлениями экспертов и мошенническими ссылками. Мошенники знают, что страх и паника отлично продвигают любой, даже самый сомнительный контент, потому и используют подобную схему вымогательства.

Новая тактика мошенников: безопасные фишинговые письма и фальшивые колл-центры.

Киберпреступники разрабатывают всё новые способы для обхода систем защиты. Одна из свежих тактик состоит в том, чтобы рассылать совершенно безопасные фишинговые послания, заманивая пользователей в другие каналы коммуникации.

Схема кампании

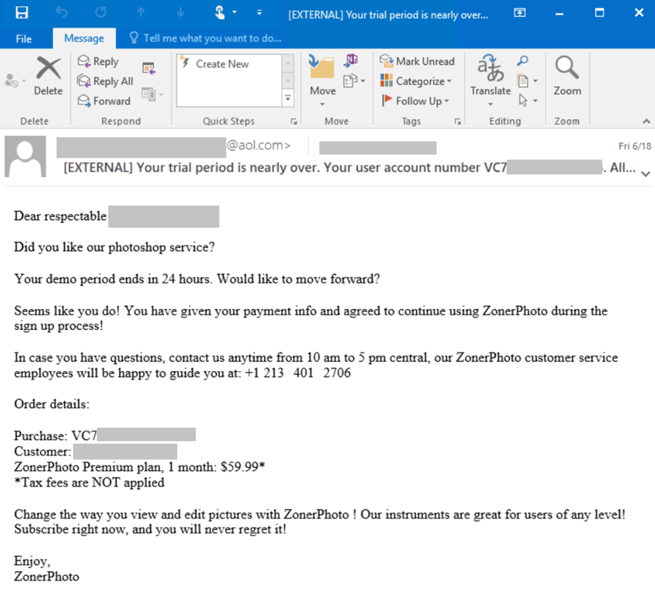

- Жертвы получают электронные письма, уведомляющие, что с них скоро начнет взиматься плата за некую подписку, пробный период которой истекает.

- Для отмены подписки нужно позвонить по определенному номеру телефона.

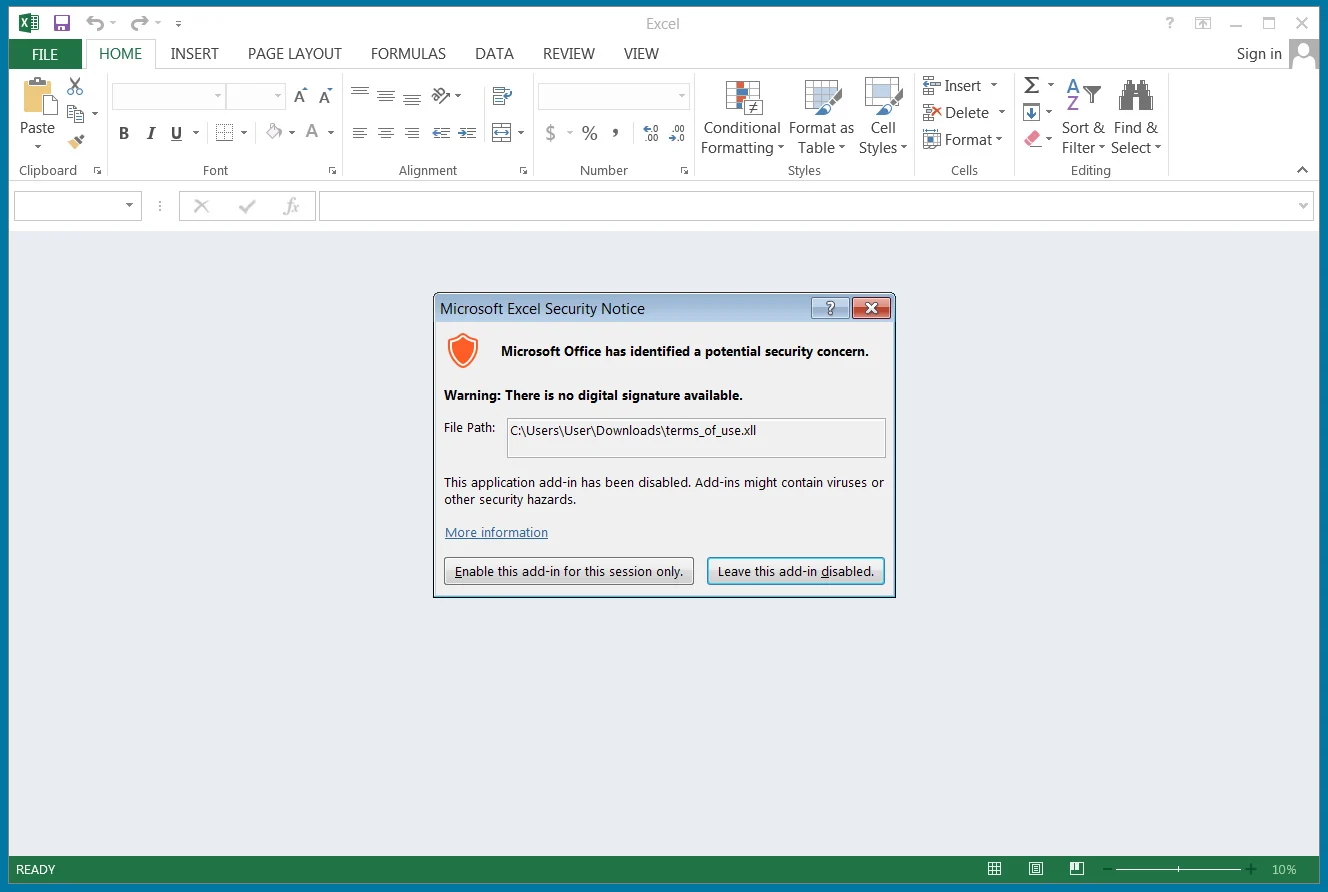

- Если жертва попадалась на уловку и звонила по указанному номеру, то она попадала к подставному оператору мошеннического колл-центра, который давал необходимые инструкции по загрузке файла Excel, якобы для отмены подписки.

- После открытия файла и активации макроса на устройство загружалось вредоносное ПО BazaLoader.

Отличием данного метода является то, что фишинговые письма не имеют в себе вредоносного вложения или ссылок, которые пользователи могли бы посмотреть или открыть. Отсутствие типичных вредоносных атрибутов усложняет обнаружение таких писем средствами защиты, а пользователи не всегда знают о нетиповых приемах социальной инженерии.

Схема кампании

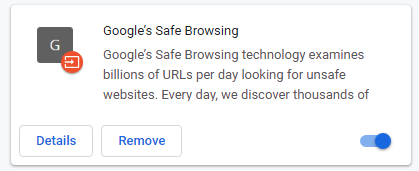

- Киберпреступники используют мошенническую рекламу, чтобы привлечь пользователей, которые ищут популярное программное обеспечение, например, Viber, WeChat и т. п. в поисковых системах.

- Злоумышленники предоставляют им ссылки для загрузки якобы легитимных установщиков, на самом деле устанавливающих программу для кражи паролей RedLine Stealer, расширение Chrome под названием MagnatExtension для регистрации нажатий клавиш и снимков экрана, а также бэкдор на основе AutoIt для удаленного доступа к устройству.

- MagnatExtension маскируется под легитимный сервис «Google Безопасный просмотр» и включает функции кражи данных форм, сбора cookie-файлов и выполнения произвольного JavaScript-кода.

Мошенническая схема:

- Жертве отправляются бесполезные токены, которые она не может не принять из-за особенности блокчейна. Бесплатная рассылка токенов или монет называется airdrop и часто используется разработчиками новых криптовалют для привлечения аудитории.

- В названии полученных Shegenerates токенов содержалось доменное имя.

- Сайт оказался фишинговым — запрашивал у пользователей разрешение на доступ к их криптовалютным кошелькам MetaMask.

- Если жертва давала разрешение, мошенники выводили все средства из кошелька.

Схема кампании:

1. Через контактные формы и мошеннических сообщений с предложением продать рекламное место, ознакомиться с деталями платежа или порядком получения подарочной карты.

2. Ссылка ведет на страницу загрузки, отдающую файл XLL — расширение для Excel, позволяющее создавать высокопроизводительные функции.

3. Эта DLL-библиотека содержит функцию xlAutoOpen, которую Microsoft Excel выполняет при активации XLL.

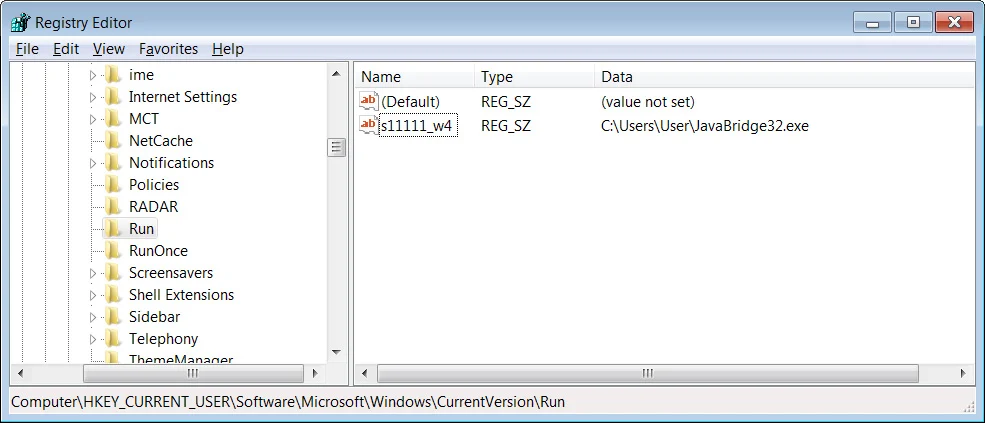

4. При выполнении этой функции на компьютер жертвы загружается вредоносное ПО RedLine, которое добавляется в автозапуск и начинает воровать информацию из браузеров, мессенджеров, FTP-, VPN- и почтовых клиентов.

При открытии файла Excel XLL на Windows-машину загружается троянская программа RedLine, предназначенная для кражи конфиденциальной информации из приложений.

Инциденты

Около 330 супермаркетов SPAR на севере Англии испытывают проблемы из-за кибератаки. В результате инцидента супермаркеты стали принимать только наличные, а некоторые и вовсе закрылись.

«Сбой в IT» затронул кассовые аппараты, системы обработки платежей кредитными картами и электронную почту.

Хотя инцидент имеет явные признаки вымогательской атаки, заблокировавшей критические IT-системы, никаких подробностей пока официально не раскрывается.

Атака затронула все системы поддержки, инструменты обработки платежей, платформы биллинга и другие предоставляемые клиентам инструменты. Хакеры атаковали определенные сегменты внутренней сети и повредили документы, таблицы и формы.

Инцидент также затронул телефонные системы и электронную почту, но электростанции и волоконно-оптическая сеть не пострадали. Персональные данные клиентов или сотрудников DMEA скомпрометированы не были.

Умные устройства

Преступники используют Apple AirTag, чтобы «пометить» и отследить автомобиль для угона.

Преступники крепят AirTag к интересующему их автомобилю на общественной парковке, отслеживают его до дома, а затем угоняют прямиком с подъездной дорожки. Такой способ угона намного безопаснее, чем угонять машину с общественной парковки.

Отследив автомобиль до дома, угонщики вскрывают его с помощью отвертки, а затем через порт для диагностики перепрограммируют машину таким образом, чтобы ее можно было завести с помощью ключа зажигания, который преступники взяли с собой. После этого угонщики заводят автомобиль и скрываются из виду.