Антифишинг-дайджест № 252 с 10 по 16 декабря 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании:

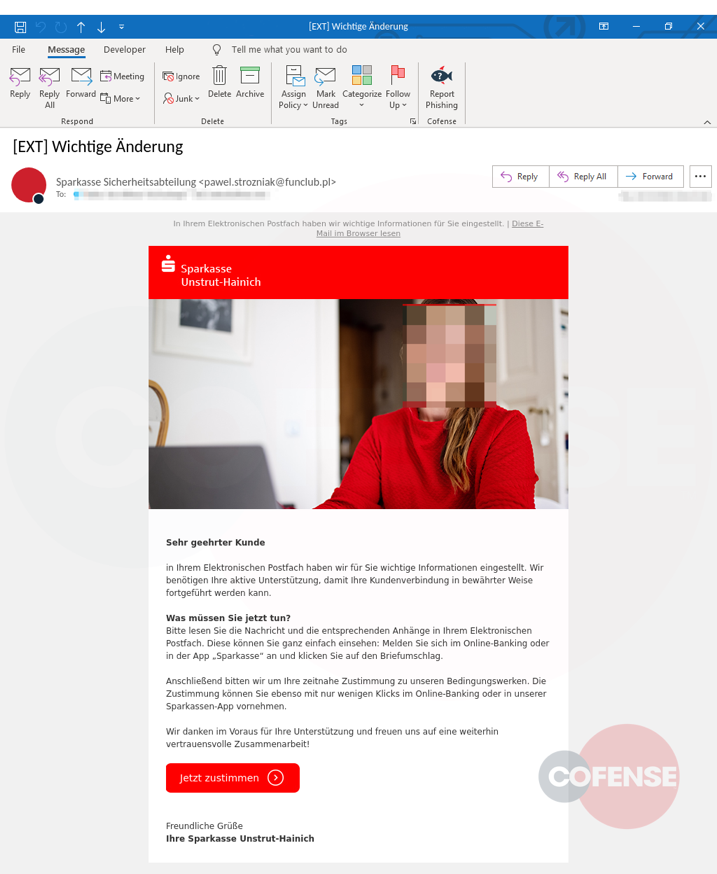

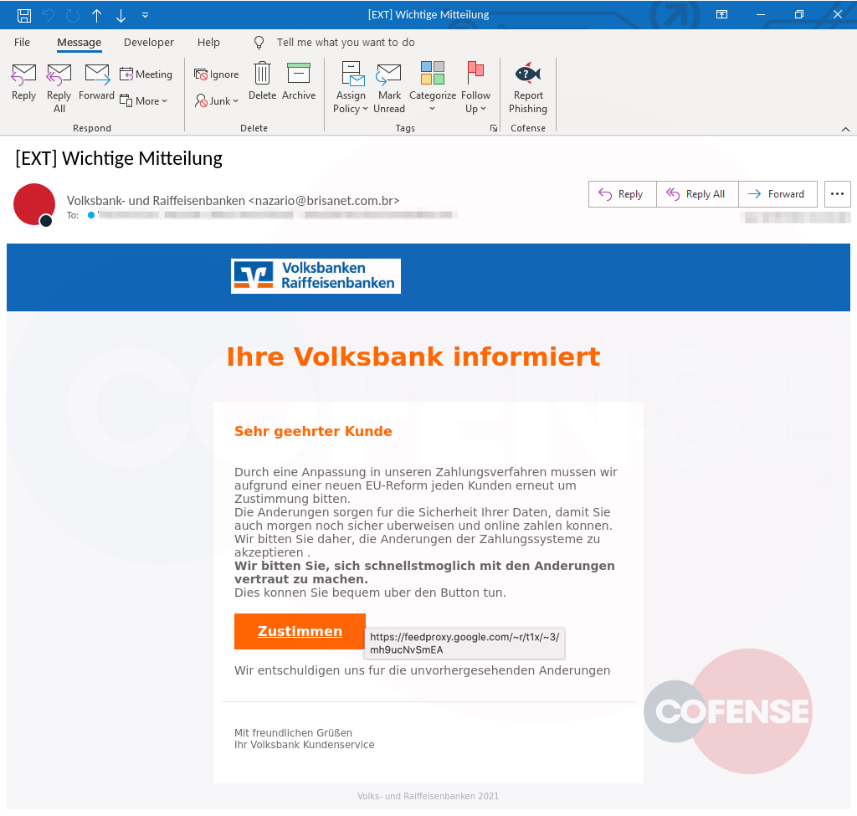

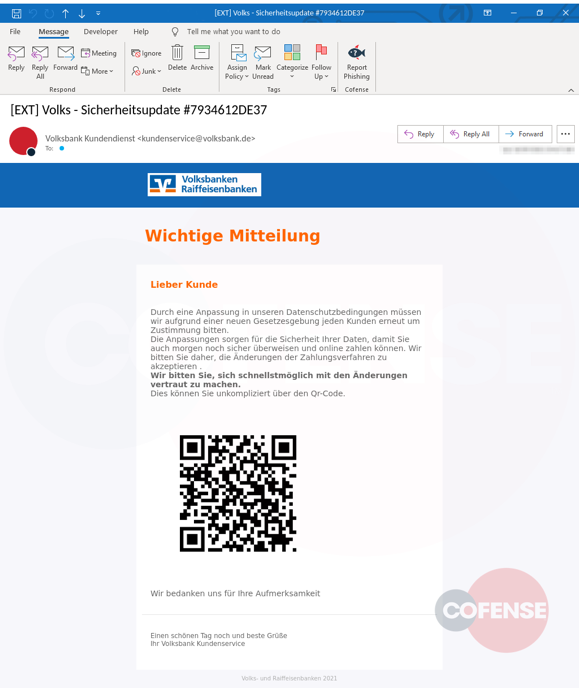

1. Фишинговые письма преступников тщательно продуманы, содержат логотипы банков, структурированный контент и, как правило, хорошо написаны.

2. Темы таких посланий различаются: пользователя могут просить дать согласие на изменившуюся политику обработки данных, или прикрываться запросом на пересмотр процедур безопасности.

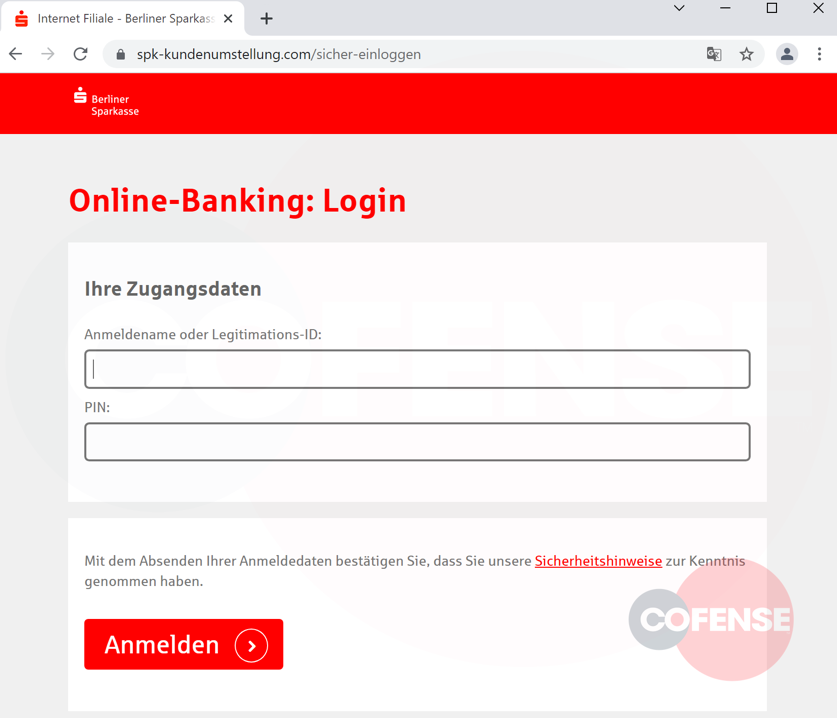

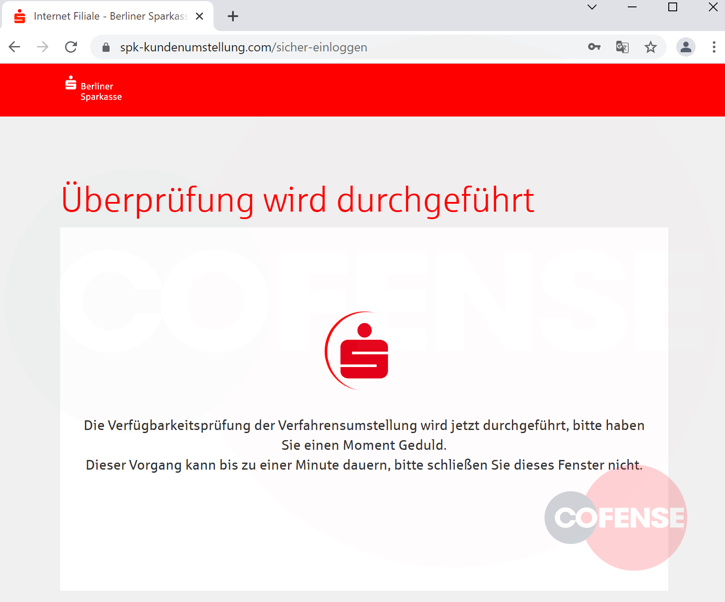

3. При нажатии встроенной в письмо кнопки жертва попадает на фишинговый сайт, пройдя через службу feed-прокси Google FeedBurner. Также для этих перенаправлений хакеры регистрируют и собственные домены. Исследователи говорят, что этот дополнительный шаг направлен на обман защитных решений, чтобы те не замечали переходов по подозрительным ссылкам и самих ссылок. Как правило, такие домены недавно зарегистрированы на REG.RU и имеют стандартную структуру URL (в зависимости от целевого банка).

4. В последних фишинговых кампаниях злоумышленники стали использовать для перенаправления жертв на фишинговые сайты QR-коды вместо встроенных кнопок. Такие письма не содержат URL-адресов в виде открытого текста, что дополнительно затрудняет их обнаружение. Эксперты считают, что QR-коды более эффективны, поскольку нацелены на мобильных пользователей, которые с меньшей вероятностью защищены антивирусным ПО.

5. На фишинговом сайте мошенников пользователю предлагается сообщить местонахождение банка, код, имя пользователя и PIN-код.

6. Затем жертва какое-то время ожидает проверки, но вскоре ей предлагается ввести свои учетные данные снова, так как якобы в первый раз что-то пошло не так. Такое повторение является распространенной среди злоумышленников тактикой, и используется для выявления опечаток, которые пользователь мог допустить, вводя учетные данные в первый раз.

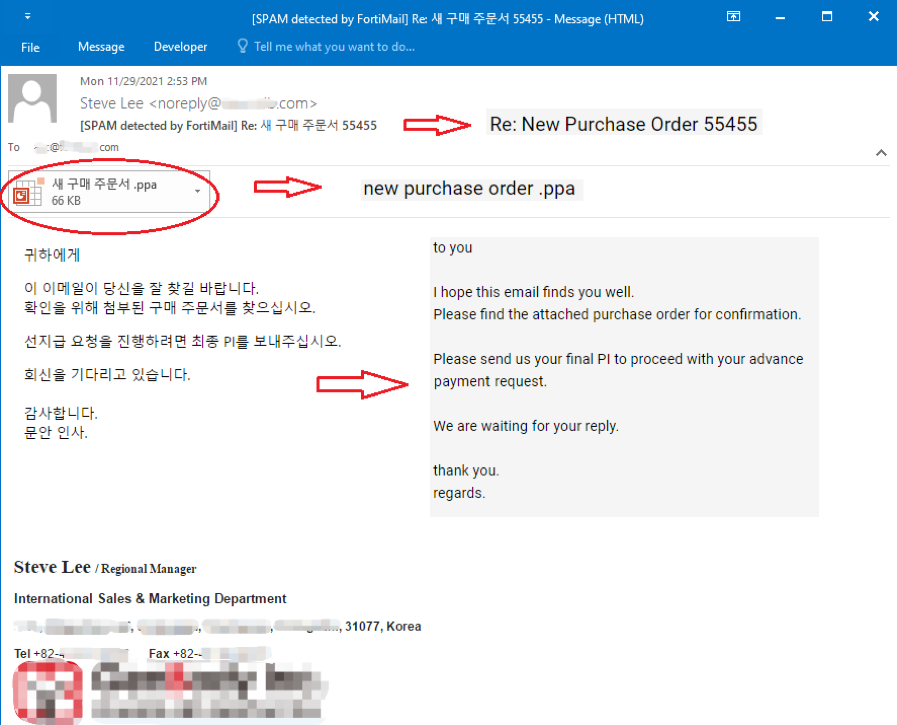

Особенности кампании:

- Письма содержат вредоносные документы Microsoft PowerPoint.

- При открытии файл не представляет никаких слайдов, а вместо этого запускает автоматическую функцию VBA для выполнения HTML-ресурса на удаленном сайте.

- После выполнения экранированного кода VBScript киберпреступник может использовать ряд скриптов, включая PowerShell, для незаметной установки Agent Tesla.

В презентации имеются следующие скрипты:

- VBScript-embedded-in-HTML — обновляет вредоносное ПО каждые два часа (если возможно), добавляя команду командной строки в планировщик задач.

- Автономный файл VBS — загружает новый VBS-файл в кодировке base64 и добавляет его в папку автозагрузки для обеспечения персистентности.

- Второй автономный файл VBS — загружает Agent Tesla и создает PowerShell-код.

- PowerShell-код — выполняется для вызова новой функции ClassLibrary3.Class1.Run (), которая выполняет очистку процесса, передавая полезную нагрузку Agent Tesla в памяти.

Вредоносная программа внедряется в легитимный исполняемый файл Microsoft .NET RegAsm.exe с помощью четырех функций Windows API. После этого Agent Tesla может работать на зараженной системе без отдельных файлов, поэтому шансы быть обнаруженными значительно снижаются.

Agent Tesla обладает функциями кейлоггера, может делать снимки экрана, способен похищать cookie-файлы браузера и сохраненные учетные данные, а также данные буфера обмена. Злоумышленник может выбрать, какие функции включить во время компиляции полезной нагрузки, тем самым выбирая между балансом мощности и скрытности.

В общей сложности Agent Tesla может получать данные из более чем 70 приложений. Отправку собранных данных, вредоносная программа может выполнить четырьмя способами: по протоколам HTTP, FTP, SMTP и через Telegram.

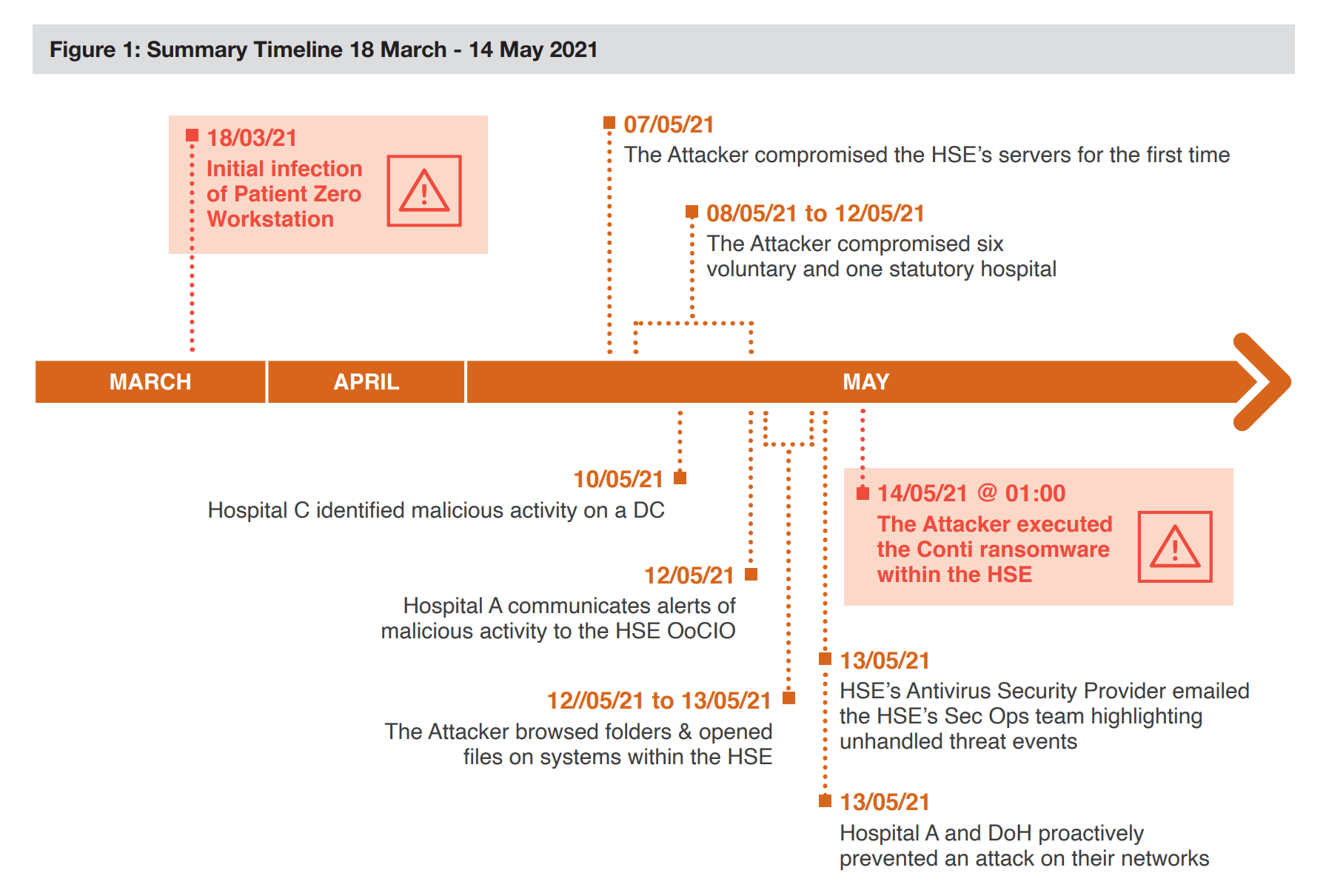

Как сообщает аудиторская компания PwC, атака на Национальную службу здравоохранения Ирландии (Health Service Executive, HSE), парализовавшая системы HSE в мае, началась с открытия одним-единственным сотрудником вредоносного файла в фишинговом письме.

Из-за кибератаки с использованием вымогательского ПО Conti Национальная служба здравоохранения Ирландии (Health Service Executive, HSE) была вынуждена временно отключить свои IT-системы. В результате инцидента в Сеть утекли медицинские и персональные данные пациентов ирландских медучреждений.

По подсчетам главы Управления по охране труда Великобритании Пола Рида (Paul Reid), кибератака может обойтись правительству в 100 млн евро. И все это потому, что один из сотрудников открыл пришедшее ему на электронную почту спам-письмо.

«Заражение вредоносным ПО стало результатом открытия пользователем рабочей станции, ставшей нулевым пациентом, вредоносного файла Microsoft Excel, прикрепленного к фишинговому письму, отправленному 16 марта 2021 года», — говорится в отчете.

Мобильная безопасность

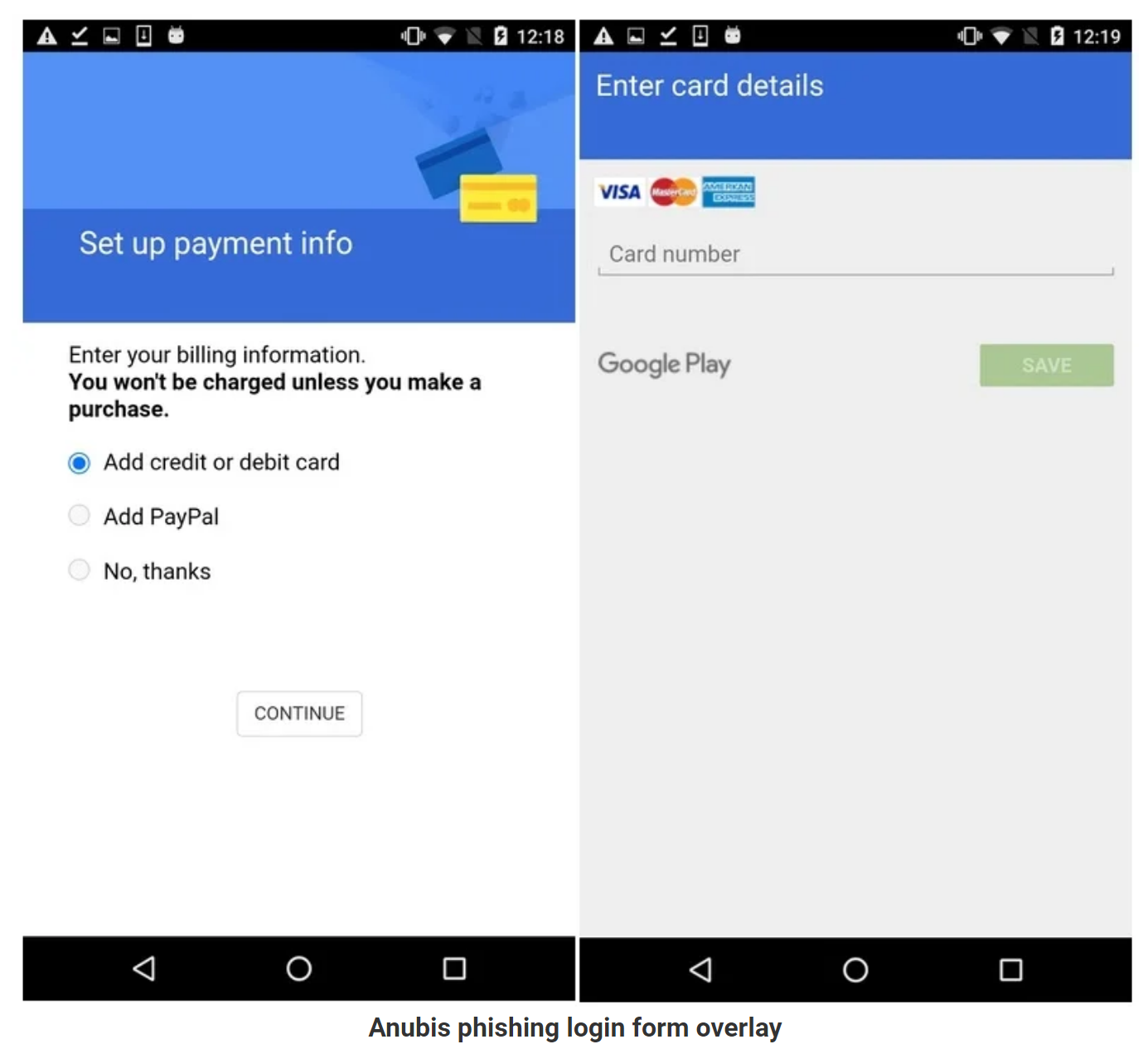

Anubis проверяет, включена ли на взломанном устройстве функция Google Play Protected, после чего отправляет поддельное системное предупреждение, чтобы обманом заставить пользователя отключить ее. Это дает трояну полный доступ к устройству и свободу отправлять и получать данные с управляющего сервера без каких-либо помех.

Возможности вредоноса:

- запись активности экрана и звука с микрофона;

- внедрение прокси-сервера SOCKS5 для скрытой связи и доставки пакетов;

- сохранение скриншотов;

- массовая рассылка SMS-сообщений с устройства указанным получателям;

- извлечение контактов, хранящихся на устройстве;

- отправка, чтение, удаление и блокировка уведомлений для SMS-сообщений, полученных устройством;

- сканирование устройства в поисках интересующих хакеров файлов для кражи;

- блокировка экрана устройства и отображение требования выкупа;

- отправка запросов USSD, чтобы узнать о состоянии счетов;

- сбор данных GPS и статистики шагомера;

- внедрение кейлоггера для кражи учетных данных;

- мониторинг активных приложений выполнения оверлейных атак;

- прекращение работы других вредоносных программ и удаление конкурирующей малвари с устройства.

Атаки и уязвимости

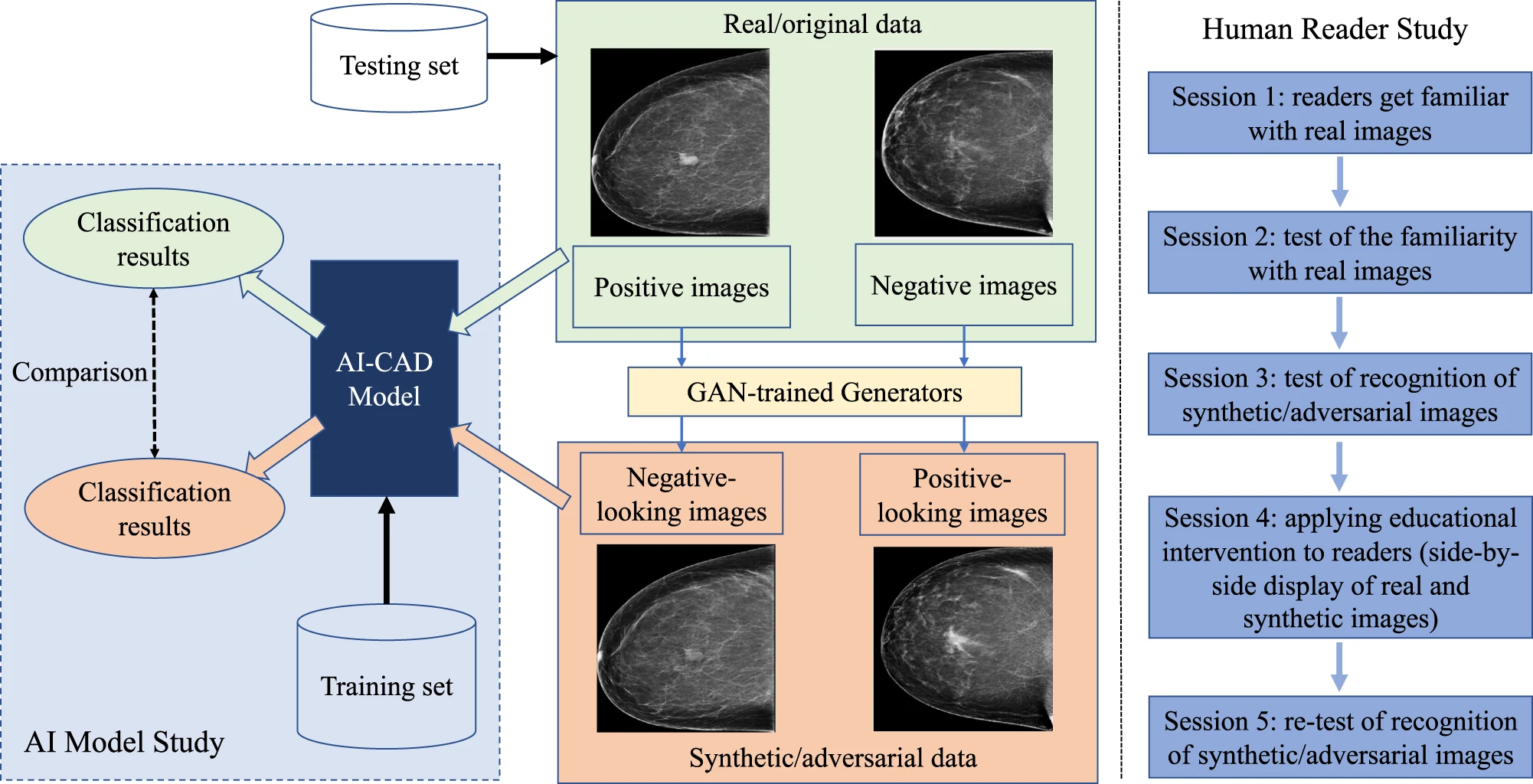

Разработана атака, которая позволяет с помощью измененных данных обмануть искусственный интеллект, проверяющий медицинские изображения на наличие признаков рака. Подделку не смогли выявить ни рентгенологи, ни инструмент на базе ИИ.

С помощью специальной компьютерной программы эксперты изменяли рентгеновские снимки груди, которые изначально не имели признаков рака, и превращали их в злокачественные, а снимки со злокачественными признаками превращали в нормальные. Далее эксперты проверили измененные изображения с помощью алгоритмов на базе ИИ, обученных выявлять признаки рака груди, а также предложили проанализировать снимки пятерым радиологам.

Около 70% обработанных изображений обманули ИИ, который в результате ошибочно определял здоровые и злокачественные снимки. Рентгенологи распознавали подделку с точностью от 29% до 71%.

Реальных случаев подобной компрометации рентгеновских снимков пока не зафиксировано. Однако технологию вполне могут использовать для атак на политиков или известных людей. Также технологией могут воспользоваться мошенники, чтобы подделать собственные снимки и получить страховку. Хакеры могут умышленно подделывать изображения и требовать выкуп у больницы за прекращение атак.

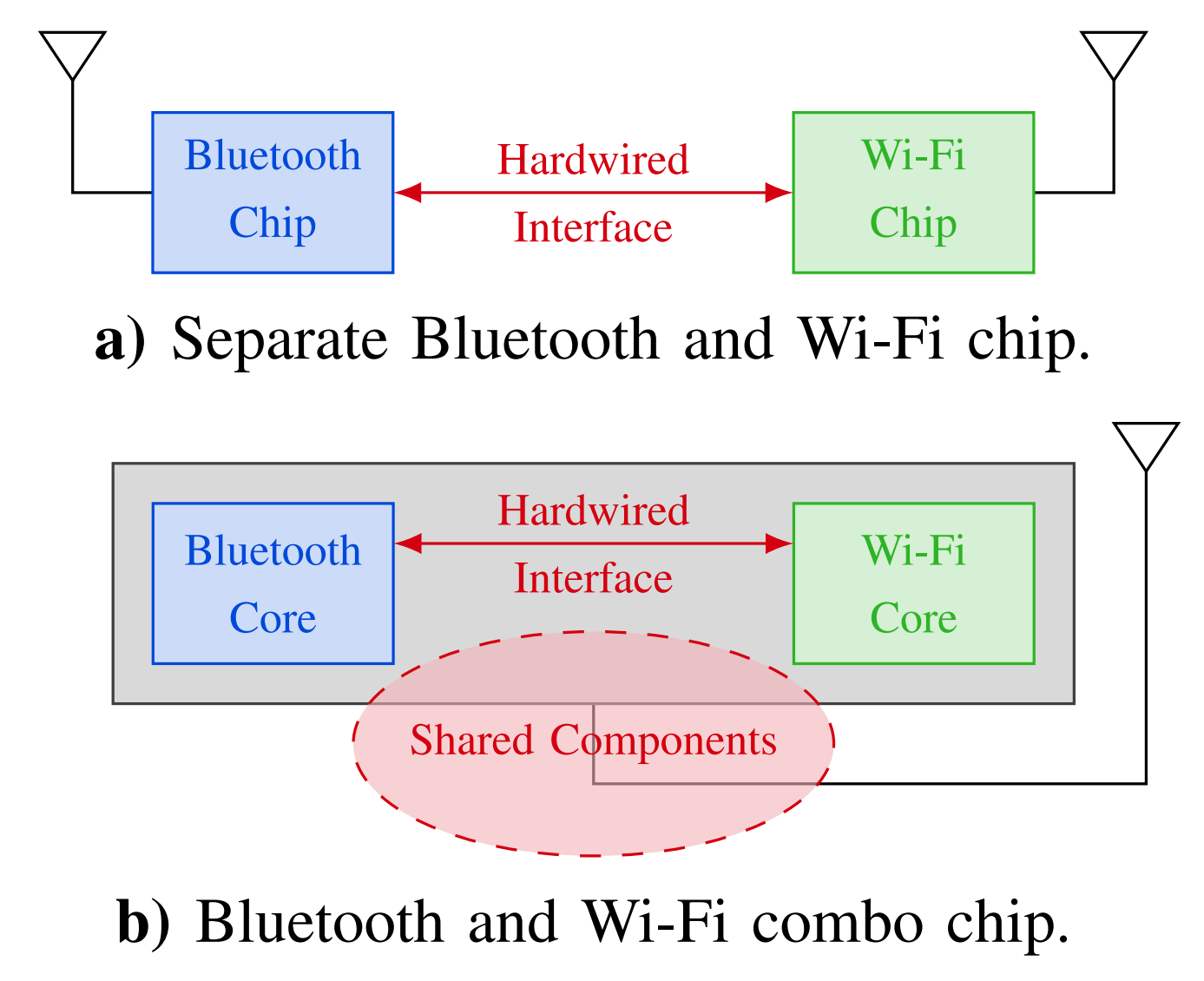

Современные бытовые электронные устройства, такие как смартфоны, оснащены системой на кристалле (System-on-Chip, SoC) с отдельными компонентами Bluetooth, Wi-Fi и LTE, каждый из которых имеет собственную реализацию безопасности. Эти компоненты часто используют одни и те же ресурсы, такие как антенна или беспроводной спектр. Но именно такие общие ресурсы можно использовать в качестве мостов для осуществления атак повышения привилегий через границы беспроводных чипов.

Используя уязвимость, эксперты смогли вызвать состояние отказа в обслуживании устройства по воздуху (Over the Air, OTA), выполнить код, похитить сетевые пароли и конфиденциальные данные с наборов микросхем от Broadcom, Cypress и Silicon Labs.

Некоторые из выявленных проблем можно исправить только новой версией оборудования, поэтому обновления прошивки не помогут.

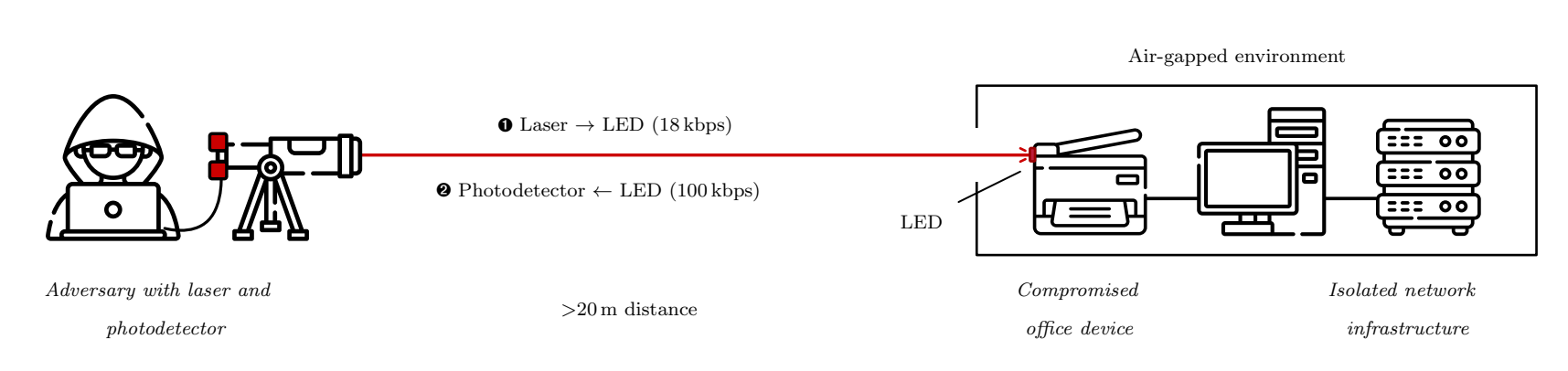

Новый вектор атаки получил название LaserShark и позволяет обходит физическую изоляцию на больших расстояниях, обеспечивая высокую скорость передачи данных. Направляя лазеры на встроенные светодиоды и записывая их реакцию, эксперты добились двунаправленного, быстрого и скрытого канала связи на расстоянии до 25 м. Этот подход можно использовать против любого офисного устройства, которое управляет светодиодами на интерфейсе GPIO процессора.

Экспертам удалось осуществить атаку с помощью легко доступных мобильных компонентов, использующих бытовую электроэнергию. Длина волны лазерного луча имеет решающее значение для успеха атаки и должна соответствовать диапазону поглощения целевого светодиода.

Инциденты

В компании сообщили, что «Superior временно отключил некоторые компьютерные системы и приложения, поскольку проводит расследование инцидента и работает над возвращением этих систем online». Также Superior «принял меры по усилению безопасности своих систем и снижению влияния на данные и операции».

Какое влияние оказал инцидент на операции, не установлено. Компания призывает клиентов проявить терпение, пока она устраняет последствия кибератаки. Согласно заявлению Superior, для этого были наняты специалисты сторонней ИБ-фирмы.

Атака была совершена через автоматизированное рабочее место банка в Центробанке (АРМ КБР), причем началась она еще в июне 2020-го, предположительно, через физическое устройство, установленное в аффилированной сети. Получив доступ к сети банка, хакеры на протяжении полугода исследовали ее, после чего в январе 2021-го получили доступ к системе межбанковских переводов и украли цифровые ключи.

Компания сообщает, что в субботу 11 декабря 2021 года была обнаружена непривычная активность, затронувшая решения UKG, использующие Kronos Private Cloud. Были приняли меры по расследованию и устранению проблемы и установлено, что атаке вымогательского ПО подвергся Kronos Private Cloud — часть бизнеса, где развернуты UKG Workforce Central, UKG TeleStaff, Healthcare Extensions и Banking Scheduling Solutions.

Решения UKG, не зависящие от Kronos Private Cloud, в том числе UKG Pro, UKG Ready и UKG Dimensions, не пострадали. Организации, использующие для решений UKG собственный хостинг, также не были затронуты инцидентом.

Атака началась в пятницу, 10 декабря. Перестали работать все сайты бразильского Минздрава, в том числе ConecteSUS, отслеживающий траекторию граждан в системе общественного здравоохранения. Пользователи лишились доступа к своим цифровым сертификатам о вакцинации от COVID-19 через приложение ConecteSUS.

Ответственность за инцидент взяла на себя группировка Lapsus$ Group. Они заявили, что похитили у Минздрава 50 ТБ данных и удалили их.

«Свяжитесь с нами, если хотите вернуть данные», — сообщила группировка, оставив свои контактные данные на взломанных сайтах. Через несколько часов сообщение было удалено, но сайты оставались недоступными.

Компания признала факт утечки не сразу. Поначалу она описывала инцидент как «потенциальную кибератаку», хотя утекшие данные стали появляться в открытом доступе ещё 30 ноября: на даркнет-портале хакерской группировки Snatch в списке атакованных жертв появилась Volvo Cars.

Через пять дней в качестве доказательства взлома на портале были опубликованы образцы похищенных у компании файлов. В них помимо прочего содержался исходный код нескольких внутренних приложений Volvo и компонентов прошивки, написанных на языке программирования Python.