Антифишинг-дайджест № 247 с 5 по 11 ноября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

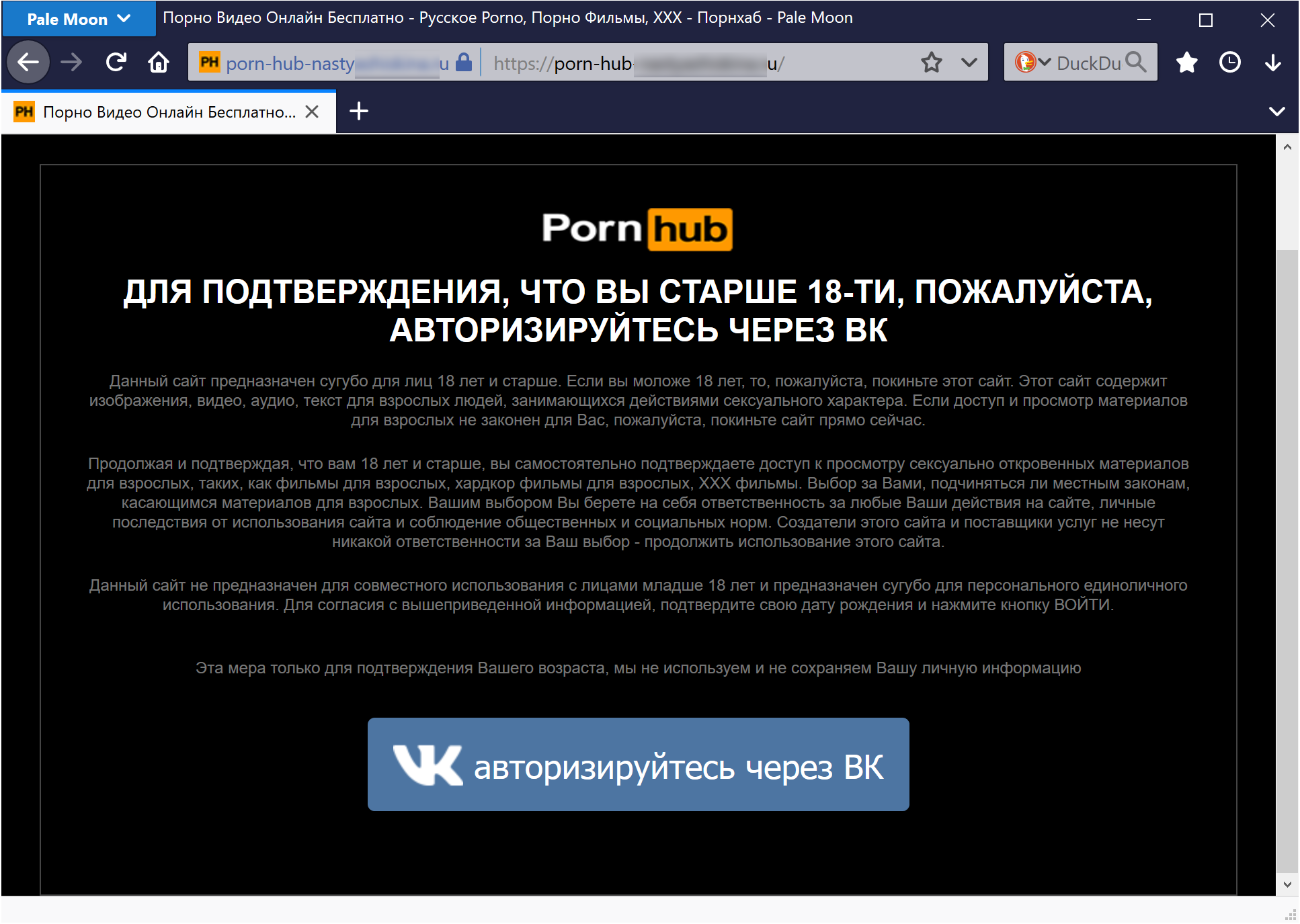

1. Мошенники создали более 60 сайтов, имитирующих PornHub и заманивали пользователей с помощью рекламы и поискового спама.

2. При входе на такой сайт пользователю предлагается подтвердить, что ему больше 18 лет. Для этого нужно авторизоваться через соцсеть ВК.

3. Если пользователь нажимает кнопку «Авторизуйтесь через ВК», ему демонстрируется форма логина, имитирующая оригинальную форму соцсети.

4. Данные, введённые пользователем в эту форму, отправляются злоумышленнику, которые перехватывает управление учётной записью.

Чтобы защититься от таких атак, включите двухфакторную аутентификацию и настройте другие параметры безопасности.

Схема действий мошенников

- Злоумышленники создали как минимум 20 отдельных мошеннических web-порталов, где предлагали потребительскую электронику по очень низкой цене.

- После оплаты покупки жертвой деньги отправлялись на счета других жертв, которых мошенники насильно превратили в своих «денежных мулов».

- С помощью данных, указанных покупателем при заказе товара, злоумышленники связывались с ним и сообщали, что он стал жертвой мошенников.

- Далее они заявляли, будто единственный способ вернуть деньги — стать «денежным мулом».

- Жертв принуждали к открытию нового банковского счета и получению кредитных карт, которые затем нужно было отправлять на различные абонентские ящики в Бенине. Деньги обналичивались в банкоматах Бенина.

- В некоторых случаях «денежные мулы» оставались довольны своими комиссионными и уже добровольно продолжали открывать новые счета для мошенников.

- Если жертвы оказывались несговорчивыми, злоумышленники угрожали им убийством или предоставляли поддельные документы, по которым они якобы являются кредиторами, и все операции проходят в соответствии с законом.

Одна из жертв увидела в сторис сообщение якобы своей лучшей подруги о зарабатывании денег на биткоинах. Она перешла по ссылке, которую прислали с аккаунта подруги, на фишинговую страницу, имитирующую реальную страницу Instagram, в результате чего хакер завладел ее учетной записью.

Взломщик потребовал от жертвы прислать откровенное видео, чтобы восстановить доступ к аккаунту. Когда девушка категорически отказалась, злоумышленник велел ей снять видео, рекламирующее криптовалютное мошенничество. Когда она выполнила требование, хакер не вернул пострадавшей аккаунт, а вместо этого разместил видео Золлер в сторис.

Также хакеру удалось взломать платёжный сервис Venmo, электронную почту и банковские приложения жертвы, отправить себе платеж Venmo в размере 500 долларов, помеченный как «Инвестиционный сбор», а также купить биткоины на сумму 1000 долларов на ее средства.

Чтобы защититься от таких атак, включите двухфакторную аутентификацию и настройте другие параметры безопасности Instagram.

Мобильная безопасность

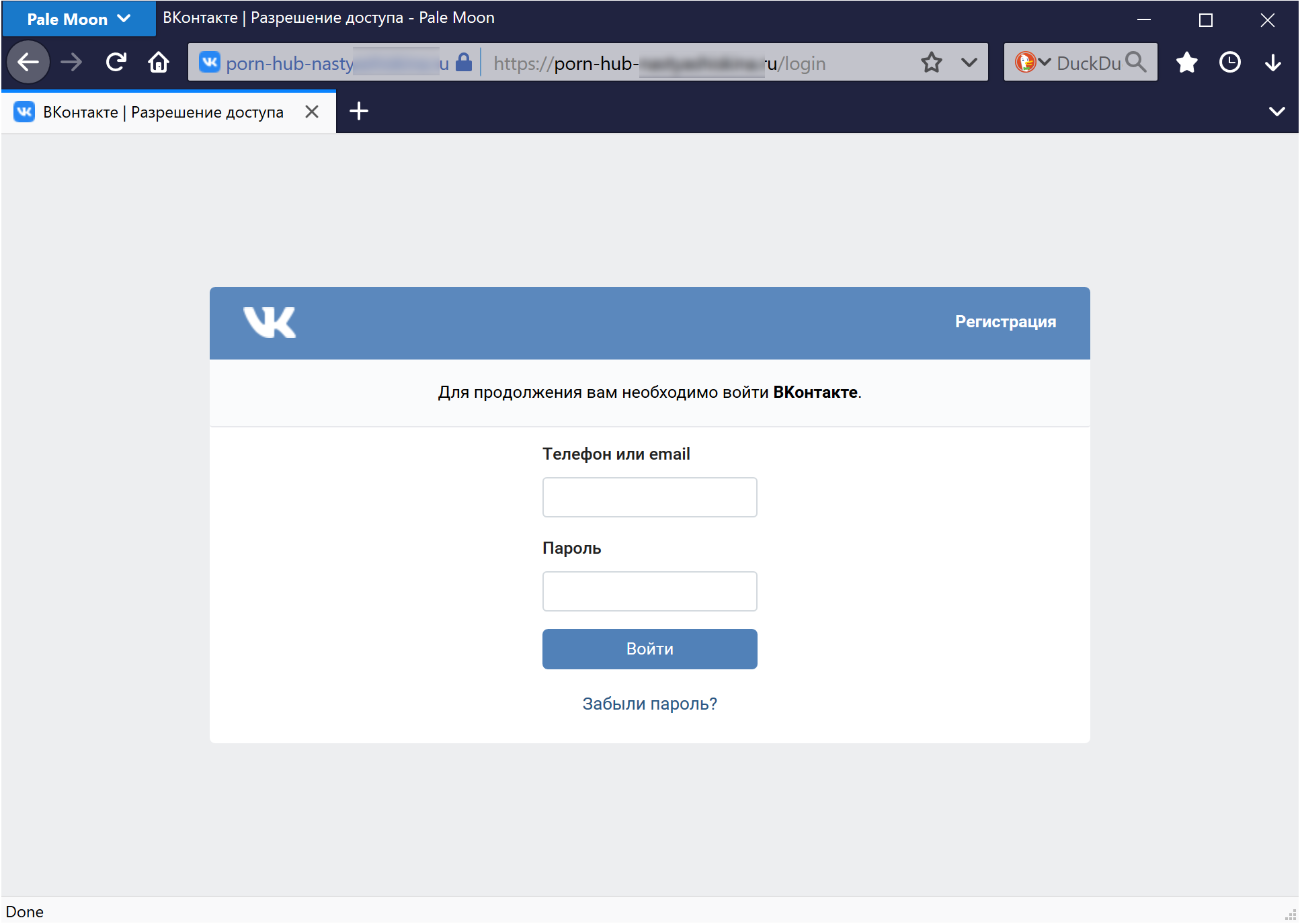

Кроме того MasterFred пытается похитить данные для входа в банковские приложения, используя фальшивые формы на разных языках. В нужное время такая форма просто выводится поверх легитимного приложения.

Для своей деятельности вредонос использует специальные возможности операционной системы Android (Android Accessibility). Именно благодаря им его формы для входа накладываются на легитимные приложения.

От «коллег по цеху» MasterFred отличает использование Tor2Web-прокси Onion.ws для доставки украденной информации на серверы в сети Tor, находящиеся под контролем злоумышленников.

Жертвами PhoneSpy стали уже около тысячи человек. Вредоносные приложения позволяют злоумышленникам получить доступ к данным пользователей, их перепискам и другой информации, хранящейся на устройстве.

Приложения маскируются под безобидный софт, например, программы для занятий йогой или приложения для просмотра видео и ТВ.

Злоумышленники заманивали жертв на страницы загрузки софта с помощью социальной инженерии или перенаправления. После установки в системе вредоносное ПО запрашивало целый ряд разрешений и открывали фишинговые формы, собирающие учётные данные пользователей Facebook, Instagram, Google и Kakao Talk.

Атаки и уязвимости

Для использования уязвимости нужно, чтобы на устройствах был активирован режим оплаты общественного транспорта, при использовании которых не требуется разблокировка. При наличии этого режима смартфон можно использовать для оплаты без аутентификации в любой точке земного шара.

Другими словами, украденный девайс не будет привязан к конкретной местности и не потребует для оплаты разблокировки. Исследователи провели тесты, в ходе которых последовательно увеличивалась сумма единоразового списания. Максимальная сумма, которую удалось несанкционированно списать — 101 фунт стерлингов. Следует иметь в виду, что банки, как правило, не накладывают ограничений на списания с помощью Apple Pay и Samsung Pay, поэтому суммы могут быть существенно больше.

Примечательно, что iPhone позволяют оплачивать транспортные услуги даже разряженными.

Инциденты

Хакеры получили доступ учетным данным для входа в учетные записи Angling Direct в Twitter и других социальных сетях и публиковали ряд сообщений от имени компании. В одном из них преступники заявили, что рыболовный магазин якобы был продан компании MindGeek, владеющей ресурсом Pornhub, и теперь клиенты Angling Direct имеют право на бесплатную подписку на сайте для взрослых.

Вскоре хакеры опубликовали еще одно сообщение, в котором сообщили о взломе. В нём не содержалось никаких конкретных требований о выкупе. Правоохранительные и регулирующие органы были уведомлены об инциденте и потенциальном раскрытии личных данных пользователей.

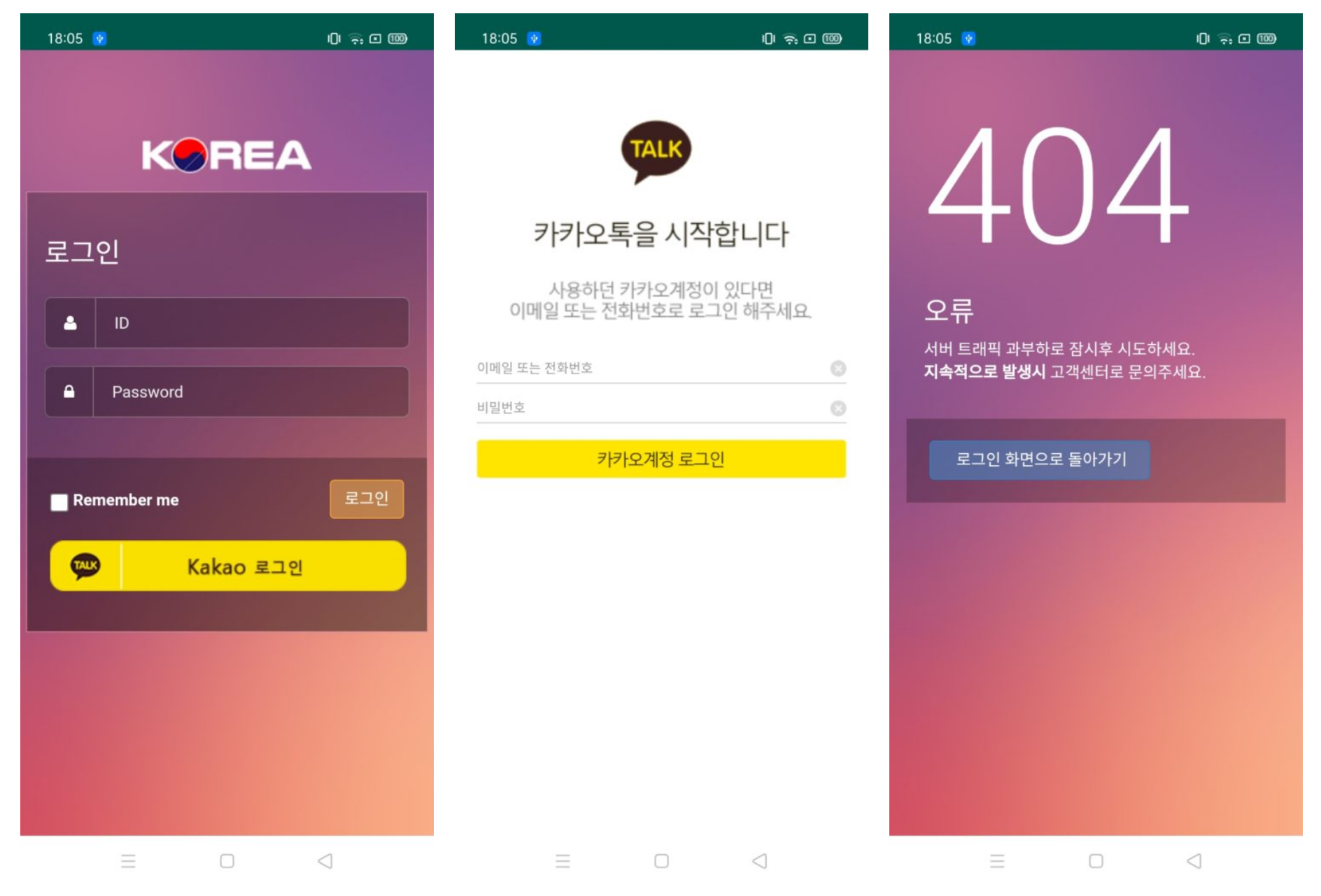

Заблокировать учетную запись удалось благодаря возможности присваивать Instagram-аккаунтам умерших людей памятный статус. В случае смерти человека его близкие могут обратиться в службу поддержки сервиса, и заблокировать его учетную запись, так чтобы никто не мог в ней авторизоваться или менять уже загруженный контент.

Для присвоения учетной записи Моссери памятного статуса служба поддержки запросила документ, подтверждающий факт смерти, например, свидетельство о смерти или упоминание в СМИ. В итоге для доказательства смерти оказалось достаточно поддельного online-некролога.

Хакеры взломали учетную запись одного из сотрудников службы поддержки клиентов, похитили личные данные миллионов пользователей, а затем попытались вымогать у компании выкуп.

Похищенная информация включала:

- адреса электронной почты 5 млн человек;

- настоящие имена 2 млн человек;

- имена, даты рождения и почтовые индексы примерно 310 пользователей;

- обширные личные данные примерно 10 пользователей.

Атака затронула розничные магазины по всей Европе, но больше всего пострадали Нидерланды. Хотя онлайн-продажи по-прежнему работают, в офлайновых магазинах кассовые аппараты не могут принимать кредитные карты и распечатывать чеки. Кроме того невозможно оформить возврат, так как нельзя просмотреть предыдущие покупки.

Скриншоты внутренних переговоров компании, опубликованные в Twitter, показывают, что от атаки пострадали 3100 серверов, однако подтвердить эту информацию официально пока не удалось.

За восстановление доступа к информации вымогатели потребовали выкуп в размере 240 млн долларов США.