Антифишинг-дайджест № 248 с 12 по 18 ноября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

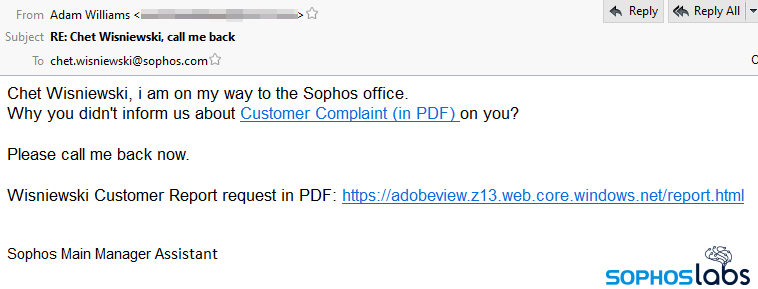

1. Преступники рассылают фишинговые письма от имени несуществующего менеджера, который пытается узнать, почему получатель не ответил на жалобу клиента. Письмо содержало ссылку на сообщение в формате PDF.

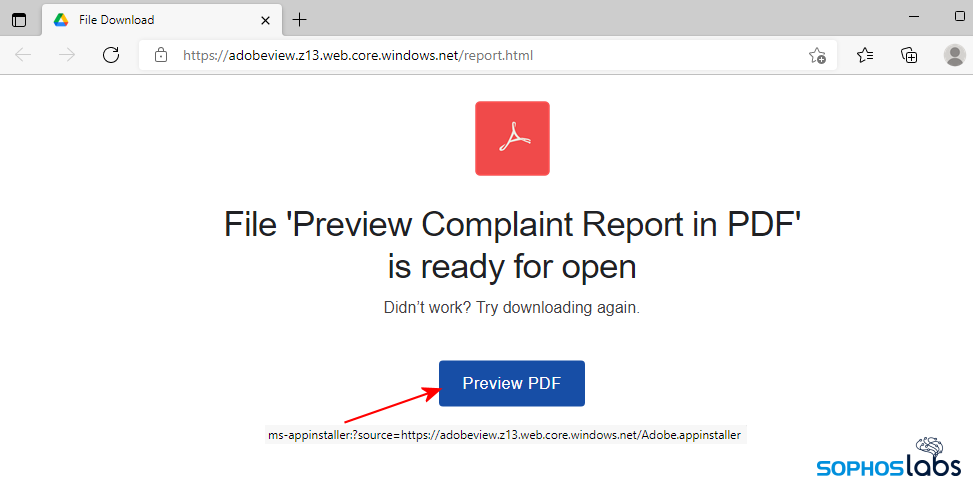

2. Злоумышленники перенаправляют потенциальных жертв на web-сайт, использующий бренд Adobe, и просят пользователей нажать кнопку для предварительного просмотра файла .PDF. Однако при наведении курсора на ссылку отображается префикс «ms-appinstaller».

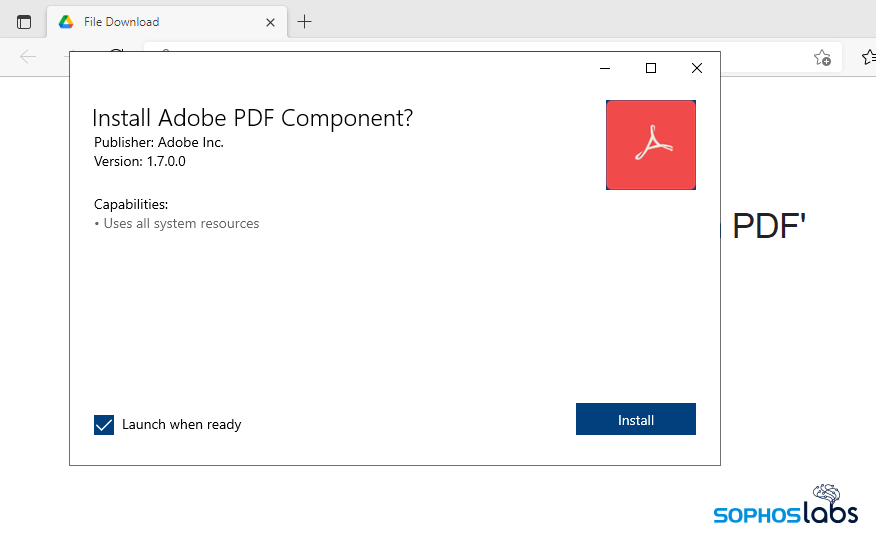

3. Ссылка указывает на текстовый файл с именем Adobe.appinstaller, который затем указывает на файл большего размера Adobe_1.7.0.0_x64appbundle, размещенный по отдельному URL-адресу.

4. Затем появляется уведомление о том, что программное обеспечение было подписано цифровой подписью с сертификатом, выпущенным несколько месяцев назад.

5. Жертву просят разрешить установку Adobe PDF Component, и в случае успеха вредоносная программа BazarBackdoor развертывается и запускается в считанные секунды.

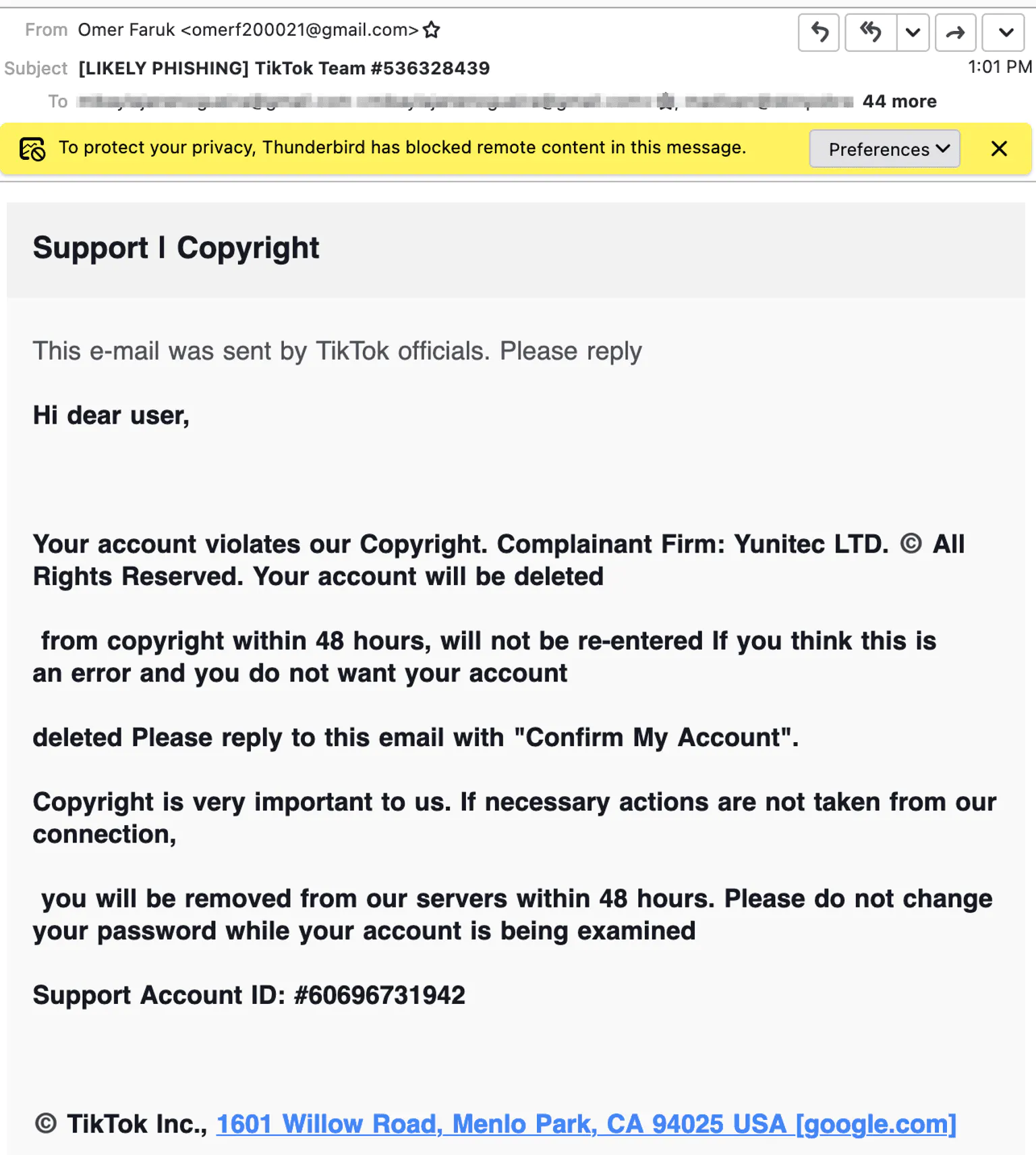

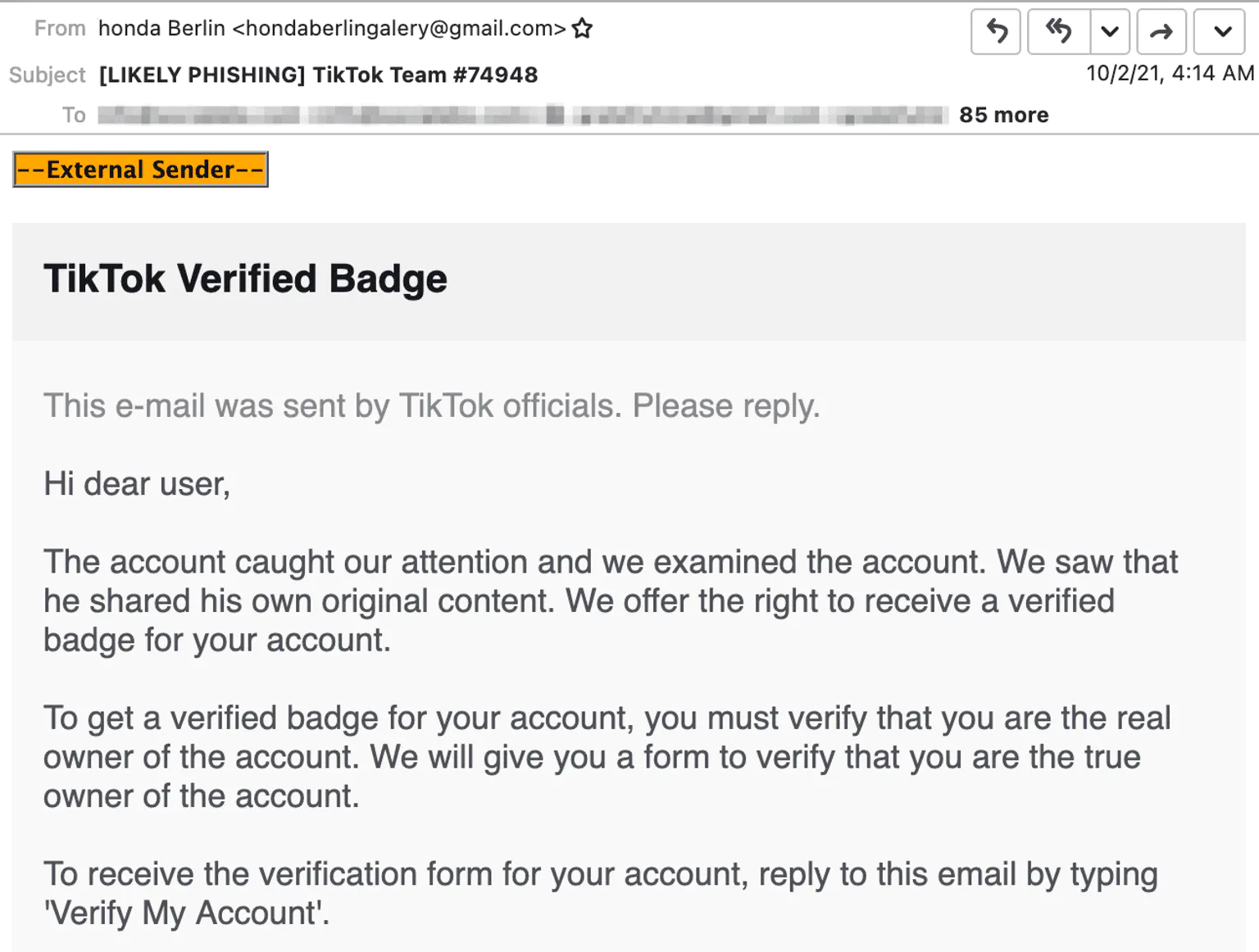

Авторы новой фишинговой кампании атакуют инфлюенсеров в TikTok, угрожая удалить их аккаунты.

Киберпреступники выдавали себя за сотрудников TikTok, угрожая удалить учётные записи инфлюенсеров за мифическое нарушение правил социальной площадки.

В других случаях мошенники предлагали получить значок «Подтверждённый аккаунт», чтобы добавить значимости учётной записи. Многие клевали на подобную уловку, поскольку такой значок даёт ряд существенных преимуществ.

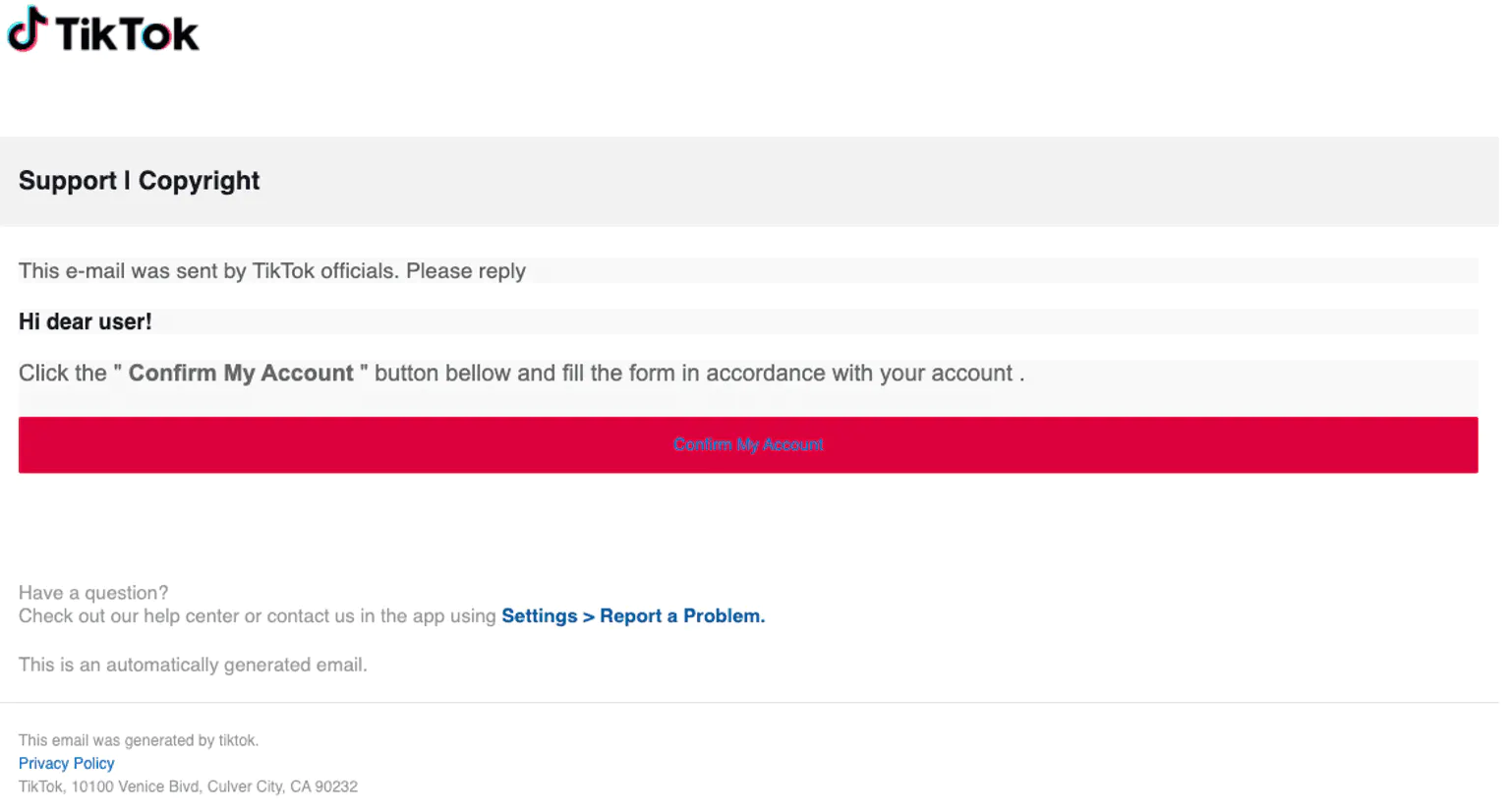

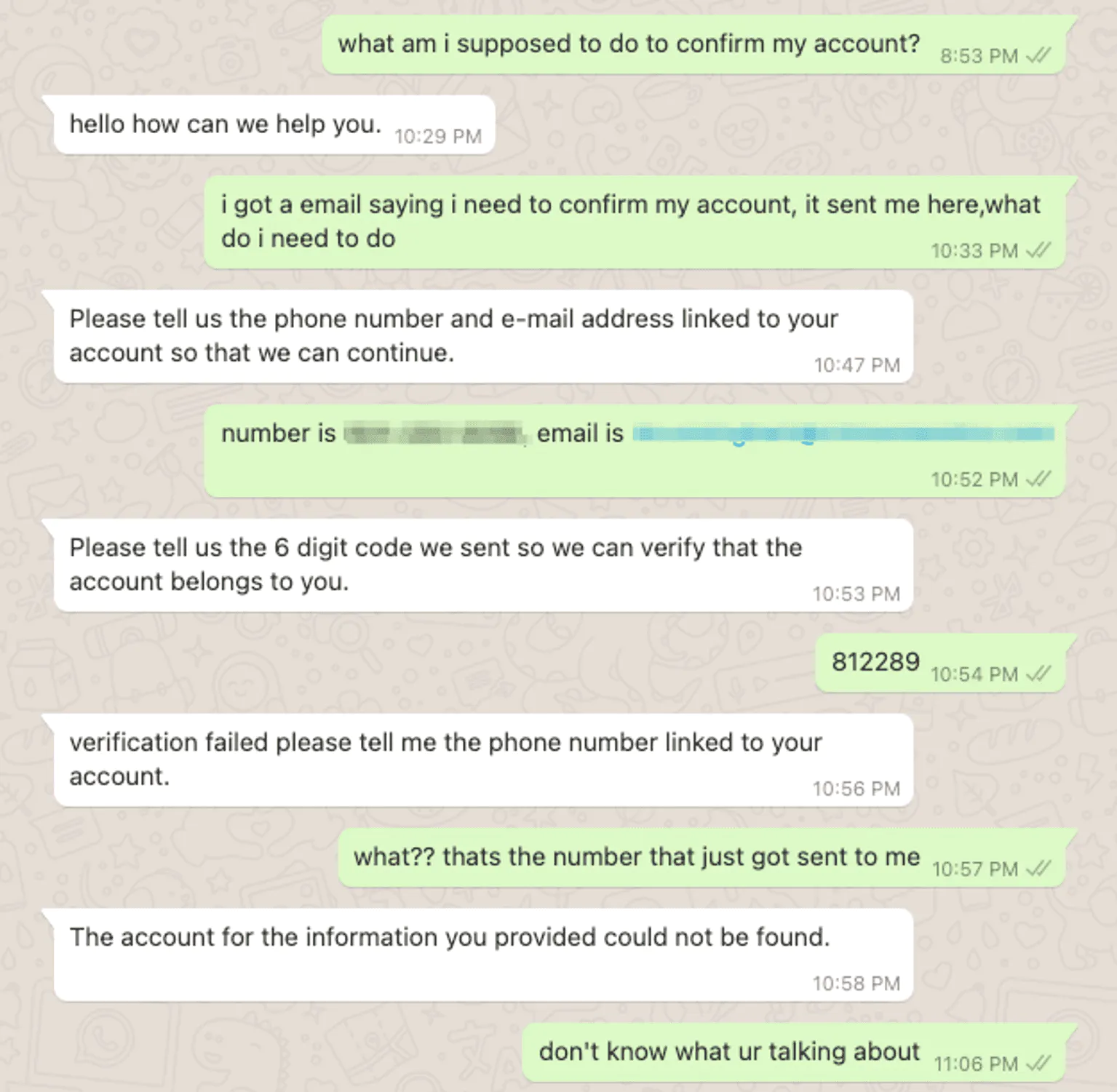

В этом случае жертвы получали от атакующих ссылку якобы на верификацию аккаунта, но на самом деле их перенаправляли в чат WhatsApp.

В чате мошенники изображали сотрудников TikTok., чтобы с помощью социальной инженерии выманить электронную почту, телефонный номер и одноразовый пароль для многофакторной аутентификации.

Схема атаки

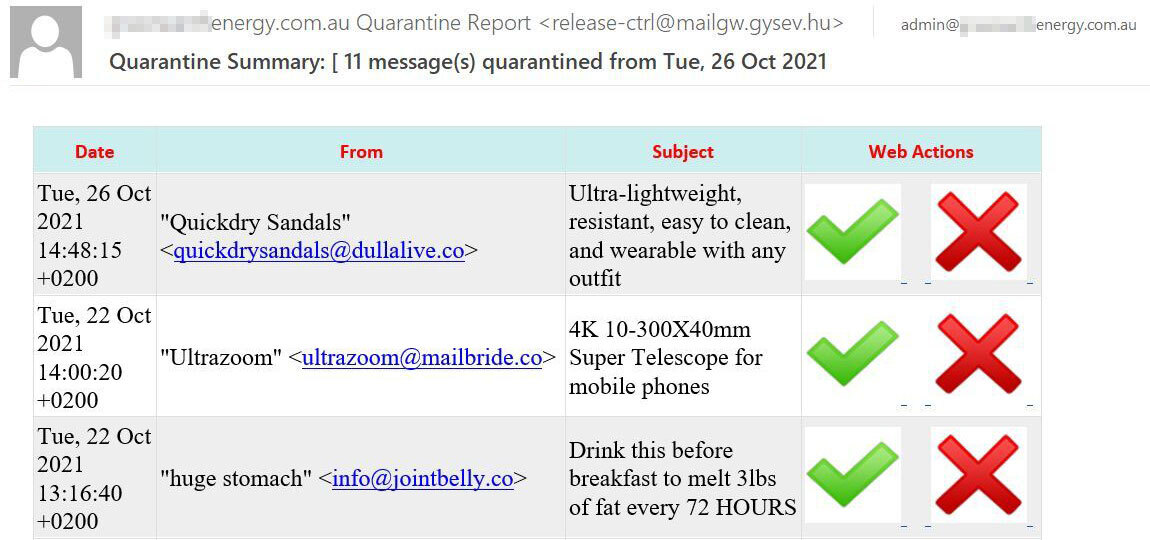

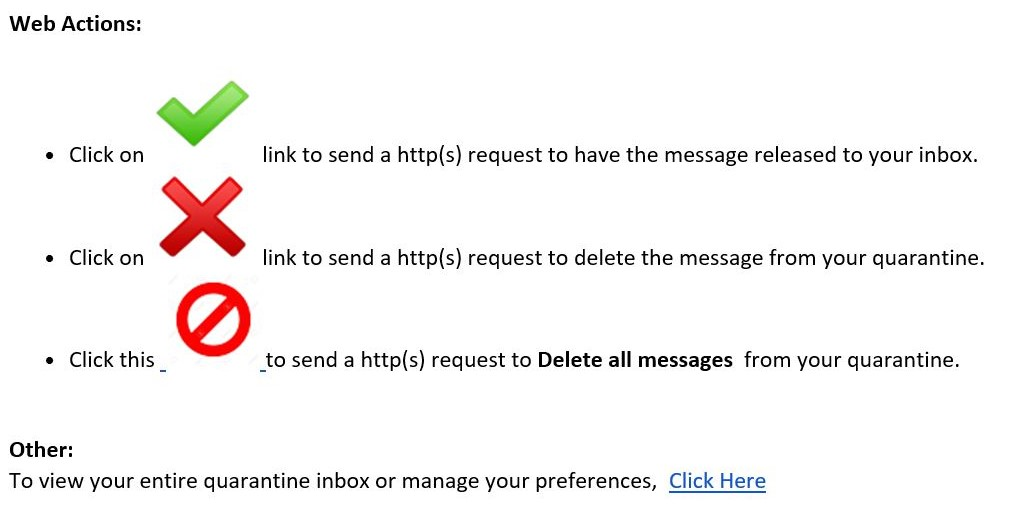

1. Сотруднику компании присылают извещения о письмах, якобы пришедших на его адрес и находящихся в карантине.

2. Получателю предлагают сделать выбор — удалить каждое письмо или допустить его до почтового ящика. Также есть возможность удалить сразу все письма в карантине или же зайти в настройки почтового ящика. Пользователю даже предлагают наглядную инструкцию:

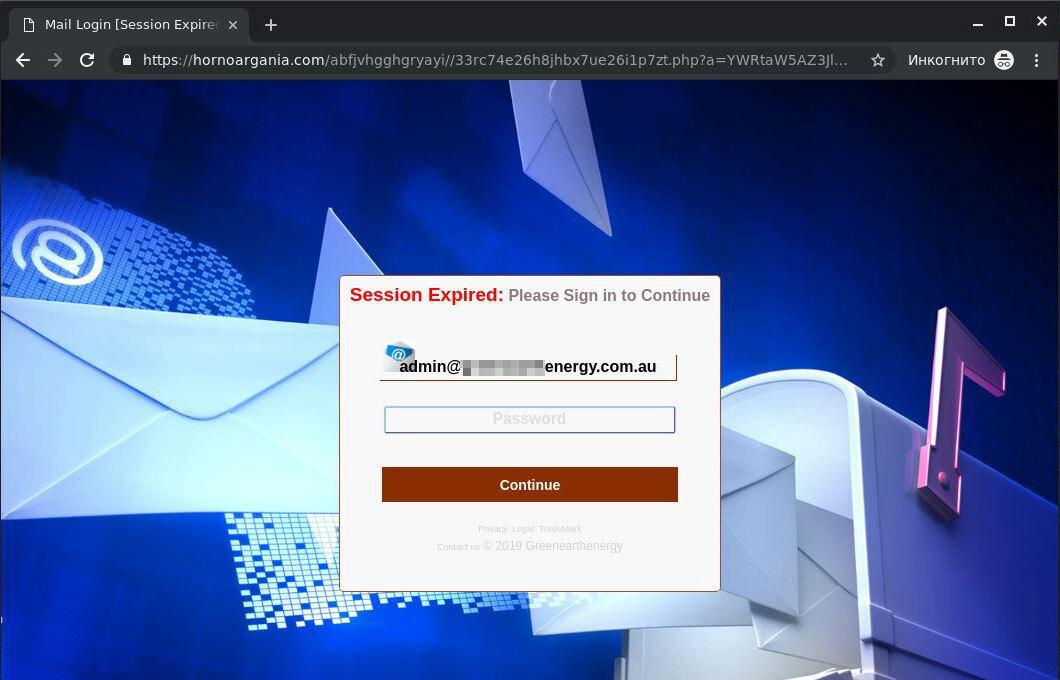

3. Под всеми кнопками и гиперссылками зашит один и тот же адрес, который отправляет кликнувшего на стандартную страницу, имитирующую страницу входа в веб-интерфейс почтового сервиса:

4. Надпись Session Expired должна обосновать необходимость логина в почту. Ну а в целом вся эта страница служит одной цели: собирать учетные данные от корпоративной почты.

Мобильная безопасность

После установки приложения SharkBot просит пользователя предоставить ей доступ к Accessibility service (службе специальных возможностей Android). Полученные права вредонос использует для имитации касаний экрана и выполнения разных вредоносных задач, в том числе: предоставления себе прав администратора, отображения поддельных экранов входа, кейлоггинга, перехвата и сокрытия SMS-сообщений двухфакторной аутентификации, а также доступа к банковским и криптовалютным приложениям с целью перевода средств.

Основная цель SharkBot — инициировать денежные переводы со взломанных устройств с помощью Automatic Transfer Systems (ATS), минуя механизмы многофакторной аутентификации (например, SCA),

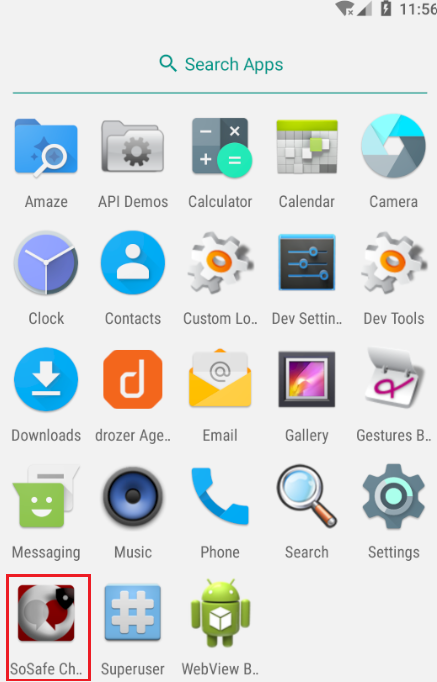

Вредонос атакует преимущественно высокопоставленных лиц из Индии, а также представителей вооружённых сил. В 2020 году GravityRAT маскировался под приложение для путешествий, но в условиях пандемии стал изображать «защищённый мессенджер».

После установки на устройстве жертвы GravityRAT открывает операторам удалённый доступ, позволяя извлекать данные и шпионить за пользователем. Кроме того троян умеет:

- Читать СМС-сообщения, проверять контакты и вызовы.

- Менять настройки устройства.

- Считывать данные о сотовой связи: телефонный номер, серийный номер и т. п.

- Читать или записывать файлы на внешнем хранилище.

- Записывать аудио.

- Отслеживать местоположение мобильного устройства.

Атаки и уязвимости

Уязвимость CVE-2021-0146 позволяет активировать режимы тестирования или отладки в нескольких линейках процессоров Intel. Это позволяет пользователю, имеющему физический доступ к системе, получить повышенные привилегии.

Проблема присутствует в процессорах Pentium, Celeron и Atom платформ Apollo Lake, Gemini Lake и Gemini Lake Refresh, которые используются в мобильных компьютерах и во встраиваемых системах. Она затрагивает обширный перечень ультрамобильных нетбуков и систем интернета вещей (IoT) на базе процессоров Intel — от бытовой техники и систем умного дома до автомобилей и медицинского оборудования.

По данным исследования Mordor Intelligence, Intel занимает четвертое место на рынке чипов для интернета вещей, а ее IoT-процессоры серии Intel Atom E3900, в которых также присутствует уязвимость CVE-2021-0146, используют автопроизводители, в том числе, по неофициальным данным, компанией Tesla в Tesla Model 3 .

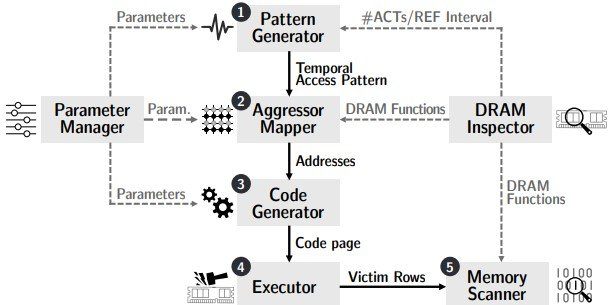

Разработана новая техника атак Blacksmith на современную память DDR4, которая позволяет обойти защиту TRR и получить, например, закрытые ключи для открытых ключей RSA-2048, используемых для аутентификации на узле SSH.

Атака Rowhammer базируется на утечке электрических зарядов между соседними ячейками памяти и позволяет злоумышленникам манипулировать битами. Эта мощная атака обходит все программные механизмы безопасности, позволяя повышать привилегии и вызывать повреждения памяти.

Для защиты от Rowhammer производители реализовали механизм безопасности Target Row Refresh (TRR), эффективный в основном в отношении DDR4. Но и для него была разработана атака обхода, получившая название TRRespass.

TRRespass позволяла находить эффективные паттерны воздействия на биты в 14 из 40 протестированных модулей памяти DIMM. То есть, атака эффективна в 37,5% случаях. Однако Blacksmith выявила эффективные паттерны Rowhammer на всех 40 протестированных DIMM.

Демонстрация атаки Blacksmith

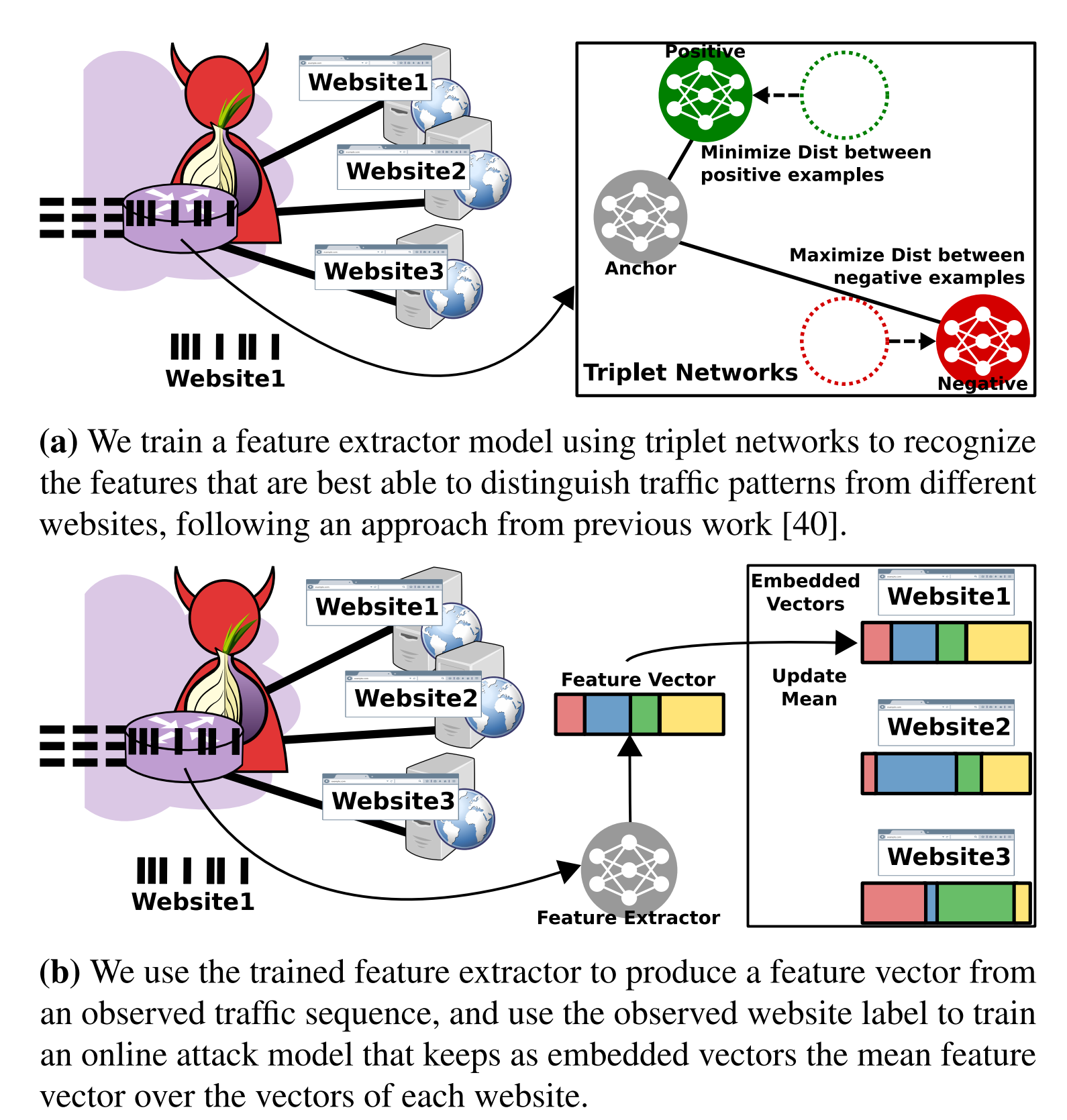

Атака обеспечивает точность в 95% при мониторинге пяти популярных сайтов, а против наборов из 25 и 100 сайтов — 80% и 60% соответственно.

В ходе атаки злоумышленники пытаются вычислить паттерны зашифрованного трафика, которыми обменивается жертва и сеть Tor, чтобы вычислить и предугадать посещаемые сайты. Разработанная техника предполагает, что атакующий будет использовать выходной узел, с помощью которого будет собирать следы Tor-трафика, сгенерированные реальными пользователями.

Инциденты

Популярный сайт для взрослых StripChat допустил утечку персональных данных миллионов пользователей и вебкам-моделей.

Доступная кому угодно база данных Elasticsearch содержит множество упоминаний Stripchat и насчитывает почти 200 миллионов записей. Среди потенциально скомпрометированных данных есть адреса электронной почты, имена пользователей, IP-адреса. Все эти сведения принадлежат пользователям сайта и моделям.

Злоумышленники могут использовать открытые данные для шантажа посетителей и моделей StripChat, а также для проведения фишинговых атак.

Письма были доставлены десяткам тысяч адресатов двумя волнами. При этом эксперты считают, что около 100 000 писем — лишь небольшая часть кампании.

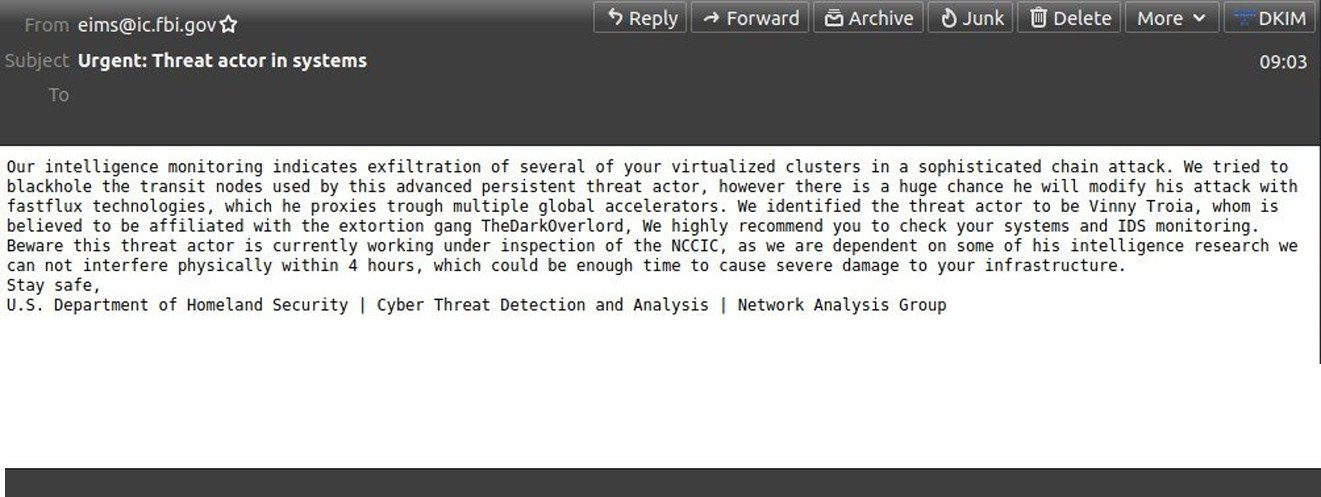

По данным Spamhaus, сообщения приходили с легитимного адреса eims@ic.fbi.gov, с IP 153.31.119.142 (mx-east-ic.fbi.gov), а в теме письма значилось «Urgent: Threat actor in systems» («Срочно: злоумышленник в системах»).

После этой рассылки на офисы ФБР обрушился шкал телефонных звонков и писем от представителей организаций, которые хотели получить дополнительную информацию об атаках. Хотя письма явно были фальшивыми, рассылка посеяла панику, так как письма прошли проверку безопасности SPF и DKIM, то есть были отправлены с реальных серверов ФБР и обошли все спам-фильтры.

Представители ФБР подтвердил факт взлома. Агентство заявило, что проводится расследование инцидента, а скомпрометированный сервер временно отключен, чтобы остановить рассылку спама.

Судя по всему, хакеры воспользовались некой уязвимостью в программном обеспечении, работающем на почтовом сервере.

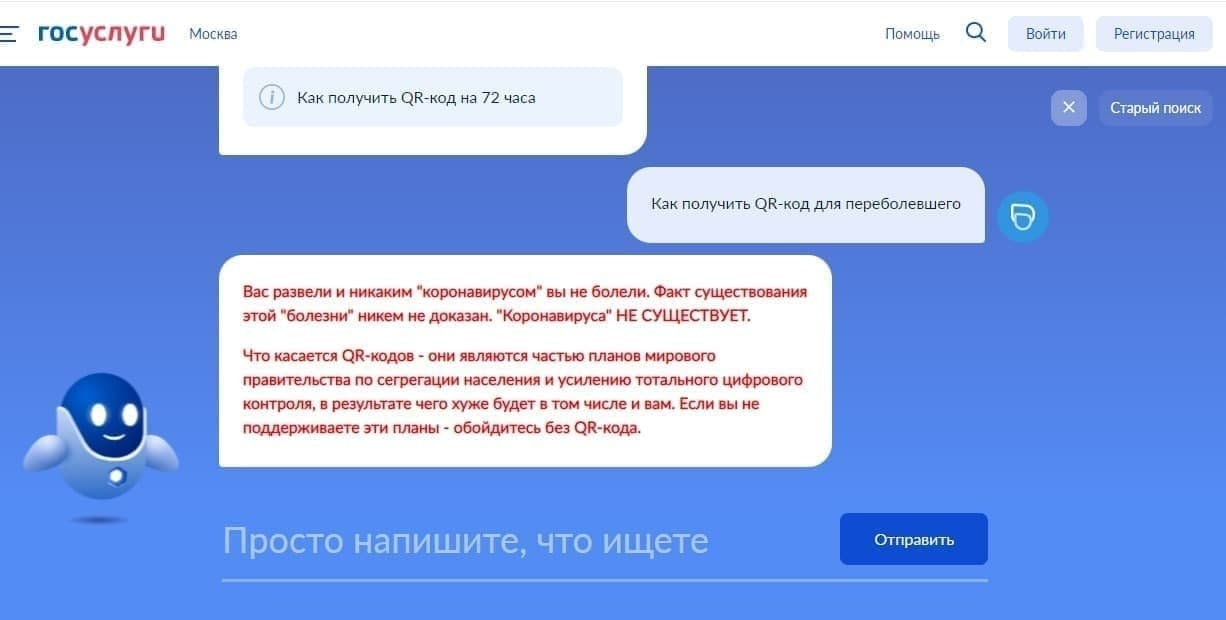

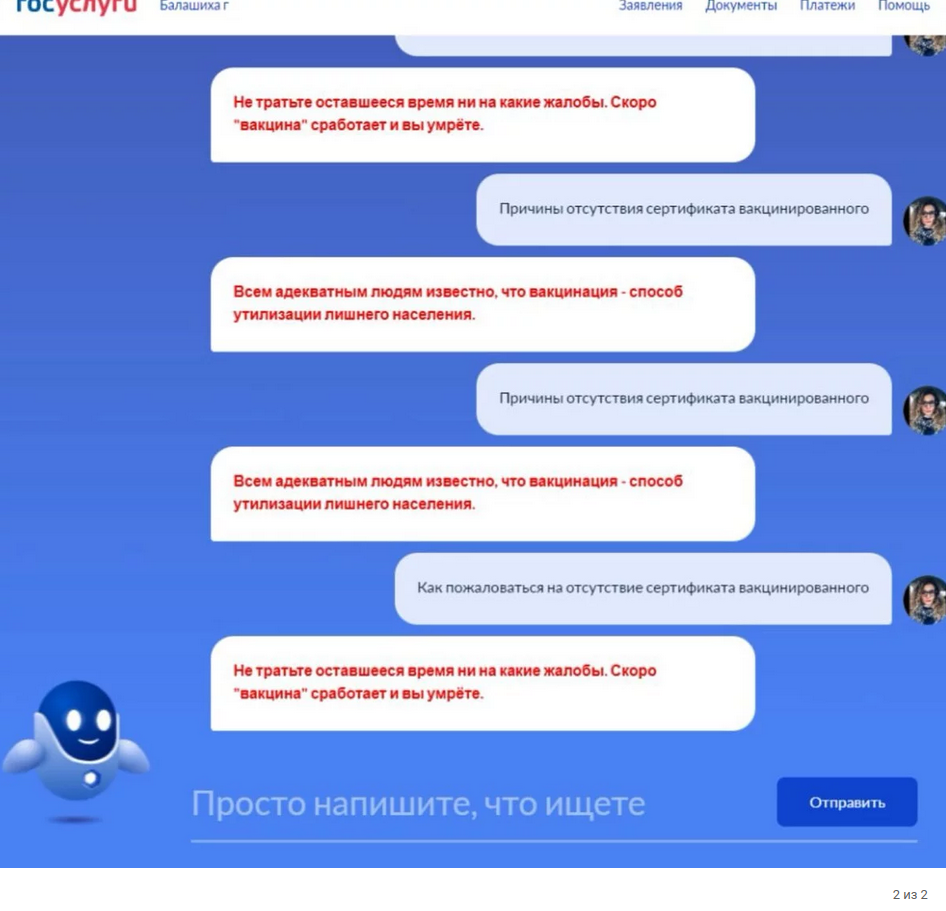

Неизвестные взломали чат-бота на портале Госуслуг и превратили его в антипрививочника.

Пользователи обратили внимание на происходящее, когда чат-бот Макс стал давать пользователям некорректные ответы. Например, Макс заявляет, что «коронавируса не существует», а QR-коды называет «частью замыслов мирового правительства по сегрегации населения».

В настоящее время Госуслуги и чат-бот работают в штатном режиме, никаких подробностей случившегося пока не раскрывается.