Антифишинг-дайджест № 246 с 29 октября по 4 ноября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

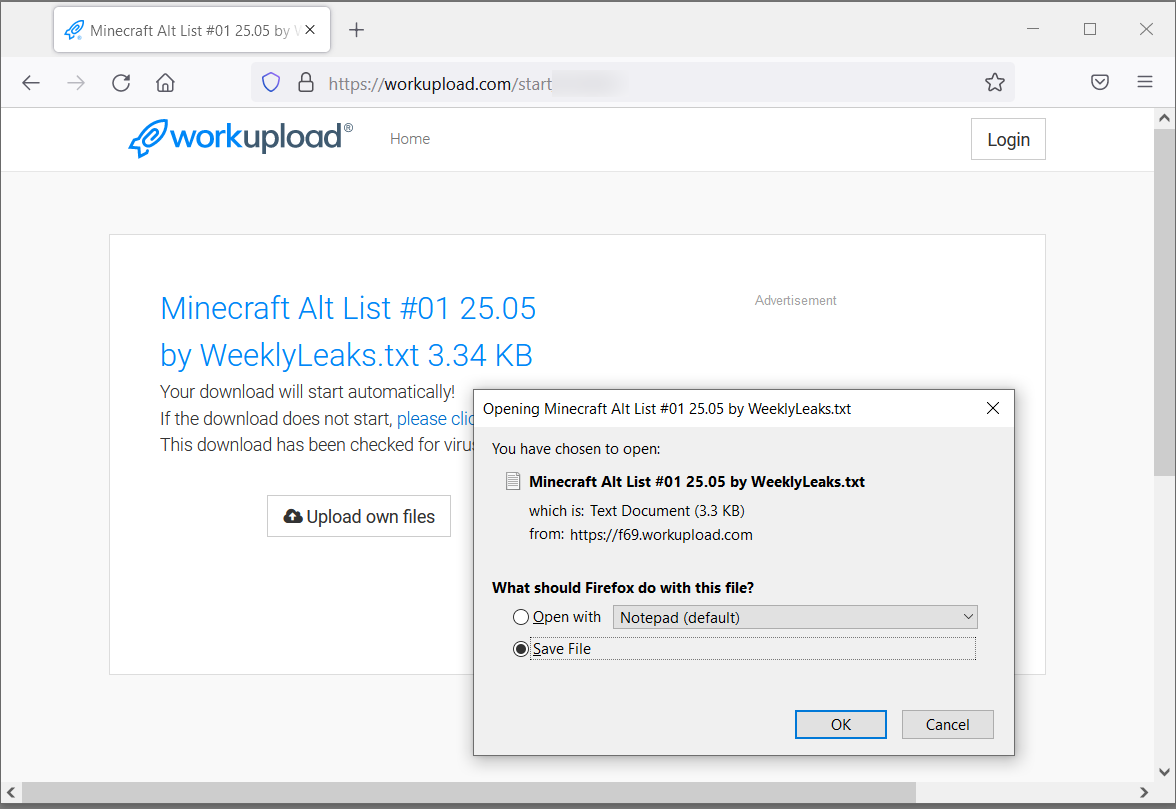

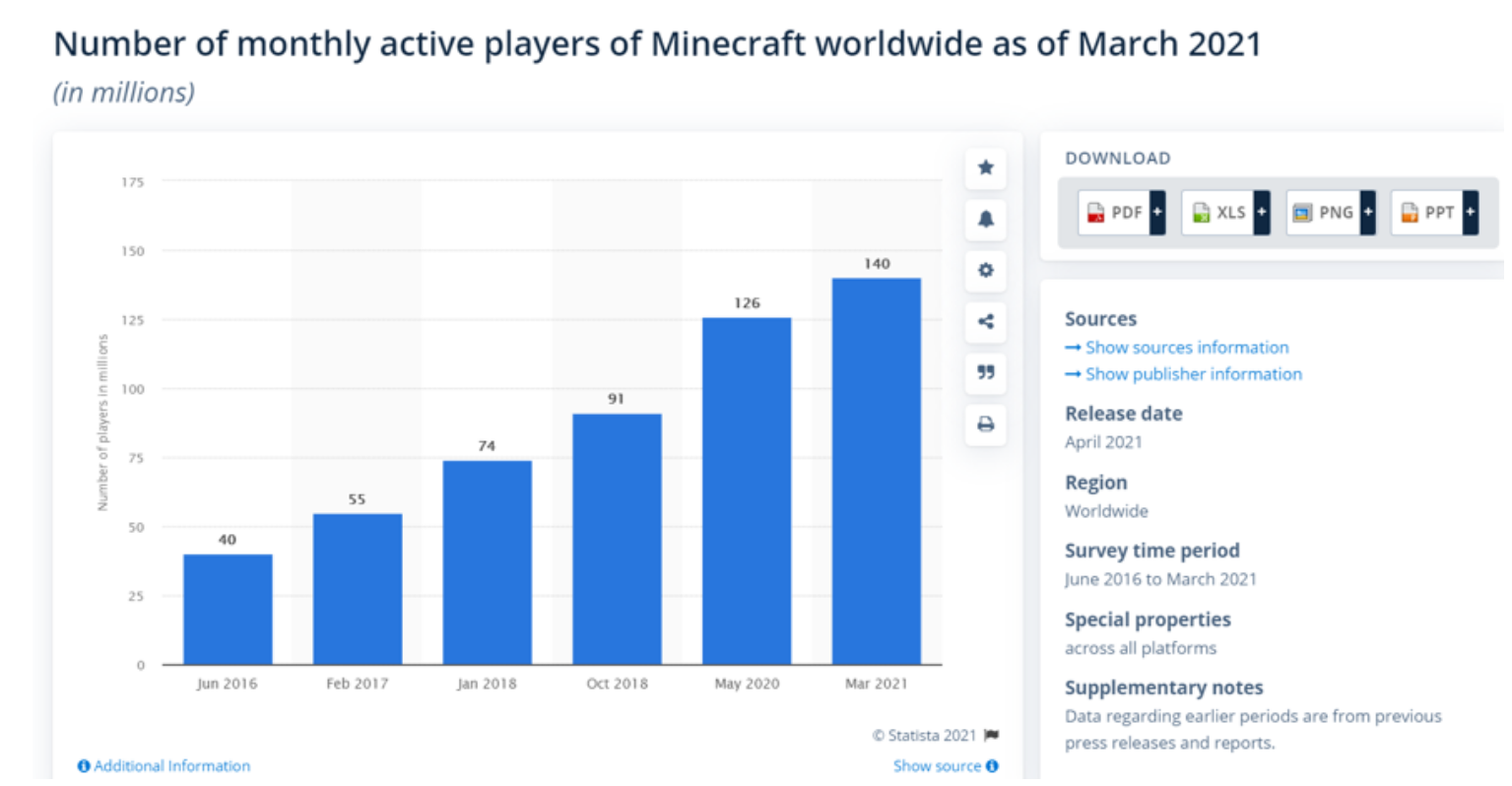

Вредонос распространяется через текстовые файлы, якобы содержащие похищенные учетные данные игроков Minecraft. Их обычно используют геймеры, желающие потроллить или обидеть других игроков без риска получить бан. Alt List всегда пользуются огромным спросом и распространяются бесплатно.

Зашифровав файлы, Chaos добавляет к их расширениям четыре произвольные символа и отображает на системе записку с требованием выкупа в файле ReadMe.txt. За восстановление файлов злоумышленники требуют 2 тыс. йен — 17,6 долларов США по текущему курсу.

Обнаруженный вариант Chaos находит на зараженных системах файлы размером менее 2 Мб и шифрует их. При этом если размер файла превышает 2 МБ, в него будут вставлены случайные байты, что сделает невозможным его восстановление даже после уплаты выкупа.

Операторы очередной киберкампании используют троян Snake для кражи паролей.

Snake написан на языке программирования .NET и использует тот же механизм переноса данных, что и вымогательское ПО FormBook и Agent Tesla.

Основной способ распространения трояна — фишинг. Как правило, он устанавливается на систему жертвы через вредоносный документ, вложенный в электронное письмо, или фишинговые сайты, ссылки на которых представлены в электронных письмах.

После заражения компьютера Snake похищает учетные данные для 50 приложений, в том числе почтовых клиентов, web-браузеров и мессенджеров (Discord, Pidgin, FileZilla, Thunderbird, Outlook, Brave, Chrome, Edge, Firefox, Opera, Vivaldi, «Яндекс» и пр.).

Snake также умеет записывать нажатия клавиш на клавиатуре, красть данные из буфера обмена и делать скриншоты.

Для обхода систем обнаружения троян «убивает» процессы антивирусов и анализаторов трафика, а затем добавляет себя в список исключений Защитника Windows, что позволяет ему выполнять вредоносные команды PowerShell в обход защитных сенсоров.

Техника включает использование механизмов поисковой оптимизации с целью привлечь больше внимания к вредоносным сайтам или сделать файлы-загрузчики более заметными среди результатов поисковых запросов. Из-за высокого рейтинга в поисковых запросах вредоносные сайты выглядят легитимными, привлекая таким образом большое количество жертв.

Операторы вредоносных кампаний ввели на своих сайтах ключевые слова, охватывающие более 2 тыс. уникальных поисковых запросов, в том числе «спортивная психологическая стойкость», «обзор промышленной гигиены», «пять уровней оценки профессионального развития» и пр. Оптимизированные таким образом сайты отображаются в результатах поиска в виде PDF-файлов. Посетителям сайта предлагается загрузить документ, и после перенаправления через серию сайтов на систему пользователя загружается вредонос. Злоумышленники используют перенаправления с целью предотвратить удаление своих сайтов из результатов поиска.

Инциденты

Атака произошла вскоре после того, как данная группировка опубликовала в открытом доступе персональные данные сотен военнослужащих Израиля. Среди похищенных данных — документы об инфраструктурных проектах, карты, контракты, изображения, письма и снимки видеоконференций.

На сайте Moses Staff утверждается, что группировка взломала в общей сложности более 165 серверов и 254 web-сайтов и похитила более 11 ТБ данных, в том числе документы Почтовой службы Израиля, министерства обороны, файлы министра обороны Бенни Ганца (Benny Gantz), компании Electron Csillag и компании Epsilor.

Хакерская группировка Black Shadow заявила о взломе серверов израильской хостинговой компании Cyberserve. Из-за атаки были отключены несколько популярных сайтов.

Как сообщают СМИ, серверы компании были отключены хакерами. Они пригрозили утечкой данных, если не получат выкуп.

Cyberserve предоставляет серверы и хранилища данных для других компаний из разных отраслей. Похищенная информация охватывает широкий спектр предприятий, включая транспортные предприятия, туристические компании, телерадиовещательные компании, а также Израильский детский музей в Холоне.

Пока неизвестно, будет ли хостинг-провайдер платить хакерам.

По заявлению компании атаки, которые ей удалось отразить с 5 октября, были частью недавней вредоносной кампании, нацеленной на VoIP-провайдеров по всему миру. Злоумышленники использовали так называемое DDoS-вымогательство проводили атаки и требовали выкуп за их прекращение.

У компании Bandwidth Inc. киберпреступники атаковали портал, через который она предоставляла серверную инфраструктуру более мелким провайдерам VoIP-телефонии.

Национальный банк Пакистана стал жертвой кибератаки, которая вывела из строя некоторые ИТ-системы.

Инцидент затронул бэкенд-системы банка и серверы для связи филиалов банка, внутренней инфраструктуры, контролирующей сеть банкоматов, и мобильных приложений банка.

Новость о взломе испугала многих клиентов, и они 1 ноября бросились снимать свои деньги в банкоматах. Кроме того, некоторые пакистанские СМИ опубликовали недостоверные сообщения о том, что атакам якобы подвергся не один банк, а девять. Чтобы разрядить ситуацию, правительство опубликовало официальное заявление по данному вопросу и сообщило, что денежные средства клиентов остались нетронутыми.

Хакеры похитили у криптобиржи BXH Exchange цифровые активы на 139 млн долларов США.

Специалисты по кибербезопасности установили, что злоумышленники похитили средства, завладев ключом администратора. По одной из версий компьютер сотрудника площадки был заражен троянской программой, которая позволила хакерам получить доступ к конфиденциальной информации. Однако не исключается, что к краже причастен один из работников BXH Exchange.

До выяснения всех деталей атаки криптобиржа приостановила вывод цифровых активов. Компания планирует отследить злоумышленника и вернуть деньги. Если же она не сможет это сделать, то компенсирует клиентам потери за счет собственных средств.

Инцидент затронул внутренние системы Транспортной комиссии Торонто, включая внутренний почтовый сервер и TTC Vision, систему видеосвязи с водителями. Пока проблема не будет решена, вместо нее используется классическая система радиосвязи.

Помимо серверных систем, инцидент коснулся серверов, которые обслуживают клиентов, в том числе портал бронирования транспортных средств для людей с ограниченными возможностями Wheel-Trans. Атака также повлияла на работу экранов на станциях, где в реальном времени отображалась информация об общественном транспорте, а также на работу приложения и сайта для планирования поездок.

По счастливой случайности движение общественного транспорта нарушено не было. Автобусы, трамваи и поезда метро продолжали работать в обычном режиме.