Антифишинг-дайджест № 245 с 22 по 28 октября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

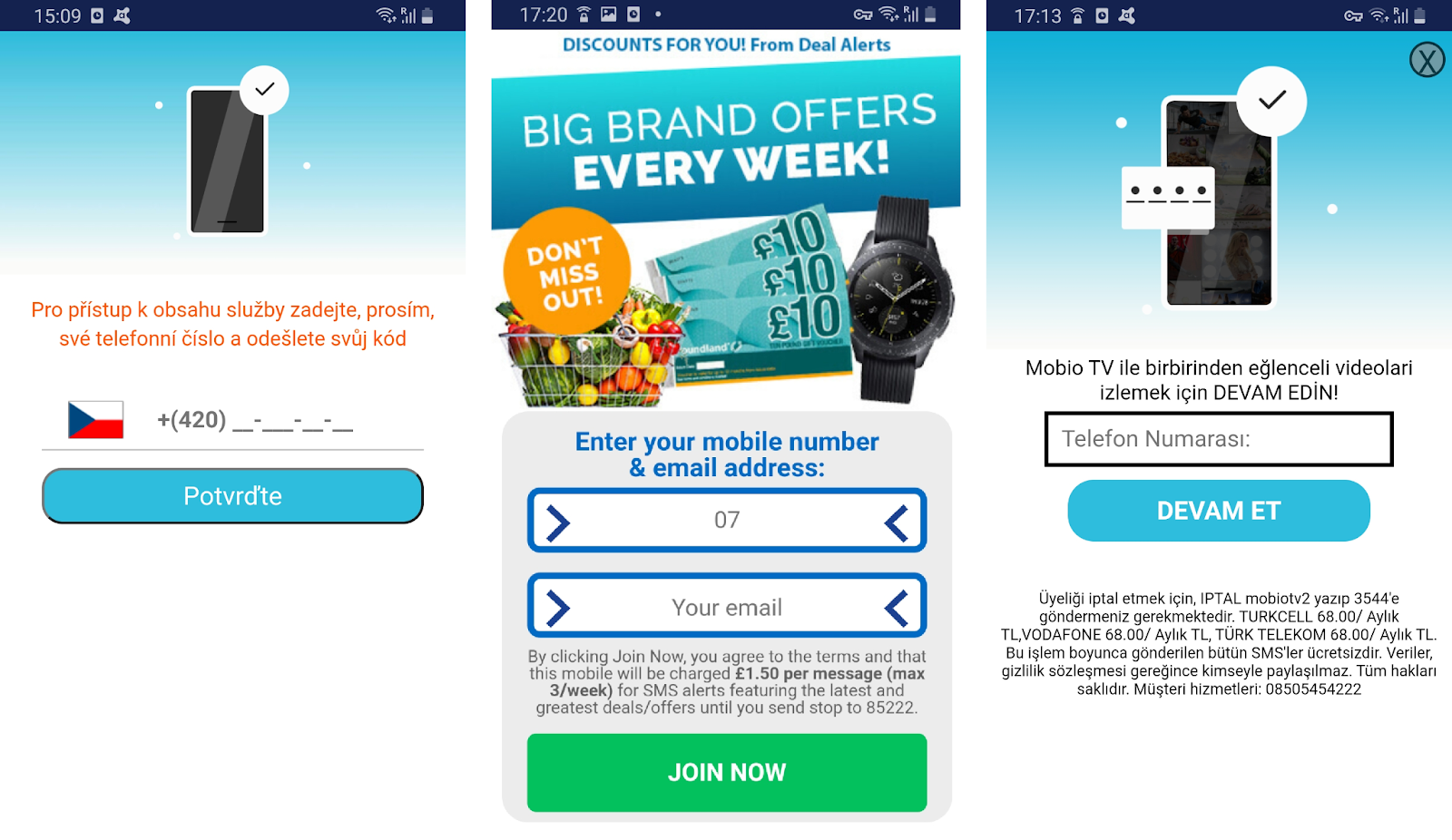

Вредоносное ПО маскировалось под игры, настраиваемые клавиатуры, сканеры QR-кодов, видео- и фоторедакторы, блокировщики спам-звонков, фильтры для камеры и другие программы.

При первом запуске такого приложения использовались данные, полученные со смартфона, включая информацию о местоположении и IMEI, чтобы установить язык в соответствии со страной. Затем приложение предлагало пользователю ввести номер своего мобильного телефона и адрес электронной почты, якобы для получения доступа ко всем функциям.

Получив номер телефона и необходимые разрешения, приложение подписывало жертв на SMS-сервис стоимостью до 40 долларов в месяц. Мошенники получали процент от этой суммы в качестве «партнеров». Авторы приложений создали специальную систему, которая взимала с жертв максимально возможную сумму в зависимости от их местоположения. После подписки на такой платный «сервис» приложение продолжало отображать дополнительные параметры для подписки, либо вообще переставало работать.

Несмотря на постоянные жалобы пользователей и действия со стороны Google, кампания была крайне успешной за счет большого числа использованных приложений. Мошенники просто задействовали для UltimaSMS все новые и новые приложения, обеспечивая себе постоянный приток жертв.

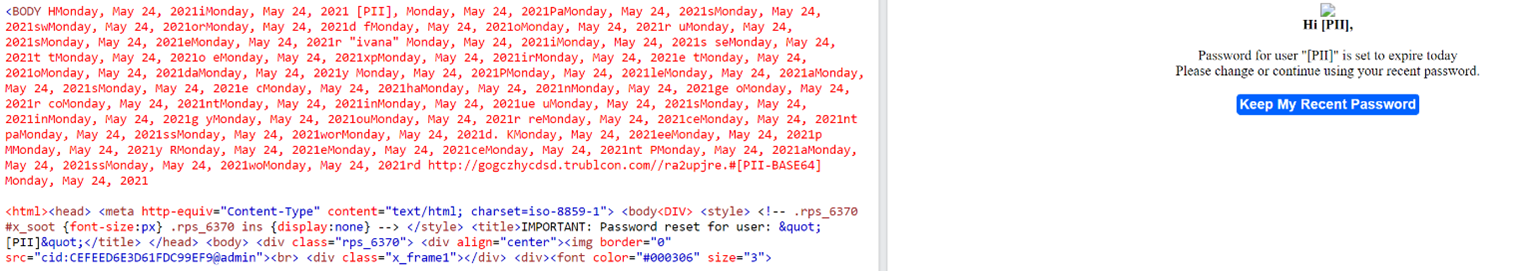

Набор получил название TodayZoo из-за использования этих слов в компоненте сбора учетных данных. TodayZoo содержит большие куски кода, скопированные с широко распространенных наборов. В скопированных кусках кода присутствуют маркеры комментариев, мертвые ссылки и другие элементы, оставшиеся от предыдущих наборов.

Схема кампании:

1. Фишинговые письма имитировали послания от Microsoft и использовали технику обфускации шрифтов для маскировки. Например, злоумышленники использовали теги , чтобы незаметно вставить дату сообщения через каждые несколько символов:

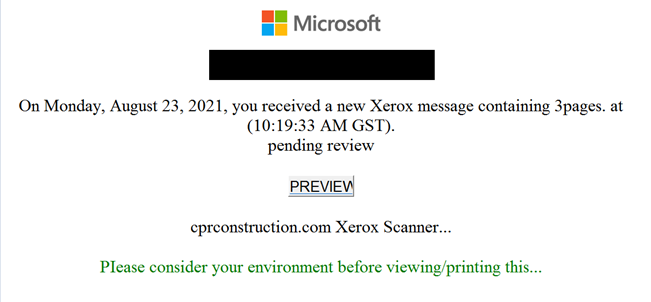

2. Приманки социальной инженерии в теле сообщения неоднократно менялись на протяжении нескольких месяцев. Кампании в апреле и мае использовали сброс пароля, а в августе использовались уведомления от факса и сканера.

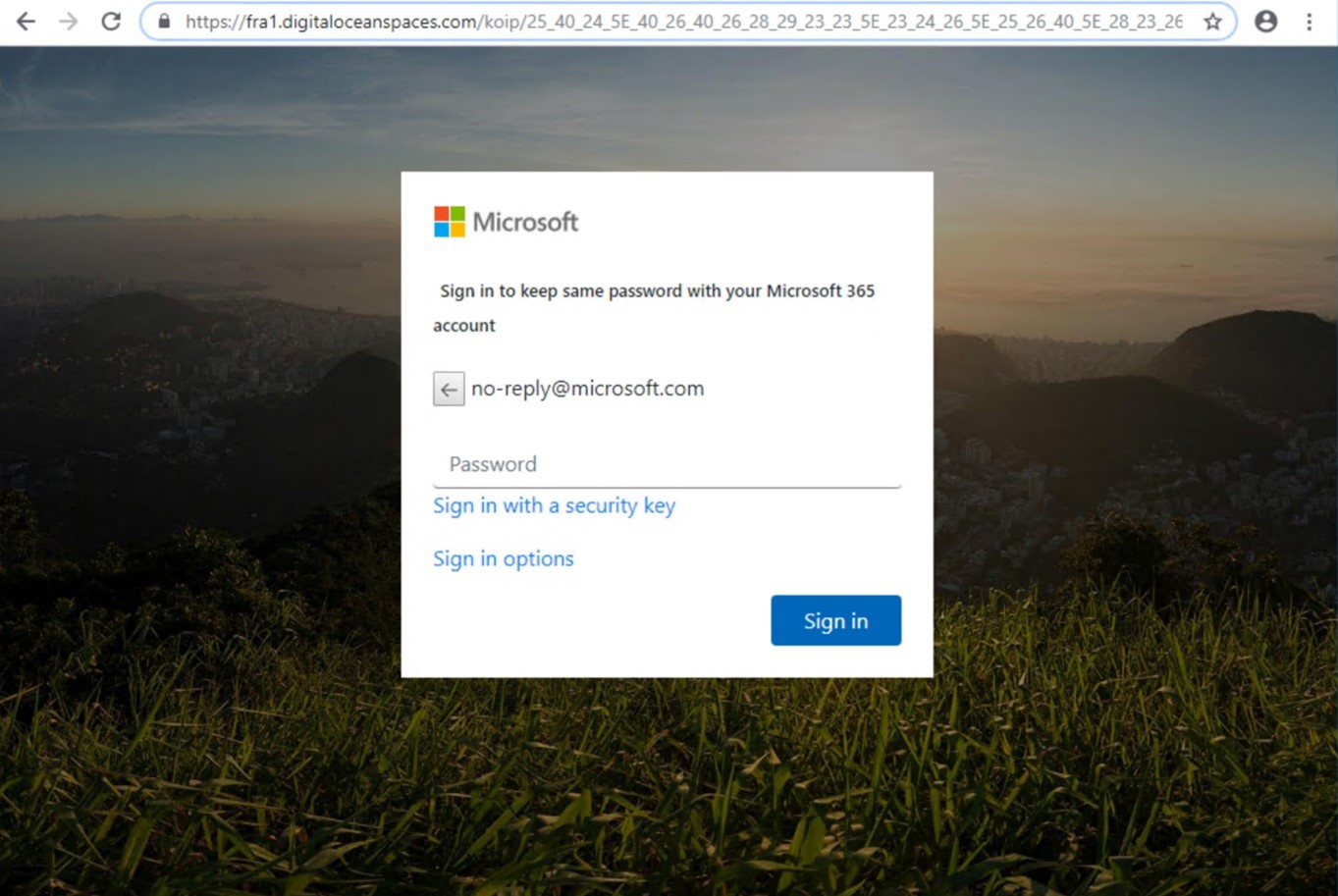

3. Почти во всех кампаниях TodayZoo целевая страница размещалась у поставщика услуг DigitalOcean и имела несколько ощутимых отличий от стандартной страницы входа в Microsoft 365. Примечательно, что с начала года и до настоящего времени она не претерпела существенных изменений. Отсутствие изменений объясняется тем, что, несмотря на многочисленные изменения в способах доставки, приманках и сайтах комплект TodayZoo оставался практически идентичным, менялись лишь некоторые строки.

4. Целью кампании был сбор учётных данных пользователей Microsoft 365. Введённые на фишинговой странице логин и пароль попадали к злоумышленникам

Атаки и уязвимости

В популярном биллинговом решении BQE Software BillQuick обнаружена уязвимость CVE-2021-42258, которую уже взяли на вооружение операторы вымогательского ПО.

Проблема представляет собой уязвимость внедрения SQL-кода. С её помощью атакующие могут удалённо выполнить код на уязвимой системе.

Уязвимость уже вэксплуатировалась в вымогательской атаке на некую американскую инжиниринговую компанию для получения начального доступа к системам жертвы. Хотя производитель уже устранил CVE-2021-42258, еще восемь уязвимостей, обнаруженных в ходе расследования, все еще остаются неисправленными.

CVE-2021-42258 связана с процессом формирования запросов запросы к базе данных SQL в BillQuick Web Suite 2020 и позволяет злоумышленникам внедрить вредоносный SQL-код через форму авторизации приложения, удаленно запустить командную строку на системе Windows и выполнить код с правами администратора.

Ошибка присутствует в web-компоненте для уведомлений WinRAR web notifier, использующийся для отображения сообщений об истечении пробного периода. Уязвимость затрагивает версии WinRAR до 6.02 beta 1.

Для отображения сообщения об истечении пробного периода web-компонент переадресовывает на HTTPS://notifier.win-rar.com/ . Уязвимость позволяет удаленному неавторизованному перехватывать отправляемые им запросы и провести атаку «человек посередине», создать бэкдор и даже удаленно выполнять код.

Уязвимость существует из-за использования компонентом web notifier неправильно сконфгурированного модуля webbrowser.

Для MITM-атаки через данную уязвимость злоумышленнику нужно создать вредоносную точку доступа Wi-Fi, взломать маршрутизатор и подменить DNS или же находиться с жертвой в одной сети.

Инциденты

Из-за инцидента, имевшего место 24 октября, Eberspächer отключила официальные web-сайты, системы электронной почты и производственные системы. В связи с невозможностью координировать производственный процесс и обрабатывать заказы компания отправила часть сотрудников в Германии и Румынии в оплачиваемый отпуск.

Атаке подверглась интегрированная система финансового управления (IFMS) Министерства финансов, которая управляет бюджетом страны и отчетностью для всех уровней и департаментов правительства. Система контролирует доступ к фондам для правительства, которое сильно зависит от иностранной помощи.

Хакеры потребовали от властей выкуп в биткоинах, сумма которого не называется.

Для атаки они использовали несколько критических уязвимостях в государственных системах.

Our initial analysis of the Cream Finance attack:https://t.co/TysI7fjyPU@Mudit__Gupta @bantg @CreamdotFinance pic.twitter.com/wScUvizBtX

— BlockSec (@BlockSecTeam) October 27, 2021

Несанкционированную крупную транзакцию зафиксировала компания PeckShield, которая занимается вопросами безопасности блокчейнов. Это уже третье хищение средств с платформы, для которого использовалась уязвимость в CREAM v1. Команда проекта подтвердила факт взлома и сообщила, что ведет расследование.

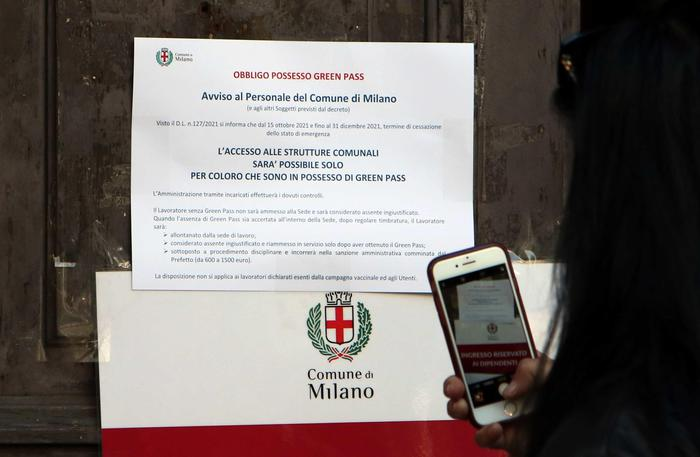

Целью похищения данных было изготовление фальшивых ковид-сертификатов. Чтобы не допустить распространения подделок, было принято решение о блокировке похищенных электронных ключей.

Известно, что кража данных произошла не в Италии. Число украденных ключей пока не установлено.

В результате кибератаки на ряде иранских АЗС возникли перебои с отпуском топлива.

As gas stations around #Iran are out of service today, a photo is circulating showing one station with a message on a small monitor saying "cyber attack 64411." 64411 is the phone number for the Office of Iran's Supreme Leader. pic.twitter.com/rlrVLHjt76

— Iran International English (@IranIntl_En) October 26, 2021

Согласно приведённой ParsToday информации, за атакой «может стоять какая-то страна». Национальный центр киберпространства Ирана (Iranian National Cyberspace Center) уточнил, что кибератака повлияла на работу смарт-карт на автозаправочных станциях. В результате АЗС были выведены из строя.

Смарт-карты позволяют купить топливо по более низким ценам. Их применение инициировано властями для борьбы с незаконной торговлей топливом.

Скрипт был внедрен в online-магазин SCUF Gaming после того, как 3 февраля хакеры получили доступ к бэкенд-серверу компании с помощью учетных данных, принадлежащих стороннему вендору. Спустя три недели, 18 февраля, обработчик платежей уведомил SCUF Gaming о непривычной активности, связанной с использующимися в магазине кредитными картами. Еще через месяц на сайте был обнаружен скиммер, который впоследствии был удален.

Покупатели не могли делать заказы на сайте компании, ни в мобильном приложении. Согласно сообщению Tesco, инцидент затронул поисковый механизм, а злоумышленники пытались «вмешаться в работу систем».

Никаких подробностей компания больше не представила. В частности, не были установлены временные рамки для исправления проблемы, также не были названы возможные подозреваемые. Тем не менее, администрация Tesco уверила своих клиентов в том, что их данные не пострадали.

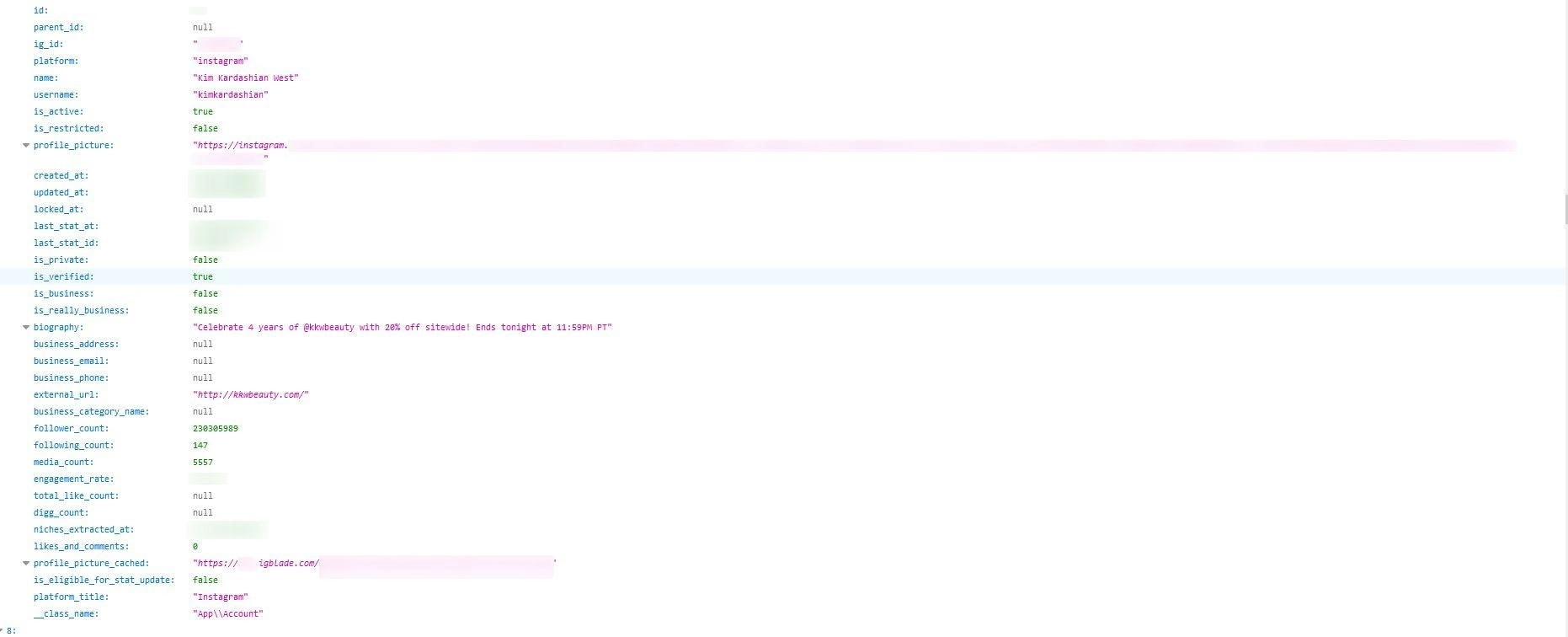

IGBlade специализируется на сборе данных пользователей социальных сетей, а затем предоставляет эти сведения своим клиентам для «глубокого понимания активности аккаунтов в Instagram и TikTok». Однако из-за некорректной настройки сервер IGBlade слил более 2,6 млн записей.

Среди раскрытых данных были, например, скриншоты профилей и прямые ссылки на них в соцсетях. Также на сервере хранилась персональная информация, хотя правила большинства площадок запрещают её сбор.

Скомпрометированной оказалась следующая информация:

- Полные имена пользователей.

- Онлайн-псевдонимы.

- Аватары.

- Биография профилей.

- Адреса электронной почты.

- Телефонные номера.

- Число подписчиков и подписок.

- Данные геолокации.

В базе содержатся имена, даты рождения, номера телефонов, VIN-коды и номера машин, их марки и модели, а также год постановки на учет. Продавец утверждает, что получил информацию от инсайдера в ГИБДД, но эксперты полагают, что утечка могла произойти на уровне региональных информационных систем, которые интегрируются с базами ГИБДД для выставления штрафов за нарушение правил парковки.