Антифишинг-дайджест №24 c 7 по 13 июля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 7 по 13 июля 2017 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты, мессенджеры и почта

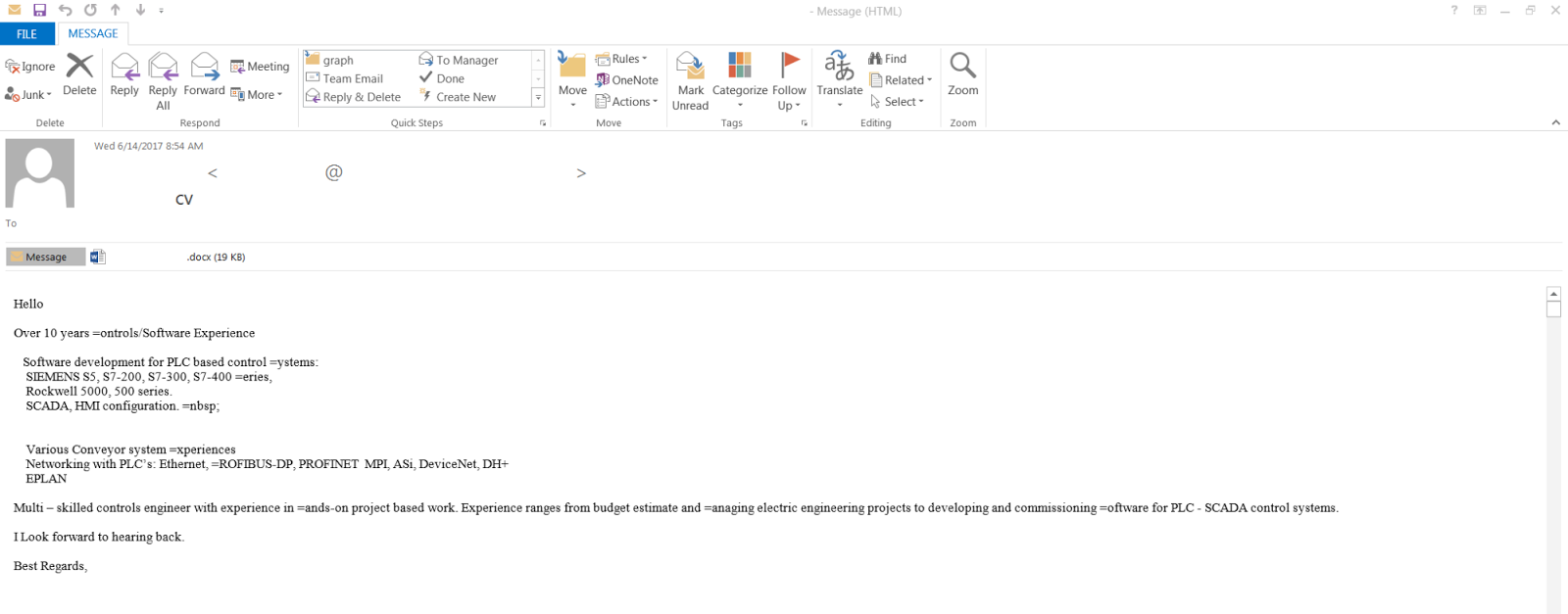

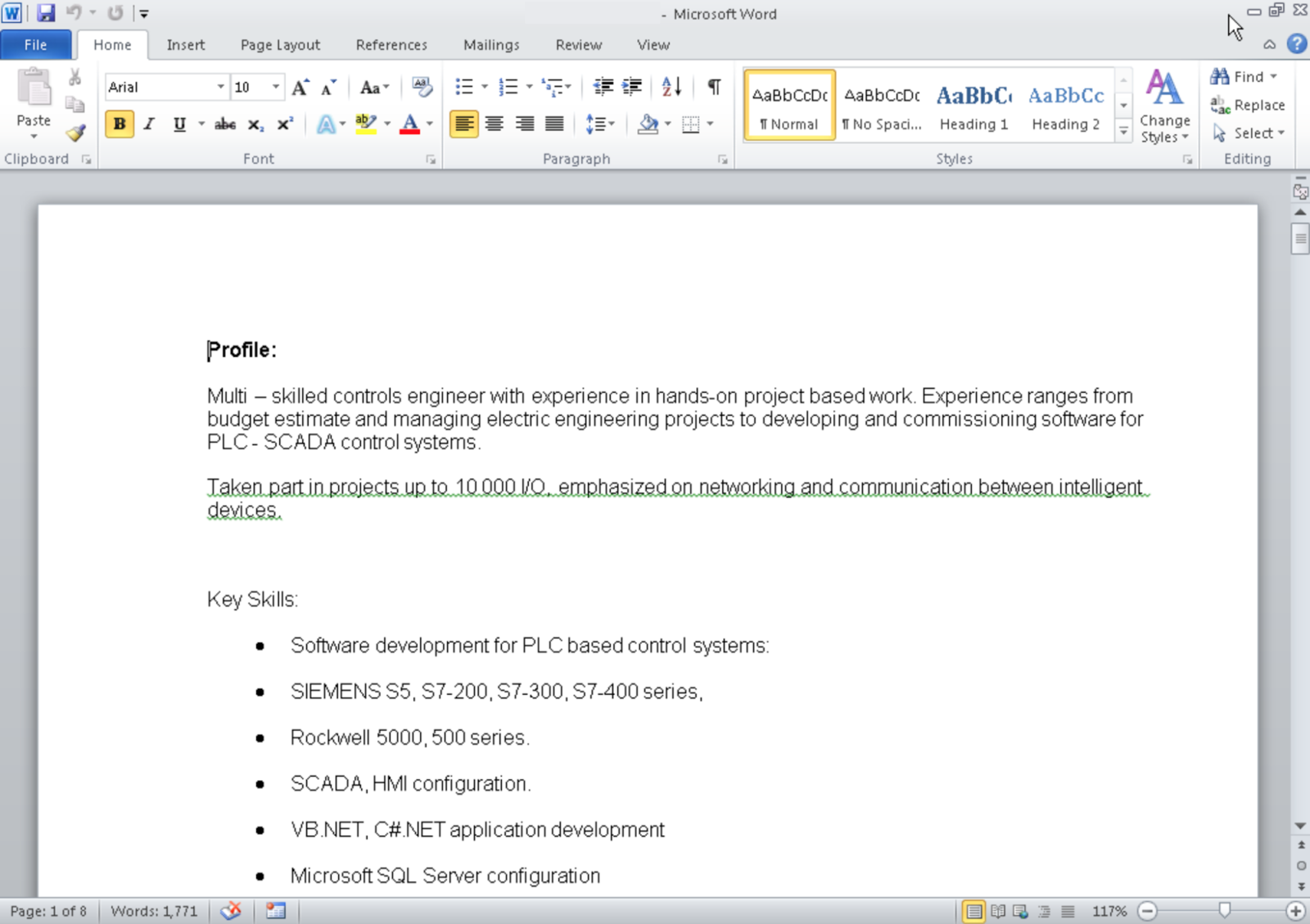

Новая атака на компании энергетического сектора использует фишинг для хищения учётных данных пользователей. Письмо, которое получают жертвы, содержит вложенный документ Word с безобидным текстом:

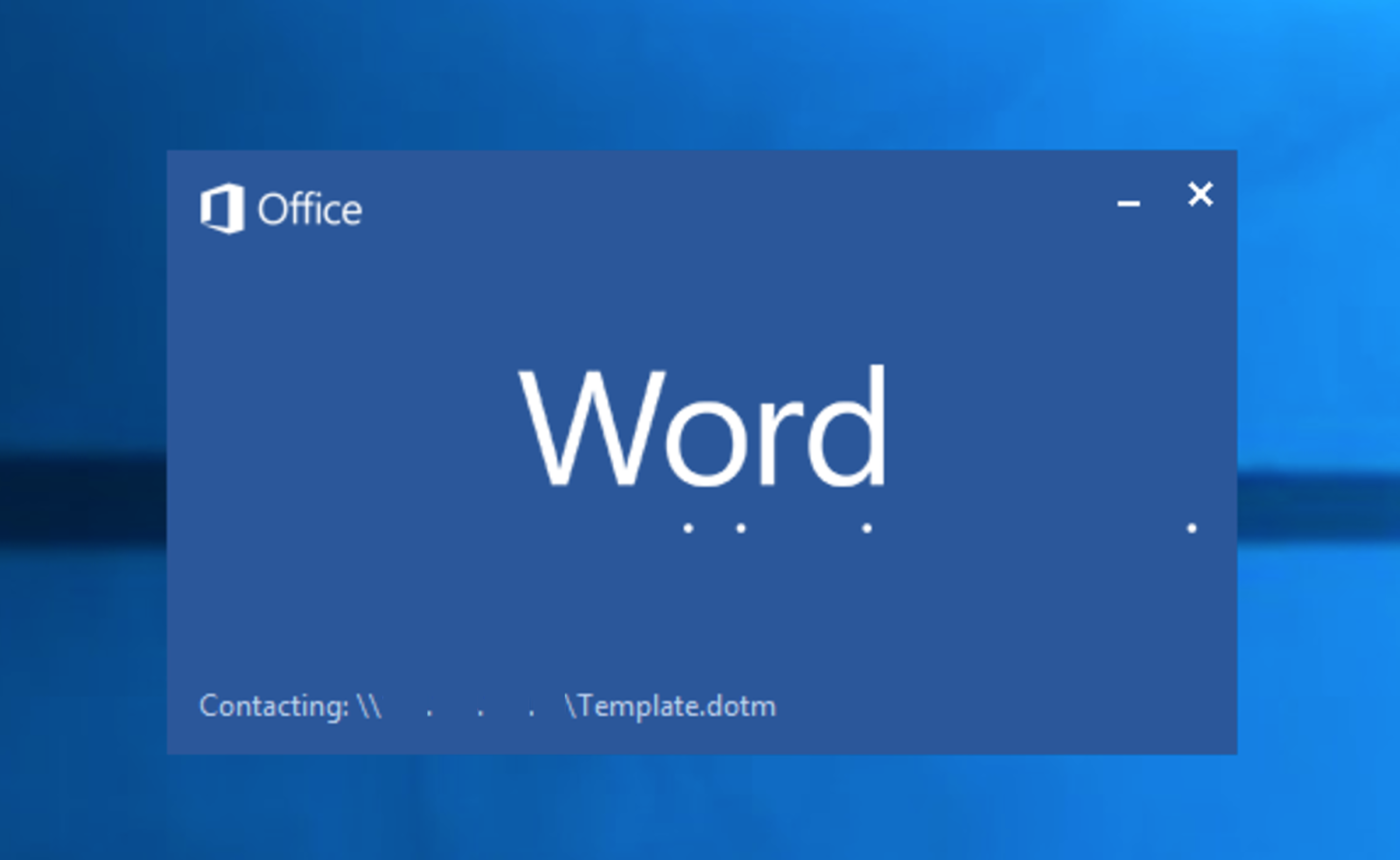

Сам документ не содержит никакого подозрительного кода, но при открытии загружает с SMB-сервера злоумышленников шаблон, что позволяет получить учетные данные пользователя, а из шаблона загрузить потенциально вредоносные скрипты:

Вредоносные программы

Кроссплатформенный троян Adwind атакует предприятия аэрокосмической промышленности и распространяется с помощью спам-кампании:

По ссылке из письма скачивается Program Information file (.PIF), который обычно определяет, как приложение MS-DOS может запускаться в Windows, а в данном случае используется как загрузчик основного вредоносного кода:

Троян написан на Java и предоставляет преступникам удалённый доступ к зараженной системе. Целью атаки стали предприятия аэрокосмической отрасли преимущественно в Швейцарии, Австрии, Украине и США.

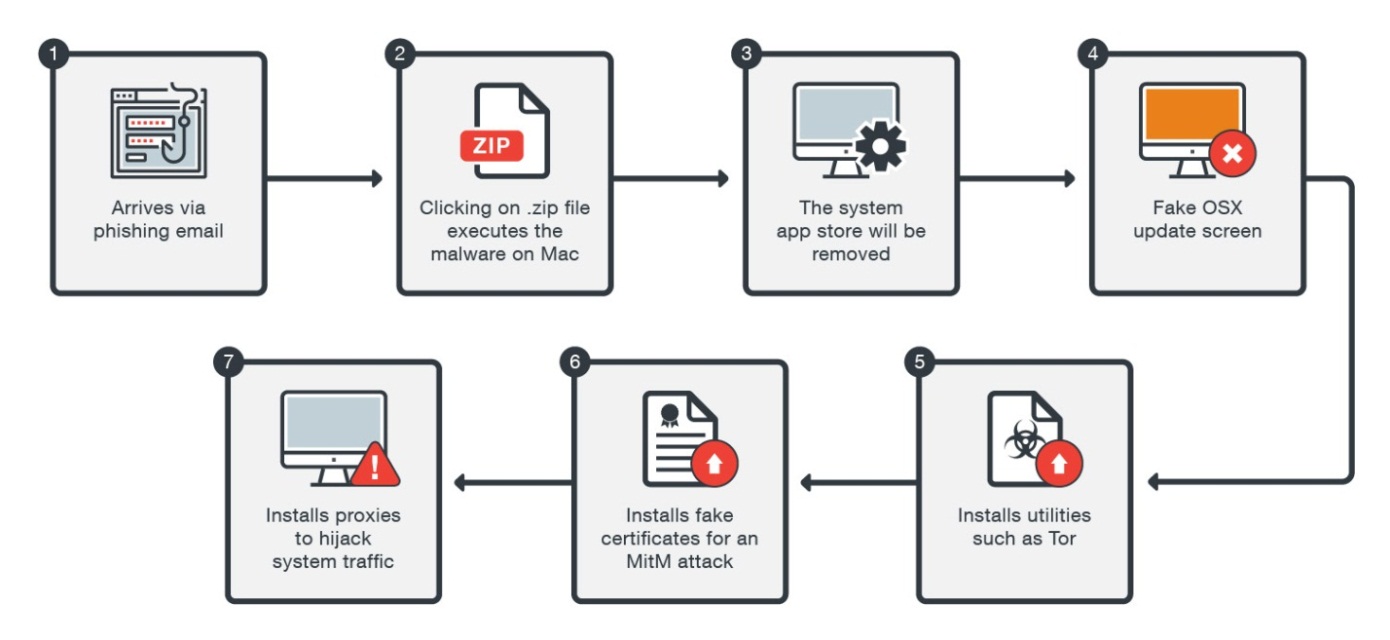

Банковский троян OSX_DOK распространяется с помощью фишинговых писем, содержащих вредоносные файлы с расширениями .zip и .docx.

Файл .zip содержит вредоносное приложение для macOS, а файл .docx — троян Werdlod, который используется для атак на Windows.

Приложение Dokument.app внутри .zip-архива в интерфейсе macOS выглядит как документ MS Word:

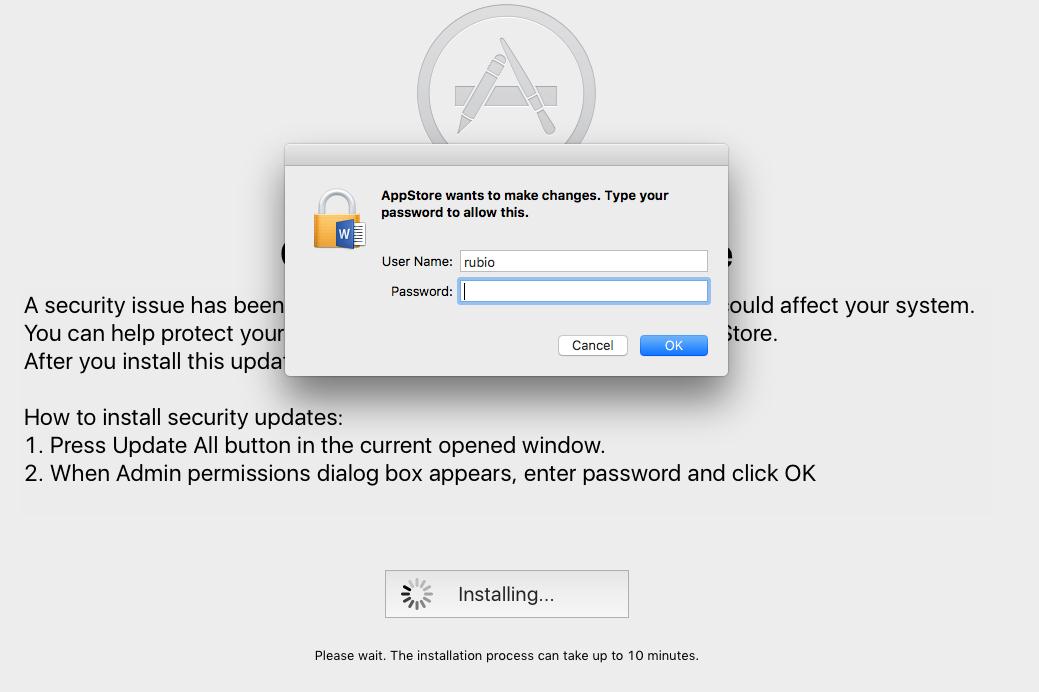

Оказавшись в системе, оно удаляет стандартное приложение App Store и запускает поддельное окно обновления macOS, запрашивающее пароль администратора:

Получив учетные данные, троян инициирует загрузку других приложений и устанавливает в систему фальшивые сертификаты для атаки «человек посередине».

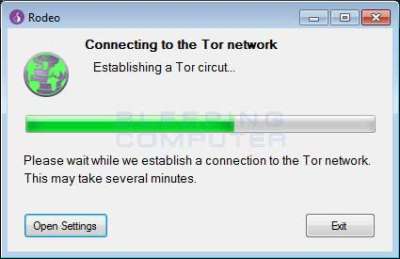

Неизвестные злоумышленники создали подделку под Tor-браузер и распространяют её среди доверчивых пользователей, якобы чтобы предоставить им доступ к подпольным торговым площадкам Даркнета:

Вредоносное приложение, копирующее Tor, носит имя Rodeo Browser и распространяется через ролики на YouTube, где неискушенных пользователей учат, как «попасть в даркнет» и приобрести там запрещенные законом товары.

Обнаружена необычная версия известного вредоносного кода Neutrino, ориентированная на платежные терминалы. Проникнув в POS-терминал, Neutrino связывается с управляющим сервером, а затем передаёт ему данные платёжных карт клиентов.

Криптовалюты

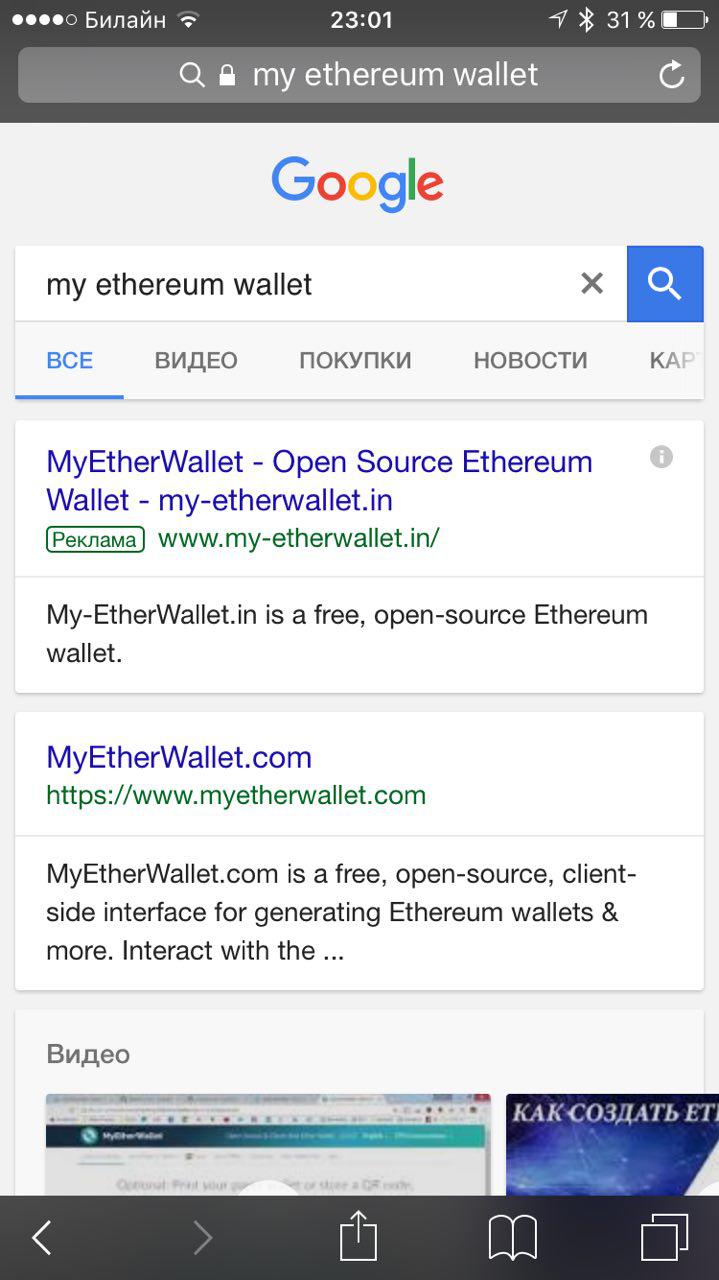

Специалисты Антифишинга сообщают о новых атаках на пользователей MyEtherWallet — инструмента с открытым исходным кодом для создания Ethereum-кошельков и выполнения транзакций.

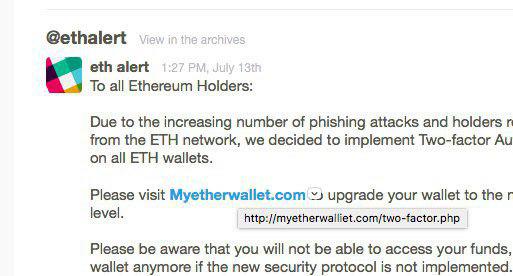

Атаки происходят через мошенническую рекламу и фишинговые ссылки в мессенджерах:

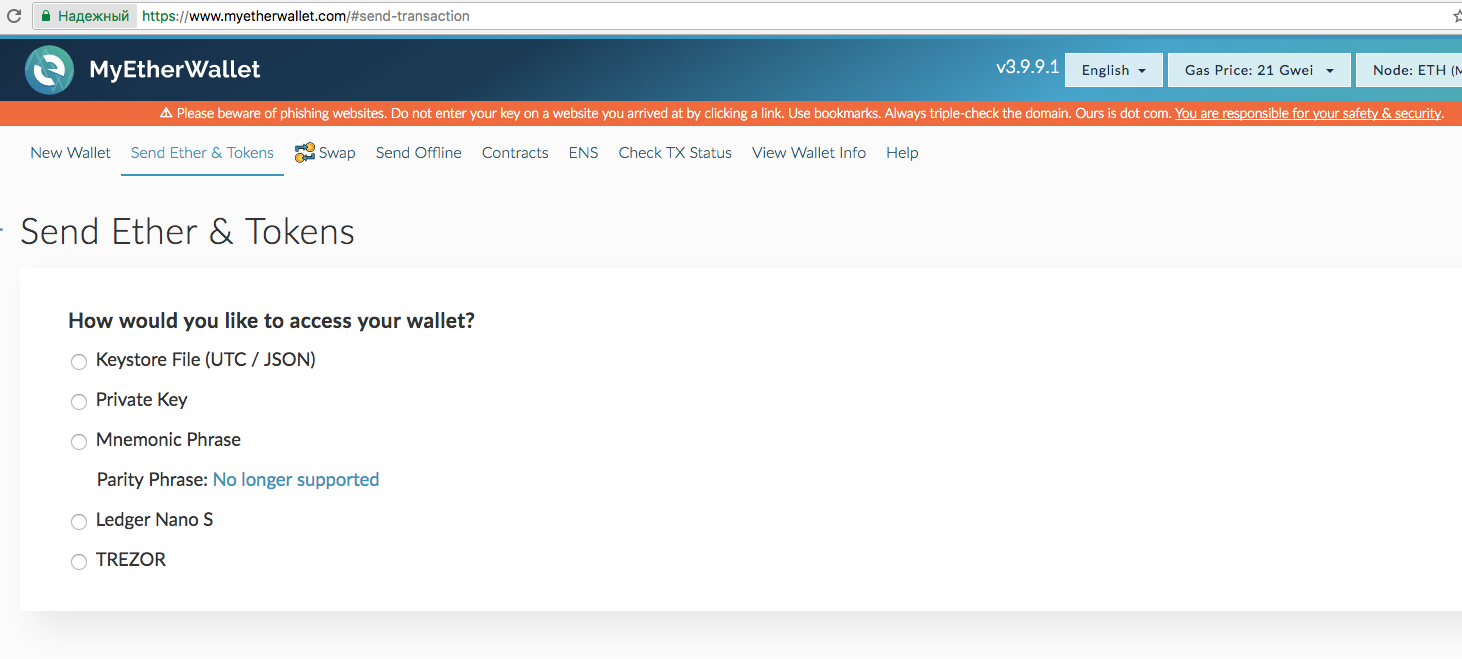

сравните адрес настоящего сайта и дополнительную букву i в фишинговом URL

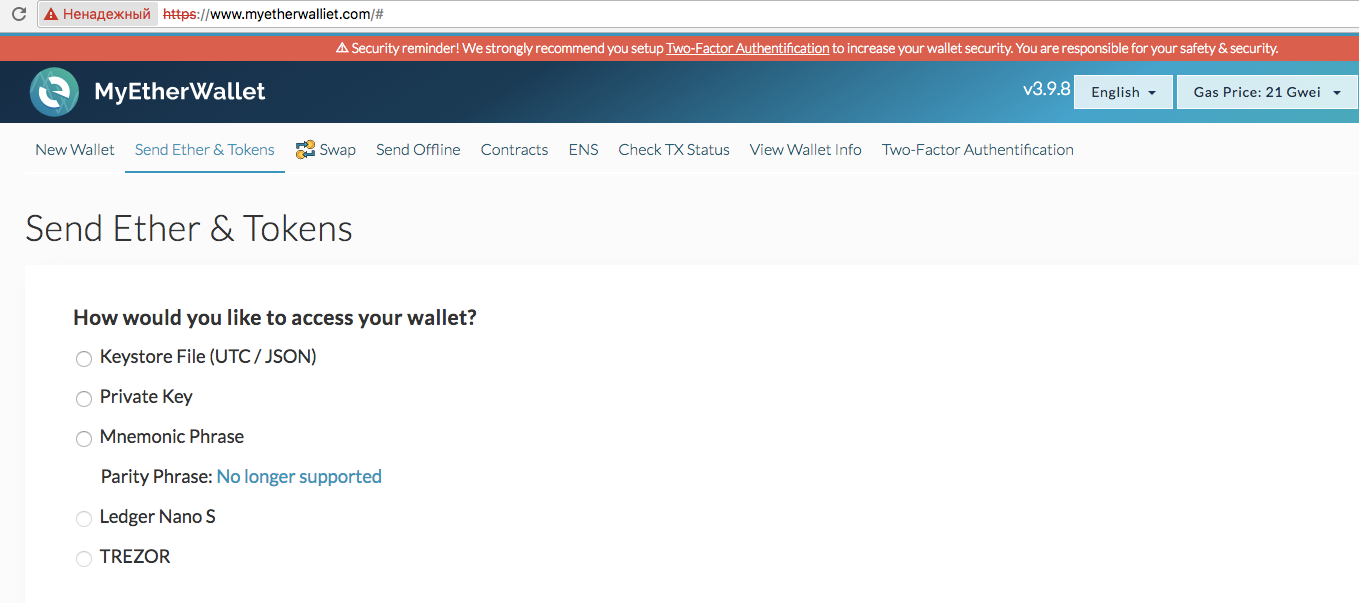

По ссылке пользователей ждет фишинговый сайт, который полностью копирует дизайн настоящего сайта и настойчиво предлагает «включить двухфакторную аутентификацию», в ходе чего украдет аккаунт пользователя:

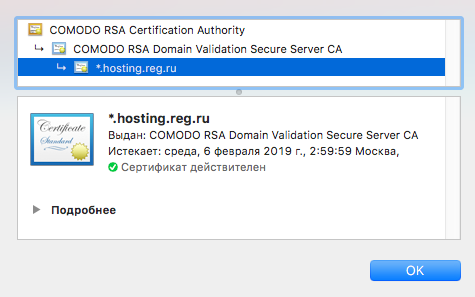

Подделку легко узнать, если перейти на https-версию сайта: мошенники не потрудились заменить стандартный сертификат, в результате чего браузеры показывают ошибку:

Мошенники рассылают фишинговые сообщения от имени создателя Ethereum. В сообщении говорится, что Ethereum-кошелек заблокирован из-за ошибки, и чтобы его разблокировать, нужно пройти по ссылке в письме:

Real Vitalik got a message from Scam Vitalik. And no, I'm not clicking on that link, and if you receive this message you shouldn't either. pic.twitter.com/tO2eacerSs

— Vitalik Buterin (@VitalikButerin) 11 июля 2017 г.

Мобильная безопасность

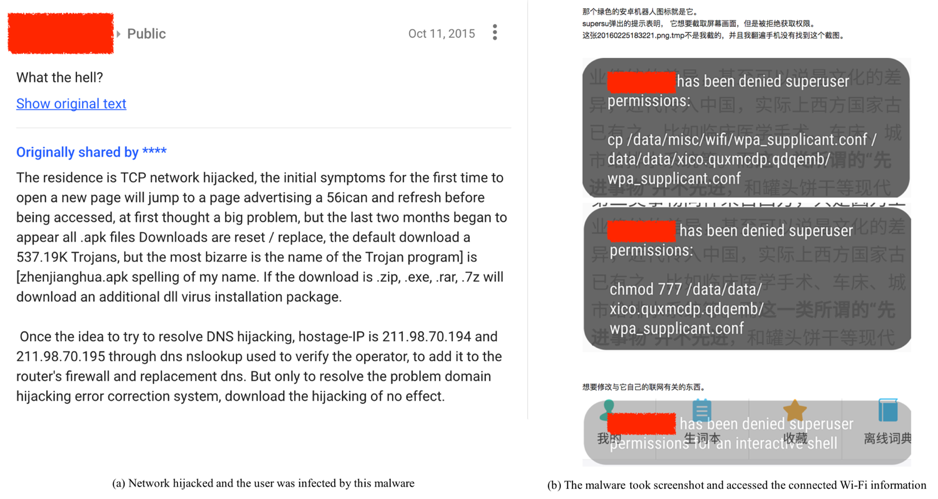

Новый Андроид-троян SpyDealer способен красть сообщения из популярных программ, в том числе Facebook, WhatsApp, Skype, Viber, Telegram и других с помощью функций доступности Андроид.

SpyDealer также собирает личную информацию, включая номер телефона, IMEI, IMSI, SMS, MMS, контакты, учетные записи, историю звонков, местоположение и связанную с Wi-Fi информацию. Троян может отвечать на звонки, записывать аудио и видео, делать снимки с камеры устройства, контролировать местоположение и делать снимки экрана. Программа может получить привилегии root и закрепиться в системе при помощи коммерческого приложения Baidu Easy Root.

Предполагаемый первичный вектор заражения — скомпрометированные беспроводные сети, а большинство жертв имеют версию Андроид от 2.2 до 4.4.

Вымогатель LeakerLocker экран Андроид-устройств и угрожает жертве разослать контактам всю личную информацию с устройства, включая снимки с камеры и историю просмотра в браузере, если жертва не заплатит выкуп в 50 долларов.

Вектор заражения — мошеннические приложения из Плей-маркета Wallpapers Blur HD и Booster & Cleaner Pro, каждое из которых было загружено несколько тысяч раз.

Новое вредоносное ПО для Андроид-смартфонов Xafekopy незаметно подписывает своих жертв на различные платные сервисы через клики по ссылкам (в том числе с обходом капчи) или через СМС-сообщения.

Троян распространяется в рекламных сетях под видом полезных приложений, при этом в его исполняемых файлах действительно есть какой-нибудь «полезный функционал». Таким образом, магазинам приложений и модераторам рекламных сетей становится сложнее идентифицировать программу как вредоносную.

Из-за халатности одного из сотрудников AT&T злоумышленники похитили средства с PayPal-аккаунта американского iOS-разработчика Джастина Уильямса, защищенного двухфакторной аутентификацией.

- Неизвестный злоумышленник несколько раз звонил в поддержку AT&T и просил операторов колл-центра переключить на него аккаунт Уильямса.

- Сначала сотрудники оператора связи не поверили мошеннику, который не знал даже секретного кода, и блокировали поступившие от него запросы.

- Однако чуть позже кто-то из сотрудников AT&T смягчился и, нарушив правила, согласился переназначить номер на новую SIM-карту, как просил злоумышленник.

- После этого атакующий получил возможность перехватывать текстовые сообщения и звонки, поступающие на номер Уильямса.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.