Антифишинг-дайджест №25 c 14 по 20 июля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 14 по 20 июля 2017 года.

Сергей Волдохин

sv@antiphish.ru

Андрей Жаркевич

редактор, ИТ-руководитель

Сайты и почта

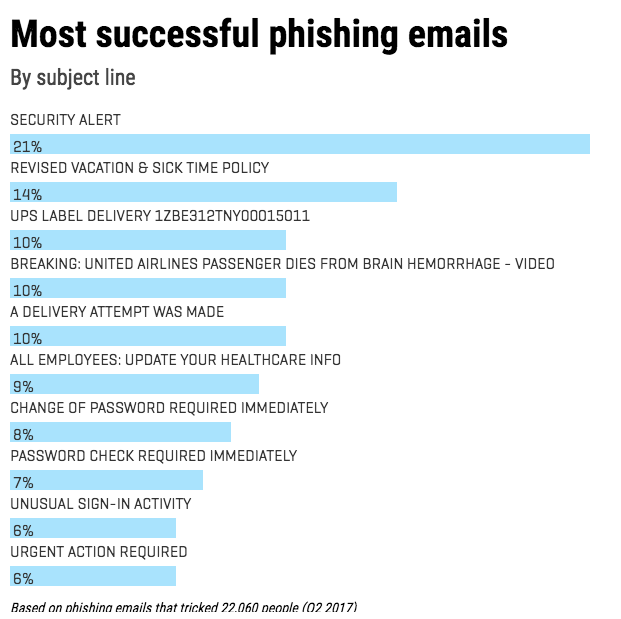

Опубликована подборка наиболее действенных тем фишинговых писем, получив которые, люди чаще всего переходили по ссылкам:

Антифишинг рекомендует использовать эту, и другую подобную статистику для выбора приоритетов при имитированных фишинговых проверках ваших сотрудников.

Рейтинг составлен компанией, специализирующейся на обучении в области безопасности, на основе действий более чем 20 тысяч сотрудников различных организаций.

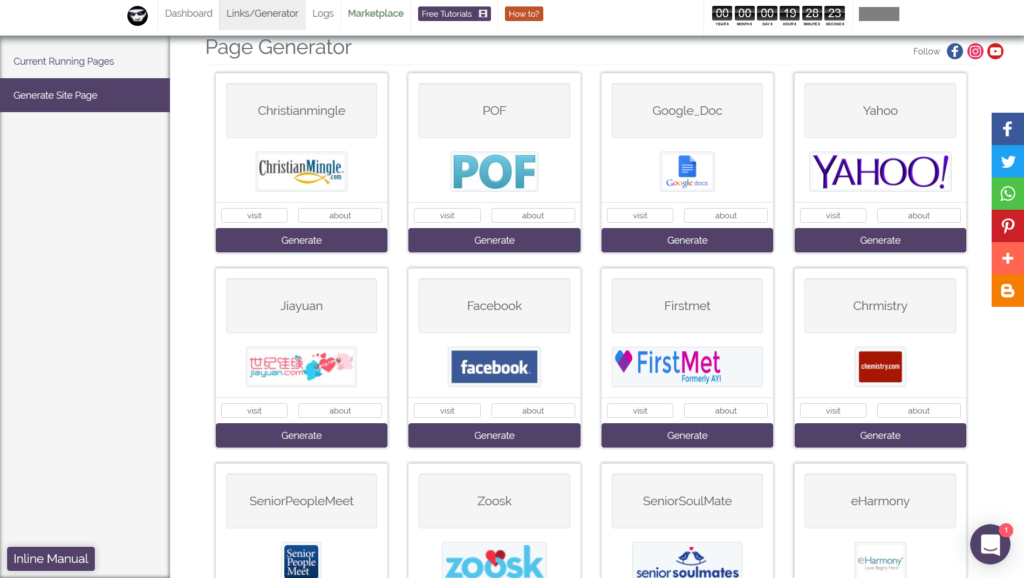

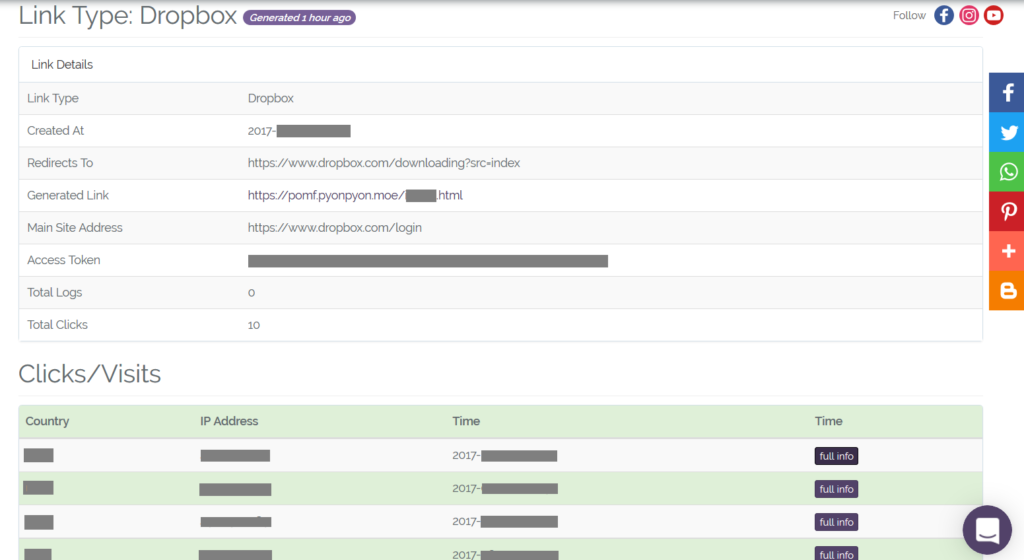

Исследователи обнаружили автоматизированную платформу Hackshit, которая действует по бизнес-модели Phishing-as-a-Service («фишинг как услуга») и обещает бесплатные пробные учетные записи для доступа к учебным пособиям по взлому и фишингу.

- Фишинговые страницы зашифрованы с помощью алгоритма base64;

- обслуживаются с сайтов с защищенным подключением (HTTPS), платформа использует цифровой сертификат Let’s Encrypt;

- находятся на доменах верхнего уровня .moe;

- учетные данные жертв передаются по протоколу WebSocket.

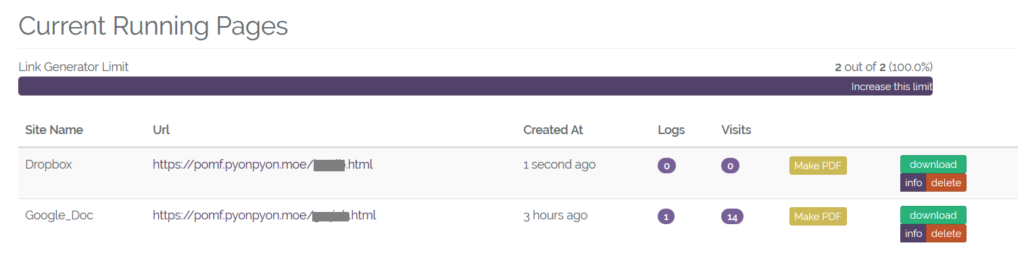

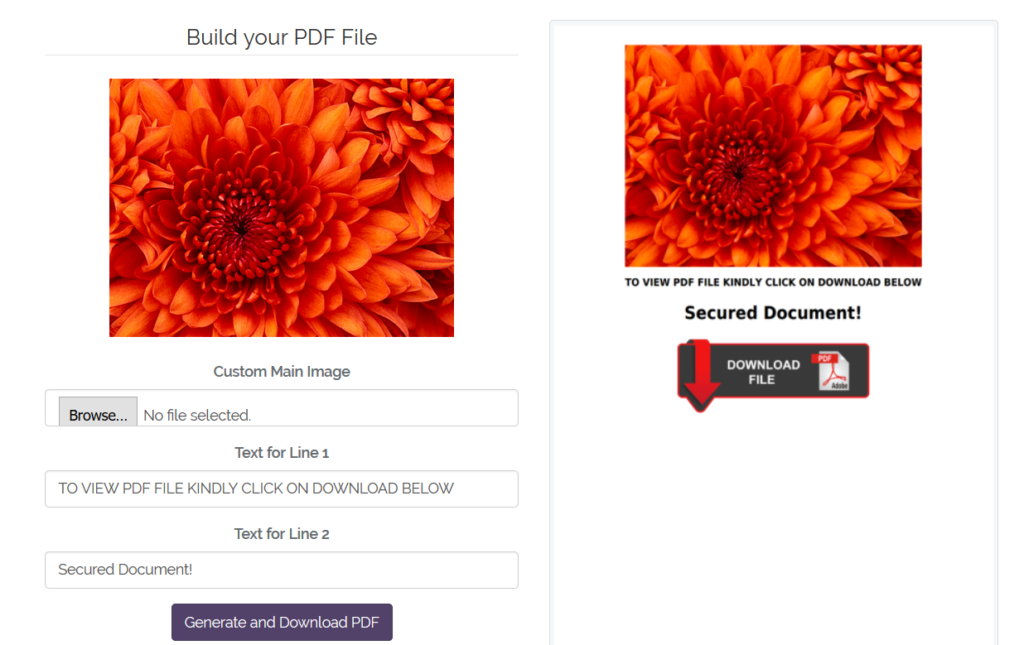

Hackshit как платформа предлагает несколько сервисов для фишинга, а также черный рынок для покупки и продажи аналогичных сервисов. Злоумышленник может сгенерировать фишинговую страницу с помощью ссылки page/generator, авторизоваться в электронной почте жертвы, просматривать все контакты и отправлять им письма с фишинговой ссылкой или вложенным PDF-файлом, который сервис также помогает сгенерировать:

Мошенники могут расплачиваться за взломанные учетные данные биткойнами или Perfect Money. Стоимость подписки составляет от $40 до $250 за 2 месяца.

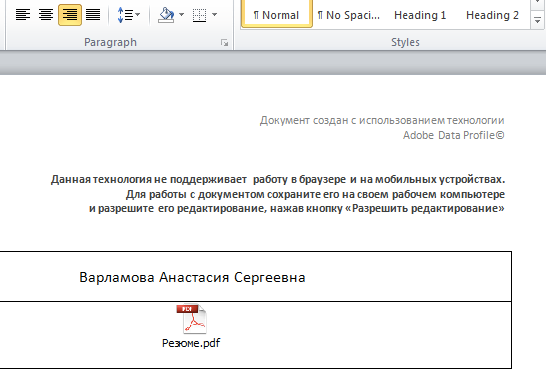

Специалисты Антифишинга сообщают о новом примере фишинга против русскоязычных пользователей.

- Начинается атака вполне традиционно — во вложенном в письмо документе MS Word содержится вредоносный исполняемый файл.

- Особенностью атаки является предлог, под которым пользователь должен открыть вредоносный файл: якобы, в документе используется некая (несуществующая) технология Adobe Data Profile (c):

См. также технический анализ вредоносной активности.

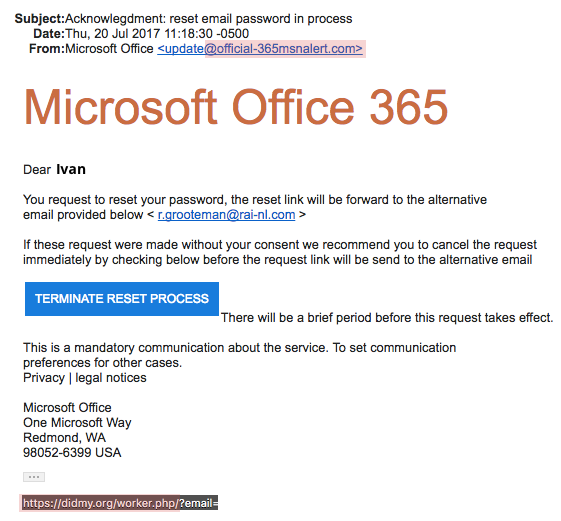

Подписчики Антифишинг-дайджеста сообщают об атаке против пользователей

MS Office 365.

Мошенники пишут пользователю о попытке восстановить пароль от его аккаунта на посторонний адрес почты, и рекомендуют «прервать процесс восстановления», перейдя по ссылке на фишинговый сайт:

Хакеры атаковали электронную почту МИД России. С помощью массовой рассылки злоумышленники получили доступ к различным информационным ресурсам МИД. Около 140 поддельных писем пришло на адреса пользователей домена mid.ru. Они содержали веб-ссылку на скачивание информационного бюллетеня, а отправителем значился электронный адрес пресс-службы. При этом использовалась ранее скомпрометированная учетная запись посольства РФ в Иране, а источником был IP-адрес, зарегистрированный в Венгрии.

«Умные» устройства

Исследователю удалось получить удаленный контроль над гироскутером Segway Ninebot miniPRO через уязвимости в приложении для смартфона и используемых протоколах коммуникации.

Социальные сети и мессенджеры

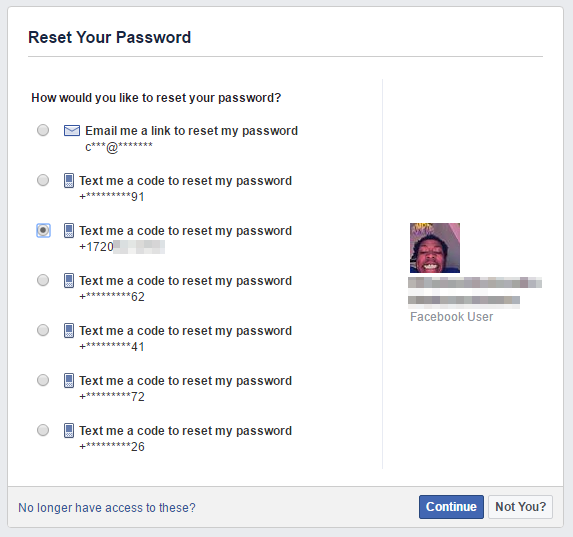

Исследователь случайно обнаружил, что может получить доступ к чужому аккаунту в Фейсбуке через номер своего мобильного телефона, который когда-то был привязан к этому аккаунту:

Рекомендуем проверить актуальные номера телефонов в настройках вашего Фейсбука.

Фейсбук позволяет добавить к аккаунту новый телефонный номер, при этом многие пользователи даже не догадываются о том, что старый номер вообще нужно удалять.

Еще легче оказалось получить доступ к чужой учетной записи в социальной сети MySpace.

Форма восстановления аккаунта позволяла указать только полное имя, юзернейм и дату рождения. Этого было достаточно для восстановления или перехвата доступа к любой учетной записи. Никаких подтверждений по телефону или почте, никакой дополнительной информации не требовалось.

Мобильная безопасность

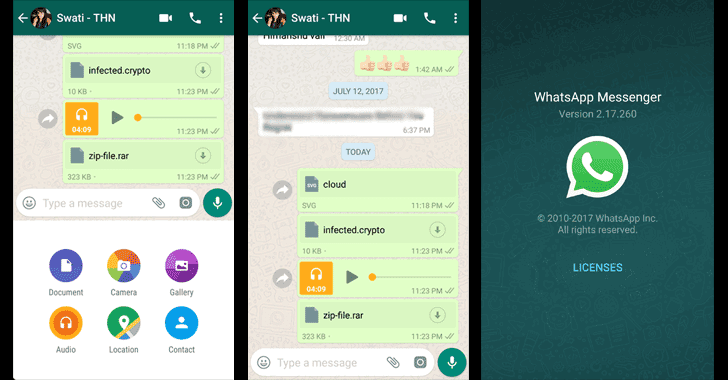

Популярный мессенджер WhatsApp теперь поддерживает передачу файлов любых форматов:

Кроме очевидного удобства для пользователей, эта же функция может принести новые риски безопасности. Например, теперь через мессенджер можно будет передать вредоносный .APK-файл прямо на устройство жертвы.

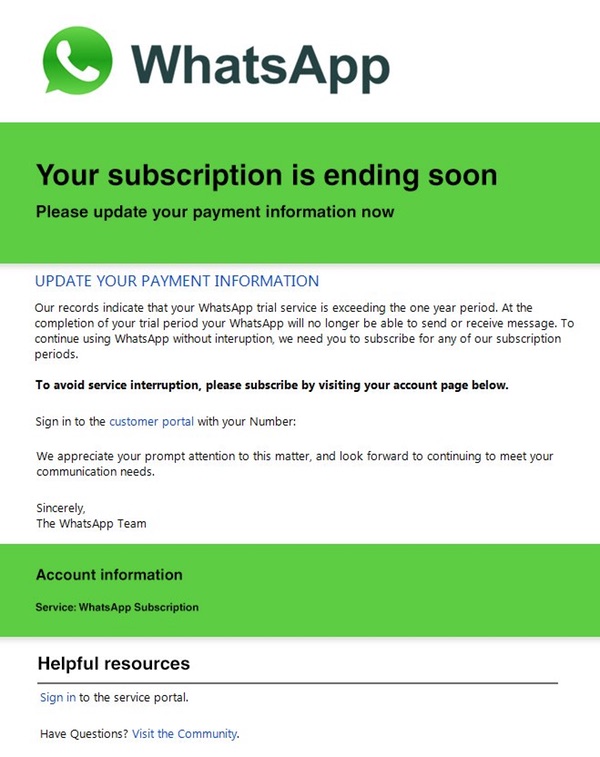

Новая фишиговая атака направлена на пользователей WhatsApp.

Мошенники присылают письмо, в котором сообщают о том, что пользование мессенджером становится платным, и предлагают перейти по ссылке для оплаты подписки:

Аналогичные ссылки ранее приходили в СМС:

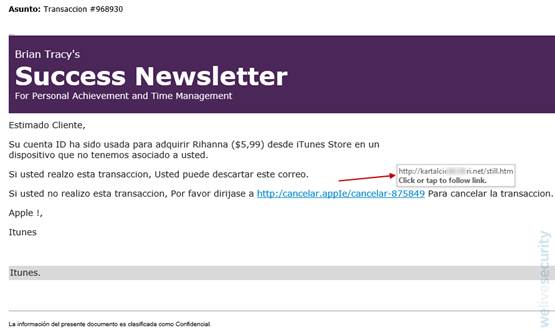

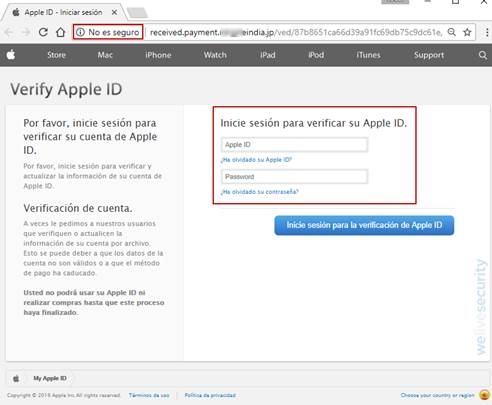

Мошенники собирают данные банковских карт и другую личную информацию пользователей Apple, рассылая письма о несуществующей покупке в iTunes Store:

- Если пользователь не обратит внимание на грамматические ошибки в письме и тот факт, что адрес отправителя не имеет отношения к Apple, он может поверить мошенникам и перейти на фишинговый сайт.

- На фишинговом сайте пользователю предлагается ввести Apple ID и пароль, далее — заполнить анкету «для подтверждения личности».

- Мошенники запрашивают исчерпывающие данные: имя, фамилию, почтовый адрес, телефон, дату рождения и данные банковских карт. «Принимаются» карты всех распространенных платежных систем, включая Visa, MasterCard, American Express и др.

После ввода данных на странице появится сообщение о том, что учетная запись успешно прошла проверку. Пользователь будет перенаправлен на главную страницу настоящего iTunes Store, а его персональные данные окажутся у злоумышленников.

Google будет предлагать всем, кто уже пользуется двухэтапной верификацей через СМС, перейти на использование уведомлений на смартфоне. Для использования уведомлений пользователям Android не придется совершать каких-либо дополнительных действий, пользователям iOS, которые пожелают воспользоваться новой функцией, придется установить приложение Google Search.

ИБ-специалисты уже доказали, что для обхода двухфакторной аутентификации может использоваться и набор сигнальных телефонных протоколов SS7 (или ОКС-7, Система сигнализации №7), разработанный в далеком 1975 году. Примеры таких атак уже были зафиксированы в реальности.

Пользователям Apple рекомендуется обновить iOS до версии 10.3.3, чтобы избежать возможной компрометации устройства через уязвимость в беспроводном чипе Broadcom Wi-Fi.

Исследователи обещают рассказать подробности об этой уязвимости и способах ее эксплуатации на ближайшем BlackHat USA 2017.

Браузерные расширения

Специалисты Яндекса опубликовали расследование инцидента, в результате которого на сайте Госуслуг оказались фрагменты с iframe, подгружающие данные с 15 сомнительных доменов.

По версии Яндекса, появление данного кода на страницах gosuslugi.ru не связано со взломом, целенаправленной атакой. Более вероятно, что у администратора, который редактировал содержимое этих страниц, было установлено браузерное расширение, которое внедрило посторонний код в документ, когда он загружался на сторону клиента, а на сервере он появился уже после того, как сотрудник сохранил свои изменения.

Устранена критическая уязвимость в составе расширений Cisco WebEx для Chrome и Firefox. Cisco WebEx — популярное решение для проведения вебинаров, конференций и других «удаленных мероприятий», которым пользуются более 20 млн человек.

Для эксплуатации уязвимости пользователю достаточно было перейти по вредоносной ссылке.

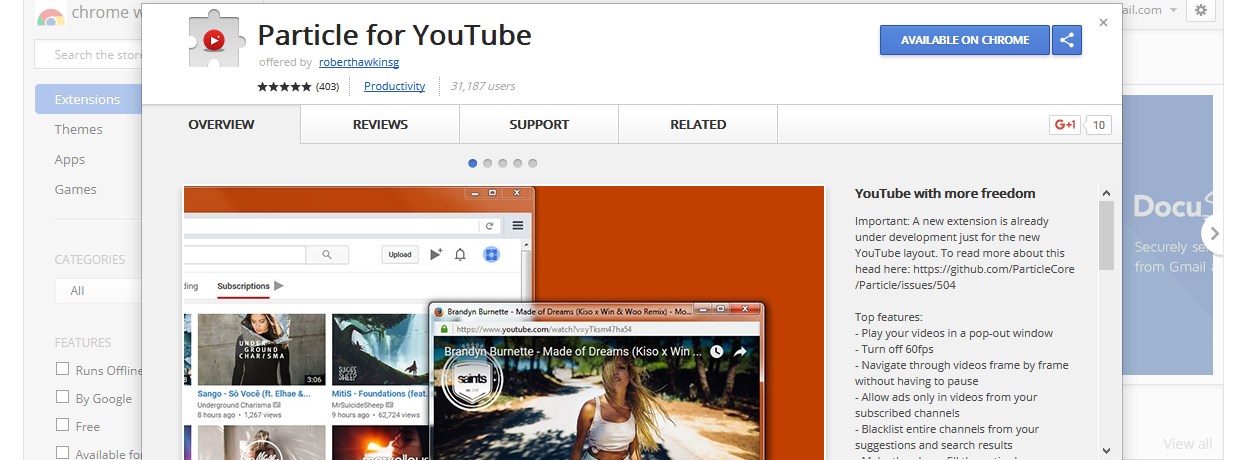

Браузерное расширение Particle для Chrome сменило владельца и стало вредоносным.

11 июля 2017 года в Chrome Web Store появилась обновленная версия Particle, которая запрашивает новые, крайне подозрительные права: чтение и изменение информации на любых сайтах, а также управление другими приложениями, расширениями и темами.

Как выяснилось, в новой версии Particle появилась директория algoad, и расширение «научилось» осуществлять рекламные инжекты в код таких сайтов, как Google, Yahoo, Bing, Amazon, eBay, Booking.com и других.

Человеческий фактор

Согласно результатам исследования «Лаборатории Касперского», сотрудники 39% российских компаний утаивают от руководства информацию о проблемах в области компьютерной безопасности. При этом 67% киберинцидентов вызваны в том числе действиями плохо информированных или невнимательных сотрудников.