Антифишинг-дайджест № 239 с 10 по 16 сентября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Массовая регистрация доменов, содержащая сочетания rusgaz, mosgaz и energo была зафиксирована в первых числах сентября. Пока ни один из этих сайтов не продвигается в поисковой выдаче.

Наполнение сайтов отличается в зависимости от региона пользователя: с территории РФ открываются потенциально фишинговые страницы, а пользователей из-за рубежа переадресует на случайные ресурсы.

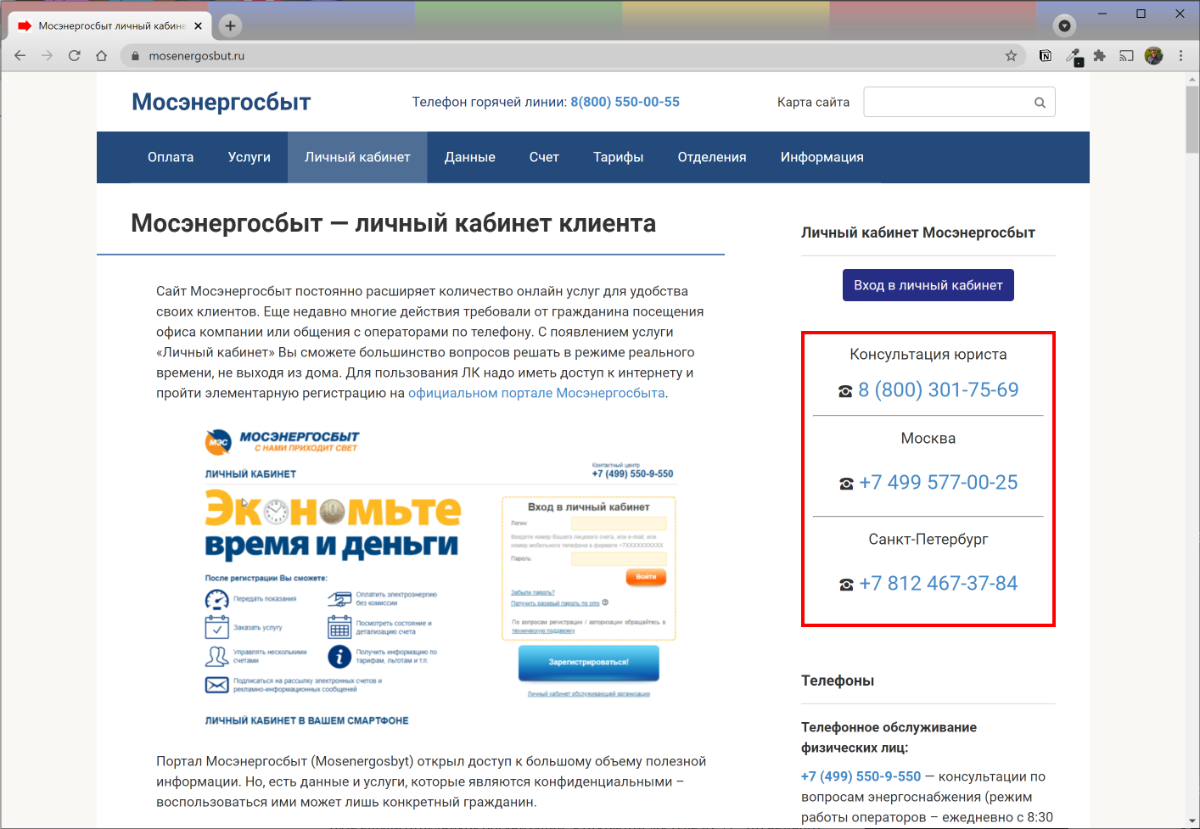

Часть зарегистрированных по новой схеме сайтов похожа на классический фишинг. Например, сайт mosenergosbut.ru представляет собой подделку под сайт «Мосэнергосбыта» mosenergosbyt.ru. Скорее всего, злоумышленники пытаются собрать учетные данные пользователей — логины, телефоны, почты, пароли.

На других сайтах, упоминающих в названии «Мосэнерго», идет атака уже на сотрудников компании. Например, на одном из сайтов предлагается ввести логин и пароль для доступа к медицинской карте работника.

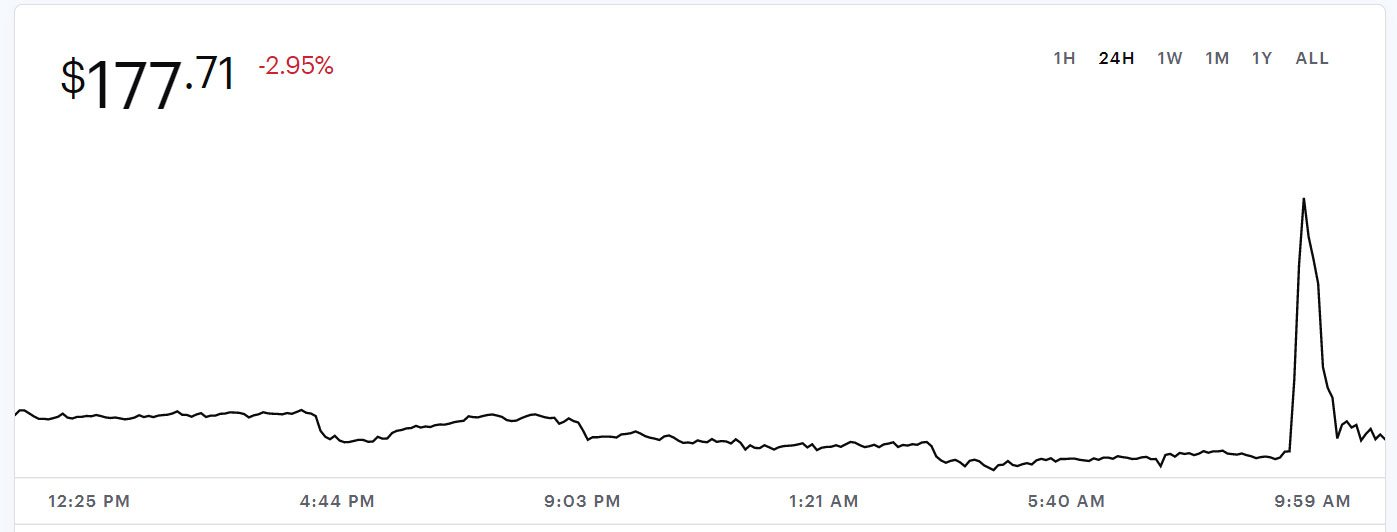

Мошенники распространили в интернете фальшивый пресс-релиз Walmart, в котором говорилось, что торговая сеть начнет принимать для оплаты криптовалюту Litecoin, чтобы взвинтить цены на неё. Стоимость Litecoin в результате выросла почти на 35%.

Документ содержал вымышленные цитаты главы Walmart Дуга Макмиллона и создателя Litecoin Чарли Ли, которые якобы заключили соглашение о партнерстве.

После публикации релиза на ведущих новостных сайтах и появления ретвитов новости в официальном Twitter криптовалюты, цена Litecoin поднялась со 175 до 237 долларов США.

Однако вскоре пользователи заметили, что в пресс-релизе использовался email-адрес на домене wal-mart.com, который зарегистрировали в августе 2021 года на Namecheap и который никак не связан с компанией Walmart.

https://t.co/Tn2N7HdfhF (the email domain used in the press release) was registered last month and doesn't go to any official website. pic.twitter.com/ADNGpmOCFD

— Steven (@Dogetoshi) September 13, 2021

Официальные представители Walmart тут же поспешили сообщить CNBC, что пресс-релиз был подделкой. Цена Litecoin быстро снизилась и теперь криптовалюта торгуется на уровне 180 долларов США.

Атаки и уязвимости

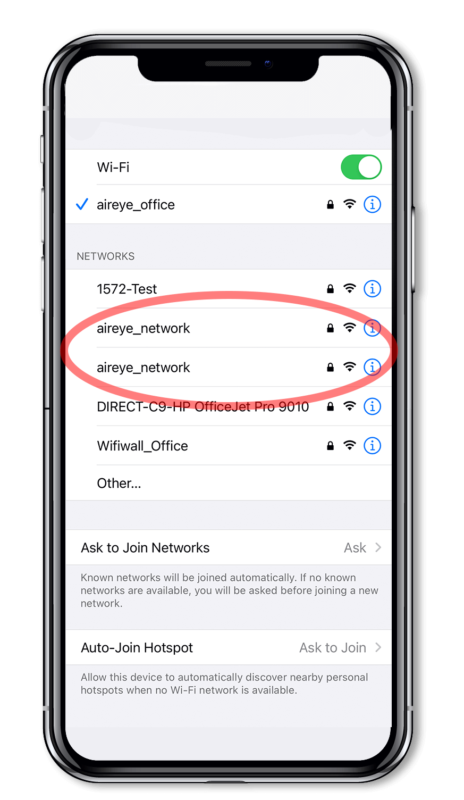

Метод, получивший название SSID Stripping, работает на Windows, macOS, Ubuntu, Android и iOS. Он состоит заключается в манипуляциях с именем подконтрольной хакерам беспроводной сети (SSID), в результате которых оно отображается как имя настоящей беспроводной сети.

Исследователям удалось сгенерировать три типа так называемых «ошибок отображения» («display errors»):

- Внедрение в SSID байта NULL, в результате чего устройства Apple отображают только часть имени, расположенного перед этим байтом. На устройствах под управлением Windows для этого можно использовать символ новой строки.

- Внедрение в SSID непечатаемых символов. Злоумышленник может добавить в SSID специальные символы, которые будут включены в имя, но не будут видны пользователю. Например, имя сети «aireye_x1cnetwork», где x1c представляет собой байт со значением 0x1C hex, отображается так же, как «aireye_network».

- Скрытие части имени сети из видимой области экрана. Например, имя сети «aireye_networknnnnnnnnnnnrogue», где «n» обозначает символ новой строки на iPhone будет отображаться как «aireye_network», поскольку слово «rogue» находится вне поле зрения. Вместе с ошибкой второго типа это можно использовать для эффективного скрытия суффикса названия вредоносной сети.

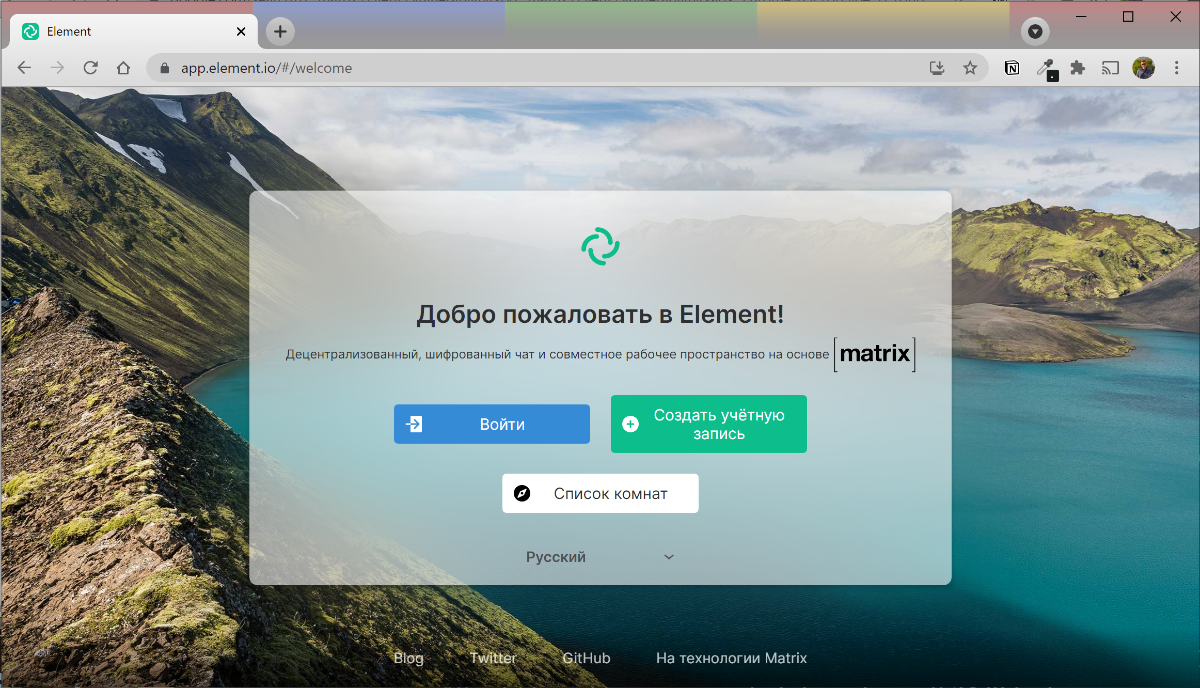

Проблема встречается в клиентах Matrix Element (web/десктоп/Android), FluffyChat, Nheko, Cinny и SchildiChat. В Element для iOS уязвимости нет.

Чтобы прочитать зашифрованные сообщения с помощью этих уязвимостей нужно получить контроль над учетной записью получателя. Для этого требуется либо скомпрометировать непосредственно его учетные данные, либо домашний сервер.

Таким образом, наибольшему риску подвержены пользователи в зашифрованных комнатах с вредоносными серверами. Администраторы вредоносных серверов могут выдавать свои устройства за устройства пользователей и перехватывать сообщения, отправляемые уязвимыми клиентами в этой комнате.

Инциденты

В открытом доступе обнаружены данные абонентов домашнего интернета компании Beeline.

One of the biggest RU mobile operators = Beeline. No reply or whatsoever. https://t.co/DwpcIG5OcK

— Bob Diachenko (@MayhemDayOne) September 9, 2021

Данные содержатся в общедоступном сервере Elasticsearch и включают ФИО, номер телефона, адрес эл. почты, серию и номер паспорта, адрес, дату рождения.

Сервер впервые появился в свободном доступе 27 августа и содержал более 4,1 Тб данных.

Глава отдела корпоративных коммуникаций Puma, подтвердил журналистам, что у компании произошла утечка, но подчеркнул, что инцидент не затронул данные пользователей.

Хакеры утверждают, что похитили у компании более 1 Гб данных. Чтобы подкрепить эти заявления доказательствами, злоумышленники обнародовали примеры некоторых файлов, которые, судя по всему, были взяты из официального Git-репозитория Puma.

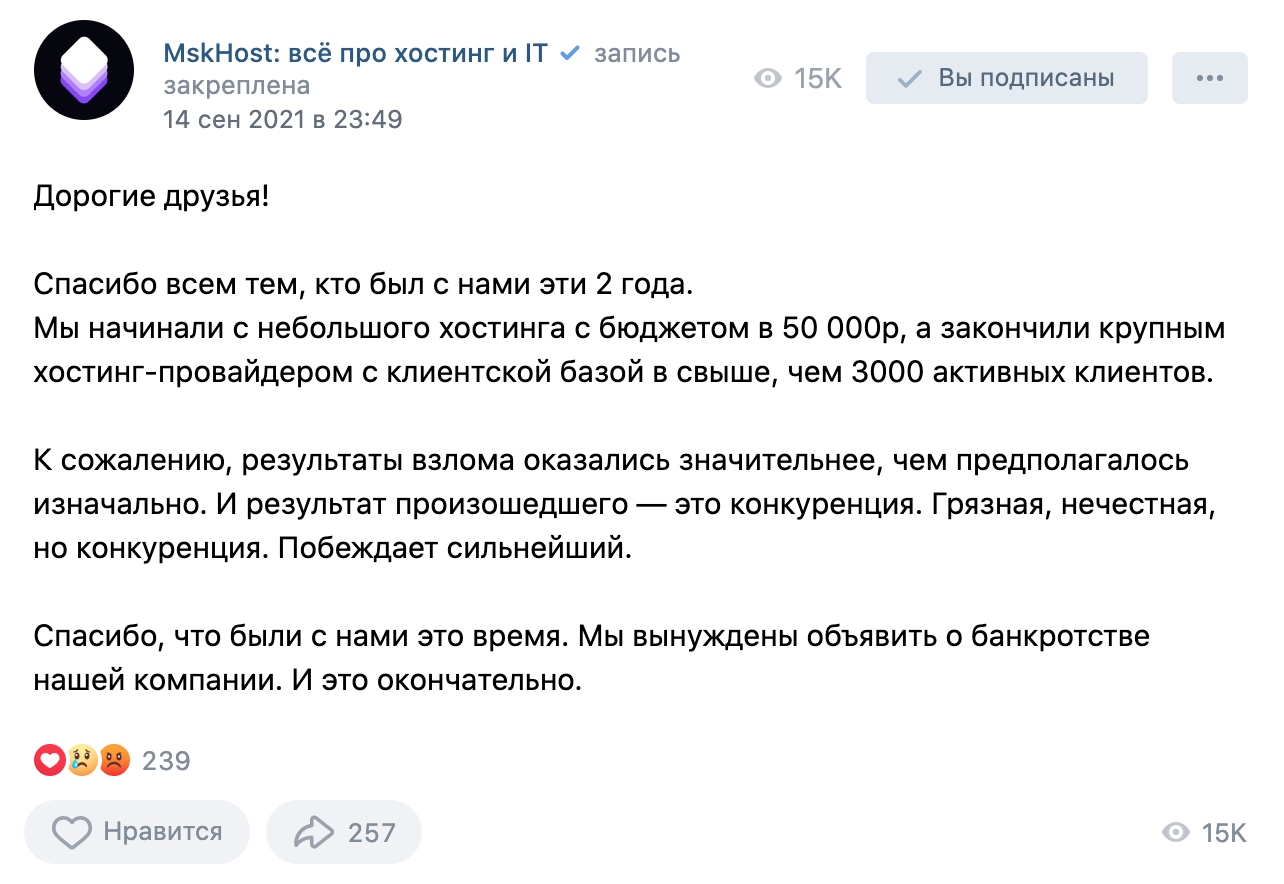

В результате кибератаки хостинг-провайдера MskHost приостановил работу всех сервисов, после чего объявил о банкротстве.

Вся инфраструктура хостинга была взломана, был получен доступ к пользовательским серверам и данным, а большая часть серверов была безвозвратно удалена.

Ответственность за взлом MskHost взяли на себя анонимные хактивисты. Они разместили на сайте провайдера ссылку , ведущую в Telegram-канал с обращением, объясняющим мотивы взлома.

По их словам, они неоднократно жаловались провайдеру на размещение фишинговых и кардинговых сайтов, но их просьбы были проигнорированы. Поэтому хактивисты «вместе c ведущими пентестерами СНГ были вынуждены нанести удар по инфраструктуре этого хостинг-проекта, и очистить Рунет от такого масштабного хостера черни».

При обнаружении подозрительной активности, обмен данными в затронутых системах был приостановлен. Расследование инцидента продолжается.

Olympus не раскрывает, с какого рода инцидентом столкнулась компания, однако, судя по вымогательскому уведомлению, атаку провела вымогательская группировка BlackMatter. Какой выкуп требуют у Olympus, пока неизвестно.

В результате атаки были зашифрованы все информационные системы ведомства. Из-за инцидента в ЮАР недоступны электронные услуги, оказываемые Департаментом юстиции, пострадала административная платежная система MojaPay.

Специалисты ведомства продолжают работу над восстановлением систем. Сотрудники в ручном режиме проводят судебные заседания, выдачу документов и выплаты.

Виновник кибератаки пока не установлен, не имеется свидетельств утечки данных и пока не поступало требований выкупа.

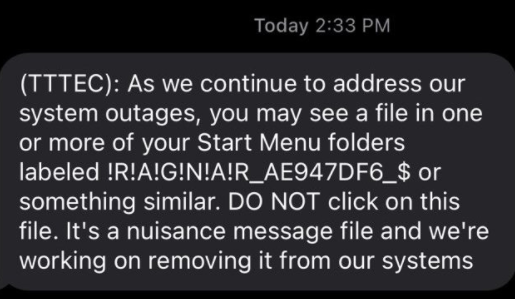

Сети компании предположительно были атакованы вымогательской группировкой Ragnar Locker. ИТ-службы TTEC призывают сотрудников не нажимать на файл под названием «! RA! G! N! A! R!», который внезапно мог появиться в меню «Пуск» Windows.

Большинство служб компании сообщают о «неработоспособности». Cотни сотрудников TTEC, которым поручено работать с предоплаченными услугами Bank of America, не могут удаленно подключиться к инструментам обслуживания клиентов TTEC. Более тысячи сотрудников TTEC не могут выполнять свою обычную работу по поддержке клиентов Verizon.

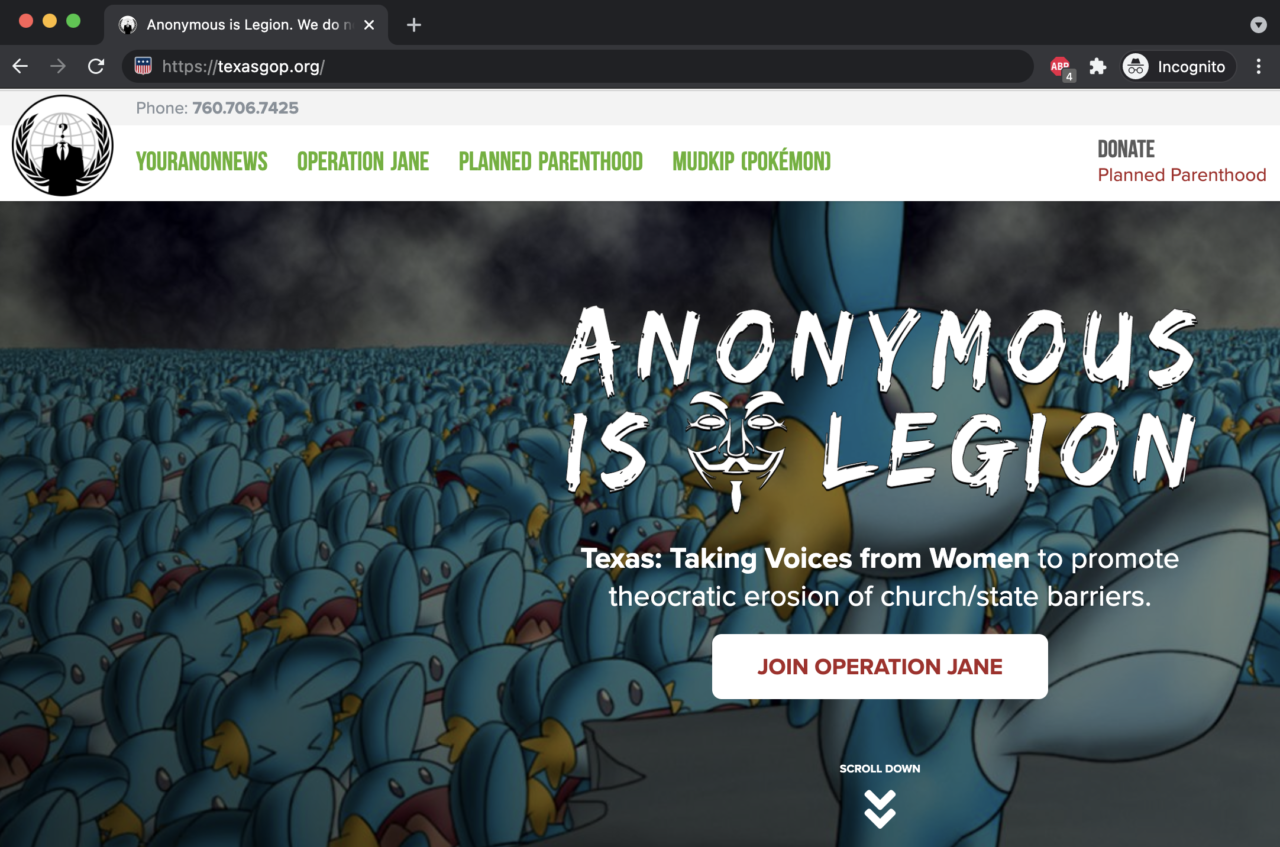

Хактивисты Anonymous заявили о похищении почти 180 гигабайт данных у регистратора доменов Epik.

В список клиентов компании входят праворадикальные сайты, в том числе Texas GOP, Gab, Parler, 8chan и пр. Похищенные данные были опубликованы в виде torrent-файлов, а также выложены на сайте Distributed Denial of Secrets (DDoSecrets).

По словам Anonymous, что набор данных содержит «все необходимое для отслеживания реальных владельцев и руководителей фашистской стороны интернета».

В Epik отрицают утечку и сообщают о том, что проводится расследование.