Антифишинг-дайджест № 238 с 3 по 9 сентября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Мошенническое видео распространяется под заголовком «Важное заявление от Олега Тинькова» от страницы Tinkоff Вonus. В нем Тиньков якобы обещает подарить 50% к сумме вложений при регистрации. «Например, вы инвестируете 20 тыс. руб., а на счет для работы получаете 30 тыс. руб.», — говорит поддельный Тиньков.

Подделку можно отличить по голосу, непохожему на голос Олега Тинькова, низкому качеству монтажа — например, движение губ и речь не согласованы. При этом преступникам удалось создать реалистичное моргание, в то время как в других дипфейках люди не моргают, так как они создаются по фото с открытыми глазами.

После перехода по ссылке в посте с фальшивкой пользователь попадает на фишинговую страницу с логотипами банка «Тинькофф» и «Тинькофф Инвестиций», где его просят оставить имя, email и телефон.

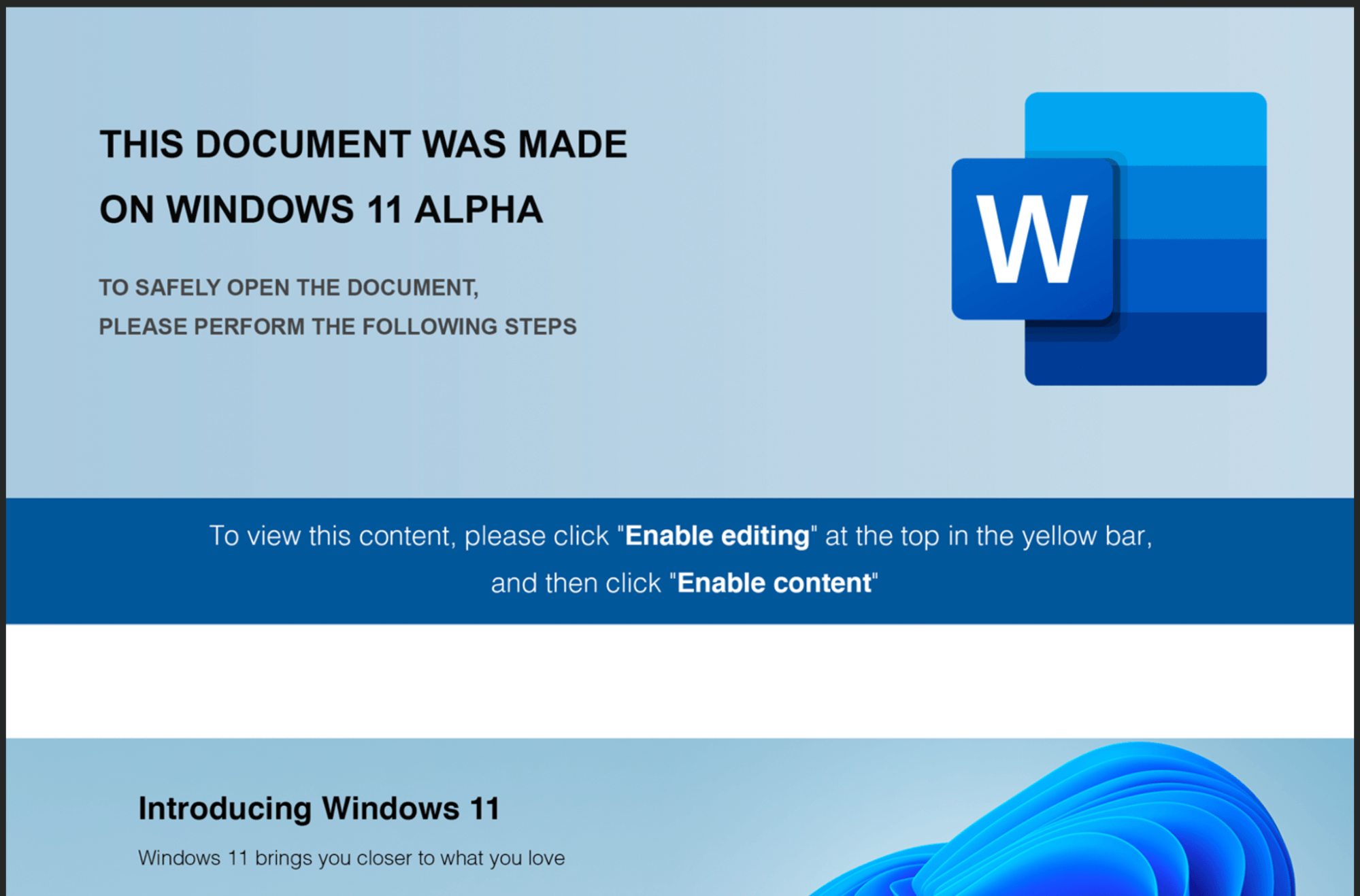

Организатор кампании — APT-группировка FIN7, также известная как Carbanak.

Схема кампании:

1. Жертва получает письмо с документом Microsoft Word, якобы содержащий сведения о возможностях Windows 11.

2. Для просмотра документа пользователя просили включить активный контент.

3. Если пользователь включал контент, запускался обфусцированный макрос, загружающий на машину вредоносный JavaScript-бэкдор, который FIN7 использует как минимум с 2018 года.

4. VBA-загрузчик извлекает из документа шифрованные списки по ним проводит ряд проверок:

- ищет имя домена CLEARMIND — связь с PoS-провайдером американских рителейров и владельцев отелей;

- пытается определить язык, которым пользуется владелец компьютера;

- ищет признаки виртуального окружения;

- проверяет доступный объем памяти — не менее 4 Гбайт;

- через LDAP ищет объект RootDSE, с помощью которого можно получить имя домена в каталоге Active Directory, к которому привязан данный компьютер.

5. Если проверка прошла успешно, в папку TEMP загружается скрипт word_data.js, заполненный мусорными данными для маскировки полезной нагрузки.

6. Установка JavaScript-бэкдора не происходи, если обнаружен какой-либо язык из стоп-листа, в который входят русский, украинский, молдавский, эстонский, сербский, серболужицкий, словацкий, словенский, или присутствие виртуальной машины VMWare, VirtualBox, innotek, QEMU, Oracle, Hyper или Parallels.

Схема мошенничества:

- С мужчинами в социальных сетях связываются «женщины» с фальшивых аккаунтов, а затем звонят по видео, общаются с пользователем и производят действия сексуального характера.

- После разговора мужчины получают угрозы разослать записанное видео знакомым и родственникам жертвы, если тот не перечислит определённую сумму на счёт шантажистов.

- И хотя жертва не совершала ничего непристойного, мошенники с помощью технологий Deepfake и синтеза речи создают фальшивый ролик, где жертва ведёт себя неподобающим образом, и рассылают его родственникам и знакомым мужчины.

- Если раньше в такой схеме участвовали настоящие женщины, то сейчас благодаря технологиям расходы на подобные кампании стали значительно меньше.

Организатор кампании — группировка BladeHawk. Для атак использовались шесть Facebook-профилей, два которых публиковали фальшивые новости, а остальные делились контентом в поддержку курдов. Каждый пост содержал ссылки на шпионские программы Android 888 RAT и SpyNote.

В общей сложности обнаружено 28 вредоносных публикаций в Facebook, относящихся к кампании BladeHawk. Шпионское ПО было загружено почти 1,5 тыс. раз в период с июля 2020 года по июнь 2021 года.

Вредонос 888 RAT доступен на подпольных форумах с 2018 года. Windows-версия стоит 80 долларо США, версии для Android и Linux — от 150 до 200 долларов США. Троян похищает и удаляет данные на устройстве, создаёт скриншоты, собирает информацию о местонахождении устройства, крадёт учетные данные для аккаунтов в Facebook, SMS, список контактов.

Атаки и уязвимости

💥💥⚡️⚡️

EXPMON system detected a highly sophisticated #ZERO-DAY ATTACK ITW targeting #Microsoft #Office users! At this moment, since there's no patch, we strongly recommend that Office users be extremely cautious about Office files — DO NOT OPEN if not fully trust the source!— EXPMON (@EXPMON_) September 7, 2021

Уязвимость получила идентификатор CVE-2021-40444 и оценена в 8,8 баллов из 10 по шкале CVSS. Она присутствует в во всех версиях Windows, включая Windows Server 2008-2019 и Windows 8.1-10. Хотя MHTML в основном использовался для браузера Internet Explorer, этот компонент также применяется в приложениях Office для рендеринга размещенного в интернете контента внутри документов Word, Excel и PowerPoint.

Используя уязвимость, можно создать вредоносный компонент ActiveX, который будет использоваться документом Microsoft Office и обрабатываться MHTML. Злоумышленнику останется лишь убедить пользователя открыть такой вредоносный файл.

Уже сообщается о реальной атаке по этому вектору с использованием файла .DOCX. При открытии документ загружал движок Internet Explorer для рендеринга удаленной веб-страницы атакующего. Затем, с помощью элемента управления ActiveX, расположенного на этой странице, при помощи функции «Cpl File Execution» загружалось вредоносное ПО.

Эксперты сообщают, что такой метод атак на 100% надежен, что делает его очень опасным.

Источником проблемы стал компонент Address Book, позволяющий любому подменить контактную информацию сотрудников организации, используя внешний похожий домен, имя которого содержит Unicode-символы из других языков.

Например, если доменом компании является ’somecompany[.]com’, атакующий, который зарегистрировал домен с национальными символами, например, ’ѕomecompany[.]com’ (xn—omecompany-l2i[.]com), может отправить убедительные фишинговые письма сотрудникам компании ’somecompany.com’, использующей Microsoft Outlook для Windows.

Оказалось, что письма, отправленные с похожих на легитимные домены, в Outlook будут отображать контактную карту реального человека, зарегистрированного на официальном домене из-за того, что Address Bookне делает различий при отображении контактной информации.

Инциденты

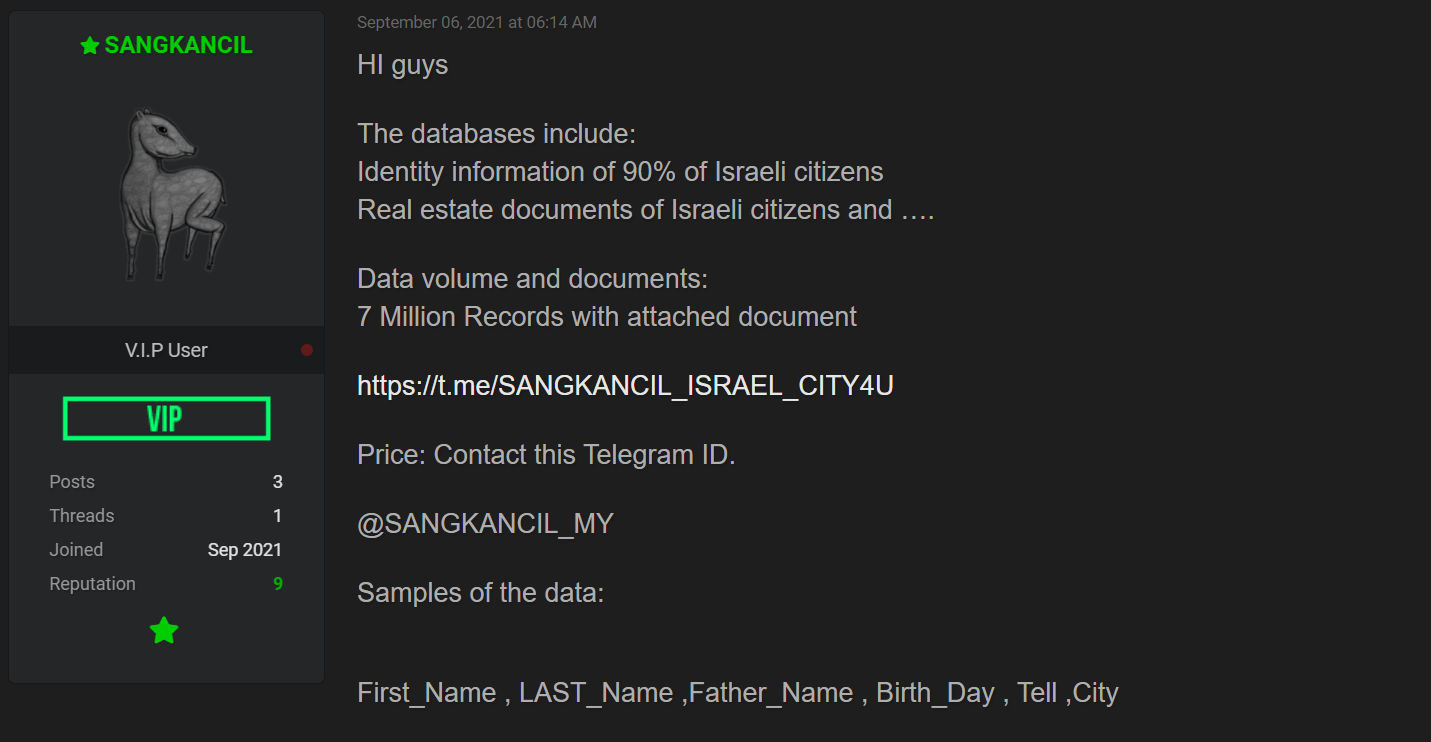

В результате взлома сайта CITY4U были похищены личные данные 7 миллионов израильских граждан.

Через портал CITY4U местные органы власти во многих городах Израиля собирают различные платежи. Граждане оплачивают через него воду, муниципальный налог на недвижимость, штрафы.

По сообщению израильских СМИ, злоумышленник выложил в интернет личные данные десятков израильтян и утверждает, что владеет информацией о 7 миллионах граждан.

В украденных данных содержатся сведения об удостоверениях личности, водительских правах, налоговых декларациях, уведомлениях о штрафах и других документах.

Хакеры взломали один из использующих Atlassian Confluence серверов, содержавших уязвимость удаленного выполнения кода CVE-2021-26084. Проблема имеется в Confluence Server и Confluence Data Center и позволяет обойти аутентификацию и выполнить вредоносные OGNL команды, что даёт возможность полностью скомпрометировать уязвимую систему.

По заявлению разработчиков, злоумышленники скомпрометировали сервер, поддерживающий ныне не функционирующий вики-портал Jenkins. Сам сервер был признан устаревшим в октябре 2019, когда системы проекта «переехали» на GitHub.